目录

0X00

1.免费福利

0X01 下载安装

1.安装jdk

根据电脑环境安装对应的jdk版本

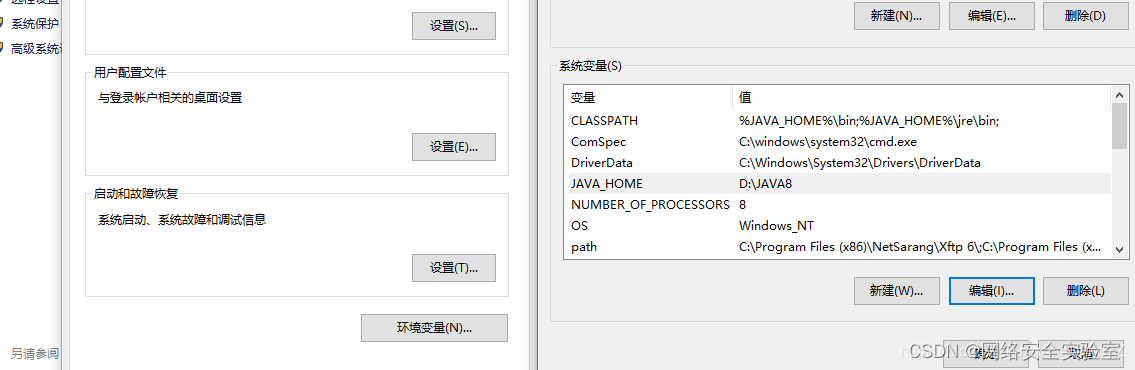

1.1配置环境变量

计算机右键–>属性–>高级系统设置–>环境变量

系统变量–>新建

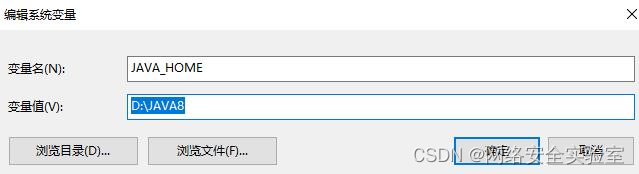

变量名:JAVA_HOME

变量值:jdk安装路径

然后在path中添加bin安装目录

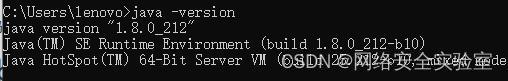

1.2测试环境变量配置

win+r并输入cmd,打开cmd命令窗口

在其中输入javac和Java --version验证

如下图所示即为环境变量配置正确

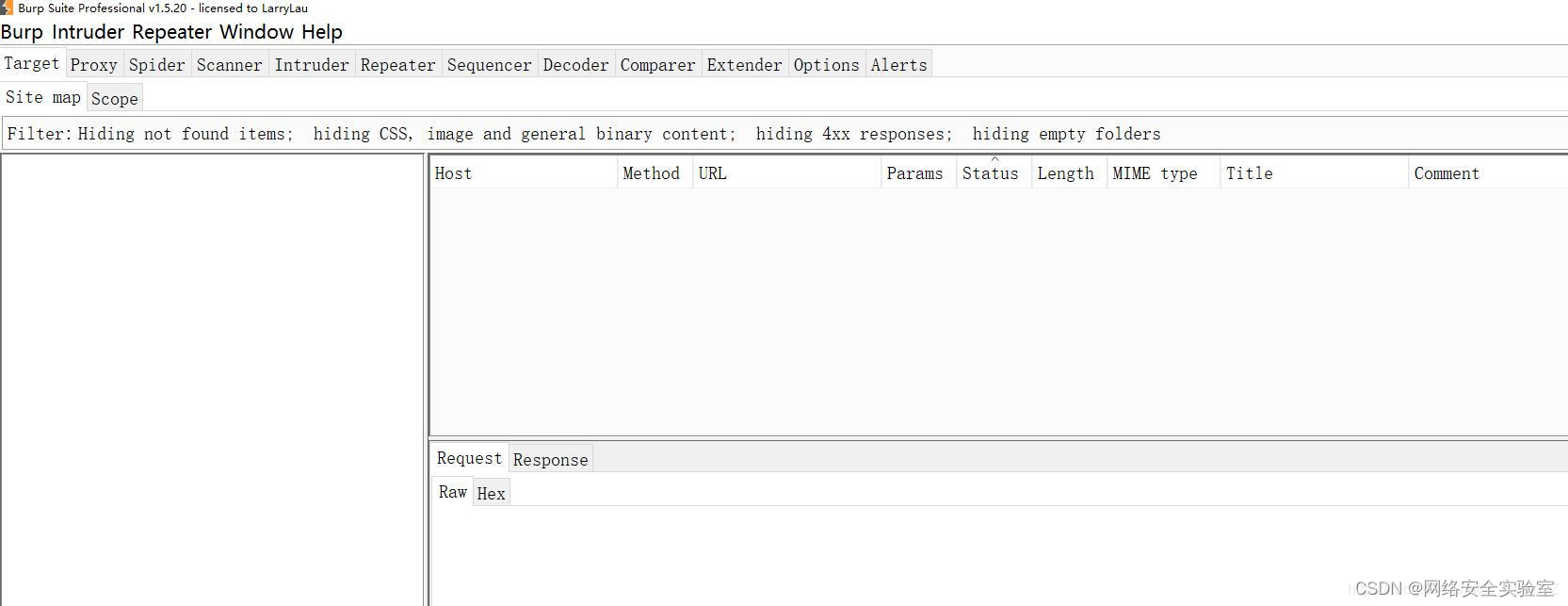

2.burp suite 破解版下载

(我在虚拟机下载了绿色版作为演示体验,后期更新破解下载流程,先欠更😝)

burpsuite_professionalv1.5.20绿色免安装免激活版本下载(无需Licenseing Key)

下载解压直接运行run.bat文件

软件包8M大小,三个文件:BurpLoader.jar、burpsuite_pro_v1.5.20.jar、run.bat

也可以尝试其他版本,功能正常就行

0X02 使用详解

burp suite模块简介

(黄色部分重点掌握)

proxy:代理,默认地址是127.0.0.1,端口是8080

target:站点目标/站点地图

spider:爬虫

scanner:漏洞扫描

repeater:http请求消息与响应消息修改重放

intruder:暴力破解

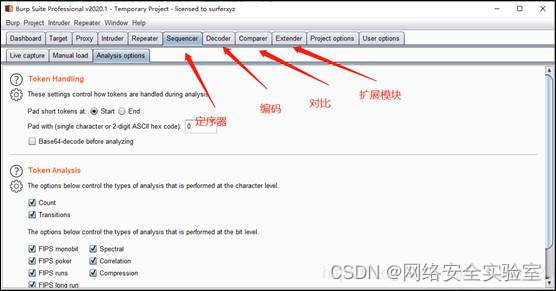

sequencer:随机数分析

decoder:各种编码格式和散列转换

comparer:可视化差异对比功能

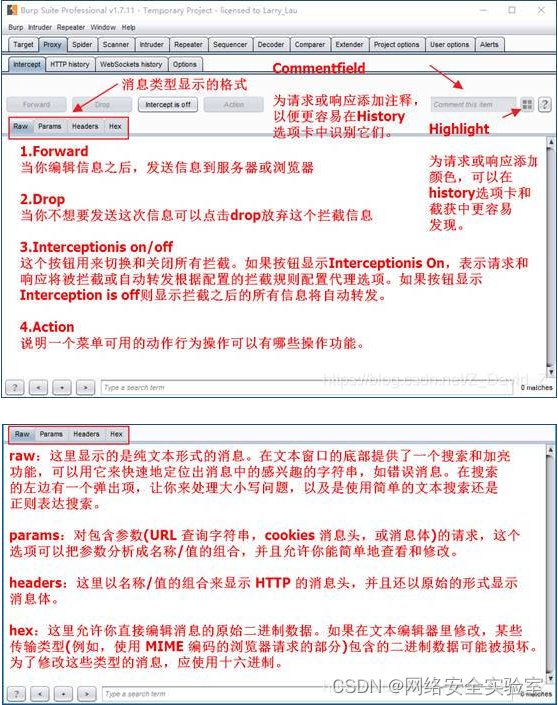

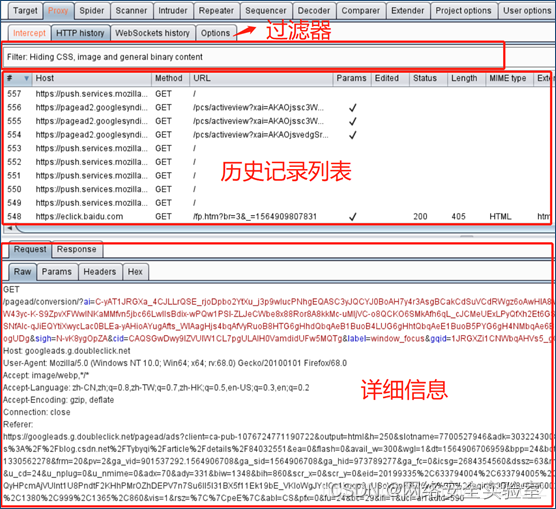

1.proxy模块

Burp Proxy 是Burp Suite的核心,通过代理模式,可以让我们拦截、查看、修改所有在客户端和服务端之间传输的数据。

Proxy组件下有四个标签,分别是

Intercept(拦截),

HTTP history(HTTP历史),

WebSockets history(WebSockets历史),

Options(选项)。

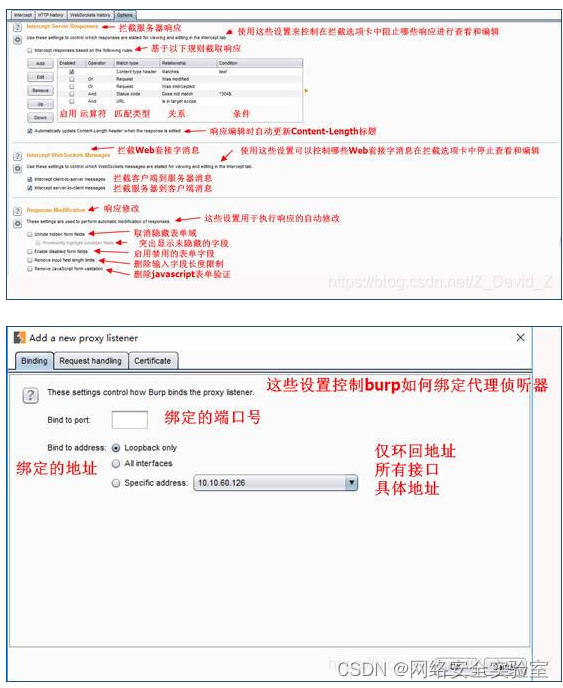

选项Options

该选项主要用于设置代理监听、请求和响应,拦截反应,匹配和替换,ssl等,其中有八大选项:

Proxy Listeners、Intercept Client Requests、Intercept Server Responses、Intercept WebSockets Messages、Response Modification、Match and replace、SSL Pass Through、Miscellaneous

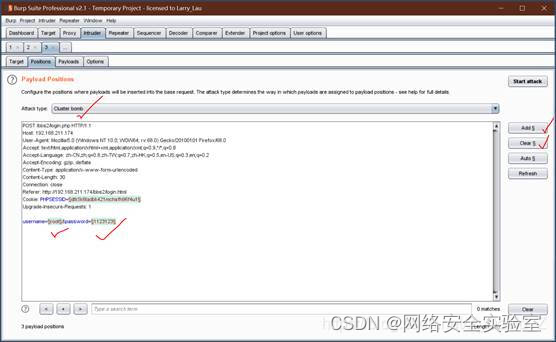

2.Intruder模块

Burp Intruder主要有四个模块组成:

1:Target :用于配置目标服务器进行攻击的详细信息。

2:Positions :设置Payloads的插入点以及攻击类型(攻击模式)。

3:Payloads : 设置payload,配置字典

4:Opetions : 此选项卡包含了request headers,request engine,attack results ,grep match,grep_extrack,grep payloads和redirections。你可以发动攻击之前,在主要Intruder的UI上编辑这些选项,大部分设置也可以在攻击时对已在运行的窗口进行修改。

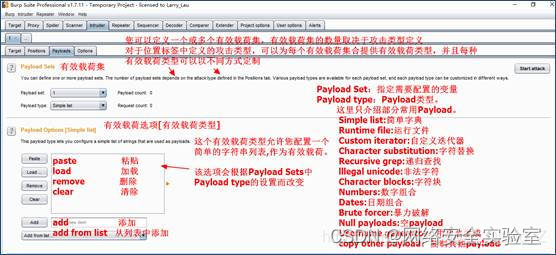

3:Payloads 有效负荷选项(Payloads tab)

这个选项是用来配置一个或多个有效负荷的集合。如果定义了"cluster bomb"和"pitchfork"攻击类型,然后必须为每定义的有效负荷位置(最多8个)配置一个单独的有效负荷。使用"payload set"下拉菜单选择要配置的有效负荷。

选项1:Payload Sets Payload数量类型设置;

选项2:Payload Opetions[Simple list] 该选项会根据选项1中Payload type的设置而改变;

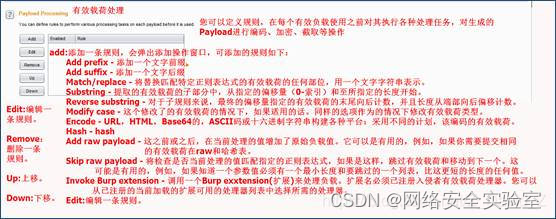

选项3:Payload Processing 对生成的Payload进行编码、加密、截取等操作;

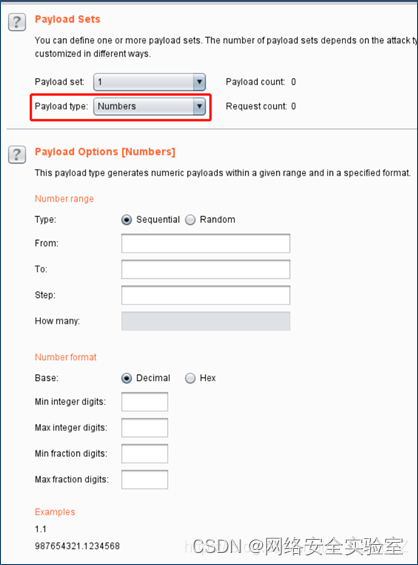

数字类型(Number)——这种类型的Payload是指根据配置,生成一系列的数字作为Payload。Type表示使用序列还是随机数,From表示从什么数字开始,To表示到什么数字截止,Step表示步长是多少,如果是随机数,则How many被激活,表示一共生成多少个随机数。Base表示数字使用十进制还是十六进制形式,Min integer digits 表示最小的整数是多少,Max integer digits表示最大的整数是多少,如果是10进制,则Min fractiondigits 表示小数点后最少几位数,Max fraction digits表示小数点后最多几位数。

选项4:Payload Encoding 你可以配置哪些有效载荷中的字符应该是URL编码的HTTP请求中的安全传输。任何已配置的URL编码最后应用,任何有效载荷处理规则执行之后。 这是推荐使用此设置进行最终URL编码,而不是一个有效载荷处理规则,因为可以用来有效载荷的grep选项来检查响应为呼应有效载荷的最终URL编码应用之前。

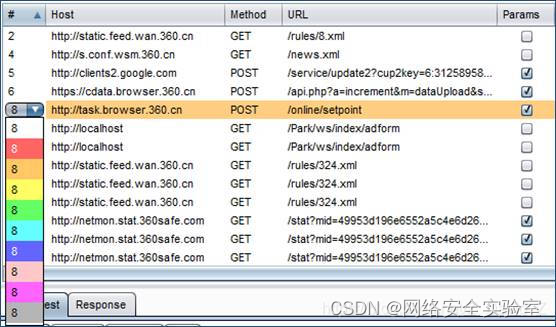

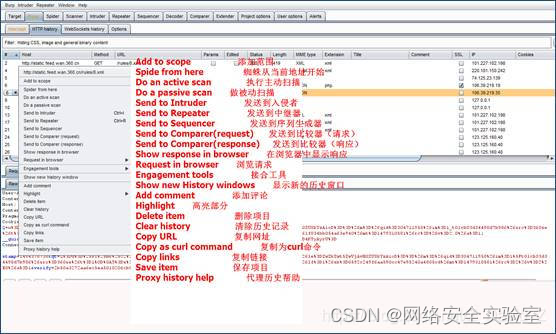

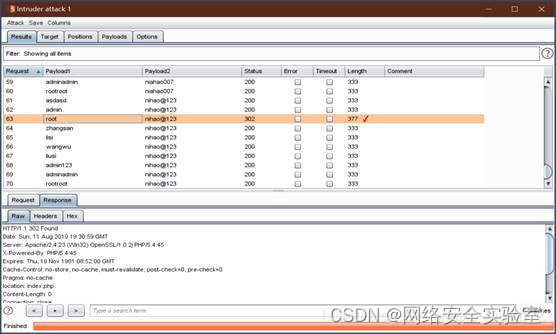

爆破模块实例

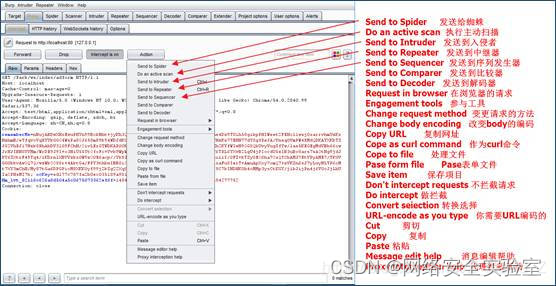

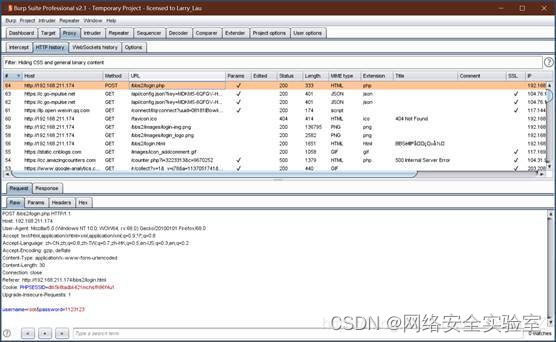

随意输入用户名和密码,在Proxy模块中选择HTTP history,将信息按照倒叙排列,找到登录的信息,并右键发送到Intruder模块。

在payload set中一定要分别对两个参数进行设置。这里选择Simple list。

这里通过add添加了几个字符串,在实际测试中可以选择加载字典,但这里为了节省时间,主要讲解原理,所以直接将正确的账号admin和密码password加入了进去。

设置好后选择右上角Start attack。

3.Repeater模块

Burp Repeater作为Burp Suite中一款手工验证HTTP消息的测试工具,通常用于多次重放请求响应和手工修改请求消息的修改后对服务器端响应的消息分析。

在渗透测试过程中,经常使用Repeater来进行请求与响应的消息验证分析,比如修改请求参数,验证输入的漏洞;修改请求参数,验证逻辑越权;从拦截历史记录中,捕获特征性的请求消息进行请求重放。

Repeater模块往往和其他模块配合使用,如在Proxy的http history中将要测试的网址发送到repeater中,在左侧的请求区修改请求包,修改好后点GO,观察右边响应区的响应结果,根据响应结果的反馈调试请求包,进行测试。

4.其他模块介绍

(内容来自网络收集整理,侵删)

-----E-----N-----D-----

😄如有问题,请各位师傅斧正,你的支持是我最大的动力。

版权归原作者 网络安全实验室 所有, 如有侵权,请联系我们删除。