网络安全等级保护相关标准参考《GB/T 22239-2019 网络安全等级保护基本要求》和《GB/T 28448-2019 网络安全等级保护测评要求》

密码应用安全性相关标准参考《GB/T 39786-2021 信息系统密码应用基本要求》和《GM/T 0115-2021 信息系统密码应用测评要求》

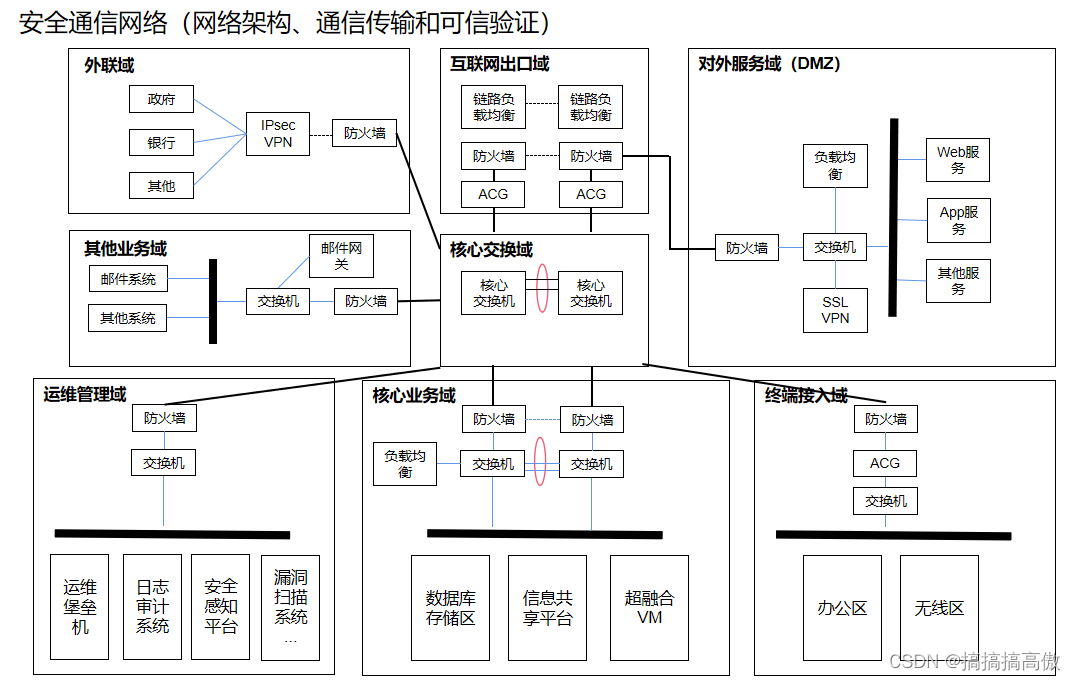

1网络架构

1.1保证网络设备的业务处理能力满足业务高峰期要求(高风险判例)

-网络设备的CPU使用率、内存使用率、吞吐率和宕机情况等

1.2保证网络各部分的带宽满业务高峰期需求

1.3划分不同的网络区域,并按照方便管理和控制的原则为各网络区域分配地址(高风险判例)

1.4避免将重要网络区域部署在边界处,重要网络区域与其他网络区域之间应采取可靠的技术隔离手段(高风险判例)

-可靠的技术隔离手段包括网闸、防火墙和设备访问控制列表ACL等

1.5提供通信线路、关键网络设备和关键计算设备的硬件冗余,保证系统高可用性(高风险判例)

-硬件冗余包括主备或双活模式,链路/业务负载均衡等

1.6按照业务服务的重要程度分配带宽,优先保障重要业务

-硬件带宽控制,交换机、路由器、防火墙、ACG等

-软件带宽控制,通过软件实现如Squid和tc等

2通信传输

2.1采用密码技术保证通信过程中数据的完整性(高风险判例)

-IPsec/SSL VPN(通信数据完整性)

2.2采用密码技术保证通信过程中数据的机密性(高风险判例)

-IPsec/SSL VPN(通信数据机密性)

2.3应在通信前基于密码技术对通信的双方进行验证或认证

-IPsec/SSL VPN(通信实体身份鉴别)

2.4应基于硬件密码模块对重要通信过程进行密码运算和密钥管理

-IPsec/SSL VPN设备满足《GM/T 0022-2014 IPSec VPN 技术规范》和《GM/T 0024-2014SSLVPN技术规范》标准,且具备相应等级产品认证证书

3可信验证

3.1对通信设备的系统引导程序、系统程序、重要配置参数和通信应用程序等进行可信验证并在应用程序的所有执行环节进行动态可信验证,在检测到其可信性受到破坏后进行报警,并将验证结果形成审计记录送至安全管理中心,并进行动态关联感知

-网络边界访问控制信息完整性保护

4云计算安全扩展

4.1云计算平台不承载高于其安全保护等级的业务应用系统(高风险判例)

4.2应实现不同云服务客户虚拟网络之间的隔离

4.3应具有根据云服务客户业务需求提供通信传输、边界防护、入侵防范等安全机制的能力

4.4应具有根据云服务客户业务需求自主设置安全策略的能力,包括定义访问路径、选择安全组件、配置安全策略

4.5应提供对虚拟资源的主体和客体设置安全标记的能力,保证云服务客户可以依据安全标记和强制访问控制规则确定主体对客体的访问

4.6应提供开放接口或开放性安全服务,允许云服务客户接入第三方安全产品或在云计算平台选择第三方安全服务

4.7应提供通信协议转换或通信协议隔离等的数据交换方式,保证云服务客户可以根据业务需求自主选择边界数据交换方式

4.8应为第四级业务应用系统划分独立的资源池

5移动互联安全扩展

无

6物联网安全扩展

无

7工业控制系统安全扩展

7.1应在工业控制系统与企业其他系统之间应划分为两个区域,区域间应采用符合国家或行业规定的专用产品实现单向安全隔离

7.2内部应根据业务特点划分为不同的安全区域,安全域之间应采用技术隔离手段

7.3涉及实时控制和数据传输的工业控制系统,应使用独立的网络设备组网,在物理层面上实现与其他数据网及外部公共信息网的安全隔离

8大数据安全扩展

8.1应保证大数据平台不承载高于其安全保护等级的大数据应用和大数据资源

8.2应保证大数据平台的管理流量与系统业务流量分离

8.3应提供开放接口或开放性安全服务,允许客户接入第三方安全产品在大数据平台选择第三方安全服务

版权归原作者 搞搞搞高傲 所有, 如有侵权,请联系我们删除。