APP渗透抓包

1.APP渗透测试原理

APP渗透测试和Web渗透测试基本没有区别。APP(应用程序,Application),一般指手机软件。一个网站存在SQL注入,用PC端浏览器去访问存在SQL注入漏洞,用手机浏览器去访问一样也存在SQL注入漏洞。

正常网站的交互: 浏览器——>网站

APP的交互: APP——>网站

所以说可以抓Web网站的数据包,照样可以抓APP的数据包。

2.安装安卓模拟器+抓包

2.1.安装模拟器

这里我使用的是最新版的夜神模拟器,官网可以直接下载,而雷神模拟器可能会存在无法抓包的情况,至于其它的模拟器可以自行尝试安装测试,不过还是建议使用夜神模拟器。

夜神模拟器下载地址:下载地址

2.2.设置代理下载证书

这边使用burp suite来抓取数据包,不过也可以使用其它的抓包工具。

2.2.1.burp suite设置代理

这里首先需要将burp suite上设置好代理,代理就是127.0.0.1:8080,端口可以设置其它的,不一定非要是这个。

2.2.2.浏览器设置代理

这里可以使用FoxyProxy插件,将代理也设置为127.0.0.1:8080,这种我们在访问http服务的时候就可以进行抓包了,若抓https的包则需要安装证书。

2.2.3.下载证书

这里使用浏览器访问127.0.0.1:8080,点击CA Certificate,下载证书,保存文件。

2.3.模拟器安装证书

至于浏览器安装证书可以参考我的burpsuite安装HTTPS证书。

参考连接:burpsuite安装HTTPS证书

2.3.1.移动证书

这里需要将刚刚下载下来的证书移动到夜神模拟器中,这里自行打开文件夹找到/storage/emulated/0/Pictures,然后将证书拖入进去。

2.3.2.证书设置

这里需要先将名字修改为zs.cer,当然名字可以随意设置,然后打开设置—安全—从SD卡安装—zs.cer—设置一个密码—为证书命名—确定—证书就安装了。

2.4.设置代理

2.4.1.设置burp suite代理

这里的端口同样可以随意设置,但是地址,需要设置本地通信地址。

2.4.2.夜神模拟器代理

夜神模拟器设置代理,到设置——>WLAN——>长按WiredSSID——>修改网络。

注意这里的ip地址和端口要设burp suite一样,修改完后保存。

2.5.抓包测试

2.5.1.开启burp suite的拦截功能

2.5.2.模拟器打开app

这里随便在模拟器中打开个app应用,这里也是看到成功获取到数据。

3.其它问题

上面夜神使用的是安卓7.0版本的,那么可能会出现无法正常抓包的情况,因为安卓 7.0 及以上版本安装默认不信任用户自身安装的证书。

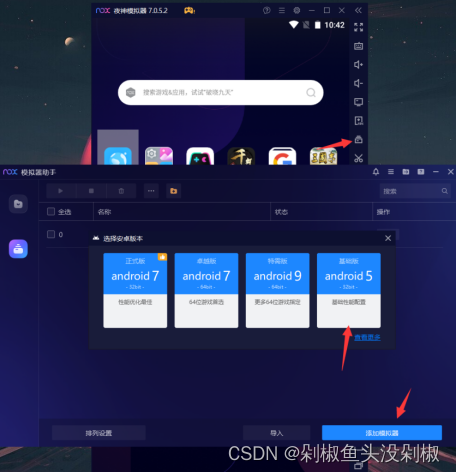

3.1.调整安卓版本

这里调整安卓的版本即可。

版权归原作者 剁椒鱼头没剁椒 所有, 如有侵权,请联系我们删除。