声明

本文是学习奇安信 2022年上半年网络安全应急响应分析报告. 而整理的学习笔记,分享出来希望更多人受益,如果存在侵权请及时联系我们

应急响应典型案例分析

2022年上半年奇安信安全服务团队共接到全国各地应急求助479起,涉及全国31个省(自治区、直辖市)、2个特别行政区,20余个行业,包括大中型政企机构、医疗卫生、事业单位等。发生的安全事件包括各种变种勒索病毒、挖矿木马、漏洞利用等不同事件类型,均不同程度地给大中型政企机构带来经济损失和恶性的社会影响。下面介绍5起2022年上半年典型的网络安全事件。

交通运输行业某客户遭遇恶意邮件传播应急事件处置

事件概述

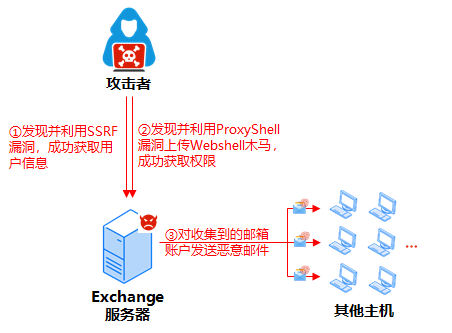

2022年1月,奇安信安服团队接到交通运输行业某客户应急响应求助,公司Exchange服务器出现发送恶意邮件行为,希望对该事件进行分析排查处理。

应急人员抵达现场后对部署在外网的Exchange服务器进行排查,根据发送失败的恶意邮件内容,成功定位攻击源IP(x.x.x.114),通过威胁情报查询确认IP(x.x.x.114)为恶意IP。

应急人员对Exchange服务器的IIS日志进行分析发现,存在大量ProxyShell漏洞(CVE-2021-34473、CVE-2021-31207、CVE-2021-34523)利用痕迹,继续跟踪发现,存在SSRF漏洞探测并利用成功记录。攻击者通过SSRF漏洞获取用户信息后,利用ProxyShell漏洞上传Webshell木马获取Exchange服务器权限,从而向其他邮箱账户发送大量恶意邮件。

经过一系列排查分析,应急人员确认本次事件是由于客户部署在外网的Exchange服务器存在SSRF漏洞,且未安装ProxyShell漏洞相关补丁,从而被攻击者利用,造成本次事件的发生。

防护建议

- 及时对服务器安装漏洞补丁,部署服务器安全防护系统;

- 邮件系统等高价值系统不要对外网开放,建议使用VPN,如业务需要开放外网则建议部署云WAF;

- 建议安装相应的防病毒软件,及时对病毒库进行更新,并且定期进行全面扫描,加强服务器上的病毒清除能力;

- 不要打开陌生人或来历不明的邮件,防止通过邮件附件的攻击,建议部署邮件威胁检测设备,有效检测钓鱼邮件、病毒邮件;

- 加强日常安全巡检制度,定期对系统配置、网络设备配合、安全日志以及安全策略落实情况进行检查,常态化信息安全工作。

互联网行业某客户感染Hive勒索病毒应急事件处置

事件概述

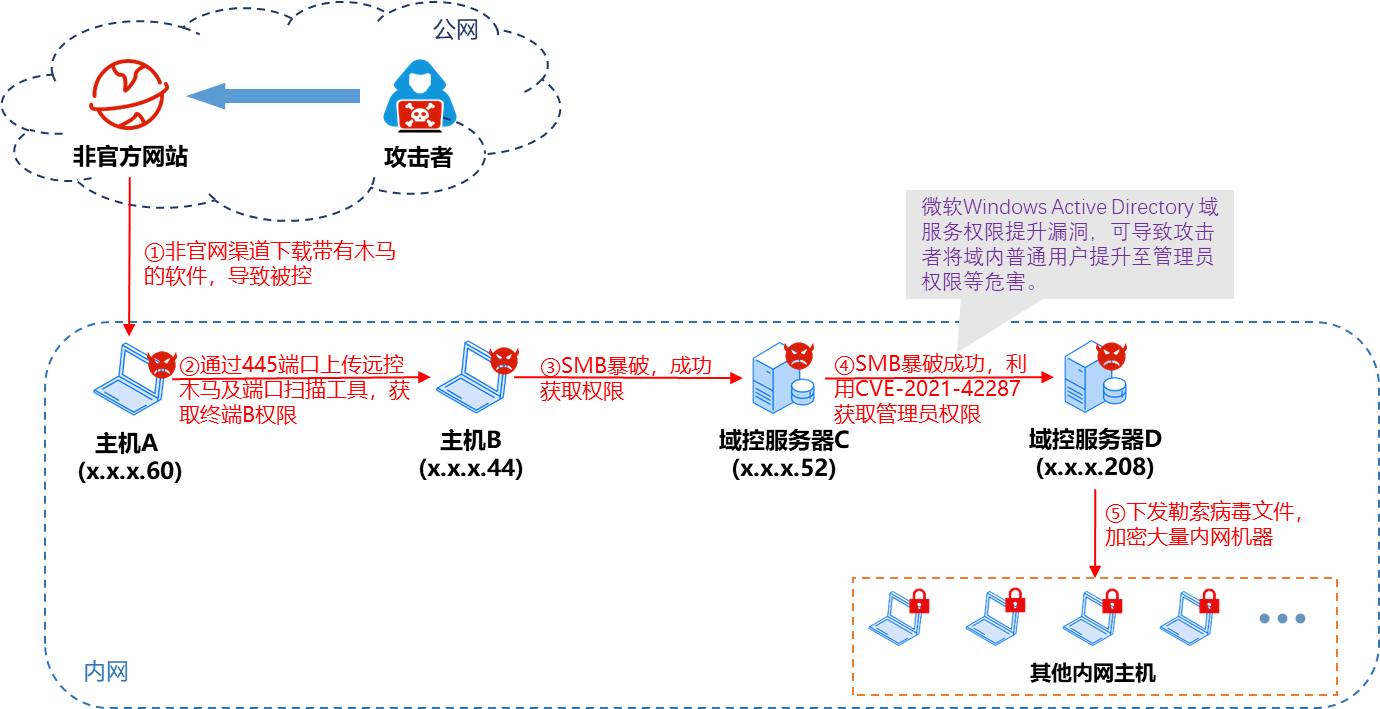

2022年2月,奇安信应急响应团队接到互联网行业某客户求助,公司内网近百台机器感染勒索病毒,重要数据被加密,客户希望对受害机器进行排查,并溯源入侵途径。

应急人员根据被加密文件后缀、勒索信等内容,确认客户感染Hive勒索病毒,暂时无法解密。通过查看现场终端防护设备及流量监测设备告警,应急人员确认攻击者通过域内下发文件的方式,利用域控服务器D(x.x.x.208)向内网机器下发勒索病毒母体程序123.exe。

应急人员分析现场流量监测设备告警发现,主机A(x.x.x.60)为内网首台失陷机器,攻击者在获取主机A(x.x.x.60)权限后,通过445端口上传远控木马文件和端口扫描工具至主机B(x.x.x.44),而后又利用主机B(x.x.x.44)通过SMB暴破方式获取域控服务器C(x.x.x.52)权限,最终再次利用SMB暴破方式成功登录域控服务器D(x.x.x.208),并且域控服务器C、D中均未安装域服务权限提升漏洞(CVE-2021-42287)的相关安全补丁。

经过一系列排查分析,应急人员确认本次事件因主机A使用者从非官方渠道下载携带木马的恶意软件,从而被攻击者利用,最终通过域控服务器D(x.x.x.208)向内网机器下发Hive勒索病毒文件,导致内网近百台机器被加密。

防护建议

- 建议在服务器上部署安全加固软件,通过限制异常登录行为、开启防爆破功能、禁用或限用危险端口(如3389、445、139、135等)、防范漏洞利用等方式,提高系统安全基线,防范黑客入侵;

- 系统、应用相关用户杜绝使用弱口令,应使用高复杂强度的密码,尽量包含大小写字母、数字、特殊符号等的混合密码,加强管理员安全意识,禁止密码重用的情况出现;

- 加强日常安全巡检制度,定期对系统配置、系统漏洞、安全日志以及安全策略落实情况进行检查,及时修复漏洞、安装补丁,将信息安全工作常态化;

- 建议安装防病毒软件,及时对病毒库进行更新,并且定期进行全面扫描,加强服务器病毒预防、抑制及清除能力。

某科研机构员工被社工攻击,致现场多台服务器失陷应急事件处置

事件概述

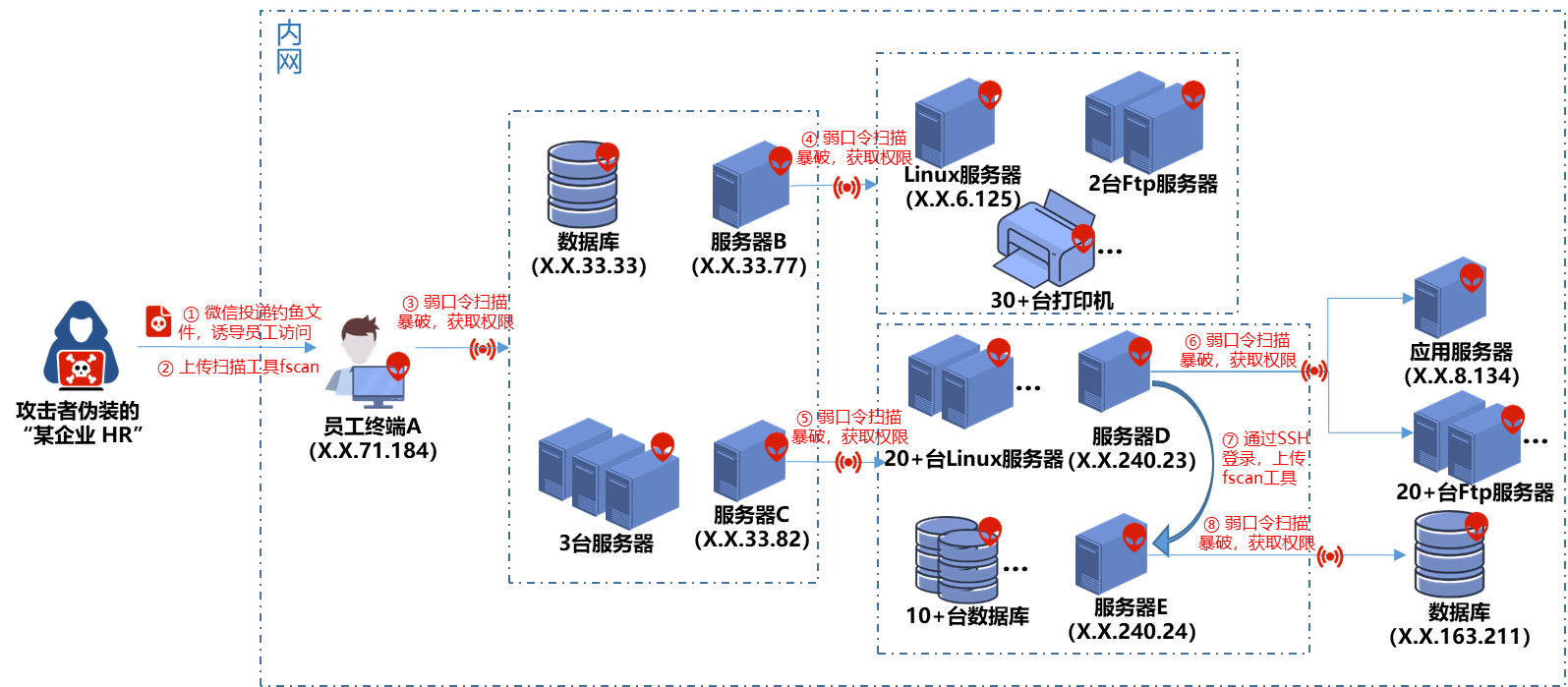

2022年4月,奇安信应急响应团队接到客户请求,客户内网服务器出现横向扫描现象,希望对该情况进行排查溯源。

应急人员到达客户现场,对多台受害机器日志进行排查,定位到首台对内网发起扫描的终端A(x.x.71.184)。查看现场终端防护软件日志发现,事发当天存在多条终端A(x.x.71.184)访问木马文件被禁止的记录,并且事发当天10:25,终端A(x.x.71.184)使用者曾手动将木马文件加入白名单。随后应急人员与终端A(x.x.71.184)使用者沟通了解到,日志记录中访问的木马文件为一名自称“某企业HR”的人员通过微信发送,因被终端防护软件拦截,故终端A(x.x.71.184)使用者手动将此文件加入了白名单。

经过一系列分析,应急人员确认本次安全事件是由于客户员工安全意识薄弱,误点击攻击者发送的钓鱼文件,并且客户内网大量机器开放SSH端口且使用弱口令,最终导致攻击者利用内网横向扫描暴破,成功获取客户内网60+台服务器、30+台打印机、10+台数据库及1台终端的权限。

防护建议

- 加强人员安全意识培养,对意外收到的或来自未知发件人的电子邮件或文件,不要按照文字中的说明进行操作,不要打开任何附件,也不要点击任何链接;

- 系统、应用相关的用户杜绝使用弱口令,同时,应该使用高复杂强度的密码,尽量包含大小写字母、数字、特殊符号等的混合密码,加强管理员安全意识,禁止密码重用的情况出现;

- 建议部署全流量监测设备,及时发现恶意网络流量,同时可进一步加强追踪溯源能力,对安全事件发生时可提供可靠的追溯依据;

- 有效加强访问控制ACL策略,细化策略粒度,按区域按业务严格限制各个网络区域以及服务器之间的访问,采用白名单机制只允许开放特定的业务必要端口,其他端口一律禁止访问,仅管理员IP可对管理端口进行访问,如FTP、数据库服务、远程桌面等管理端口。

政府单位某客户感染僵尸网络病毒应急事件处置

事件概述

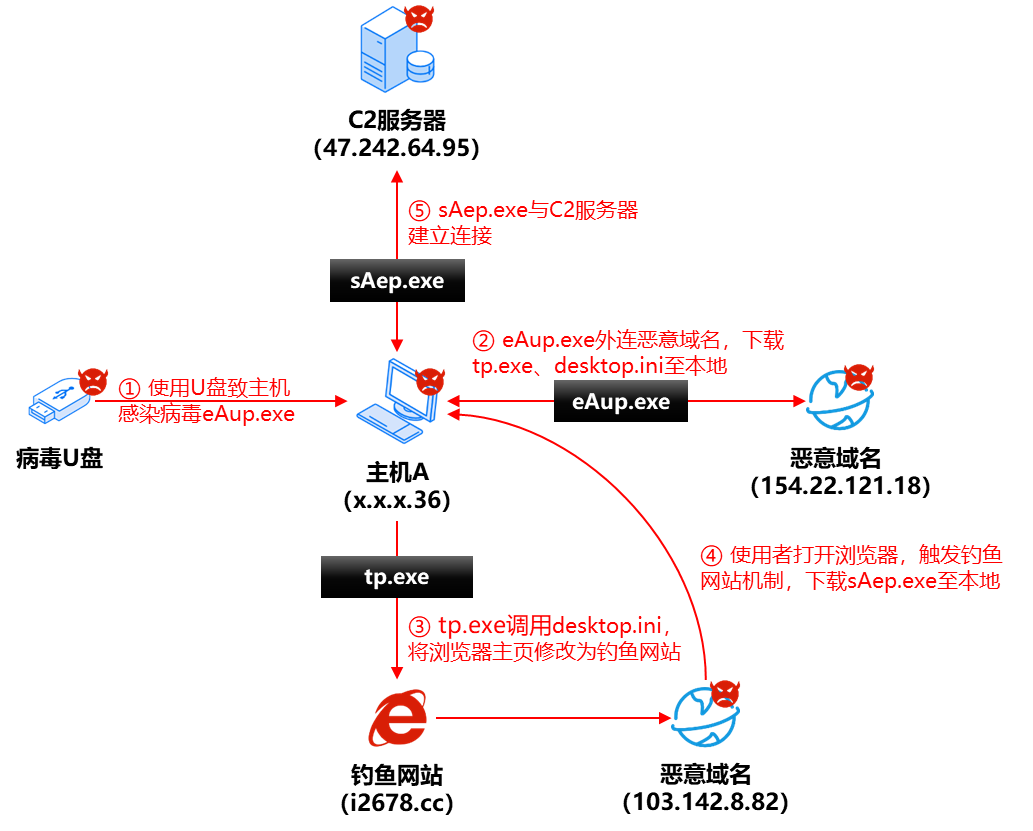

2022年4月,奇安信应急响应团队接到政府单位某客户求助,公司内网机器感染僵尸网络病毒,持续对外发起连接,客户希望对受害机器进行排查,并溯源入侵途径。

应急人员对现场防火墙设备进行排查发现,主机A(x.x.x.36)持续与C2服务器(47.242.64.95)建立通讯。对主机A(x.x.x.36)进行系统排查,成功定位到发起外连的sAep.exe及eAup.exe、tp.exe、desktop.ini等多个Blackmoon僵尸网络病毒文件。

应急人员对病毒文件逐一进行分析发现,病毒文件eAup.exe的流量特征为外连恶意地址154.22.121.18:7788下载并执行病毒文件tp.exe、desktop.ini。其中tp.exe运行后会加载desktop.ini中的配置信息,将浏览器主页篡改成域名为i2678.cc的钓鱼网站,当主机A(x.x.x.36)使用者打开浏览器访问该钓鱼网站后,主机A就会自动外连恶意地址103.142.8.82并下载病毒后门文件sAep.exe至本地。继续分析发现,sAep.exe功能为与C2服务器(47.242.64.95)建立连接,并定期自启动确保连接正常,使攻击者达到长期控制目的。

最终,经过调研分析,应急人员确认本次事件因主机A使用者安全意识不足,违规使用了携带病毒的U盘,致使主机A(x.x.x.36)感染Blackmoon僵尸网络病毒,从而导致本次外连事件发生。

防护建议

- 建议部署病毒防护软件,对移动存储设备进行查杀,在确定无病毒的情况下,再进行其他操作;

- 非业务需要,禁止未授权移动存储设备接入主机,应使用白名单的方式只允许可信任移动存储设备接入;

- 禁止服务器主动发起外部连接请求,对于需要向外部服务器推送共享数据的,应使用白名单的方式,在出口防火墙加入相关策略,对主动连接IP范围进行限制;

- 加强日常安全巡检制度,定期对系统配置、系统漏洞、安全日志以及安全策略落实情况进行检查,及时修复漏洞、安装补丁,将信息安全工作常态化;

- 建议安装防病毒软件,及时对病毒库进行更新,并且定期进行全面扫描,加强服务器病毒预防、抑制及清除能力。

运营商行业某客户恶意外连应急事件处置

事件概述

2022年5月,奇安信安服团队接到运营商某客户应急响应求助,公司内网服务器对境外IP发起外连,希望对发起外连的服务器进行排查溯源处理。

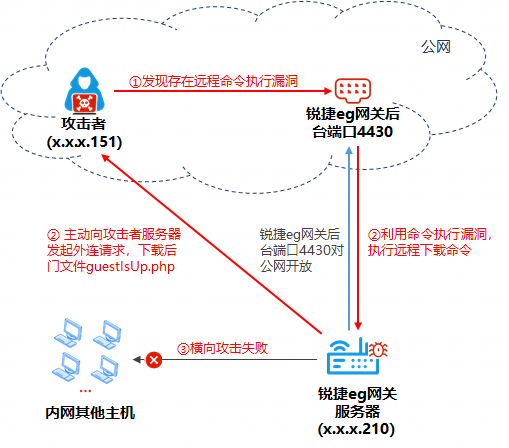

应急人员抵达现场后对发起外连的服务器进行查看发现,服务器(x.x.x.210)外连恶意IP(x.x.x.151)。对服务器(x.x.x.210)进行系统排查发现,该服务器为锐捷eg网关服务器,网关后台登录页面端口4430对公网开放,并存在远程命令执行漏洞。

应急人员对服务器(x.x.x.210)日志进行分析发现,攻击者利用远程命令执行漏洞执行恶意命令,使服务器(x.x.x.210)外连恶意IP(x.x.x.151)下载后门文件guestIsUp.php至本地。随后,攻击者利用后门文件guestIsUp.php成功获取服务器(x.x.x.210)权限,并以服务器(x.x.x.210)为跳板对内网其他主机进行横向攻击,但均未成功。

最终,应急人员确认由于客户处部署的锐捷eg网关后台登录页面端口4430对公网开放并存在远程命令执行漏洞,攻击者利用该漏洞执行恶意命令下载后门文件,从而导致本次外连事件发生。

防护建议

- 禁止服务器主动发起外部连接请求,对于需要向外部服务器推送共享数据的,应使用白名单的方式,在出口防火墙加入相关策略,对主动连接IP范围进行限制;

- 有效加强访问控制ACL策略,细化策略粒度,按区域按业务严格限制各个网络区域以及服务器之间的访问,采用白名单机制只允许开放特定的业务必要端口,其他端口一律禁止访问,仅管理员IP可对管理端口进行访问;

- 部署网络流量监测产品,及时发现恶意网络流量,通过流量监测非法外连的连接情况,对安全事件发生时可提供可靠的追溯依据;

- 建议安装相应的防病毒软件,及时对病毒库进行更新,并且定期进行全面扫描,加强服务器上的病毒清除能力;

- 加强日常安全巡检制度,定期对系统配置、网络设备配合、安全日志以及安全策略落实情况进行检查,常态化信息安全工作。

延伸阅读

更多内容 可以 奇安信 2022年上半年网络安全应急响应分析报告. 进一步学习

联系我们

DB61-T 1253-2019 地理标志产品 三原蓼花糖 陕西省.pdf

版权归原作者 glb111 所有, 如有侵权,请联系我们删除。