- **简介 **

xray是一款可以使用HTTP/HTTPS代理进行被动扫描的安全工具,支持功能如下

独立的 URL 扫描

基于 HTTP 的被动代理扫描,同时支持HTTPS

SQL注入检测模块

命令注入检测模块

任意重定向检测模块

路径遍历模块

Xray扫描器内置插件

XSS漏洞检测 (key: xss):利用语义分析的方式检测XSS漏洞

SQL 注入检测 (key: sqldet):支持报错注入、布尔注入和时间盲注等

命令/代码注入检测 (key: cmd_injection):支持 shell 命令注入、PHP 代码执行、模板注入等

目录枚举 (key: dirscan):检测备份文件、临时文件、debug 页面、配置文件等10余类敏感路径和文件

路径穿越检测 (key: path_traversal):支持常见平台和编码

XML 实体注入检测 (key: xxe):支持有回显和反连平台检测

poc 管理 (key: phantasm):默认内置部分常用的 poc,用户可以根据需要自行构建 poc 并运行。文档

文件上传检测 (key: upload):支持常见的后端语言

弱口令检测 (key: brute_force):社区版支持检测 HTTP 基础认证和简易表单弱口令,内置常见用户名和密码字典

jsonp 检测 (key: jsonp):检测包含敏感信息可以被跨域读取的 jsonp 接口

ssrf 检测 (key: ssrf):ssrf 检测模块,支持常见的绕过技术和反连平台检测

基线检查 (key: baseline):检测低 SSL 版本、缺失的或错误添加的 http 头等

任意跳转检测 (key: redirect):支持 HTML meta 跳转、30x 跳转等

CRLF 注入 (key: crlf_injection)

检测 HTTP 头注入,支持 query、body 等位置的参数:

下载

Releases · chaitin/xray · GitHub一款完善的安全评估工具,支持常见 web 安全问题扫描和自定义 poc | 使用之前务必先阅读文档. Contribute to chaitin/xray development by creating an account on GitHub.https://github.com/chaitin/xray/releasesRelease 1.9.3 · chaitin/xray · GitHub最近的更新

- 做了一些优化 1. 优化扫描效率2. 增强子域名收集功能

- 增加了一些功能 1. 添加burp的history导出文件转yml脚本的功能2. log4j2-rce的检测3. 为自定义脚本(gamma)添加 1. 格式化时间戳函数2. 进制转换函数3. sha,hmacsha函数4. url全字符编码函数5. rev 字符串反向函数6. 添加 upper 字符串大写函数7. dir()8. basename()9. body_string10. title_string4. 扫描时,可以指定POC的危害等级,分为

low,medium,high,critical,通过--level参数指定5. 为shiro插件添加文件加载功能,可以直接加载指定文件中的key6. 可在配置文件中配置每个poc的标签,通过--tags来指定标签扫描7. 更新了--list功能,可查看相关标签对应poc8. 为 response 添加 icon_url 属性 - 修复了一些问题 1. 修复cve-2021-29490误报严重问题2. 修复报告只显示参考链接,不显示提交者的问题3. 修复cache可能出现的请求不发送问题4. 过滤部分冗余的错误日志5. 修复一些意外导致panic的问题

- 新增x命令 1. 支持对发现的web站点进行漏洞探测2. 支持带宽控制与智能速率调节,最优化扫描效率3. 支持多目标多端口随机探测,基于有限元的随机化方案4. 支持ICMP/TCP/UDP主机存活探测5. 支持SYN/CONNECT端口扫描6. 支持URL/IP/域名/IP范围/CIDR等多种输入方式7. 支持指纹识别

- 该命令实际上是xray内置的、启用了- printer- service-scan- target-parse

这三个内置的插件的命令。

其中service-scan提供

主机存活探测

、

服务指纹识别

、

web指纹识别

的功能

可以查看

plugin-config.xray.yaml

,

module-config.xray.yaml

获得详细配置信息,执行

xray x --help

获取命令行参数与试用方法。

示例:

xray x -t example.com

xray x -t http://example.com

xray x -t example.com/24

xray x -t 192.168.1.1/24

xray x -t 192.168.1.1-192.168.1.254

xray x -t 192.168.1.1-254

xray x -t 192.168.1.1-254 -p 22,80,443-445

- 新增385个poc,感谢师傅们的提交,更新后即可自动加载 - vmware-vcenter-cve-2021-21985-rce.yml- 74cms-cnvd-2021-45280.yml- adobe-coldfusion-cve-2018-15961.yml- ametys-cms-cve-2022-26159.yml- anmei-rce.yml- apache-airflow-cve-2020-13927-unauthorized.yml- apache-apisix-dashboard-api-unauth-rce.yml- atlassian-jira-unauth-user-enumeration.yml- auerswald-cve-2021-40859.yml- clickhouse-http-unauth.yml- cve-2022-24990-terramaster-fileupload.yml- dedecms-cve-2017-17731-sqli.yml- dedecms-mysql-error-trace.yml- dedecms-search-php-sqli.yml- doccms-sqli.yml- earcms-download-php-exec.yml- earcms-index-uplog-php-file-upload.yml- emlog-cve-2021-3293.yml- ewebs-fileread.yml- eyoucms-cve-2021-39501.yml- ezoffice-smartupload-jsp-upload.yml- finecms-getshell.yml- full-read-ssrf-in-spring-cloud-netflix.yml- grafana-snapshot-cve-2021-39226.yml- hadoop-yarn-rpc-rce.yml- hikvision-readfile.yml- hongfan-oa-readfile.yml- interlib-read-file.yml- ivanti-endpoint-manager-cve-2021-44529-rce.yml- jinhe-oa-readfile.yml- joomla-jck-cve-2018-17254-sqli.yml- kingdee-oa-apusic-readfile.yml- landray-oa-rce.yml- lionfish-cms-image-upload-php-upload.yml- lionfish-cms-wxapp-php-upload.yml- mastodon-cve-2022-0432.yml- metersphere-plugincontroller-rce.yml- metinfo-x-rewrite-url-sqli.yml- movabletype-cve-2021-20837-rce.yml- netpower-readfile.yml- nette-framework-cve-2020-15227-rce.yml- nginx-path-traversal.yml- oa8000-workflowservice-sqli.yml- onethink-sqli.yml- php-chat-live-uploadimg-html-upload.yml- phpcms-960-sqli.yml- phpweb-appplus-php-upload.yml- pigcms-file-upload.yml- prestashop-smartblog-cve-2021-37538.yml- qibocms-readfile.yml- rudloff-alltube-cve-2022-0692.yml- seeyon-oa-a6-information-disclosure.yml- spring-cloud-gateway-cve-2022-22947-rce.yml- supesite-sqli.yml- sysaid-itil-cve-2021-43972.yml- tongda-oa-action-upload-php-upload.yml- tongda-oa-report-bi-func-php-sqli.yml- voipmonitor-cve-2022-24260.yml- wanhuoa-upload-rce.yml- weaver-e-office-lazyuploadify-upload.yml- weaver-oa-eoffice-information-disclosure.yml- weijiaoyi-post-curl-ssrf.yml- western-digital-mycloud-ftp-download-exec.yml- western-digital-mycloud-jqueryfiletree-exec.yml- western-digital-mycloud-multi-uploadify-file-upload.yml- western-digital-mycloud-raid-cgi-exec.yml- western-digital-mycloud-sendlogtosupport-php-exec.yml- western-digital-mycloud-upload-php-exec.yml- western-digital-mycloud-upload-php-upload.yml- yonyou-erp-nc-readfile.yml- zhixiang-oa-sqli.yml- zoho-cve-2022-23779-info-leak.yml- adobe-coldfusion-cve-2021-21087.yml- alibaba-anyproxy-fetchbody-fileread.yml- apache-apisix-cve-2020-13945-rce.yml- apache-guacamole-default-password.yml- atlassian-jira-cve-2019-3403.yml- bsphp-unauthorized-access.yml- cve-2017-16894-sensitive-documents.yml- delta-entelitouch-cookie-user-password-disclosure.yml- domoticz-cve-2019-10664.yml- druid-cve-2021-25646.yml- dynamicweb-cve-2022-25369.yml- egroupware-spellchecker-rce.yml- elfinder-cve-2021-32682-rce.yml- emerge-e3-cve-2019-7256.yml- essl-dataapp-unauth-db-leak.yml- finecms-cve-2018-6893.yml- franklinfueling-cve-2021-46417-lfi.yml- fuelcms-cve-2018-16763-rce.yml- genixcms-register-cve-2015-3933-sqli.yml- getsimple-cve-2019-11231.yml- ghostscript-cve-2018-19475-rce.yml- jetty-servlets-concatservlet-information-disclosure-cve-2021-28169.yml- jetty-web-inf-information-disclosure-cve-2021-34429.yml- jira-cve-2021-26086.yml- joomla-history-cve-2015-7857-sqli.yml- jquery-picture-cut-upload-php-fileupload-cve-2018-9208.yml- jsrog-artifactory-cve-2019-9733.yml- kibana-cve-2019-7609-rce.yml- kodexplorer-directory-traversal.yml- maccms-cve-2017-17733-rce.yml- metabase-cve-2021-41277.yml- nostromo-cve-2011-0751-directory-traversal.yml- nuxeo-cve-2018-16341-rce.yml- odoo-cve-2019-14322.yml- php-imap-cve-2018-19518-rce.yml- phpmoadmin-cve-2015-2208-rce.yml- piwigo-cve-2022-26266-sqli.yml- rconfig-ajaxserversettingschk-cve-2019-16662-rce.yml- rconfig-commands-inc-cve-2020-10220-sqli.yml- resin-directory-traversal-cve-2021-44138.yml- ruanhong-jvm-lfi.yml- ruanhong-oa-xxe.yml- ruckus-default-password.yml- seeyon-oa-a8-m-information-disclosure.yml- showdoc-cnvd-2020-26585.yml- socomec-cve-2019-15859.yml- spring-data-rest-cve-2017-8046-rce.yml- subrions-search-cve-2017-11444-sqli.yml- teclib-glpl-cve-2019-10232.yml- terramaster-tos-cve-2022-24989.yml- tibco-jasperreports-cve-2018-18809-directory-traversal.yml- tongda-oa-login-code-php-login-bypass.yml- twonkyserver-cve-2018-7171-fileread.yml- vmware-workspace-cve-2021-22054-ssrf.yml- vmware-workspace-cve-2022-22954-rce.yml- vtigercrm-cve-2020-19363.yml- weaver-ecology-getsqldata-sqli-rce.yml- wordpress-site-editor-cve-2018-7422-lfi.yml- wso2-cve-2022-29464-fileupload.yml- wuzhicms-cve-2018-11528.yml- zabbix-cve-2019-17382.yml- zimbra-collaboration-server-cve-2013-7091-lfi.yml- zoneminder-cve-2016-10140-unauth-access.yml- apollo-default-password.yml- ecology-oa-eoffice-officeserver-php-file-read.yml- dptech-vpn-fileread.yml- ezoffice-filupload-controller-getshell.yml- yachtcontrol-webapplication-cve-2019-17270.yml- atlassian-jira-cve-2019-3401.yml- emerge-e3-cve-2019-7254.yml- vbulletin-cve-2020-12720.yml- netsweeper-webadmin-cve-2020-13167.yml- searchblox-cve-2020-35580.yml- opensis-cve-2020-6637.yml- hd-network-real-time-monitoring-system-cve-2021-45043.yml- visual-tools-dvr-vx16-cve-2021-42071.yml- jsrog-artifactory-cve-2019-17444.yml- reolink-RLC-410W-CVE-2022-21236.yml- tlr-2005ksh-cve-2021-45428.yml- zoho-manageengine-access-manager-plus-cve-2022-29081.yml- selea-ocr-anpr-arbitrary-get-file-read.yml- easyappointments-cve-2022-0482.yml- netgear-ssl-vpn-20211222-cve-2022-29383.yml- hitachi-vantara-pentaho-business-analytics-cve-2021-34684.yml- manageengine-opmanager-cve-2020-11946.yml- intelbras-wireless-cve-2021-3017.yml- sapido-router-unauthenticated-rce.yml- china-telecom-zte-f460-rce.yml- china-mobile-yu-router-information-disclosure.yml- tlr-2855ks6-arbitrary-file-creation-cve-2021-46418.yml- uniview-isc-rce.yml- feiyuxing-route-wifi-password-leak.yml- changjie-crm-sqli.yml- fhem-file-read-cve-2020-19360.yml- hikvision-ip-camera-backdoor.yml- kyocera-file-read.yml- niushop-cms-sqli.yml- dlink-dap-1620-firmware-cve-2021-46381.yml- emby-mediaserver-cve-2020-26948.yml- zoho-manageengine-opmanager-cve-2020-12116.yml- zabbix-cve-2022-23134.yml- tieline-ip-audio-gateway-cve-2021-35336.yml- selea-ocr-anpr-arbitrary-seleacamera-file-read.yml- microweber-cve-2022-0378.yml- atlassian-jira-cve-2022-0540.yml- sophosfirewall-bypass.yml- zoho-manageengine-desktop-central-cve-2021-44515.yml- tenda-11n-ultra-vires.yml- tenda-w15e-passsword-leak.yml- ziguang-sqli-cnvd-2021-41638.yml- kemai-ras-ultra-vires.yml- cerebro-request-ssrf.yml- motioneye-info-leak-cve-2022-25568.yml- yinda-get-file-read.yml- jupyter-notebook-rce.yml- e-message-unauth.yml- kkfileview-cve-2021-43734.yml- dlink-dsl-28881a-ultra-vires.yml- kunshi-vos3000-fileread.yml- reolink-nvr-configuration-disclosure-cve-2021-40150.yml- d-Link-dir-825-cve-2021-46442.yml- vite-cnvd-2022-44615.yml- gitblit-cve-2022-31268.yml- bigant-server-cve-2022-23347-lfi.yml- wordpress-page-builder-kingcomposer-cve-2022-0165-url-redirect.yml- huayu-reporter-rce.yml- d-link-dap-2020-cve-2021-27250.yml- 74cms-se-cve-2022-29720.yml- 74cms-se-cve-2022-33095.yml- pbootcms-rce-cve-2022-32417.yml - e-office-v10-sqli.yml- yonyou-nc-file-upload.yml - xiaomi-cve-2019-18371.yml - yonyou-erp-u8-fil...

**2.使用 **

2.1 **单个url检测**

** **xray_windows_amd64.exe webscan --url "http://example.com/?a=b"

2.2 **使用 HTTP 代理发起被动扫描**

** ** 2.2.1 运行被动扫描

** **xray_windows_amd64.exe webscan --listen 127.0.0.1:7777 --html-output proxy.html

监听本地7777端口导出到proxy.html

2.2.2 **设置浏览器代理**

保存之后开启代理 ,这样的话这扫描工具会调用模块去扫描

2.2.3 导入证书

\

\

用phpstudy 进入dvwa靶场进行扫描测试

2.3 指定模块扫描

xray_windows_amd64.exe webscan --plugins cmd_injection,sqldet --url http://test.com

xray_windows_amd64.exe webscan --plugins cmd_injection,sqldet --proxy 127.0.0.1:7777

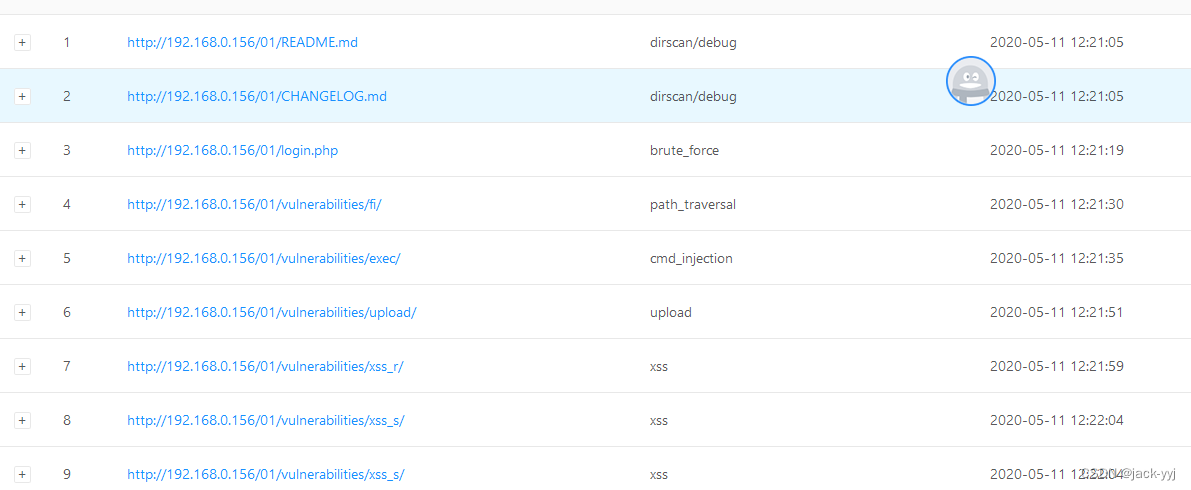

3.测试结

版权归原作者 jack-yyj 所有, 如有侵权,请联系我们删除。