使用AWVS进行漏洞扫描实验,保姆教程

1.虚拟机环境安装

VMware Workstation 16 Pro下载

下载后安装虚拟机(傻瓜式安装即可)

安装完成后需要填写许可证

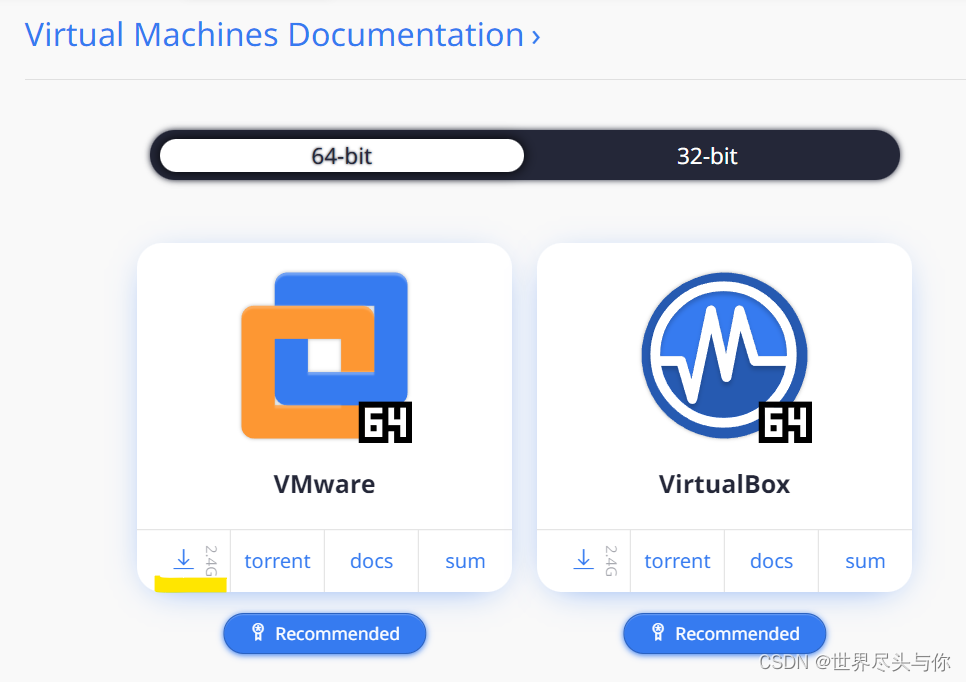

下载Kali VMware直装镜像:(此镜像无需安装即可启动Kali系统)

Get Kali

下载后打开虚拟机:(选中解压后的Kali虚拟机)

登录Kali,初始密码:

用户名:kali

密码:kali

2.Kali环境优化

为了方便进行实验,我们需要配置两个优化内容

root用户配置

键入命令,为Kali系统设置root密码:

sudopasswd root

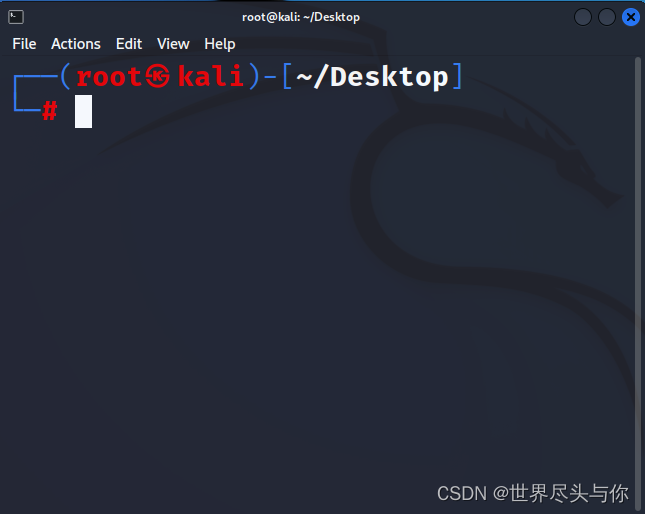

之后,重启系统,使用root用户登录(root用户可以免去我们因为权限带来的诸多烦恼)

登录后的效果:

apt换源

kali(或者其他的linux系统)预装的源来自于国外的服务器,我们可以把apt的源设置为国内的镜像源,加快速度

首先使用vim打开源配置文件:

vim /etc/apt/sources.list

清空文件中的内容,添加如下内容:(阿里云源)

deb https://mirrors.aliyun.com/kali kali-rolling main non-free contrib

deb-src https://mirrors.aliyun.com/kali kali-rolling main non-free contrib

最终的效果如下:

┌──(root㉿kali)-[/etc/apt]

└─# cat sources.list

deb https://mirrors.aliyun.com/kali kali-rolling main non-free contrib

deb-src https://mirrors.aliyun.com/kali kali-rolling main non-free contrib

更新源:(需要一定的时间)

sudoapt-get update

优化部分完成!🙌

3.AWVS配置

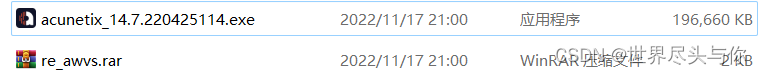

AWVS安装包下载地址

RE_AWVS文件包

双击acunetix_14.7.220425114进行安装:(傻瓜式安装即可,中间会要求输入你的邮箱和密码,以进行后续的登录)

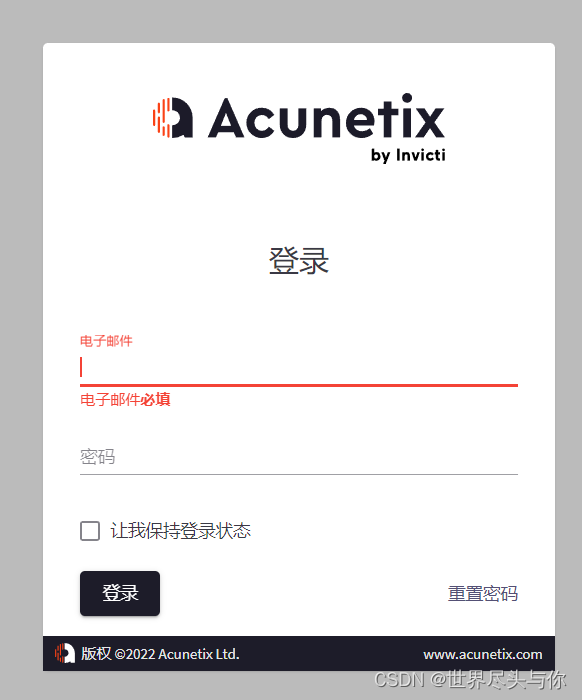

安装完成后,在弹出的网页中登录AWVS:

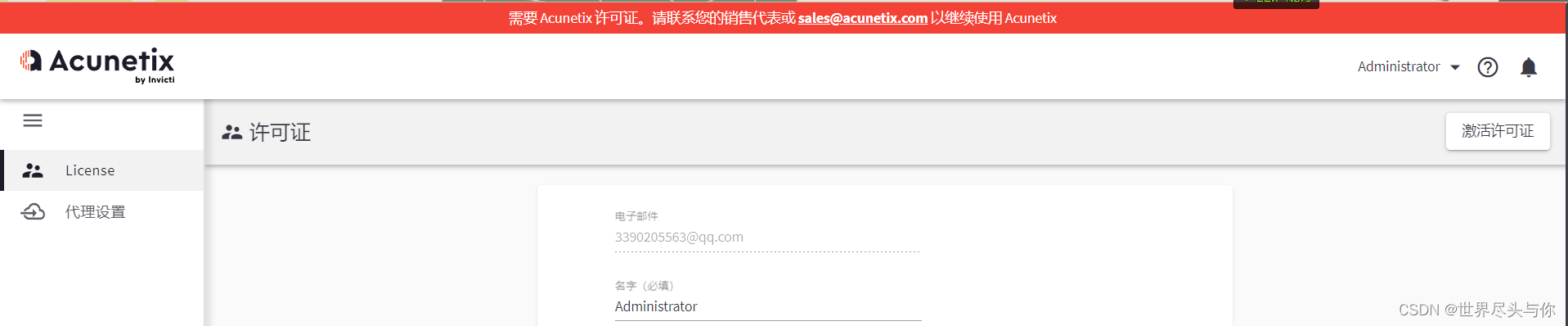

提示需要RE:

不怕,解压re_awvs,复制目录下的如下两个文件:

到如下目录进行覆盖(如果您没有修改过AWVS Data文件夹的话,它默认是在这个目录下,否则在你所指定的目录)

C:\ProgramData\Acunetix\shared\license

最后一步,修改host文件:

C:\Windows\System32\drivers\etc

在hosts最后加上如下两行:

127.0.0.1 updates.acunetix.com

127.0.0.1 erp.acunetix.com

返回刷新即可成功RE

4.部署vulhub

下载vulhub安装包

下载后传入Kali,进行解压缩:

安装docker-compose,以开启docker环境:

sudoaptinstalldocker-compose

docker获取仓库镜像有点慢?

阿里云docker仓库源配置

5.虚拟机桥接模式设置

如果你的虚拟机可以成功运行这两个指令,那么代表您的网络没有问题,无需执行如下操作:

ping baidu.com 可以ping通(能够联网)

物理机ping虚拟机 可以ping通

教你优雅的配置Kali桥接模式

6.ThinkPHP 2.x 任意代码执行漏洞复现

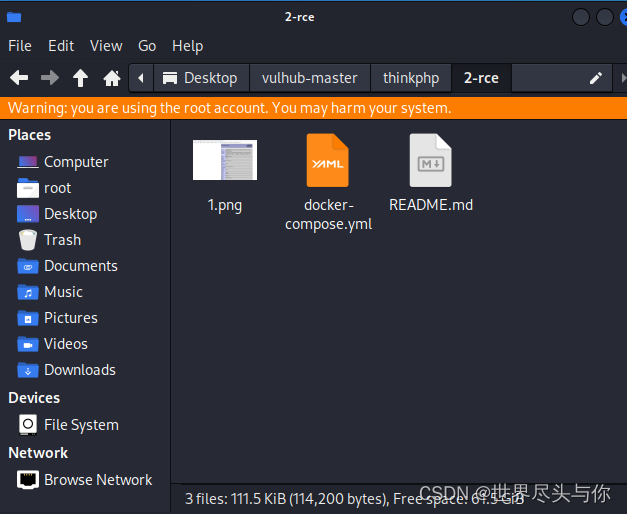

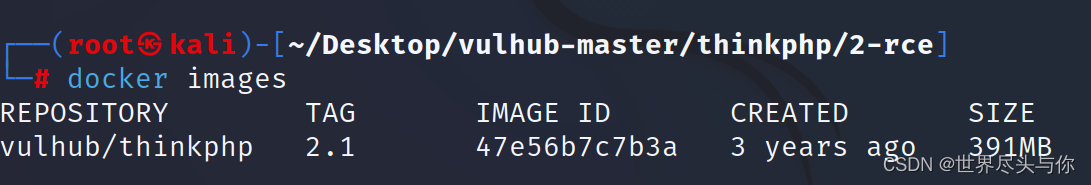

追踪到如下目录:

/root/Desktop/vulhub-master/thinkphp/2-rce/

启动环境:

docker-compose up -d

启动完成后,查看环境是否正常:

物理机访问地址:(192.168.119.111这里要替换为你的虚拟机静态IP,端口号不变)

http://192.168.119.111:8080/Index/Index

看到了默认的页面:

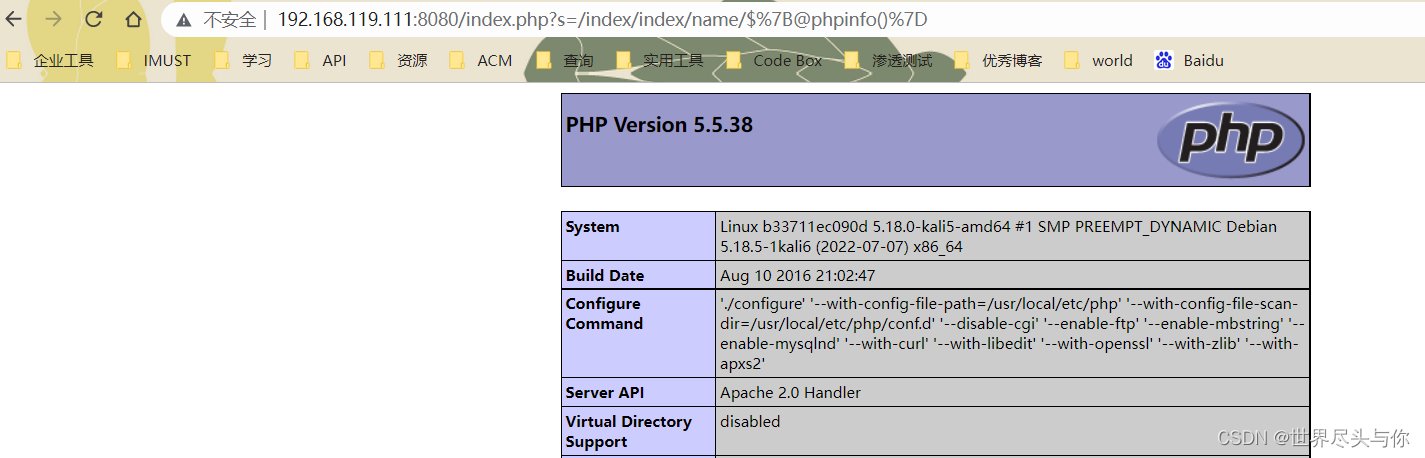

访问payload触发漏洞:

http://192.168.119.111:8080/index.php?s=/index/index/name/$%7B@phpinfo()%7D

漏洞复现完成!

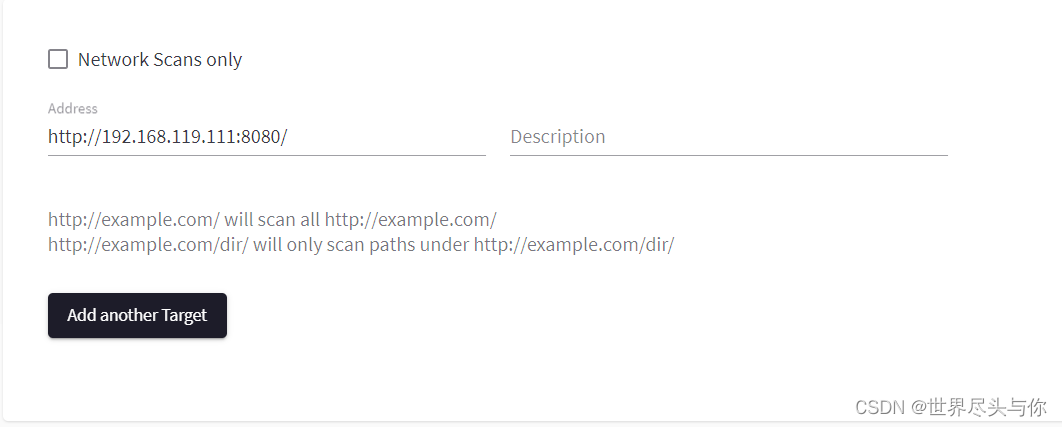

7.使用AWVS扫描漏洞环境

打开AWVS,新建一个扫描任务:(上面的漏洞复现IP)

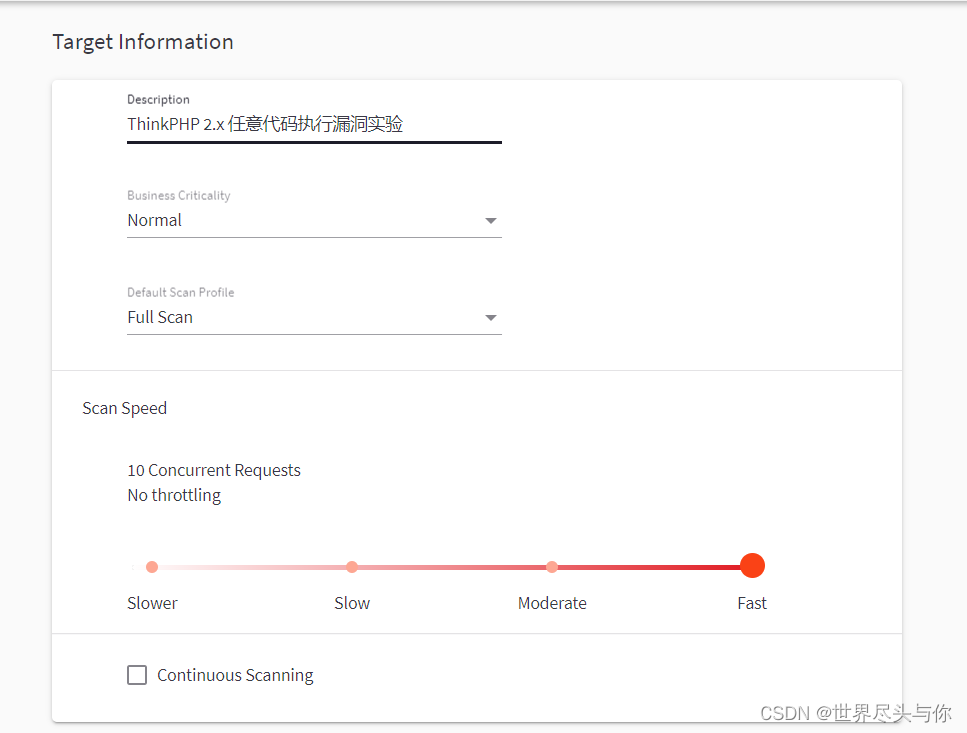

配置扫描参数:

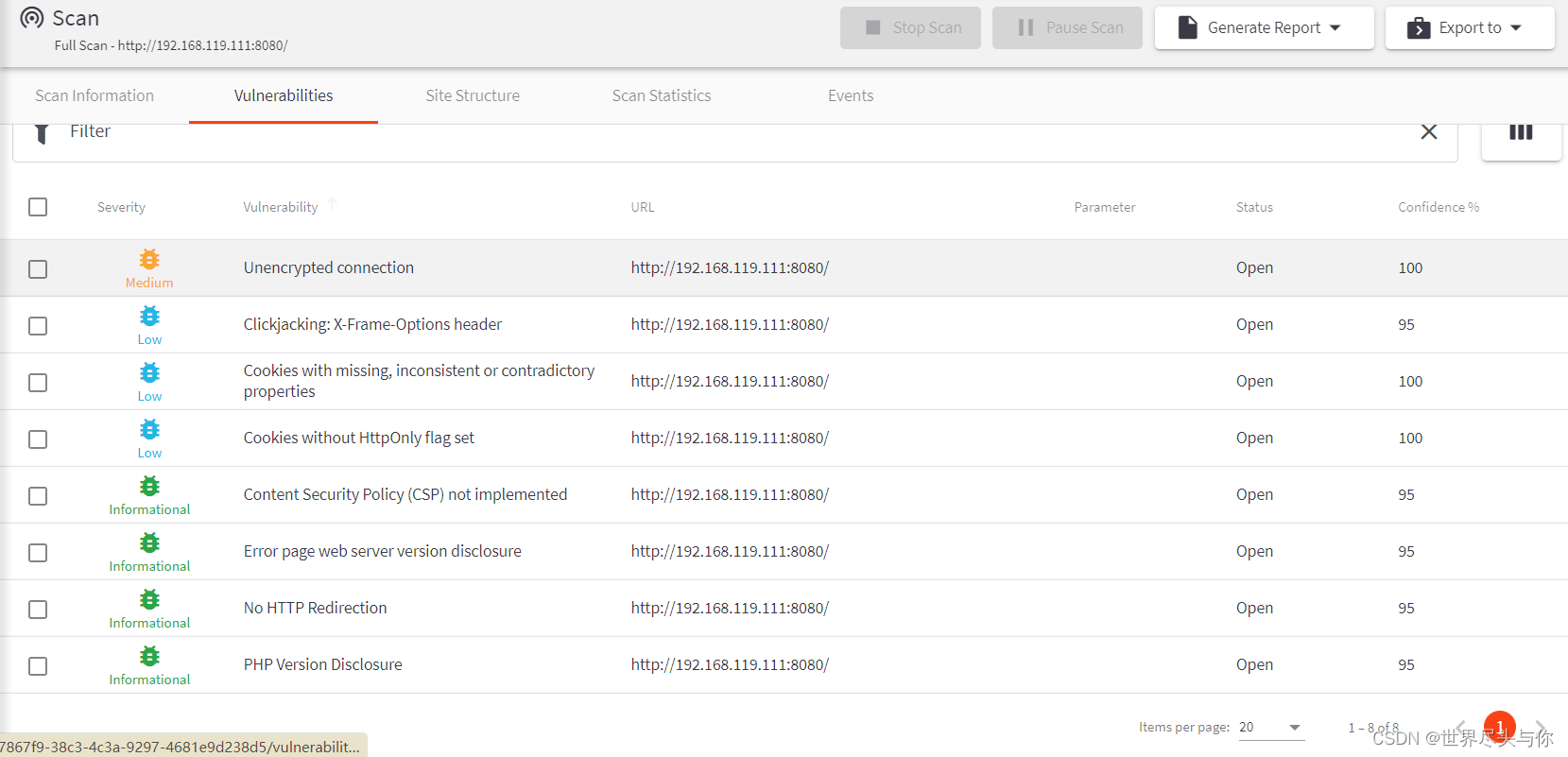

扫描结果:

AWVS也不是万能的!🙌

脚本小子没有饭吃

8.使用AWVS扫描在线vulfocus靶场

登录vulfocus,启动此环境:

选择一个IP进行访问:

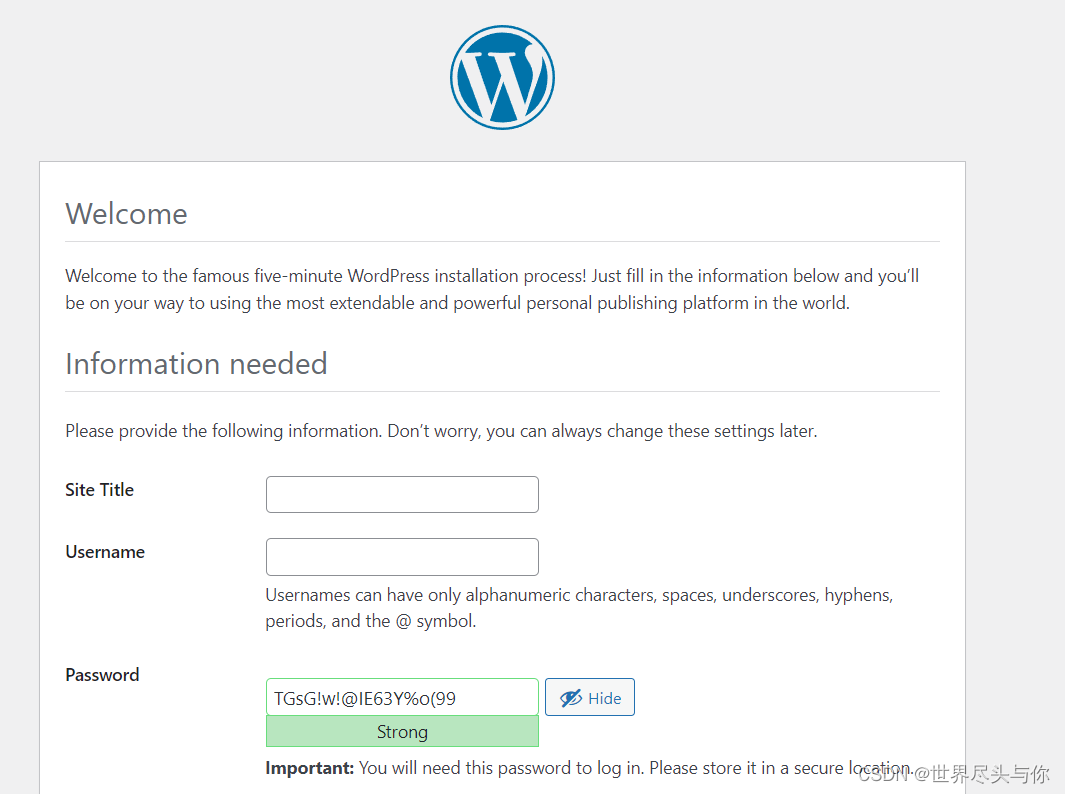

访问如下地址,打开WorkPress安装页面:

http://123.58.224.8:23421/wp-admin/install.php

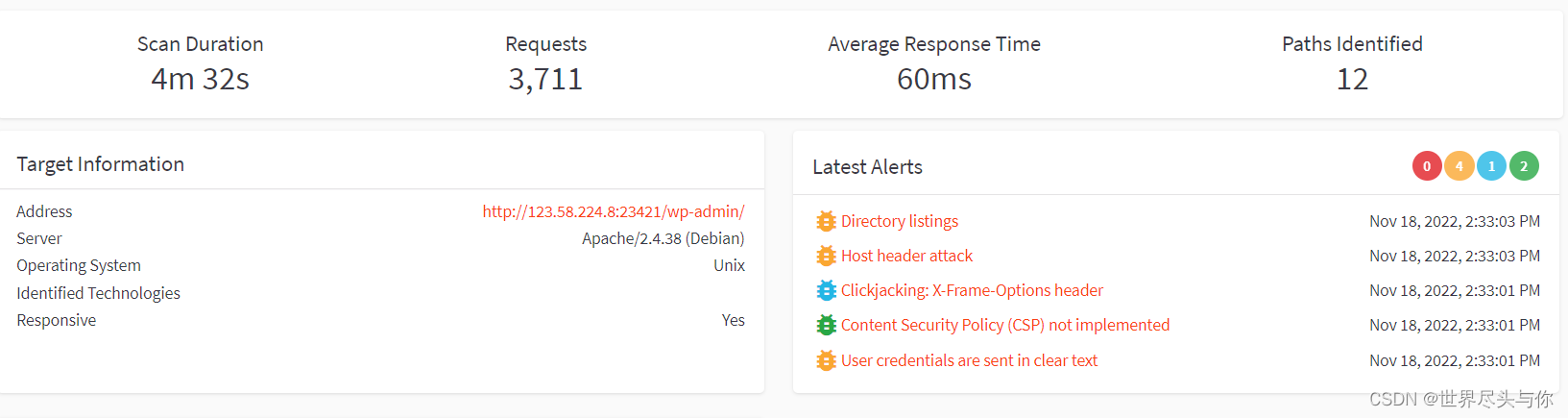

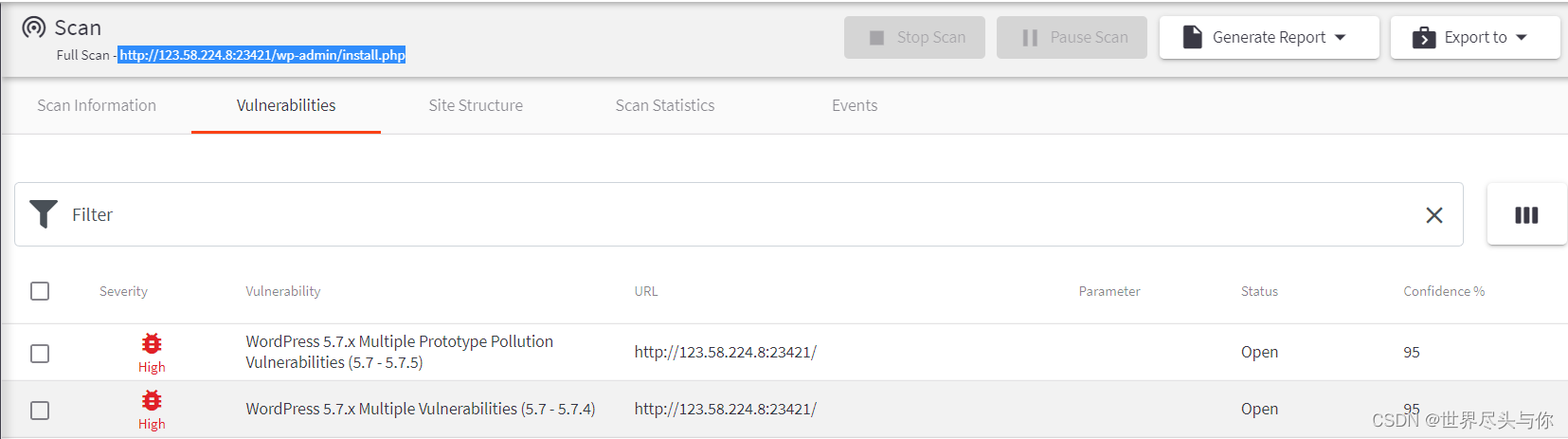

继续新建AWVS扫描任务,现在让我们来看一下AWVS强大的扫描能力吧:

Scan http://123.58.224.8:23421/wp-admin/

但是结果确不尽人意:

这里就涉及一个漏洞扫描的技巧,当我们在进行漏洞扫描时,指定的路径越精确,那么扫描的结果自然也就更加精确了,现在我们试试这个:

Scan http://123.58.224.8:23421/wp-admin/install.php

成功扫描到存储型XSS漏洞:

最后祝愿每一个脚本小子在这里启航,成为一个真正的hacker

9.框框大学

鱼皮又做新网站啦!

框框大学

给网安同学的寄语:

首先对本科课程大部分学校本科网安都十分偏向理论,但是网安是非常偏重实践的专业,很多大佬都是初高中就开始有相关经验,因此鼓励多多动手,参加ctf比赛和信息安全竞赛等网安方面的比赛。对于相当数量的网安学生,他们其实最终还是去做了计科的工作,也就是开发岗,这是因为网安都岗位相对较少而且要求较高,要面对那些从小开始搞的天才少年们,因此想要从事本专业工作的同学联系读研深造。(技术大佬天才除外)想进大厂的话毕竟看的是个人实力,211院校已经足够过几乎所有公司的简历关,因此要着重提高自身水平,不要太纠结院校。如果不想进大厂,也可国企,体制,比较有特色的就是国安局,我觉得还是很香的,这种首先很吃学校和学历还有学长之间的内推,所以要尽力提升学校档次。总的来说,网安目前是一个需求量不大,要求高,待遇还可以的专业。至于未来是否会随着国家政策有所起飞,这就要画个问号了。不过网安总会是宇宙机里偏冷的方向,可以作为一个跳板。

------- 哈尔滨工业大学(威海)无名的奉献者

版权归原作者 世界尽头与你 所有, 如有侵权,请联系我们删除。