知识点

靶场搭建可用蓝易云服务器

😘😘😘😘😘😘点击查看详情

- HTTP类接口

- RPC接口

- Web Server类

- HTTP类接口其实是隶属于Web Server的【正常网站的差不多】

- RPC接口 其实就是远程调用客户端和服务端,就好比手机登录游戏的账户密码,而登录的这个账户密码会用到RPC接口,而账户密码就是通过这个接口来继续查询验证了【非web】

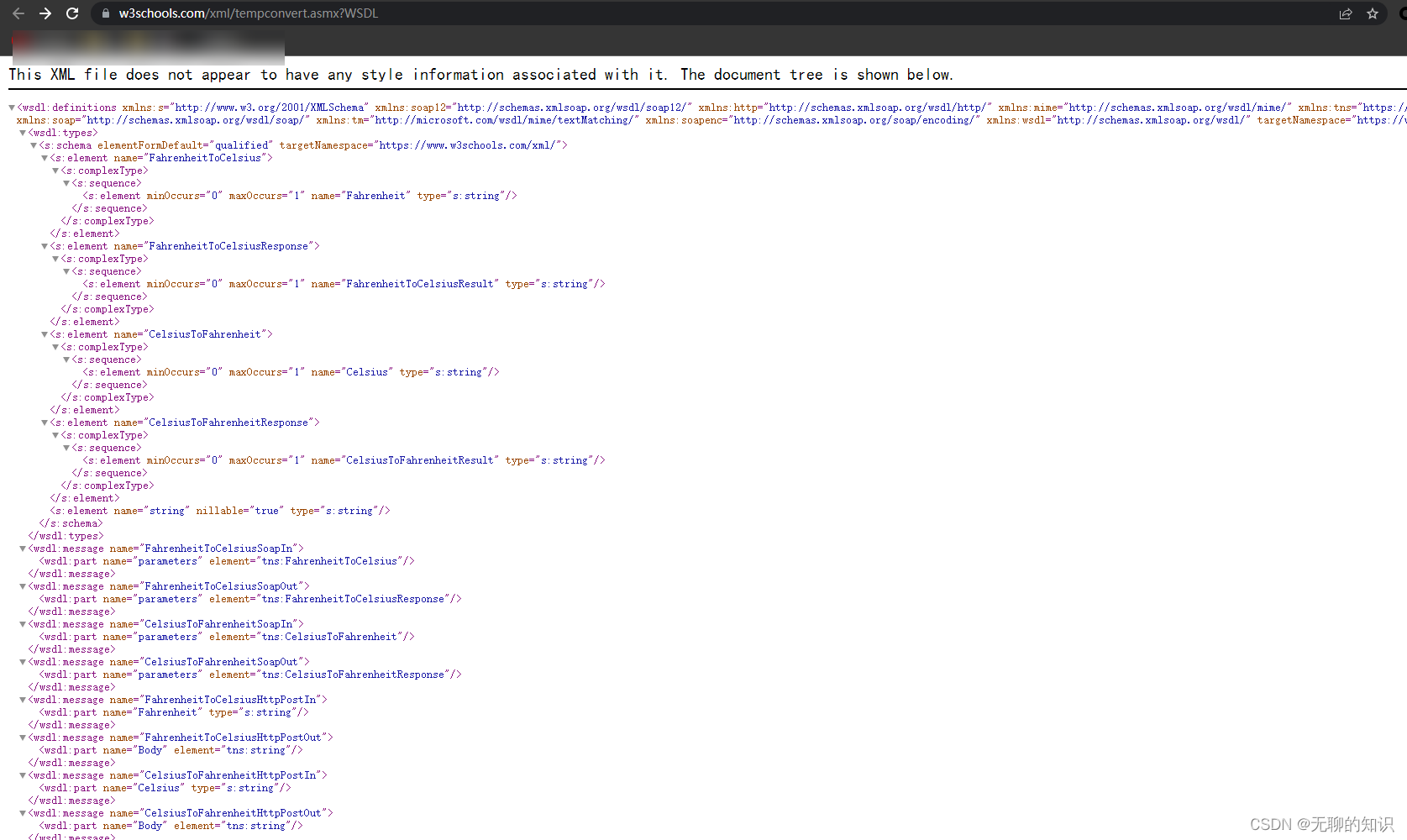

wsdl接口

inurl:asmx?wsdl

edu.cn inurl:asmx?wsdl

https://www.w3schools.com/xml/tempconvert.asmx?WSDL

这个是我们找到的一个接口泄露的漏洞

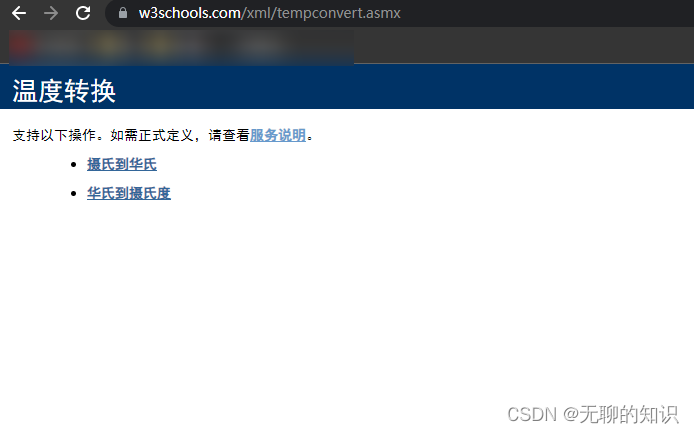

访问是这样的

但是我们改一下url就可以看到有哪些接口从而利用了

把后面的WSDL去掉

https://www.w3schools.com/xml/tempconvert.asmx?

两个接口

这里推荐可以有用

readyapi

soapUI

swagger接口

swagger【第三方接口调试工具】

swagger 其实也是api接口

当网站在运行的时候用到了某些接口,你为了调试这些接口能否正常的调用,能正常查询等等的话,就会用到Swagger这个平台去测试,这是就需要在网站上搭建Swagger这个平台,让这个平台来调试接口

那么当用户他用到了这个平台,用户能够通过这个平台队对接口进行调试,那么攻击者也会通过某些手段,利用这个平台Swagger来对接口进行调试

fofa

"Swagger" && title=="Swagger UI"

http://20.151.72.103:8002/swagger-ui.html

判断对方网站是否搭建了Swagger

目录扫描的时候看看有没有这些文件名称等等

目录:

/swagger

/api/swagger

/swagger/ui

/api/swagger/ui

/swagger-ui.html

/api/swagger-ui.html

/user/swagger-ui.html

/libs/swaggerui

/api/swaggerui

/swagger-resources/configuration/ui

/swagger-resources/configuration/security

或者

F12查看加载的文件中有没有带Swagger特殊字样的

swagger工具

https://github.com/jayus0821/swagger-hack

https://github.com/lijiejie/swagger-exp

HTTP类

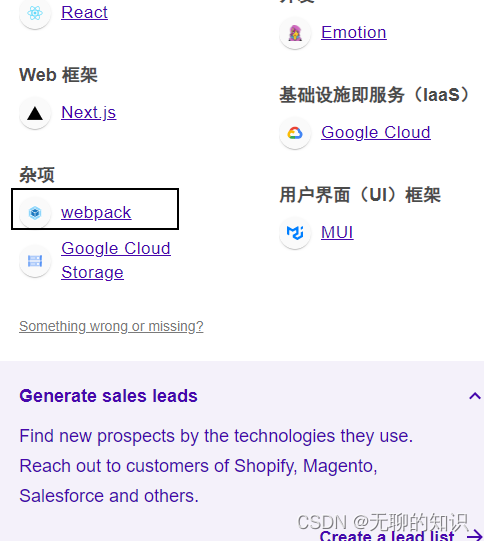

Webpack&PackerFuzzer

webpack主要是打包,所以其核心存在两个部分,

入口

和

出口

,你可以把webpack加工想象成香肠加工厂,就是活猪进去,香肠出来的那种,但是如果每次加工都需要员工亲力亲为,那多麻烦那,所以我们考虑到了自动化配置。webpack存在功能类似的配置文件,让webpack通过配置,全自动的执行我们需要的编译操作。

webpack分成四个部分,期中最核心的就是入口和出口,当然在入口和出口配置的同时我们还需要一些加载器和插件,这就是我们所谓的webpack配置文件。这个配置文件我们习惯把其命名为

webpack.config.js

,还有

webpackfile.js

,

注意:webpack共分为四个部分

识别

可以用中间件识别工具去识别

https://staging.expanseservices.com/

F12关键词也可以判断

版权归原作者 无聊的知识 所有, 如有侵权,请联系我们删除。