Packet Tracer - 使用 CLI 配置 ASA 基本设置和防火墙

IP 地址分配表

设备

接口

IP 地址

子网掩码

默认网关

R1

G0/0

209.165.200.225

255.255.255.248

不适用

S0/0/0 (DCE)

10.1.1.1

255.255.255.252

不适用

R2

S0/0/0

10.1.1.2

255.255.255.252

不适用

S0/0/1 (DCE)

10.2.2.2

255.255.255.252

不适用

R3

G0/1

172.16.3.1

255.255.255.0

不适用

S0/0/1

10.2.2.1

255.255.255.252

不适用

ASA

VLAN 1 (E0/1)

192.168.1.1

255.255.255.0

不适用

ASA

VLAN 2 (E0/0)

209.165.200.226

255.255.255.248

不适用

ASA

VLAN 3 (E0/2)

192.168.2.1

255.255.255.0

不适用

DMZ 服务器

NIC

192.168.2.3

255.255.255.0

192.168.2.1

PC-B

NIC

192.168.1.3

255.255.255.0

192.168.1.1

PC-C

NIC

172.16.3.3

255.255.255.0

172.16.3.1

目标

· 验证连接并了解 ASA

· 使用 CLI 配置基本 ASA 设置和接口安全级别

· 使用 CLI 配置路由、地址转换和检查策略

· 配置 DHCP、AAA 和 SSH

· 配置 DMZ、静态 NAT 和 ACL

拓扑图

场景

您公司的某个位置连接到 ISP。R1 代表由 ISP 管理的 CPE 设备。R2 代表中间 互联网路由器。R3 代表代表 ISP, 其连接从网络管理公司雇来负责远程管理网络的管理员。 ASA 是一种边缘 CPE 安全设备,它将内部企业 网络和 DMZ 连接到 ISP,同时为内部 主机提供 NAT 和 DHCP 服务。ASA 将配置为受内部网络上的管理员和远程管理员的管理。 第 3 层 VLAN 接口提供对练习中创建的三个区域的访问:内部、外部和 DMZ。 ISP 分配的公共 IP 地址空间为 209.165.200.224/29,用于在 ASA 上进行地址转换。

已使用 以下信息对所有路由器所有交换机进行了预配置:

o 启用 密码:ciscoenpa55

o 控制台 密码:ciscoconpa55

o Admin 用户名和密码:admin/adminpa55

注意:此 Packet Tracer 练习无法取代 ASA 实验。本练习提供其他做法并模拟了大多数 ASA 5505 配置。与实际的 ASA 5505 相比,Packet Tracer 上尚不支持的命令输出或命令可能存在细微 的差别。

第 1 部分:验证 连接并了解 ASA

注意:此 Packet Tracer 练习开始时,20% 的考试 项已标记为完成。这是为了确保您不会在无意当中 更改某些 ASA 默认值。例如, 内部接口的默认名称为“inside”,不得 更改。点击 Check Results(检查结果),看看哪些考试项 已评分为正确。

步骤 1:验证 连接。

当前未配置 ASA。但是,所有路由器、 PC 和 DMZ 服务器均已配置。验证 PC-C 可以 ping 通任何路由器 接口。PC C 无法 ping 通 ASA、PC-B 或 DMZ 服务器。

步骤 2:确定 ASA 版本、接口和许可证。

使用 show version 命令确定此 ASA 设备的各个 方面。

步骤 3:确定 文件系统和闪存的内容。

a. 进入特权 EXEC 模式。密码尚未设置。提示输入密码时,按 Enter 。

b. 使用 show file system 命令以显示 ASA 文件系统并 确定支持哪些前缀。

c. 使用 show flash: 或 show disk0: 命令可显示 闪存的内容。

第 2 部分:使用 CLI 导配置 ASA 设置和接口安全性

提示::许多 ASA CLI 命令与思科 IOS CLI 中使用的命令类似(如果不 完全相同)。此外,在配置模式和子模式之间 移动的过程基本是相同的。

步骤 1:配置 主机名和域名。

a. 将 ASA 主机名配置为 CCNAS-ASA。

ciscoasa(config)#hostname CCNAS-ASA

b. 将域名配置为 ccnasecurity.com。

CCNAS-ASA(config)#domain-name ccnasecurity.com

步骤 2:配置 启用模式密码。

使用 enable password 命令,将特权 EXEC 模式的密码更改为 ciscoenpa55。

CCNAS-ASA(config)#enable password ciscoenpa55

步骤 3:设置日期 和时间。

使用 clock set 命令手动设置日期 和时间(此步骤不计分)。

CCNAS-ASA(config)#clock set 21:42:25 May 11 2023

步骤 4:配置 内部和外部接口。

此时只能配置 VLAN 1(内部)和 VLAN 2 (外部)接口。将在本练习的第 5 部分中 配置 VLAN 3 (dmz) 接口。

a. 配置 内部网络 (192.168.1.0/24) 的逻辑 VLAN 1 接口,将 安全级别设为最高设置值 100。

CCNAS-ASA(config)# interface vlan 1

CCNAS-ASA(config-if)# nameif inside

CCNAS-ASA(config-if)# ip address 192.168.1.1 255.255.255.0

CCNAS-ASA(config-if)# security-level 100

b. 配置 外部网络 (209.165.200.224/29) 的逻辑 VLAN 2 接口,将 安全级别设为最低设置值 0,并启用 VLAN 2 接口。

CCNAS-ASA(config-if)# interface vlan 2

CCNAS-ASA(config-if)# nameif outside

CCNAS-ASA(config-if)# ip address 209.165.200.226 255.255.255.248

CCNAS-ASA(config-if)# security-level 0

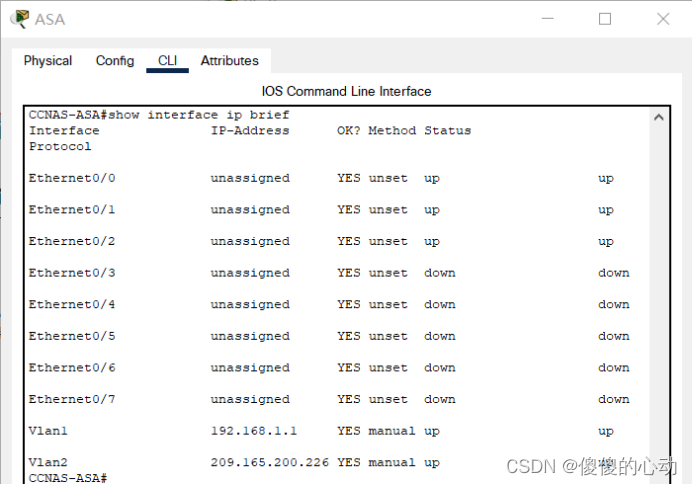

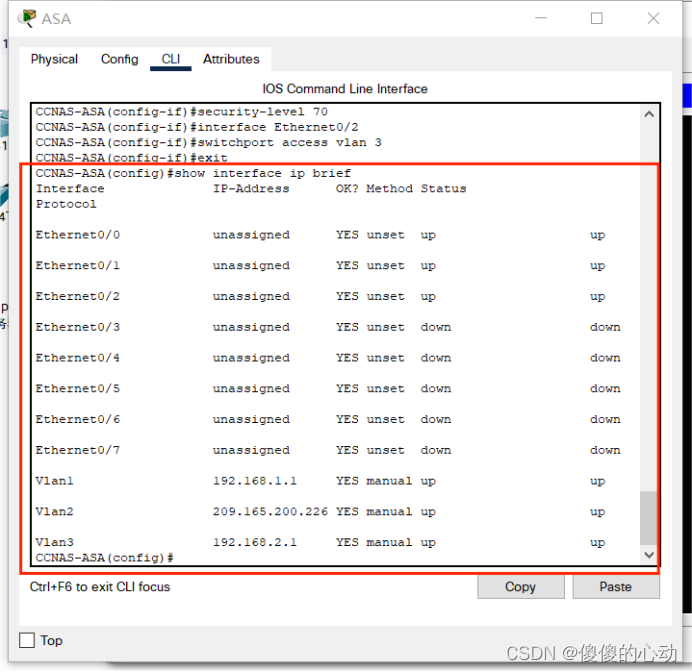

c. 使用以下验证命令 检查您的配置:

使用 命令可显示所有 ASA 接口的状态。****注意****:此命令不同于 IOS 命令 ****show ip interface brief****。如果有任何物理或逻辑接口之前 未配置为 up/up,请根据需要进行故障排除,然后再继续进行其他操作。

提示:大多数 ASA show 命令,包括 ping、copy 等等,可以从 任何配置模式提示符发出,而无需使用 do 命令。

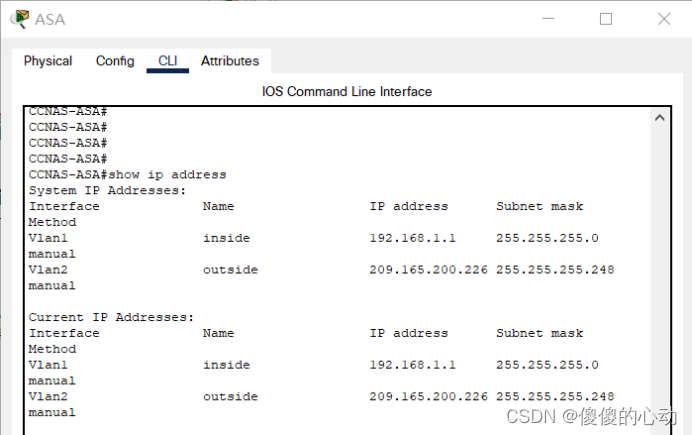

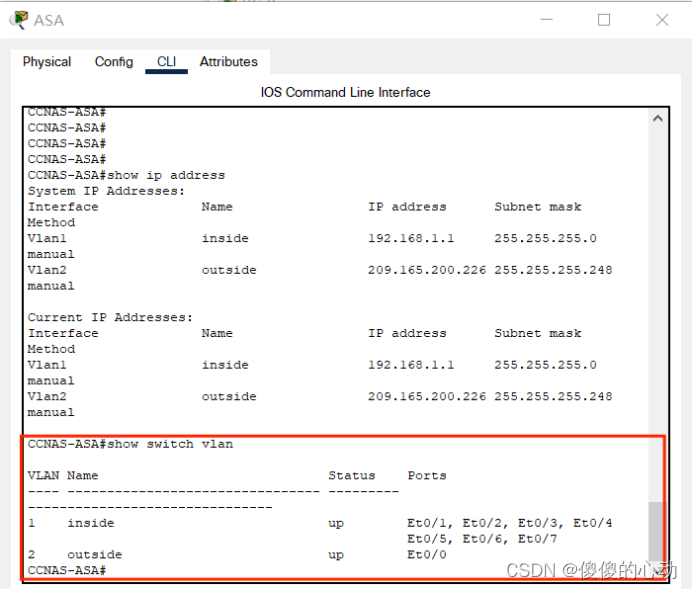

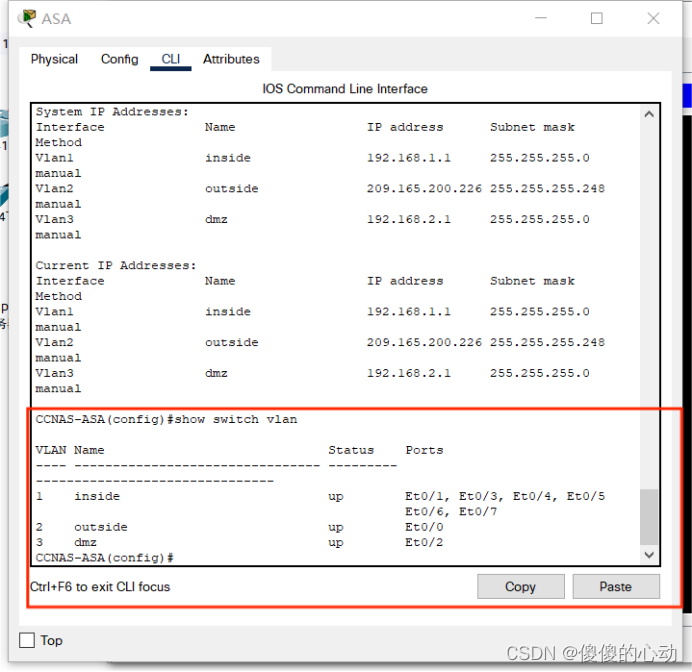

使用 ****show ip address**** 命令显示第 3 层 VLAN 接口的信息。

使用**** show switch vlan**** 命令可显示 ASA 上配置的内部和外部 VLAN,还可显示分配的端口。

步骤 5:测试 与 ASA 的连接。

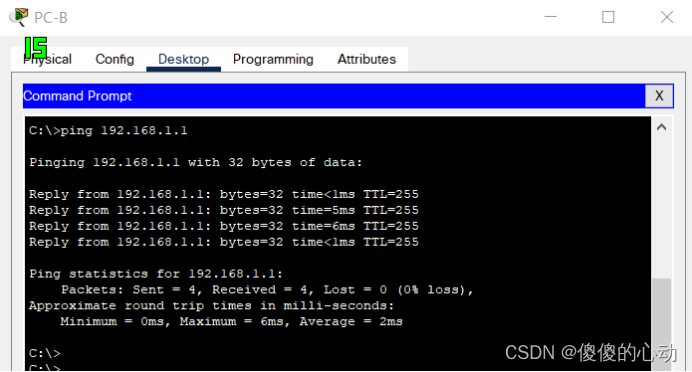

您应能够从 PC-B ping 通 ASA 内部接口地址 (192.168.1.1)。如果 ping 操作失败,请根据需要对配置进行故障排除。

从 PC-B ping 通 IP 地址为 209.165.200.226 的 VLAN 2(外部)接口。您应该无法 ping 通此地址。

第 3 部分:使用 CLI 配置路由、 地址转换和检查策略

步骤 1:配置 ASA 的静态默认路由。

在 ASA 外部 接口上配置默认静态路由,使 ASA 能够到达外部网络。

a. 使用 route 命令创建“全零”默认路由,将其与 ASA 外部接口关联,并指向 R1 G0/0 IP 地址 (209.165.200.225) 作为最后选用网关。

CCNAS-ASA(config)# route outside 0.0.0.0 0.0.0.0 209.165.200.225

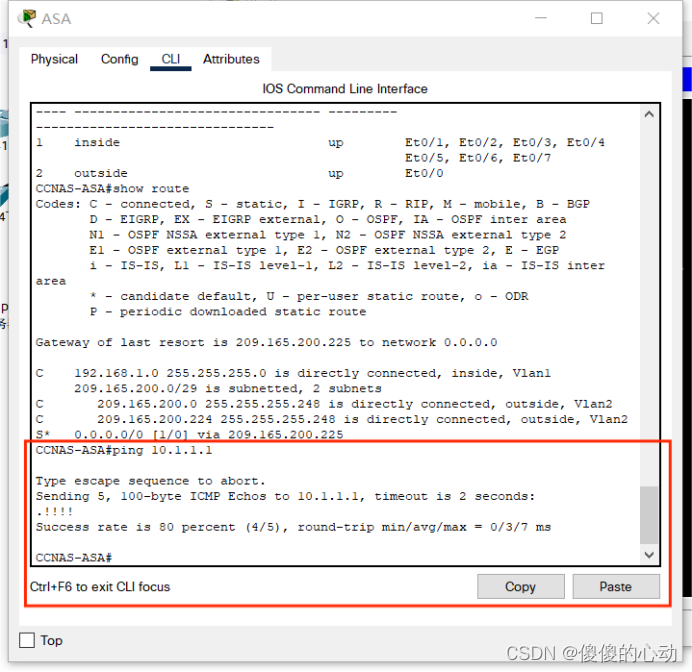

发出 ****show route**** 命令已验证该静态默认路由是否在 ASA 路由表中。

验证 ASA 是否能 ping 通 R1 S0/0/0 IP 地址 10.1.1.1。如果 ping 操作不成功,请根据需要进行故障排除。

步骤 2:使用 PAT 和网络对象配置 地址转换。

a. 创建网络对象 inside-net,并 使用 subnet 和 nat 命令向其分配属性。

CCNAS-ASA(config)# object network inside-net

CCNAS-ASA(config-network-object)# subnet 192.168.1.0 255.255.255.0

CCNAS-ASA(config-network-object)# nat (inside,outside) dynamic interface

CCNAS-ASA(config-network-object)# end

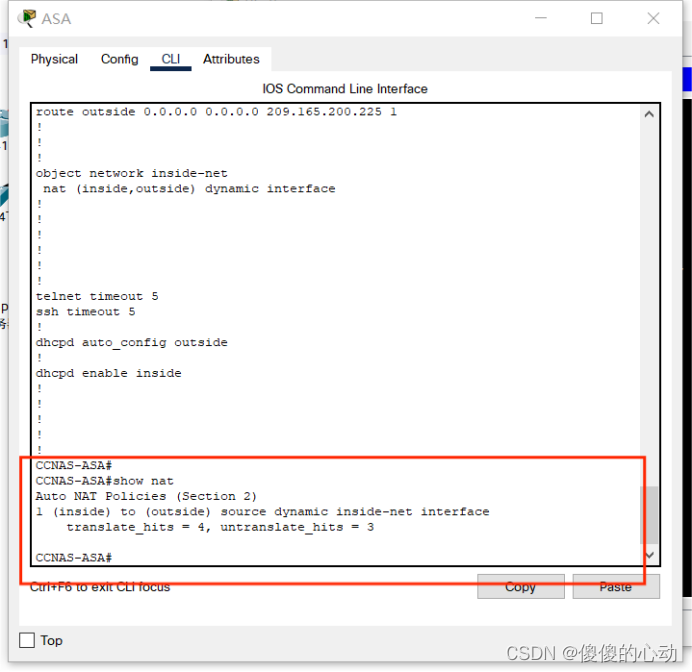

b. ASA将配置拆分为定义 要转换的网络的对象部分和实际的 nat 命令参数。 它们出现在运行配置中的两个不同位置。使用 ****show run ****命令显示 NAT 对象配置。

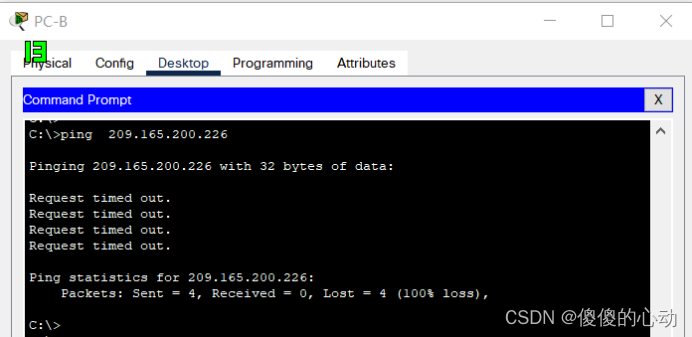

c. 从 PC-B 尝试 ping 通 IP 地址为 209.165.200.225 的 R1 G0/0 接口。 ping 操作应该会失败。

在 ASA 上发出 ****show nat**** 命令,查看已转换和未转换的 命中数。请注意,在从 PC-B 发出的 ping 请求中,有四个请求已转换,还有四个 未转换。传出 ping(回应)已转换且已发送至目的地。防火墙策略阻止了 返回回应应答。在练习这一部分的步骤 3 中,您将配置 默认检查策略以允许 ICMP。

步骤 3:修改 默认 MPF 应用检查全局服务策略。

对于应用层检查和其他高级 选项,可在 ASA 上使用思科 MPF。

Packet Tracer ASA 设备默认情况下没有实施 MPF 策略 映射。作为修改,我们可以创建默认的 策略映射,用于检查内部到外部的流量。正确 配置后,只允许从内部发起的流量回到 外部接口。您需要将 ICMP 添加到检查列表中。

a. 创建类映射、策略映射和服务映射。使用以下命令将 ICMP 流量检查添加到策略映射列表:

CCNAS-ASA(config)# class-map inspection_default

CCNAS-ASA(config-cmap)# match default-inspection-traffic

CCNAS-ASA(config-cmap)# exit

CCNAS-ASA(config)# policy-map global_policy

CCNAS-ASA(config-pmap)# class inspection_default

CCNAS-ASA(config-pmap-c)# inspect icmp

CCNAS-ASA(config-pmap-c)# exit

CCNAS-ASA(config)# service-policy global_policy global

b. 从 PC-B 尝试 ping 通 IP 地址为 209.165.200.225 的 R1 G0/0 接口。 ping 操作应当会成功,因为现在正在 检查 ICMP 流量并允许合法返回的流量。如果 ping 失败, 请对配置进行故障排除。

第 4 部分:配置 DHCP、 AAA 和 SSH

步骤 1:将 ASA 配置为 DHCP 服务器。

a. 配置 DHCP 地址池并在 ASA 内部接口上启用它。

CCNAS-ASA(config)# dhcpd address 192.168.1.5-192.168.1.36 inside

b. (可选)指定提供给 客户端的 DNS 服务器的 IP 地址。

CCNAS-ASA(config)# dhcpd dns 209.165.201.2 interface inside

c. 在 ASA 内启用 DHCP 后台守护程序,以在 启用的接口(内部)上侦听 DHCP 客户端请求。

CCNAS-ASA(config)# dhcpd enable inside

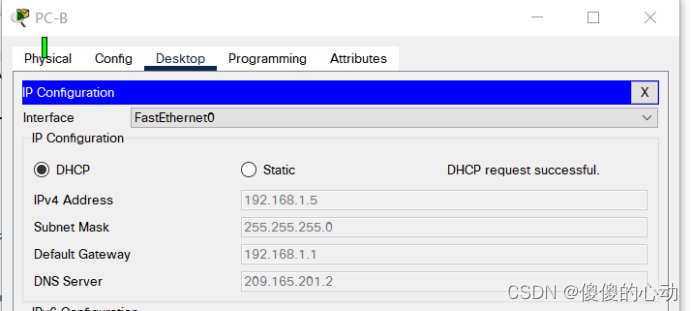

d. 将 PC-B 从静态 IP 地址更改为 DHCP 客户端,并验证 是否接收到 IP 寻址信息。根据需要排除故障,以解决 任何问题。

步骤 2:将 AAA 配置为使用本地数据库进行认证。

a. 输入 username 命令以定义名为 admin 的本地用户。指定密码 adminpa55。

CCNAS-ASA(config)# username admin password adminpa55

b. 将 AAA 配置为使用本地 ASA 数据库进行 SSH 用户认证。

CCNAS-ASA(config)# aaa authentication ssh console LOCAL

步骤 3:配置 对 ASA 的远程访问。

可以将 ASA 配置为接受来自内部或外部网络上的 单台主机或一系列主机的连接。在此步骤中, 来自外部网络的主机只能使用 SSH 与 ASA 进行通信。 SSH 会话可用于从内部网络访问 ASA。

a. 生成 RSA 密钥对,这是支持 SSH 连接所必需的。由于 ASA 设备已经设置了 RSA 密钥,因此可在系统提示 更换密码时输入 no。

CCNAS-ASA(config)# crypto key generate rsa modulus 1024

警告:您已经定义了名为 的 RSA 密钥对。

Do you really want to replace them? [yes/no]: no

ERROR: Failed to create new RSA keys named

b. 配置 ASA 以允许来自 内部网络 (192.168.1.0/24) 上的任何主机的 SSH 连接,以及来自外部网络上的 分支机构 (172.16.3.3) 的远程管理主机的 SSH 连接。将 SSH 超时设置为 10 分钟(默认值为 5 分钟)。

CCNAS-ASA(config)# ssh 192.168.1.0 255.255.255.0 inside

CCNAS-ASA(config)# ssh 172.16.3.3 255.255.255.255 outside

CCNAS-ASA(config)# ssh timeout 10

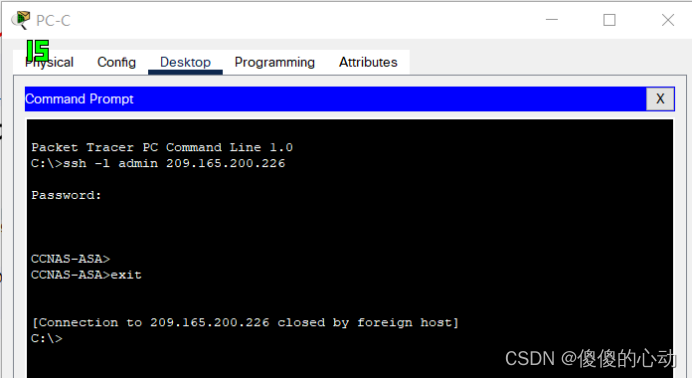

c. 建立从 PC-C 到 ASA (209.165.200.226) 的 SSH 会话。 如果不成功,请进行故障排除。

PC> ssh -l admin 209.165.200.226

d. 建立从 PC-B 到 ASA (192.168.1.1) 的 SSH 会话。 如果不成功,请进行故障排除。

PC> ssh -l admin**** 192.168.1.1****** **

第 5 部分:配置 DMZ、静态 NAT 和 ACL

R1 G0/0 和 ASA 外部接口已分别使用 209.165.200.225 和 .226。您将使用公共地址 209.165.200.227 和静态 NAT 来提供对服务器的地址转换访问。

步骤 1:在 ASA 上配置 DMZ 接口 VLAN 3。

a. 配置 DMZ VLAN 3,这是公共访问 Web 服务器 所在的位置。向其分配 IP 地址 192.168.2.1/24,命名为 dmz,然后向其分配 安全级别 70。由于服务器不需要发起 与内部用户的通信,因此禁用向接口 VLAN 1 执行的转发。

CCNAS-ASA(config)# interface vlan 3

CCNAS-ASA(config-if)# ip address 192.168.2.1 255.255.255.0

CCNAS-ASA(config-if)# no forward interface vlan 1

CCNAS-ASA(config-if)# nameif dmz

INFO: Security level for "dmz" set to 0 by default.

CCNAS-ASA(config-if)# security-level 70

b. 将 ASA 物理接口 E0/2 分配给 DMZ VLAN 3 并启用该 接口。

CCNAS-ASA(config-if)# interface Ethernet0/2

CCNAS-ASA(config-if)# switchport access vlan 3

c. 使用以下验证命令检查您的配置:

使用 ****show interface ip brief**** 命令可显示所有 ASA 接口的状态。

使用 ****show ip address**** 命令显示第 3 层 VLAN 接口的信息。

使用 show switch vlan** **命令可显示 ASA 上配置的内部和外部 VLAN ,还可显示分配的端口。

步骤 2:使用网络对象配置 DMZ 服务器的静态 NAT。

配置名为 dmz-server 的网络对象并 向其分配 DMZ 服务器的静态 IP 地址 (192.168.2.3)。在 对象定义模式下,使用 nat 命令指定此对象 用于使用静态 NAT 将 DMZ 地址转换为外部地址,并 指定公共转换地址 209.165.200.227。

CCNAS-ASA(config)# object network dmz-server

CCNAS-ASA(config-network-object)# host 192.168.2.3

CCNAS-ASA(config-network-object)# nat (dmz,outside) static 209.165.200.227

CCNAS-ASA(config-network-object)# exit

步骤 3:配置 ACL 以允许从互联网访问 DMZ 服务器。

配置名为 OUTSIDE-DMZ 的访问列表, 允许从任何外部主机到 DMZ 服务器的内部 IP 地址的 TCP 协议。将该访问列表应用于“IN”方向的 ASA 外部接口 。

CCNAS-ASA(config)# access-list OUTSIDE-DMZ permit icmp any host 192.168.2.3

CCNAS-ASA(config)# access-list OUTSIDE-DMZ permit tcp any host 192.168.2.3 eq 80

CCNAS-ASA(config)# access-group OUTSIDE-DMZ in interface outside

注意:与 IOS ACL 不同,ASA ACL 允许语句 必须允许访问内部专用 DMZ 地址。外部主机使用其公共静态 NAT 地址访问 服务器,ASA 将其转换为 内部主机 IP 地址,然后应用 ACL。

步骤 4:测试 对 DMZ 服务器的访问。

创建此 Packet Tracer 练习时, 无法成功测试对 DMZ Web 服务器的外部访问 。因此,不要求一定取得成功的测试结果。

步骤 5:检查 结果。

完成比例应为 100%。点击 Check Results(检查结果)以查看反馈并验证已 完成的所需组件。

实验具体步骤:

CCNAS-ASA****:

ciscoasa>enable

Password:

ciscoasa#conf t

ciscoasa(config)#hostname CCNAS-ASA

CCNAS-ASA(config)#domain-name ccnasecurity.com

CCNAS-ASA(config)#enable password ciscoenpa55

CCNAS-ASA(config)#clock set 21:42:25 May 11 2023

CCNAS-ASA(config)#interface vlan 1

CCNAS-ASA(config-if)#nameif inside

CCNAS-ASA(config-if)#ip address 192.168.1.1 255.255.255.0

CCNAS-ASA(config-if)#security-level 100

CCNAS-ASA(config-if)#interface vlan 2

CCNAS-ASA(config-if)#nameif outside

CCNAS-ASA(config-if)#ip address 209.165.200.226 255.255.255.248

CCNAS-ASA(config-if)#security-level 0

CCNAS-ASA(config-if)#exit

CCNAS-ASA(config)#route outside 0.0.0.0 0.0.0.0 209.165.200.225

CCNAS-ASA(config)#object network inside-net

CCNAS-ASA(config-network-object)#subnet 192.168.1.0 255.255.255.0

CCNAS-ASA(config-network-object)#nat (inside,outside) dynamic interface

CCNAS-ASA(config-network-object)#exit

CCNAS-ASA#conf t

CCNAS-ASA(config)#class-map inspection_default

CCNAS-ASA(config-cmap)#match default-inspection-traffic

CCNAS-ASA(config-cmap)#exit

CCNAS-ASA(config)#policy-map global_policy

CCNAS-ASA(config-pmap)#class inspection_default

CCNAS-ASA(config-pmap-c)#inspect icmp

CCNAS-ASA(config-pmap-c)#exit

CCNAS-ASA(config)#service-policy global_policy global

CCNAS-ASA(config)#dhcpd address 192.168.1.5-192.168.1.36 inside

CCNAS-ASA(config)#dhcpd dns 209.165.201.2 interface inside

CCNAS-ASA(config)#dhcpd enable inside

CCNAS-ASA(config)#dhcpd auto_config inside

CCNAS-ASA(config)#username admin password adminpa55

CCNAS-ASA(config)#aaa authentication ssh console LOCAL

CCNAS-ASA(config)#crypto key generate rsa modulus 1024

WARNING: You have a RSA keypair already defined named <Default-RSA-Key>.

Do you really want to replace them? [yes/no]: no

ERROR: Failed to create new RSA keys named <Default-RSA-Key>

CCNAS-ASA(config)# ssh 192.168.1.0 255.255.255.0 inside

CCNAS-ASA(config)#ssh 172.16.3.3 255.255.255.255 outside

CCNAS-ASA(config)#ssh timeout 10

CCNAS-ASA(config)#interface vlan 3

CCNAS-ASA(config-if)#ip address 192.168.2.1 255.255.255.0

CCNAS-ASA(config-if)#no forward interface vlan 1

CCNAS-ASA(config-if)#nameif dmz

INFO: Security level for "dmz" set to 0 by default.

CCNAS-ASA(config-if)#security-level 70

CCNAS-ASA(config-if)#interface Ethernet0/2

CCNAS-ASA(config-if)#switchport access vlan 3

CCNAS-ASA(config-if)#exit

CCNAS-ASA(config)#object network dmz-server

CCNAS-ASA(config-network-object)#host 192.168.2.3

CCNAS-ASA(config-network-object)#nat (dmz,outside) static 209.165.200.227

CCNAS-ASA(config-network-object)#exit

CCNAS-ASA#conf t

CCNAS-ASA(config)#access-list OUTSIDE-DMZ permit icmp any host 192.168.2.3

CCNAS-ASA(config)#access-list OUTSIDE-DMZ permit tcp any host 192.168.2.3 eq 80

CCNAS-ASA(config)#access-group OUTSIDE-DMZ in interface outside

实验脚本:

CCNAS-ASA****:

enable

conf t

hostname CCNAS-ASA

domain-name ccnasecurity.com

enable password ciscoenpa55

clock set 21:42:25 May 11 2023

interface vlan 1

nameif inside

ip address 192.168.1.1 255.255.255.0

security-level 100

interface vlan 2

nameif outside

ip address 209.165.200.226 255.255.255.248

security-level 0

exit

route outside 0.0.0.0 0.0.0.0 209.165.200.225

object network inside-net

subnet 192.168.1.0 255.255.255.0

nat (inside,outside) dynamic interface

exit

conf t

class-map inspection_default

match default-inspection-traffic

exit

policy-map global_policy

class inspection_default

inspect icmp

exit

service-policy global_policy global

dhcpd address 192.168.1.5-192.168.1.36 inside

dhcpd dns 209.165.201.2 interface inside

dhcpd enable inside

dhcpd auto_config inside

username admin password adminpa55

aaa authentication ssh console LOCAL

crypto key generate rsa modulus 1024

no

ssh 192.168.1.0 255.255.255.0 inside

ssh 172.16.3.3 255.255.255.255 outside

ssh timeout 10

interface vlan 3

ip address 192.168.2.1 255.255.255.0

no forward interface vlan 1

nameif dmz

security-level 70

interface Ethernet0/2

switchport access vlan 3

exit

object network dmz-server

host 192.168.2.3

nat (dmz,outside) static 209.165.200.227

exit

conf t

access-list OUTSIDE-DMZ permit icmp any host 192.168.2.3

access-list OUTSIDE-DMZ permit tcp any host 192.168.2.3 eq 80

access-group OUTSIDE-DMZ in interface outside

实验链接:https://pan.baidu.com/s/1aXLYRUMBjha9n90Ivmg5aA?pwd=9311

提取码:9311

--来自百度网盘超级会员V2的分享

版权归原作者 傻傻的心动 所有, 如有侵权,请联系我们删除。