ESXI主机报错:This host is potentially vulnerable to issues described in CVE-2018-3646, please refer to https://kb.vmware.com/s/article/55636 for details and VMware recommendations. KB 55636

处理方法

1、在浏览器中输入主机的IP地址

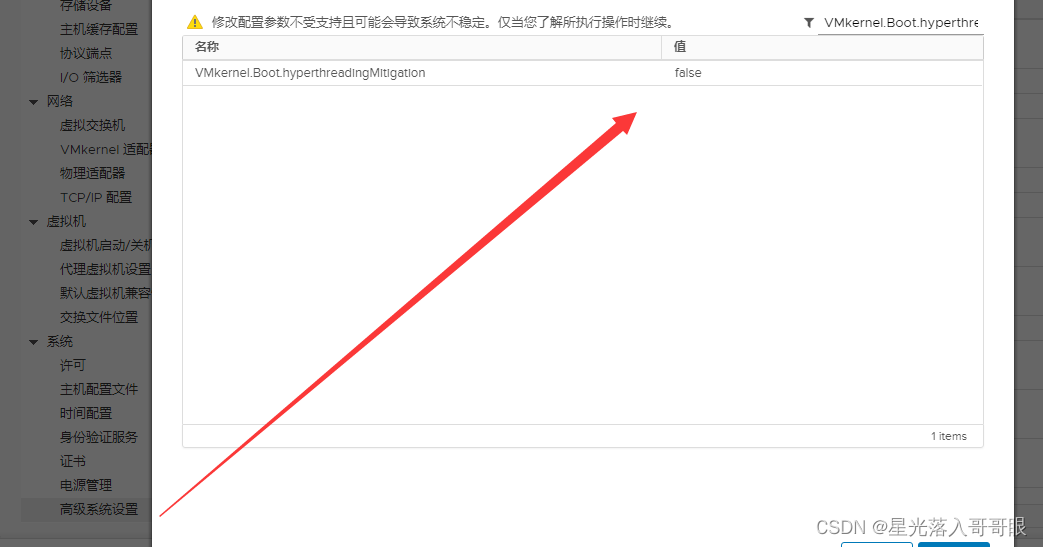

在管理中的“高级设置”中找到“

VMkernel.Boot.hyperthreadingMitigation

”,并将其值改为“true”

2、重新引导主机即可

注意:开启后CPU的"

超线程"功能将关闭

背景

为帮助理解推测执行漏洞,VMware 此前在 KB52245 和 KB54951 中定义了以下类别 - 此处是以下四个类别的简短摘要:

☑ 管理程序特定的缓解措施 可防止管理程序或客户机虚拟机中的信息泄露到恶意客户机虚拟机。这些缓解措施需要 VMware 产品更改代码。

☑ 管理程序辅助的客户机缓解措施 可对客户机虚拟机的新推测执行硬件控制机制进行虚拟化,以使客户机操作系统能够减轻虚拟机中的进程间泄漏。 这些缓解措施需要 VMware 产品更改代码。

☑ 操作系统特定的缓解措施 将应用于客户机操作系统。这些更新将由第三方供应商提供,或在使用 VMware 虚拟设备的情况下由 VMware 提供。

☑ 微码缓解措施 将通过硬件供应商提供的微码更新应用于系统的处理器。这些缓解措施不要求管理程序或客户机操作系统更新有效。

当前推测执行问题的缓解措施类别摘要:

CVE 2018 3646(L1 终端故障 - VMM)

CVE 2018 3646 的缓解措施要求 Intel 硬件上运行适用于主机的管理程序特定的缓解措施。

CVE 2018 3620(L1 终端故障 - OS)

CVE 2018 3620 的缓解措施需要操作系统特定的缓解措施。

CVE 2018 3615(L1 终端故障 - SGX)

带有利用推测性执行和英特尔软件防护扩展(SGX)的微处理器的系统,可能允许通过侧信道分析,将驻留在L1数据缓存中的信息从飞地未经授权地泄露给具有本地用户访问权限的攻击者。 CVE 2018 3615 不会影响 VMware 产品和/或服务。 请参阅 KB54913 了解更多信息。

KB54913:

VMware Hypervisor 尚未使用 Intel® SGX,也不支持 Intel® SGX 的虚拟化;因此它们不会受到利用 Intel® SGX 的漏洞的影响。此外,VMware 不提供任何其他使用 Intel® SGX 的产品(如虚拟设备)

清除READ信息

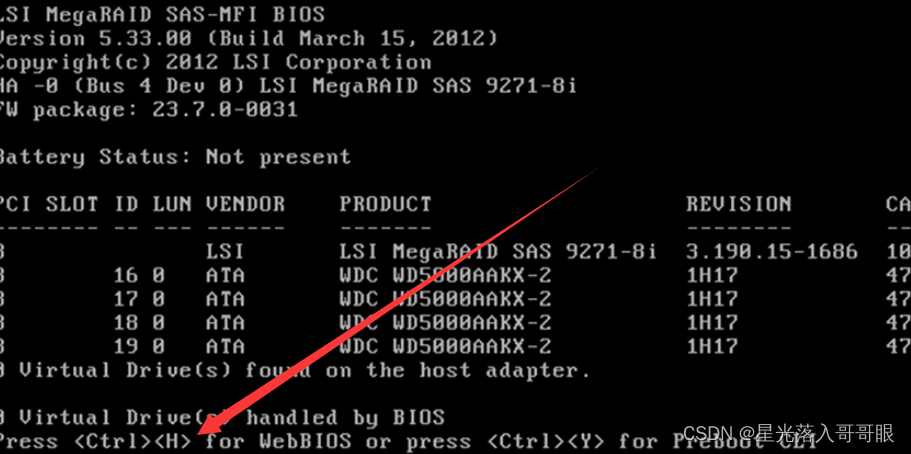

1.按下Ctrl -H组合键后,自检完成就会进入Raid卡配置界面,在这里可以看到Raid卡的型号和Firmware固件版本,点击【Start】按钮进入Raid卡主页。

2.Raid卡首页叫作WebBIOS。左侧是功能菜单,右侧可以看到所有物理磁盘。

3.在WebBIOS主页点击【Configuration Wizard】,打开配置向导,选择【Add Configuration】,点击【Next】下一步

4.选择【Manual Configuration】手动配置,点击【Next】下一步 (Automatic Configuration 是由系统自动配置磁盘阵列)

5.左侧方框内可以看到所有未使用的硬盘。按住Ctrl键可一次同时几个,然后点击下方的【Add to Array】将其加入到右侧方框内。点击【Accept DG】,

创建磁盘组然后点击【Next】下一步

6.点击【Add to SPAN】,将刚才创建好的磁盘组加入到右侧方框内,然后点击【Next】下一步

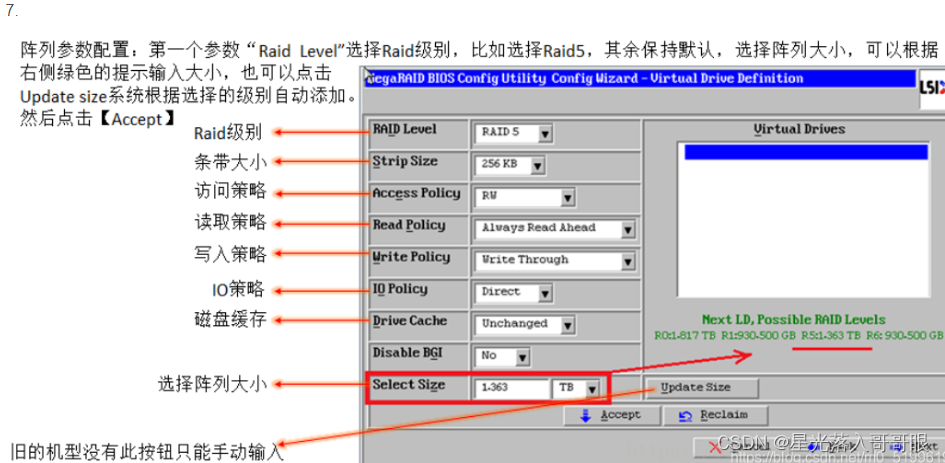

8.弹出写入策略,保存配置和初始化的提示均选yes

9.然后右边Virtual Divers框里就会出现配置好的磁盘阵列,如果还有其他磁盘需要点击back重复上面操作,没有就Next下一步

10.点击accept配置完成,然后提示保存配置选yes

11.配置完成后返回主菜单就ok啦

12.退出重启服务器(Ctrl+Alt+Delete),根据提示按F11,进行安装

How high the sky is, stand on tiptoe is closer to the sun.

版权归原作者 星光落入你灰蒙蒙的眼 所有, 如有侵权,请联系我们删除。