第十天

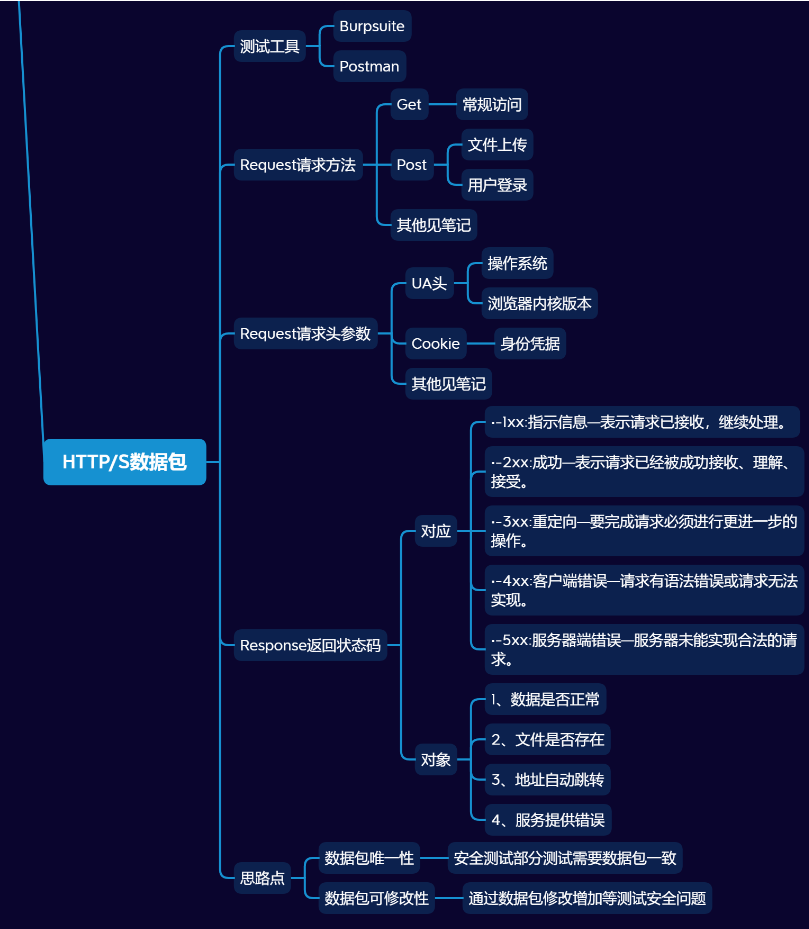

一、HTTP/S 数据包请求与返回

数据-方法&头部&状态码

- 常规请求-Get——>访问网页获取资源

- 用户登录-Post——>提交数据进行验证

- head:与服务器索与 get 请求 一致的相应,响应体不会返回,获取包含在小消息头中的原信息(与get 请求类似,返回的响应中没有具体内容,用于获取报头)

- put:向指定资源位置上上传其最新内容(从客户端向服务器传送的数据取代指定文档的内容),与 post 的区别是 put 为幂等,post 为非幂等

- trace:回显服务器收到的请求,用于测试和诊断。trace 是 HTTP 8 种请求方式之中最安全的

- delete:请求服务器删除 request-URL 所标示的资源*(请求服务器删除页面)

- option:返回服务器针对特定资源所支持的 HTML 请求方法或 web 服务器发送*测试服务器功能(允许客户 端查看服务器性能)

- connect :HTTP/1.1 协议中能够将连接改为管道方式的代理服务器

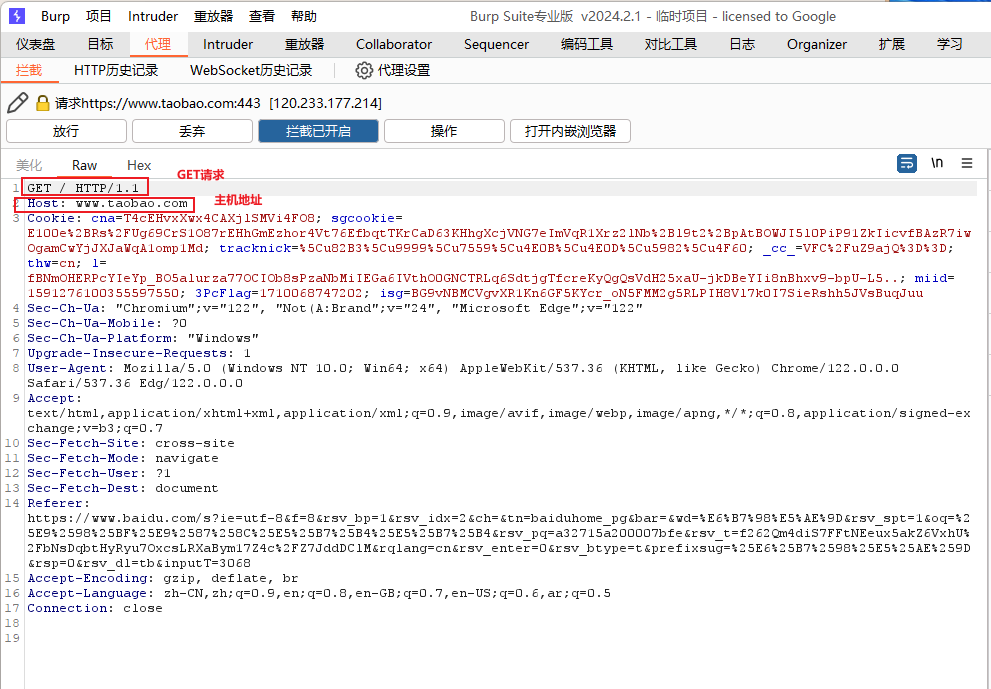

Request:

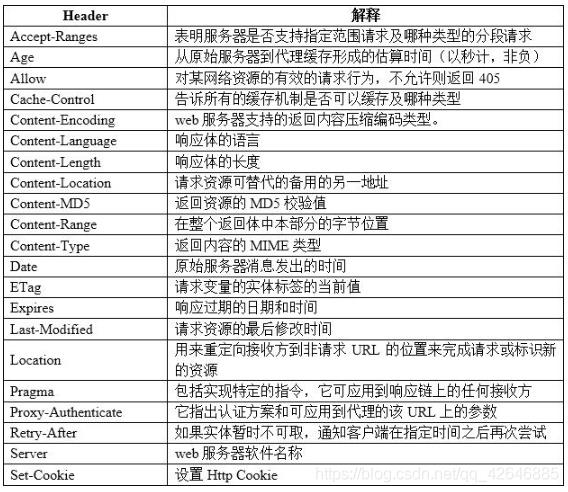

Response:

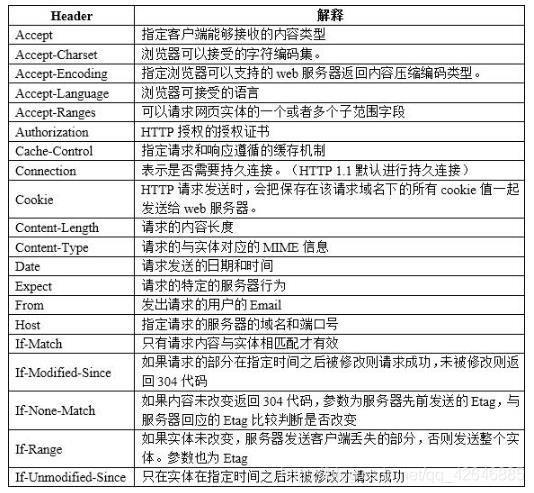

二、请求包头部常见解释和应用

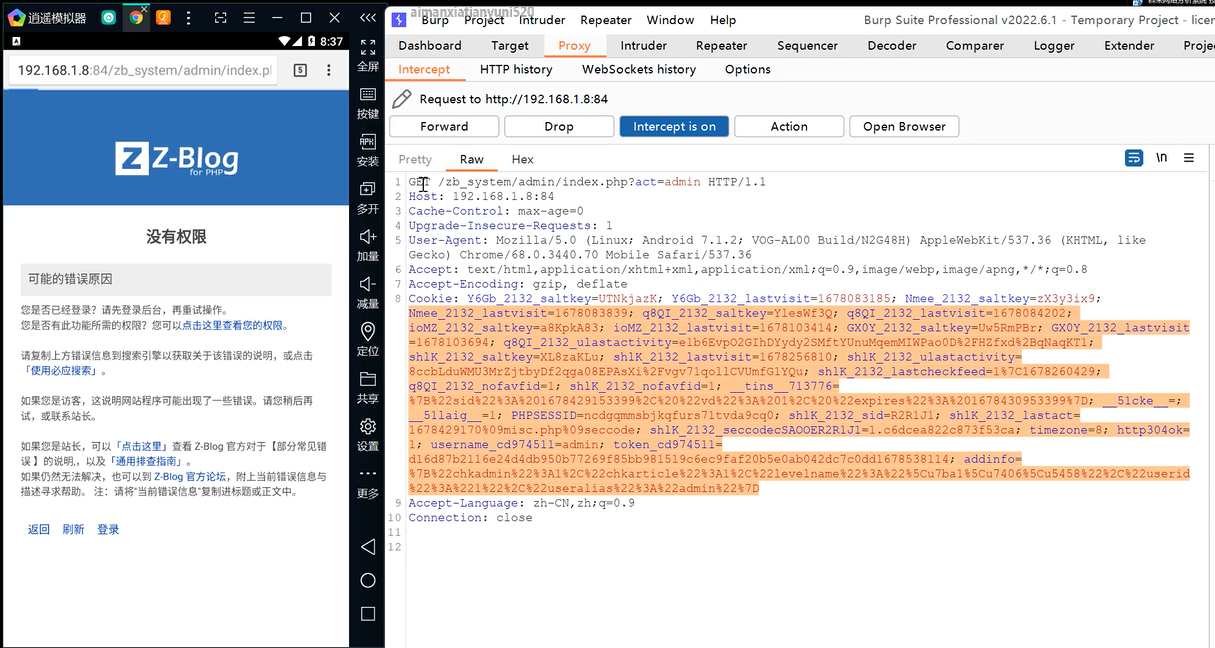

- 在APP中测试数据的话,如果还要在另一个终端平台进行测试,一定要保证数据包是和那个平台同类型的数据包保持一致,如果数据包无法保持一致的话,网站都可能打不开

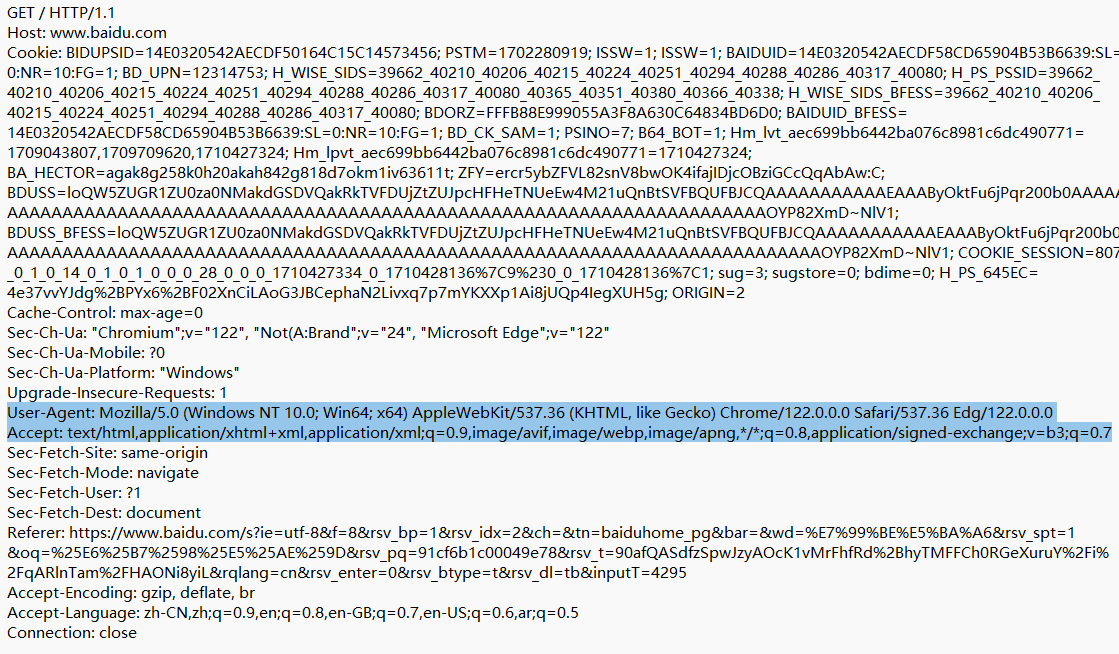

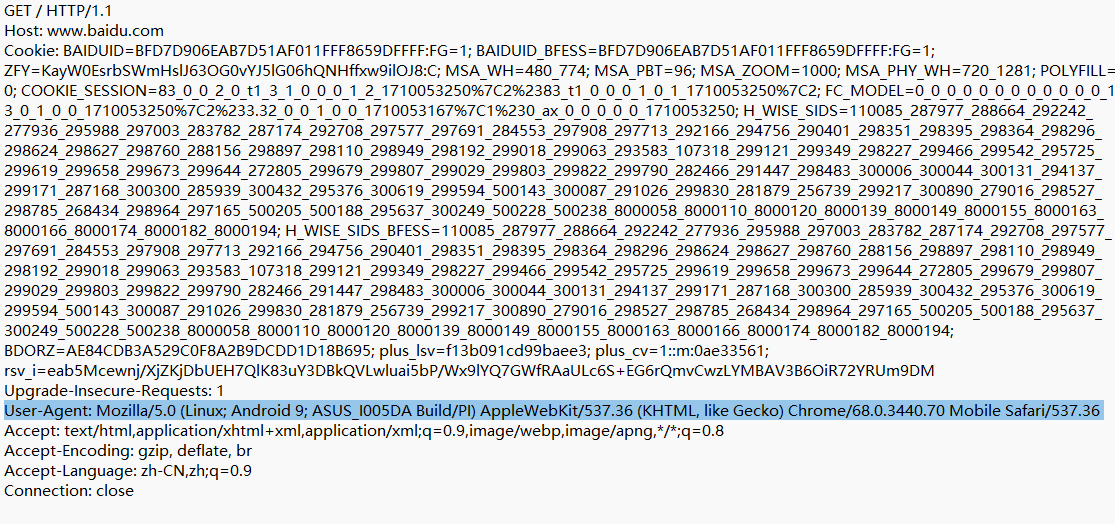

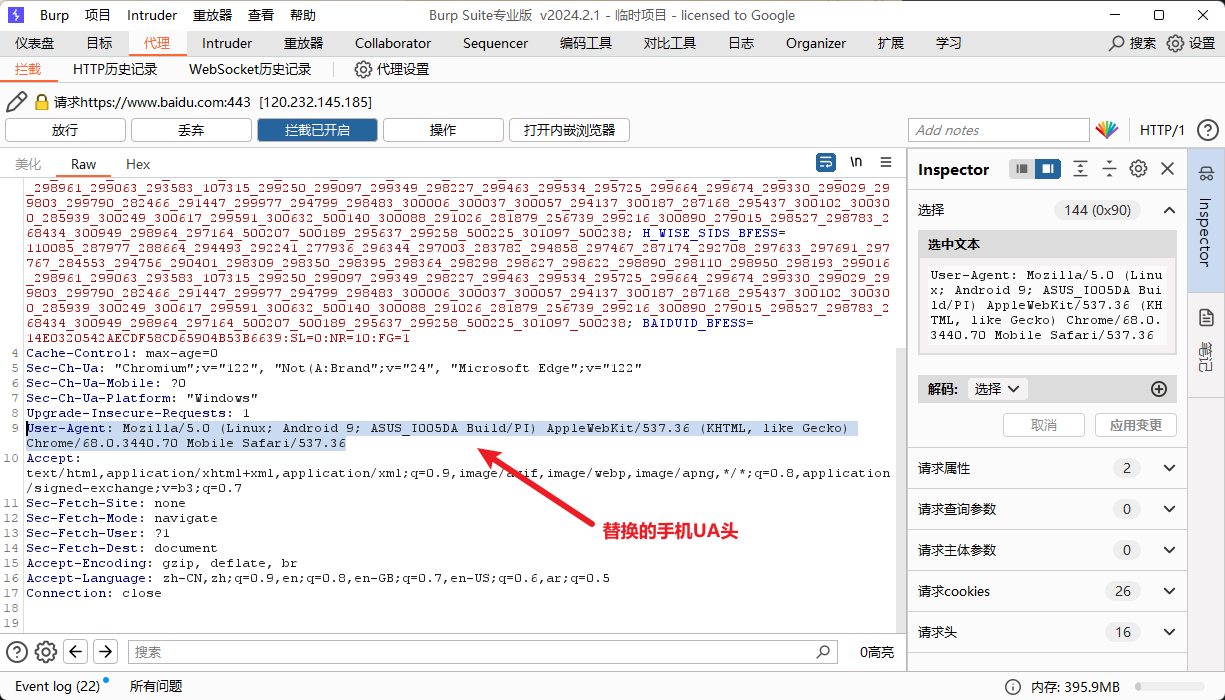

- 对方网站可能限制设备访问,如果不是使用手机进行访问,那就访问不了;如果想要访问,那就得把数据包改成手机的UA头进行访问

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) //电脑UA头

User-Agent: Mozilla/5.0 (Linux; Android 9; ASUS_I005DA Build/PI) //手机UA头

- UA:判断用户硬件设备和浏览器版本

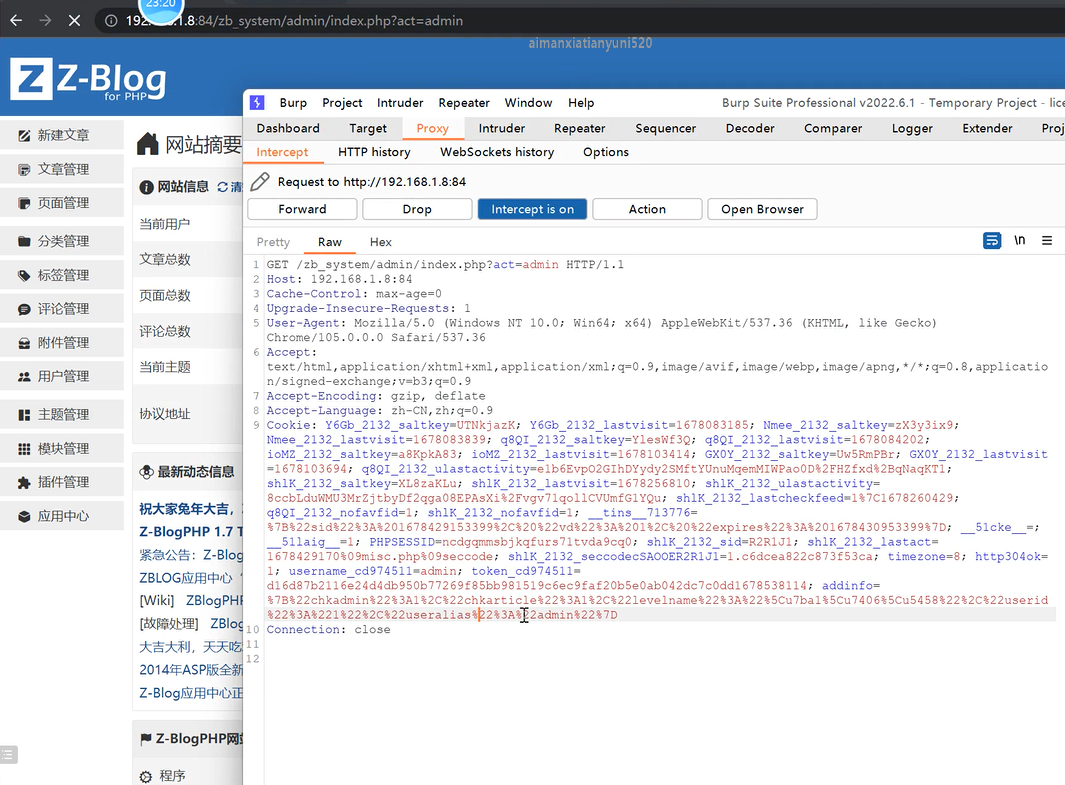

- cookie:判断用户身份的数据包,是用户身份的一个凭据

sqlmap-uwww.xiaodi8.com/x.php?id=1 ->不存在 ->默认sqlmap访问头进行注入

www.xiaodi8.com/x.php?id=1 ->包

sq1map-rdata.txt ->存在采用你提交的数据包去访问

总结:后期想要寻找网站的一些漏洞,必须要使用符合数据包的漏洞才行。

例如某个APP里面有个漏洞

电脑复现测试这个漏洞:

可能会出现:复现漏洞会出现异常

(数据包不一样,电脑访问特定地址和APP访问的数据包不同 无法显示 无法处理)

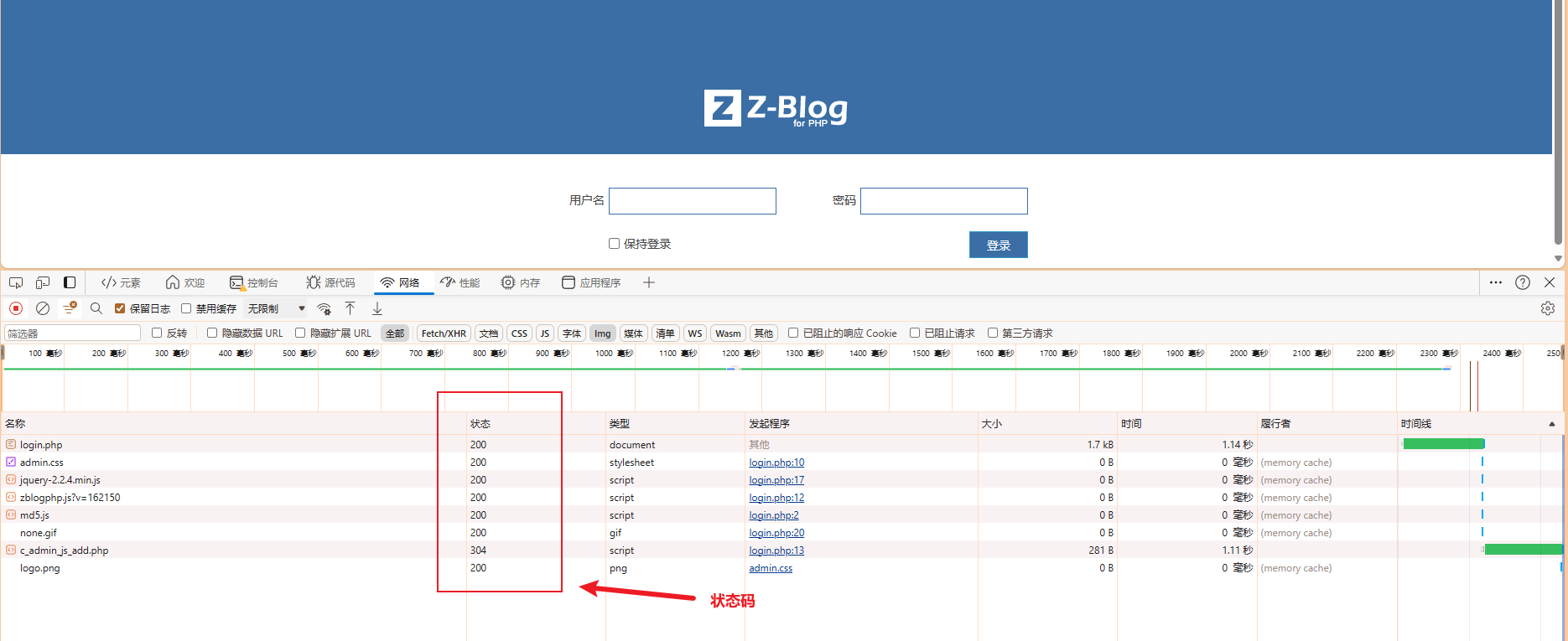

三、返回包状态码值解释和应用

——Response 状态码

1、数据是否正常

2、文件是否存在

3、地址自动跳转

4、服务提供错误注:容错处理识别

• -1xx:指示信息—表示请求已接收,继续处理。

• -2xx:成功—表示请求已经被成功接收、理解、接受。

• -3xx:重定向—要完成请求必须进行更进一步的操作。

• -4xx:客户端错误—请求有语法错误或请求无法实现。

• -5xx:服务器端错误—服务器未能实现合法的请求。

•200 OK:客户端请求成功;

•301 redirect:页面永久性移走,服务器进行重定向跳转;

•302 redirect:页面暂时性移走,服务器进行重定向跳转,具有被劫持的安全风险;

•400 BadRequest:由于客户端请求有语法错误,不能被服务器所理解;

•401 Unauthonzed:请求未经授权;

•403 Forbidden:服务器收到请求,但是拒绝提供服务。

•404 NotFound:请求的资源不存在,例如,输入了错误的URL;

•500 InternalServerError:服务器发生不可预期的错误,无法完成客户端的请求;

•503 ServiceUnavailable:服务器当前不能够处理客户端的请求

以文件判断:

288 文件存在

484 文件不存在

403 文件夹存在

500 可能存在或不存在

3xx 可能存在或不存在

/zb_system/ 结果:403

/zb_system/admin/ 结果:200 文件夹403 index.php

/zb system/admin/index.php 288 结果:200指引的作用就是即是访问的是文件夹也不会显示403,因为文件夹下默认的就有可访问的文件

3xx

1、容错处理——>网站访问错误就自动跳转某个页面——>不存在

2、访问某个文件——>自动触发跳转——>存在

四、HTTP/S 测试工具 Postman 使用

工具-Postman自构造使用:https://zhuanlan.zhihu.com/p/551703621

- 可以请求任意网站,固定好任意的头部内容,任意去发包

- 是一个API接口的测试工具,常常用于提交HTTP/S数据包的一款工具

- 在后期的API测试中除了Burp,也可以用postman

五、环境复现

1.数据-方法&头部&状态码

1.方法

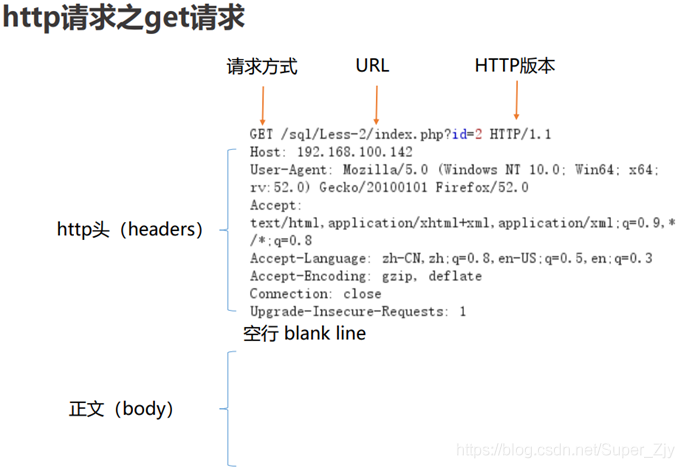

1.GET请求

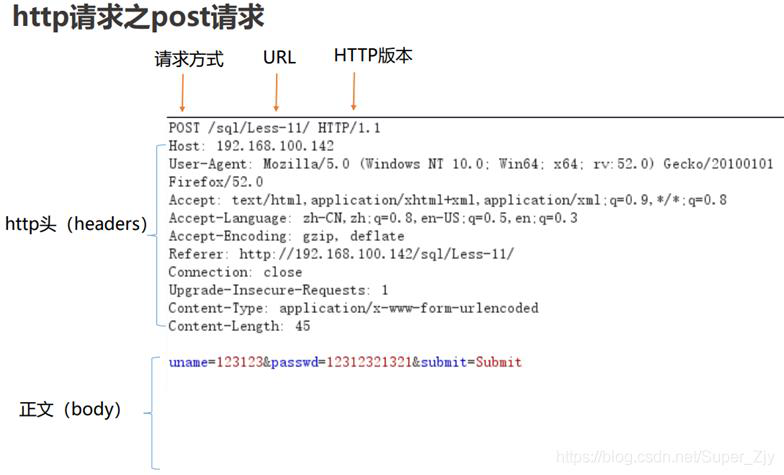

2.POST请求

2.头部

1.PC浏览器UA

2.iphoneUA

3.对UA头进行数据替换

4.查看替换结果变成了手机页面

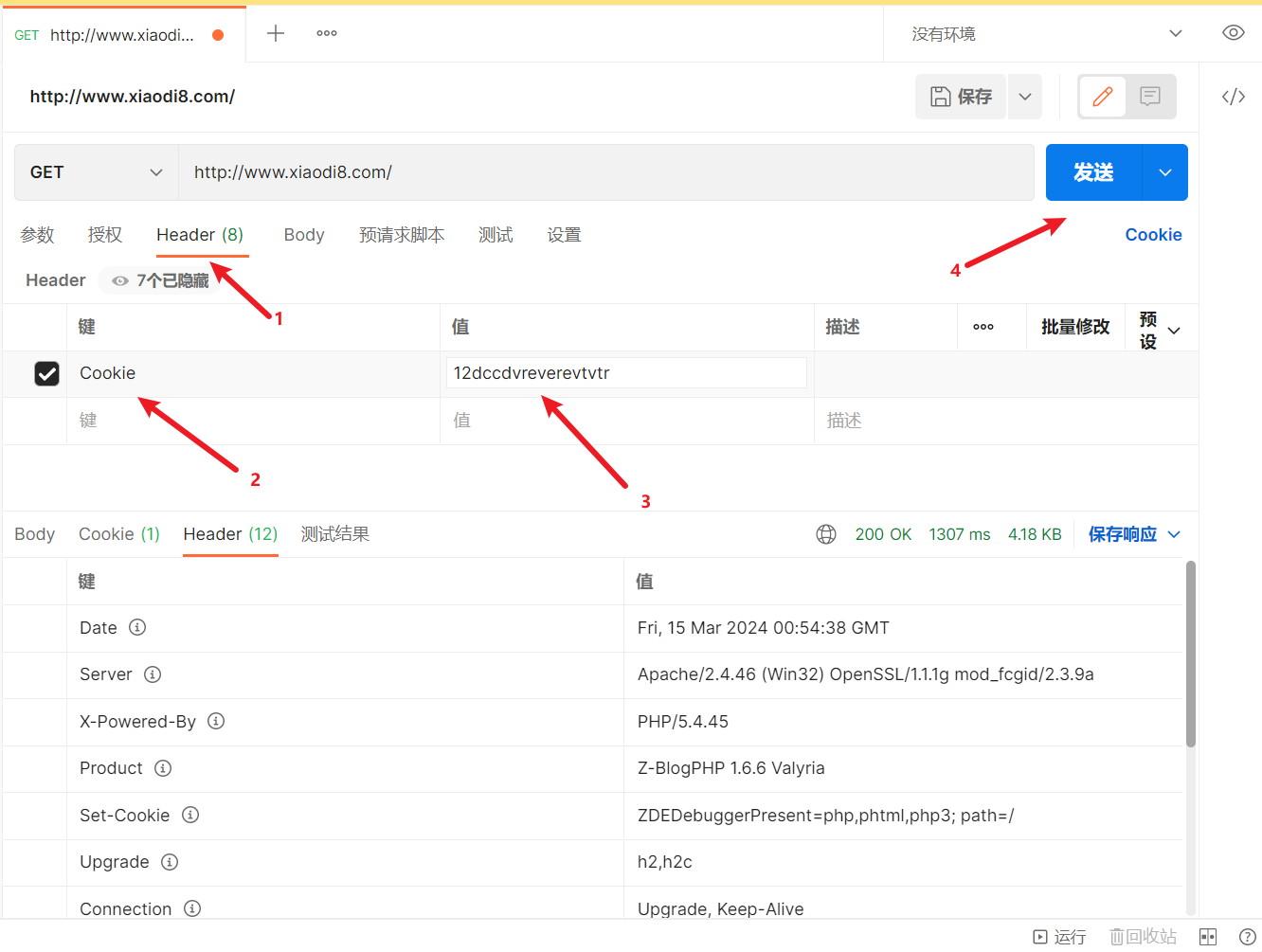

5.获取登陆成功的cookie

6.复制登陆成功后出现的cookie粘贴到登陆失败的数据包里发现登陆成功

3.状态码

1.状态码200,意思是访问成功

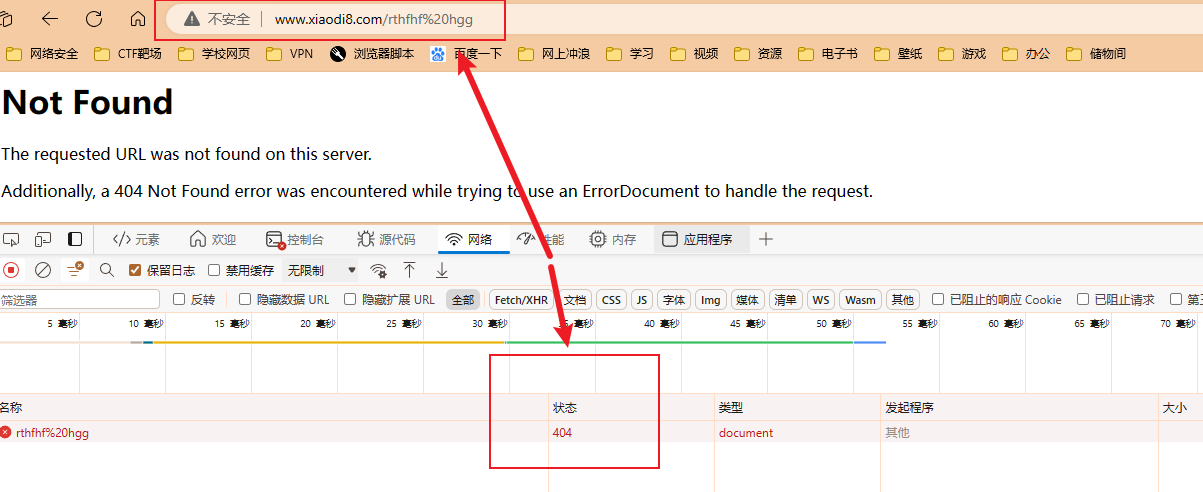

2.状态码404,意思是不存在该资源

2.案例-文件探针&登录爆破

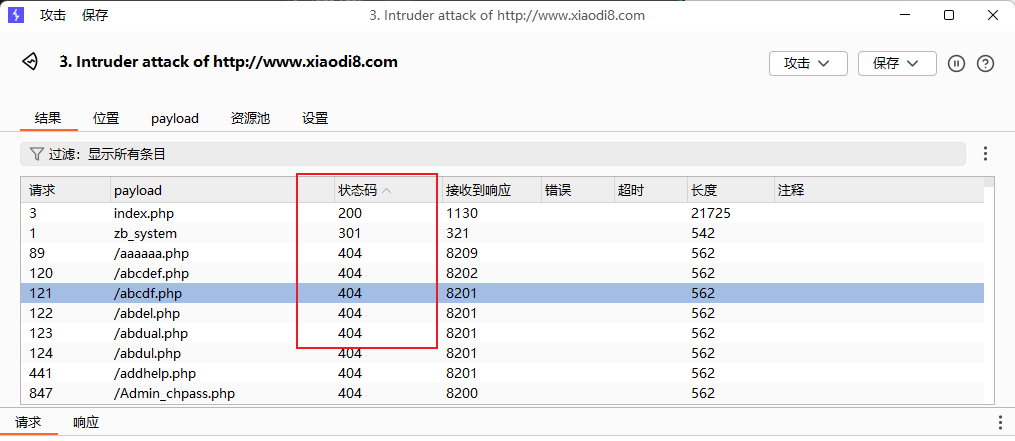

1.网站文件探针

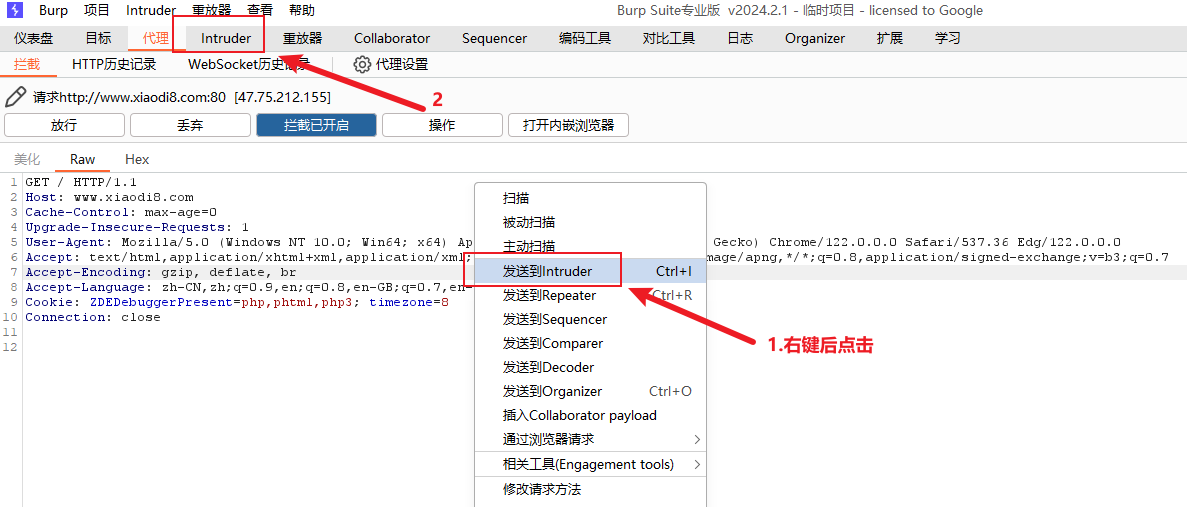

1.访问小迪网站截取数据包

2.进入intrude更改数据包

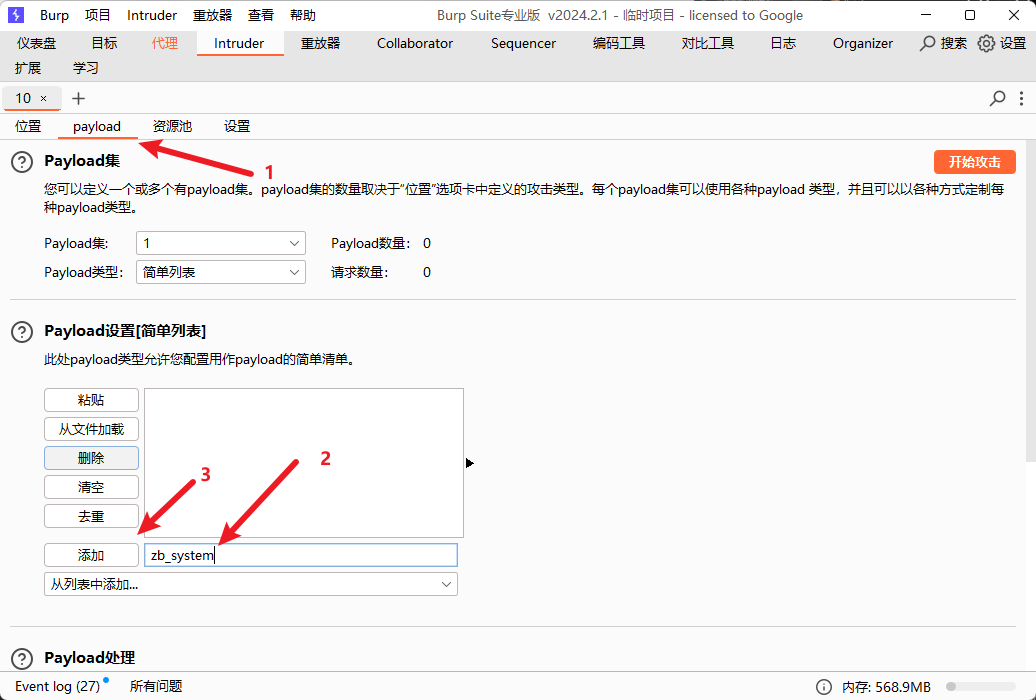

3.更改数据包,添加一个值告诉数据包我这个地方会随时变动

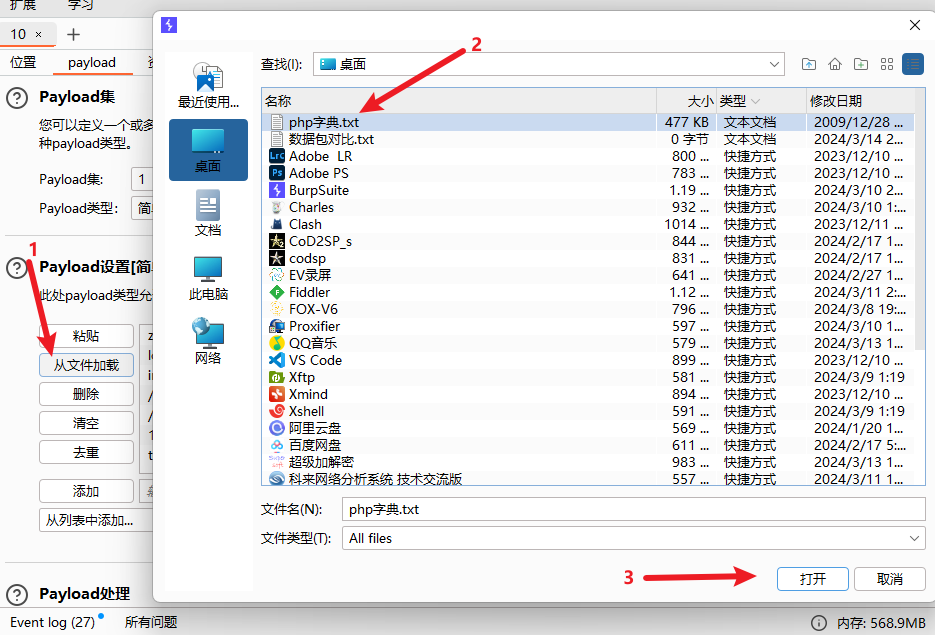

4.配置变动规则,输入字典并添加

5.直接导入字典文件

6.导入后设置攻击线程,点击开始攻击

7.根据状态码判断文件是否存在

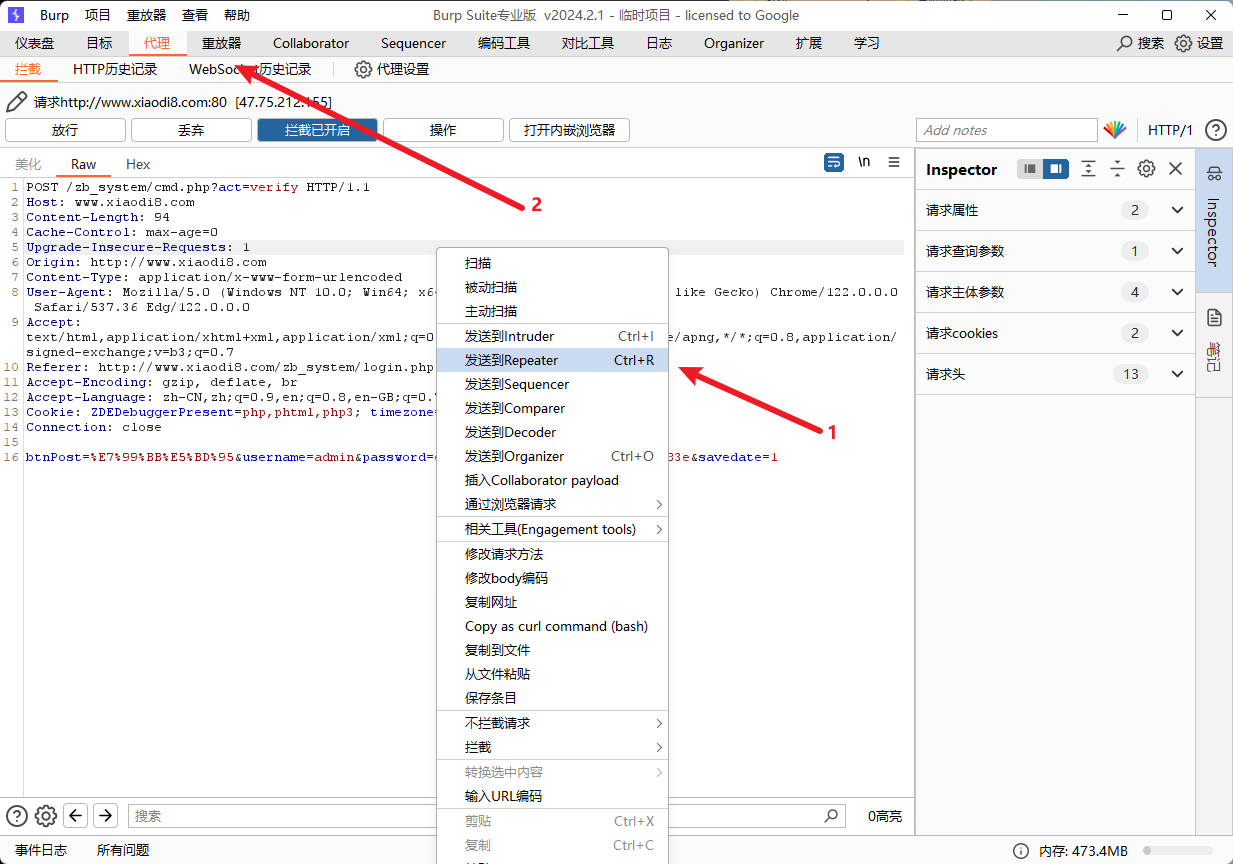

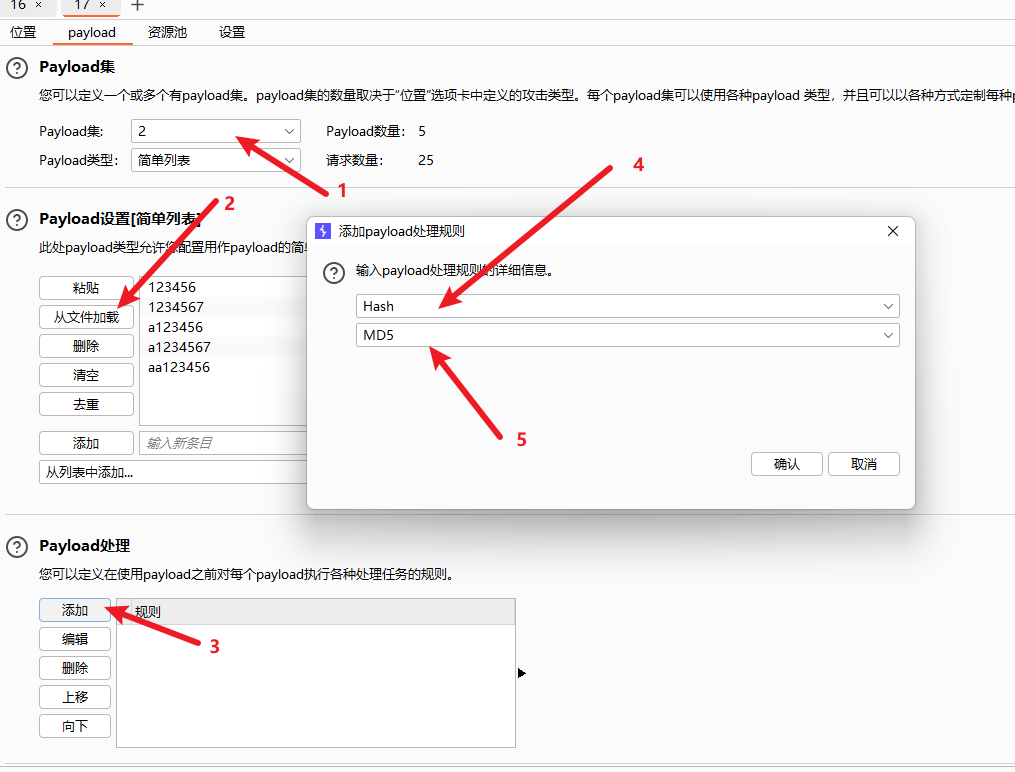

2.测试网站登录

1.抓取登录数据包

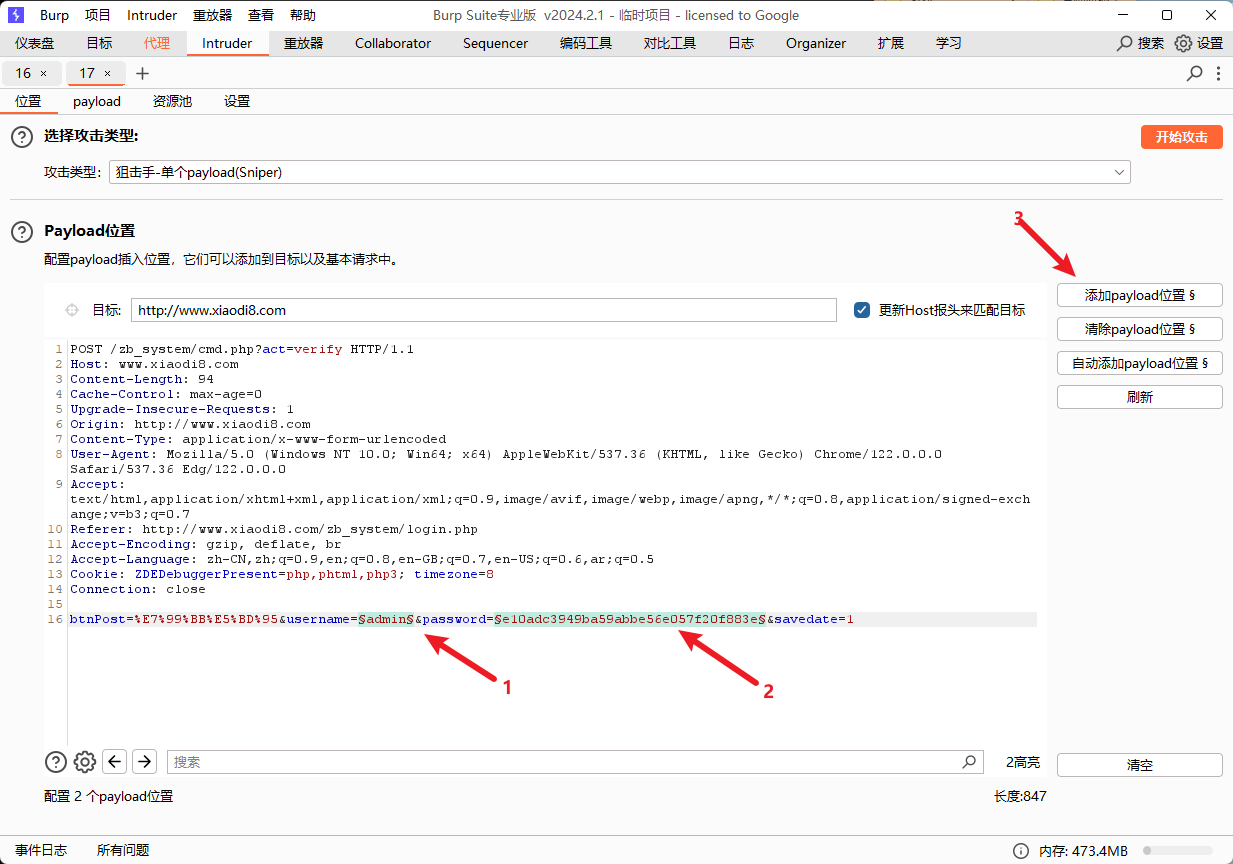

2.对数据包进行修改

3.对数据包的密码位置进行爆破

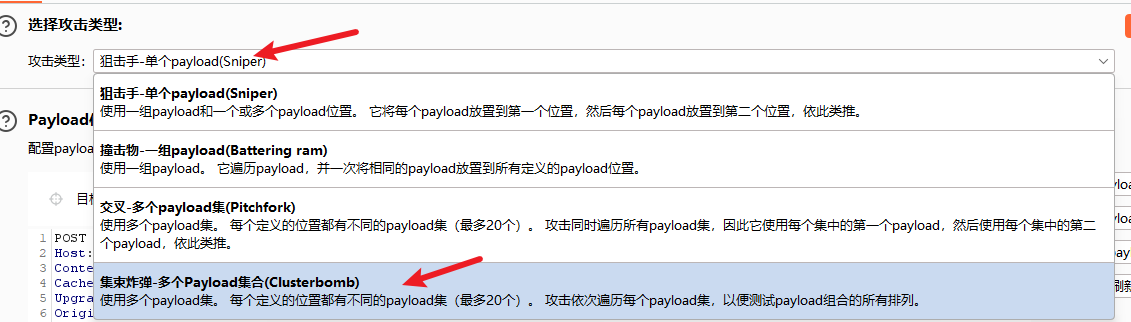

4.选择自定义模式

5.下拉添加密文爆破模式

6.返回状态码302,根据图片来看,payload2正确便都能访问,所以payload正确就可以登陆

7.解密密文发现密码

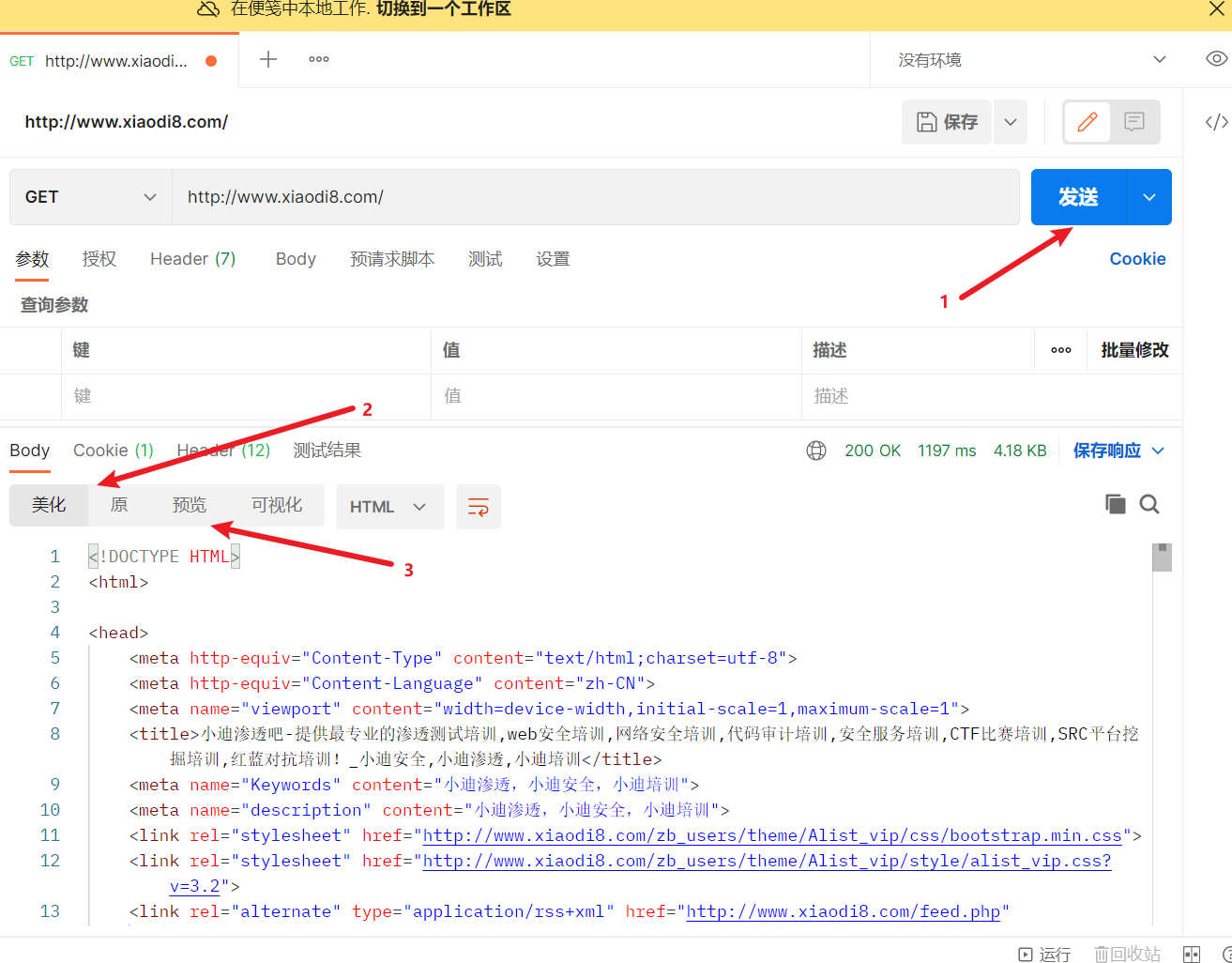

3.工具-Postman 自构造使用

1.打开postman输入参数

2.点击发送查看代码和预览信息

3.添加在数据包内添加cookie后发送

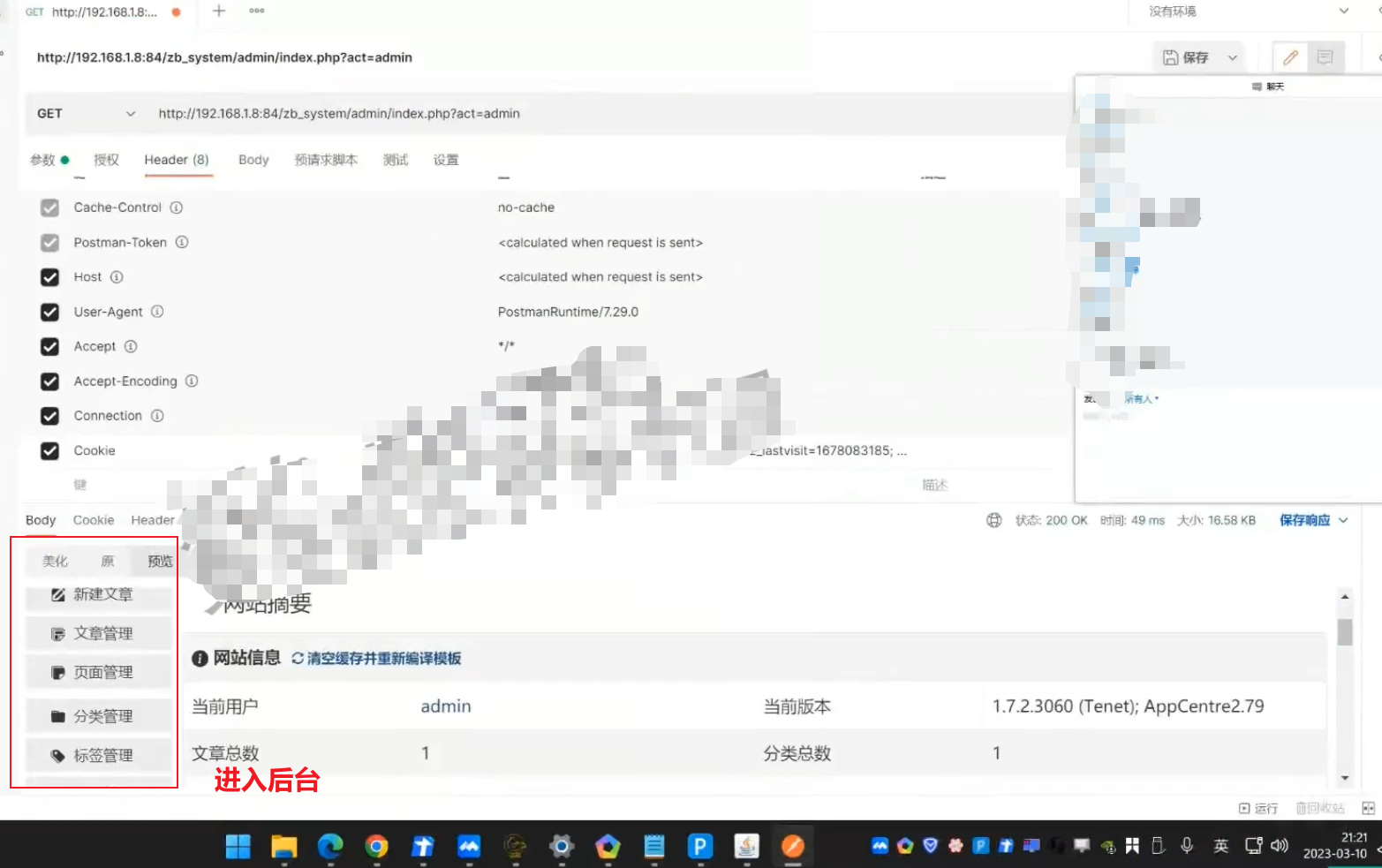

4.进入后台管理员

5.创建多个页面方便访问

版权归原作者 CS0_IceCream 所有, 如有侵权,请联系我们删除。