kali工具-Ettercap

ettercap工具:

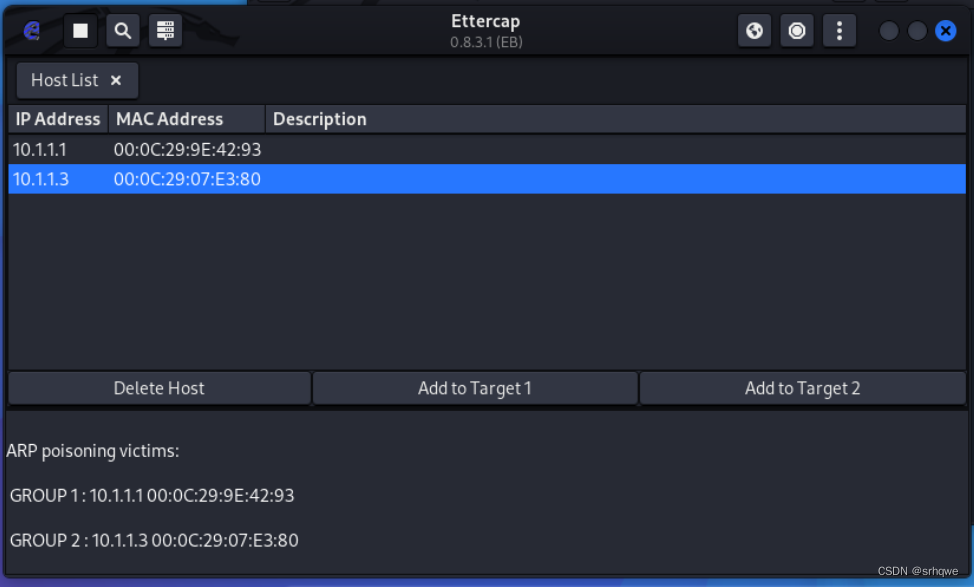

用来进行arp欺骗,可以进行ARP poisoning(arp投毒),除此之外还可以其他功能:

ettercap工具的arp投毒可以截取web服务器、FTP服务器账号密码等信息,简略后打印出来。

也可以用其他工具如wireshark查看数据包的内容等等。

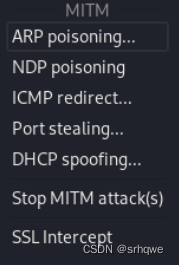

ettercap还可以进行DNS欺骗:

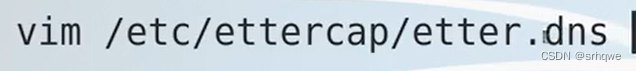

需要先修改etter.dns这个文件。

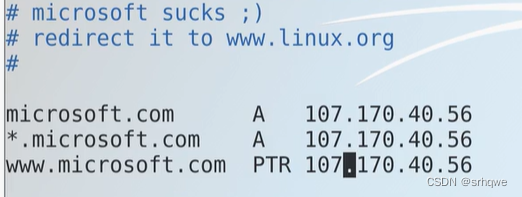

找到以下内容:

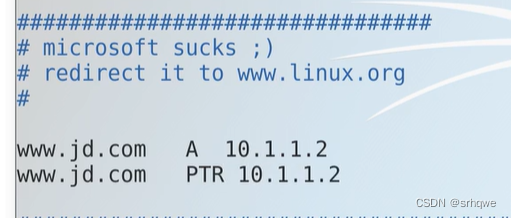

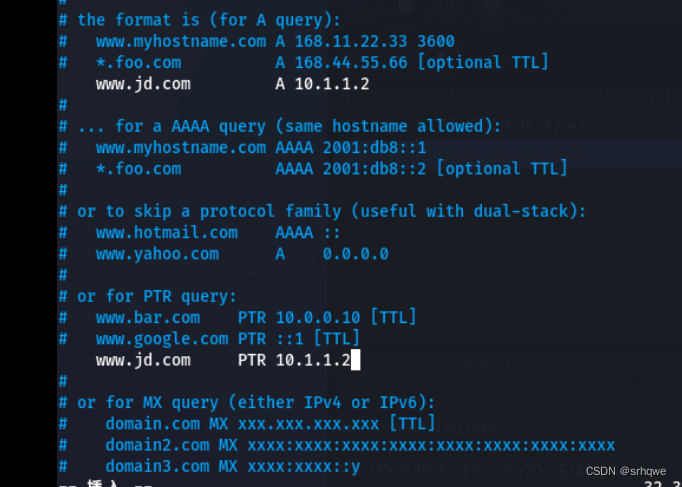

然后修改成:

etter.dns文件内,在这块的信息的作用相当于是,把自己作为一个dns服务器了,一旦有人向"我",发送dns请求包,就会按照etter.dns内设置好的转发回去。

www.jd.com A 10.1.1.2的意思是: www.jd.com是一个域名,会帮你把这个域名解析成10.1.1.2,A代表的是**正向解析**,PTR表示的是**反向解析**

** 正向解析:由域名解析为ip地址。**

** 方向解析:由ip地址解析为域名。**

** 要弄反向解析的原因是:如今的大部分系统会请求dns正向解析后,会做一次验证,这个验证方法就是反向解析一次。**

** **

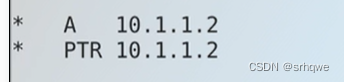

*代表所有域名。也就是所有域名都代表了10.1.1.2

如果是0.8以上版本的ettercap则就这样写:

最后,如果10.1.1.2是攻击者。那么由于dns解析成10.1.1.2,那么用户就会访问10.1.1.2。最后就会访问到攻击者的网站,如果这个网站是假冒网站或者钓鱼网站,这个用户就被攻击了。

补充:需要在ettercap中的Plugins选项中下载dns欺骗,

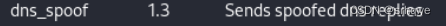

并且使用dns_spoof

这样才能拦截双方的dns通信

版权归原作者 srhqwe 所有, 如有侵权,请联系我们删除。