一、Burp Suite工具介绍

Burp Suite是一个主要针对Web应用程序进行攻击的工具集,为便于在应用中实现不同工具之间的交互性和功能整合,它提供了一个集成平台。例如,在一个工具处理HTTP请求和响应时,通过该平台可以选择调用其他任意的工具。而且,为方便其他应用程序的调用,Burp Suite工具还提供了相应的接口。

Burp Suite以代理方式工作,默认的代理端口为8080。在具体应用中,可以将运行Burp Suite工具的主机设置成一个Web浏览器使用的代理服务器,以便拦截所有被扫描的Web网站的流量,供系统查看、分析和修改。此外, Burp Suite还提供了地图功能,可以对被扫描主机和目录生成一个地图,以直观的形式供使用者进行分析。

Burp Suite平台主要提供了以下工具。

(1) Proxy(代理)。Proxy是一个拦截HTTP/HTTPS的代理服务器,通过代理服务器来拦截浏览器与目标应用程序之间的流量,为进一步查看或修改相关信息提供原始数据流。

(2)Spider(网络爬虫)。Spider是一个具有特殊应用功能的网络爬虫,它能完整地枚举应用程序的内容和功能。

(3)Scanner(扫描)。Scanner是 Burp Suite具有的一个高级应用工具,使用该工具可以扫描发现Web应用程序的安全漏洞。

(4) Intruder(干扰者)。Intruder是 Burp Suite提供的一个可配置的暴力破解攻击工具,主要实现对Web应用程序进行自动攻击,包括收集有用的数据、漏洞模糊测试等。

(5) Repeater(中继器)。Repeater是一个帮助攻击者完成Web站点扫描的辅助工具,利用该工具可以根据攻击者的需要单独发送HTTP请求,并对请求的响应进行分析,通过分析补充判断Web站点存在的安全漏洞。

(6)Sequencer(定序器)。Sequencer是一个用于在扫描得到的随机样本中对指定的数据项进行分析的工具。例如,利用Sequencer 工具可以测试应用程序的会话令牌(sessiontokens)。

(7)Decoder(编码器)。Decoder是 Burp Suite提供的一款编码解码工具,利用Decoder可以将原始数据转换成各种需要的编码和哈希表。

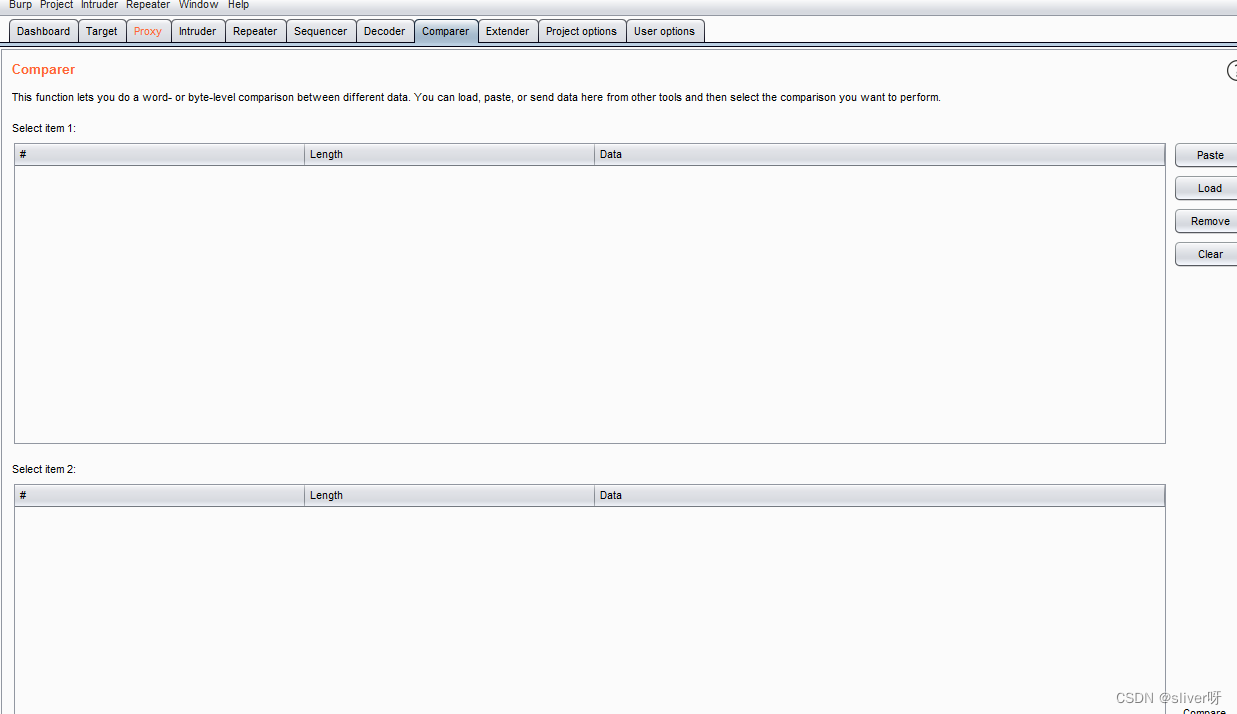

(8)Comparer(比较器)。Comparer是一个以可视化方式对比分析两项数据之间差异性的工具。例如,在枚举用户名的过程中,利用Comparer 工具可以对比分析登录成功和失败时服务器端反馈结果的区别。

二、实验环境

实验清单

类型序号软硬件要求规格攻击机1数量1台2操作系统版本windows 73软件类型Burp Suite靶机1数量1台2操作系统版本windows server 2008 R23软件类型phpstudy

三、实验步骤

1、登录到靶机,搭建一个网站,使得攻击机可以访问。

参考:CSDN

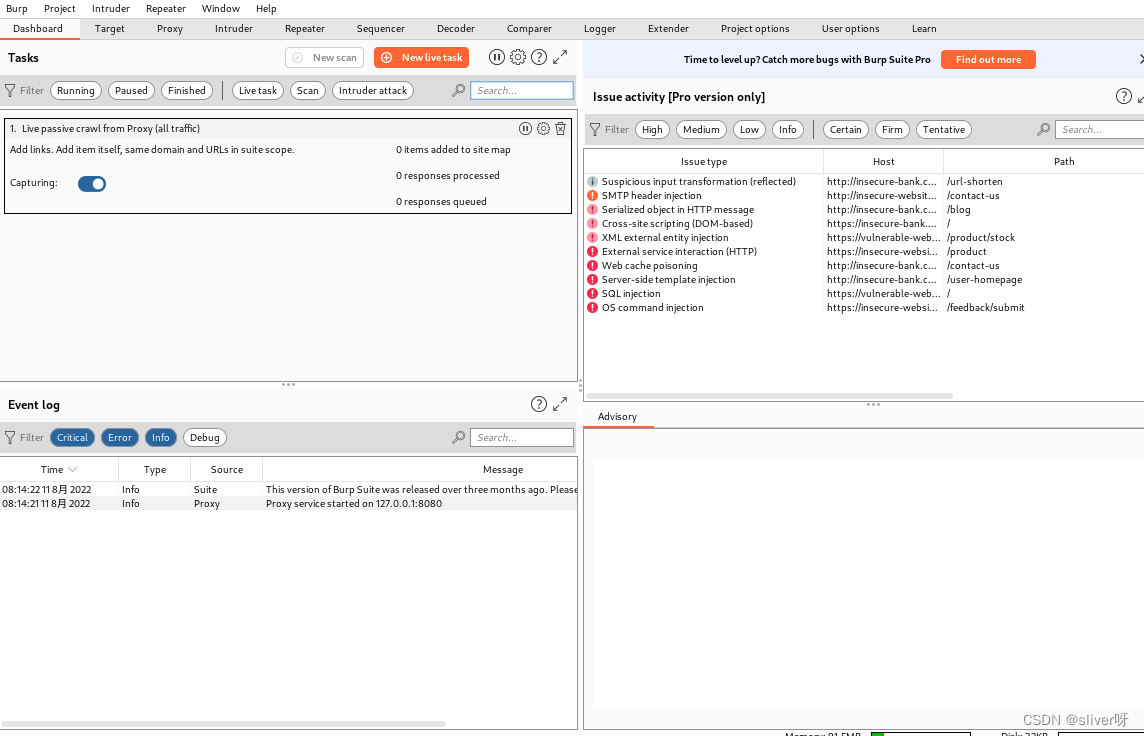

2、登录到攻击机,需要安装Burp Suite软件,成功安装后运行界面如下:

注:kali中预装的Burp Suite不是profession版,很多功能用不了。

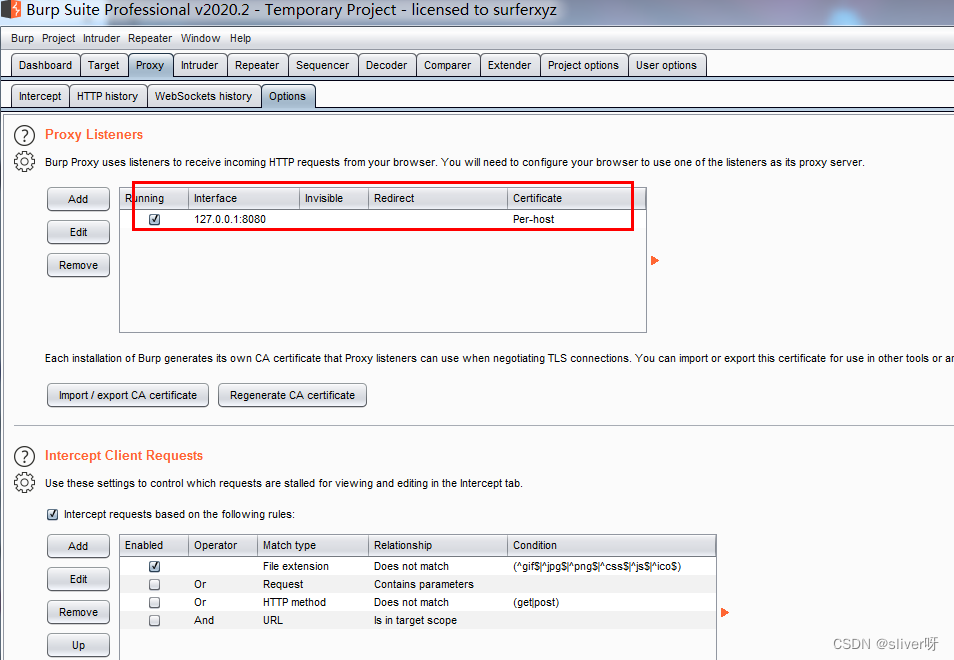

3、设置代理。点击“Proxy”——"Option",可以看到Burp Suite默认分配的代理地址和端口,分别为127.0.0.1和8080端口。

以fierefox为例,配置Burp Suite代理。

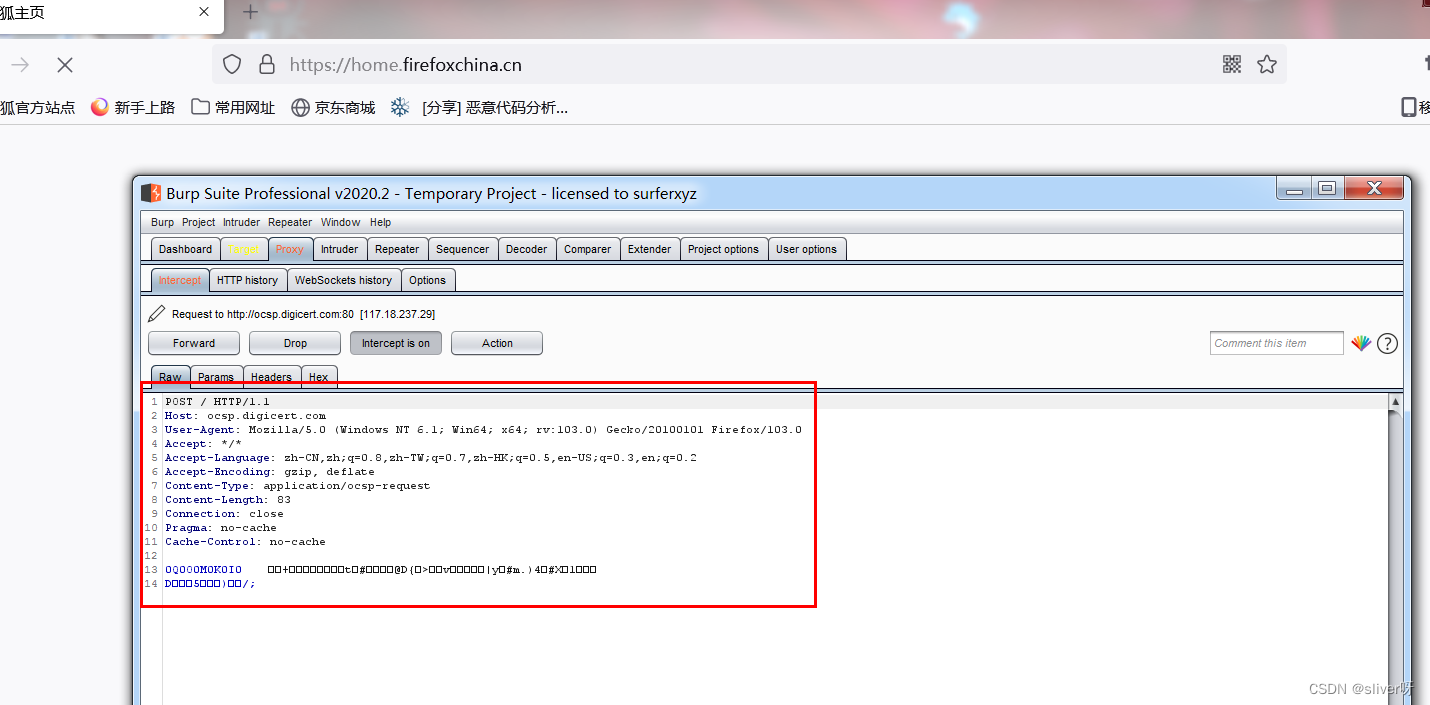

4、打开firefox,输入靶机网站的域名(www.sql.com)或者<靶机IP地址>:<端口>,Burp Suite将会捕获相关信息。

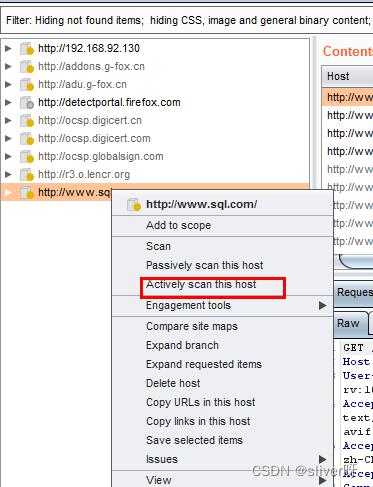

5、主动扫描网站。该操作在target——site map选项卡中进行。如下图所示进行操作,将会主动扫描www.sql.com网站。

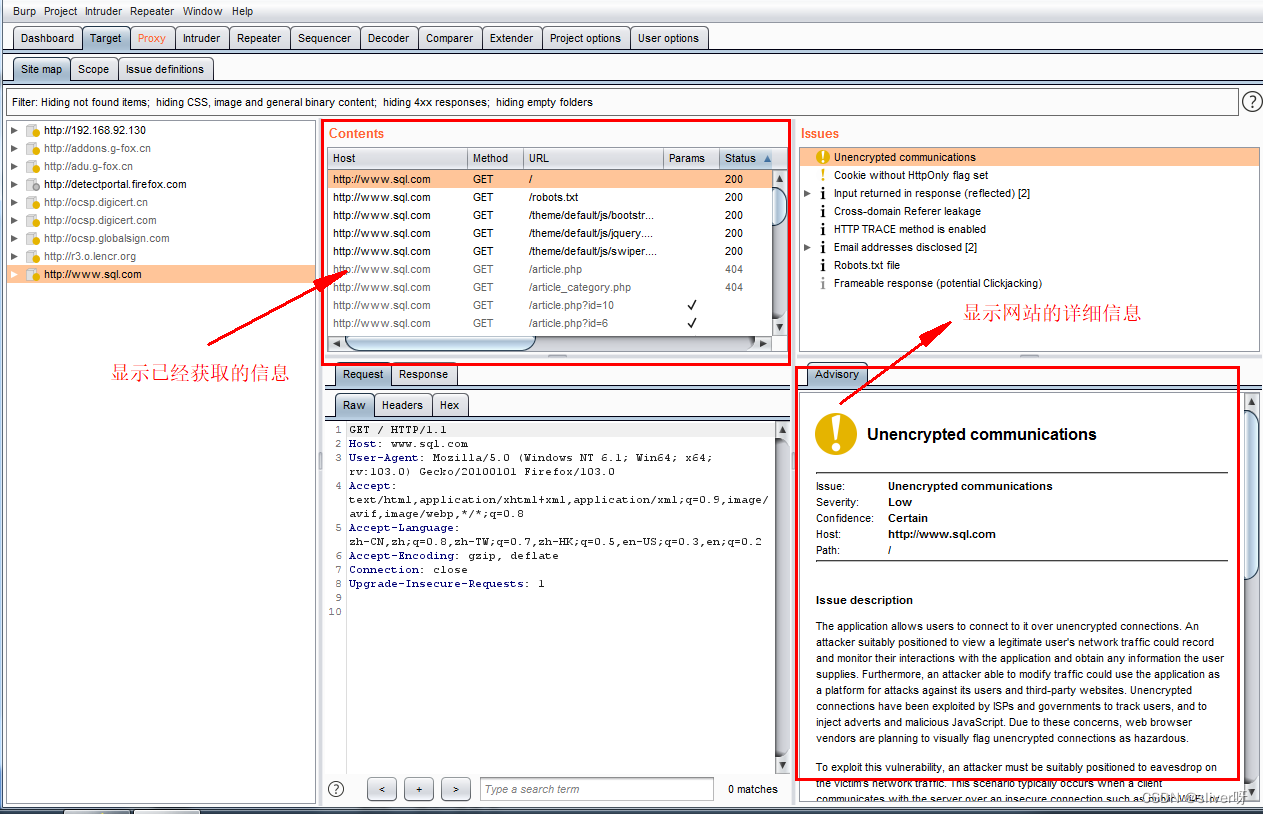

6、扫描结束后,右侧将会出现很多信息,最重要的是Advisory(公告)中的信息,它会扫出网站存在的漏洞信息。

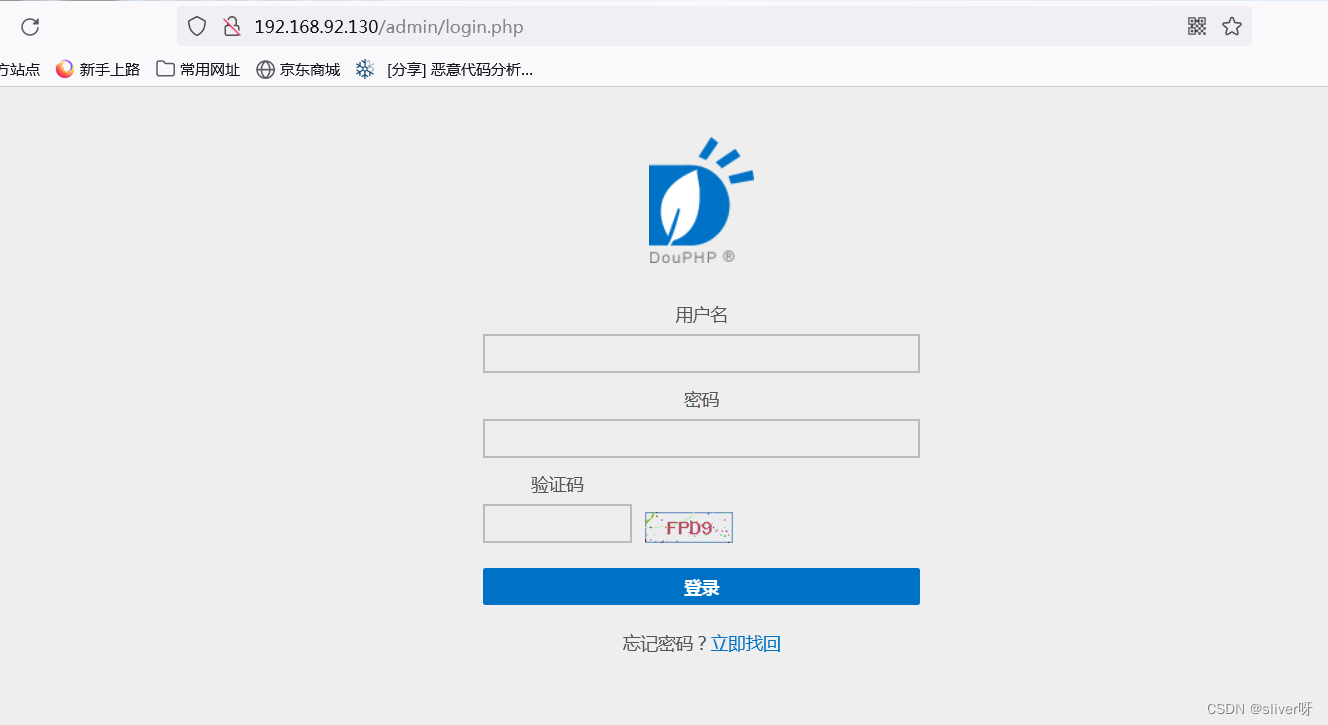

7、访问网站后台www.sql.com/admin/login.php,填写用户名和用户密码,分别为root和123456。

注:在此操作时,要一直点击Burp Suite的“proxy”——“forward”,要将数据包放过去。

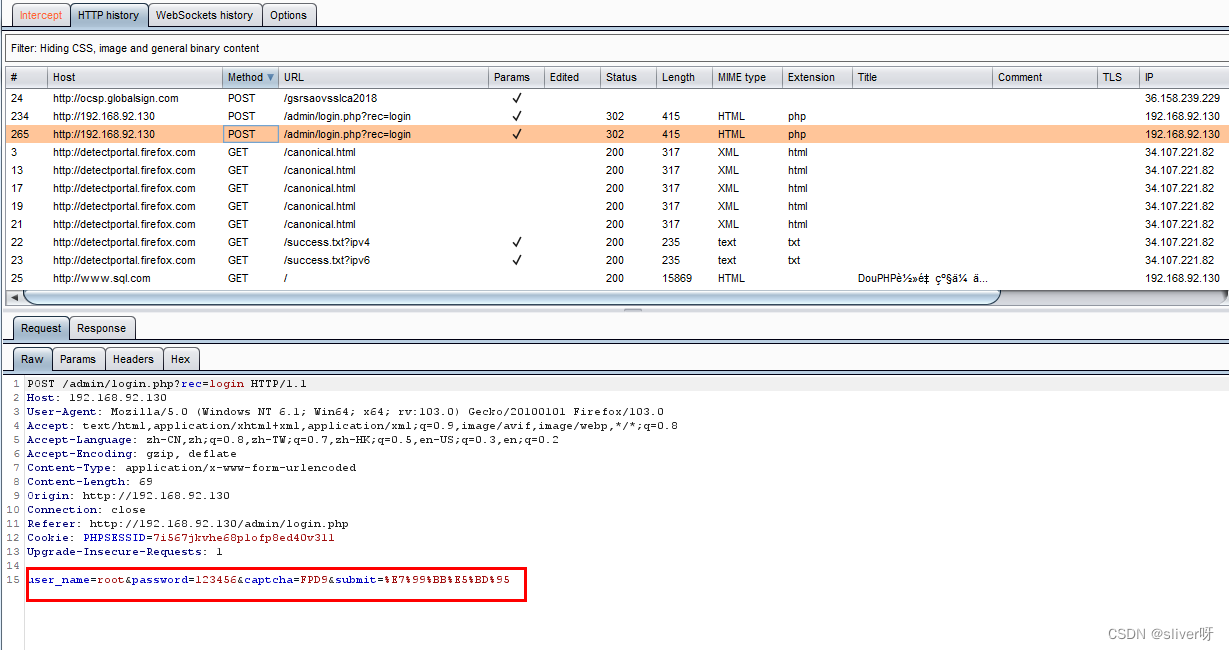

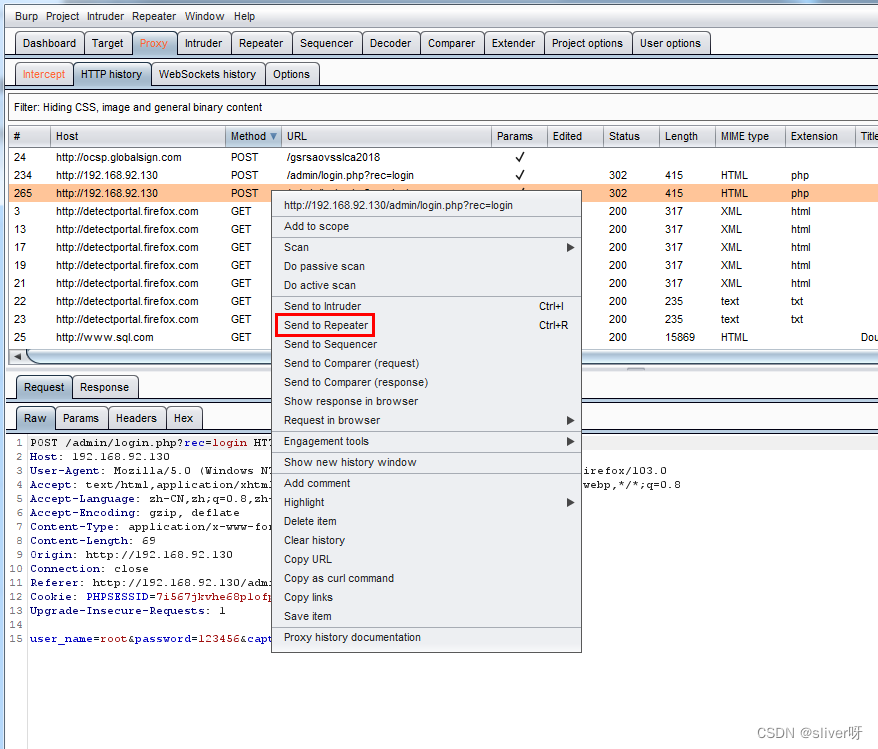

8、打开Burp Suite的“proxy”——“history”,选择www.sql.com/admin/login.php对应的项目,可以看到刚才提交的验证页面的相关信息。

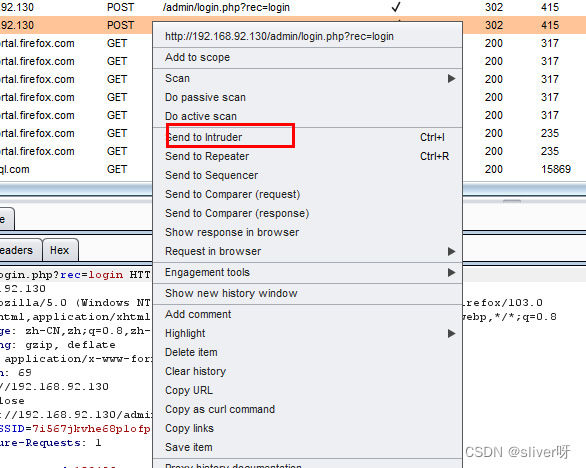

9、选择该网址(www.sql.com/admin/login.php)后右击,选择“send to intruder”。

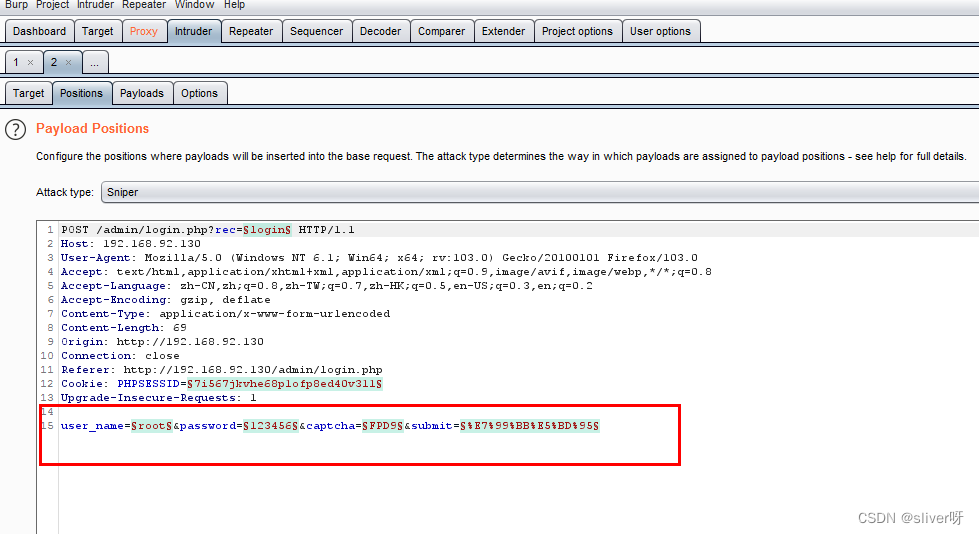

10、程序会直接跳转到intruder选项卡,点击“option”之后会显示刚刚提交的请求信息,而且此选项卡,还可以用于用户名和密码的爆破。

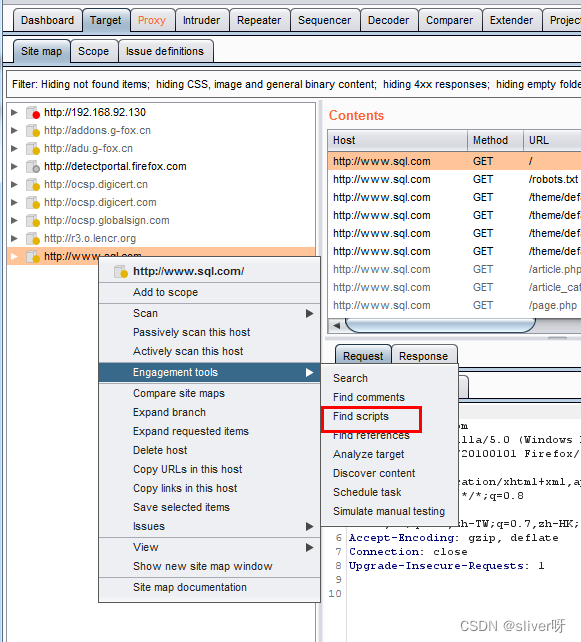

11、在“target”——“site map”选项卡中,选择网址名称右击,选择“engagement tools”——“find script”选项卡,可以扫描并显示网站的所有脚本页面。

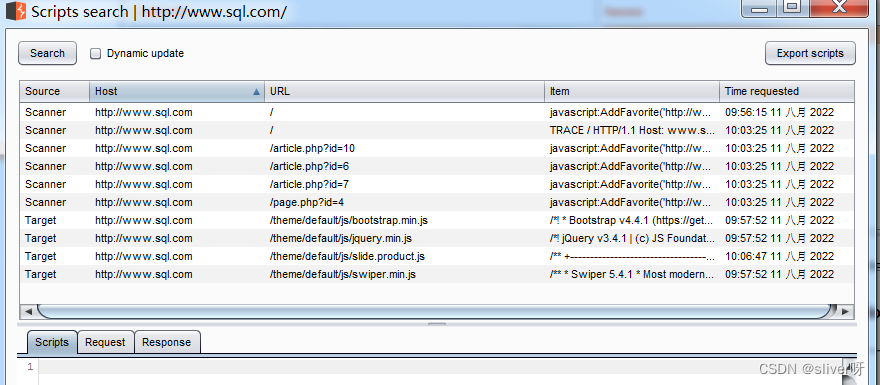

12、单击search按钮,可以将当前网站的脚本页面全部列出来。

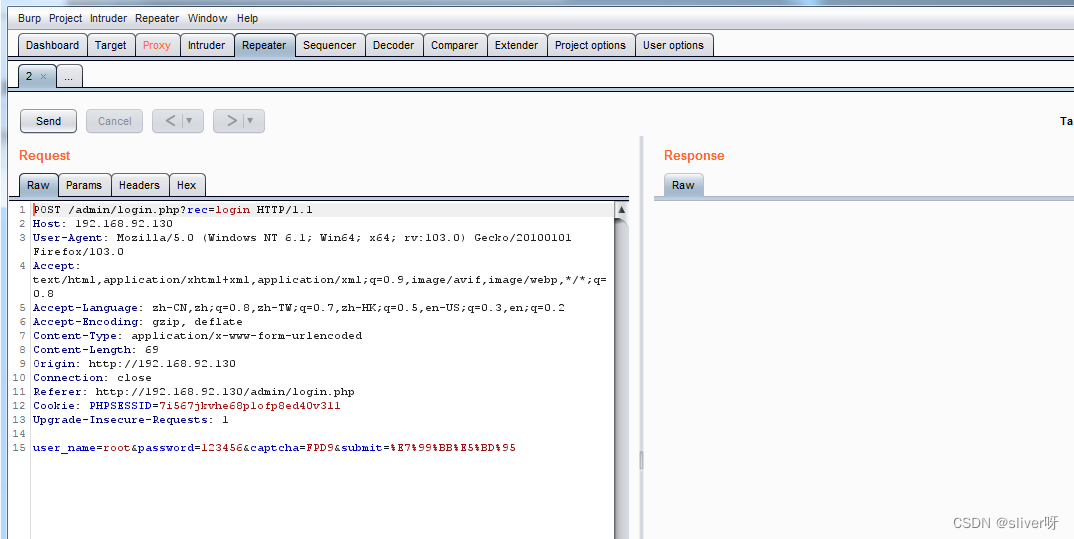

13、 repeater功能用于在不同情况下修改和发送相同的请求,并对返回的信息进行分析。

13、 repeater功能用于在不同情况下修改和发送相同的请求,并对返回的信息进行分析。

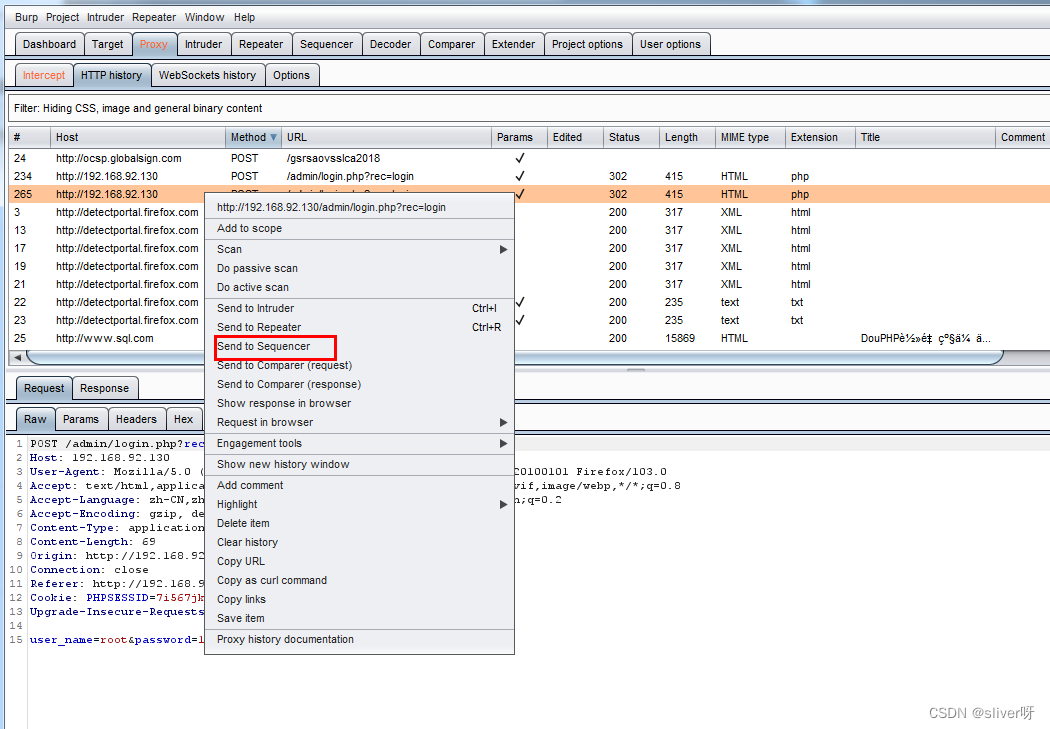

14、sequencer功能主要用来检查Web应用程序提供的会话令牌,并执行各种测试。

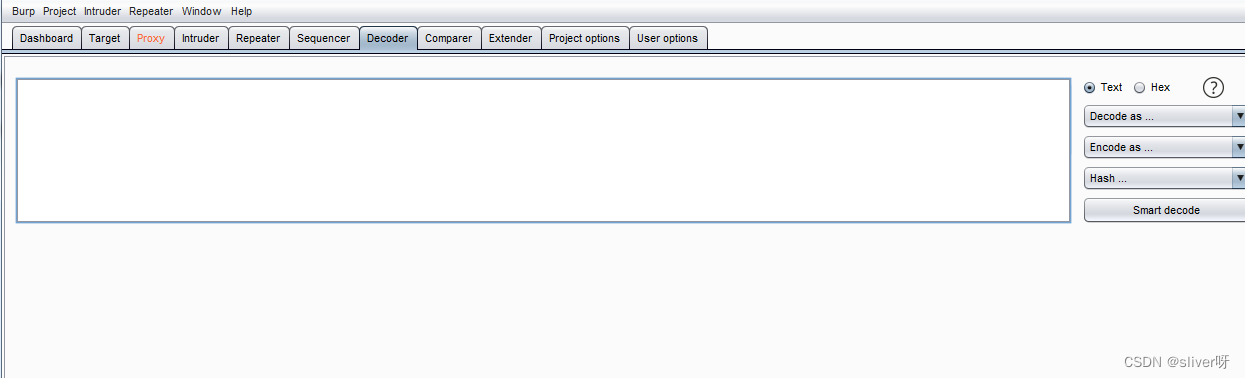

15、decoder功能可用来解码数据,还原数据原来的形式或进行编码和加密数据。

16、comparer功能用来执行任意的两个请求、响应或任何其他形式的数据之间的比较,

版权归原作者 sliver呀 所有, 如有侵权,请联系我们删除。