Linux操作系统渗透测试

任务环境说明:

服务器场景:Linux

服务器场景操作系统:Linux(版本不详)

渗透机环境说明:

BT5渗透机用户名:root密码:toor

Kali渗透机用户名:root密码:toor

Windows7渗透机用户名:administrator密码:123456

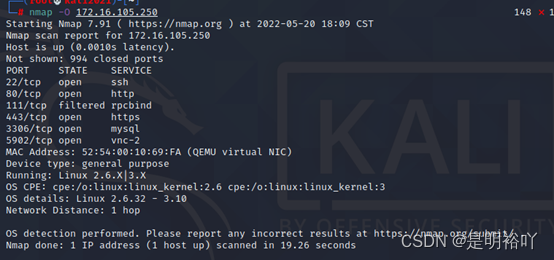

1.通过Kali对服务器场景Linux进行操作系统扫描渗透测试,并将该操作显示结果“OS Details:”之后的字符串作为Flag提交;

在终端中输入

nmap -O 172.16.105.250

从回显中我们可以得出flag

flag[Linux 2.6.32 - 3.10]

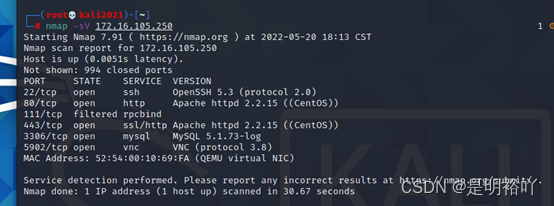

2.通过Kali对服务器场景Linux进行系统服务及版本扫描渗透测试,并将该操作显示结果中MySQL数据库对应的服务版本信息字符串作为Flag提交;

在终端中输入命令

nmap -sV 172.16.105.250

从回显结果中可以得出flag值

flag[MySQL 5.1.73-log]

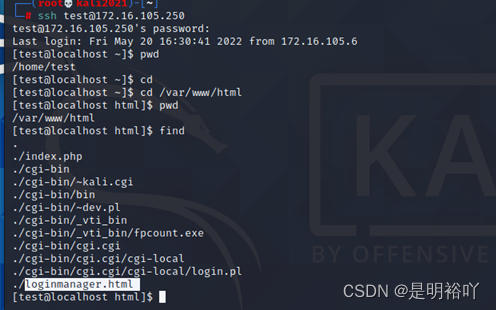

3.通过Kali对服务器场景Linux进行渗透测试,将该场景/var/www/html目录中唯一一个后缀为.html文件的文件名称作为Flag提交;

由第二块ssh弱口令爆破得出ssh账户密码

我们利用一下登入ssh

在终端输入

输入密码

aaabc3

成功登入ssh后输入

pwd 查询当前路径

根据题目要求进入/var/www/html目录下获取文件

使用cd命令

在终端输入

cd /var/www/html

进入html目录下

输入find查询当前目录下文件

找到html后缀文件获得flag值

Flag(loginmanager)

操作如下

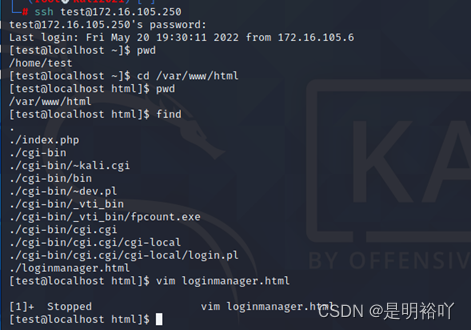

4.通过Kali对服务器场景Linux进行渗透测试,将该场景/var/www/html目录中唯一一个后缀为.html文件的文件内容作为Flag提交;

这里我们使用vim 打开文件获取内容作为flag值提交

命令为 vim loginmanager.html

到这里我们得出flag

Flag值为[slkrvung]

5.通过Kali对服务器场景Linux进行渗透测试,将该场景/root目录中唯一一个后缀为.bmp文件的文件名称作为Flag提交;

(这里由于(字典中无root用户密码)环境原因无法作答)

6.通过Kali对服务器场景Linux进行渗透测试,将该场景/root目录中唯一一个后缀为.bmp的图片文件中的英文单词作为Flag提交。

(同上)

版权归原作者 MR.Ming_明裕学长 所有, 如有侵权,请联系我们删除。