Web安全:WebGoat || VulApps 靶场搭建( 靶场漏洞测试和练习)

WebGoat是OWASP组织研制出的用于进行web漏洞实验的应用平台,用来说明web应用中存在的安全漏洞。WebGoat运行在带有 java 虚拟机的平台之上,包括:跨站点脚本攻击(XSS)、访问控制、线程安全、操作隐藏字段、操纵参数、弱会话cookie、SQL盲注、数字型SQL注入、字符串型SQL注入、web服务、Open Authentication失效、危险的HTML注释等等。

Vulapp收集各种漏洞环境,为方便使用,统一采用 Dockerfile 形式,同时也收集了安全工具环境.

WebGoat 靶场搭建:

环境需要安装 java 环境.

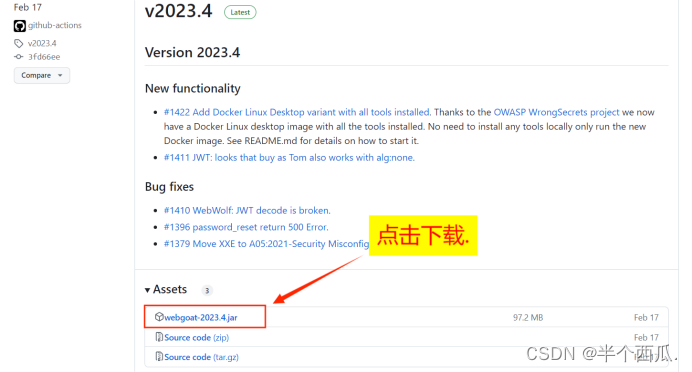

环境的下载:

https://github.com/WebGoat/WebGoat/releases

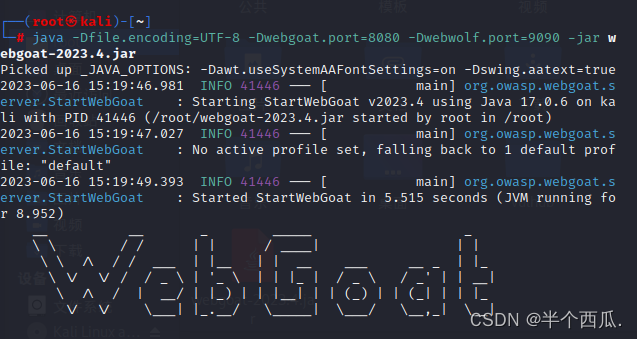

下载完成之后,把它放在目录下,然后执行下面的命令.【进行安装】

java -Dfile.encoding=UTF-8 -Dwebgoat.port=8080 -Dwebwolf.port=9090 -jar webgoat-2023.4.jar

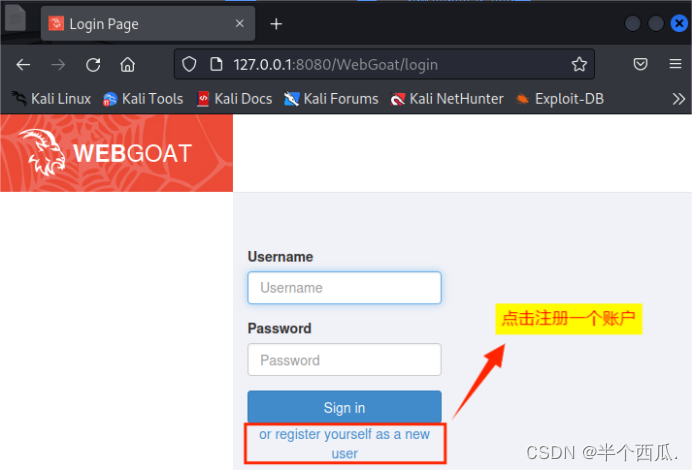

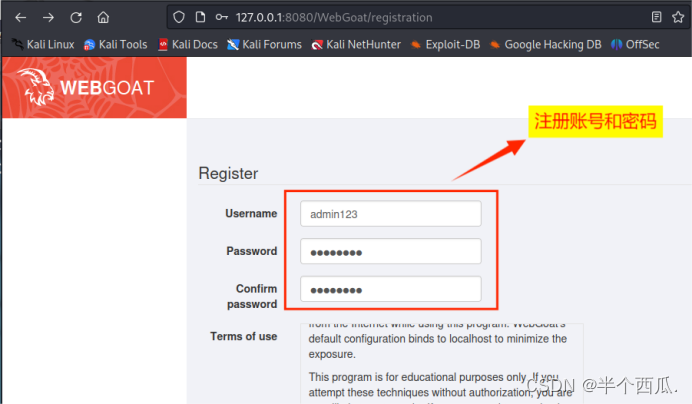

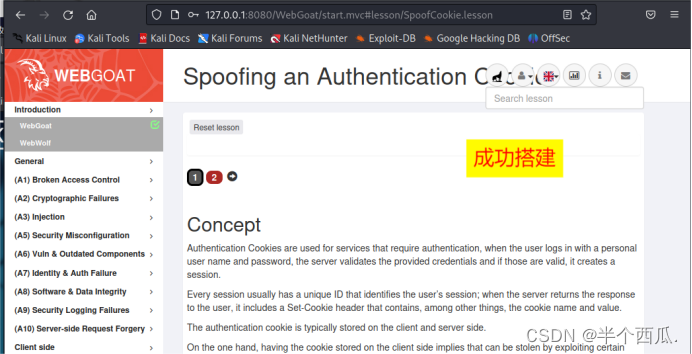

安装成功进行访问:

进行访问 8080 端口:

127.0.0.1:8080/WebGoat/login

Web安全:VulApps 靶场搭建:

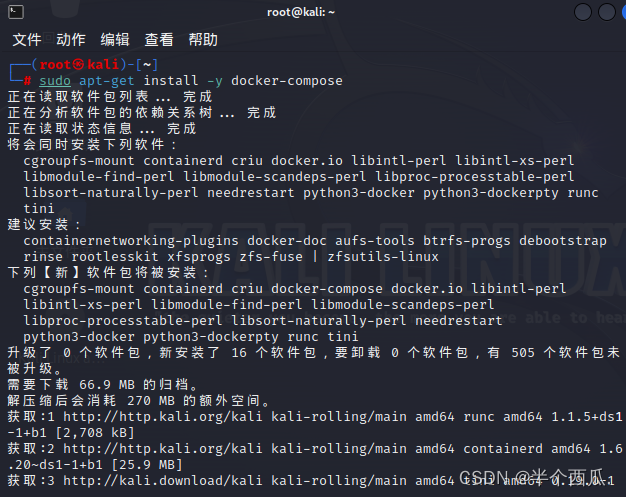

下载 Docker 安装:

sudo apt-get install -y docker-compose

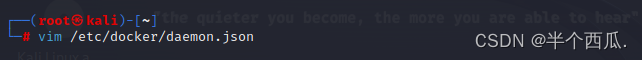

vim /etc/docker/daemon.json // 配置加速器.

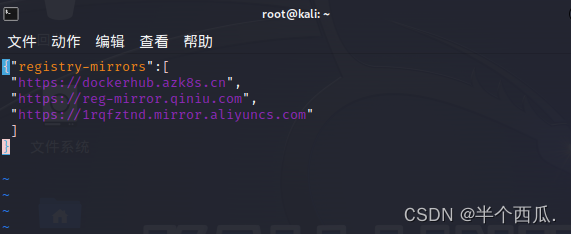

{"registry-mirrors":[

"https://dockerhub.azk8s.cn",

"https://reg-mirror.qiniu.com",

"https://1rqfztnd.mirror.aliyuncs.com"

]

}

使加速器生效:

(1)重新加载配置文件

systemctl daemon-reload

(2)重启docker

systemctl restart docker

下载 vulapps 靶场搭建:

docker pull medicean/vulapps:s_shiro_1 // 下载镜像.

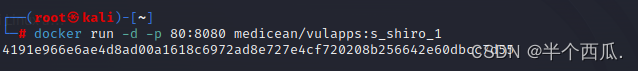

启用 vulapps 靶场:

docker run -d -p 80:8080 medicean/vulapps:s_shiro_1

进行浏览:主机的 80 端口.

参考链接:kali中使用Docker搭建vulhub靶场和vulapps靶场(新手向)_谣曳ye的博客-CSDN博客

参考链接:黑客实验室系列 Part1 Webgoat的安装和运行 基于Kali Linux ARM架构 包括 Java 升级安装 非常简单实用_哔哩哔哩_bilibili

版权归原作者 半个西瓜. 所有, 如有侵权,请联系我们删除。