无线安全

IEEE 802.11 网络很容易受到各种网络威胁的影响,如未经授权的 AP(Access point) 用户、Ad-hoc 网络、泛洪攻击等。Rogue 设备对于企业网络安全来说是一个很严重的威胁。 WIDS(Wireless Intrusion Detection System)用于对有恶意的用户攻击和无线网络入侵进 行早期检测。WIPS(Wireless Intrusion Prevention System)可以保护企业网络和用户不 被无线网络上未经授权的设备访问。无线安全功能不仅可以对恶意的用户攻击和无线网络入 侵进行早期检测,而且可以采取反制措施进行主动防御,从而确保企业网络和用户不被无线 网络上未经授权的设备访问。

如下是对无线安全消息的描述:

- RF Scan Report Message Managed AP 会周期性的向 AC Controller 发送 RF Scan Report Message,其中记录 了周围的邻居 AP 和 Client 信息,根据这些邻居信息,WIDS 模块会做相应的威胁检测,以 便确定周围是否存在非法设备。(unknown 即可,不用非得是 rogue)

- Client-Threat-Deauthenticate Message 当“合法 Client 关联非法 AP”检测到威胁且被认定为 Rogue 设备后,如果开启了 known client 的保护功能,AC Controller 发送此消息给 Managed AP,由 AP 假冒此 Client 发送解 认证消息给其关联的 AP,以解除 Known Client 和 Unknown AP 的连接。

- WIDS-Configuration-Message 当相关配置改变或 Rogue AP 攻击表改变时,AC Controller 发送此消息给 AP,里面的 字段除 AP MAC Address 外都是可选的。

WIDS-Configuration-Message 消息格式

DescriptionElement IDElement LengthContentAP MAC Address0x00216 bytesAP MAC Address

Enable Wired

Network

Detection

0x70011 byte

0—Disable Detection

1—Enable Detection

Minimum Wired

Network

Detection Interval

0x70022 bytes

0—Network detection is performed on

every RF Scan sweep.

1–3600—Number of seconds between

detection attempts.

AP Attack Interva0x70032 bytes

Number of seconds between

transmissions of de-authentication frames

by operational mode radios.

Number of

BSSIDs in the

attack list.

0x70042 bytes

Number of BSSID for which the AP will

execute a de-authentication attack. Set to

0 for an empty list.

BSSID Attack List0x70057 to 112 bytes

6-byte BSSID followed by 1 byte channel number.

The list size depends on number of entries.

AP威胁检测

AP威胁检测介绍

AP 实时监测周边的射频环境,包括邻居 Client 和 AP 信息,并将监测到的信息周期性 发给关联的 AC,如果 AC 不是整个集群中的 Controller,还要将 RF Scan Report Message 转发到 AC Controller,AC Controller 分析 RF Scan Report Message 中的邻居信息,通过 制定的非法设备检测规则,对整个 WLAN 网络中的异常设备进行监视。

其中 AP 的工作状态分为下表所示的四种;AP 端射频扫描用的 Radio 可以配置为两种 模式:Active 和 Sentry。处于 Active 模式的 Radio 正常处理用户流量,只是在设定的间隔 时间内周期性的扫描,但它只能扫描自己的工作频段,例如 2.4G 或 5G;处于 Sentry 模式 的 Radio 不处理任何用户流量,专用于扫描监测信息,它可以轮流监控 2.4G 和 5G 频段内 的所有信道。由于 Sentry mode 的 Radio 专职于射频扫描工作,且同时监测 2.4G 和 5G 频 段内的所有信道,因此它能够更加全面、准确、迅速的得到射频信息。因此,有些威胁必须 是 sentry mode 上报的 RF Scan Report Message 才能检测出来,其中包括 ap 工作在非法 信道,Unmanaged AP 接入有线网络。

AP 的四种工作状态

状态解释Managed处于被 AC 管理(瘦 AP)状态。Standalone处于独立运作(胖 AP)状态,必须由管理员在 Valid AP 表中把此 AP 手动 设为 standalone 状态。Unknown无法识别的状态,非 Managed 和 standalone,但没有被判定为非法 AP。Rogue非法 AP,被相关检测认定为威胁。

根据黑客常用的非法 AP 使用方法,本产品制订了 11 种检测来监视 WLAN 网络中的异 常 AP:网管设置的非法 AP、非法 AP 假冒合法的 SSID、Beacon 帧中 Vendor 字段不合法、 Beacon 帧中没有 SSID 字段、在错误信道接收到 managed AP 的 Beacon 帧、Managed AP 发送无效的 SSID、AP 工作在非法信道、合法的胖 AP 配置错误和 Unmanaged AP 接入有 线网络、AP 使用了错误的安全认证方式,AP 工作在 WDS 模式。AC Controller 运行上述 11 种检测,如果检测到威胁,则把 AP 定性为 Rogue,并发送 Trap 通知网管。

同时,如果 AC Controller 开启了反制功能,会发送 WIDS-Configuration-Message,将 Rogue AP 列表发送给 Managed AP,然后由 Managed AP 对 Rogue AP 进行反制,同时发 送"wsRFScanRogueAPDetected"Trap 通知网管。

下面将对 11 种防御规则进行介绍:

**1.网管设置的非法 AP **

网管可以设置在本地或 Radius 服务器的 Valid-AP 数据库中的认证,在 Valid-AP 数据 库中管理员可以手动配置 AP 的三种状态:Managed、Standalone、Rogue。网管设置的非法 AP 就是本地或 Radius 服务器的 Valid-AP 数据库被网管配置为 Rogue 的 AP。

2. 非法 AP 假冒合法的 SSID

AC controller 中 SSID 查询系统的网络配置记录着合法性的 SSID,非法 AP 有时会假 冒这些合法性的 SSID 来欺骗客户 Client 接入,从而窃取客户信息。

3.Beacon 帧中 Vendor 字段不合法

有些黑客会冒充 Managed AP 的 mac 并发送 Managed SSID 的情况,本产品约定 Managed AP 的 beacon 帧中必须携带 vendor 字段,这样通过检测 vendor 字段就可以检测出 Managed AP Mac 地址的 Rogue AP(如果没有 vendor 字段,RF Scan Report Message 中的 Neighbor AP Info 中的 AP MAC Address 为 00-00-00-xx-xx-xx)。

4.Beacon 帧中没有 SSID 字段

黑客为了避免被检测到,有可能会在 benacon 帧中不包含 SSID 字段,但它仍可以通 过发送 probe response 帧给发送 probe request 的 Client,以欺骗 client 接入,骗取安全信息。

5.在错误信道接收到 Managed AP 的 Beacon 帧

由于 Managed AP 的信道是由 AC 分配的,所以 AC 知道 Managed AP 应该工作的信 道,而黑客会假冒 Managed AP 的 mac,但其发送 beacon 帧所使用的信道却可能在错误 的信道。

6. AP 使用了错误的安全认证方式

AP 的 beacon 帧中会带有其安全认证方式(open、WEP、WPA),因此通过检测 beacon 帧中携带的安全认证方式是否和 AC Controller 中记录的 AP 配置一致,可以检测出此类 rogue AP。

7. Managed AP 发送无效的 SSID

如果 Managed AP 发送无效的 SSID,则检测到 Managed AP 的 AP 会将 RF Scan Report Message 发送给 AC controller,该信息中将包含此不合法的 SSID。

8. AP 工作在非法信道

不同国家对射频资源有不同的规定,有些信道在某些国家是合法的在另一些国家却是非 法的,如果 AP 工作在非法信道,此步可以检测出来。因为要侦听全信道的 beacon 帧,所 以只能由 sentry mode 的 Radio 发送的 RF Scan Report 信息才能检测出这种威胁。

9. 合法的胖 AP 配置错误

如果 AP 初始状态为 Standalone,且检查扫描到的配置和 AC Controller 保存的配置 一致,则此 AP 为合法 AP。否则为 Rogue AP。注:要检查的配置有工作信道、SSID、安 全认证方式、WDS 模式和是否接入有线网络。

10. AP 工作在 WDS 模式

WDS (Wireless Distribution System)无线分布式系统,是使接入点(AP)通过无线进 行连接的协议。运行在 WDS 模式的 AP 通过桥接或中继的方式互相连接,降低了对有线网 络的依赖,提高了整个网络结构的灵活性和便捷性。

如果 AP 是通过 WDS 方式连接到 AC 上并且被 AC 管理,但同时又有假冒的 AP 被检 测出未工作在 WDS 模式,则可被认为是威胁。

11. Unmanaged AP 接入有线网络

因为只有 Managed AP 才能接入有线网络,所以如果 AP 的状态是 Unkonwn 且被检测 到连接在有线网络上,则检测为 Rogue AP。

AP威胁检测配置

1.网管设置非法AP配置

命令解释无线全局配置模式wids-security admin-config-rogue打开网管设置的非法 AP 检 测。

2. 非法 AP 假冒合法的 SSID 配置

命令解释无线全局配置模式

wids-security unknown-ap-managed-ssid

no wids-security unknown-ap-managed-ssid

打开/关闭非法 AP 假冒合 法的 SSID 检测。

3. Beacon 帧中 Vendor 字段不合法配置

命令解释无线全局配置模式

wids-security fakeman-ap-managed-ssid

no wids-security fakeman-ap-managed-ssid

打开/ 关闭 Beacon 帧 中 Vendor 字段不合法检测。

4. Beacon 帧中没有 SSID 字段配置

命令解释无线全局配置模式

wids-security managed-ap-ssid-invalid no wids-security managed-ap-ssid-invalid

打开/关闭 Beacon 帧中没 有 SSID 字段检测。

5. 在错误信道接收到 managed AP 的 Beacon 帧配置

命令解释无线全局配置模式

wids-security fakeman-ap-chan-invalid

no wids-security fakeman-ap-chan-invalid

打开/关闭在错误信道接收 到 managed AP 的 Beacon 帧检测。

6. AP 使用了错误的安全认证方式配置

命令解释无线全局配置模式

wids-security managed-ssid-secu-bad

no wids-security managed-ssid-secu-bad

打开/关闭 AP 使用了错误 的安全认证方式检测。

7. Managed AP 发送无效的 SSID 配置

命令解释无线全局配置模式

wids-security managed-ap-ssid-invalid

no wids-security managed-ap-ssid-invalid

打开/关闭 Managed AP 发 送无效的 SSID 检测。

8. AP 工作在非法信道配置

命令解释无线全局配置模式wids-security ap-chan-illegal no wids-security ap-chan-illegal打开/关闭 AP 工作在非法 信道检测。

9. 合法的胖 AP 配置错误配置

命令解释无线全局配置模式

wids-security standalone-cfg-invalid

no wids-security standalone-cfg-invalid

打开/关闭合法的胖 AP 配 置错误检测。

10. AP 工作在 WDS 模式配置

命令解释无线全局配置模式

wids-security wds-device-unexpected

no wids-security wds-device-unexpected

打开/关闭 AP 工作在 WDS 模式检测。

11. Unmanaged AP 接入有线网络配置

打开/关闭 Unmanaged AP 接入有线网络检测命令解释无线全局配置模式

wids-security unmanaged-ap-wired

no wids-security unmanaged-ap-wired

打开/关闭 Unmanaged AP 接入有线网络检测。wids-security wired-detection-interval no wids-security wired-detection-interva设置每一轮检测的最短空 闲等待时间;恢复每一轮检 测的最短空闲等待时间到 默认值。设置检测组播帧所带的 VLAN ID命令解释AP Profile 配置模式wired-detection-vlan <0-4094> no wired-detection-vlan设置检测组播帧所带的 VLAN ID;恢复检测组播帧 所带的 VLAN ID 到默认值。

12. Debug 的相关配置

命令解释特权模式debug wireless wids internal-info no debug wireless wids internal-info打开/关闭 WIDS 威胁检 测过程中的 debug 信 息。

AP威胁检测举例

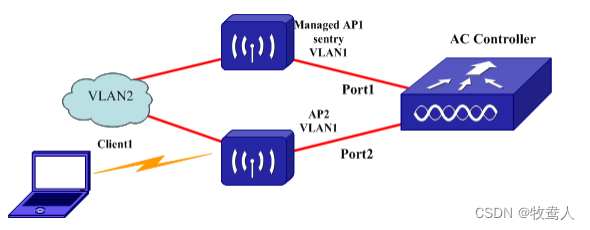

如上图所示为一台 AC 组成的网络,Managed AP1 经过 port1 与 AC controller 相连, 定期发送 RF scan report message 给 AC controller 进行处理。AP1 的状态设置为 sentry 模式;AP2 为网络中的待检测设备。要想检测出该网络中,是否存在 Unmanaged AP 接入 有线网络,需要分别对 AP1 和 AC controller 进行如下配置:

AC>enable

AC#config

AC(config)#wireless

AC(config-wireless)#wids-security unmanaged-ap-wired

AC(config-wireless)#wids-security wired-detection-interval 120

AC(config-wireless)#ap profile 1

AC(config- AP Profile)#vlan 2

AP威胁检测排错帮助

在配置、使用 AP 威胁检测时,如果出现 AP 威胁检测未能正常运行或检测结果错误。 请检查是否是如下原因:

- 请查看物理连接是否正确。

- 请查看 AP 威胁检测是否已启动。

- AP 工作在非法信道和 Unmanaged AP 接入有线网络检测时,要确认扫描 AP 的工作模 式为 sentry mode。

- 如果非法 AP 假冒合法的 SSID 威胁检测项出现检测结果错误,请查看 AP 检测到的不 在此集群中的 AP 是否使用了相同的 SSID。如果存在,请修改不在此集群中的 AP 的 SSID。

- 如果 Beacon 帧中没有 SSID 字段检测项出现检测结果错误,请查看网络中是否有 VAP 配置了 Hidden SSID。如果存在,请关闭此检测。

- 如果 AP 使用了错误的安全认证方式检测项出现检测结果错误,请查看 AC Controller 是否与集群中 AP 的相关安全方式保持同步。

- 如果 Managed AP 发送无效的 SSID 检测项出现检测结果错误,请查看 AC Controller 是否与集群中的 AP 网络配置保持同步。

Client威胁检测

Client威胁检测介绍

Client 的状态分为以下四种:

Client 的四种状态

状态解释Authenticated通过认证的 ClientDetected检测到的 Client,没有通过认证但也没有被认定为非法Black-Listed黑名单中的 ClientRogue非法 Clien

根据非法 Client 的常用方法,本产品制订了 7 种检测规则来监视 WLAN 网络中的异常 Client 进行监视:OUI 不合法、Known Client Database 判定非法、认证请求帧帧泛洪攻击、 探查请求帧泛洪攻击、解认证请求帧泛洪攻击、认证失败最大次数超过阈值、合法 Client 关联未知 AP 。AC Controller 运行上述 7 种检测规则,如果检测到威胁,则把 Client 定性 为 Rogue,并发送 Trap 通知网管。同时如果是合法 Client 关联未知 AP 发现的 Rogue Client, 会执行 Known Client 保护机制。

AC Controller 支持的上述 Client 威胁检测,可以单独配置是否开启相应检测,检测算法 只运行在 AC controller 上,从收到的射频扫描(RF Scan)报告中提取邻居 Client 信息, 按下面顺序进行威胁检测。

OUI 不合法

网管可以设置在 AC controller 的 OUI 表中设置合法的 OUI,因此可以通过查询目标 Client Mac 地址的 OUI 字段(前三个字节)是否在 OUI 表中有符合项,来检测此类威胁。Known Client Database 判定非法

网管可以设置 AC controller 从本地或 Radius 服务器读取 Known Client Database,如 果是合法 Client,则 Known Client Database 中就会有相应的客户端条目。因此根据 Known Client Database 中的配置可以检测 Client 是否合法。 如果网管设置 AC controller 从本地服务器读取 Known Client Database,那么 AC 就会 从本地的 Known Client Cache 中读取 Known Client Database。 如果设置为 Radius 服务器,则 AC 实际是从本地的 Known Client Cache 中读取 Client 表项,当 Client 表项中没有与此 Client 相关的项时,先将此 Client 放入 Detected Clients Database 中,则 AC 向 Radius 服务器发送请求,读取 Known Client Database 中的相应表 项,等 Radius 服务器返回结果后,根据返回结果改整 Detected Clients Database 中 Client 的状态,同时将 Radius 服务器返回结果放入本地的 Known Client Cache。关联请求帧泛洪攻击

泛洪攻击(Flooding 攻击)是指 WLAN 设备会在短时间内接收了大量的同种类型的报文。此时 WLAN 设备会被泛洪的攻击报文淹没而无法处理真正的无线终端的报文。 关联请求帧泛洪攻击是指 Rogue Client 在短时间内对某个 AP 设备发送大量的关联请 求帧。此时 AP 设备会被泛洪的攻击报文淹没而无法处理真正的无线终端的报文。针对此项 威胁,本产品通过判断关联请求帧是否超出了配置的该帧发送速率来检测,即如果在检测时 间内发送 Association Frame 超过阈值,则检测为威胁。解关联请求帧泛洪攻击

解关联请求帧泛洪攻击是指 Rogue Client 在短时间内对某个 AP 设备发送大量的解关 联请求帧。此时 AP 设备会被泛洪的攻击报文淹没而无法处理真正的无线终端的报文。针对 此项威胁,本产品通过判断解关联请求帧是否超出了配置的该帧发送速率来检测,即如果在 检测时间内发送 Dis-association Frame 超过阈值,则检测为威胁认证请求帧泛洪攻击

泛洪攻击(Flooding 攻击)是指 WLAN 设备会在短时间内接收了大量的同种类型的报 文。此时 WLAN 设备会被泛洪的攻击报文淹没而无法处理真正的无线终端的报文。 认证请求帧泛洪攻击是指 Rogue Client 在短时间内对某个 AP 设备发送大量的认证请 求帧。此时 AP 设备会被泛洪的攻击报文淹没而无法处理真正的无线终端的报文。针对此项 威胁,本产品通过判断认证请求帧是否超出了配置的该帧发送速率来检测,即如果在检测时 间内发送 Authentication Frame 超过阈值,则检测为威胁。如果使能了动态黑名单,还应将 其加入动态黑名单。探查请求帧泛洪攻击

探查请求帧泛洪攻击是指 Rogue Client 在短时间内对某个 AP 设备发送大量的探查请 求帧。针对此项威胁,本产品通过判断探查请求帧是否超出了配置的该帧发送速率来检测, 即如果在检测时间内发送 Probe Request Frame 超过阈值,则检测为威胁。解认证请求帧泛洪攻击

解认证请求帧泛洪攻击是指 Rogue Client 在短时间内对某个 AP 设备发送大量的认证 请求帧。针对此项威胁,本产品通过判断解认证请求帧是否超出了配置的该帧发送速率来检 测,即如果在检测时间内发送 De-Authentication Request Frame 超过阈值,则检测为威胁。 认证失败最大次数Client 认证失败次数的阈值

有的未知 Client 为了接入受保护的无线网络,会一直尝试发送认证请求,直到认证请求 被允许。针对此项威胁,本产品通过判断 Client 认证次数是否超出了配置阈值,即如果超出 了配置的最大认证失败数,检测为威胁。合法 Client 关联未知 AP

合法 Client 可能会因为未知 AP 的引导而通过未知 AP 连入网络,这样合法 Client 的各 种信息就会暴露在使用次未知 AP 的黑客面前。要检测此种威胁,需要检测 Client 关联的 AP 的合法性,如果 AC 检测到 AP 状态为 unknown,合法 Client 关联到此 AP 上则检测为 威胁。

Client威胁检测配置

1.Client威胁检测配置

命令解释无线全局配置模式wids-security oui-database-mode {both | local |read-only}设置 OUI 合法性检测时所 用的 OUI 数据库类型。wids-security client oui-database no wids-security client oui-database打开/关闭OUI不合法检测。oui database no oui database添加/删除 OUI database。

2. Known Client Database 判定非法配置

命令解释无线全局配置模式

wids-security client known-client-database

no wids-security client known-client-database

打开/关闭 Known Client Database 判定非法检测。

3. 关联请求帧泛洪攻击

命令解释无线全局配置

wids-security client configured-assoc-rate

打开关联请求帧泛洪攻击 检测。no wids-security client configured-assoc-rate

打开关联请求帧泛洪攻击 检测。

wids-security client threshold-interval-assoc <1-3600>

no wids-security client threshold-interval-assoc <1-3600>

设置 Client 发送 802.11 关 联请求帧的检测时间。

wids-security client threshold-value-assoc

<1-99999>

no wids-security client threshold-value-assoc

设置 Client 发送 802.11 关 联请求帧的阈值。

4. 解关联请求帧泛洪攻击

命令解释无线全局配置模式

wids-security client configured-disassoc-rate

no wids-security client configured-disassoc-rate

打开解关联请求帧泛洪攻 击检测。

wids-security client threshold-interval-disassoc

<1-3600>

no wids-security client threshold-interval-disassoc

设置 Client 发送 802.11 解 关联请求帧的检测时间。

wids-security client threshold-value-disassoc

<1-99999>

no wids-security client threshold-value-disassoc

设置 Client 发送 802.11 解 关联请求帧的阈值。

5. 认证请求帧泛洪攻击配置

命令解释无线全局配置模式

wids-security client configured-auth-rate

no wids-security client configured-auth-rate

打开/关闭认证请求帧泛洪 攻击检测。

wids-security client threshold-interval-auth

<1-3600>

no wids-security client threshold-interval-auth

设置认证请求帧的检测时 间;恢复认证请求帧的检测 时间为默认值(60)。wids-security client threshold-value-auth no wids-security client threshold-value-auth设置认证请求帧阈值;恢复 认证请求帧阈值到默认值 (120)。

6. 探查请求帧泛洪攻击配置

命令解释无线全局配置模式

wids-security client configured-probe-rate

no wids-security client configured-probe-rate

打开/关闭探查请求帧泛洪 攻击检测。

wids-security client threshold-interval-probe

<1-3600>

no wids-security client threshold-interval-probe

设置探查请求帧的检测时 间;恢复探查请求帧的检测 时间为默认值(60)。

wids-security client threshold-value-probe

<1-99999>

no wids-security client threshold-value-probe

设置探查请求帧阈值;恢复 探查请求帧阈值到默认值 (120)。

7. 解认证请求帧泛洪攻击配置

命令解释无线全局配置模式

wids-security client configured-deauth-rate

no wids-security client configured-deauth-rate

打开/关闭解认证请求帧泛 洪攻击检测。

wids-security client threshold-interval-deauth

<1-3600>

no wids-security client threshold-interval- deauth

设置解认证请求帧的检测 时间;恢复解认证请求帧的 检测时间为默认值(60)。

wids-security client threshold-value-deauth

<1-99999>

no wids-security client threshold-value- deauth

设置解认证请求帧阈值;恢 复解认证请求帧阈值到默 认值(120)。

8. 认证失败最大次数

命令解释无线全局配置模式

wids-security client max-auth-failure

no wids-security client max-auth-failure

打开/关闭认证失败最大次 数检测。

wids-security client threshold-auth-failure

<1-99999>

no wids-security client threshold-auth-failure

设置认证失败最大次数阈 值;恢复认证失败最大次数 阈值到默认值(5)。

9. 合法 Client 关联未知 AP

命令解释无线全局配置模式

wids-security client auth-with-unknown-ap

no wids-security client auth-with-unknown-ap

打开/关闭合法 Client 关联 未知 AP。

10. Debug 的相关配置

命令解释特权模式

debug wireless wids known-client internal-info

no debug wireless wids known-client internal-info

打开/关闭操作 Known client 数据库的 debug 信息。

Client威胁检测举例

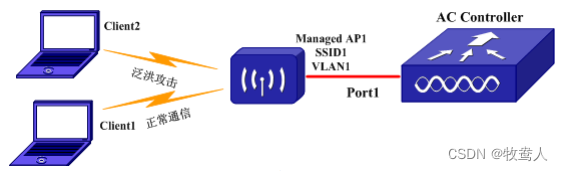

如上图所示中,Client1 和 Client2 通过 AP1 连入无线网络。Client1 正常通信,Client2 为 泛洪攻击中的认证请求帧泛洪攻击,其不断的向 AP1 发送认证请求。要想检测出该网络中 Client2 是认证请求帧泛洪攻击的 Rogue Client,需要对 AC controller 进行如下配置:

AC>enable

AC#config AC(config)#wireless

AC(config-wireless)#no wids-security client threshold-interval-auth

AC(config-wireless)#wids-security client threshold-value-auth 6000

AC(config-wireless)#wids-security client configured-auth-rate

Client威胁检测排错帮助

在配置、使用 Client 威胁检测时,可能会由于物理连接、配置错误等原因导致本项检测 未能正常运行或出现错误检测。请检查是否是如下原因:

- 保证物理连接的正确无误。

- 确认已启动 Client 威胁检测。

- 确认相应阈值(认证请求帧泛洪攻击、探查请求帧泛洪攻击、解认证请求帧泛洪攻击和 认证失败最大次数)设置是否合适。

反制功能

反制功能介绍

在检测到Rogue AP后,如果开启了Rogue AP反制功能,AC Controller将攻击列表发 送给Managed AP,由Managed AP对Rogue 设备采取措施。反制措施分为两种:Rogue AP 反制功能和Known Client保护功能。启动反制措施后,Sentry Mode的Radio假冒Client发送 解认证消息给Rogue AP,而Active Mode的Radio会发送解认证消息给关联到Rogue AP的 Client,以解除Rogue AP和Client的连接。但下列情况不会加入攻击列表

- AP 的 Mac 地址为 Managed AP Mac(不管是假冒的还是实际的)

- AP 工作在 ad-hoc 模式

- AP 工作在非法信道上

- AP 攻击列表满(最多 16 个 Rogue AP)

1、Rogue AP 反制功能

AC Controller 检测出 Rogue AP 后,如果开启了 Rogue AP 反制功能,会将其添加到 Rogue AP攻击列表中,并将列表通过WIDS-Configuration-Message发送给所有Managed AP。Sentry Mode 的 Radio 假冒 Client 发送解认证消息给 Rogue AP,而 Active Mode 的 Radio 会发送解认证消息给关联到 Rogue AP 的 Client。

2、Known Client 保护功能

如果 AC Controller 开启合法 Client 关联非法 AP 检测,并检测出了威胁,则当开启了 此威胁的 Rogue 认定后,Client 被标志为 Rogue Client,同时将 Rogue Client 的信息(包 括 mac,Channel,association AP mac,Association AP Radio 等)构造成消息发送给 client-security task,这个 task 的信息队列容量为 128.,因此最多接收 128 条消息,接收到 WIDS模块发送的消息后client-security task会构造Client-Threat-Deauthenticate Message 发送给 managed AP,Sentry mode 的 Radio 假冒此 Client 发送解认证消息给其关联的 AP, 从而解除与非法 AP 的连接。

反制功能配置

- Rogue AP 反制功能配置

打开/关闭 Rogue AP 反制功能

命令解释全局无线配置模式

wids-security ap-de-auth-attack

no wids-security ap-de-auth-attack

打开/关闭 Rogue AP 反制功能。

恢复 Rogue AP 到其先前状态

命令解释特权模式wireless acknowledge-rogue [<macaddr>]如果指定 mac 地址的 Rogue AP 已 经被网管清除了威胁,恢复其先前 状态。wireless acknowledge-rogue改变所有 Rogue AP 到先前状态。

2. Known Client 保护功能配置

打开/关闭 Known Client 保护功能

命令解释无线全局配置模式

wids-security client threat-mitigation

no wids-security client threat-mitigation

打开/关闭 Known Client 保护功能。

将 Client 从 Detected Clients Database 中清除

命令解释特权模式clear wireless detected-client [<macaddr>] non-auth将 mac 地址指定的非 Authenticated 状态的 Client 从 Detected Clients Database 中清除。clear wireless detected-client non-auth将 detected-client 数据库所有 Client 清除。

改变 Rogue Client 的状态

命令解释特权模式wireless detected-client [<macaddr>] ack-rogue改变 mac 地址指定 Rogue Client 的 状态。wireless detected-client ack-rogue改变所有 Rogue Client 的状态。

:如果 Client 在被认定为 Rogue 之前是 Authenticated,则状态变为 Authenticated;否 则,状态变为 Detected。

3.Debug 的相关配置

命令解释特权模式debug wireless wids msg no debug wireless wids msg打开/关闭 WIDS 发送消 息的 debug 信息。

反制功能举例

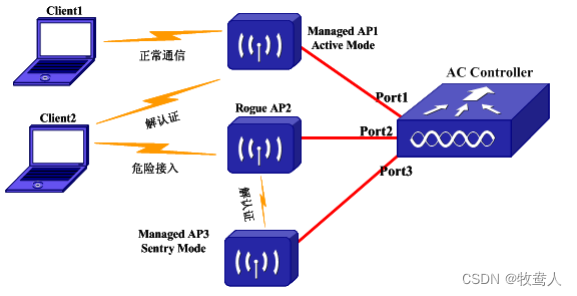

如上图所示,Client1 和 Client2 分别通过 AP1 和 AP2 连入无线网络。经检测发现: Client1 和 Client2 都是认证客户端:

AP1 是 Managed 状态 Active 模式的合法 AP;

AP2 为 Rogue AP;

AP3 是 Managed 状态 Sentry 模式的合法 AP;

Client2 正通过 Rogue AP2 接入网络。

针对这种情况,应该开启 Rogue AP 反制功能。AC controller 将 AP2 添加到 Rogue AP 攻击列表中,并将列表通过 WIDS-Configuration-Message 发送给所有 AP1 和 AP3。AP1 的Radio会发送解认证消息给Client2;AP3的Radio会假冒Client2发送解认证消息给AP2。 为了实现上面的反制过程,需要对 AC controller 进行如下配置:

AC>enable

AC#config

AC(config)#wireless

AC(config-wireless)#wids-security ap-de-auth-attack

当 AP 无威胁后,网管需要将其 Rogue 状态变更为先前状态:

AC(config-wireless)#wireless acknowledge-rogue 00-03-0f-01-02-03

AC(config-wireless)#no wids-security ap-de-auth-attack

反制功能排错帮助

在配置、使用反制功能时,可能会由于物理连接、配置错误等原因导致本项反制未能正 常运行或出现错误反制。请检查是否是如下原因:

- 应保证物理连接的正确无误

- 确认已启动反制功能

- 确认已清除威胁的 Rogue AP 是否恢复了先前状态

版权归原作者 牧鸯人 所有, 如有侵权,请联系我们删除。