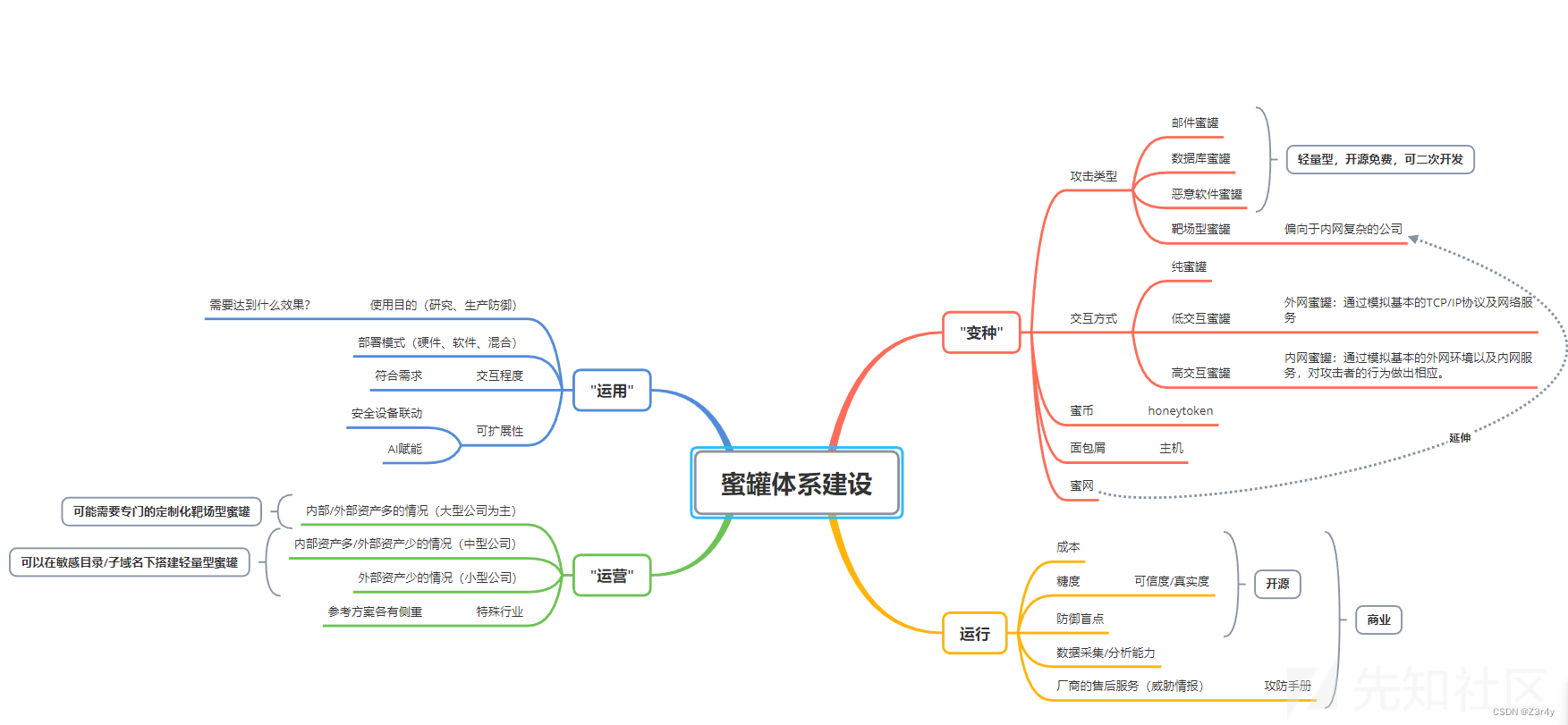

知识导图

快速入门

蜜罐这块知识本就很直观,建议动手实操部署一下,理解会更深

反制溯源_欺骗防御_主动防御-HFish免费蜜罐平台

朴素通识

蜜罐

蜜罐技术是一种信息安全技术,主要用于欺骗和监控黑客或自动化的恶意软件,从而保护实际的网络资源。蜜罐通过模仿易受攻击的系统、网络服务或数据,吸引攻击者进入一个受控环境,而这个环境被安全团队密切监视以收集关于攻击者行为、技术、使用的工具和攻击动机的信息。以下是蜜罐技术的一些基本原理和操作模式:

蜜罐的基本原理

- 欺骗性:蜜罐的核心原理是其欺骗性。它们被设计成看起来像真实的系统,包括操作系统、网络服务、甚至是特定的应用程序,以吸引攻击者。

- 无生产价值:蜜罐不提供任何业务功能,不处理生产数据。它们的唯一目的是模拟真实系统以诱捕攻击者。

- 监控和记录:蜜罐会详细记录攻击者的所有活动,包括所执行的命令、访问的数据和网络交互,以便于后续的分析。

蜜罐的操作模式

- 低交互蜜罐:这类蜜罐提供有限的交互功能,通常只模仿几个网络服务或应用程序的外观和感觉。它们主要用来捕获自动化工具(如扫描器或蠕虫)的基本信息。

- 中交互蜜罐:这些蜜罐在低交互蜜罐的基础上提供更多的交互性,可以模拟更复杂的系统行为和响应。它们旨在吸引更高级的自动化攻击和一些手动攻击。

- 高交互蜜罐:高交互蜜罐全面模拟真实的操作系统和网络环境,能够提供非常详细的信息。这类蜜罐能够吸引并记录复杂的攻击行为,包括人工交互的攻击。

部署蜜罐的优势

- 攻击检测:蜜罐可以检测到对网络的未授权访问和攻击尝试,特别是在现有的防御措施未能识别的新或复杂攻击。

- 威胁情报收集:通过监测攻击者在蜜罐中的活动,组织可以收集关于新漏洞、恶意软件和攻击策略的情报。

- 资源保护:由于攻击者花时间和资源去攻击蜜罐,他们对实际生产系统的威胁就相对减少了。

- 安全响应和训练:安全团队可以使用蜜罐来测试和改进响应协议,同时提供实际的攻击场景进行安全培训。

部署蜜罐的挑战

- 维护成本:高交互蜜罐需要大量的维护工作,以确保它们的操作系统和应用程序保持更新,能够吸引攻击者。

- 误报:虽然蜜罐的活动通常都是恶意的,但误报的可能性仍然存在,特别是在高交互蜜罐中。

蜜罐糖度

是指蜜罐吸引攻击者的程度或者说吸引力的强弱,蜜罐糖度的高低取决于多个因素

- 真实性:蜜罐系统越具有真实性,越能吸引攻击者。真实性包括蜜罐模拟的系统、服务、漏洞等是否与真实系统相似,并且在攻击者眼中看起来足够真实。

- 诱饵:蜜罐系统提供的诱饵越具有吸引力,吸引攻击者的可能性就越大。诱饵可以是模拟的敏感数据、虚假的漏洞、看似易受攻击的系统等。

- 易发现性:蜜罐系统越容易被攻击者发现,越能吸引攻击者。一些蜜罐系统会通过公开的方式暴露自己,以增加被攻击的可能性。

- 交互性:蜜罐系统是否能够与攻击者进行有效的交互也会影响其糖度。一些高交互性的蜜罐系统能够模拟与攻击者的实时交互,增加攻击者的参与度。

- 多样性:蜜罐系统提供的诱饵越多样化,吸引攻击者的范围就越广。通过提供多种不同类型的诱饵,可以吸引更多不同类型的攻击者。

蜜饵

- 定义:蜜饵通常是指嵌入在数据中的虚假信息或系统资源,比如虚假的登录凭证、数据库记录、API密钥或其他可以监控和警示非法访问的资源。

- 目的:蜜饵的主要目的是检测和警告非法数据访问或非授权操作。当攻击者尝试使用这些虚假资源时,蜜饵会触发警报。

- 应用场景:蜜饵可以用在多种数据资源中,例如数据库、文件系统和网络通信中,以识别和记录非授权访问。

蜜网

蜜网是由多个蜜罐构成的网络,旨在更复杂、全面地模拟真实的网络环境。与单一的蜜罐不同,蜜网包含了多种不同类型的蜜罐,用来吸引并交互式地与攻击者进行互动,以此获取关于攻击者的行为、技术和攻击策略的详细信息。

蜜罐作用

吸引火力

攻击者在蜜罐上浪费精力的时间越多,攻击者用来入侵实时系统并对企业资产造成实际损害的时间就越少。

收集敌情

蜜罐可以获取攻击者以下信息

- 攻击来源:- IP地址:攻击者的IP地址,有助于识别攻击的地理位置和可能的起源网络。- 域名信息:如果使用域名进行攻击,可以追踪到相关的域名注册信息。

- 攻击技术:- 使用的工具和软件:攻击者使用的工具、脚本或软件名称,可以通过文件指纹或行为模式识别。- 攻击方法:例如SQL注入、跨站脚本(XSS)、密码破解等常见的攻击技术。

- 攻击行为:- 系统命令:攻击者在蜜罐系统中执行的命令,可以揭示攻击者的意图和技能水平。- 访问的文件和数据:攻击者尝试访问或修改的文件和数据,有助于理解其目标和动机。

- 网络通信:- 流量模式:包括访问时间、持续时间、频率等信息,有助于分析攻击的本质和复杂性。- 数据包内容:通过分析网络数据包,可以深入了解攻击者发送的具体数据和命令。

- 攻击结果:- 成功与否:攻击者在蜜罐中的成功活动,例如成功获取权限、安装恶意软件或导出数据。- 后门和恶意软件:攻击者可能会试图在蜜罐中植入后门或恶意软件,这些活动的检测能提供额外的安全威胁信息。

- 攻击者行为分析:- 交互行为:攻击者与系统的交互模式,包括键入速度、命令复杂性等,有助于判断攻击是自动化的还是手动执行的。

版权归原作者 Z3r4y 所有, 如有侵权,请联系我们删除。