1."IPv4 CIDR"

"IPv4 CIDR" 是与互联网协议地址(IP address)和网络的子网划分有关的概念。

"IPv4" 代表 "Internet Protocol version 4",也就是第四版互联网协议,这是互联网上最广泛使用的协议。

"CIDR" 是 "Classless Inter-Domain Routing" 的缩写,中文名称是无类别域间路由。过去的 IP 地址使用的是基于类别的系统(A类、B类、C类等)来进行网络和子网的划分,但这种方法随着互联网规模的增长显得效率低下,也存在地址浪费的问题。CIDR 就是为了解决这个问题而提出的。

CIDR 使用一种简洁的表示方式,即 "IP地址/前缀长度",比如 "192.168.1.0/24"。这种表示方式同时包含了 IP 地址和子网掩码,其中 "/24" 表示前面 24 位是网络地址,后面 8 位是主机地址。这就可以很灵活地进行子网划分,而不再限于以前的 A、B、C 类划分。

简单来说,"IPv4 CIDR" 就是用于 IPv4 地址和子网划分的一种方法。

2.子网划分方法和实例

子网划分是一种将一个大型的 IP 地址网络划分为多个小型的网络的方法,有助于改善网络性能和安全性。每一个小型的网络被称为一个子网。 CIDR(无类别域间路由)是一种常用的子网划分方法。

假设你有一个 IP 地址开始于 "192.168.0.0",并且使用 /24 的子网掩码(表示前24位用于网络地址,后8位用于主机地址)的网络。这意味着你有从 "192.168.0.0" 到"192.168.0.255"的 256 个 IP 地址可用(包括网络地址和广播地址)。

你可以通过改变子网掩码来划分子网。例如,你可以将子网掩码改为 /25。这表示前25位用于网络地址,后7位用于主机地址。这就将原本的网络划分为两个子网:

- 第一个子网的地址范围是 "192.168.0.0" 到 "192.168.0.127"

- 第二个子网的地址范围是 "192.168.0.128" 到 "192.168.0.255"

每个子网有128个可用的 IP 地址(包括网络地址和广播地址)。你可以继续改变子网掩码来创建更多的子网,例如使用 /26、/27 等。记住,每增加一位子网掩码,可用的 IP 地址数量就会减半。

这只是一个基本示例,实际情况可能会更复杂,包括处理保留的网络地址和广播地址,以及考虑网络的实际需求和增长计划。

3.子网之间可以访问通吗

子网之间的访问取决于网络的配置。如果在同一个网络范围内,大部分情况下,子网之间是可以直接访问的。如果子网间的交互是禁止的或者被限制的,那么就需要进行相应的配置(比如安全组规则),或者通过路由器或防火墙来实现。

在大型网络或企业级网络中,通常会使用路由器或者更复杂的网络设备来控制子网之间的通信。路由器可以根据设定的规则和路由表,决定是否允许子网之间的交换数据。当两个子网需要互相通信时,数据包会被送到路由器,路由器根据自己的路由表,将数据包转发到目标子网。

防火墙也可以用来控制子网间的通信。防火墙可以根据一系列的规则来决定是否允许某个数据包通过,从而达成对子网间通信的控制。

所以,子网之间能否互相访问,主要取决于你的网络配置,以及你的路由器和防火墙的设置。

4.子网之间可以访问通的例子 以及访问不通的例子

子网间可以通信的例子:

假设有两个子网,一个是192.168.1.0/24,一个是192.168.2.0/24。他们都连接到同一个路由器,路由器的配置允许这两个子网间的通信。那么在这种情况下,192.168.1.0/24子网的设备就可以访问192.168.2.0/24子网的设备,反之亦然。

子网间不能通信的例子:

假设和上面一样的网络,但是路由器的配置改变了,规定从192.168.1.0/24到192.168.2.0/24的通信被阻止。那么,尽管这两个子网都连接到同一个路由器,但是他们之间的设备是不能互相访问的。

另一个可能造成子网间不能通信的例子是,两个子网分别连接到两个不同的路由器,而这两个路由器并没有连接到同一个网络中。在这种情况下,这两个子网的设备也是不能互相访问的,除非在路由器之间建立一条通信路径。

在实际使用中,是否应该允许子网间通信需要根据各自的需求和安全策略来决定。

5.路由表配置解释

路由表是网络设备(比如路由器和计算机)中的一个关键组件,它决定了设备如何将网络流量从一个地方路由到另一个地方。

一个路由表通常包含以下主要信息:

目标网络或主机:这是设备需要将数据包发送到的网络或主机的IP地址。

下一跳:如果设备无法直接将数据包发送给目标网络或主机,设备将发送给"下一跳"的IP地址。下一跳通常是另一个路由器,这个路由器再将数据包传递到目标或者下一个跳跃点。

接口:这是设备上用于发送数据包的物理或逻辑网络接口。

路由指标(可能存在):路由指标是一个数值,表示到达特定网络或主机的开销或长度。这能帮助设备针对有多个可能路径的目标选择最佳路径。

网络设备在收到一个网络数据包时,根据包内的目标IP地址,参照路由表进行处理。根据路由表的信息,设备会决定将数据包直接发送到目标接口,或者发送到下一跳以便进一步传输。

路由表可以手动配置(静态路由),也可以通过使用路由协议(如RIP、OSPF、BGP等)自动产生和更新(动态路由)。

6.路由表配置两个子网不可通信的示例

为了阻止两个子网间的通信,你可以在路由器的路由表中删除或禁用指向其他子网的路由。下面是一个简单的示例。

假设我们有两个子网:子网A和子网B。子网A的地址是192.168.1.0/24,子网B的地址是192.168.2.0/24。

路由器的初始路由表可能如下:

- 目标:192.168.1.0/24,下一跳:子网A的接口

- 目标:192.168.2.0/24,下一跳:子网B的接口

这个路由表的设置允许从子网A到子网B的通信,以及从子网B到子网A的通信。

现在,假设我们希望阻止从子网A到子网B的通信,我们可以在路由表中删除或禁用第二个路由条目。这样,路由器就不会再将子网A的流量转发到子网B了。所以,从子网A到子网B的通信被阻止。

请注意,这个示例只是一个简化的场景,真实的网络环境可能会更加复杂。在实际操作中,你也可能需要考虑网络的其他因素,比如网络安全策略、防火墙规则等。

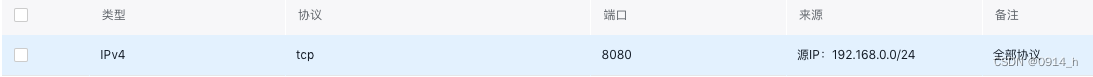

或者Server端的安全组,入站配置,只允许子网为192.168.0.0/24的请求:

7.192.168.0.0/16跟192.168.0.0/24可以通信吗

192.168.0.0/16和192.168.0.0/24都是网络地址,它们自身并不能进行通信,而是每个地址范围内的设备可以通信。这里我们实际上是在讨论这两个网络范围内的设备是否可以相互通信。

192.168.0.0/16表示的是192.168.0.0到192.168.255.255的地址,/16表示前16位是网络部分,也就是192.168。

192.168.0.0/24表示的是192.168.0.0到192.168.0.255的地址,/24表示前24位是网络部分,也就是192.168.0。

在这种情况下,192.168.0.0/24其实是192.168.0.0/16的一个子网,它们的地址存在交集。它们之间的设备应该可以直接通信,不需要额外的路由。然而,能否通信还取决于防火墙规则和其他安全策略。

如果您有特殊的网络设置,比如防火墙禁止某个范围内的IP地址通信,那么即使它们在网络层次上可以直接通信,通信也可能被阻止。因此,除了网络地址和子网掩码之外,还需要考虑当前网络环境和安全策略来确定它们是否可以通信。

8.192.168.0.0/24 和192.168.0.0/16 它们的地址非交集部分可以通信吗?

解释:

对于这种情况,我们要看的是192.168.0.0/16网络内部,但不在192.168.0.0/24范围的设备,是否能跟192.168.0.0/24范围内的设备通信。

如果你的网络设备(如路由器或交换机)正确配置,并且没有其他防止它们通信的因素(如防火墙或访问控制列表),那么它们应该是可以相互通信的。

192.168.0.0/24属于192.168.0.0/16的一部分。这意味着,任何设备配置的网络地址为192.168.0.0/16,都应该可以访问到在192.168.1.0到192.168.255.255范围内的设备(即与192.168.0.0/24非交集部分的设备),反之亦然

解释:

对于192.168.0.0/16这个网络,它的地址范围是从192.168.0.0到192.168.255.255,这个网络包含了许多子网,其中就包括192.168.0.0/24。192.168.0.0/24这个子网的地址范围是192.168.0.0至192.168.0.255。

对于你的问题,"地址非交集部分"应该是指192.168.0.0/16中不属于192.168.0.0/24的部分。这部分地址的范围是192.168.1.0至192.168.255.255,这部分地址能否与192.168.0.0/24子网通信取决于网络的路由和防火墙规则。

如果没有特殊的配置或阻止他们通信的规则,通常来说,同属一个较大网络的不同子网之间是可以相互通信的。这就意味着,192.168.0.0/16网络中的非192.168.0.0/24部分(即192.168.1.0至192.168.255.255)应该是可以与192.168.0.0/24子网通信的。

但是,具体能否通信还是需要看网络环境和配置,包括路由器的路由表配置,以及防火墙规则等。

9.路由匹配规则 举例

路由匹配规则是在路由器或者其他网络设备中,为了决定数据包应该如何被转发到它的目的地而存在的规则。路由匹配是根据目标IP地址进行的。

这是一个简单的路由匹配规则示例:

假设路由器R1有以下路由表:

| 目标网络 | 下一跳 | 接口 |

|---|---|---|

| 192.168.1.0/24 | 192.168.2.2 | eth0 |

| 192.168.2.0/24 | 直接连接 | eth1 |

| 默认路由 (0.0.0.0/0) | 192.168.2.1 | eth1 |

现在,R1收到一个到达192.168.1.45的数据包,根据路由表,R1会选择第一个路由(192.168.1.0/24),因为这个网络包含了目标IP。然后,R1会将数据包发送到下一跳192.168.2.2,通过接口eth0。

如果R1收到一个到达8.8.8.8的数据包,由于路由表中没有匹配的网络,R1会选择最后一个路由(默认路由)。然后,R1会将数据包发送到下一跳192.168.2.1,通过接口eth1。

这就是一个典型的路由匹配规则的示例。当然,实际的网络环境可能会有更复杂的路由匹配规则,包括根据不同的协议(如TCP/UDP)、端口号、源IP地址等进行匹配。

10.目的是192.168.0.5,路由匹配规则 举例

假设你有路由器R1,其路由表中有以下路由条目:

| 目标网络 | 下一跳 | 接口 |

|---|---|---|

| 192.168.0.0/24 | 直接连接 | eth0 |

| 192.168.1.0/24 | 192.168.0.1 | eth1 |

| 默认路由(0.0.0.0/0) | 10.10.10.1 | eth2 |

如果你收到一个数据包,其目标IP地址是192.168.0.5,那么路由过程就会是这样的:

R1首先会在路由表中查找匹配的目标网络。在本例中,它会找到目标网络192.168.0.0/24,因为192.168.0.5在192.168.0.0/24的范围内。

一旦找到匹配的目标网络,R1就会定义下一跳和接口。在这种情况下,下一跳是"直接连接",接口是eth0。这意味着R1将直接通过接口eth0将数据包发送到目标192.168.0.5。

请注意,这只是一个简化的例子。在实际的网络环境中,路由匹配规则可能会更复杂,并且可能包括其他的因素,例如负载平衡、安全规则等。

11.route -n解释

route -n是一个在Unix或类Unix系统中用来查看路由表的命令。该命令的输出提供了所有路由的列表,以及关于如何到达每个目的地的信息。

下面是route -n命令的一般输出的一个例子:

Kernel IP routing table

Destination Gateway Genmask Flags Metric Ref Use Iface

192.168.1.0 0.0.0.0 255.255.255.0 U 0 0 0 eth0

169.254.0.0 0.0.0.0 255.255.0.0 U 1002 0 0 eth0

0.0.0.0 192.168.1.1 0.0.0.0 UG 100 0 0 eth0

下面是对这个输出的逐列解释:

- Destination:目的地网络。将发送到这个网络的数据包。(即,我要请求的地址所在的网络,比如curl http://ip:port/uri)

- Gateway:网关,用来到达目的地网络的下一跳地址。如果是0.0.0.0,表示该网络直接连接。

- Genmask:目的地网络的网络掩码。

- Flags:用来描述路由的属性,一些常用的标记包括:U(路由为上行),G(使用网关),H(目的地为一个主机,而非网络)等。

- Metric:跃点数,一个决定路由优先级的计数值。数值越小,优先级越高。

- Ref:路由条目的引用数。

- Use:该路由条目被使用的次数。

- Iface:用于该路由的网络接口(例如,eth0、wlan0等)。

比如发给192.168.1.0目的地网络,走eth0网卡

12.ifconfig查看网卡信息:

ifconfig是在 Unix-like 操作系统中用来配置或显示系统网络接口的信息的命令。该命令主要用于初始化一个网络接口,或者用来在系统运行过程中查看和更改网络接口配置。

ifconfig 命令的典型输出可能如下所示:

eth0: flags=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 1500

inet 192.168.0.2 netmask 255.255.255.0 broadcast 192.168.0.255

inet6 fe80::211:22ff:fe33:4455 prefixlen 64 scopeid 0x20<link>

ether 00:11:22:33:44:55 txqueuelen 1000 (Ethernet)

RX packets 1003654 bytes 1211663481 (1.1 GiB)

RX errors 0 dropped 0 overruns 0 frame 0

TX packets 534324 bytes 68560842 (65.3 MiB)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

这个输出包含以下一些信息:

- eth0:这表明该行是关于网络接口eth0的信息。

- flags:描述了接口的状态,例如UP表示接口处于活跃状态,BROADCAST表示接口支持广播,RUNNING表示接口已启动,MULTICAST表示接口支持多播。

- mtu:最大传输单元。最大的数据包可以通过这个网络接口发送,不需要进行分段。

- inet:此接口的IPv4地址。

- netmask:子网掩码。

- broadcast:广播地址。

- ether:硬件地址(MAC地 址)。

- RX packets / bytes:接收到的数据包数量和字节数。

- TX packets / bytes:发送的数据包数量和字节数。

- errors:接收和发送中出错的数据包数。

13.eth1 网卡的 inet 192.168.0.2时,路由规则转发举例

在这个例子中,假设你的机器有一个名为eth1的网络接口,其IPv4地址(inet)为192.168.0.2。下面是一个基本的路由规则转发的例子:

首先,通过命令route -n来查看你的路由表。它可能看起来像这样:

Kernel IP routing table

Destination Gateway Genmask Flags Metric Ref Use Iface

192.168.0.0 0.0.0.0 255.255.255.0 U 0 0 0 eth1

0.0.0.0 192.168.0.1 0.0.0.0 UG 0 0 0 eth1

在这种情况下:

对于目标地址在192.168.0.0/24(即192.168.0.1到192.168.0.254)的数据包,由于这个网络直接连接到

eth1接口(网关为0.0.0.0),因此数据包将直接通过eth1接口发送。对于目标地址不在192.168.0.0/24的数据包,它们将被发送到默认网关(在这个案例中是192.168.0.1),然后由默认网关进行进一步的转发。这个过程也是通过

eth1接口进行的。

由于这个默认的路由规则,任何发送到192.168.0.0/24以外的进出数据包都将被转发到默认网关。这样的规则允许你的机器与本地网络以外的其他网络进行通信。

14.网卡的网关网络gateway必须是跟网卡的inte在一个网段是吗?

是的,网关通常需要与网卡上配置的IP地址处于同一网络中。

网关是一个充当网络间接口的设备,它能将你的网络与其他网络连接起来,比如连接到互联网。当你的电脑或设备试图与本地网络之外的设备交互时,数据会发送到网关,随后网关将数据发送到正确的位置。

为了让这个过程正常工作,网关的IP地址必须处于与你的设备在同一网络内。这个网络是通过你的设备的IP地址以及子网掩码来定义的。如果网关地址位于其他网络中,那么你的设备将无法正确地将数据发送到网关,除非你的设备有其他的路由信息,定义了如何到达那个网关。

15.ip route get 地址 解释

ip route get 是一个在Linux系统中测试路由选择的命令,它模拟了内核在选择路由时的操作。其用法是 ip route get 目的地址,该命令返回用于到达指定目的地址的路由条目。

例如,如果你输入 ip route get 1.1.1.1,你可能会得到如下的输出:

1.1.1.1 via 192.168.1.1 dev eth0 src 192.168.1.100

cache

这个输出的含义是:

- 1.1.1.1:这是你想要达到的目的IP地址。

- via 192.168.1.1:路由到达1.1.1.1的数据包需要通过网关192.168.1.1。

- dev eth0:数据包会通过设备eth0发送。

- src 192.168.1.100:源地址(即你的设备的IP)为192.168.1.100。(最后封装的数据包源地址,即192.168.1.1封装为192.168.1.100,去请求目的地)

- cache:表示这条路由信息在路由缓存中有条目,因至该特定的目的地路由选择被加速。

在实际操作中,ip route get 常用于追踪和调试网络问题,特别是在复杂的网络环境和多网关场景下。

16.网卡与网关的关系

网卡负责数据包的发送和接收

网关负责中转

在计算机网络中,网卡和网关之间有非常重要的关系。

网卡(Network Interface Card)是连接计算机或其他设备与网络的硬件设备,它能够将你的设备与网络(如以太网、Wi-Fi网络等)连接在一起,使设备得以发送和接收数据。

网关(Gateway),可以被视为不同网络间的桥梁或者门户。它是一个网络设备,用于连接两个或多个不同的网络(这些网络可能使用不同的协议)并进行数据转发。例如,家庭路由器就是一个常见的网关,它连接了家庭局域网和互联网。

对于一个私人网络(比如家庭网络),通常会配置一个网关设备(比如路由器)来与外部网络(如互联网)进行通信。在这种情况下,网络中的每个设备(其网卡的IP地址和子网掩码决定了它在网络中的位置)都需要知道网关的地址,因为当它们需要访问局域网之外的资源时,数据需要被发送到网关,网关再将数据转发到正确的位置。

总的来说,网卡提供了计算机或其他设备与网络之间的物理连接,而网关则处理网络之间的数据交流。

17.网卡和网关结合路由表,举例职责

在计算机网络中,网卡、网关和路由表都有各自的职责并且它们之间紧密配合以实现数据的正确转发。以下是它们的职责和利用一个例子来说明如何联合工作。

网卡(Network Interface Card):提供与网络的物理连接。它负责在物理层面发送和接收数据。

网关(Gateway):作为一个网络与其他网络之间进行通信的节点。如果数据包的目标不在当前网络内,就会被发送到网关,在那里它会被 routed 到正确的网络。

路由表:指导数据包应该如何到达其目标。路由表中含有许多路由条目,每一个条目会指出如果数据包的目标符合某个特定的条件,应该将数据包发送到哪里。

举个例子,假设一台计算机在其网卡eth0上拥有IP地址192.168.1.2,网关设置为192.168.1.1。路由表可能会这样设置:

Destination Gateway Genmask Flags Metric Ref Use Iface

192.168.1.0 0.0.0.0 255.255.255.0 U 0 0 0 eth0

0.0.0.0 192.168.1.1 0.0.0.0 UG 0 0 0 eth0

在这种情况下,如果计算机要发送一个目标地址为192.168.1.3的数据包,根据路由表,它看到192.168.1.3属于目的网络192.168.1.0/24 (这是由子网掩码255.255.255.0决定的),所以它会直接通过网卡eth0将数据包发送到该网络,数据包会被直接传送到目标。

如果要发送一个目的地址为8.8.8.8的数据包,根据路由表,它不属于任何特定的已列出网络,所以它使用默认路由(0.0.0.0)。这条默认路由指示数据包应该被发送到网关192.168.1.1。计算机会通过网卡eth0将数据包发送到网关,然后由网关负责通过互联网将数据包路由到正确的地方。

这就是网卡、网关和路由表如何一起工作来确保数据正确路由的一个例子。

18.路由规则 最长匹配

在路由过程中,“最长匹配”规则是一种非常重要的原则,它是决定一个数据包应该通过哪条路由发送的关键因素。

当一个数据包需要被路由时,路由器会查看路由表中的所有路由。路由表中的每项路由都有一个“网络前缀”或“网络掩码”,这用来决定一个路由的网络范围。路由器会比较数据包的目标地址与路由表中路由的网络前缀是否匹配。

"最长匹配"规则就是在所有匹配的路由中,选择网络前缀最长(即网络掩码最具体)的路由,来决定数据包的转发方向。换句话说,如果一个目标IP地址同时匹配多个路由,那么会选择具有最长网络前缀的那条路由。

举个例子:

假设路由表如下:

Destination Gateway Genmask

192.168.0.0 0.0.0.0 255.255.0.0

192.168.1.0 0.0.0.0 255.255.255.0

0.0.0.0 192.168.1.1 0.0.0.0

如果有一个目标地址是192.168.1.33的数据包,获得正确的路由将会依赖于“最长匹配”规则。虽然此目标地址既匹配192.168.0.0/16路由,也匹配192.168.1.0/24路由,但是根据“最长匹配”规则,此数据包将会选择目的网络为192.168.1.0/24,因为该路由的网络前缀长度为24,而192.168.0.0/16的网络前缀长度为16。长度为24的前缀比16的更具体,所以会被选择。

19.安全组-TCP双向链接,安全组client和Server端只要有一方配置了出站或者入站规则就行吗?

理论上,入站和出站规则是单独应用在每个设备上的。也就是说,如果一个设备设置了出站规则允许向指定的地址或端口发送数据,而该地址或端口的设备入站规则也允许来自该设备的数据,那么数据就可以顺利发送。

然而,实际情况可能会更复杂一些。让我们来看一个例子。

假设有两个设备:设备A是客户端,设备B是服务器。设备A的出站规则允许它向设备B的某个端口(假设是80)发送数据,设备B的入站规则允许来自设备A的数据。

在这种情况下,设备A可以发起一个到设备B的TCP连接,因为它的出站数据满足了设备B的入站规则。

然而,当设备B尝试响应设备A的请求时,问题就来了。这是因为设备B的出站规则也会影响数据是否可以发送给设备A。设备A的入站规则也会影响设备B的回应是否会被接受。如果设备B没有相应的出站规则来允许数据发往设备A,或者设备A没有相应的入站规则来接收来自设备B的数据,那么设备B的回应就可能会被阻止。

因此,你需要确保在两个方向上的数据传输都符合相关设备的入站和出站规则。在大多数情况下,只配置一方可能并不够,你可能需要在客户端和服务器两端都配置正确的入站和出站规则。但这也取决于你的网络配置和需求。

20.安全组-若在两个方向上的数据传输,client端如何指定入站端口来接收Server的响应呐?

当客户端初始化一个到服务器的TCP连接时,客户端会选择一个本地端口用于建立这个连接并接收服务器的响应。这个本地端口通常被称为“源端口”,而服务器的端口被称为“目标端口”。

客户端使用的源端口通常是由操作系统随机分配的,它的值通常在1024到65535之间。当服务器向客户端发送响应时,它会发送到这个源端口。

对于入站规则,你不需要(实际上往往不能)预先知道源端口的确切值。相反,大多数情况下,你在配置防火墙规则或安全组规则时,会允许来自特定的目标端口(也就是服务器端口)的流量。比如,如果你知道你的应用程序将会从HTTP服务器(通常是端口80或443)获取数据,那么你就可以设置入站规则允许从这些端口过来的流量。

一些防火墙还具有"stateful"特性,这意味着它们可以理解并跟踪TCP连接的状态。对于这样的防火墙,当它看到一个出站的TCP SYN包(表示开始一个新的连接)时,它会自动允许这个连接的响应包通过,即使没有显式地设置入站规则来允许这个流量。

21.

版权归原作者 0914_h 所有, 如有侵权,请联系我们删除。