😋大家好,我是YAy_17,是一枚爱好网安的小白,正在自学ing。

本人水平有限,欢迎各位大佬指点,一起学习💗,一起进步⭐️。

⭐️此后如竟没有炬火,我便是唯一的光。⭐️

案件背景

2021年4月25日,上午8点左右,警方接到被害人金某报案,声称自己被敲诈数万元。经询问,昨日金某被嫌疑人诱导裸聊,下载了某“裸聊”软件,导致自己的通讯录和裸聊视频被嫌疑人获取,对其进行敲诈,最终金某不堪重负,选择了报警。警方从金某提供的本人手机中,定向采集到了该“裸聊”软件的安装包—zhibo.apk(检材一)。请对检材一进行分析,获取证据,并根据线索解锁更多检材,深入挖掘出更多与案件有关的信息。

第一部分:检材一

1、计算检材一apk的sha256值

SHA256:3fece1e93be4f422c8446b77b6863eb6a39f19d8fa71ff0250aac10f8bdde73a

(雷电APP取证分析得出)

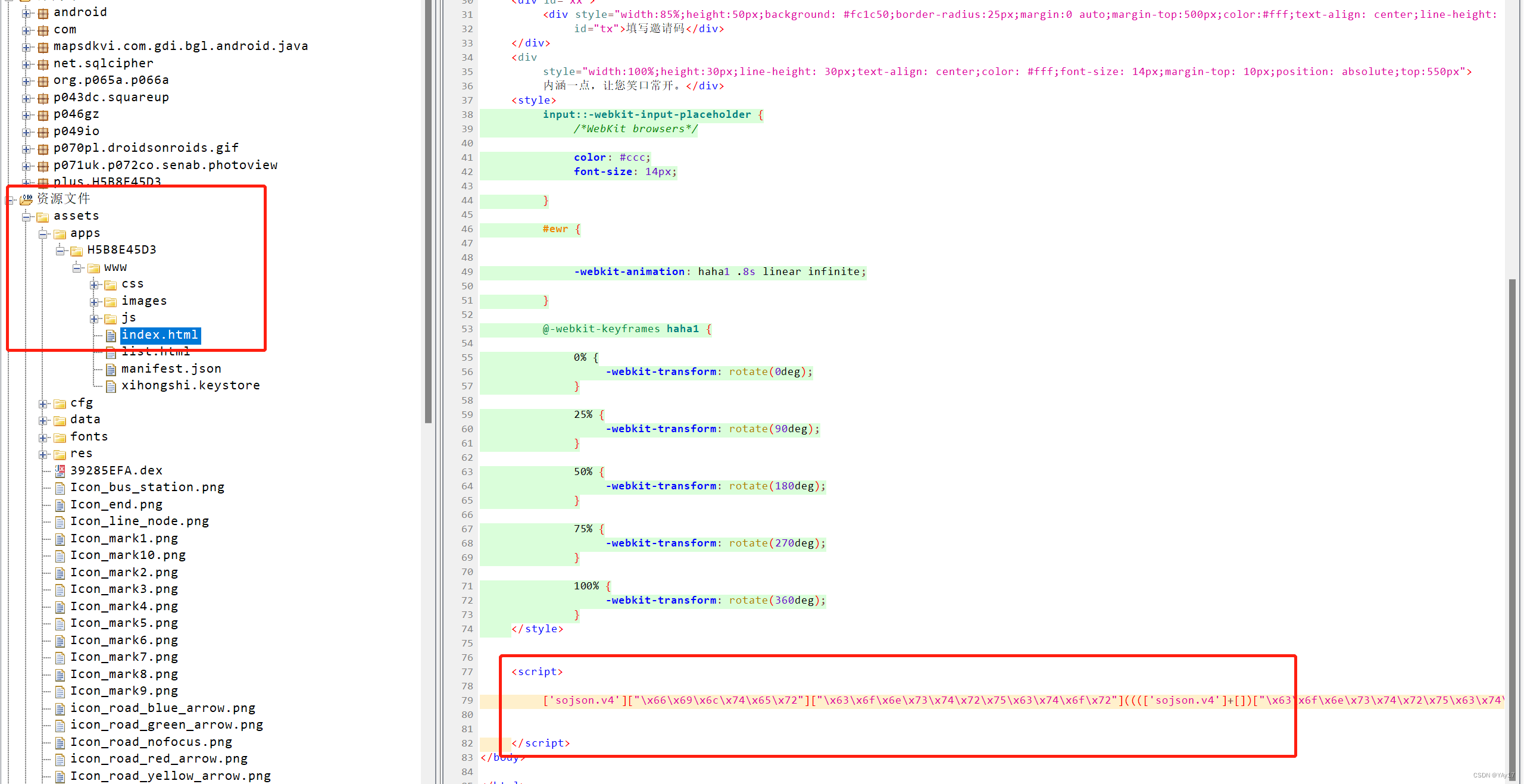

2、该apk的应用包名

plus.H5B8E45D3

3、该APK程序在封装服务商的应用唯一标识(APPID)为

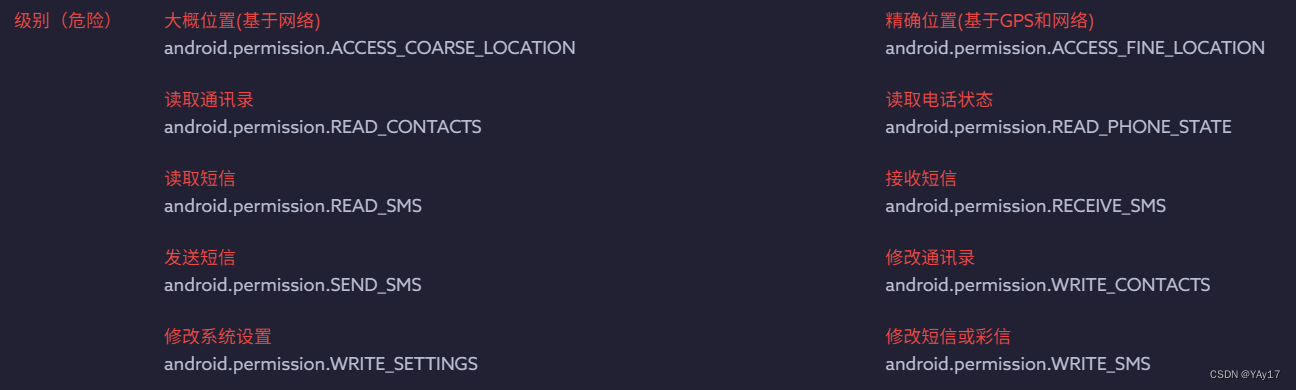

4、该APK具备下列哪些危险权限(多选题):

A.读取短信 B.读取通讯录 C.读取精确位置 D.修改通讯录 E.修改短信

(ABCDE)

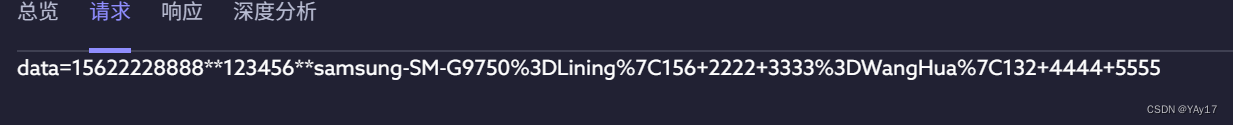

5、该APK发送回后台服务器的数据包含以下那些内容(多选):

A.手机通讯录 B.手机应用列表 C.手机号码 D.验证码 E.GPS定位信息

这个题目比较坑,我们使用模拟器,没看到该APK发送给后台服务器的数据中包含着GPS定位信息,如果是真是的手机,就会有对应的GPS定位信息了;

(这里我是用模拟器,在通讯录中自己添加了两个联系人,进行代理抓包测试)

发现了在请求的数据包中存在着手机号、验证码、以及手机的通讯录和手机的型号,没有看到GPS定位信息;

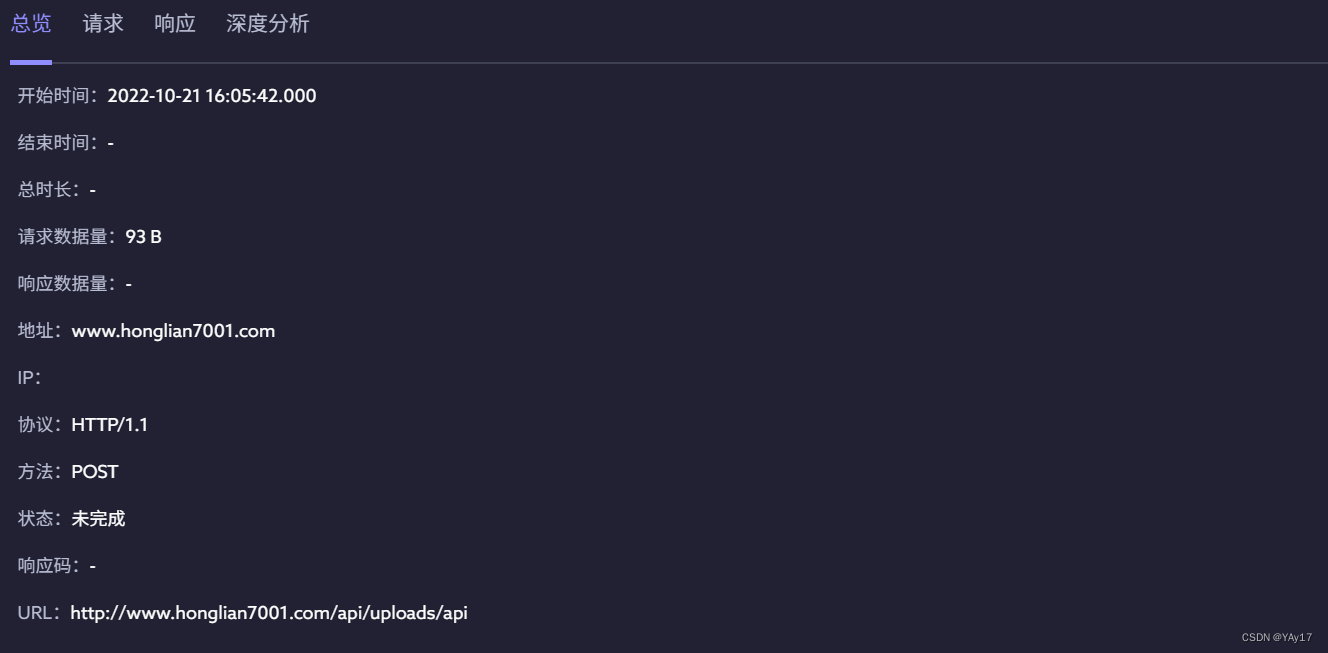

6、该APK程序回传通讯录时,使用的http请求方式为

抓包分析得到HTTP请求方式为POST;

7、该APK程序的回传地址域名为【标准格式:www.abc.com】

回传的地址域名为www.honglian7001.com

8、该APK程序代码中配置的变量apiserver的值为(后面不带/)

通过jadx反编译进行分析:

发现sojson.v4加密,找在线的网站进行解密:

发现了apiserver变量:http://www.honglian7001.com/api/uploads/

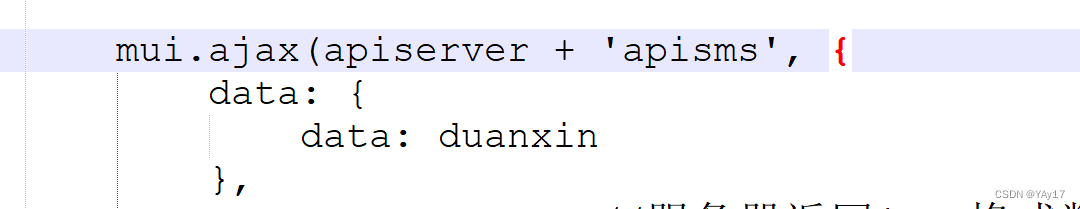

9、分析该APK,发现该程序还具备获取短信回传到后台的功能,短信上传服务器接口地址为【标准格式:www.abc.com/abc】

同样还是在解密出来的代码中进行分析:

http://www.honglian7001.com/api/uploads/apisms

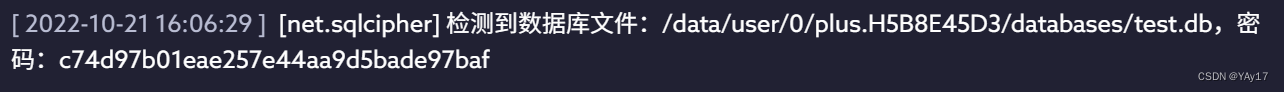

10、经分析,发现该APK在运行过程中会在手机中产生一个数据库文件,该文件的文件名为

这里使用雷电中的自带的Frida脚本即可:

文件名为:**test.db **

11、经分析,发现该APK在运行过程中会在手机中产生一个数据库文件,该数据库的初始密码为

密码为:c74d97b01eae257e44aa9d5bade97baf

第二部分:检材二

12、检材二的原始硬盘的SHA256值为

使用火眼取证分析系统:

E6873068B83AF9988D297C6916329CEC9D8BCB672C6A894D393E68764391C589

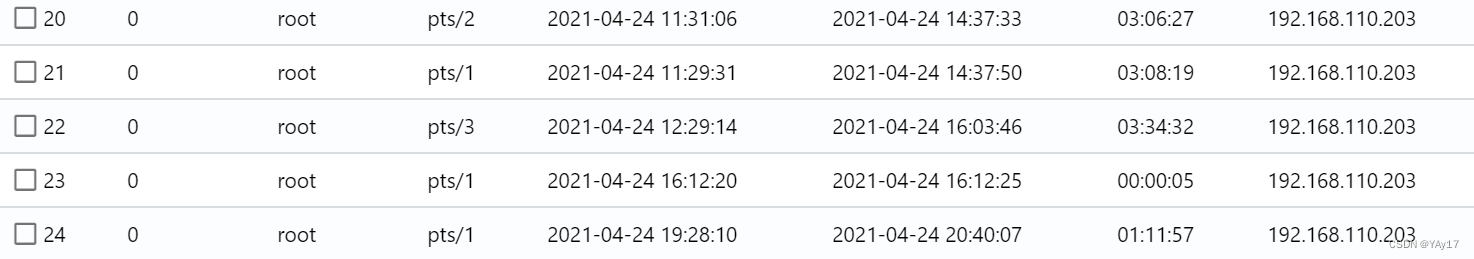

13、查询涉案于案发时间段内登陆服务器的IP地址为

案件的背景时间为:2021年4月25日,上午8点左右,受害人报案,前一天下载的APP,那么案发时间就是从2021年4月24日开始,通过火眼登录日志分析:当然也可以在仿真的系统中使用last命令查看登录的IP信息;

192.168.110.203

14、请对检材二进行分析,并回答该服务器在集群中承担的主要作用是()【格式:文件存储】

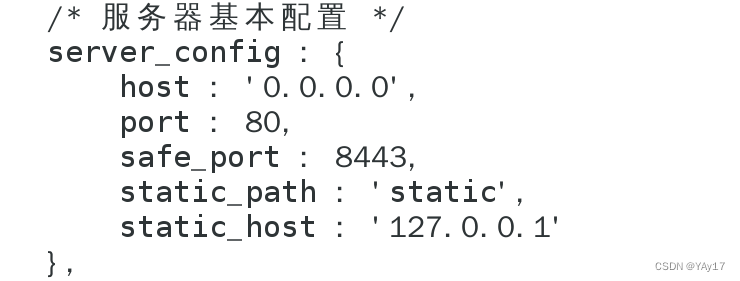

负载均衡(这个不太会做)

15、上一题中,提到的主要功能对应的服务监听的端口为:

80

cat opt/honglianjingsai/chronusNode/const.js

16、上一题中,提到的服务所使用的启动命今为:

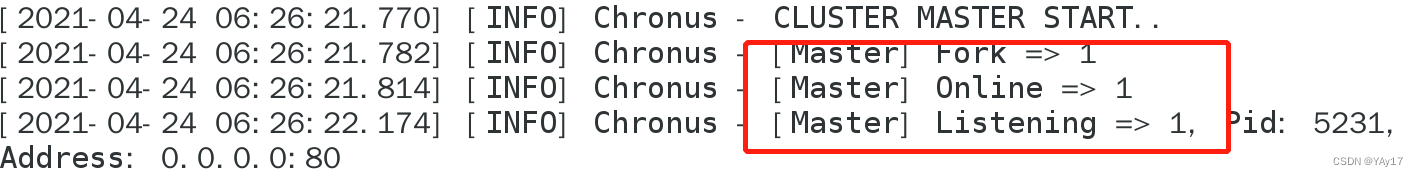

CLUSTER MASTER START

查看对应服务的整个日志文件:

cd opt/honglianjingsai/chronusNode/logs 这个目录下面存在着以时间命名的文件,由于案发的时间为2021-04-24,该目录下面仅有一个24号的日志文件,日志文件的第一条记录便是服务启动的命令;

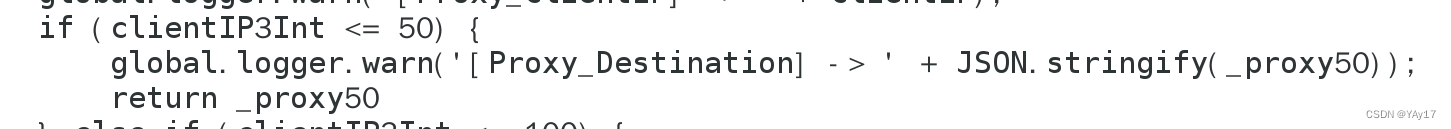

17、经分析,该服务对于请求来源IP的处理依据是()位进行判断【标准格式:9】

3

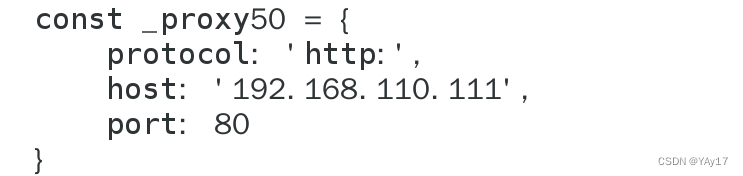

18、经分析,当判断条件小于50时,服务器会将请求转发到IP为()的服务器上【标准格式:111.111.111.111】

192.168.110.111 (cat opt/honglianjingsai/chronusNode/controller/ADProxy.js)

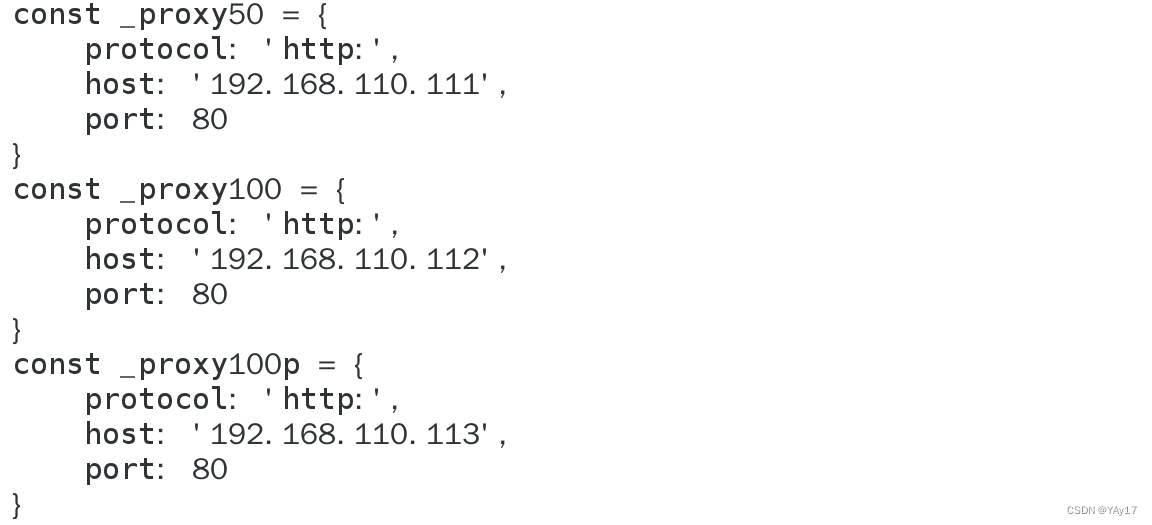

19、分析,该服务器转发的目标服务器共有台【标准格式:9】

3

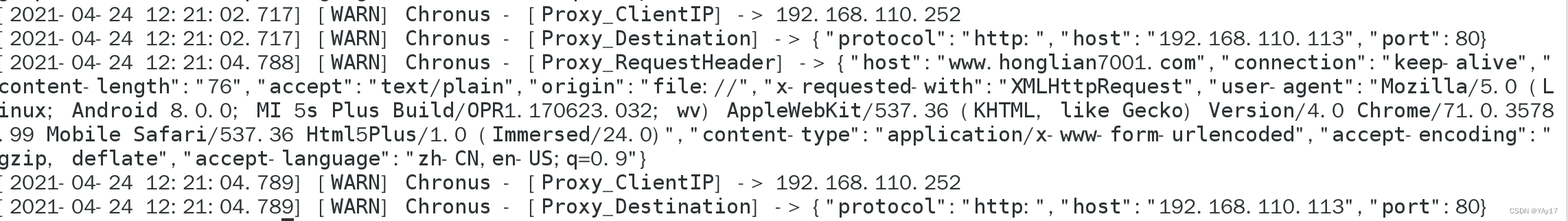

20、请分析,受害者通讯录被获取时,其设备IP地址为

192.168.110.252

查看日志文件,日志文件中找到的最后的IP地址为192.168.110.252,最后还有一个代理的目的地址为192.168.110.113:80

21、请分析,受害者通讯录被获取后,经由该服务器转发到了IP为()的服务器上

192.168.110.113

第三部分-检材三

22、检材三的原始硬盘的SHA256值为:

(这里出现了一个问题:我们通过21题将检材三实现了挂载,但是挂载之后出现了三个镜像文件,web1.E01、web2.E01、web3.E01;这里我都用了仿真去看了他们的IP地址,之后发现web3.E01才是“转发到的服务器”-也就是21题解出来的服务器)

那么它对应的SHA256:205C1120874CE0E24ABFB3BB1525ACF330E05111E4AD1D323F3DEE59265306BF

使用取证大师或者火眼取证计算web3.E01的SHA-256

23、请分析第21题中,所指的服务器的开机密码为:

honglian7001(使用火眼仿真系统进行仿真)

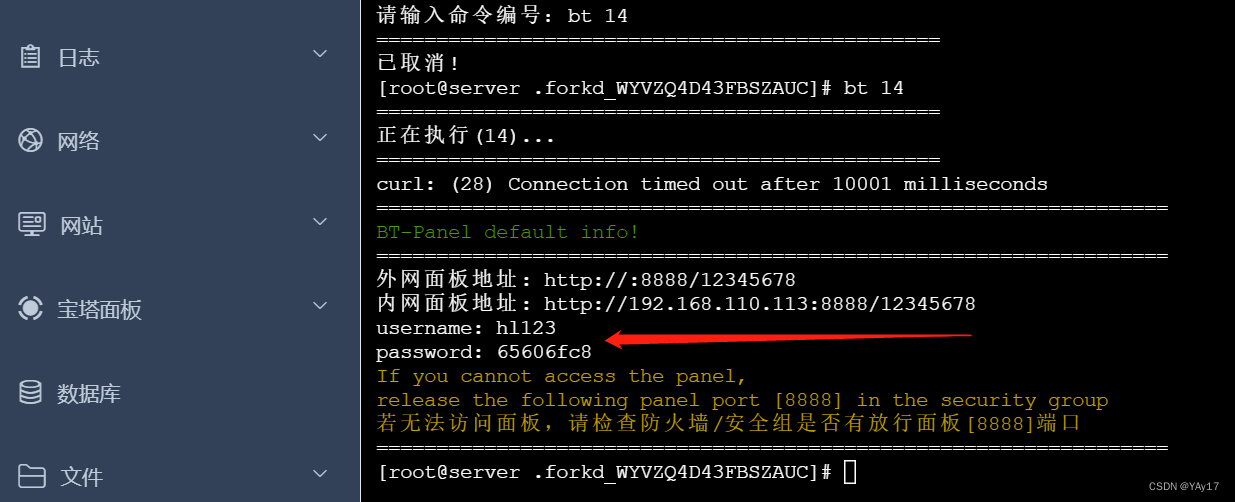

24、嫌疑人架设网站使用了宝塔面板,请问面板的登陆用户名为:

hl123

(提示存在着宝塔,使用网探勘验连接服务器,需要注意的是要改一下虚拟网络配置)

(上面的图片是我改好的,改好之后就可以使用网探勘验或者是Xshell去连接)

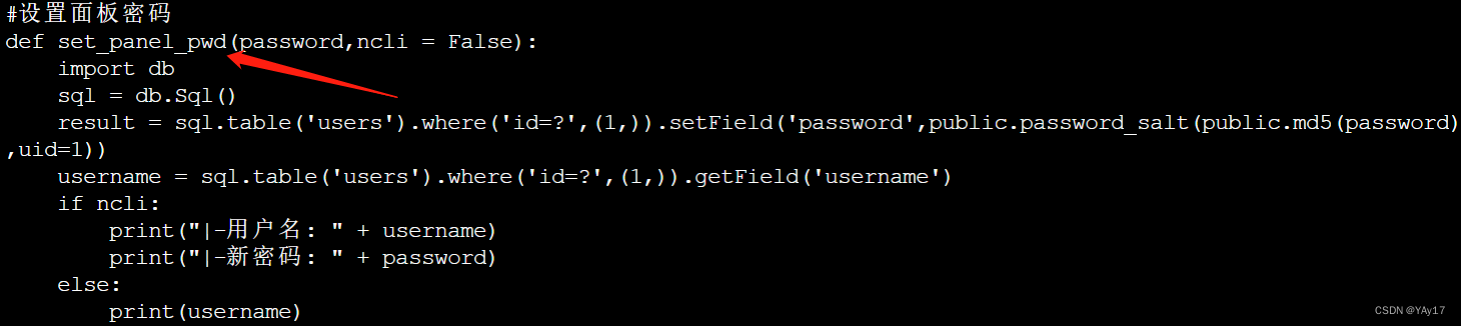

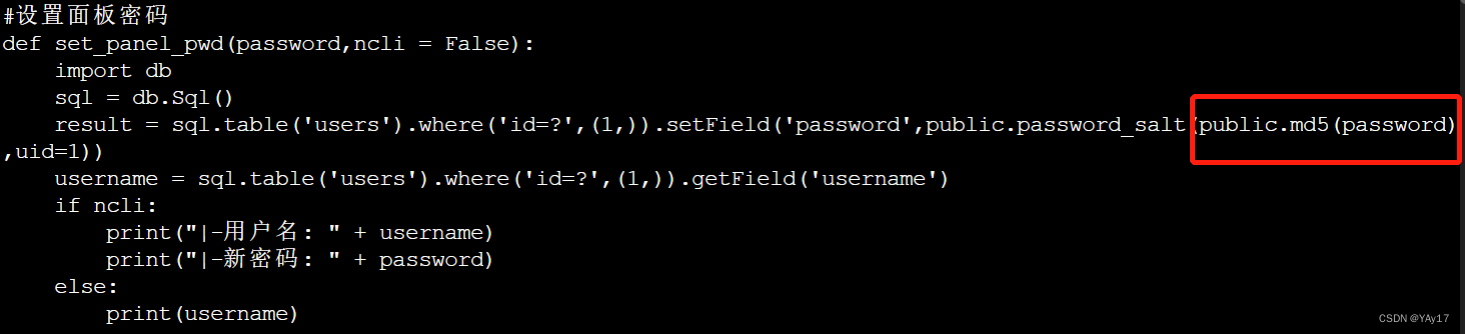

25、请分析用于重置宝塔面板密码的函数名为

set_panel_pwd()

由老版本宝塔重置密码命令可知:cd /www/server/panel cat tools.py

26、请分析宝塔面板登陆密码的加密方式所使用的哈希算法为

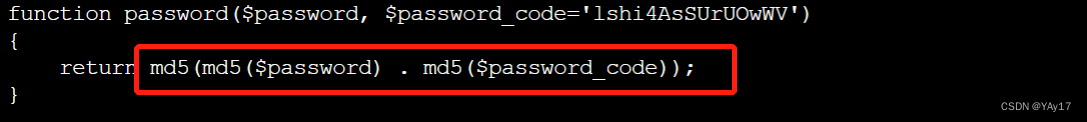

md5

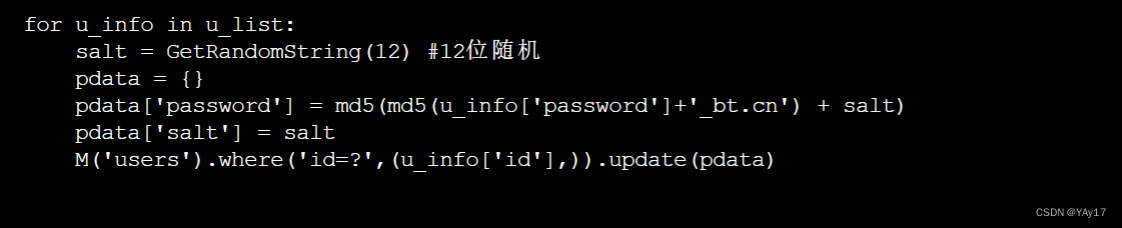

27、请分析宝塔面板对于其获认用户的密码一共执行了儿次上题中的哈希算法

3(一共三次,初始一次,后来又追加了两次)

(这里看的是server/panel/class/public.py)

28、请分析当前宝塔面板在加密过程中使用的salt值为【区分大小写】

v87ilhAVumZL

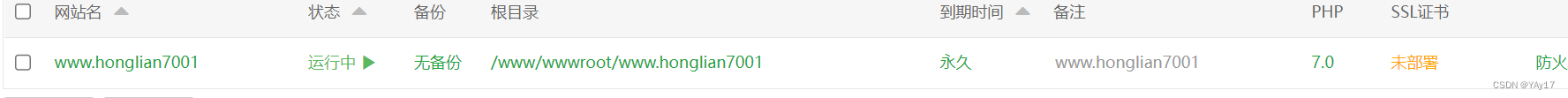

29、请分析该服务器,网站源代码所在的绝对路径为

/www/wwwroot/www.honglian7001.com

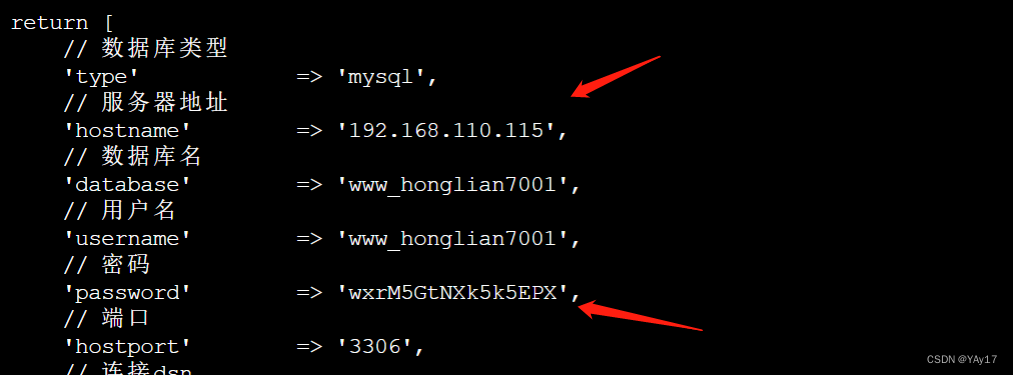

30、请分析,网站所使用的数据库位于IP为()的服务器上,请使用该IP解压检材5,并重构网站

192.168.110.115(/www/wwwroot/www.honglian7001.com/app/database.php)

31、请分析数据库的登陆密码为

wxrM5GtNXk5k5EPX

32、请尝试重构该网站,并指出,该网站的后台管理界面的入口为【标准格式:/web】

重构网站我不会做,大家可以参考这篇文章****https://blog.csdn.net/qq_51233573/article/details/122668215

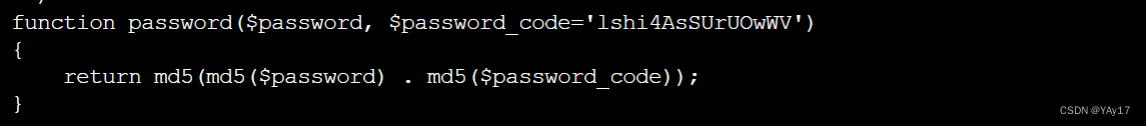

33、已该涉案网站代码中对登录用户的密码做了加密处理。请找出加密算法中的salt值【区分大小写】

(www/wwwroot/www.honglian7001.com/app/admin/common.php)

(www/wwwroot/www.honglian7001.com/app/admin/common.php)

lshi4AsSUrUOwWV

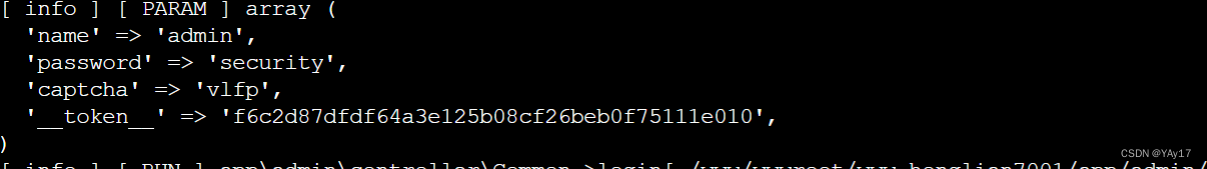

34、请分析该网站的管理员用户的密码为

security(www/wwwroot/www.honglian7001.com/runtime/log/202104/24.log)

35、在对后台账号的密码加密处理过程中,后台一共计算几次哈希值

3

36、请统计,后台中,一共有多少条设备记录

6002 (后面的这三个题目不太会了,可以参考上面的文章)

37、请通过后台确认,本案中受害者的手机号码为

186644099137

38、请分析,本案中受害者的通讯录一共有多少条记录

34

第四部分:

通过对检材二和三进行分析,警方通过IP落地,警方掌成功抓获犯罪嫌疑人,现将嫌疑人的PC机和手机进行了取证,分别制作了镜像,请使用第13题的答案对检材四进行解密,并回答下列问题

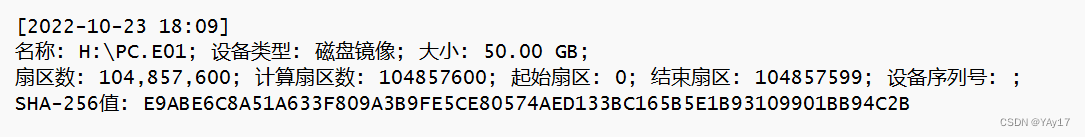

39、请计算检材四-PC的原始硬盘的SHA256值

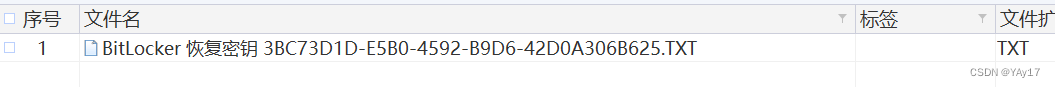

(使用取证大师分析检材四-PC的时候,发现了存在着BitLocker加密,我们先找一下BitLocker恢复密钥文件,实时搜索即可)

上面就是对应的恢复密钥的文件,我们可以将它导出,之后进行BitLocker解密。

上面就是对应的恢复密钥的文件,我们可以将它导出,之后进行BitLocker解密。

**E9ABE6C8A51A633F809A3B9FE5CE80574AED133BC165B5E1B93109901BB94C2B **

40、请分析,检材四-PC的Bitlocker加密分区的解密密钥为

511126-518936-161612-135234-698357-082929-144705-622578

41、请分析,检材四-PC的开机密码为

12306 (火眼仿真系统得出)

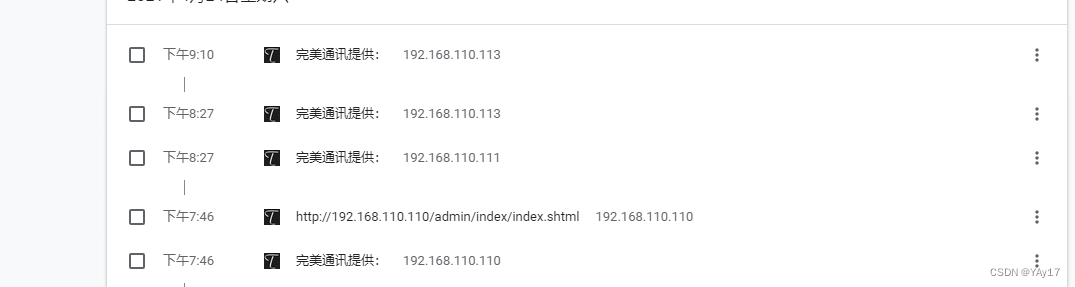

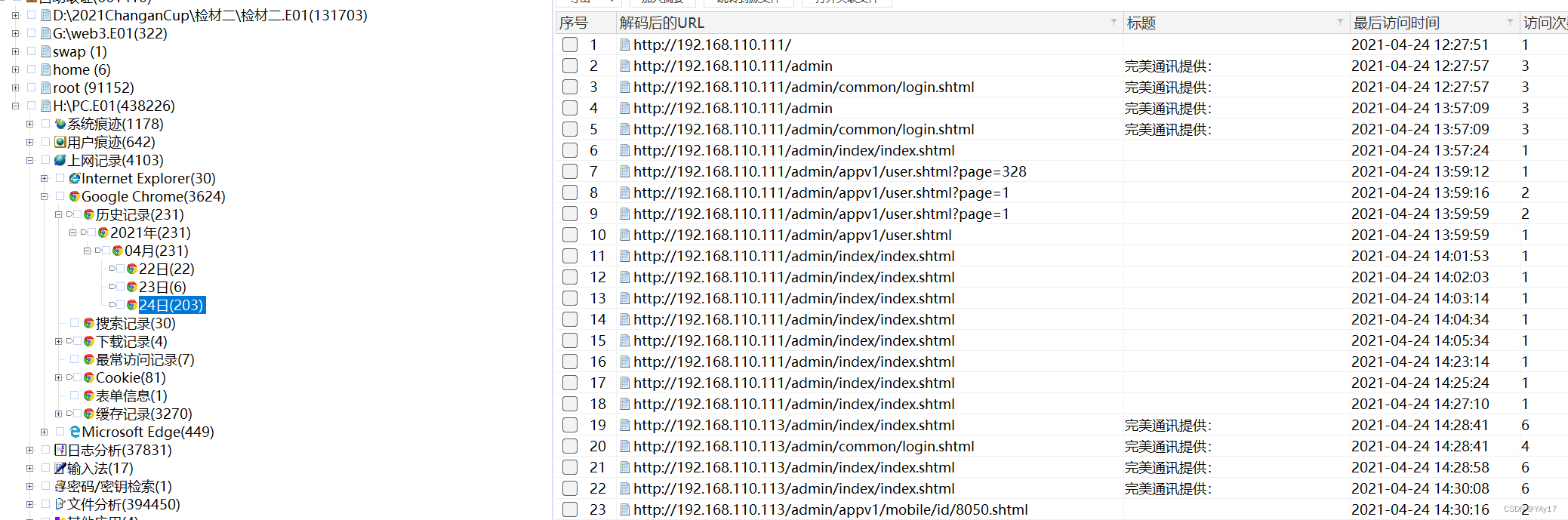

42、经分析发现,检材四-PC是嫌疑人用于管理服务器的设备,其主要通过哪个浏览器控制网站后台

Google Chrome

(这里我在做题的时候,由于上面没有找到网站的后台登陆地址在哪里,我通过仿真系统查看了他的浏览器的历史记录,同时结合取证大师的上网记录得出)

上图是仿真系统中的浏览器的历史记录;

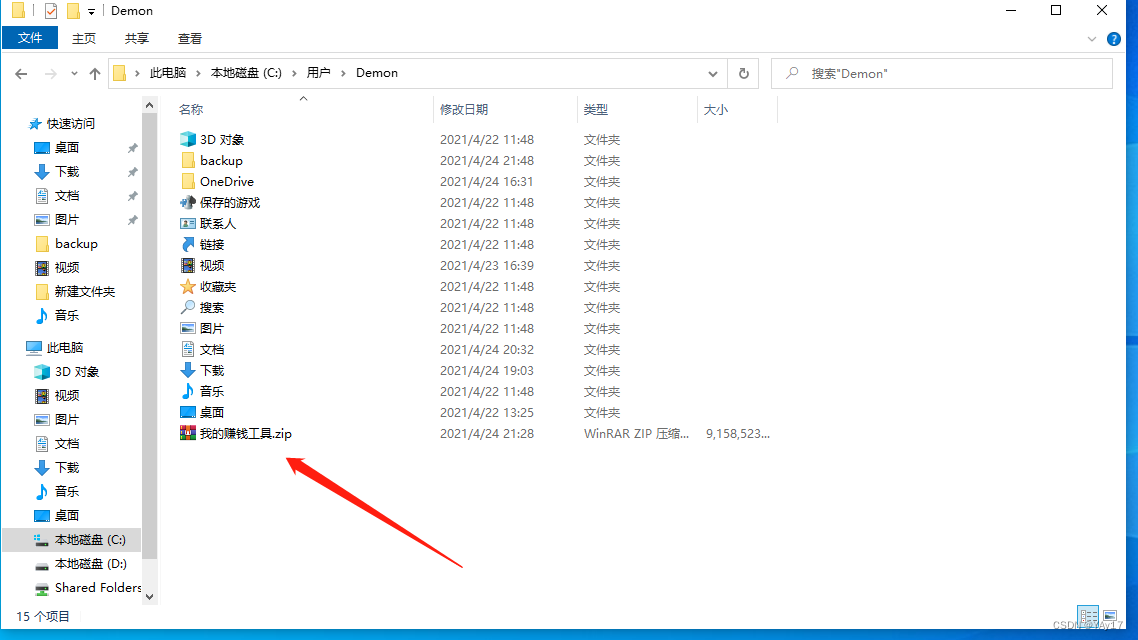

43、请计算PC检材中用户目录下的zip文件的sha256值

0DD2C00C8C6DBDEA123373F91A3234D2F07D958355F6CD7126E397E12E8ADBB3

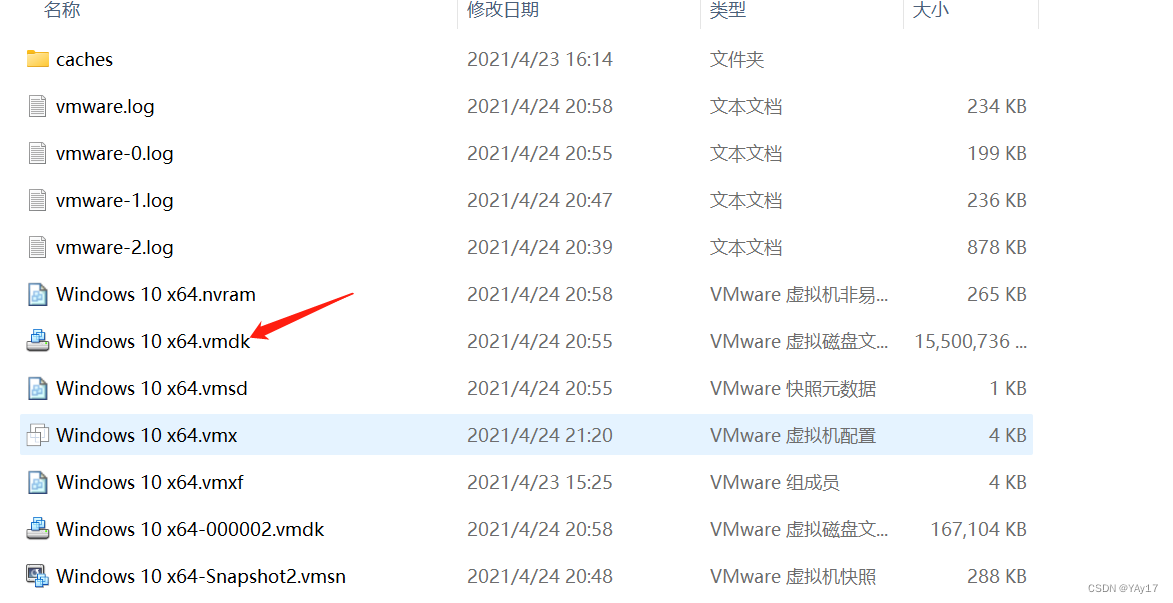

通过仿真系统,找到对应的文件之后,使用工具计算SHA-256(其实这个文件解压之后是镜像)

使用虚拟机开启这个,同时用取证大师计算SHA-256

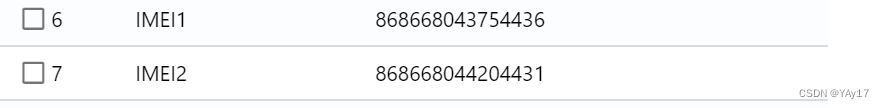

44、请分析检材四-phone,该手机的IMEI号为

IMEI1:868668043754436

IMEI2:868668044204431

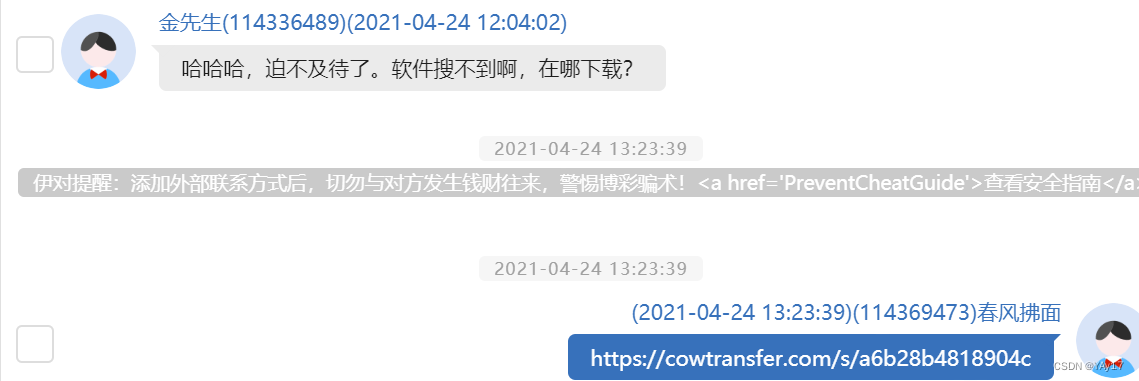

45、请分析检材四-phone,嫌疑人和本案受害者是通过什么软件开始接触的

伊对

46、请分析检材四-phone,受害者下载恶意APK安装包的地址为

https://cowtransfer.com/s/a6b28b4818904c(看上题,伊对APP中找与金先生的聊天记录)

47、请分析检材四-phone,受害者的微信内部ID号为

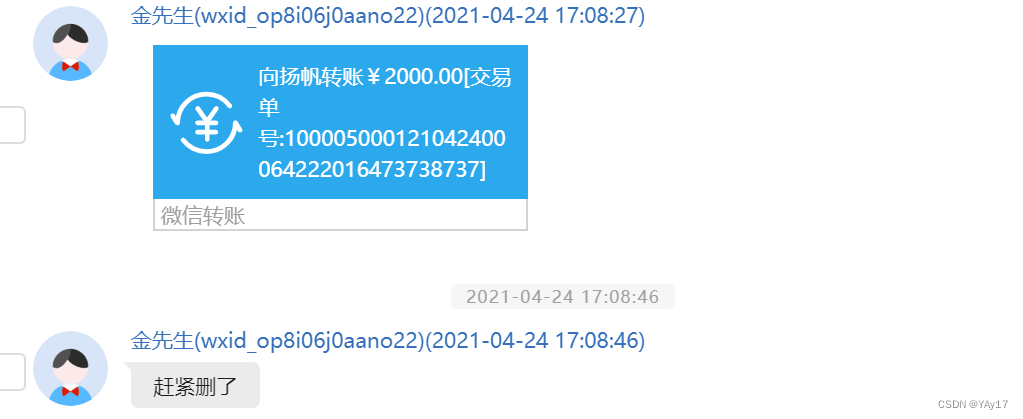

wxid_op8i06j0aano22

48、请分析检材四-phone,嫌疑人用于敲诈本案受害者的QQ账号为

1649840939

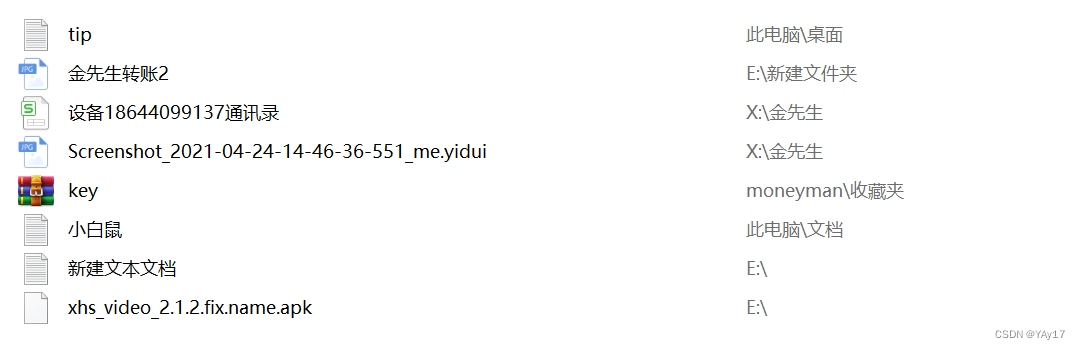

49、请综合分析,嫌疑人用于管理敲诈对象的容器文件的SHA256值为

当时做到这里我就不会了,因为当时给到的检材没有了,找了一个遍... 其实是上面的我的赚钱工具,解压之后出现了镜像。(上面已经说到了)但是我的SHA-256的值好像没做到。

7850a0bf3ed9e3b9a9d216ba06b583cfa6949b832e6319422191f8d2ab7aa789

50、请综合分析嫌疑人检材,另外一受害者“郭先生”的手机号码为

15266668888(通过仿真,进入了“我的赚钱工具”的系统,查看“我的电脑”->“快速访问”,找到了小白鼠以及key这两个文件)

将上面的两个文件导出来,发现key这个文件是存在着密码的,但是我尝试了开机密码等,依然没解出来,之后才知道了小白鼠是一个容器文件,需要进行挂载,需要密码,这里是通过密钥文件加密的,然而这个密钥文件就是key这个文件。之后使用key文件进行密钥文件解密将小白鼠挂载即可。

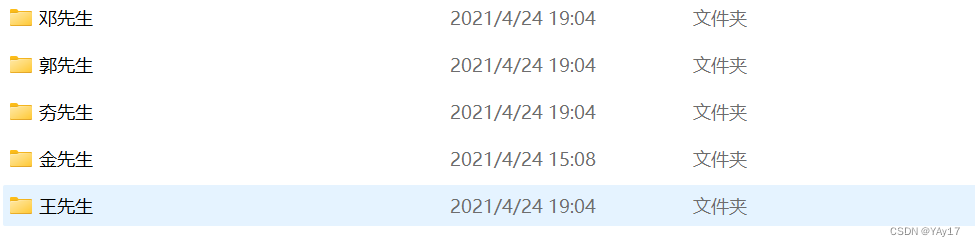

51、通过嫌疑人检材,其中记录了几位受害者的信息

5

这是上面的小白鼠文件通过挂载之后的内容,存在着五个受害人。那么上面的题目的答案也就出来了,打开郭先生这个文件夹,就可以看见手机号啦。

52、请使用第11题的密码解压“金先生转账.zip”文件,并对压缩包中的文件计算SHA256值

cd62a83690a53e5b441838bc55ab83be92ff5ed26ec646d43911f119c15df510

53、请综合分析,受害者一共被嫌疑人敲诈了多少钱(转账截图被隐藏在多个地方)

5600(答案是6600,我这里还没有长安杯的复盘,之后我回去看一下,把文章继续完善)

先说一下我的5600是怎么来的:

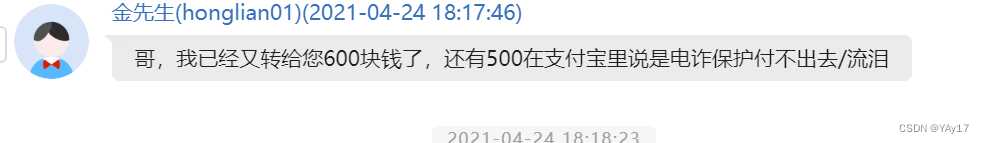

这里支付宝也存在对应的转账记录。600

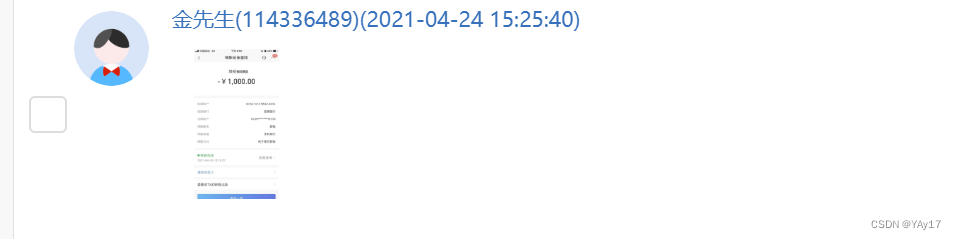

这里存在1000(伊对app里面)

微信存在着2000的转账。

还有一个2000在“金先生转账压缩包”里面,总共5600

还有部分的题目没解出来,这里只是自己记录一下整个做题的流程,总结一下;有写的不对的地方,还望大家多多包涵,后续我回看一下长安杯的复盘,争取把不熟悉、不会做的题目做出来。

版权归原作者 YAy17 所有, 如有侵权,请联系我们删除。