简介

ModSecurity是一个开源的、跨平台的Web应用防火墙(WAF),被称为WAF界的“瑞士军刀”。它可以通过检查Web服务接收到的数据,以及发送出去的数据来对网站进行安全防护。

功能介绍

SQL Injection (SQLi):阻止SQL注入

Cross Site Scripting (XSS):阻止跨站脚本攻击

Local File Inclusion (LFI):阻止利用本地文件包含漏洞进行攻击

Remote File Inclusione(RFI):阻止利用远程文件包含漏洞进行攻击

Remote Code Execution (RCE):阻止利用远程命令执行漏洞进行攻击

PHP Code Injectiod:阻止PHP代码注入

HTTP Protocol Violations:阻止违反HTTP协议的恶意访问

HTTPoxy:阻止利用远程代理感染漏洞进行攻击

Sshllshock:阻止利用Shellshock漏洞进行攻击

Session Fixation:阻止利用Session会话ID不变的漏洞进行攻击

Scanner Detection:阻止黑客扫描网站

Metadata/Error Leakages:阻止源代码/错误信息泄露

Project Honey Pot Blacklist:蜜罐项目黑名单

GeoIP Country Blocking:根据判断IP地址归属地来进行IP阻断

相关链接:http://www.modsecurity.cn/(Modsecurty中文社区)

安装配置WAF

- VMware安装CentOS7;

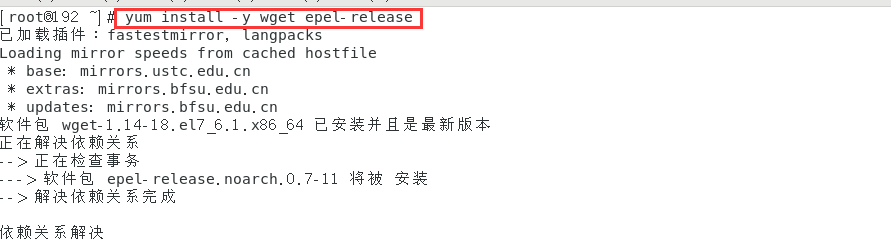

- 安装ModSecurty;打开终端安装相关工具;

yum install -y wget epel-release

yum install -y httpd httpd-devel pcre pcre-devel libxml2-devel gcc lua-devel yajl-devel ssdeep-devel curl-devel

- 编译ModSecurty;

在http://www.modsecurity.cn/下载Linux版本的压缩包,下载完成后拖放到CentOS7中的usr/local文件夹中。

- 打开终端进入 usr/local中,解压压缩包。

cd /usr/local

tar -zxvf modsecurity-2.9.3.tar.gz

- 编译。

./configure --enable-standalone-module --disable-mlogc

make

- 安装Nignx;

cd /usr/local

wget http://nginx.org/download/nginx-1.16.1.tar.gz

tar -xvzf nginx-1.16.1.tar.gz

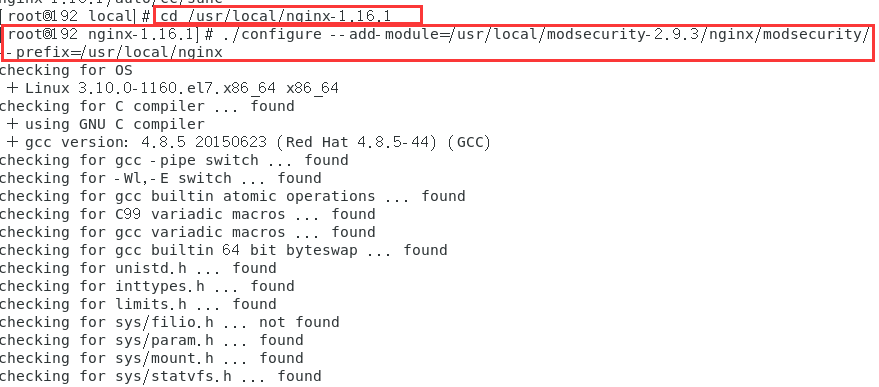

cd /usr/local/nginx-1.16.1

./configure --add-module=/usr/local/modsecurity-2.9.3/nginx/modsecurity/ --prefix=/usr/local/nginx

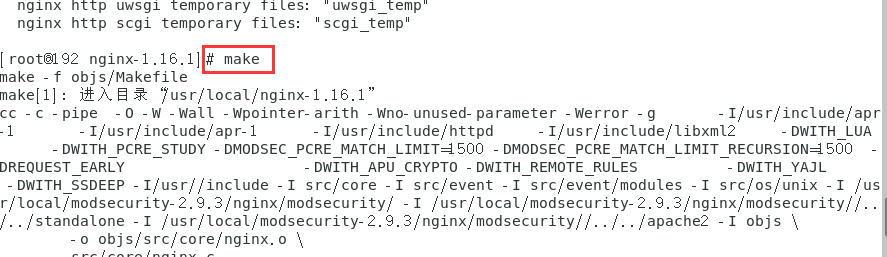

make

make install

前期安装准备工作已就绪!

测试WAF效果

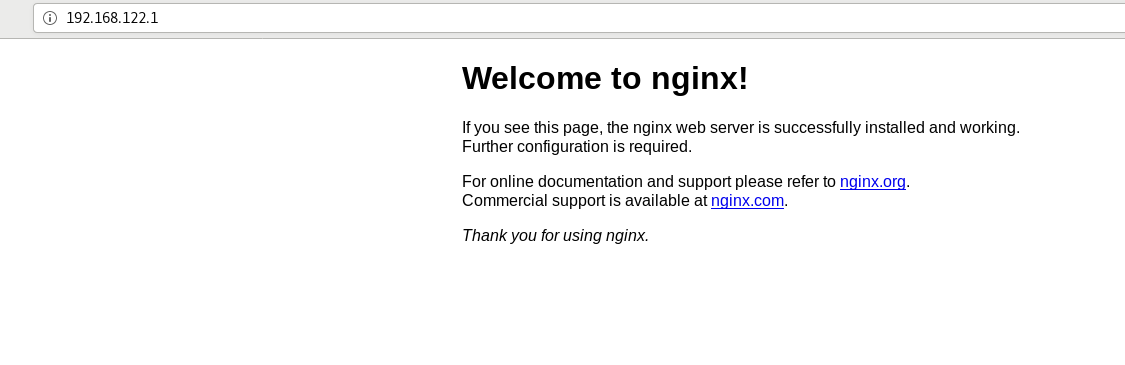

- 启动Nginx并访问Nginx页面;

/usr/local/nginx/sbin/nginx

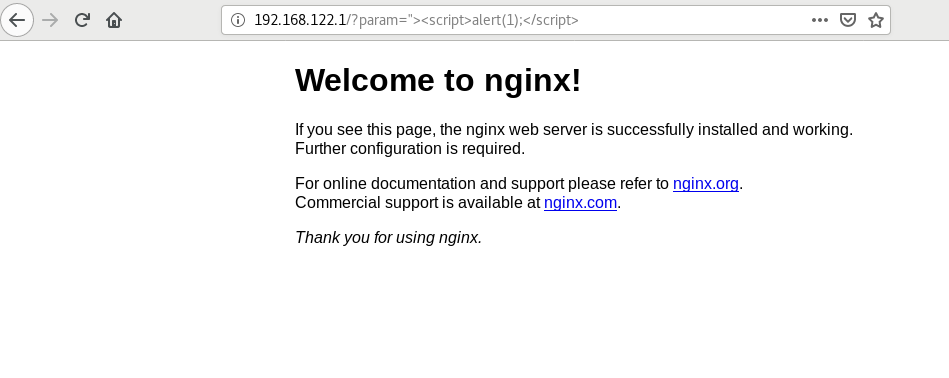

模拟攻击,测试未启动ModSecurity时的访问效果,访问URL为:http://服务器IP/?param=%22%3E%3Cscript%3Ealert(1);%3C/script%3E

效果如下:

可以看到,即使输入alert敏感语句,我们依旧可以访问当前的页面,下面测试下开启waf后的效果。

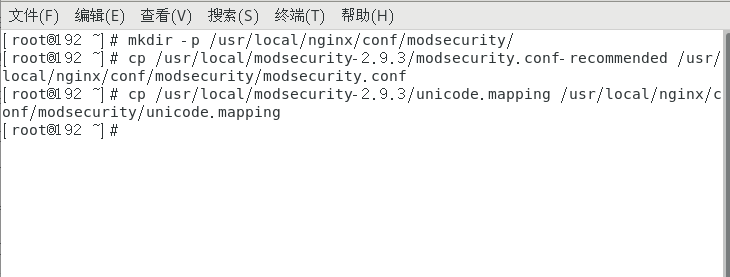

- 创建用于存在配置文件的文件夹,并复制相关配置文件到目录中;

mkdir -p /usr/local/nginx/conf/modsecurity/

cp /usr/local/modsecurity-2.9.3/modsecurity.conf-recommended /usr/local/nginx/conf/modsecurity/modsecurity.conf

cp /usr/local/modsecurity-2.9.3/unicode.mapping /usr/local/nginx/conf/modsecurity/unicode.mapping

- 下载规则文件包;

http://www.modsecurity.cn/download/corerule/owasp-modsecurity-crs-3.3-dev.zip

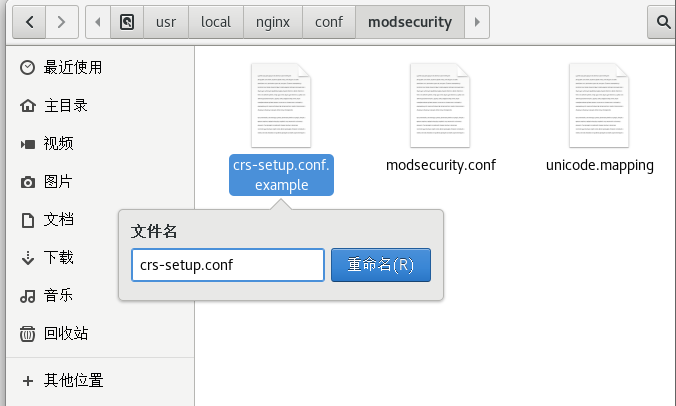

- 解压后复制crs-setup.conf.example到/usr/local/nginx/conf/modsecurity/下并重命名为crs-setup.conf;

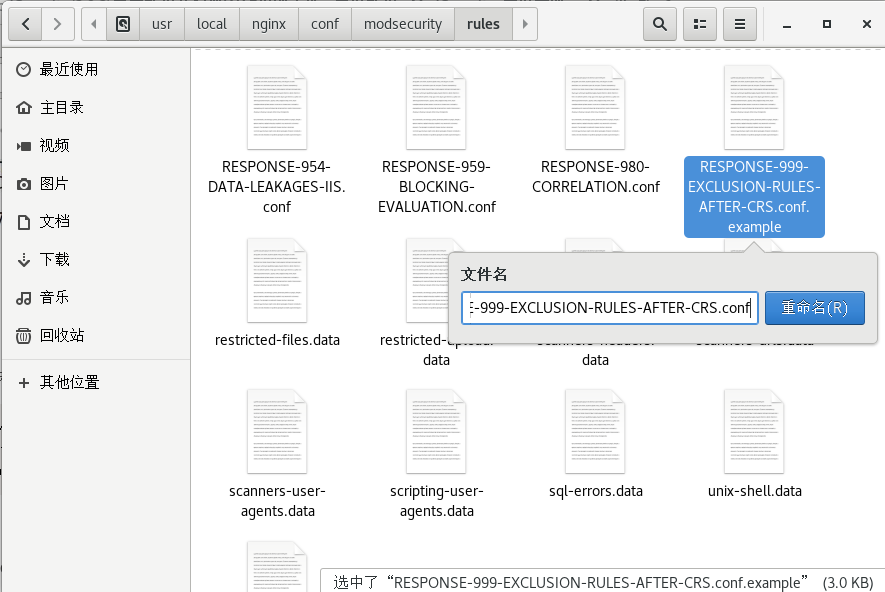

- 复制rules文件夹到/usr/local/nginx/conf/modsecurity/下,同时修改REQUEST-900-EXCLUSION-RULES-BEFORE-CRS.conf.example与RESPONSE-999-EXCLUSION-RULES-AFTER-CRS.conf.example两个文件的文件名,将".example"删除,可将自己写的规则放置于此两个文件中;

- 编辑nginx.conf,在http或server节点中添加以下内容(在http节点添加表示全局配置,在server节点添加表示为指定网站配置):

ModSecurityEnabled on;

ModSecurityConfig modsecurity/modsecurity.conf;

- 编辑modsecurity.conf

SecRuleEngine DetectionOnly改为SecRuleEngine On

同时在文件末尾添加以下内容:

Include crs-setup.conf

Include rules/*.conf

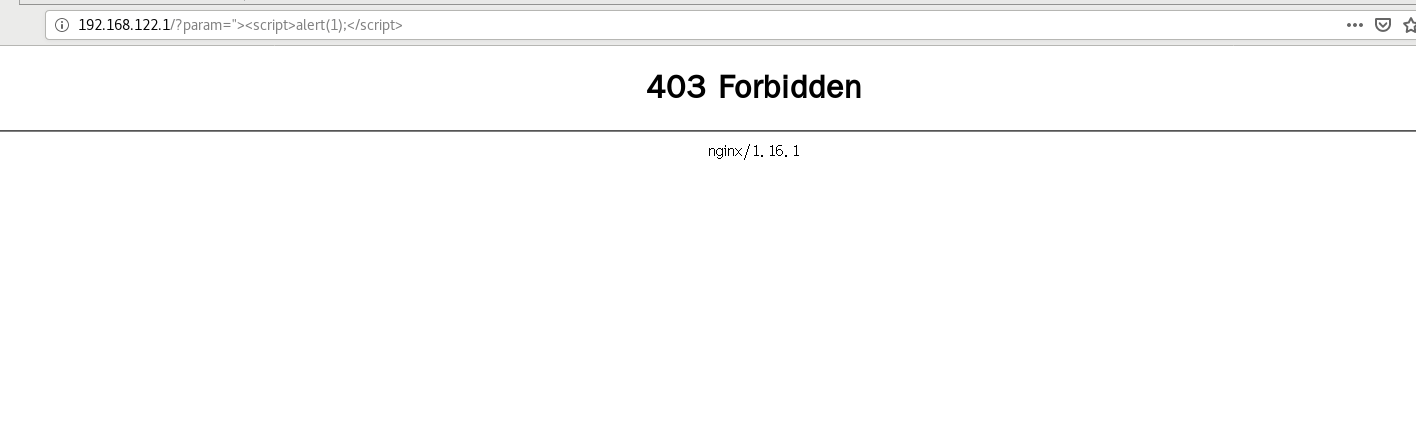

- 重新加载Nginx测试效果;

/usr/local/nginx/sbin/nginx -s reload

- 正常访问页面。

- 输入恶意命令查看效果;

成功进行拦截! 更多使用方法可访问官网查看!

成功进行拦截! 更多使用方法可访问官网查看!

版权归原作者 曲折上升 所有, 如有侵权,请联系我们删除。