一、什么是防火墙

防火墙是一种隔离(非授权用户在区域间)并过滤(对受保护网络有害流量或数据包)的设备

防御对象:

授权用户

非授权用户

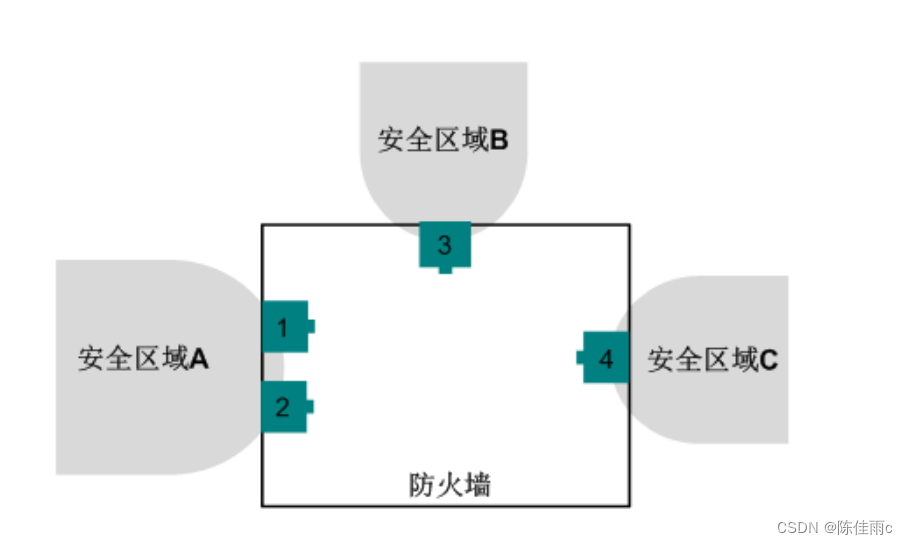

**防火墙的区域: **

区域的划分,根据安全等级来划分

二、防火墙的进化史

1.包过滤防火墙----访问控制列表技术---三层技术.

包过滤防火墙可以理解为就是ACL访问控制列表技术;他主要就是在检测的时候根据五元组【IP地址、源端口、目的IP地址、目的端口和传输层协议】来进行的。

*优点:简单、***速度快 **

**缺点:检查的颗粒度粗 **

2.代理防火墙----中间人技术---应用层

降低包过滤颗粒度的一种做法,区域之间通信使用固定设备

优缺点:

代理技术只能针对特定的应用来实现,应用间不能通用。

技术复杂,速度慢

能防御应用层威胁,内容威胁

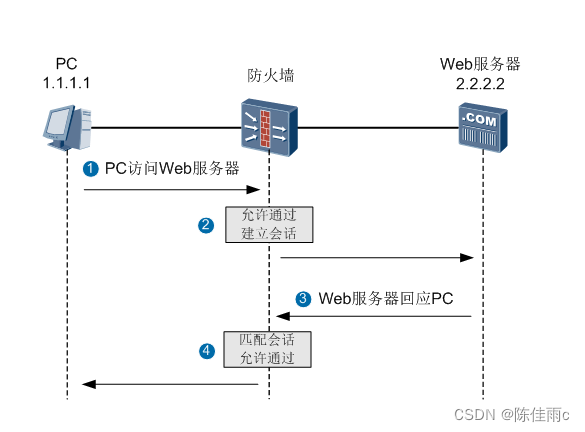

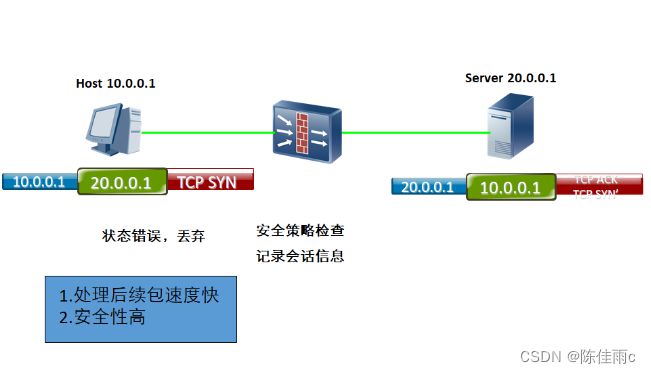

3.状态防火墙---会话追踪技术---三层、四层

在包过滤(ACL表)的基础上增加一个会话表,数据包需要查看会话表来实现匹配。

会话表可以用hash来处理形成定长值,使用CAM芯片处理,达到交换机的处理速度

优点:

首包机制

细颗粒度

速度快

4.UTM---深度包检查技术----应用层

**把应用网关和IPS等设备在状态防火墙的基础上进行整合和统一。 **

把原来分散的设备进行统一管理,有利于节约资金和学习成本

统一有利于各设备之间协作。

设备负荷较大并且检查也是逐个功能模块来进行的,貌合神离,速度慢。

5.下一代防火墙

2008年Palo Alto Networks 公司发布了下一代防火墙(Next-Generation Firewall),解决了多个功能 同时运行时性能下降的问题。同时,下一代防火墙还可以基于用户、应用和内容来进行管控。2009年 Gartner(一家IT咨询公司) 对下一代防火墙进行了定义,明确下一代防火墙应具备的功能特性。

Gartner把NGFW看做不同信任级别的网络之间的一个线速(wire-speed)实时防护设备,能够对流量执行深度检测,并阻断攻击。Gartner认为,NGFW必须具备以下能力:

**1. ****传统防火墙的功能 **

NGFW是新环境下传统防火墙的替代产品,必须前向兼容传统防火墙的基本功能,包括包过滤、协议状 态检测、NAT、VPN等。

**2. IPS **与防火墙的深度集成

NGFW要支持IPS功能,且实现与防火墙功能的深度融合,实现1+1>2的效果。Gartner特别强调IPS与防 火墙的“集成”而不仅仅是“联动”。例如,防火墙应根据IPS检测到的恶意流量自动更新下发安全策略,而不需要管理员的介入。换言之,集成IPS的防火墙将更加智能。Gartner发现,NGFW产品和独立IPS产品的市场正在融合,尤其是在企业边界的部署场景下,NGFW正在吸收独立IPS产品的市场。

**3. ****应用感知与全栈可视化 **

具备应用感知能力,并能够基于应用实施精细化的安全管控策略和层次化的带宽管理手段,是NGFW引 进的最重要的能力。传统的状态检测防火墙工作在二到四层,不会对报文的载荷进行检查。NGFW能对七层检测,可以清楚地呈现网络中的具体业务,并实行管控。

**4. ****利用防火墙以外的信息,增强管控能力 **

防火墙能够利用其他IT系统提供的用户信息、位置信息、漏洞和网络资源信息等,帮助改进和优化安全 策略。例如,通过集成用户认证系统,实现基于用户的安全策略,以应对移动办公场景下,IP地址变化 带来的管控难题

三、ensp防火墙练习

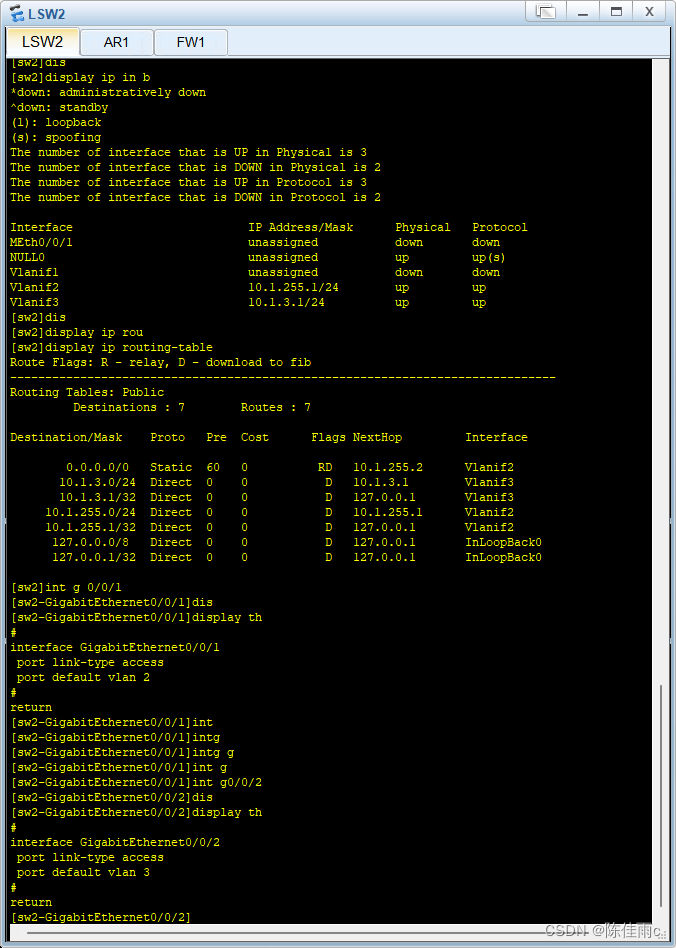

三层交换机练习

添加安全策略(默认全部拒绝)

测试

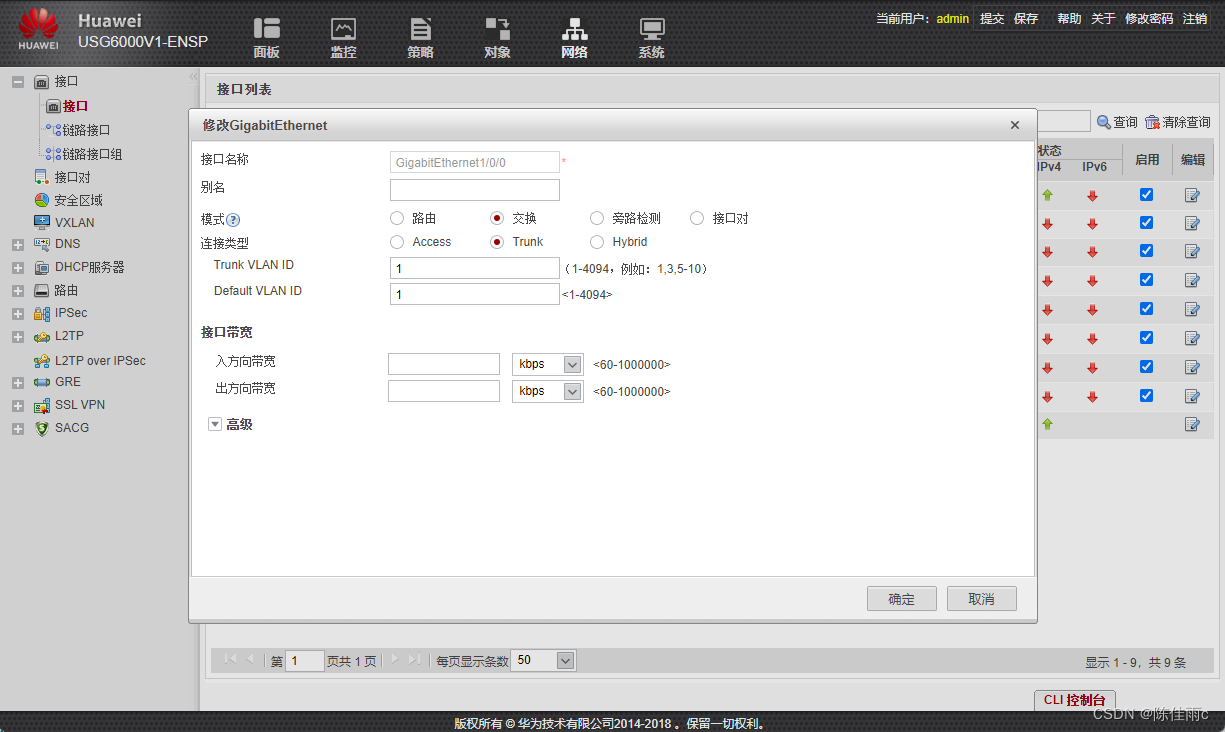

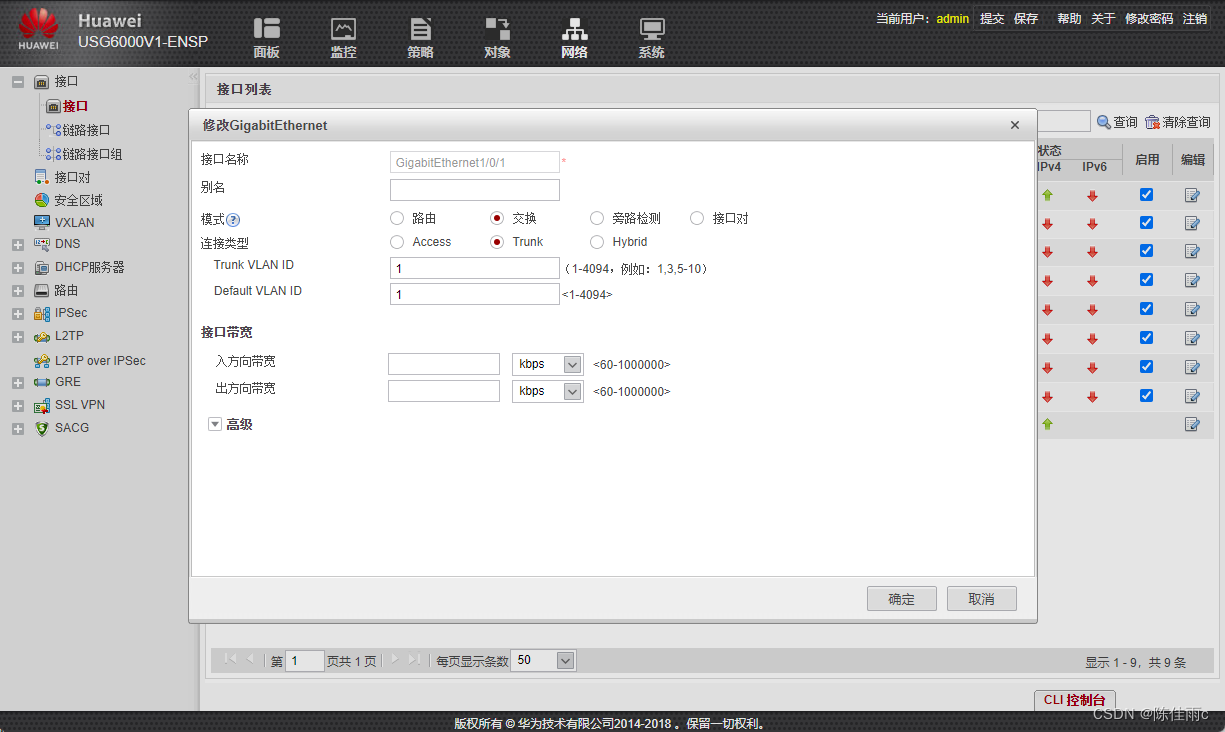

二层交换机练习

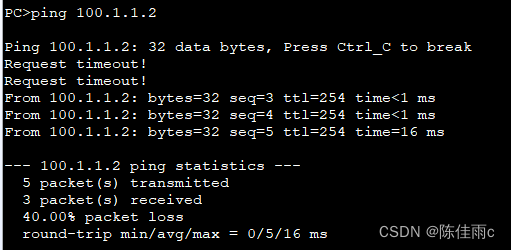

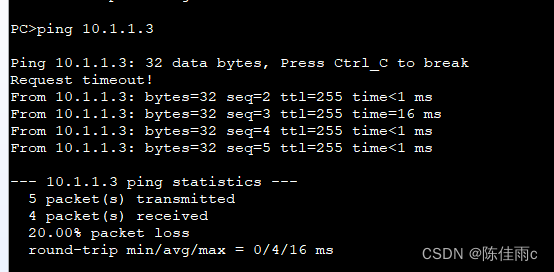

测试

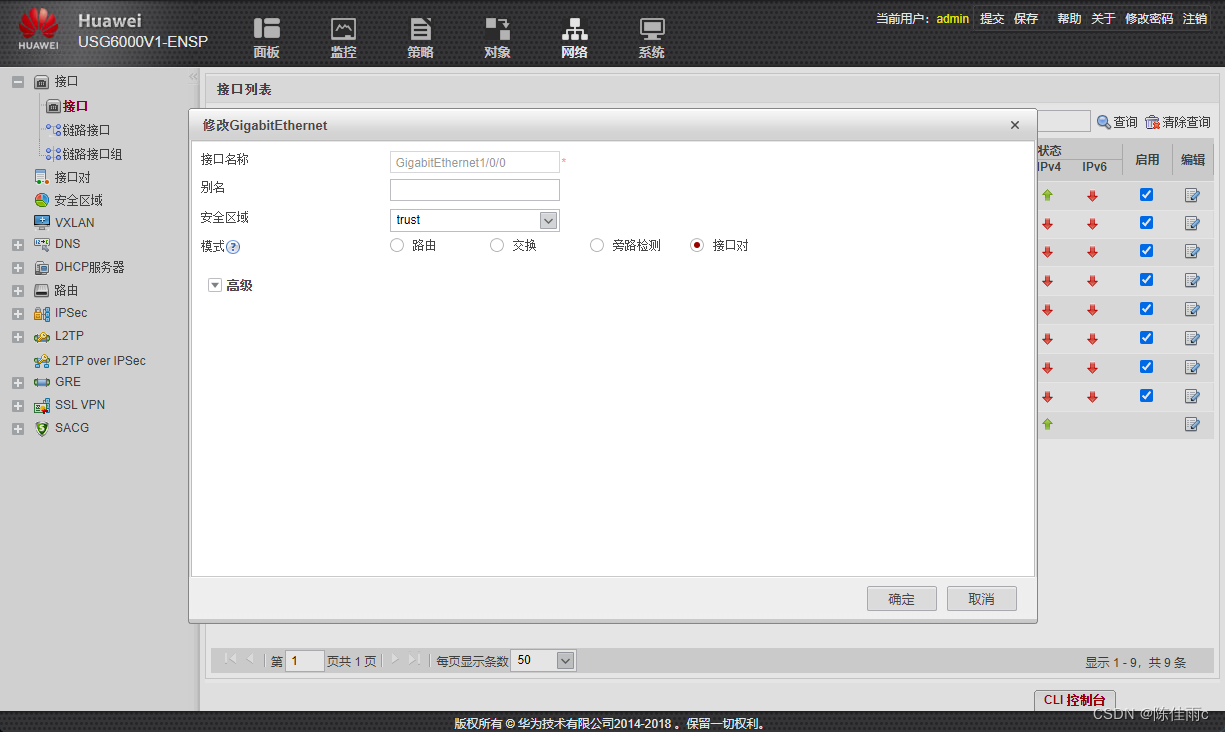

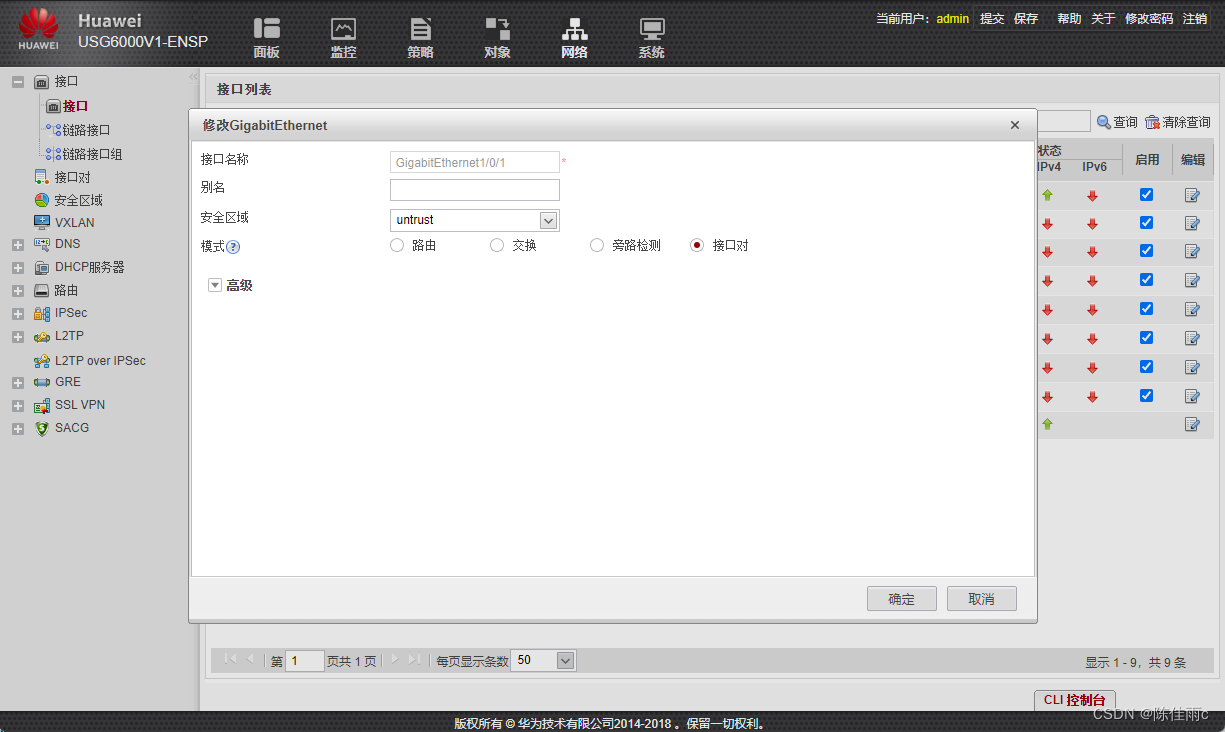

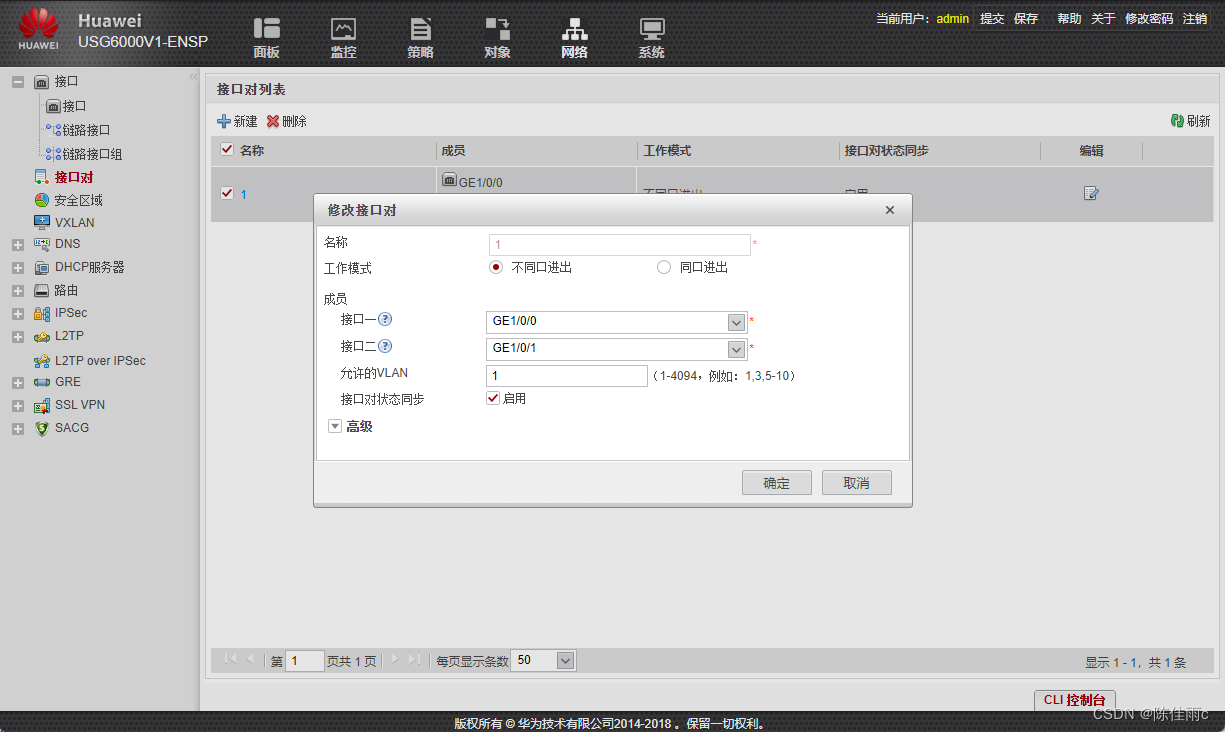

接口对练习

添加接口对

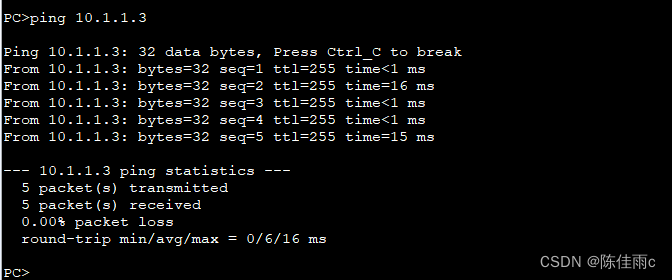

测试

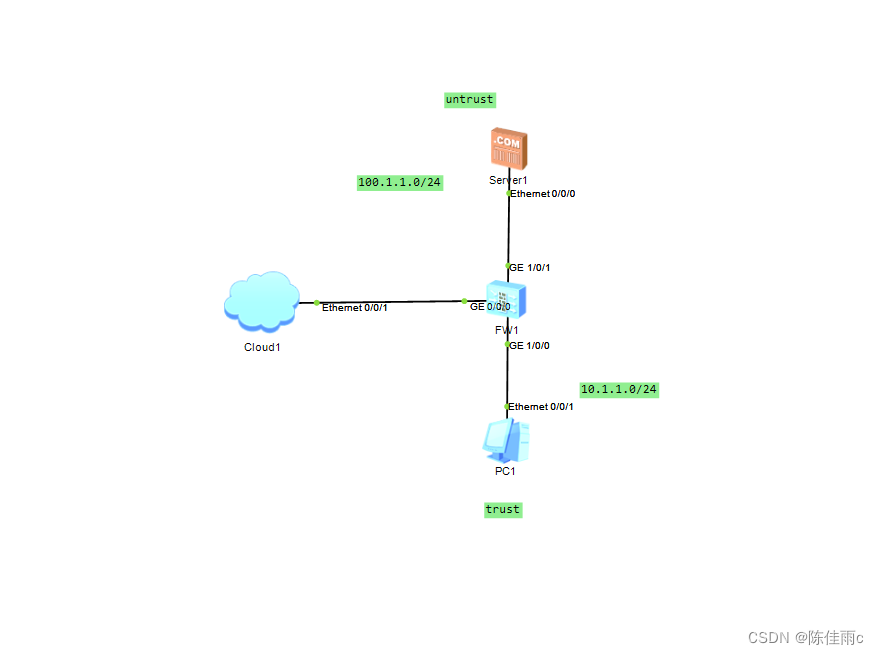

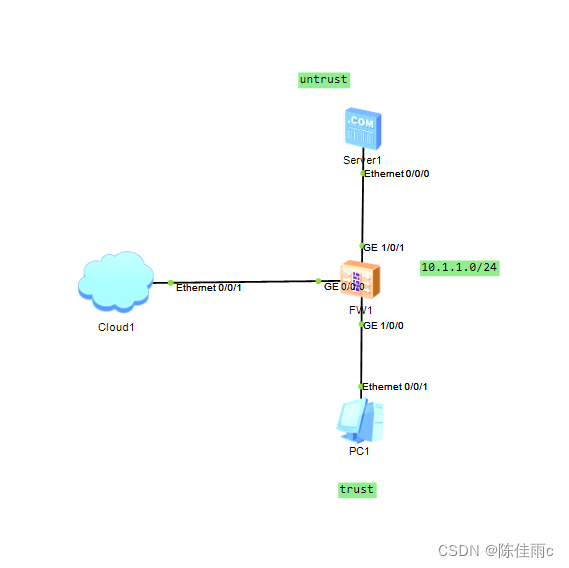

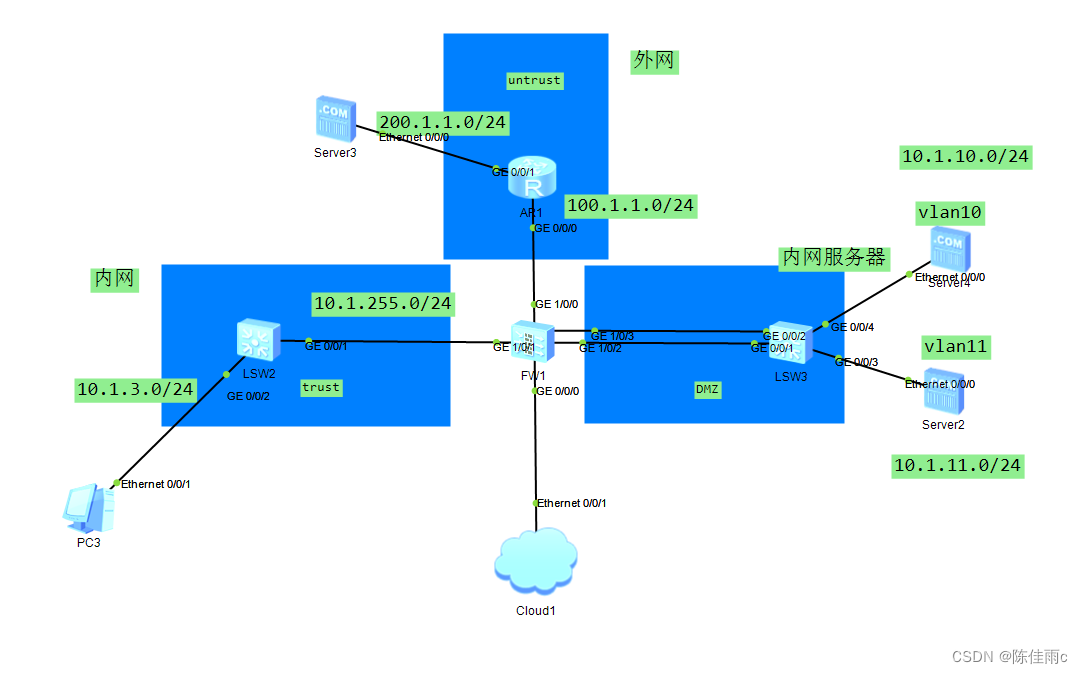

四、ensp防火墙进阶练习

要求:

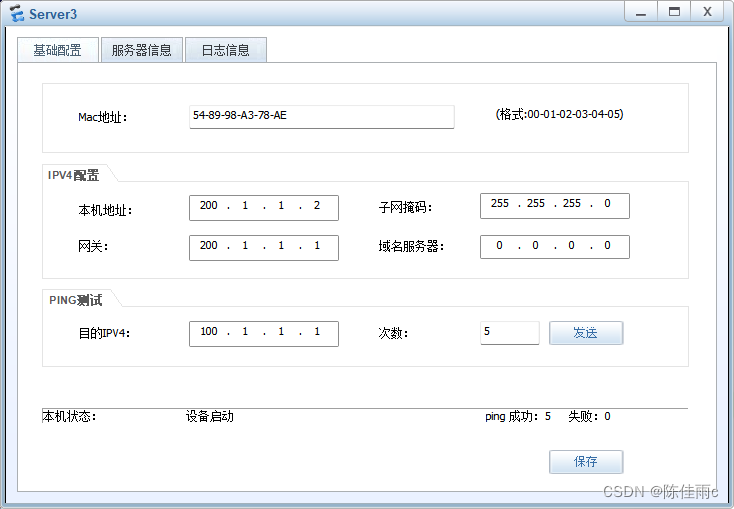

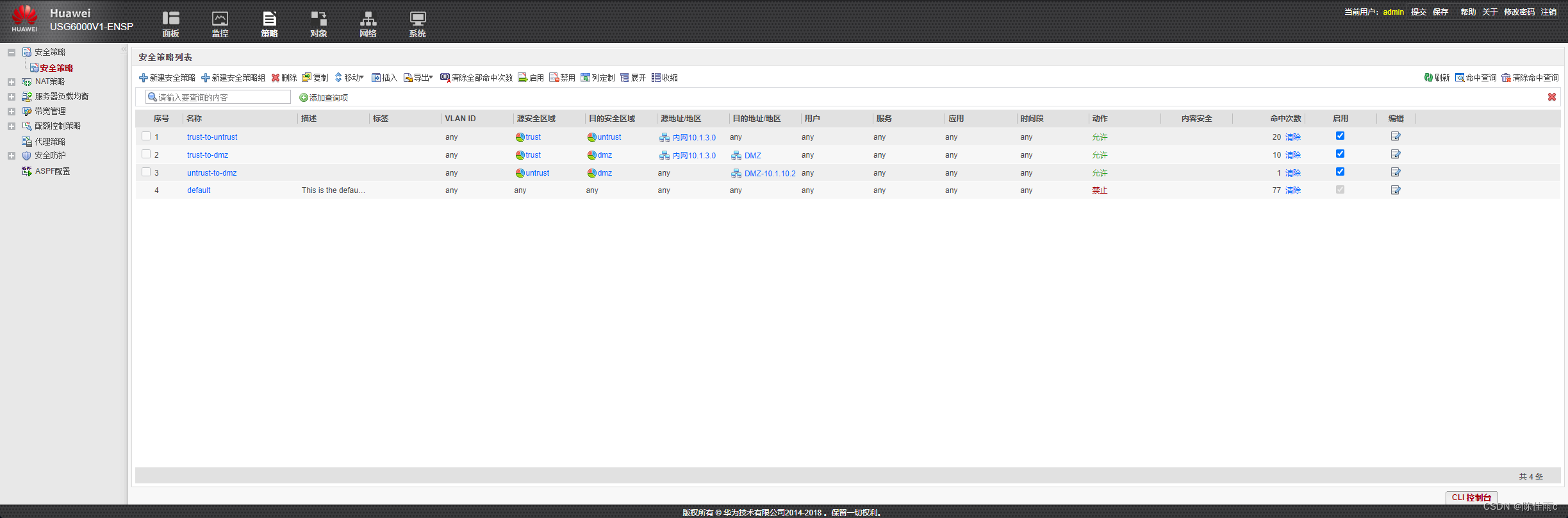

内网可以通外网

内网可以通内网服务器

外网只能访问内网服务器的vlan10

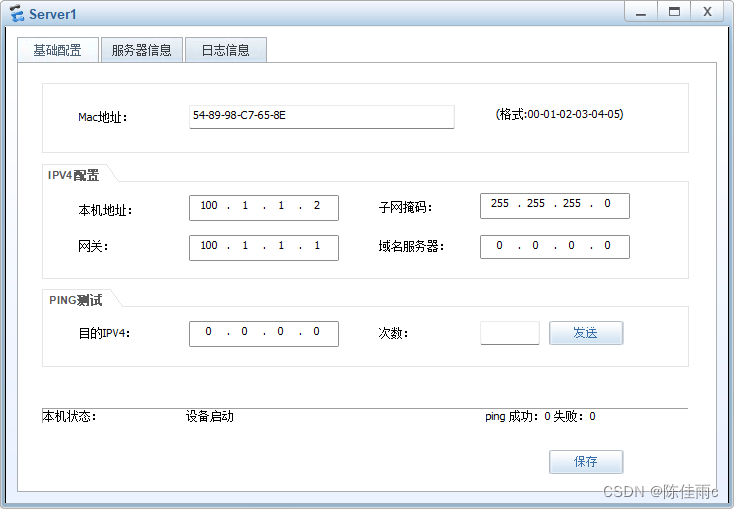

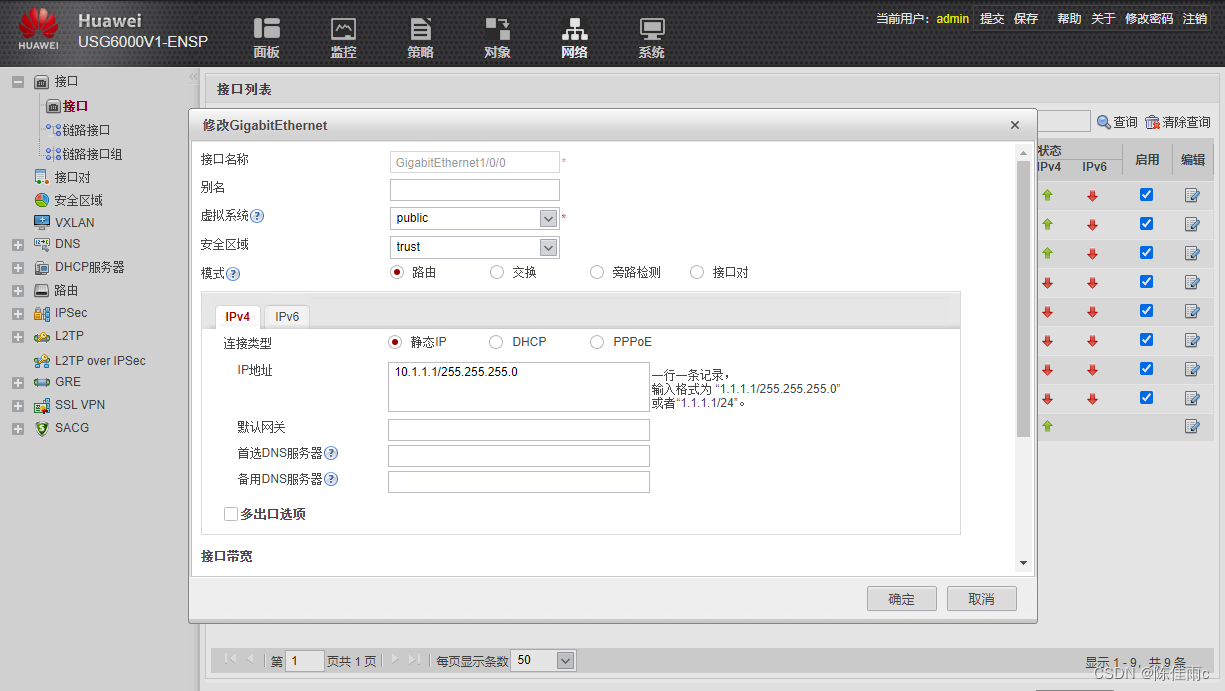

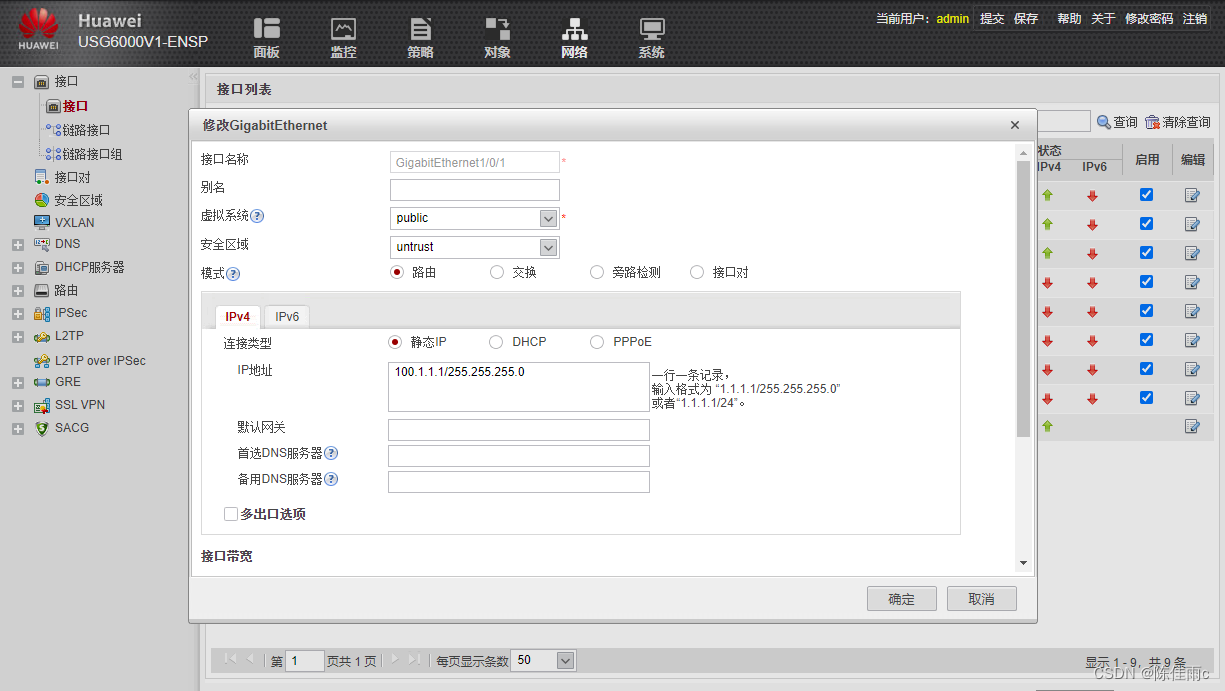

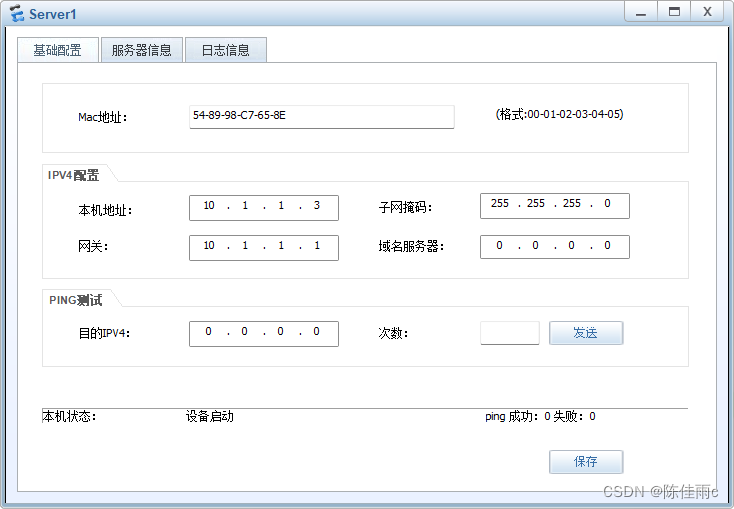

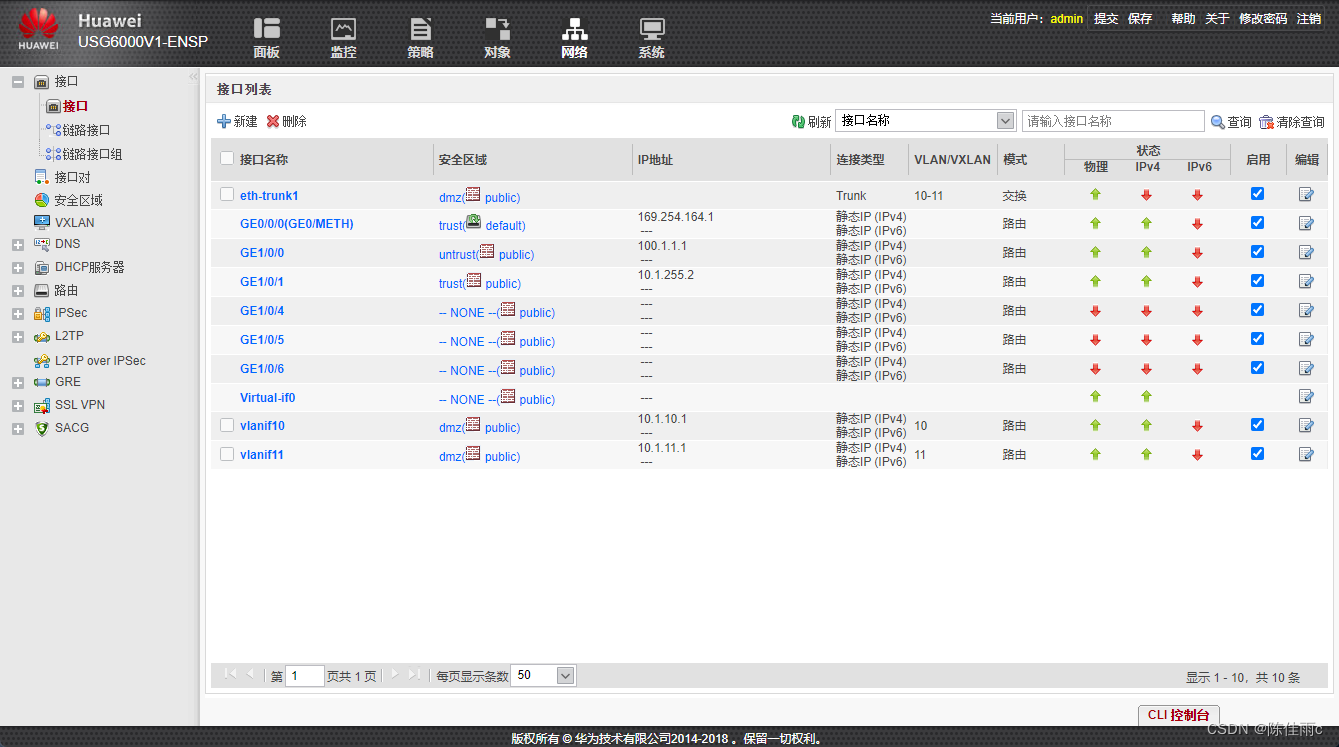

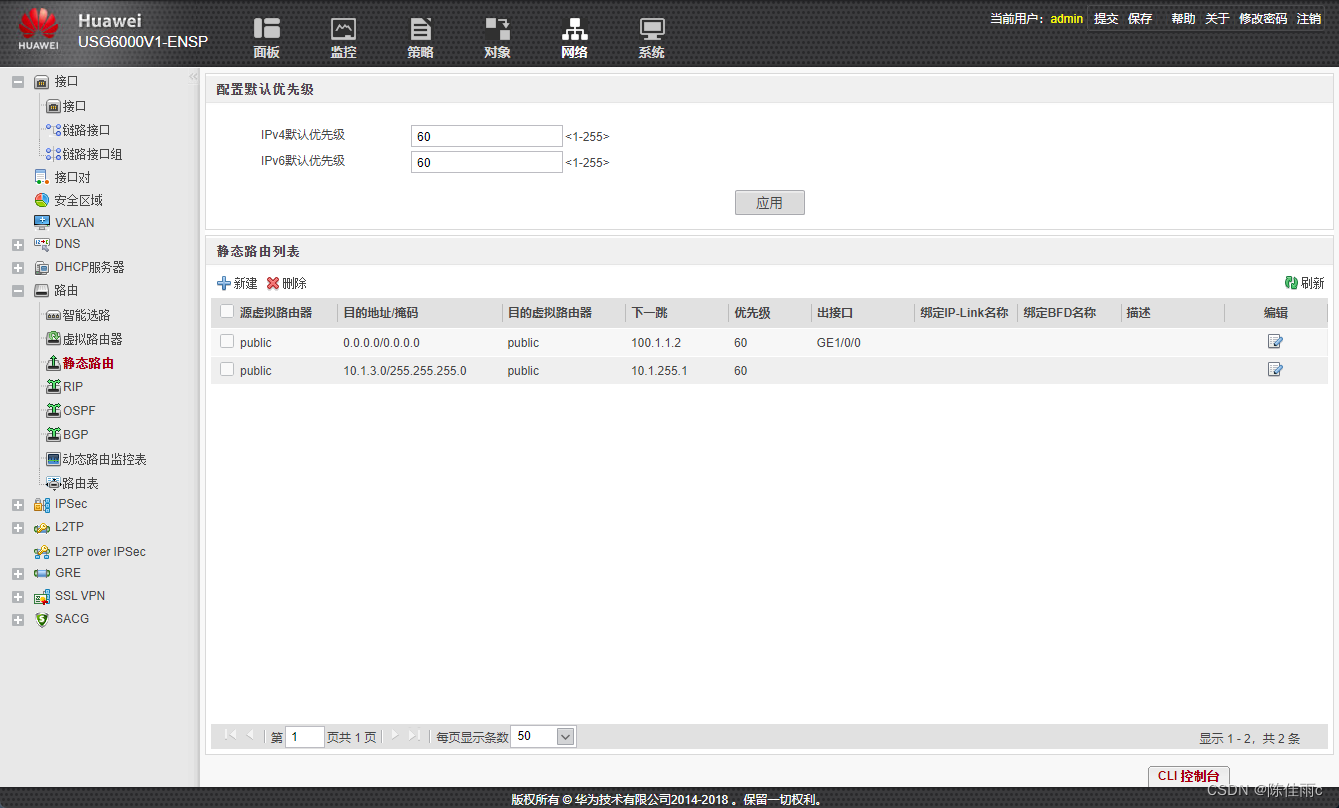

1.首先将三个区域都能ping通防火墙

trust区

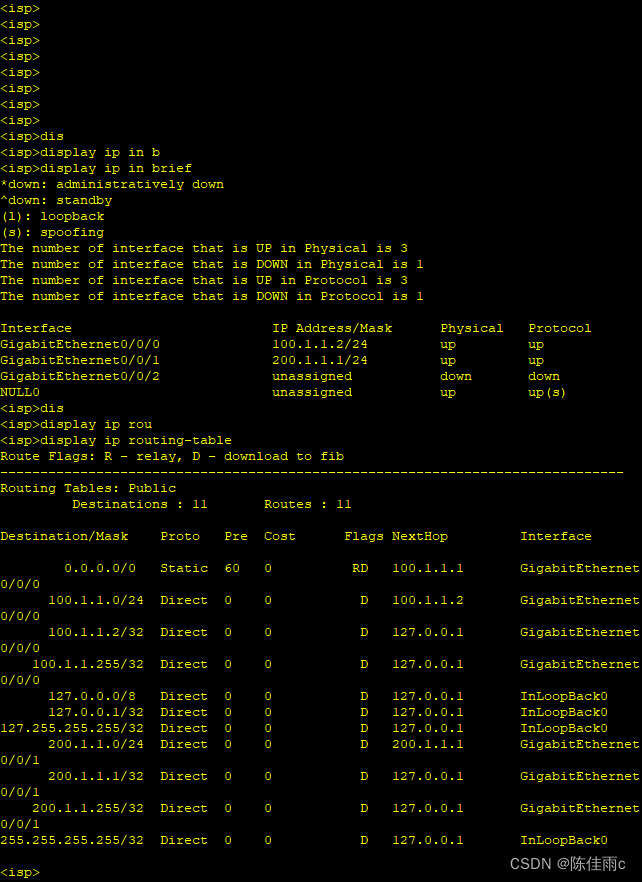

untrust区

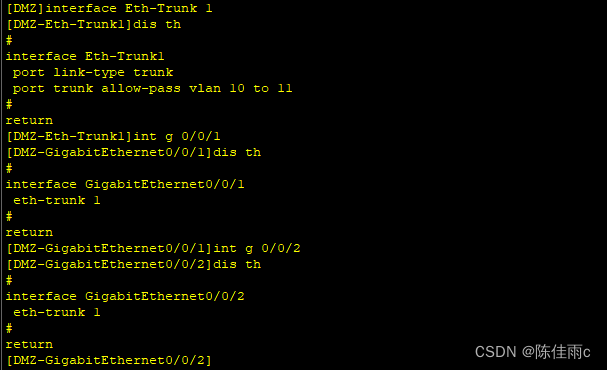

DMZ区

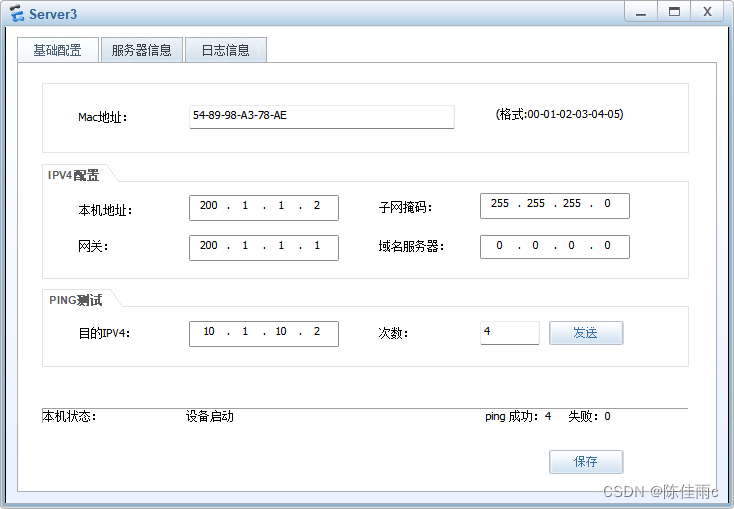

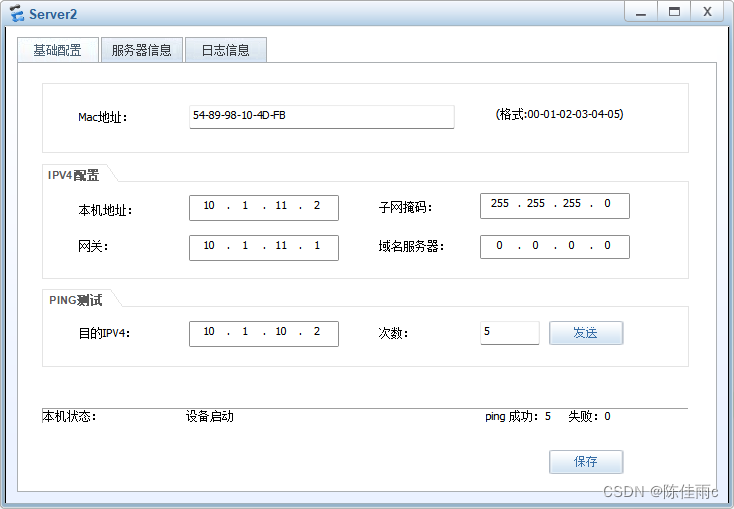

测试

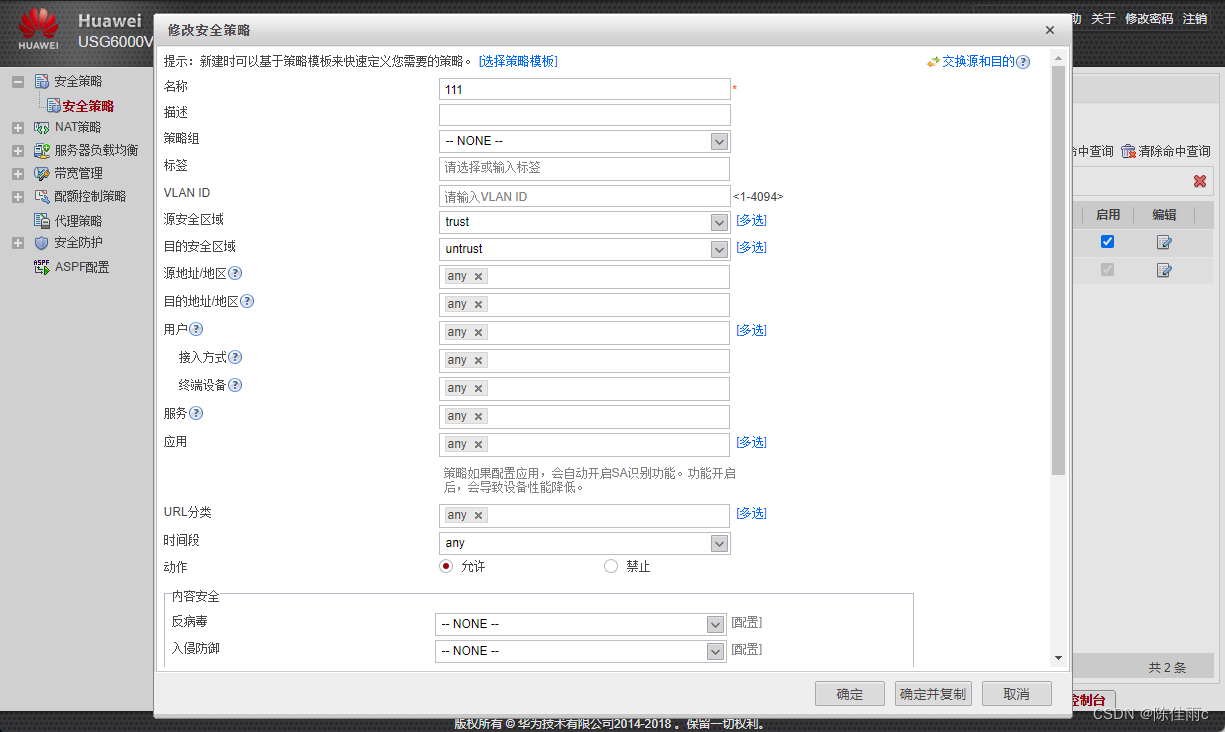

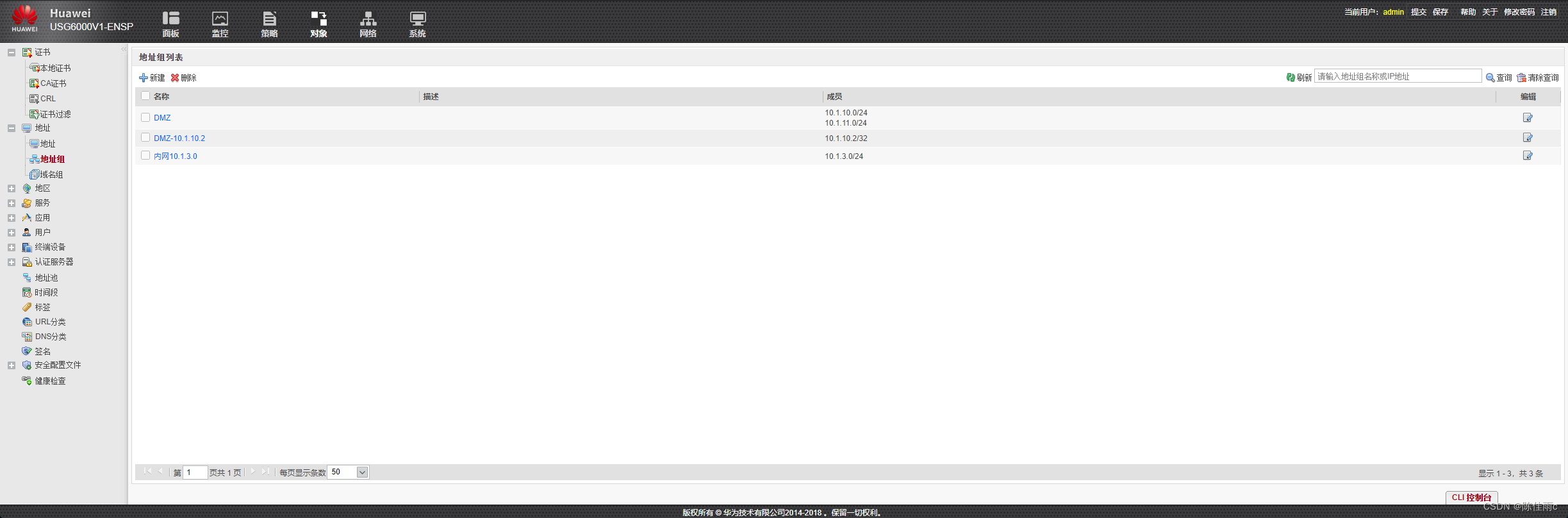

2.在防火墙上做策略

做回包

做策略

测试

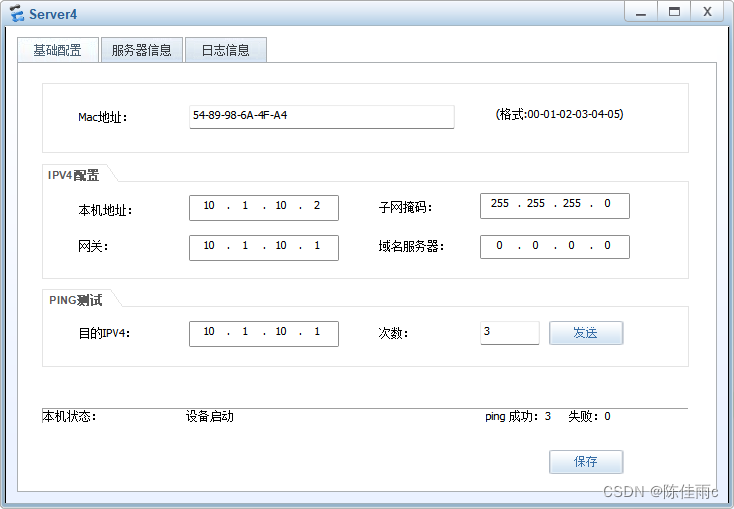

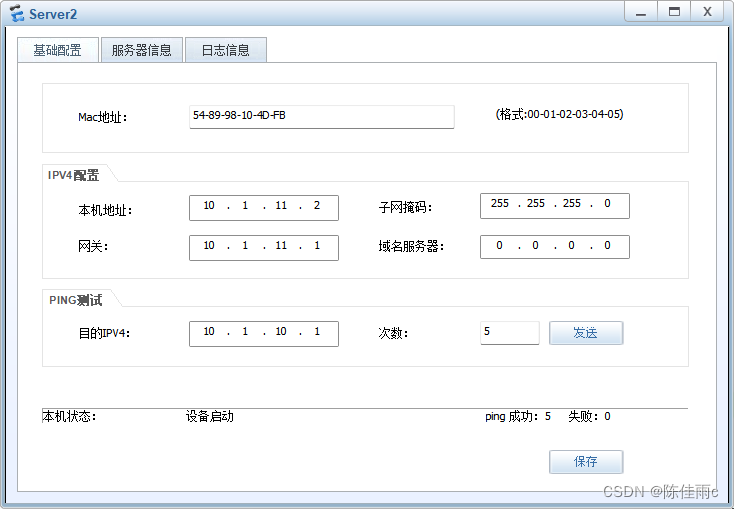

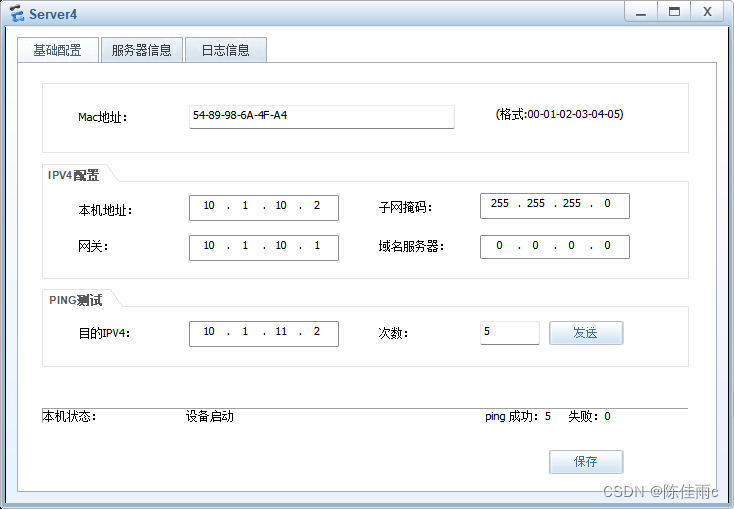

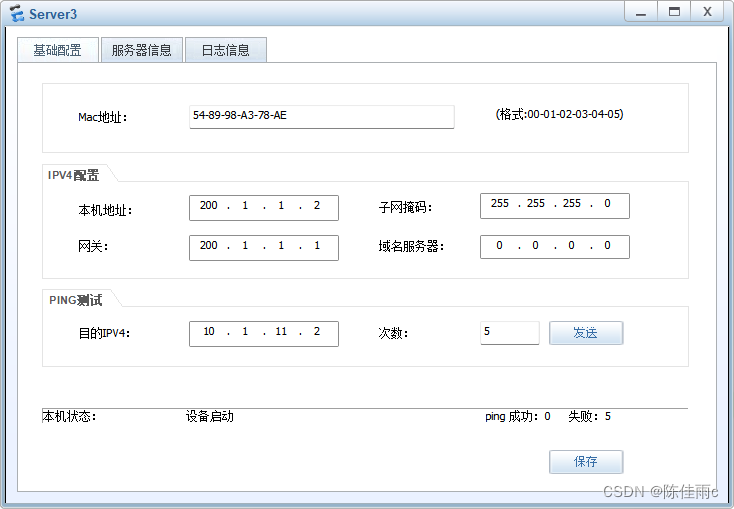

外网只能访问内网服务器的10.1.10.2服务器 不能访问10.1.11.2服务器

版权归原作者 陈佳雨c 所有, 如有侵权,请联系我们删除。