信息系统安全的基本概念

信息系统安全

计算机系统的**硬件、软件及数据**受到保护,不因偶然或者恶意的原因而遭到**占用、破坏、更改、泄露**,系统连续可靠正常地运行,系统服务不中断。

** 维护方式**:漏洞修复、信息隐藏、防火墙、入侵检测(实时监控) 、入侵躲避、蜜罐(以假乱真)、主动防御

信息系统安全基本要素

机密性(Confidentiality )

确保信息在传输过程或存储状态中,不暴露给未授权的实体或进程;

完整性(lntegrity )

数据未经授权不能进行改变,只有得到允许的人才能修改数据,并且能够判别出数据是否已被篡改;

可用性( Availability )

得到授权的实体在需要时可访问数据或使用系统服务.即攻击者不能占用所有的资源而阻碍授权者的工作。

可控性(Controllability )

可以控制授权范围内的信息流向及行为方式;

不可否认性(Non-repudiation )

对出现的网络安全问题提供调查的依据和手段,保证信息行为人不能抵赖自己的行为。

信息系统安全的范畴

物理安全

** 作用点:**对计算机网络和系统物理装备的威胁,包括环境安全、设备安全、媒介安全三个方面。

** 表现行为:**通信干扰、信号辐射、有害信息注入、恶劣环境、设备老化、毁损等。

** 防范措施:**抗干扰、防辐射、隐身、加固、备份

** 特殊用途物理安全技术:**电磁脉冲炸弹、嗜硅生物、远程电磁截获

系统安全

** 作用点:**对计算机网络和计算机系统(如操作系统、应用软件等)可用性的威胁,主要表现在访问控制等方面。

** 表现行为:**非授权或越权访问、拒绝服务、黑客行为、计算机病毒等方面。

** 防范措施:**包括风险分析、身份鉴别、防火墙、病毒防范、漏洞扫描、入侵检测、系统恢复等。

信息安全

** 作用点:**对所处理信息的机密性与完整性、可控性、不可否认性等的威胁,主要表现在加密方面。

** 表现行为:**窃取信息、破坏信息、假冒信息、信息抵赖等方面。

** 防范措施:**包括信息加密、认证、数字签名等。

信息系统安全的发展阶段

纵观信息安全技术的发展历程,可将信息安全划分为几个发展阶段:**通信安全阶段、计算机安全阶段、因特网安全阶段、物联网安全阶段**。

通信安全阶段(20世纪40年代)

标志性事件

** 1949年香农发表《保密通信的信息理论》**,将密码学研究纳入科学轨道

该阶段关心的只是通信安全,重点是通过密码技术解决通信保密问题,保证数据的保密性和可靠

**主要安全威胁:**搭线窃听和密码分析

** 主要防护措施:**数据加密

计算机安全阶段(20世纪70年代)

标志性事件

**1970年,美国国防部提出《可信计算机系统评价准则》TCSEC**,并于1985年正式发布(桔皮书)

1977年,美国国家安全局公布国家**数据加密标准DES**

该阶段关注如何确保计算机系统(单机)中的硬件、软件及信息的机密性、完整性及可用性。

**主要安全威胁:**非法访问、恶意代码、脆弱口令等;

**主要保护措施:**安全操作系统设计技术。

因特网安全阶段(20世纪80年代)

背景

计算机性能大幅度提高,应用范围不断扩大,不同的计算机相互连接形成局域网、城域网和广域网,因特网形成,因特网安全成为人们关注的新问题。

标志性事件:1988年11月"Morris蠕虫事件”

因特网安全阶段重点保护信息,强调信息的保密性、完整性、可控性、可用性和不可否认性,确保合法用户的服务和限制非授权用户的服务,以及必要的防御攻击措施。

** 主要安全威胁:**网络入侵、病毒破坏和信息对抗;

** 主要防护措施:**防火墙、漏洞扫描、入侵检测、PKI、VPN等。

物联网安全阶段(21世纪之初)

背景

移动计算、普适计算、传感网、物联网、无人驾驶的出现使得随时随地、无处不在的计算成为可能。

标志性事件:2010年,伊朗核电站遭受震网攻击。

主要安全威胁:智能家电、智能手机、智能汽车、工业控制系统、RFID卡、传感器、无人机,威胁无处不在...

物联网设备:摄像头、定位标签、传感器等。

信息系统安全评价标准

TCSEC(桔皮书)

美国国防部1985年公布《可信计算机安全评估准则》

Trusted Computer Security Evaluation Criteria

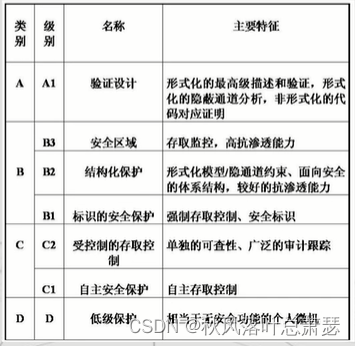

提出“**严禁上读下写**”( no read up, no write down )的访问控制原则,将安全分为**7个安全级别**(**从低到高依次为D、C1、C2、B1、B2、B3和A级**)。

TCSEC等级划分

D:MS-DOS、Win95/98

C1:早期Unix、Netware

C2: Unix/Linux、Netware后期版、WinNT/2K

B1:军方系统,强制存取控制

ITSEC(欧洲白皮书)

1991年,英、法、荷、德联合提出《信息技术安全评价标准》

吸收TCSEC的成功经验,并首次提出了信息安全的**保密性、完整性、可用性**的概念,把可信计算机的概念提高到可信信息技术的高度上来认识

ITSEC是欧盟信息安全计划的基础,并对国际信息安全的研究、实施带来深刻的影响

同样定义**七个安全级别**(Eo,E1,E2,E3, E4,E5,E6 )

CC(通用评价准则)

1991年1月宣布制定通用安全评价准则的计划,即Common Criteria for lT security Evaluation,制定的国家涉及到**六国七方**,他们是美国的国家标准及技术研究所(NIST )和国家安全局(NSA),欧州的荷、法、德、英,北美的加拿大;

CC旨在建立一个通用的信息安全产品和系统安全性评估准则,使大部分基础性安全机制不再需要重复评估,从而大幅节省评价支出并迅速推向市场。96年推出1.0版,98年2.0版并成为ISO标准。

同样定义了**七个安全级别**(EAL1-2-3-4-5-6-7 )

CNITSEC

**计算机信息系统安全保护等级划分准则**,1999年公安部主持制定、国家质量技术监督局发布(GB17895-1999 )

**5个等级**:自主保护级、系统审计保护级、安全标记保护级、结构化保护级、访问验证保护级

信息系统安全相关法律

数字化生存需要什么样的法规?

信息内容安全

网上交易安全

电子信息权利

如何规制信息内容?

如何规制网上行为?

美国

信息自由法、个人隐私法、反腐败行径法、伪造访问设备和计算机欺骗滥用法、电子通信隐私法、计算机欺骗滥用法、计算机安全法、正当通信法(一度确立,后又推翻)、电讯法

美国关于密码的相关法律

加密

本土可以使用强密码(密钥托管、密钥恢复)

等同为武器而禁止出口

可出口密钥长度不超过40位(后为128位)

认证

出口限制比加密相对宽松

2000年通过了数字签名法

英国

黄色出版物法、青少年保护法、录像制品法禁止滥用电脑法、刑事司法、与公共秩序修正条例

三R安全规则(96.9.23 )

英国第一个网络监管行业性法规

三R分别代表分级**认定、举报、问责**(Rating.Reporting、Responsibility )

俄罗斯

1995年颁布《联邦信息、信息化和信息保护法》

强调国家在建立信息资源和信息化中的责任是“旨在为完成俄联邦社会和经济发展的战略、战役任务,提供高效率、高质量的信息保障创造条件”。

明确界定信息资源开放和保密的范畴,提出了保护信息的法律责任。

中国

计算机软件保护条例(1991 )

中华人民共和国计算机信息系统安全保护条例(1994)

计算机信息系统安全专用产品检测和销售许可证管理办法(1997 )

计算机信息网络国际联网安全保护管理办法(1997)

商用密码管理条例(1999 )

计算机信息系统安全保护等级划分准则(2000 )

计算机信息系统国际联网保密管理规定(2000 )

计算机病毒防治管理办法(2000 )

全国人大常委会关于网络安全和信息安全的决定(2000 )

** 1999-2000是国内信息安全意识空前提高的年度**

网络安全法

**2017年6月1日正式生效**

**第二十七条** 任何个人和组织不得从事非法侵入他人网络、干扰他人网络正常功能、窃取网络数据等危害网络安全的活动;不得提供专门用于从事侵入网络、干扰网络正常功能及防护措施、窃取网络数据等危害网络安全活动的程序、工具;明知他人从事危害网络安全的活动的,不得为其提供技术支持、广告推广、支付结算等帮助。

**第四十二条** 网络运营者不得泄露、篡改、毁损其收集的个人信息;未经被收集者同意,不得向他人提供个人信息。但是,经过处理无法识别特定个人且不能复原的除外。网络运营者应当采取技术措施和其他必要措施,确保其收集的个人信息安全,防止信息泄露、毁损、丢失。在发生或者可能发生个人信息泄露、毁损、丢失的情况时,应当立即采取补救措施,按照规定及时告知用户并向有关主管部门报告。

刑法

**第二百八十五条 **违反国家规定,侵入国家事务、国防建设、尖端科学技术领域的计算机信息系统的,处三年以下有期徒刑或者拘役。

**第二百八十六条 **违反国家规定,对计算机信息系统功能进行删除、修改、增加、干扰,造成计算机信息系统不能正常运行,后果严重的,处五年以下有期徒刑或者拘役,后果特别严重的,处五年以上有期徒刑。违反国家规定,对计算机信息系统中存储、处理或者传输的数据和应用程序进行删除、修改、增加的操作,后果严重的,依照前款的规定处罚。故意制作、传播计算机病毒等破坏性程序,影响计算机系统正常运行,后果严重的,依照第一款的规定处罚。

**第二百八十七条 **利用计算机实施金融诈骗、盗窃、贪污、挪用公款、窃取国家秘密或者其他犯罪的,依照本法有关规定定罪处罚。

总结:做守法公民,切勿用他人计算机做恶意攻击实验!

版权归原作者 秋风落叶总萧瑟 所有, 如有侵权,请联系我们删除。