👨💻个人主页:****才疏学浅的木子

🙇♂️ 本人也在学习阶段如若发现问题,请告知非常感谢 🙇♂️

📒 本文来自专栏:****计算机网络

🌈 每日一语:时间不会等你我,也不会给予谁厚待,唯有努力了才能绽放自己的全部光芒! 🌈

❤️ 支持我:👍点赞 🌹收藏 🤟关注

本文目录

CSRF

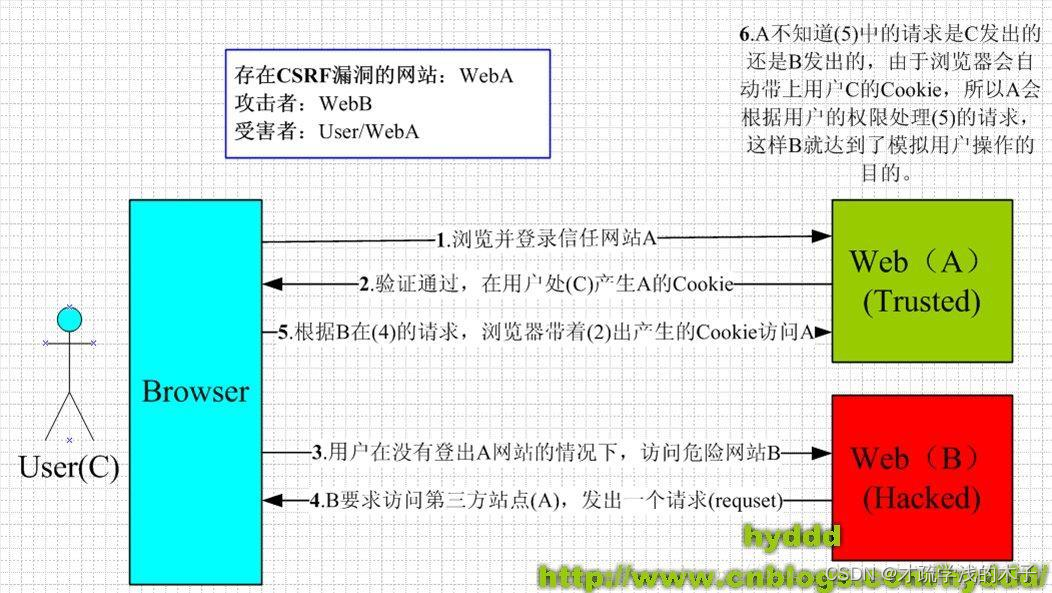

CSRF即跨站请求攻击。简单来说是攻击者通过一些技术手段欺骗用户浏览器去访问一个自己以前认证过的站点并运行一些操作,因为浏览器之前认证过,所以被访问的站点会觉得这是真正的用户操作。

这就利用了web用户身份认证的一个漏洞:简单的身份验证仅仅能保证请求发自某个用户的浏览器,却不能保证请求本身是用户自愿发出的

简单来说:CSRF就是攻击者盗用了你的身份,以你的名义发送恶意请求

必要条件

登录受信任网站A,并在本地生成Cookie

在不登出A的情况下,访问危险网站B

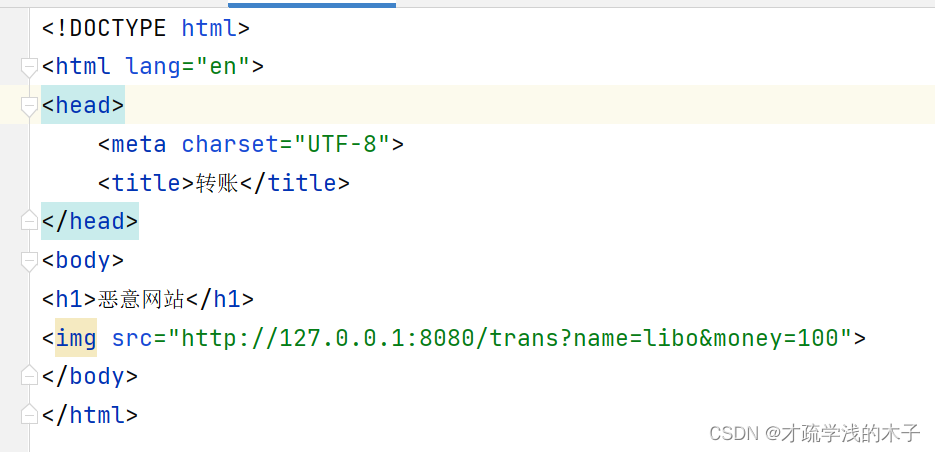

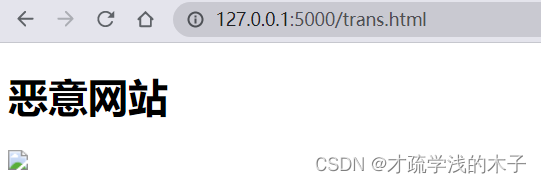

CSRF代码演示(简单基于Get方式)

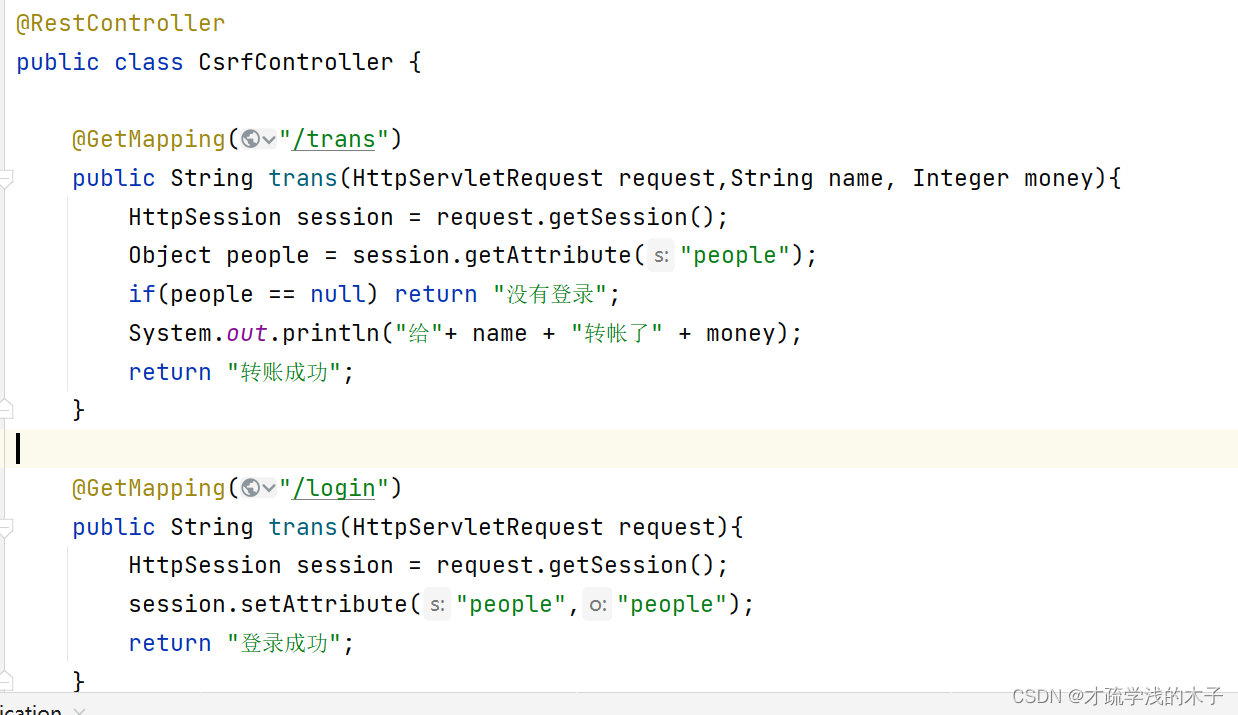

在127.0.0.1:8080服务器下

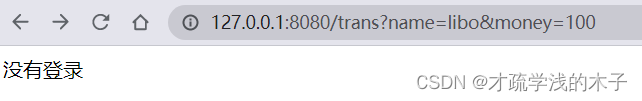

没有登录不能进行转账

登录成功

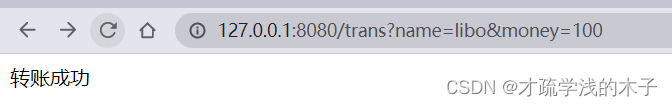

可以转账

在127.0.0.1:5000服务器下

访问网站的时候请求了127.0.0.1:8080服务器下的trans

CSRF预防

提交验证码

在表单添加一个随机数字或验证码,通过强制用户与应用交互来有效遏制CSR攻击

Referer/Origin Check

在http请求头中有个字段为referer,如果是在正常站点A访问那么referer就是A,如果在恶意请求站点B中去请求A那么referer就是B,所以可以判断是否正常页面进来

但是referer可能可以被修改

Origin与Referer相比他不包含路径信息比如Referer是A/test所以Origin就是A

HTTP头中自定义属性并验证

因为CSRF是利用cookie来攻击的,当我们定义一个HTTP头部属性时候,这个B中的A请求就没有这个Header属性所以可以预防

版权归原作者 才疏学浅的木子 所有, 如有侵权,请联系我们删除。