应用场景: web应用自动打包和发布 自动化测试,持续集成、发布 在服务环境中部署后台应用 搭建paaS平台 安装应用

apt install docker.io#kali中

配置docker源,文件位置/etc/docker/daemon.json

{ "registry-mirrors": [ "https://6gyvb665.mirror.aliyuncs.com" ] } 配置阿里云源

优点: docker使用:

docker [options] command

docker (客户端) run(子命令) (镜像名称) 镜像地址: https://registry.hub.docker.com/

docker images

REPOSITORY 镜像名称

Tag 镜像版本,若run的时候不带版本,则会拉取最新lastest

image id 镜像截取后的唯一id

created 镜像创建时间,指仓库中创建的时间

size 大小

**容器和镜像 **

docker本质为在容器中使用镜像

**容器 **

本质上容器为操作系统上的一个进程,但加入了对资源的限制

**镜像 **

容器中的文件系统

容器和镜像可互相转换

docker run 镜像-----》容器

docker commit 容器-----------》镜像

**入门命令 **

**例 **

*第一个docker*容器 **

docker run hello-world#运行第一个容器

此时未先下载镜像,docker会自动拉取容器同名的镜像并直接运行

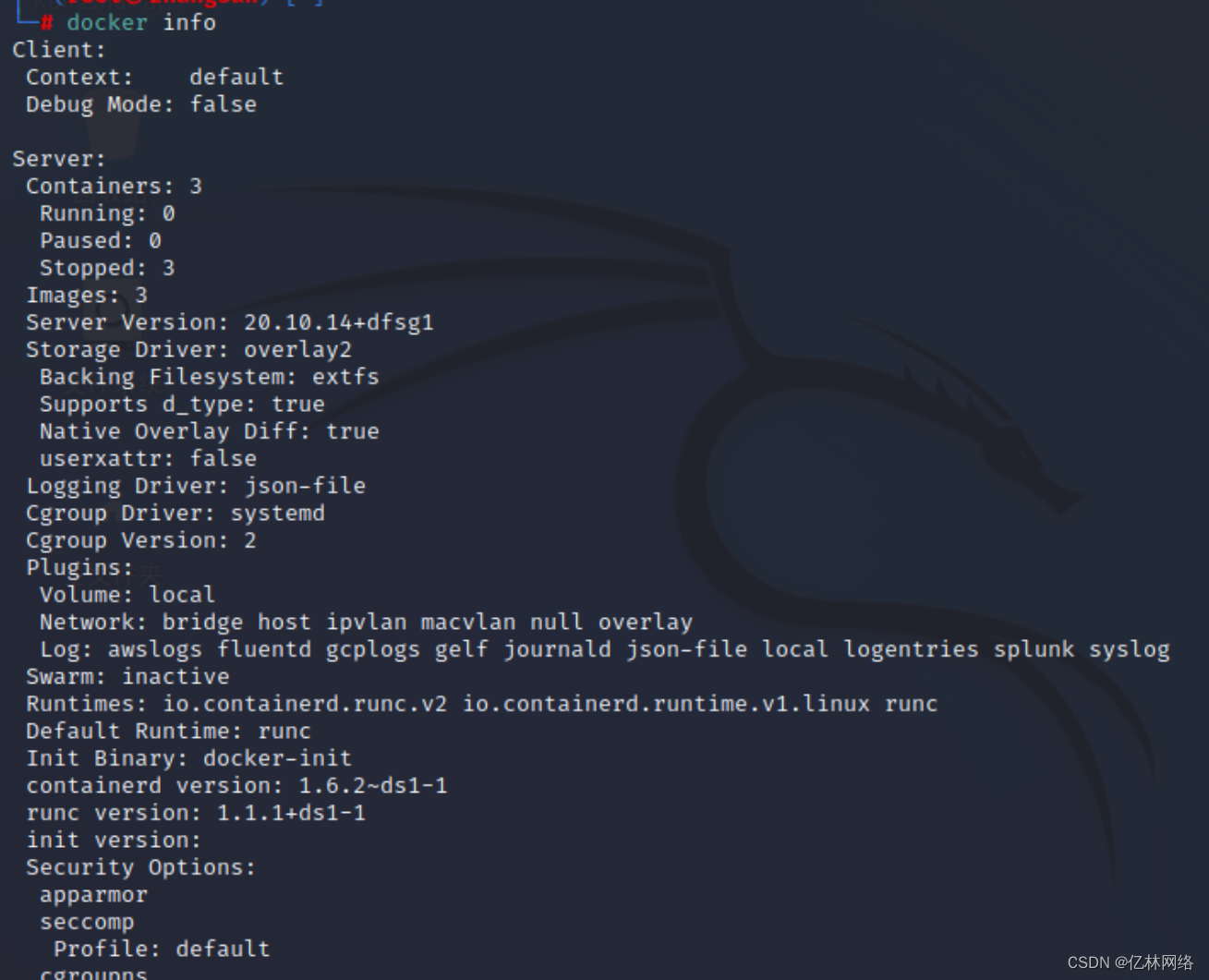

docker info

展示docker基本信息

docker inspect 容器名/id

查看容器详细信息

docker search 查找镜像

若要拉取某个镜像,先查询其是否在库内

docker pull 下在镜像(拉取镜像)

docker pull 镜像名

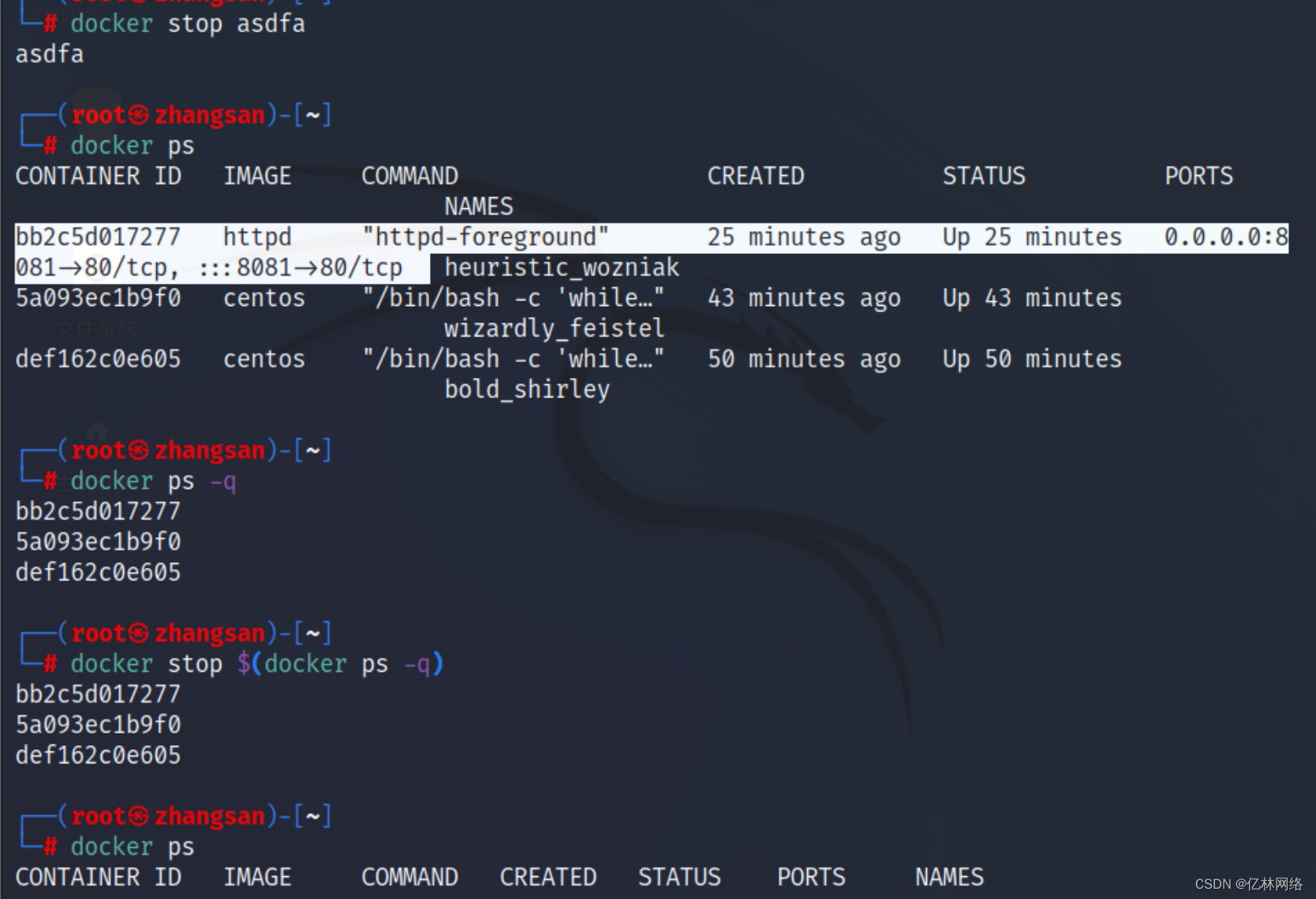

*停止运行中的容器:***docker stop 容器id/****名字 **

注:docker支持自身命令嵌套

docker stop asdfa 关闭容器名为asdfa的容器

docker ps -q列出所有容器id

docker stop $(docker ps -q)关闭所有容器

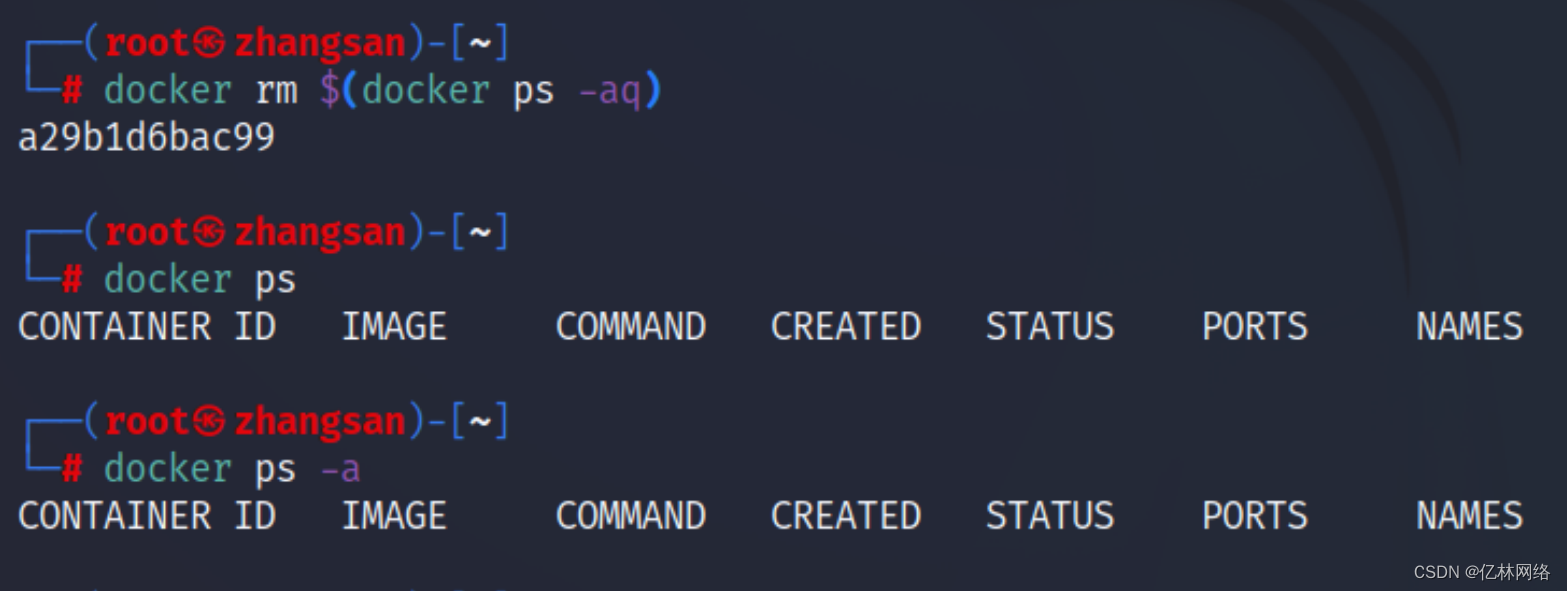

docker rm $(docker ps -aq)删除所有未在运行的容器

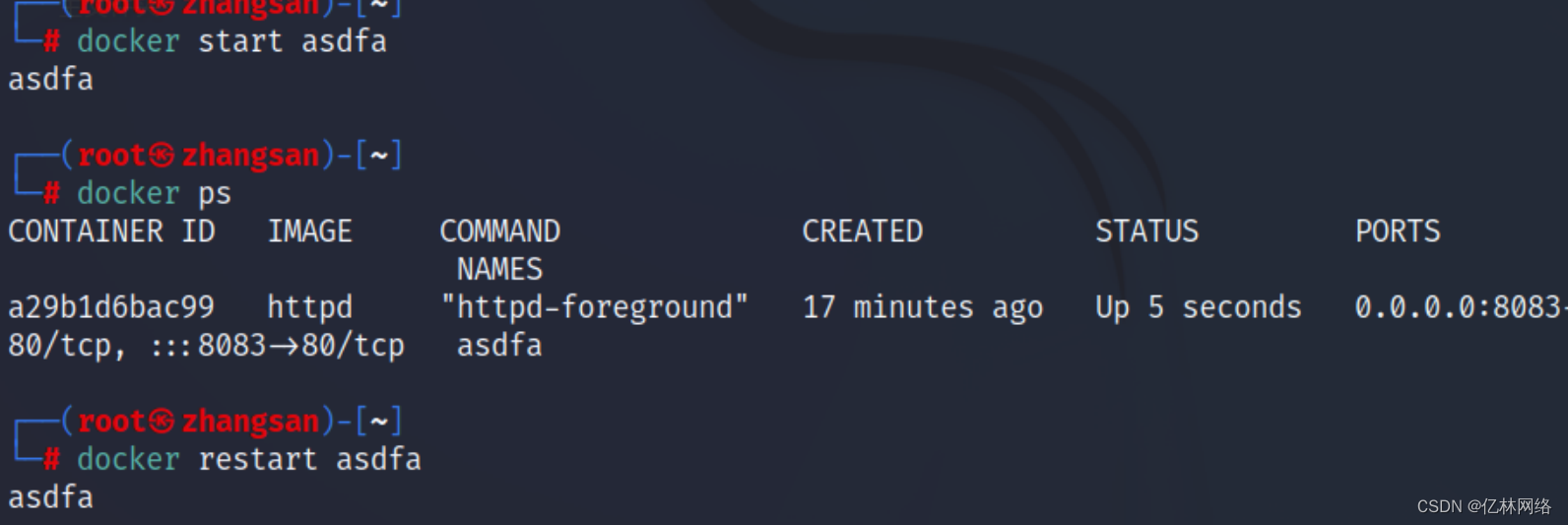

容器启动**/****重启 **

docker start/restart asdfa

删除容器** docker rm 容器id/****容器名称 **

docker rm $(docker ps -aq)

注:无法删除正在运行的容器

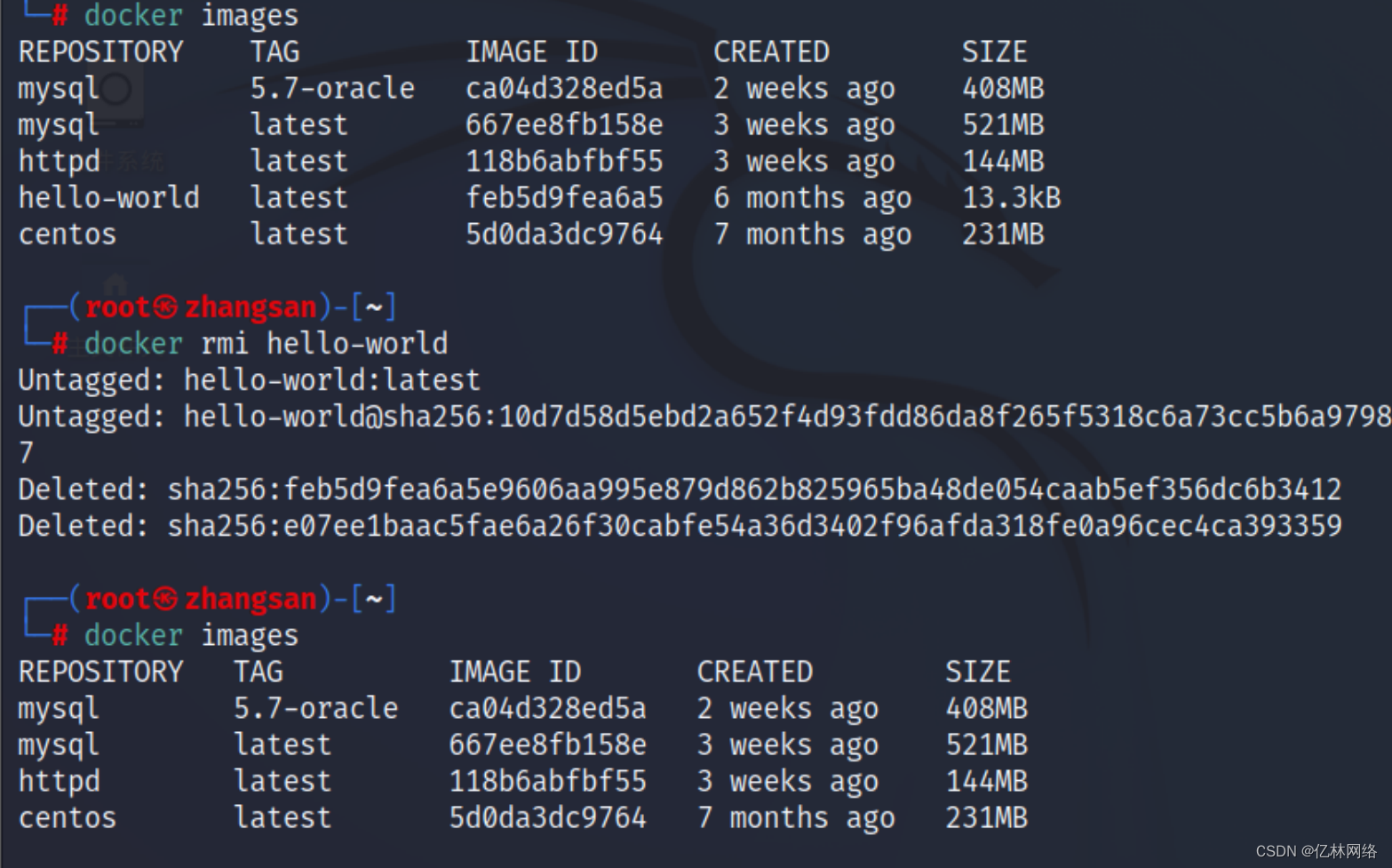

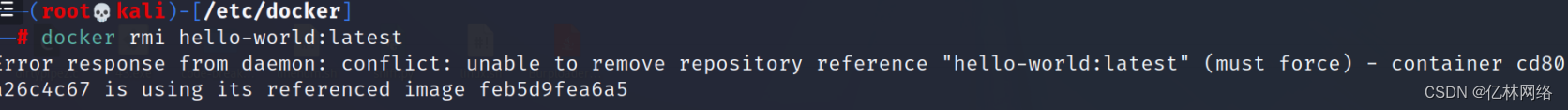

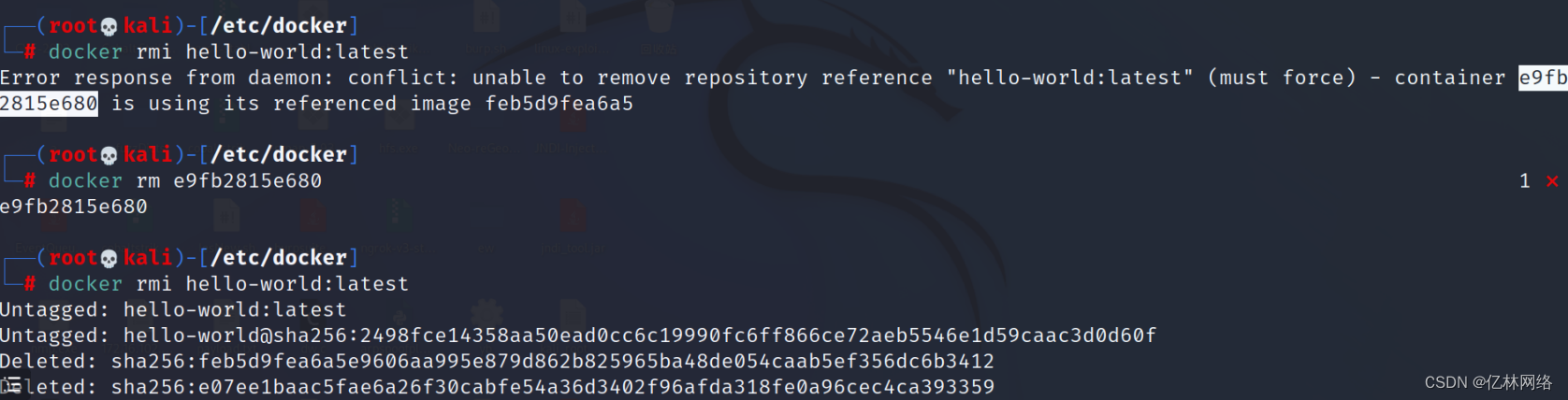

*删除镜像***docker rmi 镜像id/****镜像名称 **

删除镜像

docker rmi 镜像id

删除失败大概率由于容器占用镜像资源,此时删除占用的容器即可

删除容器

docker rm 容器id

但部分已经终止或者失效的容器无法直接通过ps命令查看

可通过docker ps -a查看所有的容器(无论运行与否)

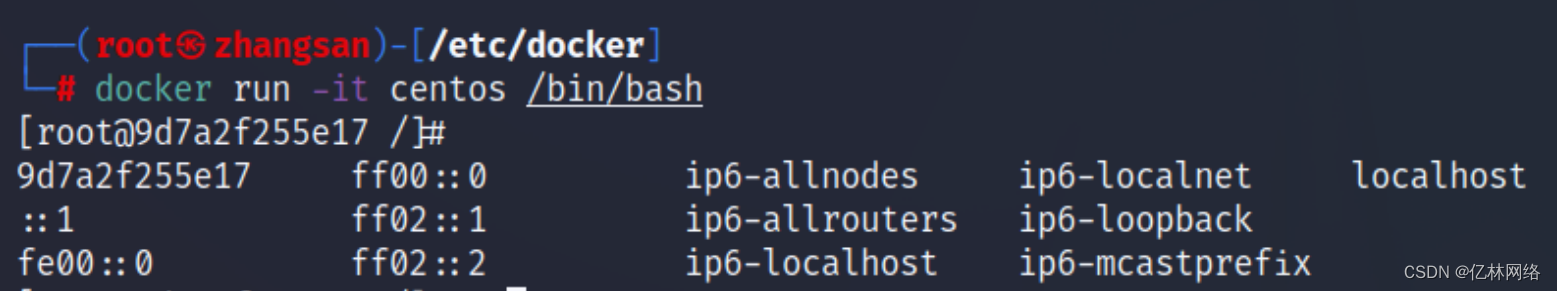

运行含shell终端的容器

docker run -it centos /bin/bash

-i:交互模式

-t:关联到容器的stdin和stdout

centos 要运行的镜像

/bin/bash 启动镜像时运行的命令

exit退出容器

后台一直运行

docker run -d centos /bin/bash -c "while true;do echo hello;sleep 1;done"

*docker ps***查看容器状态 **

**docker exec **进入容器

docker exec -it def162c0e605 /bin/bash

def162c0e605指定的是容器id(需要填你自己的!!!!!!)

注:每一次run都会创建一个新的容器

总结:

docker search 搜索

docker pull拉取

docker run 运行 ,-d -i -t -p -v

docker images 列出镜像

docker ps查看容器

docker rm 删除容器

docker rmi删除镜像

docker inspect容器详情

docker info系统环境

docker exec执行容器命令

docker stop/start/restart/ 开关容器

docker logs查看容器日志

防火墙****iptables

概念:

逻辑区分主机类、网络类

主机防火墙:针对单个主机进行防护

网络防火墙:一般位于网络边界

网络和主机并不冲突,暂时理解为,网络防火墙阻断/允许互联网,而主机防火墙阻断/允许内网;

物理区分为硬件、软件

硬件防火墙:是个设备,

软件防火墙:应用软件处理逻辑运行

iptables---包过滤防火墙

iptables仅是一个命令行工具,而真正生效的是netfiler安全框架

iptables需设置规则才能生效**匹配条件 **

基本条件:

源地址source ip、目的地址 des ip

源端口s port 、 目的端口destination port

**处理行为 **

accept:允许数据包通过

drop:丢包,不给回应

reject:拒绝,给回应,服务端收到数据包,给客户端发送一个数据,告诉他不收了

snat:源地址转换,解决内网用户用户同一个公网上网的问题

dnat:目的地址装欢

redirect:在本机做端口映射

log:日志信息

-A 在指定末尾加规则

-D 指定删除链中的某条规则

-I 在指定链插入一条新的规则,默认开头

-R 在指定链修改一条新的规则

-F 清空

-p协议类型 (TCP\UDP\ICMP\ALL)

-j处理行为(同上)

-m state :启用状态匹配

--state 状态选择

-i指定入站网卡

-o指定出站网卡

例:

1、禁止其他主机ping本机

iptables -I INPUT -p icmp -j REJECT

2、禁止本机ping其他主机

iptables -I OUTPUT -p icmp -j REJECT

3、禁止其他主机ssh远程本机

iptables -I INPUT -i eth0 -p tcp --dport ssh -m state --state ESTABLISHED -j

REJECT

4、禁止本机ssh远程其他主机

iptables -I OUTPUT -o eth0 -p tcp --dport ssh -m state --state ESTABLISHED -j

ACCEPT

5、禁止主机192.168.226.166向本机发送的任何数据

iptables -A INPUT -i eth0 -s 192.168.226.166 -j REJECT‘

6、清除所有规则

iptables -F

版权归原作者 亿林网络 所有, 如有侵权,请联系我们删除。