0x00 前言

今天看了一下日期,距过年还有28天,正好今天做的题目也叫新年快乐,就提前给大家拜个早年,祝大家早年幸福。

0x01 正文

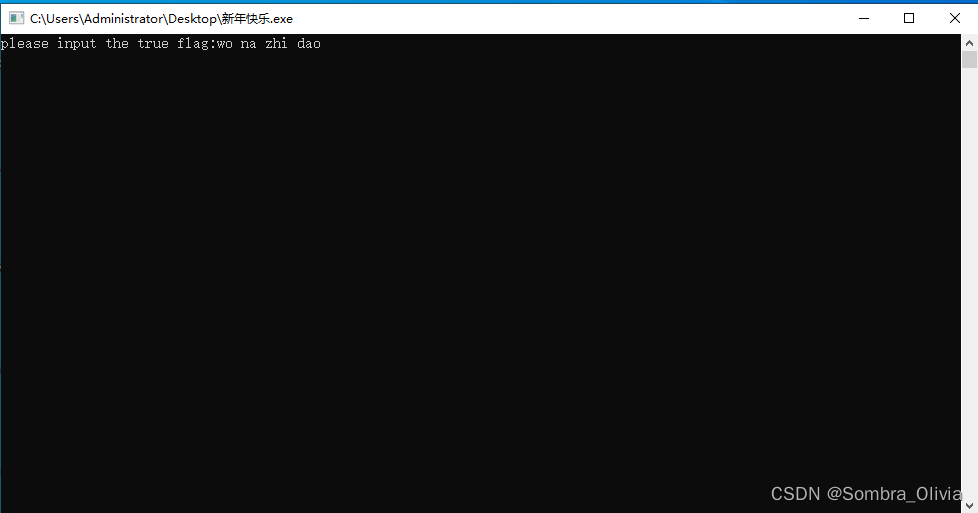

虽然是新年快乐的题,但是打开是一点儿都不快乐,它让我输入flag。

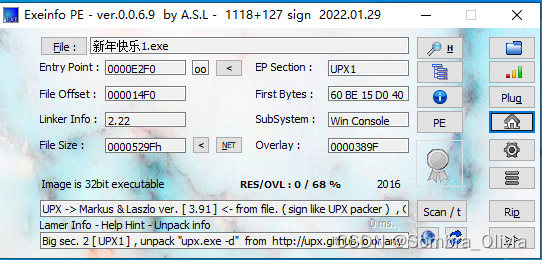

既然这样的话,那只好PE一下打开看看啰。

于是,遇见了做题以来的第一个加壳的软件。通过PE可以看到,该软件是用UPX进行加密的,32位程序。因此,我去网上找了一个UPX专用的脱壳软件,资源链接就不发了,因为我用的时候爆毒来着,大家在网上应该能找到比我用的更好的版本。

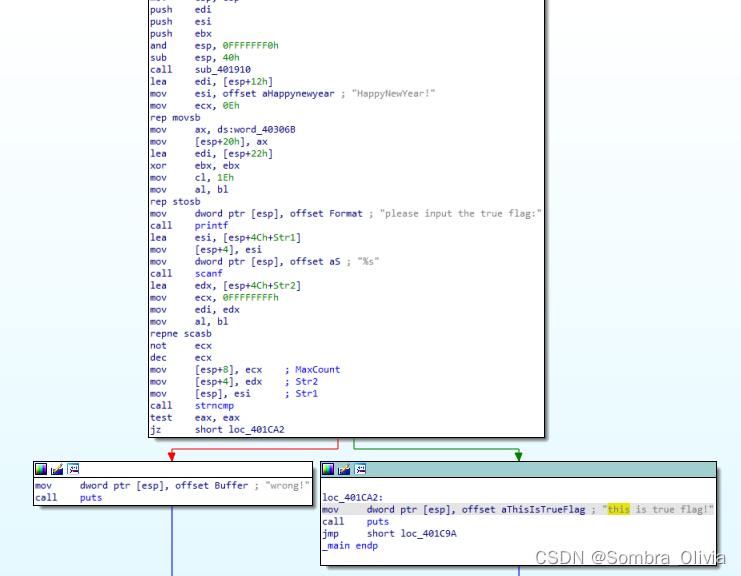

脱壳之后就简单了,扔到IDA里面分析一下。

找到目标:"please input the true flag:" 剩下的流程就是一个正确的,一个不正确的。追踪一下正确的看一看。

代码中说:对比str1,str2,以及str2的长度,str1是用户输入的内容,那么str2应该是正确的flag了。第7行中,strcpy是说明把"HappyNewYear!"复制到str2中。所以str2为HappyNewYear!

那么本题的flag为:flag{HappyNewYear!}

0x03 总结

这道题很有意思,一个是在网上找的脱壳软件,另一个是发现自己多少能看懂一些程序了,所以答案自然而然的就找到了。另外,有的时候PE是看不出来软件加壳的,但是在用IDA打开时,会发现只有两个函数名,反汇编也看不到任何有价值的信息,那时就要推断该软件是被 加壳处理过了。

版权归原作者 Sombra_Olivia 所有, 如有侵权,请联系我们删除。