通过防火墙搭建相对安全的网络环境

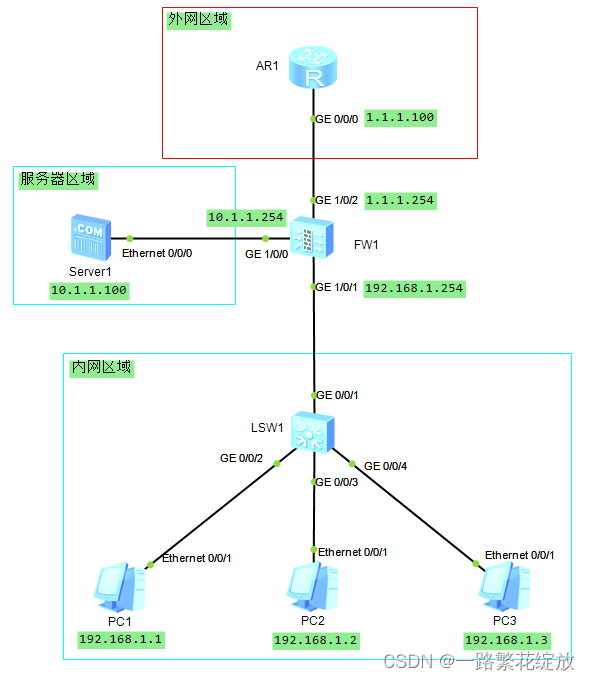

一、实验拓扑

相关配置详见下图,内网区域为防火墙FW1以内设备,外网区域以路由器AR1代替进行实验测试。

二、实验要求

通过防火墙配置实现以下功能:

1.内网主机可以正常访问互联网,放行;外网的陌生数据包,禁止通行;

2.内网主机访问服务器,服务器回包,放行;内网主机未访问服务器,服务器主动连接内网主机,禁止。

注:任何厂家的防火墙,只要没配置允许,一律禁止通过。

三、配置步骤解析

1.配置安全域:进入安全域的配置页面,添加接口。

(1)内网区域--trust区域(信任区域);

(2)外网区域--untrust(非信任区域);

(3)dmz--服务器区域;

2.配置安全策略;

3.配置nat策略。

注:eNSP中华为防火墙默认用户名(admin)和密码(Admin@123)。

四、实验配置

(一)基础配置

1.登录防火墙

用户名:admin

初始密码:Admin@123

2.防火墙各接口ip配置

[USG6000V1]

[USG6000V1]interface g1/0/0

[USG6000V1-GigabitEthernet1/0/0]ip address 10.1.1.254 255.255.255.0

[USG6000V1-GigabitEthernet1/0/0]interface g1/0/1

[USG6000V1-GigabitEthernet1/0/1]ip address 192.168.1.254 24

[USG6000V1-GigabitEthernet1/0/1]interface g1/0/2

[USG6000V1-GigabitEthernet1/0/2]ip address 1.1.1.254 255.255.255.0

[USG6000V1-GigabitEthernet1/0/2]

(二)配置安全域

一般语法:进入安全域配置,添加相应接口。

[USG6000V1]

[USG6000V1]firewall zone trust #进入信任域

[USG6000V1-zone-trust]add interface g1/0/1 #添加接口1

[USG6000V1-zone-trust]firewall zone untrust #进入非信任域

[USG6000V1-zone-untrust]add interface g1/0/2 #添加接口2

[USG6000V1-zone-untrust]firewall zone dmz #进入dmz域

[USG6000V1-zone-dmz]add interface g1/0/0 #添加接口0

[USG6000V1-zone-dmz]

(三)配置安全策略

1.内网主机可以正常访问互联网,放行;外网的陌生数据包,禁止通行;

[USG6000V1]

[USG6000V1]security-policy #进入安全策略的配置

[USG6000V1-policy-security]rule name permit_internet #创建策略,名称叫permit_internet

[USG6000V1-policy-security-rule-permit_internet]source-zone trust #从trust(信任区域)来

[USG6000V1-policy-security-rule-permit_internet]destination-zone untrust #到untrust(外网)去

[USG6000V1-policy-security-rule-permit_internet]action permit #动作-允许

[USG6000V1-policy-security-rule-permit_internet]quit

[USG6000V1-policy-security]

2.内网主机访问服务器,服务器回包,放行;内网主机未访问服务器,服务器主动连接内网主机,禁止。

[USG6000V1-policy-security]

[USG6000V1-policy-security]rule name dmz

[USG6000V1-policy-security-rule-dmz]source-zone trust

[USG6000V1-policy-security-rule-dmz]destination-zone dmz

[USG6000V1-policy-security-rule-dmz]action permit

[USG6000V1-policy-security-rule-dmz]q

[USG6000V1-policy-security]

(四)配置nat策略

[USG6000V1]

[USG6000V1]nat-policy #进入防火墙nat配置

[USG6000V1-policy-nat]rule name permit_internet #创建一个nat规则,名字为permit_internet

[USG6000V1-policy-nat-rule-permit_internet]source-zone trust #从trust(信任区域)来

[USG6000V1-policy-nat-rule-permit_internet]destination-zone untrust #到untrust(外网)去

[USG6000V1-policy-nat-rule-permit_internet]action source-nat easy-ip #执行源地址转换,easy-ip意思为自动转换成设备出接口的公网ip地址。

[USG6000V1-policy-nat-rule-permit_internet]

五、实验结果

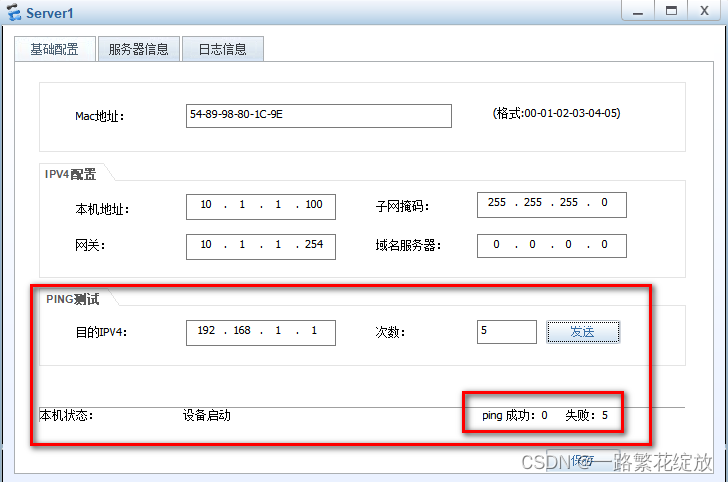

(一)完成安全策略配置后的测试结果

1.安全域pc去ping服务器

2.服务器ping安全域pc

3.安全域pc去ping外网

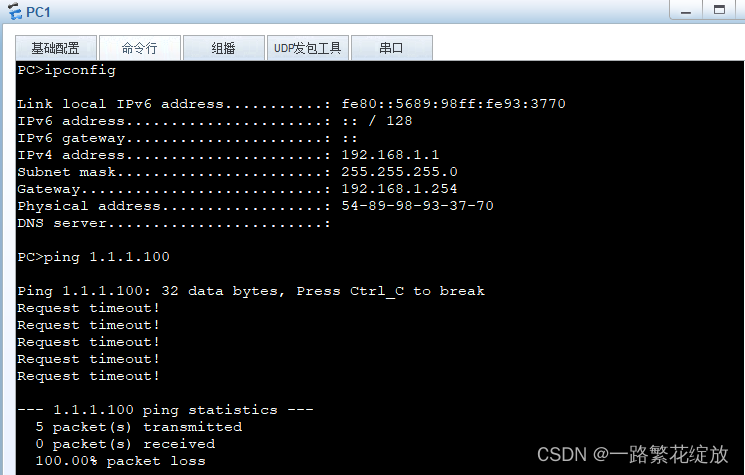

(二)完成nat策略配置后的测试结果

安全域pc去ping外网1.1.1.100

版权归原作者 一路繁花绽放 所有, 如有侵权,请联系我们删除。