渗透常用工具-Goby

前言

许久没更新这个栏目了,今天就来介绍一下经常用到的工具:Goby

初学安全的朋友可能对这个工具不太熟悉,这个主要是用作于扫描资产是否存在漏洞的工具,里面内置了丰富的POC(漏洞验证)包,在检测后并会出一份详细的报告给到使用者。

Goby下载

goby的官网链接:https://gobysec.net/sale

根据自己的操作系统下载对应的版本,我这里是windows版本,所以下载的是第一个。

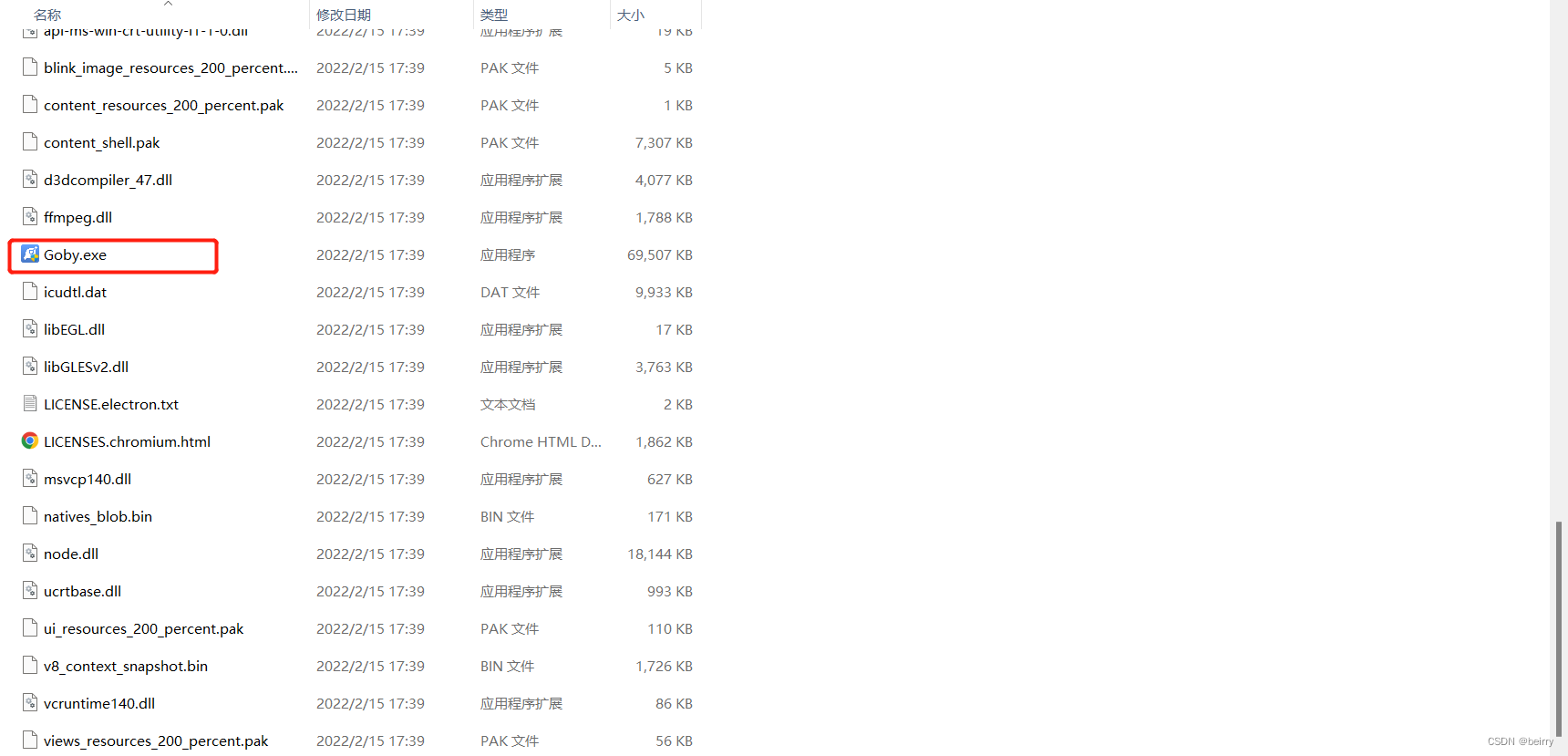

下载后得到一个压缩包,解压后可以看到以下文件,打开Goby.exe文件

Goby使用

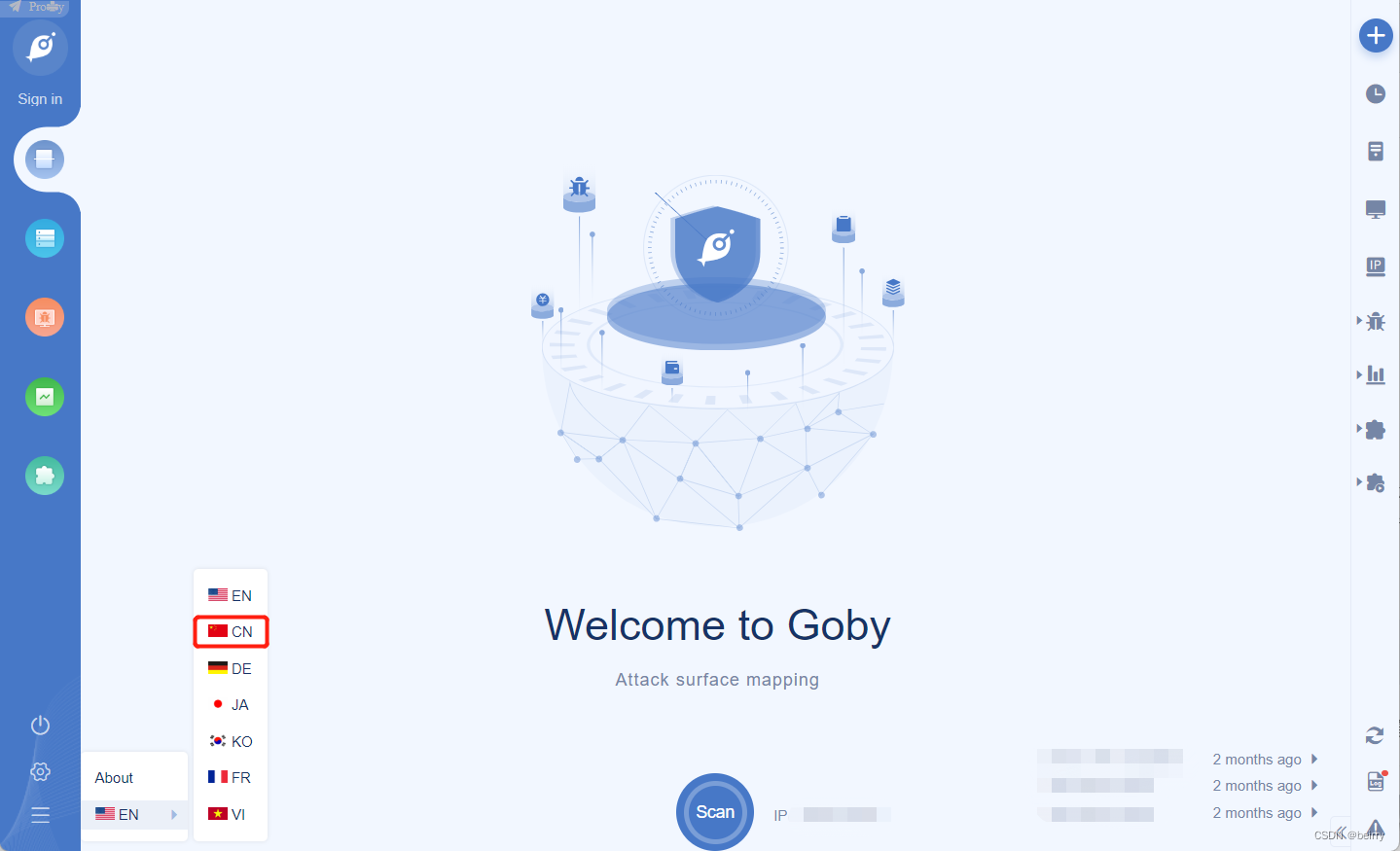

在左下角可以设置语言为中文。

新建扫描任务

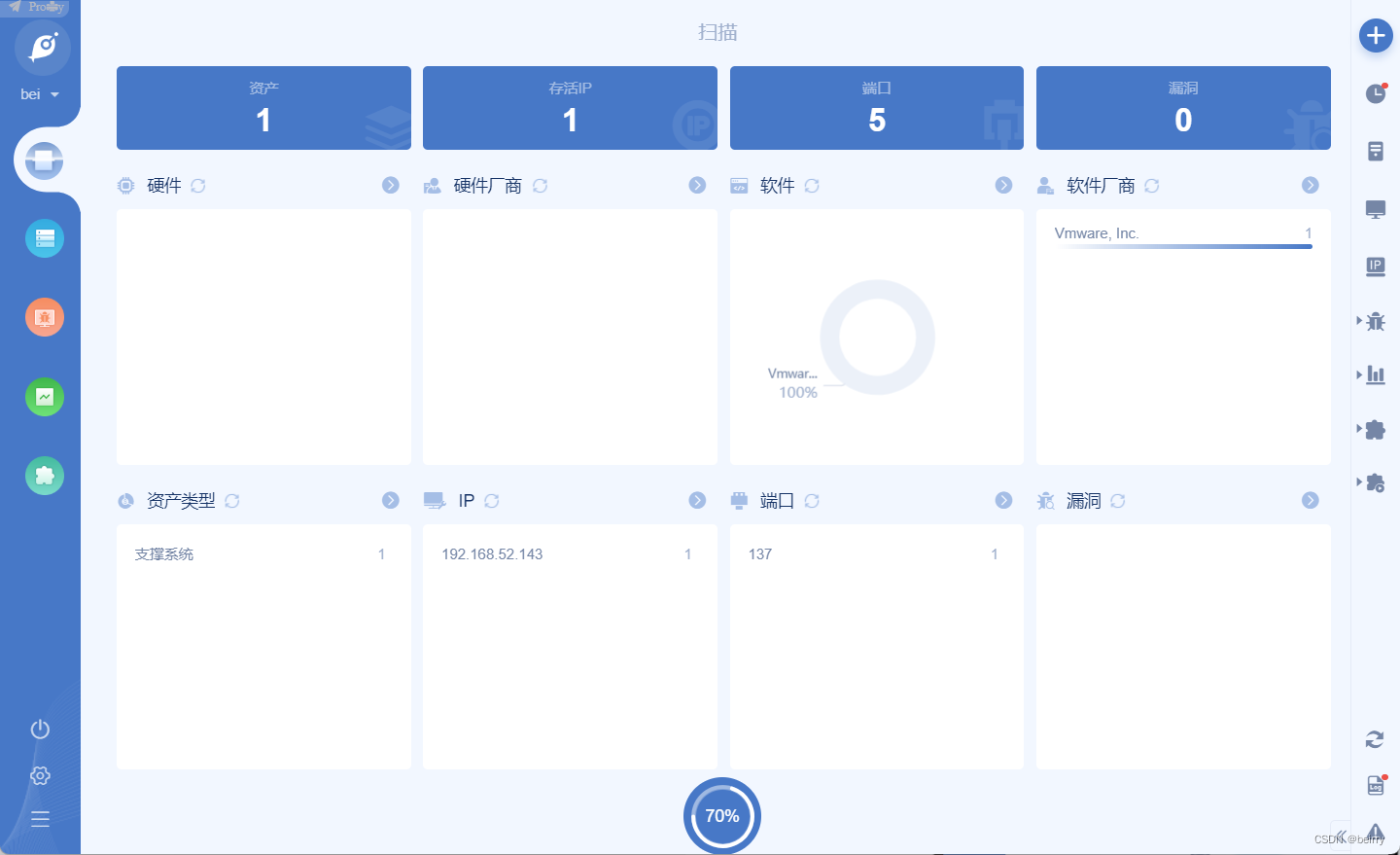

点击Scan可以建立扫描任务。

建立扫描任务后可以看到扫描的信息

资产信息:

漏洞信息:

扫描报告:

那么以上就是新建一个扫描任务能得到的东西。

自定义POC

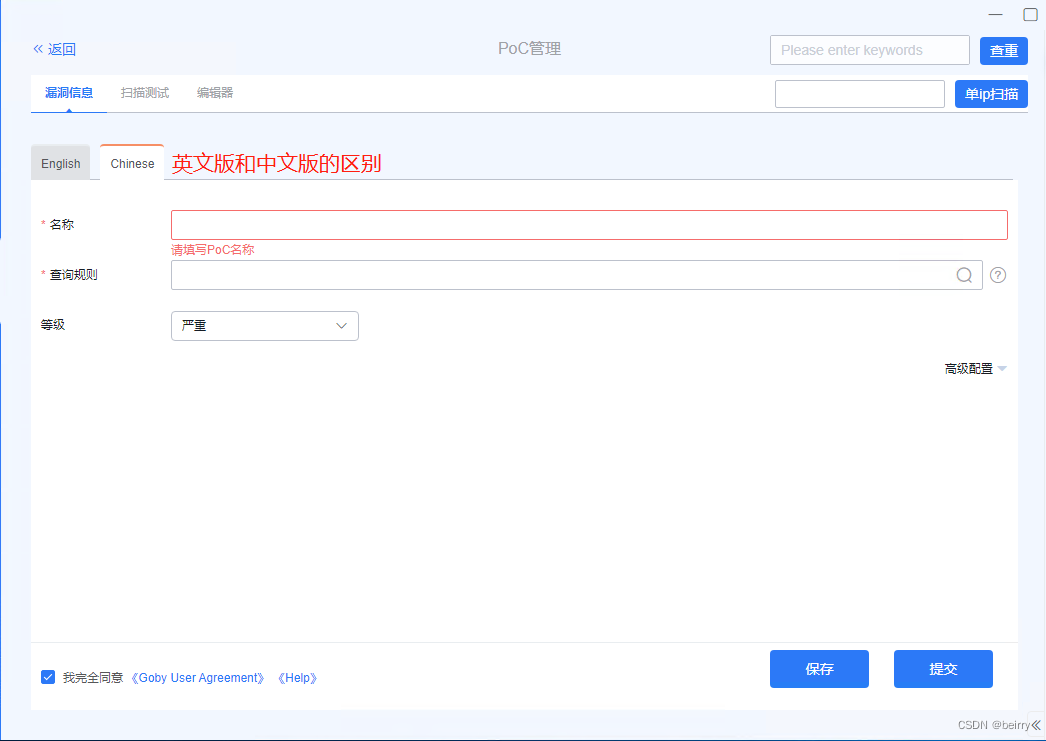

在漏洞页面中右上角点击+POC即可自定义POC。

PoC管理两个页面,一个是漏洞信息,一个是测试。

先来看看这三个输入框,名称、查询规则、等级。

以Apache Kylin config 未授权配置泄露漏洞为例。

名称是这个Poc的漏洞名称,比如Apache Kylin config 未授权配置泄露。

查询规则app=“APACHE-kylin”。(这里的规则可以参考fofa语句)。

等级分为严重,高危,中危,低危,选择高危。

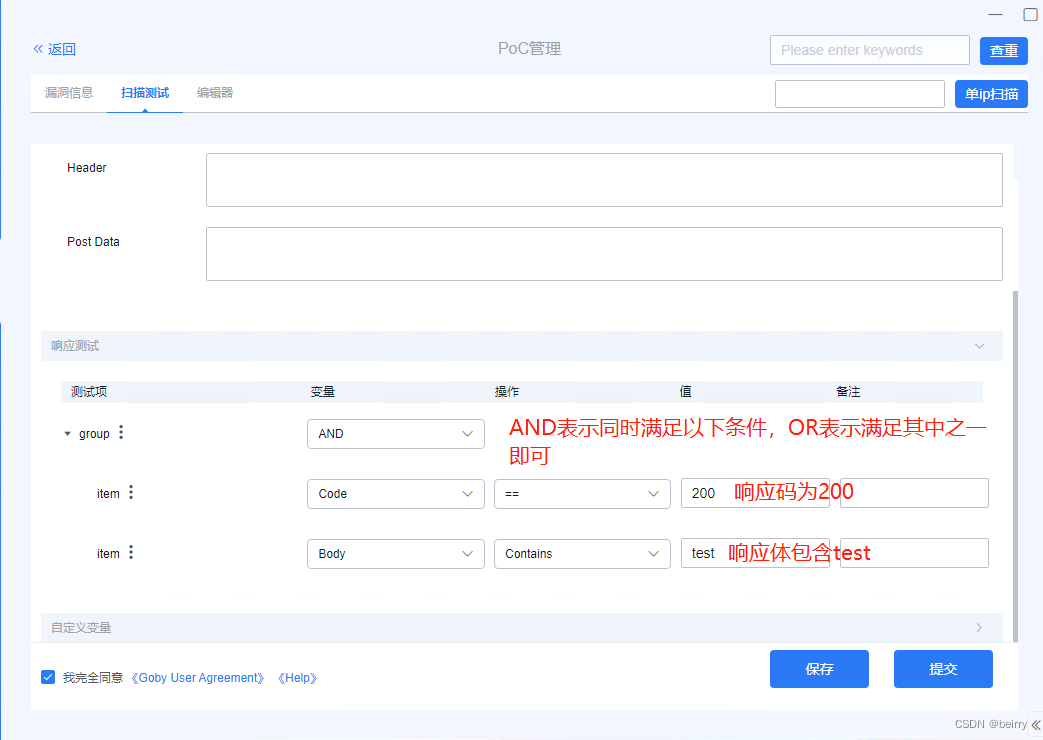

再来看看测试页面。

再来配置下请求包

HTTP请求方法:GET

测试URL:/kylin/api/admin/config

请求头看个人设置

POST Data不设置

响应测试配置

group:AND

item:Code==200

item:Body==config

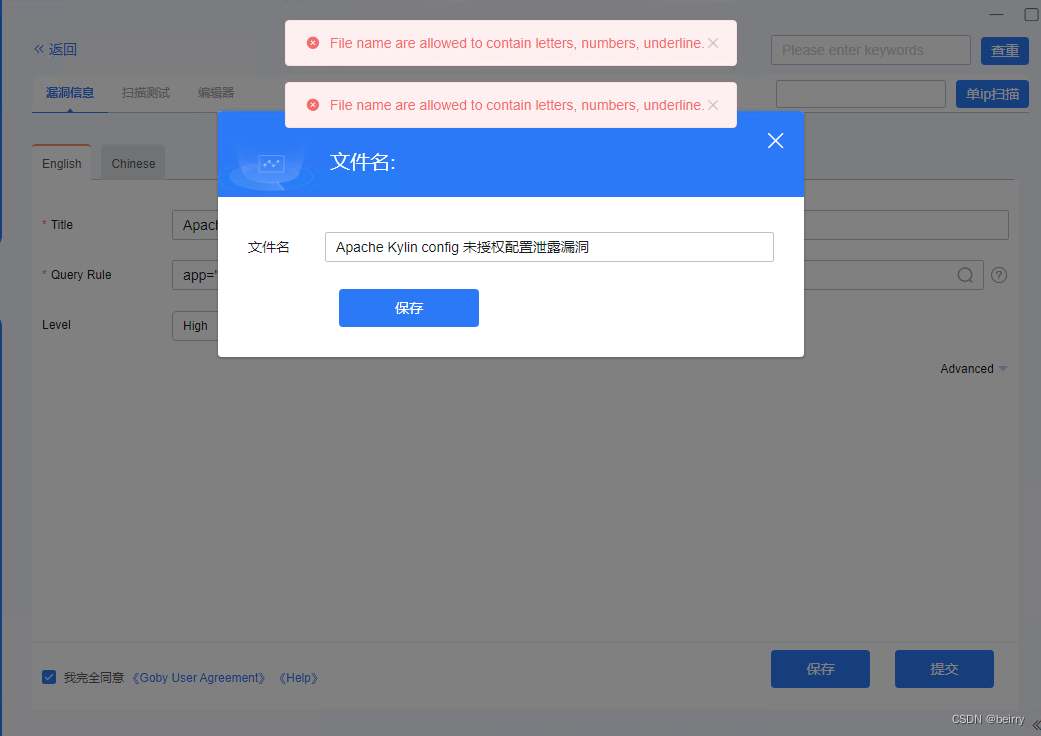

点击保存,需要修改文件名。

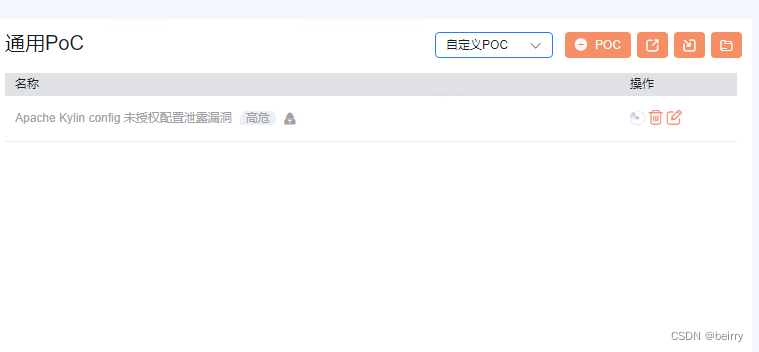

在右上角选择自定义POC可以看到我们刚刚添加的PoC

添加插件

插件商店有蛮多工具的,FOFA,xray是我用的比较多的。

在详情内也有使用方法,我就迅速过一下FOFA怎么用吧。

在设置中找到拓展设置

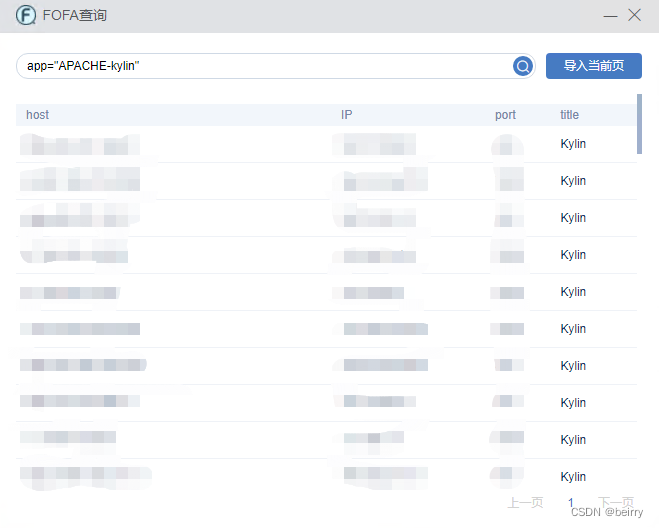

返回扫描,搜索app=“APACHE-kylin”,点击搜索按钮,再点击导入当前页,即可添加目标。

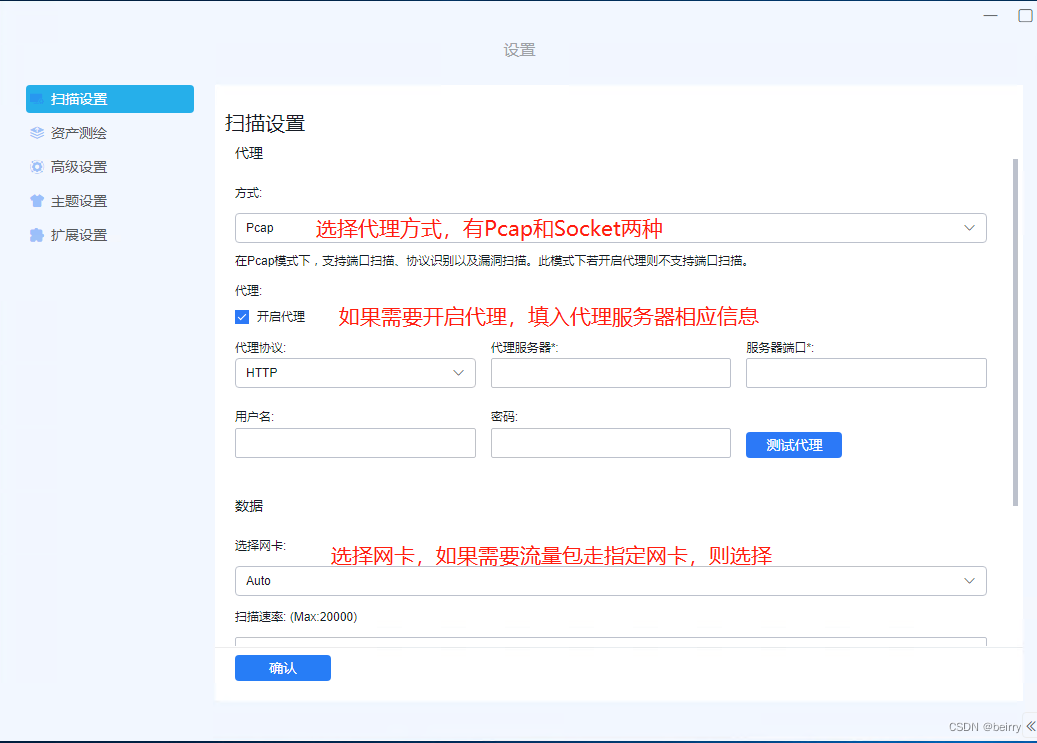

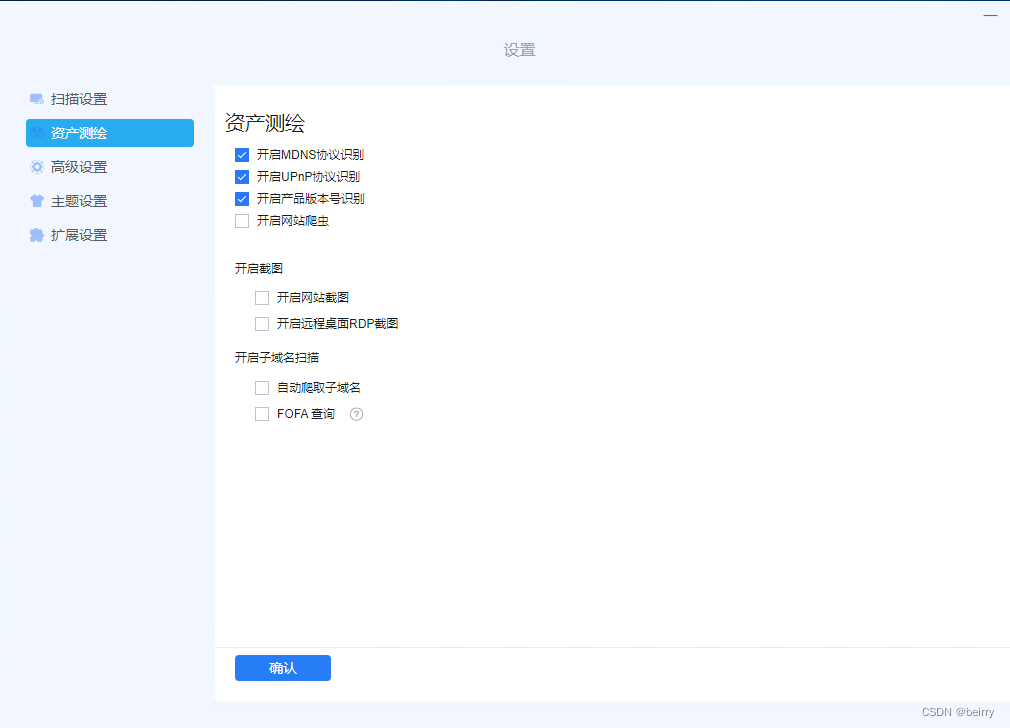

扫描设置

资产测绘与高级设置

其实下面文字也写得比较清楚了,就不再描述了。

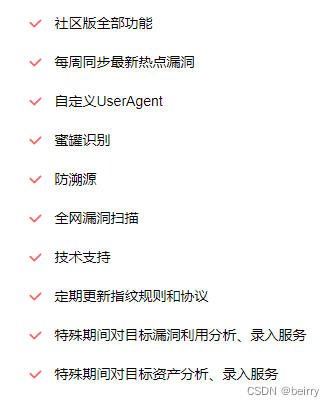

Goby红队版

Goby红队版需要购买,平常价格是1wRMB,有时候活动价打折会便宜些。PS:打折还是买不起T^T~~

红队功能还是相较于社区版多了很多的,以下就是官网提供的goby红队版相较于社区版的功能。

版权归原作者 beirry 所有, 如有侵权,请联系我们删除。