1、Nepnep 祝你新年快乐啦!

在视频结尾处我们可以看到flag的,电脑会自动删减掉最后几帧,最好用手机看

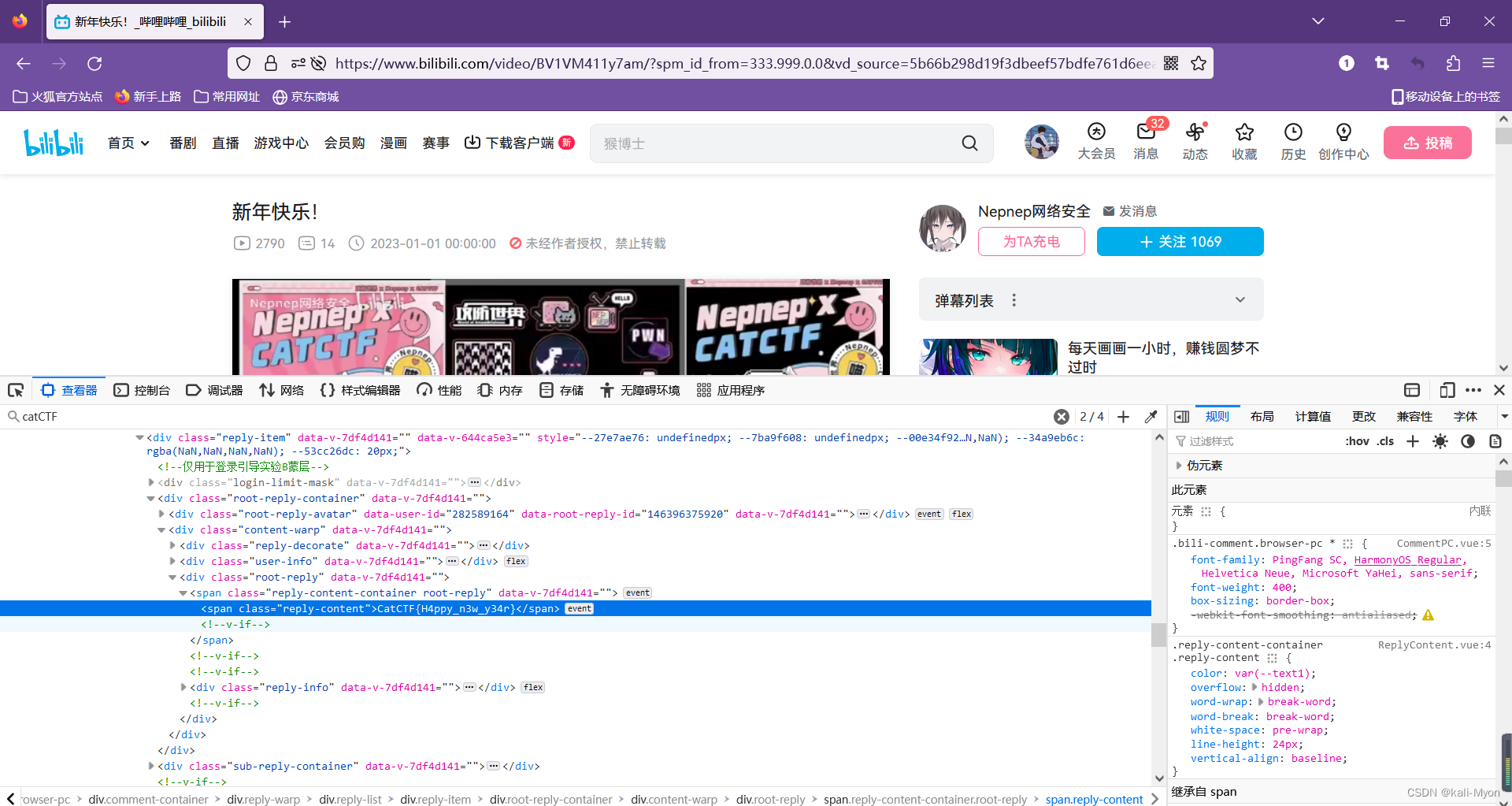

使用Firefox,F12搜索catCTF也是可以找到flag的

继续回车即可得到flag

CatCTF{H4ppy_n3w_y34r}

2、CatFlag

附件打开是一堆看不懂的文本

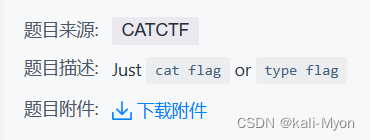

根据题目提示:just cat flag or type flag

如果你知道linux下的cat和type命令,直接执行就好

简单介绍一下这两个命令:

cat命令主要用来实现查看文件、创建文件、及合并、追加文件内容等功能

常用参数及作用

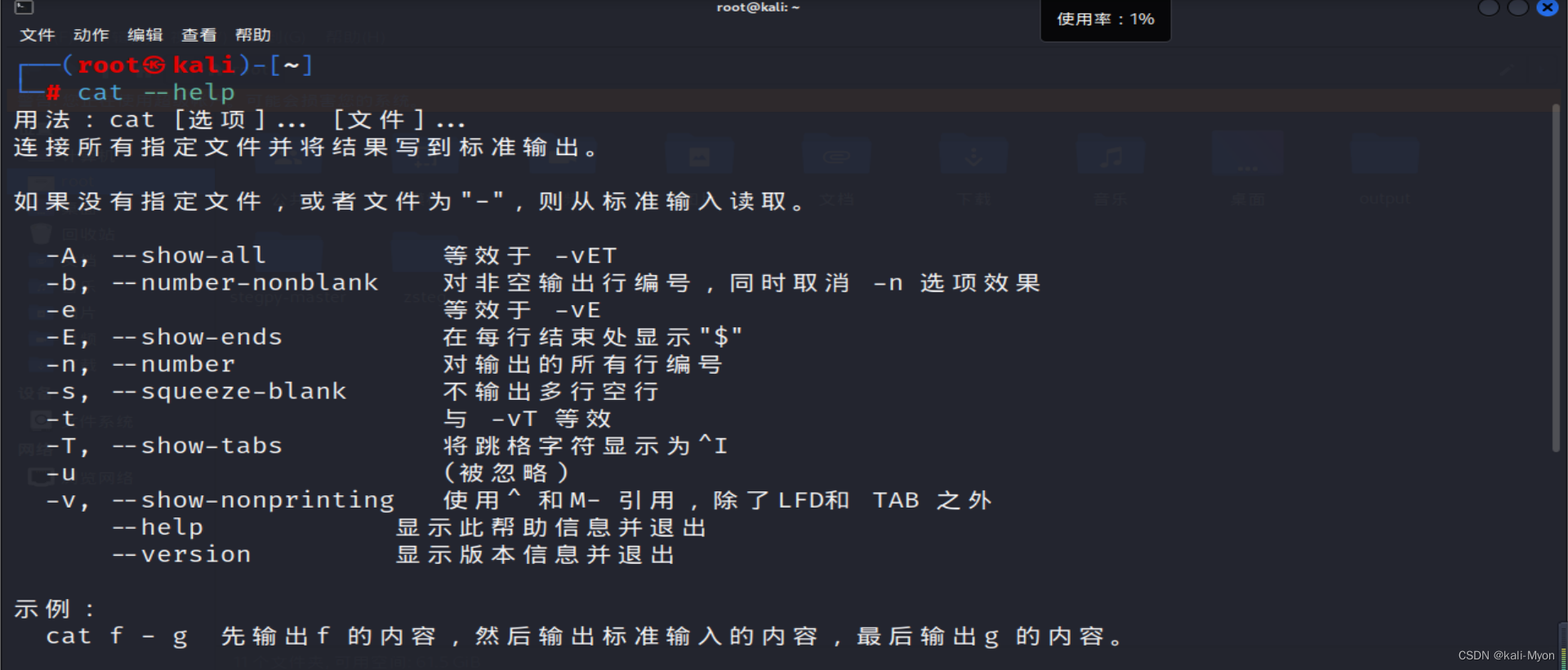

** type命令**用来显示指定命令的类型,判断给出的指令是内部指令还是外部指令

命令类型

alias:别名

keyword:关键字,Shell保留字

function:函数,Shell函数

builtin:内建命令,Shell内建命令

file:文件,磁盘文件,外部命令

unfound:没有找到

type -a则是显示一个名字的所有可能

回到这道题,直接将附件解压后拖进kali然后cat flag

CatCTF{!2023_Will_Be_Special,2022_Was_Not!}

3、CatchCat

下载附件并打开,发现是GPS数据流(题目也有提示)

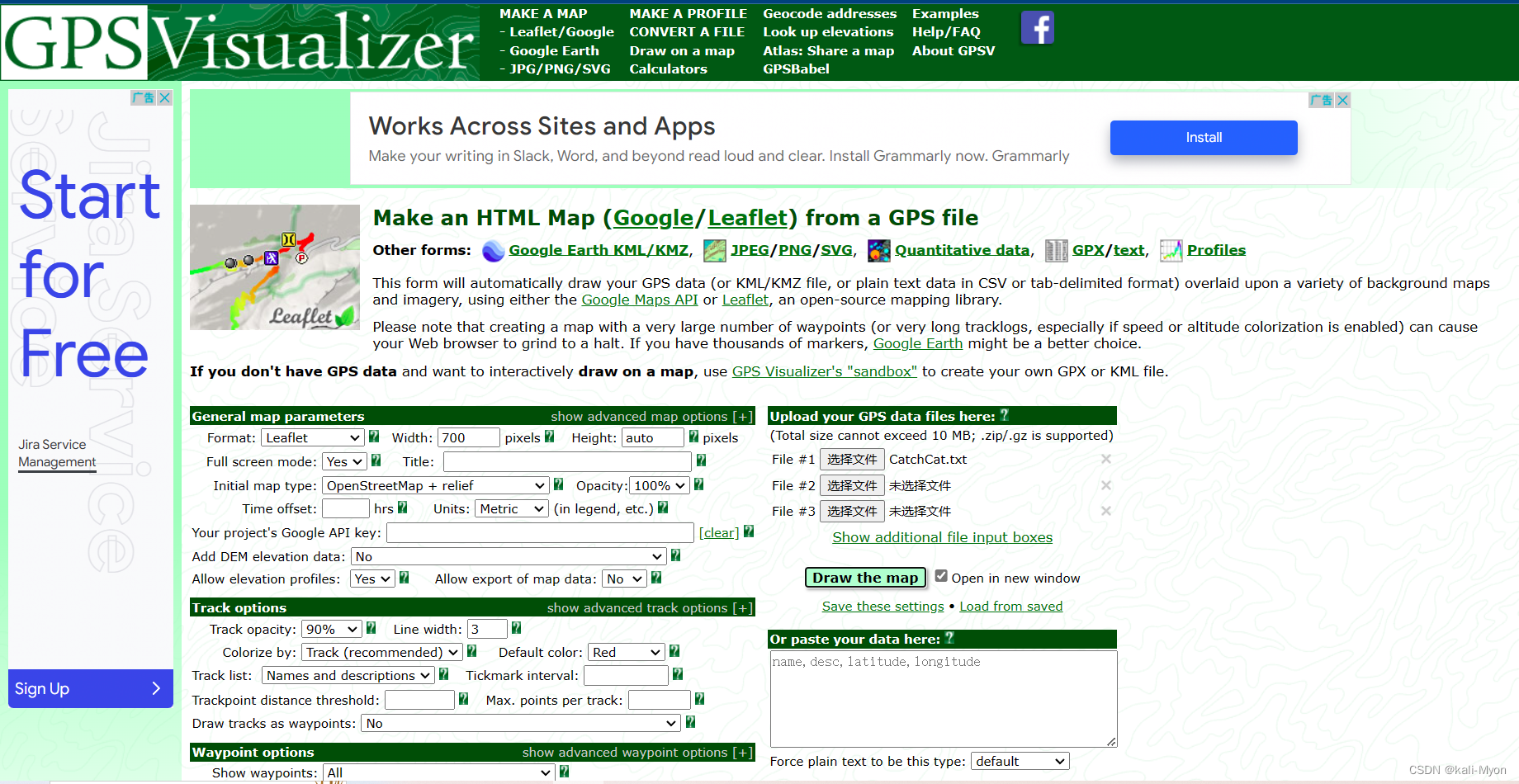

通过网站将GPS数据流画出来 GPS Visualizer: Draw a map from a GPS data file

选择文件后点击 Draw the map

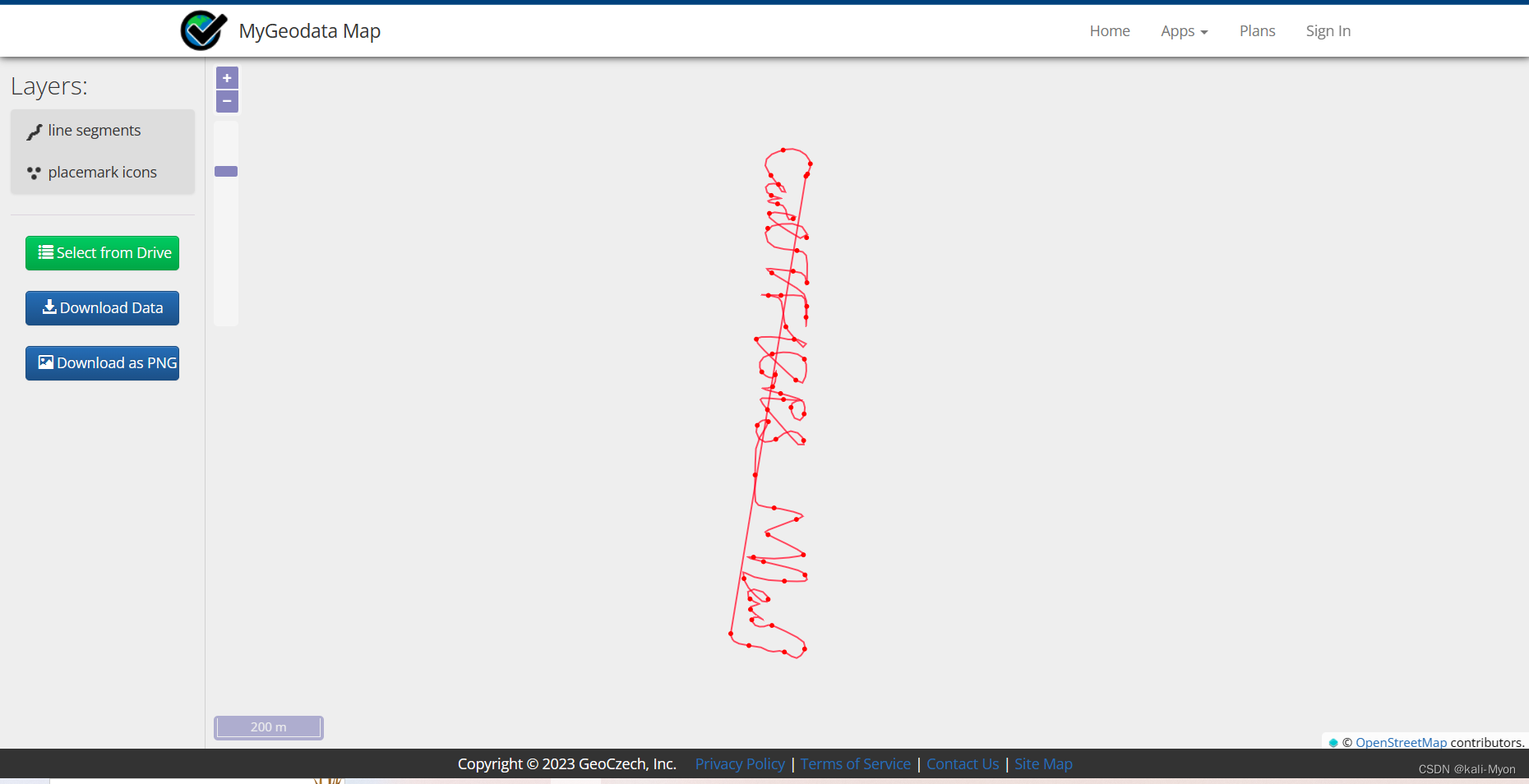

将图片旋转90°后,得到

参照题目中给的flag格式,还是可以看出flag

CatCTF{GPS_M1ao}

也可以将那个文件先转为KML,我们也可以画出和上面一样的图

** 4、CatCatCat**

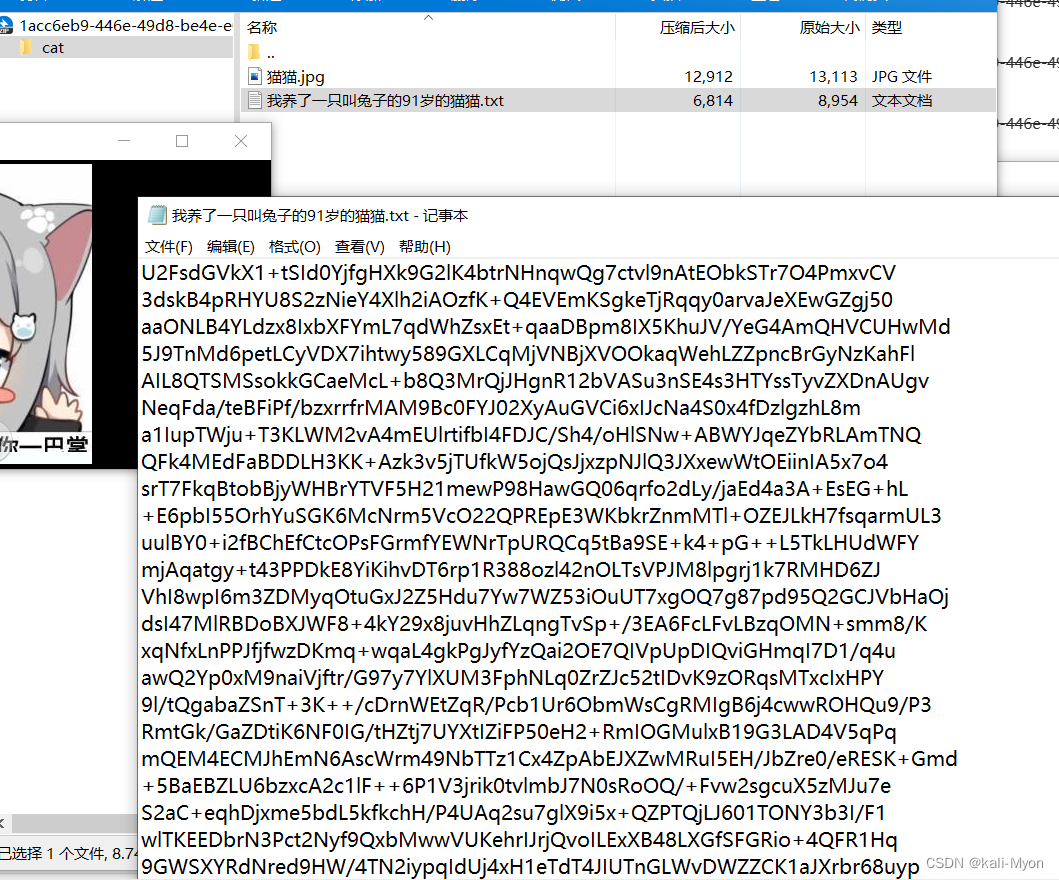

下载附件我们得到了一张图片和一个TXT文本

这里首先需要用到kali的一个命令** strings**

strings命令是二进制工具集GNU Binutils的一员,用于打印文件中可打印字符串,文件可以是文本文件,但一般用于打印二进制目标文件、库或可执行文件中的可打印字符。字符串默认至少是4个或更多可打印字符的任意序列,可使用选项改变字符串最小长度。

具体参数及作用如下

将图片解压拖进kali并执行该命令

我们很容易发现关键信息 passwordis..catflag..

此时我们再回过头来看附件中那个文本

根据文件名提示,里面有两个重要信息,兔子和91(rabbit加密和base91编码)

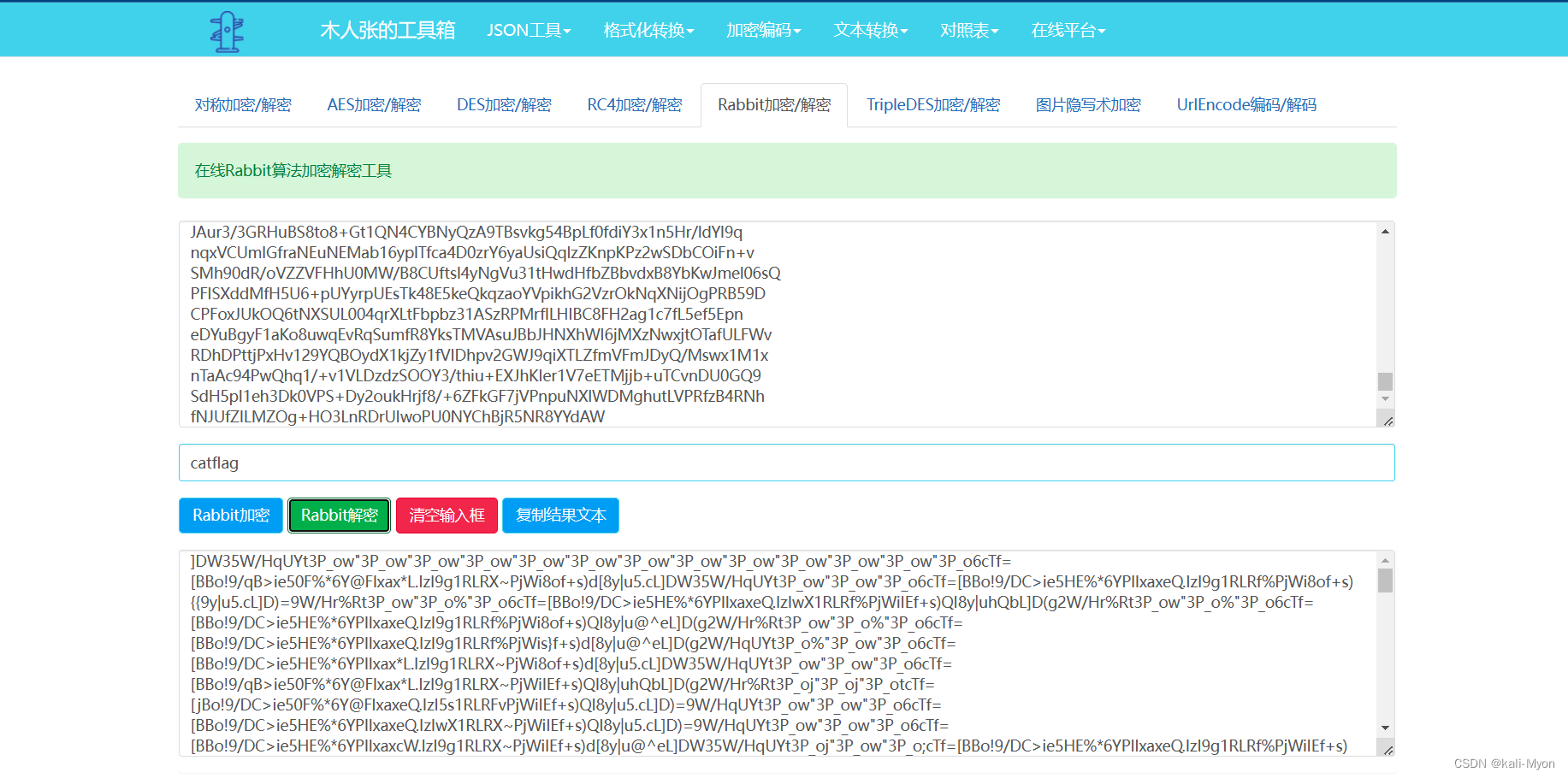

因为我们从图片中得到了一个password,而需要密码的是rabbit加密

将解密后的文本在进行base91解码

得到的东西很像OOK编码

OOK是ASK调制的一个特例,把一个幅度取为0,另一个幅度为非0,就是OOK。二进制启闭键控(OOK:On-Off Keying)又名二进制振幅键控(2ASK),它是以单极性不归零码序列来控制正弦载波的开启与关闭。该调制方式的出现比模拟调制方式还早,Morse码的无线电传输就是使用该调制方式。

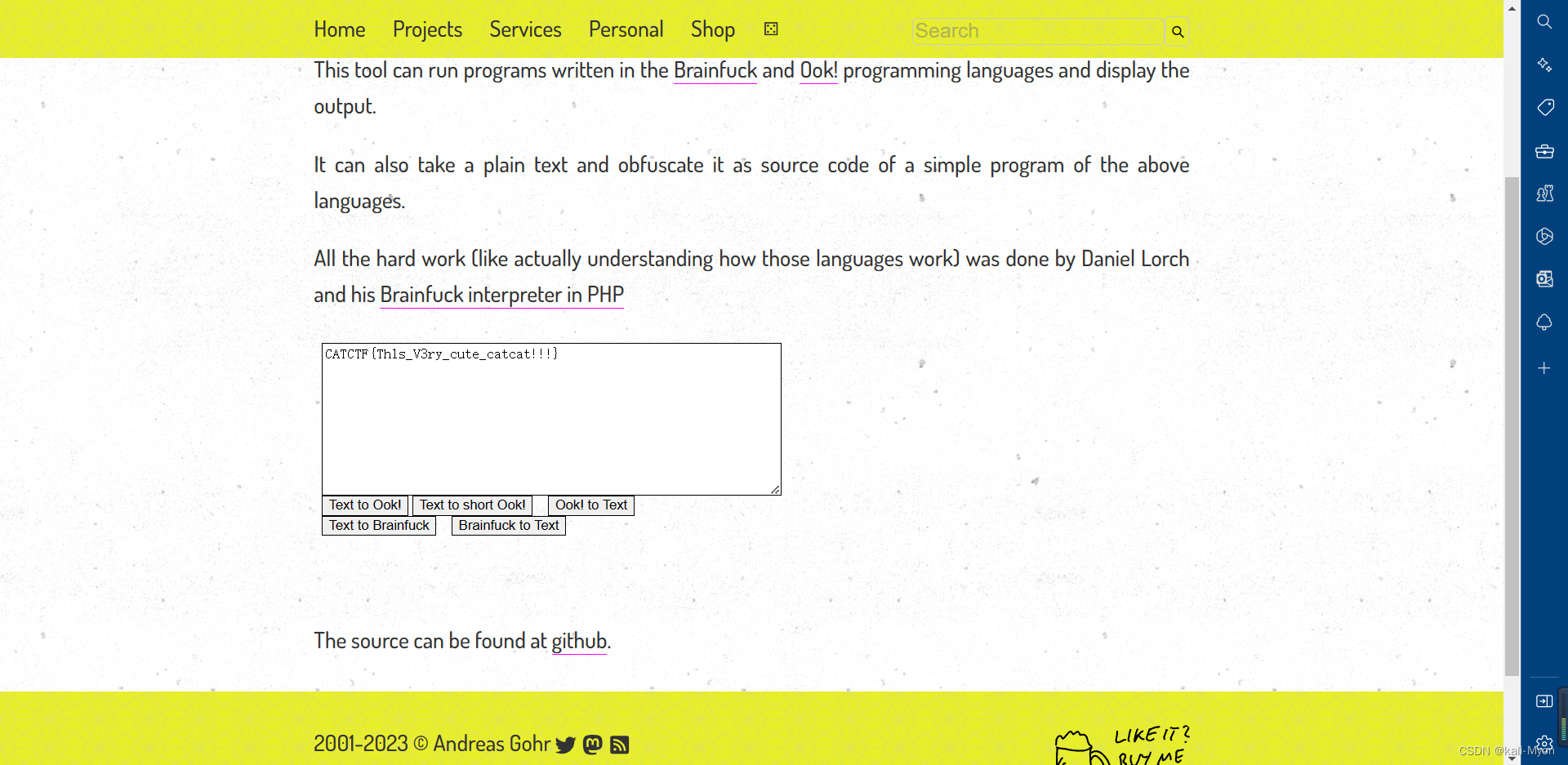

使用网站的解码工具对其解码 Brainfuck/Ook! Obfuscation/Encoding [splitbrain.org]

得到 CATCTF{Th1s_V3ry_cute_catcat!!!}

注意题目提示flag的格式,最终flag为

CatCTF{Th1s_V3ry_cute_catcat!!!}

版权归原作者 kali-Myon 所有, 如有侵权,请联系我们删除。